0X01 基础信息

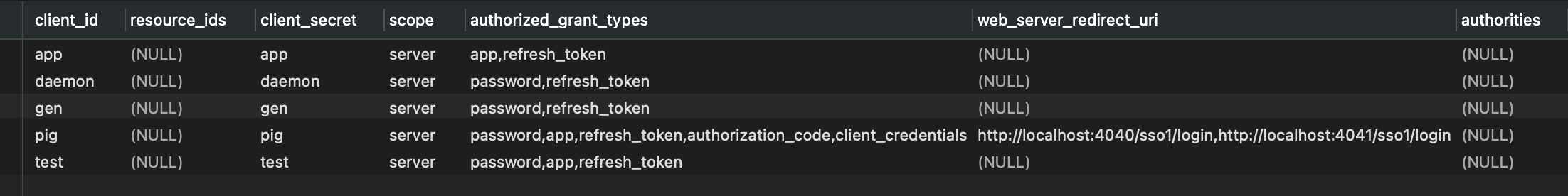

| 具体信息 | 详情 |

|---|---|

| ATT&CK编号 | T1592-001 |

| 所属战术阶段 | 侦察 |

| 操作系统 | windows10 企业版 LTSC |

| 创建时间 | 2022年11月7日 |

| 监测平台 | 火绒安全、火绒剑、sysmon |

0X02技术原理

在入侵受害者之前,攻击者可能会收集有关受害者主机硬件的信息,这些信息可以在目标定位期间使用。有关硬件基础设施的信息可能包括各种详细信息,例如特定主机上的类型和版本,以及是否存在可能指示附加防御保护措施的其他组件(例如:卡/生物识别器,专用加密硬件等)。

攻击者可以通过各种方式收集此信息,例如通过主动扫描(例如:主机名,服务器旗标,用户代理字符串)、 钓鱼。攻击者还可能入侵站点,然后植入旨在收集访问者主机信息的恶意内容。有关硬件基础设施的信息也可能通过在线或其他可访问的数据集(例如:职位发布,网络地图,评估报告,履历表或购买发票)暴露给攻击者。收集这些信息可能为其他形式的侦察提供可能性(例如:搜索开放网站/域,或搜索公开技术数据库),建立运营资源(例如:开发能力或获取能力),或实现初始访问(例如:攻击硬件供应链或硬件添加)。

0x03复现环境

| 工具列表 | 相关链接 |

|---|---|

| PowerShell | https://learn.microsoft.com/zh-cn/skypeforbusiness/set-up-your-computer-for-windows-powershell/download-and-install-windows-powershell-5-1 |

| sysmon日志记录工具 | https://learn.microsoft.com/en-us/sysinternals/downloads/sysmon |

| sysmon默认规则文件 | https://github.com/SwiftOnSecurity/sysmon-config/blob/master/sysmonconfig-export.xml |

| sysmon安装命令 | sysmon64.exe -accepteula -i sysmonconfig-export.xml |

| 攻击条件 | 获取受害者主机权限 |

0x04复现过程

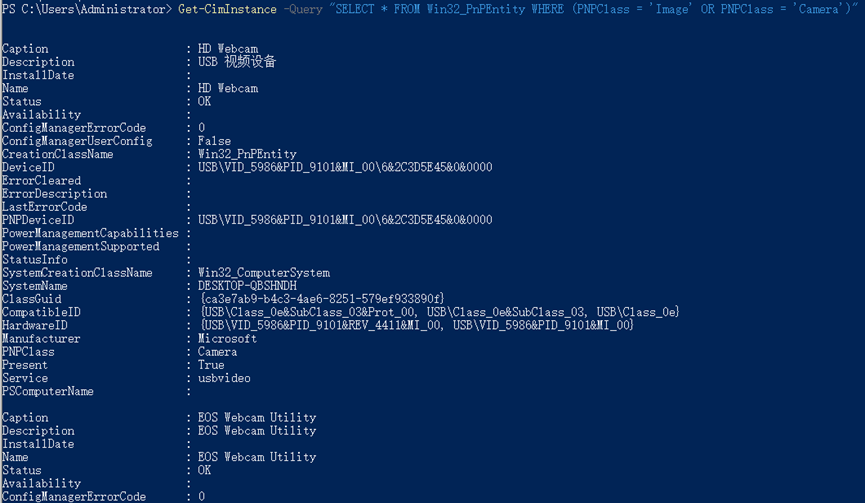

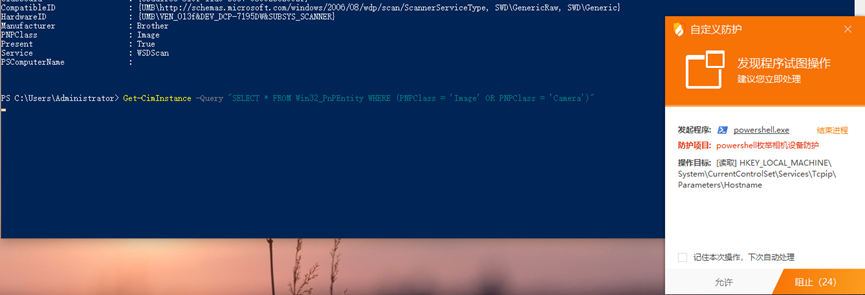

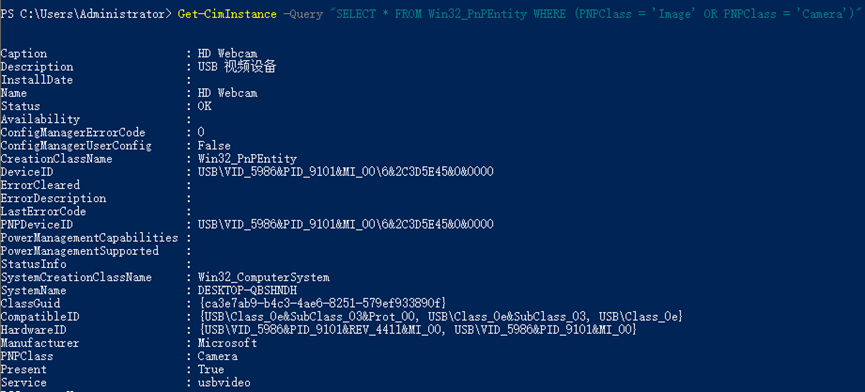

使用powershell commandlet枚举相机设备。这种技术出现在dcrat恶意软件后门功能中,它枚举安装在受感染主机的摄像头信息。参考

https://www.mandiant.com/resources/analyzing-dark-crystal-rat-backdoor

使用powershell运行以下命令,需要权限为(root/admin)

Get-CimInstance -Query "SELECT * FROM Win32_PnPEntity WHERE (PNPClass = 'Image' OR PNPClass = 'Camera')"

可以看出枚举出来的有USB视频设备,还有EOS 佳能相机设备;命令解读,从即插即用的设备当中检索出图像和摄像头设备

Get-CimInstance:从 CIM 服务器获取类的 CIM 实例。

Win32_PnPEntity:WMI 类表示即插即用设备的属性。

0x05检测方法

1.日志特征

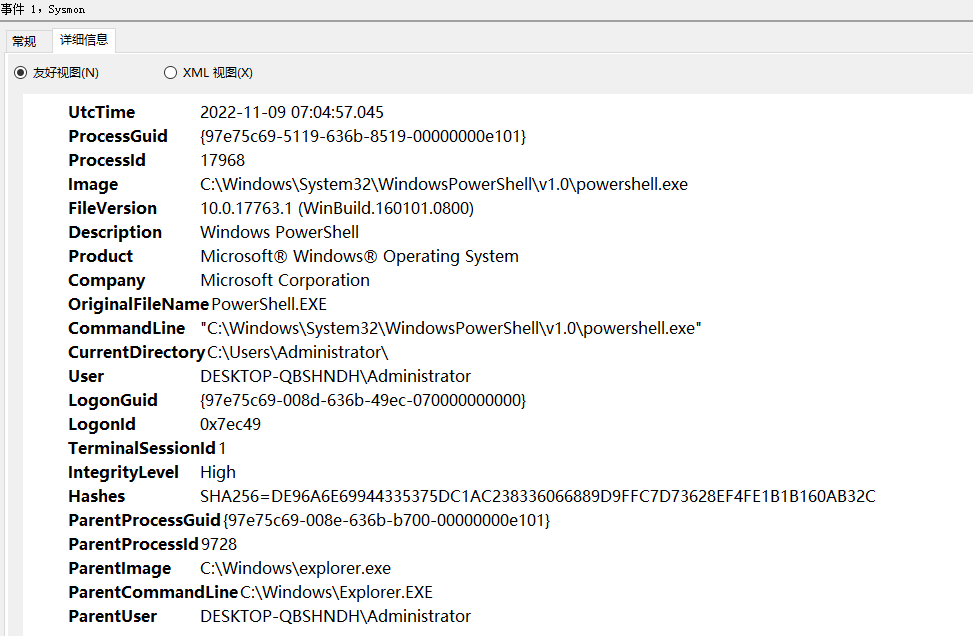

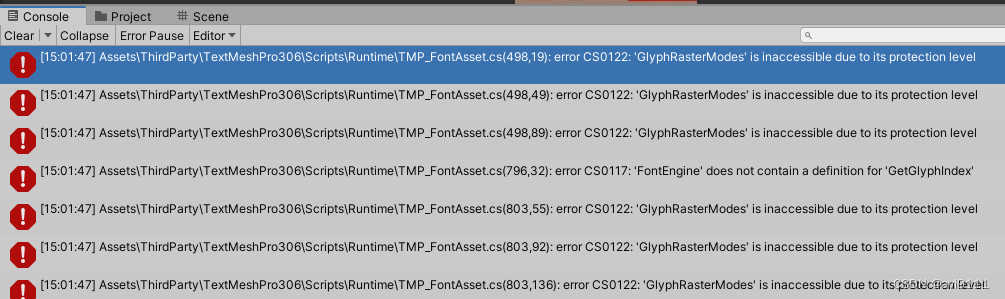

Process Create:

RuleName: -

UtcTime: 2022-11-09 07:04:57.045

ProcessGuid: {97e75c69-5119-636b-8519-00000000e101}

ProcessId: 17968

Image: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

FileVersion: 10.0.17763.1 (WinBuild.160101.0800)

Description: Windows PowerShell

Product: Microsoft® Windows® Operating System

Company: Microsoft Corporation

OriginalFileName: PowerShell.EXE

CommandLine: "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe"

CurrentDirectory: C:\Users\Administrator\

User: DESKTOP-QBSHNDH\Administrator

LogonGuid: {97e75c69-008d-636b-49ec-070000000000}

LogonId: 0x7EC49

TerminalSessionId: 1

IntegrityLevel: High

Hashes: SHA256=DE96A6E69944335375DC1AC238336066889D9FFC7D73628EF4FE1B1B160AB32C

ParentProcessGuid: {97e75c69-008e-636b-b700-00000000e101}

ParentProcessId: 9728

ParentImage: C:\Windows\explorer.exe

ParentCommandLine: C:\Windows\Explorer.EXE

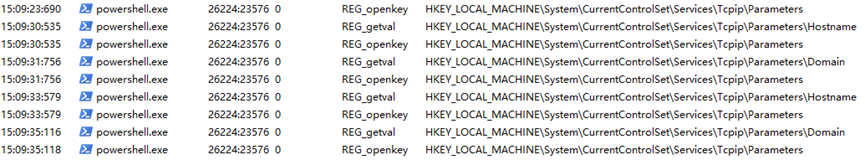

2.攻击特征

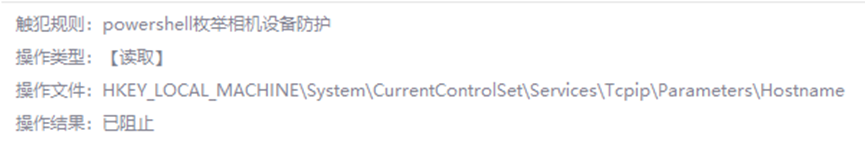

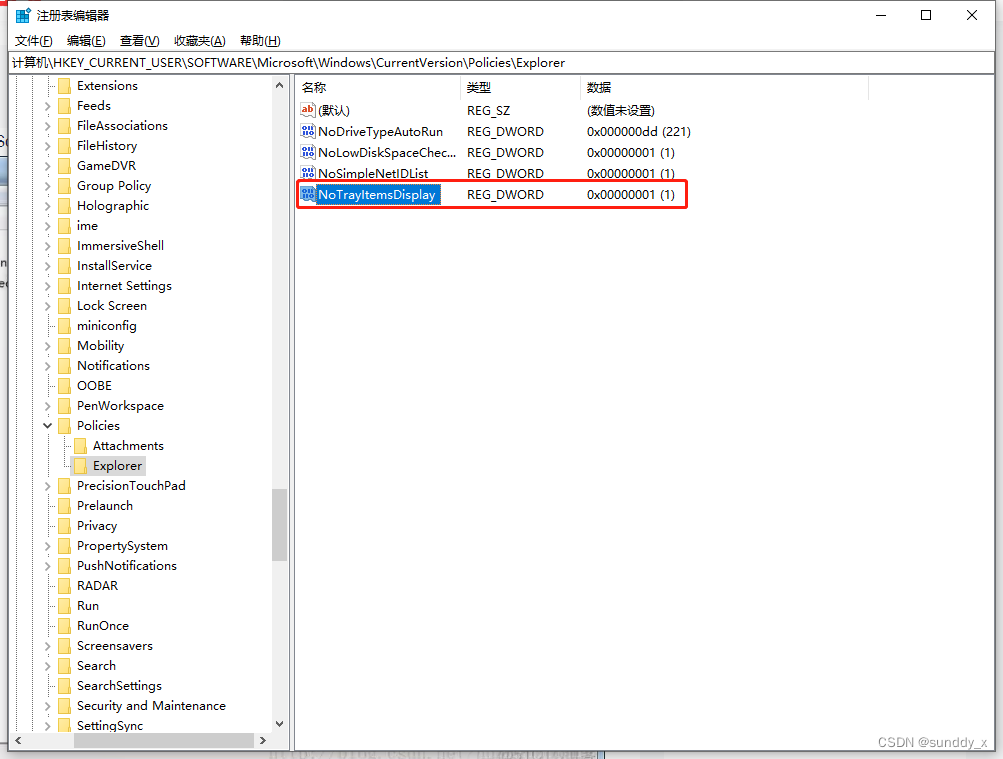

火绒安全自定义防护规则命名为:powershell枚举相机设备防护,操作文件:注册HKLM_System\CurrentControlSet\Services\Tcpip\Parameters\Hostname,操作类型为【读取】。

0x06 处置方法与规则编写

监视注册表以了解通过powershell枚举相机/图像设备的动作,当powershell执行枚举命令时,火绒提示对防护的注册表进行拦截,但是并没有起到防护效果,通过注册表自定义防护是没有效果的,只能通过禁用powershell来进行处置。

火绒防护规则

{

"ver":"5.0",

"tag":"hipsuser",

"data":[

{

"id":2,

"power":1,

"name":"powershell枚举相机设备防护",

"procname":"C:\\Windows\\System32\\WindowsPowerShell\\v1.0\\powershell.exe",

"treatment":1,

"policies":[

{

"montype":2,

"action_type":15,

"res_path":"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\Tcpip\\Parameters\\Domain"

},

{

"montype":2,

"action_type":15,

"res_path":"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\Tcpip\\Parameters\\Hostname"

},

{

"montype":2,

"action_type":15,

"res_path":"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\Tcpip\\Parameters\\*"

}

]

}

]

}

0x07总结

从实验中我们可以看到,拿到受害者主机的权限后,在侦察阶段通过powershell去读取系统存在的某些硬件信息;火绒安全软件是不会进行拦截的,自定义火绒拦截规则后,针对所保护的注册表项进行防护后,火绒显示已经是拒绝访问的,仍然能读取到系统的硬件信息,所以这种方式在某种程度上来说可以用来规避杀软的防御。

![[附源码]JAVA毕业设计食品销售网站(系统+LW)](https://img-blog.csdnimg.cn/d3849052f5d44858a098419663993240.png)