目录

联邦学习中怎样对数据质量进行评估

联邦学习中怎么在不暴露数据的情况下,证明数据量条目数

联邦学习中怎样进行数据质量评估

联邦学习中怎样对数据质量进行评估

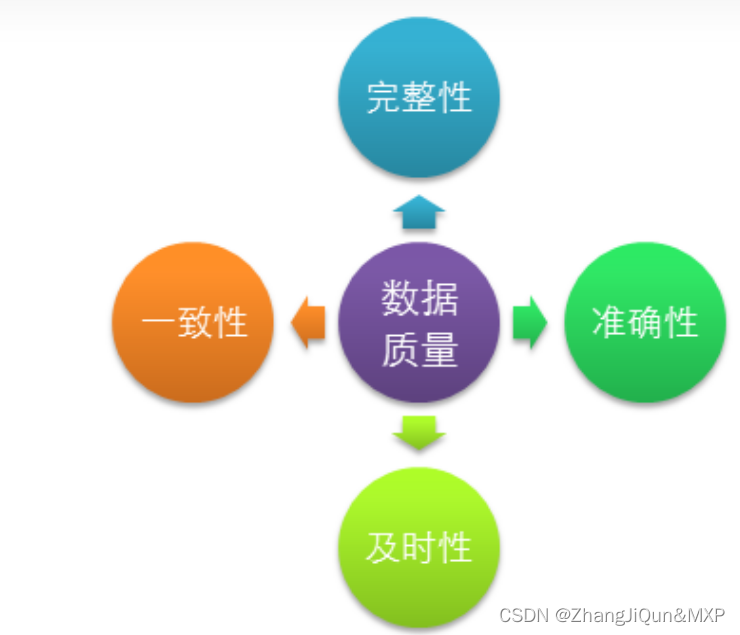

在联邦学习中,评估数据质量是至关重要的,因为数据质量直接影响到模型的训练和结果的准确性。以下是一些常见的方法来评估联邦学习中的数据质量:

1. 数据预处理:在开始训练之前,对数据进行预处理是一个重要的步骤。这包括去除重复数据、处理缺失值、处理异常值等。通过这些预处理步骤可以提高数据的质量。

2. 数据标注和验证:在联邦学习中,通常需要对数据进行标注,以便进行监督学习任务。为了评估数据质量,可以随机选择一部分样本进行人工标注,并与自动标注结果进行比较。如果两者的一致性较高,则说明数据质量较好。

3. 数据统计分析:可以对数据进行统计分析,如计算平均值、方差、数据分布等。通过分析这些统计指标,可以发现数据是否存在异常或不一致的情况。

4. 数据可视化:通过可视化数据,可以更直观地观察数据的分布和特征。可以使用散点图、直方图、箱线图等方法来展示数据的特征和异常情况。

5. 数据采样和验证:在联邦学习中,每个参与方可能拥有不同的数据分布。为了评估数据的质量,可以从每个参与方的数据中随机抽样一部分数据,构建一个验证集,并使用该验证集来评估模型的性能。

6. 质量控制和监督:在联邦学习中,可以设置一些质量控制和监督机制来检测数据的质量。例如,可以制定一些规则或指标来判断数据是否满足一定的质量标准,如果不满足,则需要重新收集或处理数据。

总的来说,数据质量评估是一个复杂的过程,需要综合考虑多个因素。联邦学习中的数据质量评估需要结合具体的场景和任务来进行,并采取适当的方法和技术来确保数据的质量。

联邦学习中怎么在不暴露数据的情况下,证明数据量条目数

在联邦学习中,为了保护数据隐私,通常需要在不暴露数据本身的情况下,证明数据量的条目数。一种常用的技术是基于同态加密的数据量证明技术,具体步骤如下:

1. 同态加密的概念:同态加密是一种特殊的加密技术,它允许在加密的状态下进行计算,而不需要先解密。这意味着,可以在不暴露数据本身的情况下,对数据进行计算和处理。

2. 同态加密的应用:在联邦学习中,可以使用同态加密技术来证明数据量的条目数,即在加密的状态下,对数据进行计算和处理,得出数据的条目数,并将结果发送给验证者进行验证,而不需要暴露数据本身。

3. 同态加密的步骤:具体而言,同态加密的步骤包括:

a. 对数据进行加密:将数据进行同态加密,得到加密的状态。

b. 进行计算和处理:在加密状态下,对数据进行计算和处理,得出数据的条目数。

c. 对结果进行解密:将计算结果进行同态解密,得到明文的数据条目数。

d. 验证计算结果:验证者验证计算结果的正确性,并确定数据量的条目数。

4. 同态加密的算法:同态加密需要使用特定的算法,例如Paillier加密算法、ElGamal加密算法等。

需要注意的是,同态加密技术可以保护数据隐私,但也存在一定的局限性,例如计算效率和加密强度等问题。因此,在实际应用中,需要根据具体情况选择合适的同态加密技术,并结合其他技术来提高数据隐私保护性。

联邦学习中怎样进行数据质量评估

在联邦学习中,由于数据来自于多个参与方,因此数据质量评估变得尤为重要。以下是一些可以用于评估联邦学习数据质量的技术和方法:

1. 数据标注:参与方可以对数据进行标注,以评估其质量。标注可以是二进制标签或者是连续的评分,可以使用标准的分类度量方法(如准确率、召回率、F1得分等)或回归度量方法(如均方误差、相关系数等)进行评估。

2. 数据采样:在联邦学习中,参与方可以使用数据采样技术来评估数据质量。数据采样可以从每个参与方的数据集中选择一部分数据进行评估,以确保数据的多样性和充分性。

3. 模型评估:在联邦学习中,参与方可以使用相同的模型来评估数据质量。通过比较模型的性能,可以评估数据的质量,并确定哪些数据对模型的性能有重要影响。

4. 数据融合:在联邦学习中,参与方可以使用数据融合技术来评估数据质量。数据融合可以将多个参与方的数据集合并为一个数据集,使用标准的数据质量评估方法对数据集进行评估。

5. 对抗性攻击:在联邦学习中,参与方可以使用对抗性攻击来评估数据质量。对抗性攻击可以模拟敌对环境下的攻击情况,以评估模型的鲁棒性和数据的质量。

需要注意的是,以上方法并不是全部,具体采用哪种方法取决于具体情况。在实际应用中,需要根据联邦学习的特点和需求选择合适的方法,以确保数据的质量和模型的性能。