计算机蠕虫诞生的背景

计算机蠕虫的诞生与计算机网络的发展密切相关。20世纪60年代末和70年代初,互联网还处于早期阶段,存在着相对较少的计算机和网络连接。然而,随着计算机技术的进步和互联网的普及,计算机网络得以迅速扩张,连接的计算机数量也急剧增加。

这种广泛的网络连通性为蠕虫的传播提供了基础。计算机蠕虫可以通过网络迅速传播到其他计算机,无需人工干预。因此,计算机网络的快速发展为蠕虫的传播提供了广阔的舞台。

什么是计算机蠕虫?

计算机蠕虫(Computer Worm)是一种恶意软件,能够自我复制并传播到其他计算机上。与计算机病毒不同,蠕虫不需要依赖于宿主程序,并且可以通过计算机网络独立传播。计算机蠕虫通常利用网络漏洞、弱密码或社交工程等手段进入计算机系统,从而影响计算机网络的正常运行。

蠕虫的特点

计算机蠕虫具有以下几个显著特点:

-

自我复制:蠕虫能够自动复制自身,并将复制品传播到其他计算机上。这种自我复制的能力使得蠕虫在短时间内可以迅速扩散到大量主机,形成蠕虫爆发。

-

独立传播:与计算机病毒需要依赖宿主文件传播不同,蠕虫可以通过计算机网络自主传播,无需依附于其他文件或程序。

-

利用漏洞:蠕虫通常会利用计算机系统中的漏洞来入侵主机。一旦成功入侵,它们会尝试在目标计算机上复制自身,并继续寻找新的目标。

-

危害性:蠕虫可以导致网络拥堵、服务停止或数据丢失等严重后果。某些蠕虫还可以利用感染主机的资源进行分布式拒绝服务攻击(DDoS),对特定目标发动网络攻击。

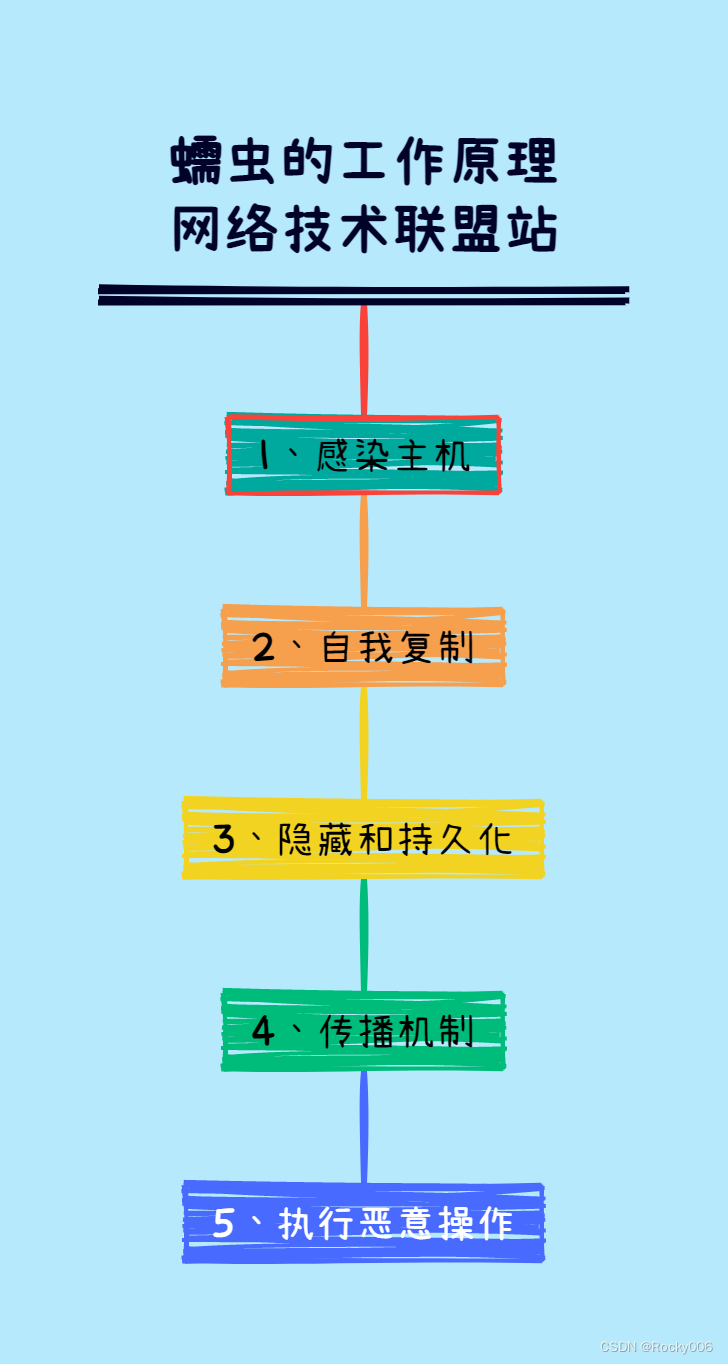

蠕虫的工作原理

计算机蠕虫通常通过以下几个步骤进行工作:

-

感染主机:蠕虫通过利用计算机系统中的漏洞或弱密码等方式入侵主机。一旦成功入侵,蠕虫会在感染的主机上运行并开始寻找其他潜在目标。

-

自我复制:蠕虫利用网络连接和传输协议,寻找其他易受感染的主机。一旦找到目标,蠕虫会将自身的拷贝传输到目标主机上,实现自我复制。

-

隐藏和持久化:为了逃避被检测和清除,蠕虫会使用各种技术来隐藏自身的存在。它们可能会修改系统文件、创建隐藏文件夹或使用加密手段,以避免被发现。此外,蠕虫还会利用自动启动机制,使自身在系统启动时自动运行,以实现持久化感染。

-

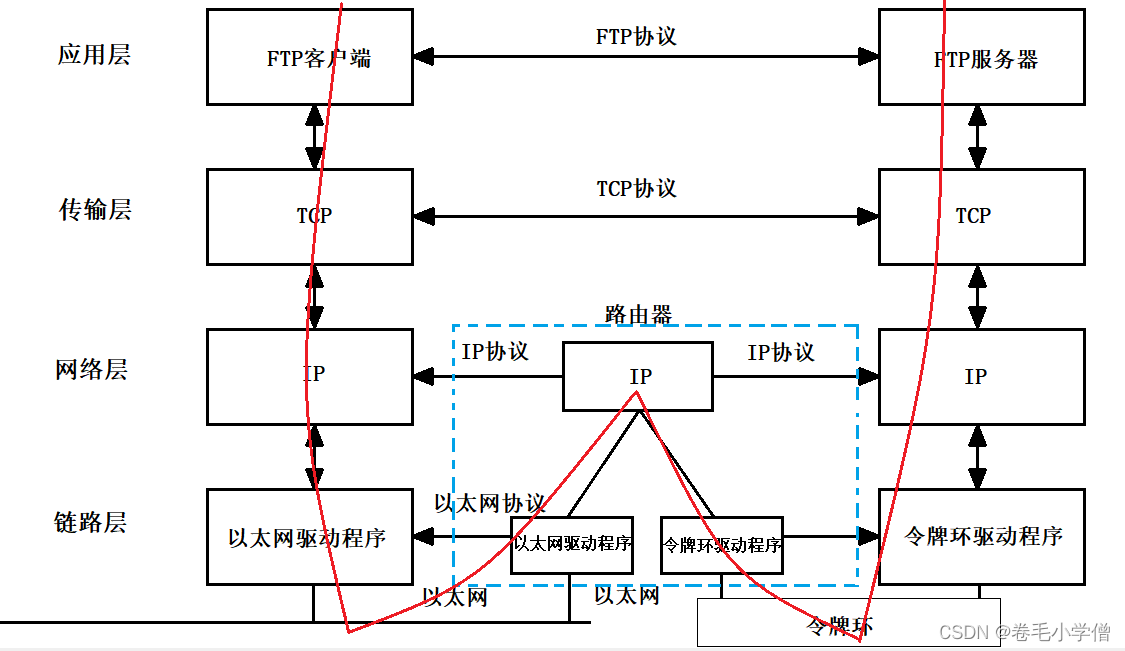

传播机制:蠕虫利用计算机网络进行传播,通常使用一些网络服务或协议来感染其他主机。它们可以通过扫描网络上的IP地址范围、发送恶意电子邮件、利用即时通信程序或社交媒体等途径,寻找新的目标主机并传播自身。

-

执行恶意操作:蠕虫可能会在感染的主机上执行各种恶意操作。这些操作可以包括窃取敏感信息、破坏系统文件、创建僵尸网络、发起分布式拒绝服务攻击等。蠕虫的具体行为取决于其设计者的意图。

蠕虫对计算机安全的威胁

计算机蠕虫对计算机安全构成严重威胁,具体表现如下:

-

网络拥堵:蠕虫通过大量的网络传输和复制活动,会导致网络拥堵,降低网络的可用性和性能。大规模的蠕虫爆发可能会使整个网络瘫痪,影响正常的网络通信和服务。

-

数据丢失:某些蠕虫可能会破坏或删除文件,导致数据丢失。这对个人用户和企业来说都是一个巨大的损失,可能导致重要数据的永久损坏或无法恢复。

-

隐私泄露:蠕虫可能会窃取敏感信息,如用户账号、密码、信用卡信息等,给个人隐私带来严重威胁。这些信息可能被用于非法活动,包括身份盗窃和金融欺诈等。

-

服务停止:蠕虫可能会通过攻击网络服务和系统资源,导致服务的停止或不可用。这对于企业和组织的正常运营来说是灾难性的,可能导致经济损失和声誉受损。

-

后门开放:某些蠕虫在感染主机时会植入后门程序,使攻击者可以远程控制受感染的计算机。这样的后门可以被用来进行进一步的攻击、非法操作或搜集更多的敏感信息,给受感染的系统带来长期的风险。

-

传播其他恶意软件:蠕虫还可以用作传播其他类型的恶意软件的工具。一旦蠕虫成功感染了一台计算机,它可以通过下载和安装其他恶意软件,进一步加剧计算机系统的安全问题。

-

社会工程攻击:为了感染更多的计算机,蠕虫可能利用社交工程技术,诱使用户点击恶意链接、下载可疑附件或共享感染文件。这种方式利用了人们的信任和好奇心,使得蠕虫更容易传播并感染更多的目标。

为了保护计算机免受计算机蠕虫的威胁,用户和组织可以采取以下防御措施:

-

及时更新系统和应用程序:定期更新操作系统、应用程序和安全补丁,以修复已知漏洞,减少蠕虫感染的风险。

-

使用强密码和多因素身份验证:选择复杂、独特的密码,并启用多因素身份验证,以增加账户的安全性,防止蠕虫通过猜测密码或暴力破解进行入侵。

-

网络防火墙和安全软件:配置和更新网络防火墙,并安装有效的防病毒软件和反恶意软件工具,可以检测和拦截潜在的蠕虫入侵。

-

教育与培训:提高用户的安全意识,教育他们如何辨别和避免蠕虫的传播途径,警惕恶意链接和文件,以及避免点击可疑邮件和消息。

-

监控和日志审计:监控网络流量和系统日志,及时发现异常活动和潜在的蠕虫感染,以便采取适当的响应措施。

总结

计算机蠕虫是一种具有自我复制和独立传播能力的恶意软件。它们通过利用漏洞和网络传输机制感染和传播,对计算机系统和网络安全造成严重威胁。

欢迎转发点赞收藏,感谢🙏

![[Leetcode] 0733. 图像渲染](https://img-blog.csdnimg.cn/img_convert/2bf17d466f503933618b0e0d83b858c0.jpeg)