导语

伴随着云计算的不断发展和成熟,云安全越来越受到重视,每一年云安全都有不同的重点话题值得关注,今天我们一起来看看2023非常重要4个云安全话题

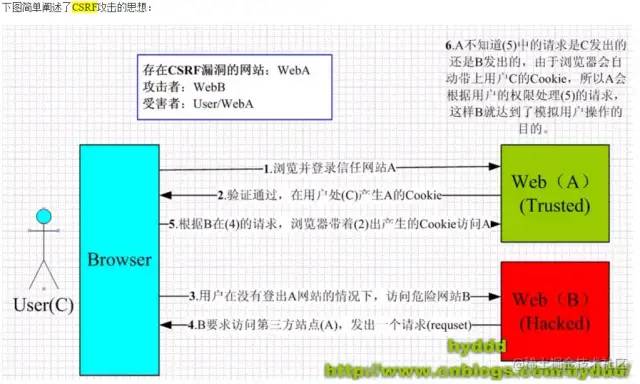

云攻击路径发现和威胁建模

随着攻击面的扩大,企业云安全的复杂性也会增加。为您的安全团队配备技术和工具,以发现攻击者在您的云中的攻击路径,这将使您的防御者能够识别潜在的漏洞并在恶意行为者之前利用它们。例如,一个全面的威胁建模过程通过枚举恶意行为者可以利用的关键资产、攻击面和潜在攻击向量,重点关注检测和防御基于云的攻击的细微差别。通过利用以下优先考虑云攻击路径发现和威胁建模的优势,最大限度地减少潜在损害并减少攻击的影响:

- 主动安全:识别和利用云攻击路径的安全团队可以主动解决漏洞。在不断变化的云技术堆栈中保持领先地位,并确保组织在潜在的安全漏洞被利用之前缓解它们。

- 真实世界的洞察力:在采用这种方法时故意使用易受攻击的云环境提供了对潜在攻击向量的有价值的真实世界洞察力,使安全从业者能够理解攻击者采用的技术和策略。

- 改进的防御策略:云攻击路径发现和威胁建模为组织提供知识和工具,以开发针对云环境量身定制的有效防御策略。通过利用 MITRE ATT&CK 框架,安全团队可以更有效地检测、响应和防御基于云的攻击。

- 增强的事件响应:凭借增强的检测功能,组织可以快速有效地响应基于云的安全事件,从而减少总体影响和潜在损害。

安全日志分析和自动化

安全日志记录和分析对于全面的威胁搜寻、检测和事件响应至关重要。通过实施强大的安全日志记录实践,组织可以获得对潜在威胁的宝贵见解、检测异常并对安全事件做出快速响应。这一切都有助于加强他们的整体安全态势。

这不仅增强了云环境的管理、安全性和可扩展性,而且确保了整个基础架构的一致和安全配置。利用云安全态势管理 (CSPM) 解决方案,遵循最佳实践标准,进一步简化安全操作,使组织能够识别和修复错误配置、监控合规性并有效管理其云环境。

了解安全日志记录、分析、规避和自动化的主题可为企业云安全提供以下优势和好处:

- 增强的威胁检测和响应:实施有效安全日志记录和分析技术的组织可以主动检测和响应潜在威胁。

- 规避技术的缓解:通过了解和解决规避技术,组织可以阻止绕过安全措施的尝试,确保其日志记录和监控系统的完整性。

- 提高运营效率:自动化基础设施部署和利用 CSPM 解决方案可简化安全运营,并减少手动工作,使安全团队能够专注于关键任务,例如威胁搜寻和事件响应。

- 可扩展性和一致性:构建企业范围的组件并利用自动化确保跨云环境的配置一致且安全,支持可扩展性,同时降低错误配置的风险。

IAM 策略和边界

IAM 边界和组织策略的建立对于防止未知威胁、身份泄露以及凭据泄露造成的潜在损害至关重要。IAM 边界允许组织设置限制并控制对云资源的访问,从而最大限度地减少未经授权访问或权限升级的可能性。通过定义边界和实施细粒度权限,安全专业人员可以减少攻击面并执行最小权限原则,从而增强整体云安全性。

组织 IAM 策略在建立一致的访问控制、定义角色和职责以及确保遵守法规要求方面发挥着关键作用。这些策略提供了一个用于管理身份、权限和用户配置的框架,从而促进安全的云环境。IAM护栏的实施通过执行策略、监控配置和提供自动检查和平衡来进一步增强云安全性。了解 IAM 边界、组织 IAM 策略和护栏的主题可为企业云安全提供多种优势和好处:

- 最小化攻击面:通过实施有效的 IAM 边界,组织可以减少攻击面。最终,这有助于限制对敏感资源的访问并降低未经授权访问或特权滥用的风险。

- 合规性和监管一致性:定义明确的组织 IAM 政策确保符合行业法规和标准。这提供了维护客户信任和最大限度地降低违规处罚风险的双重好处。

- 强制执行最小权限:IAM 边界和策略支持最小权限原则的执行,并可以授权开发人员和工程团队,这些确保用户只有必要的权限来执行他们指定的任务,从而减少凭据泄露的潜在影响,并遵循最小特权原则。

- 简化的访问管理:通过建立明确的角色和职责并自动配置用户,组织可以简化访问管理流程,减少管理开销并提高运营效率。

漏洞管理和错误配置

深入研究这些漏洞和错误配置可为安全专业人员提供有关潜在风险和攻击媒介的宝贵见解。主动方法有助于最大限度地减少攻击者的机会窗口,并通过授予以下内容来降低总体风险:

- 增强风险缓解:通过深入了解特定漏洞和错误配置,安全专业人员可以实施有针对性的缓解策略,降低成功攻击的可能性并将潜在损害降至最低。

- 主动漏洞管理:深入研究漏洞,为安全领导者和工程师提供知识,以有效地确定漏洞的优先级和修复漏洞,减少攻击面并加强其云基础设施的安全态势。

- 合规性和合规性:通过解决漏洞和错误配置,组织可以确保遵守行业法规和数据保护标准,保护敏感数据并维护客户信任

- 持续改进:随时了解新出现的漏洞和错误配置的安全专业人员可以不断增强他们对潜在风险的理解,并调整他们的安全措施以有效缓解新威胁。

结论

通过深入研究特定漏洞和错误配置,安全专业人员可以深入了解潜在风险并实施有针对性的缓解策略。了解这些实践对于 2023 年及以后的云安全领导者和工程师至关重要,因为他们努力保护其组织的云环境、降低风险并加强其整体安全态势。

关于 HummerRisk

HummerRisk 是开源的云原生安全平台,以非侵入的方式解决云原生的安全和治理问题。核心能力包括混合云的安全治理和K8S容器云安全检测。

GitHub 地址:https://github.com/HummerRisk/HummerRisk

Gitee 地址:https://gitee.com/hummercloud/HummerRisk