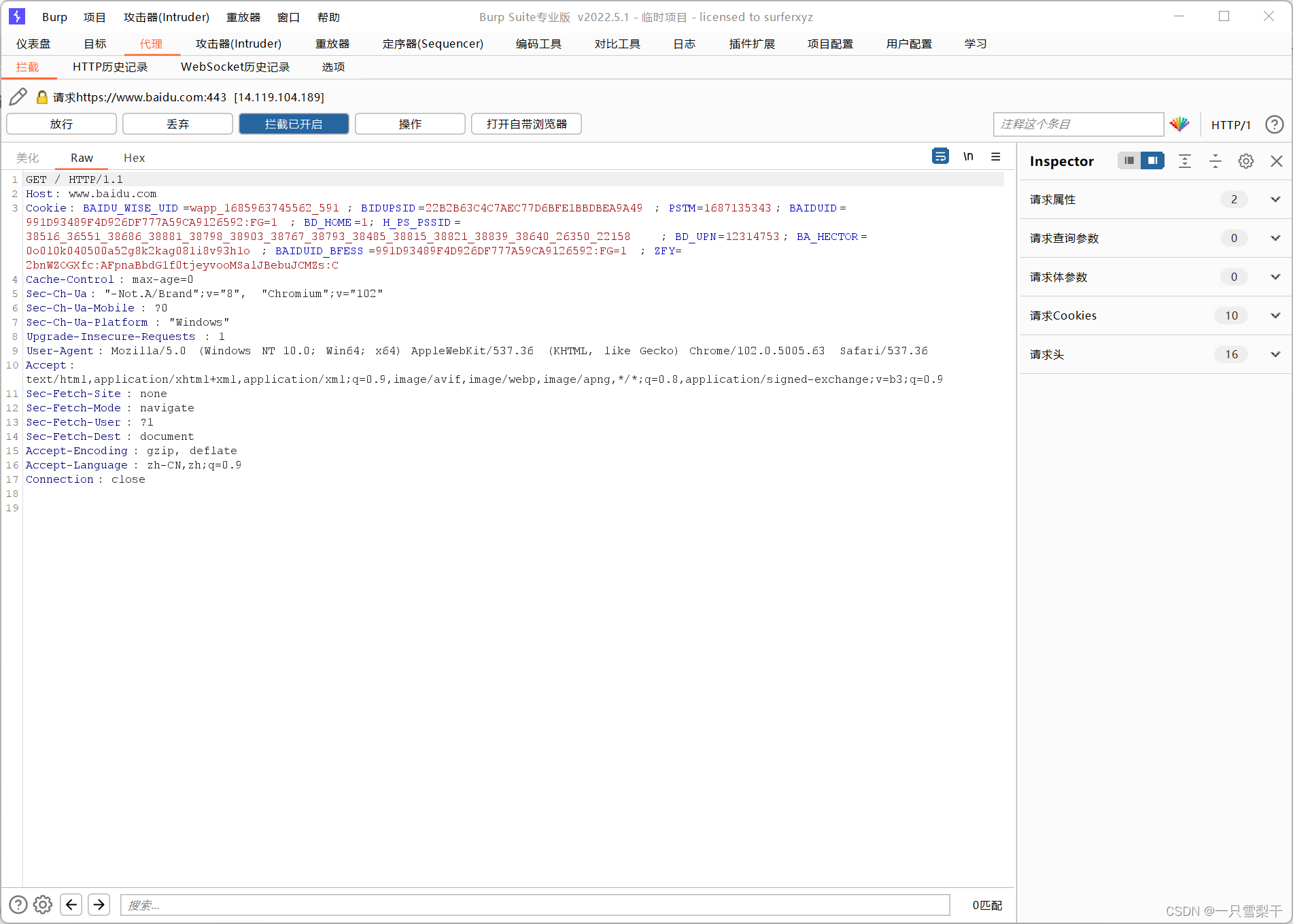

一、抓包。

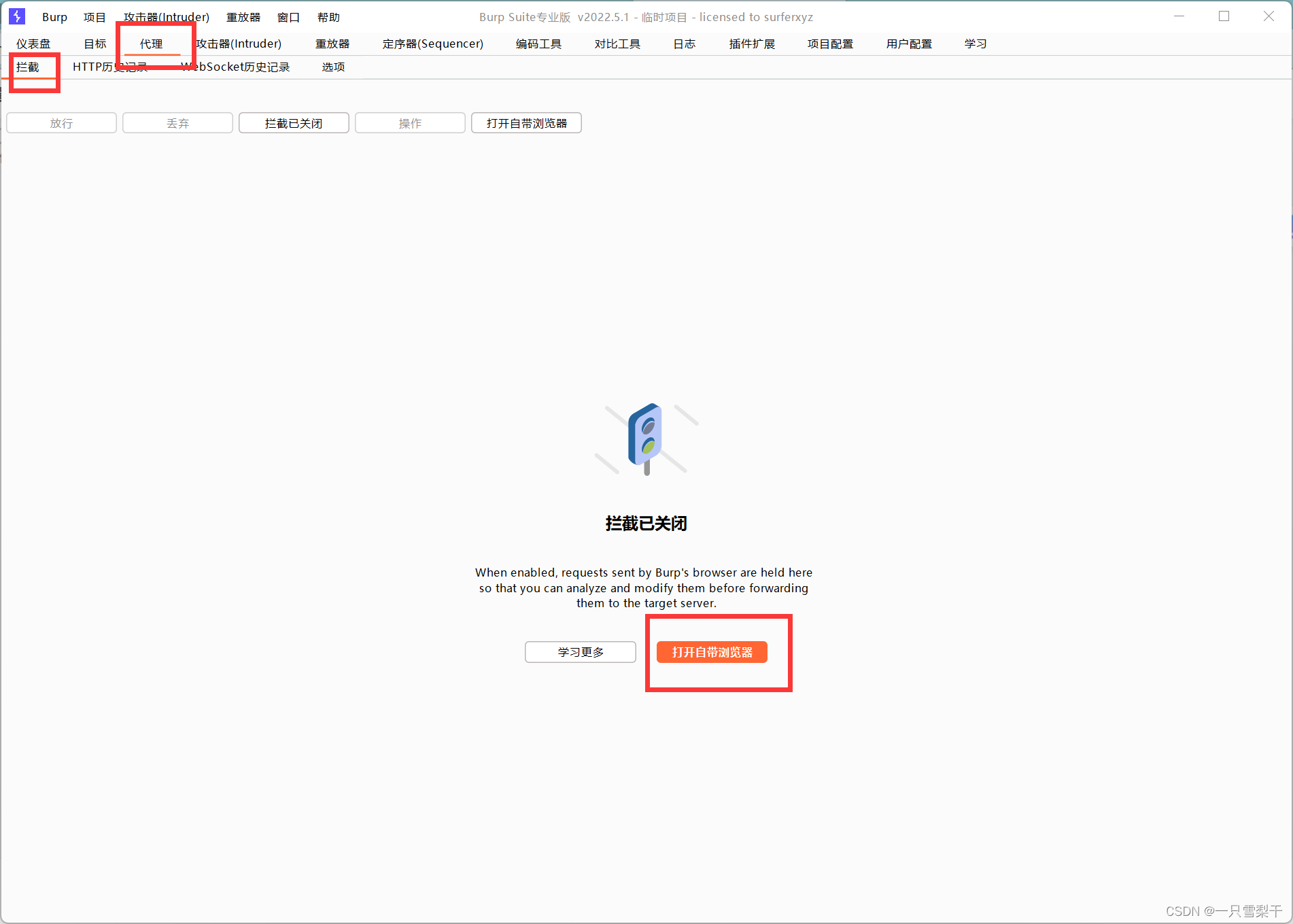

找到 代理--拦截--打开自带浏览器(这里也可以自己找扩展设置代理,但还要添加安全证书等等,我觉得太麻烦了,还不如直接使用Burp Suite自带的浏览器抓包)。

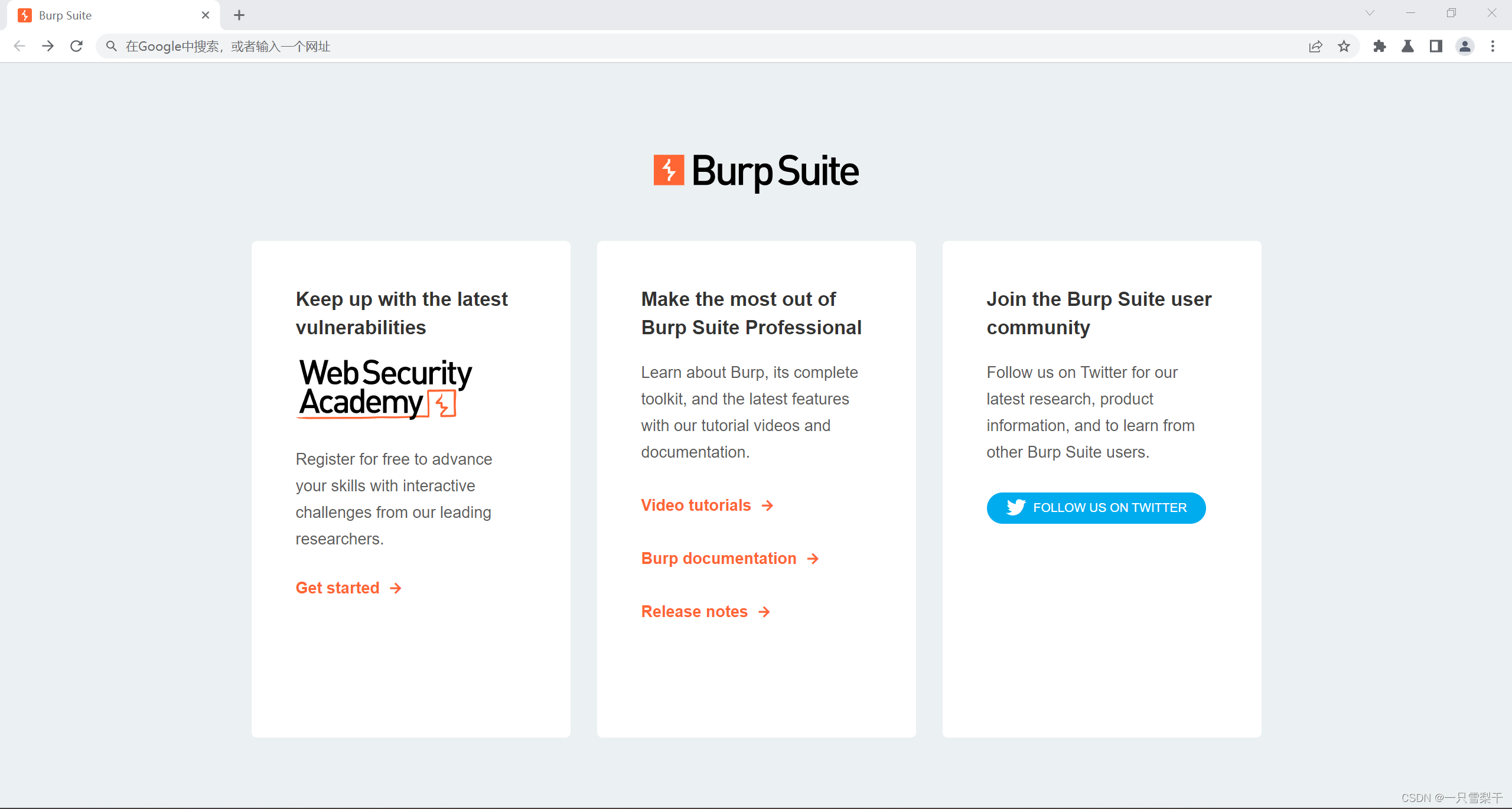

这是Burp Suite自带网页的页面。

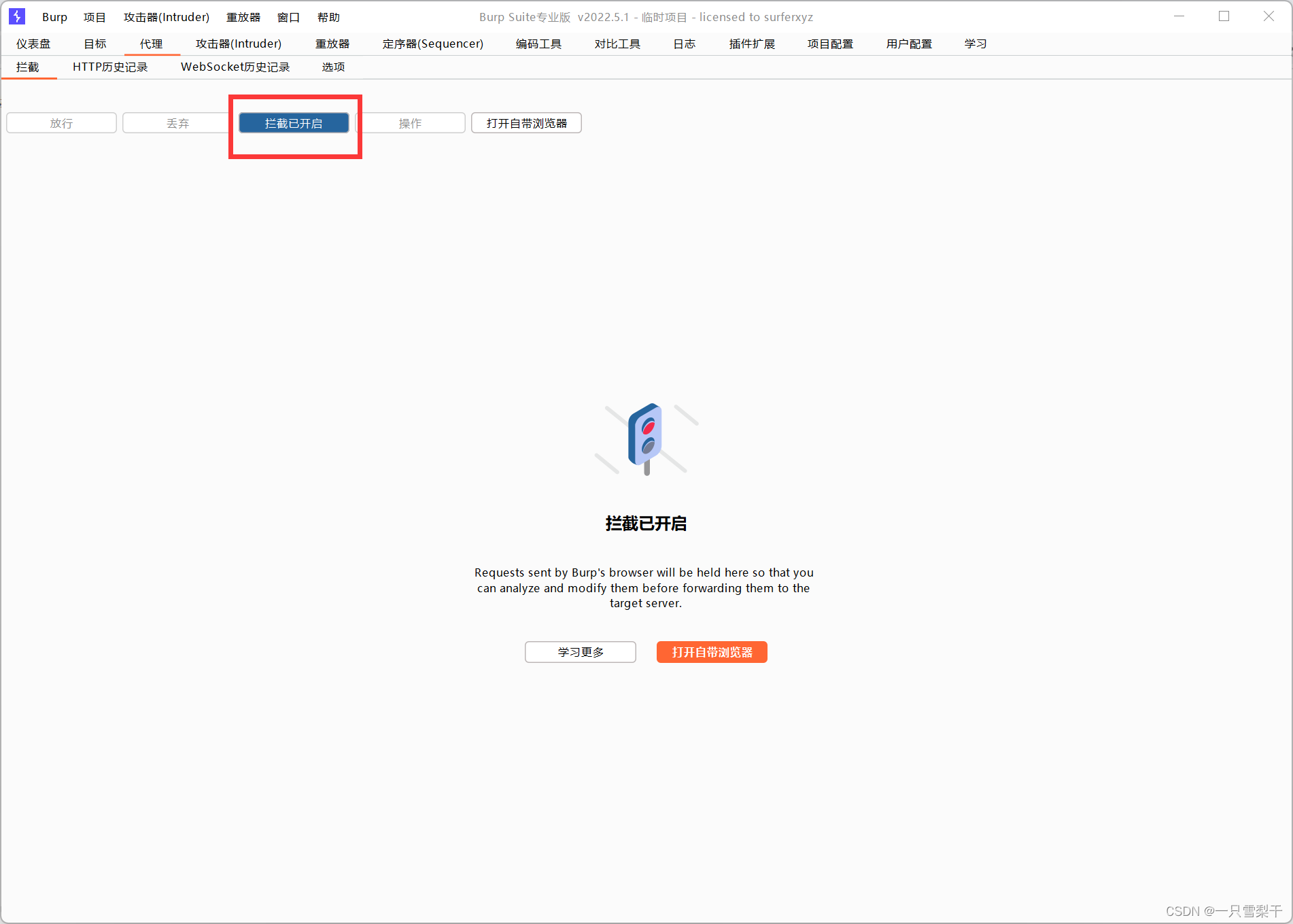

点击开启拦截。

点击开启拦截。

随便打开一个网页,这里用百度为例,刷新页面。

随便打开一个网页,这里用百度为例,刷新页面。

如上图所示,成功抓取到包。

如上图所示,成功抓取到包。

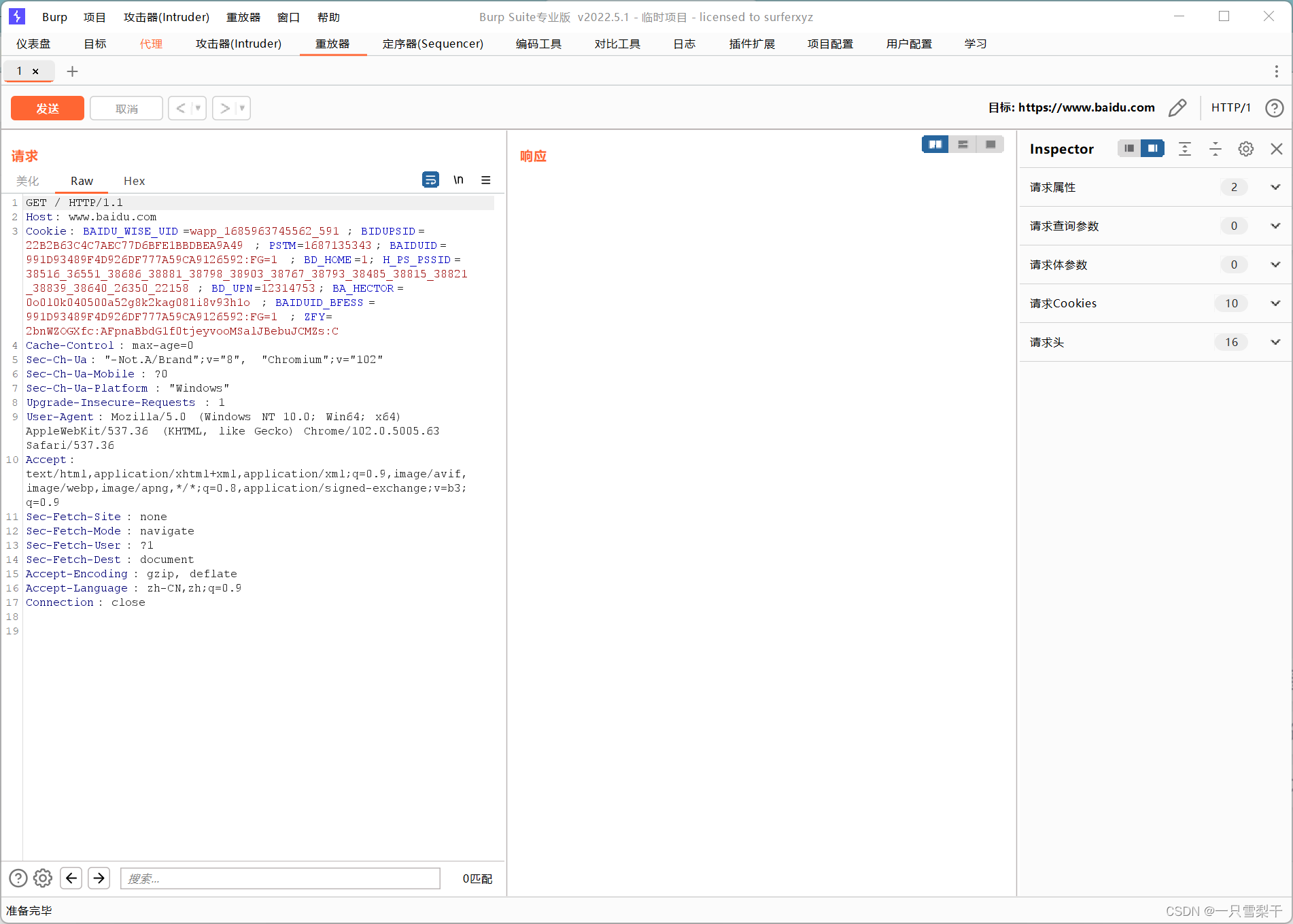

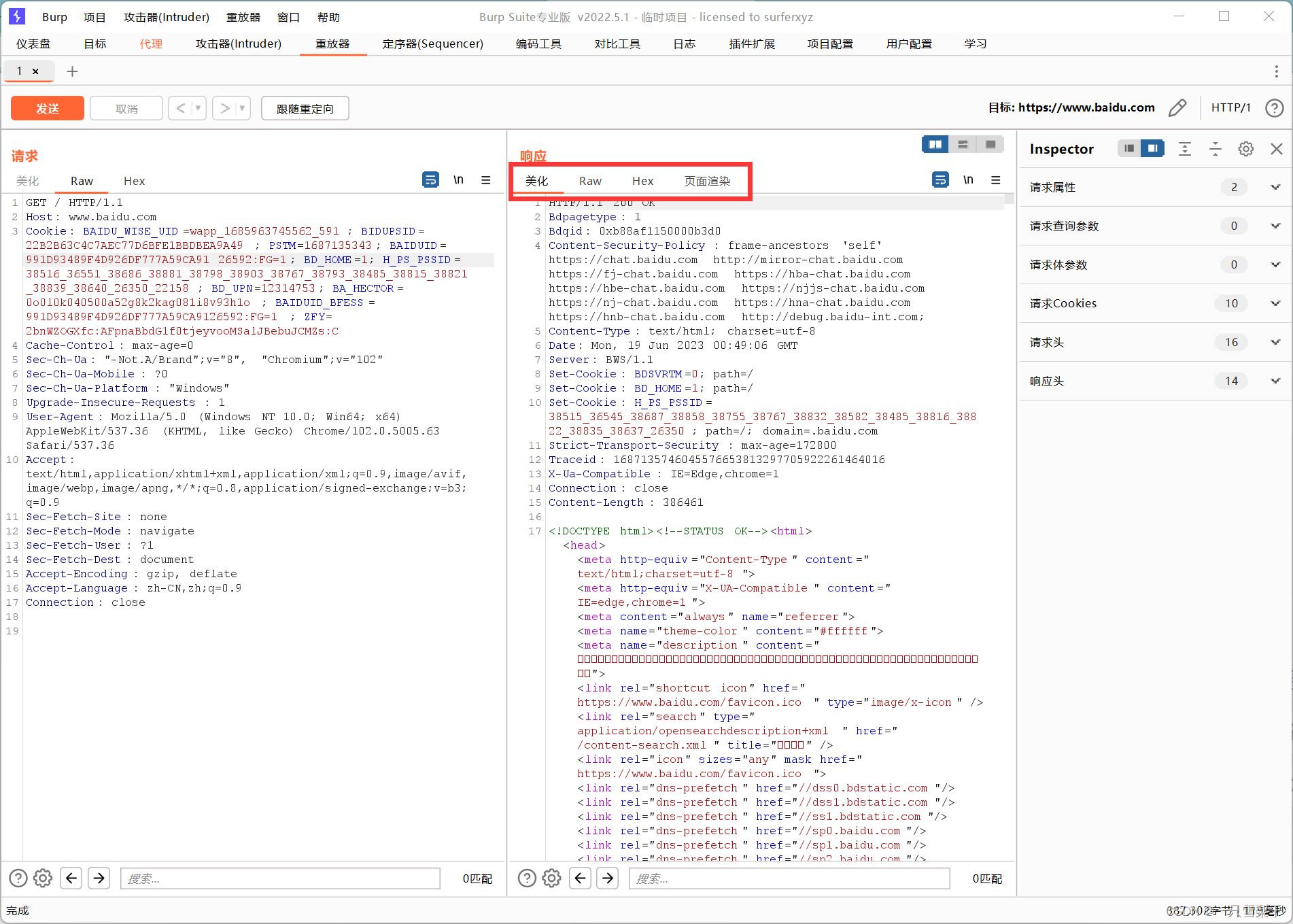

二、改包。

ctrl+R将抓取到的包发送到重放器, 点击发送。

这里有四个模块。

Raw主要显示web请求的raw格式,以纯文本的形式显示数据包,包含请求地址、Http协议版本、主机头、浏览器信息、Accept可接受的内容类型、字符集、编码方式、cookie等,可以通过手动修改这些信息,对服务器端进行渗透测试。(Raw就是以文本的形式显示数据包)

Hex对应的是Raw中信息的二进制内容,可以通过Hex编辑器对请求的内容进行修改,在进行00截断时非常好用。

页面渲染则是发送之后获得的请求页面显示,如下图所示。

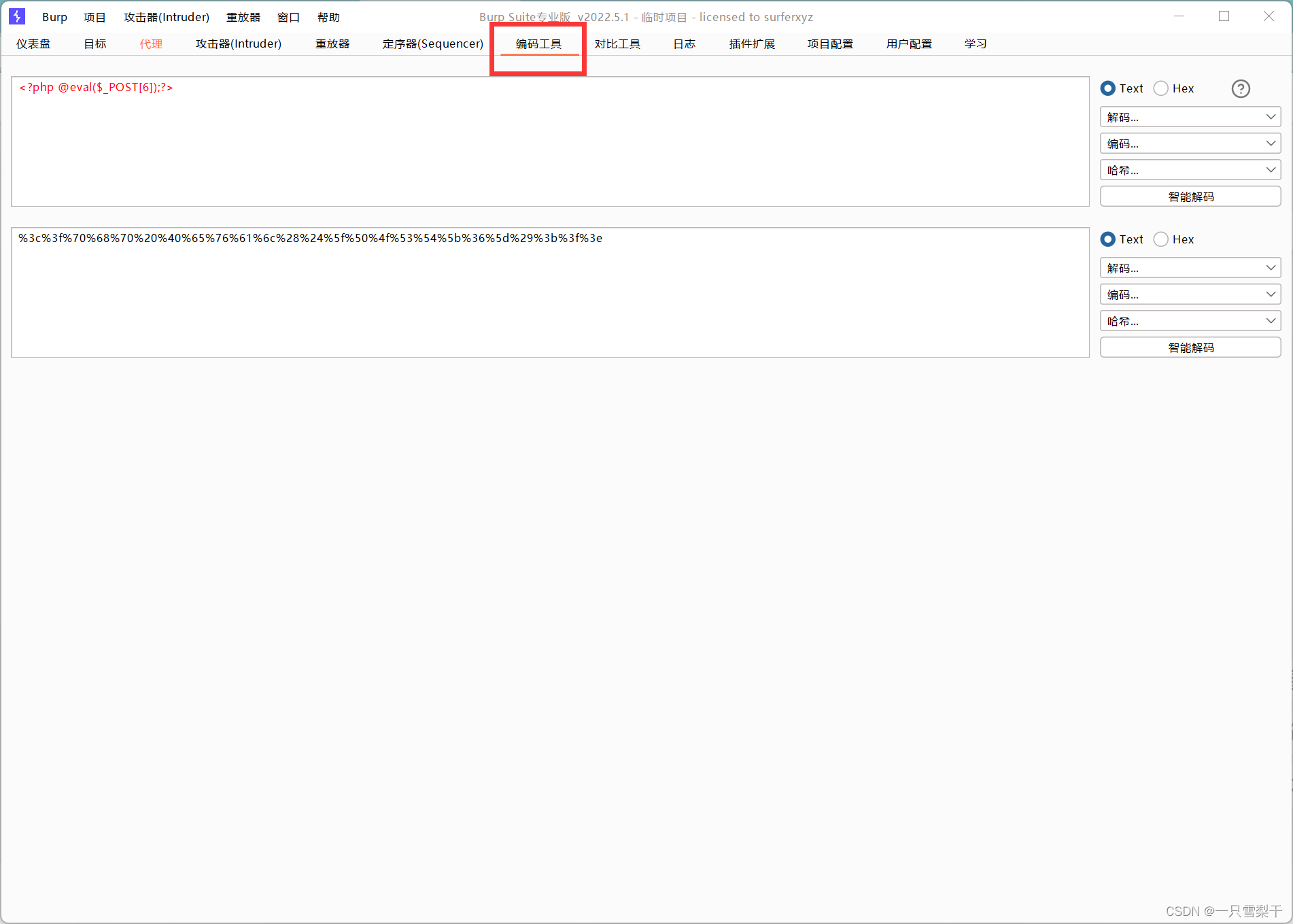

三、编码、解码。

Burp Suite 支持在线的编码解码,包括:Plain、URL、HTML、Base64、ASCII、Hex、Octal、Binary、Gzip。

四、暴力破解。

这里用新浪邮箱为例。

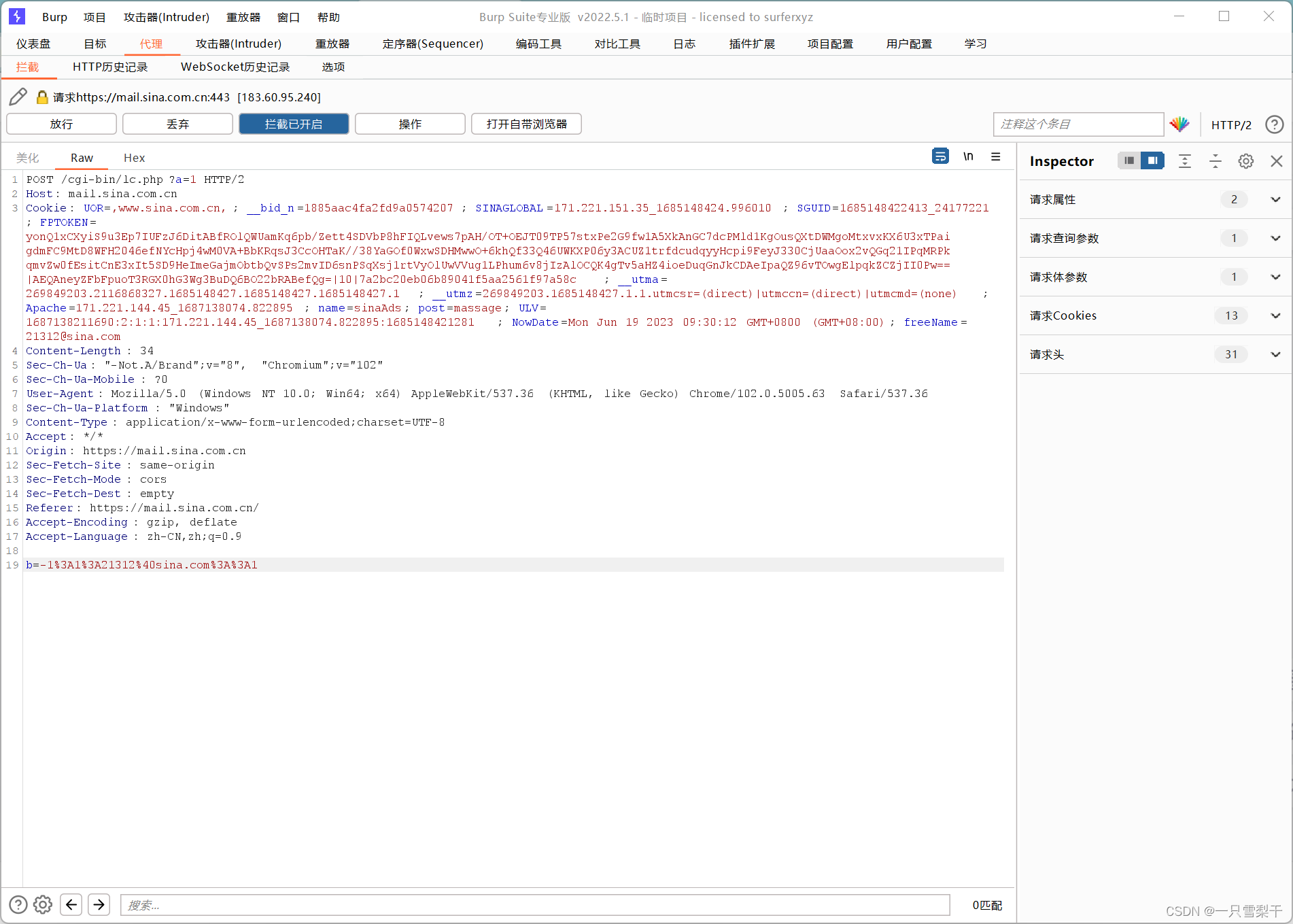

抓包。

ctrl+i发送到攻击器。

ctrl+i发送到攻击器。

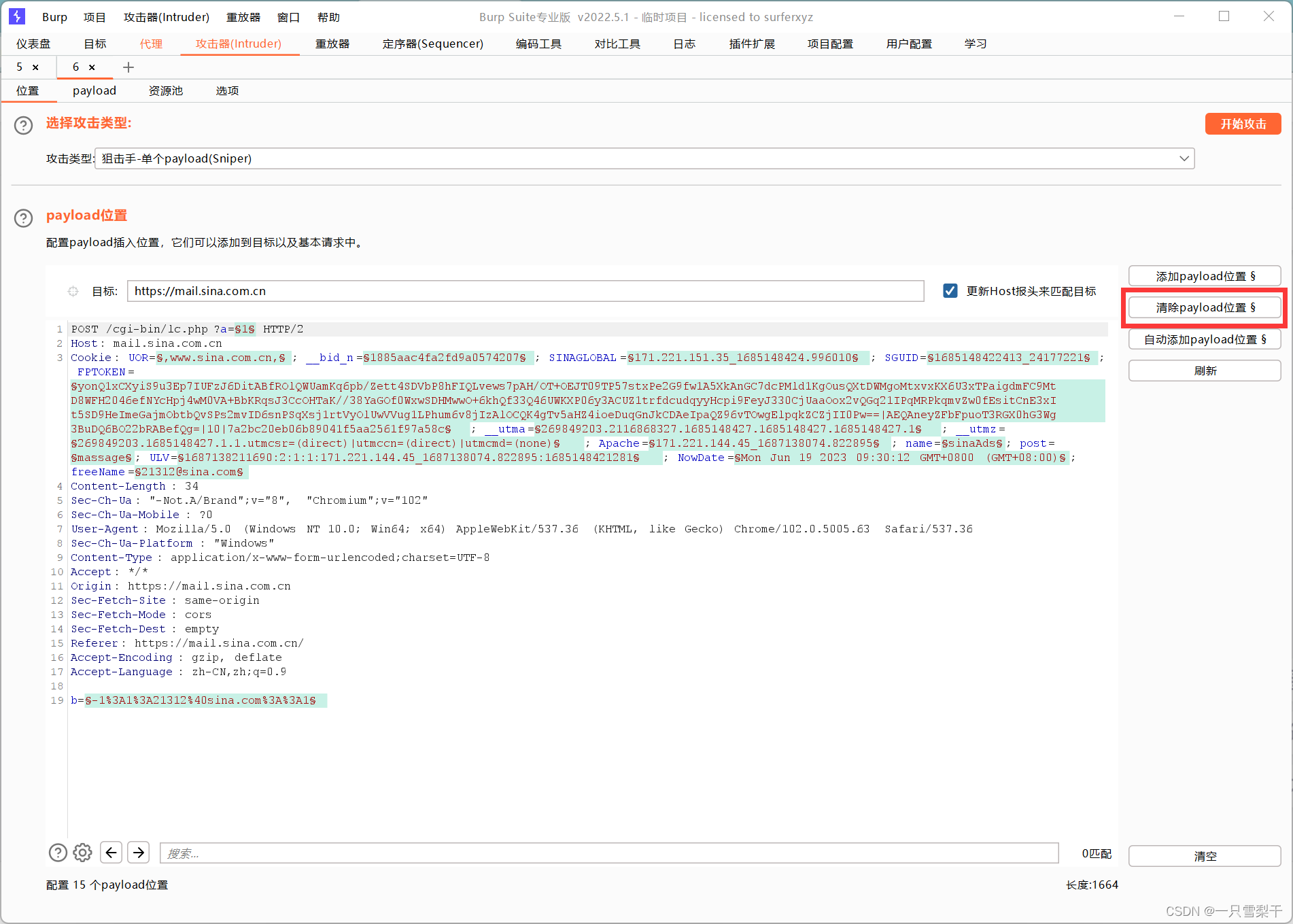

第一步,先清除原有的payload。

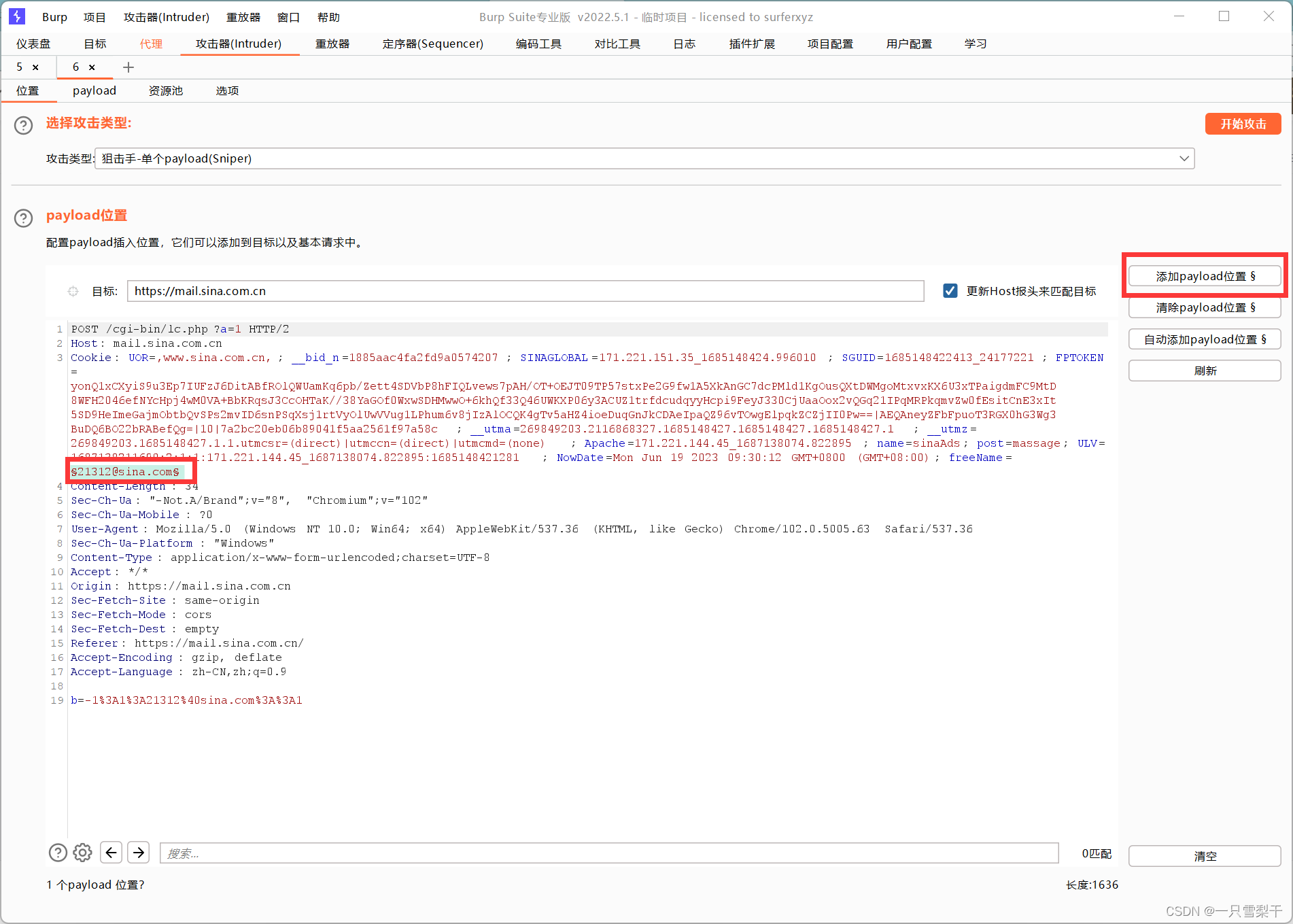

第二步,添加我们想要替换的payload,选中想要替换的payload,然后点击添加payload位置。

第二步,添加我们想要替换的payload,选中想要替换的payload,然后点击添加payload位置。

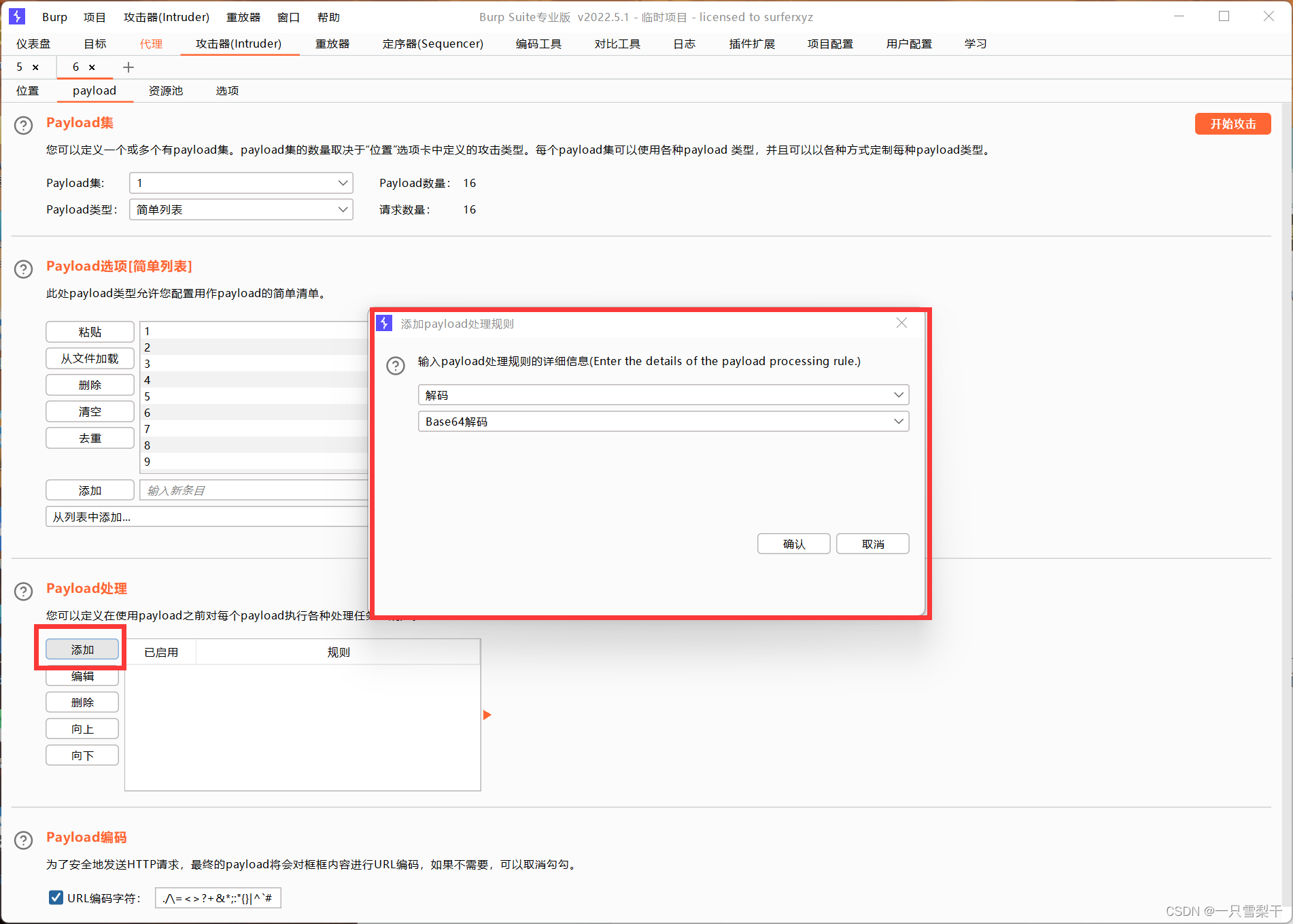

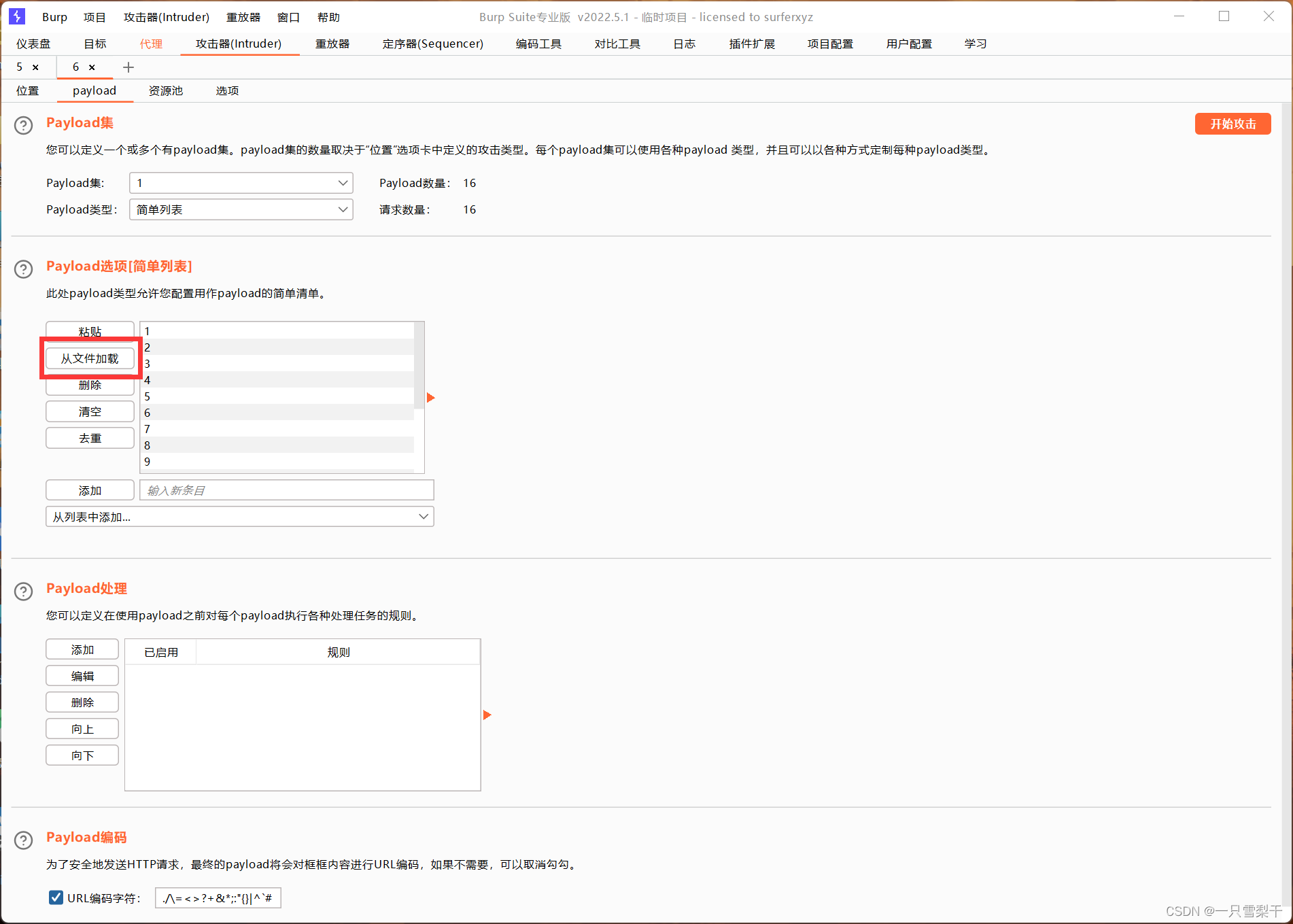

第三步,点击 攻击器--payload,将密码本添加到payload选项(注意密码本不要过大,否则Burp Suite可能会卡死)。

第四步,添加规则,我们抓包的时候可能会遇到账户和密码被加密的情况,这时我们就可以选择payload处理,添加相应的规则来帮助我们暴力破解密码。

第四步,添加规则,我们抓包的时候可能会遇到账户和密码被加密的情况,这时我们就可以选择payload处理,添加相应的规则来帮助我们暴力破解密码。