2022年山东省职业院校技能大赛

网络搭建与应用赛项

第二部分

网络搭建与安全部署&服务器配置及应用

竞赛说明:

一、竞赛内容分布

竞赛共分二个模块,其中:

第一模块:网络搭建及安全部署项目

第二模块:服务器配置及应用项目

二、竞赛注意事项

- 禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

- 请根据大赛所提供的比赛环境,检查所列的硬件设备、软件及文档清单、材料清单是否齐全,计算机设备是否能正常使用。

- 请参赛选手仔细阅读赛卷,按照要求完成各项操作。

- 操作过程中,需要及时保存配置。

- 比赛结束后,所有设备保持运行状态,评判以最后的硬件连接和提交文档为最终结果。禁止将比赛所用的所有物品(包括赛卷)带离赛场。

- 禁止在纸质资料、比赛设备和电脑桌上作任何与竞赛无关的标记,如违反规定,可视为0分。

- 与比赛相关的软件和文档存放在物理机的D:\soft文件夹中。

- 请在物理机PC1桌面上新建“XXX”文件夹作为“选手目录”(XXX为赛位号。举例:1号赛位,文件夹名称为“001”),用以保存按照“竞赛结果提交指南.txt”要求生成的全部结果文档。

- 云平台web网址http://192.168.100.100/dcncloud,登录管理员为admin,密码为admin。

- windows/linux虚拟机中Administrator/root用户密码为Pass-1234,题目中所有未指定的密码均用该密码。

- 虚拟主机的IP地址必须手动设置为该虚拟机自动获取的IP地址。

- 所有服务器要求虚拟机系统重新启动后,均能正常启动和使用。

- 使用完全合格域名访问网络资源。

网络搭建及安全部署项目

项目简介:

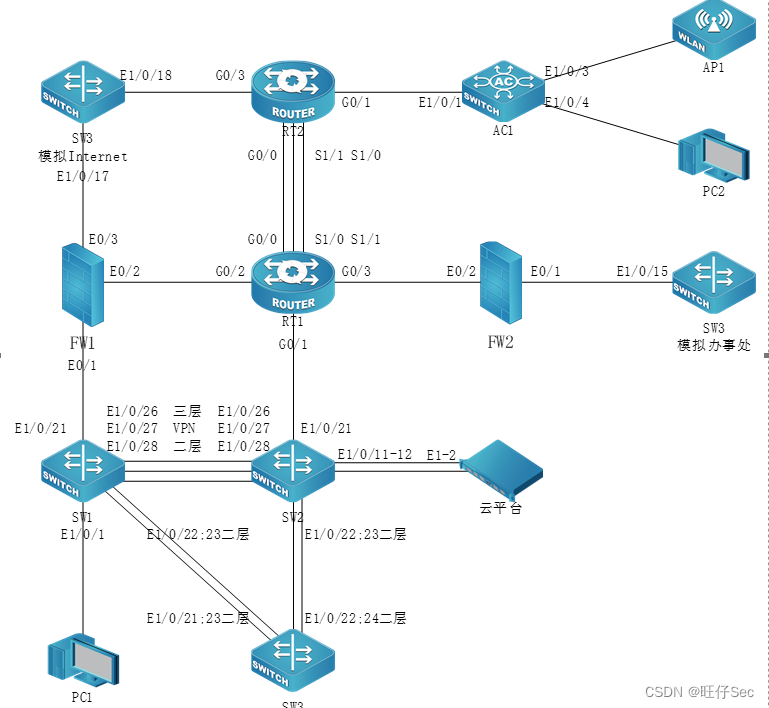

某集团公司原在北京建立了总公司,后在成都建立了分公司,广东设立了办事处。集团设有产品、营销、法务、财务、人力5个部门,全网采用OSPF、RIP、ISIS、BGP路由协议进行互联互通。

为了更好管理数据,提供服务,集团在北京建立两个数据中心,在贵州建立异地灾备数据中心,以达到快速、可靠交换数据,更好的服务于公司客户。

公司网络结构详见网络拓扑图。SW1和SW2作为集团北京核心交换机;SW3作为贵州DC核心交换机;FW1作为集团互联网出口防火墙;FW2作为办事处防火墙;RT1作为集团核心路由器;RT2作为分公司路由器;AC1作为分公司的无线控制器,与AP1实现分公司无线覆盖。

网络拓扑:

网络设备IP地址分配表

| 设备名称 | 设备接口 | IP地址 |

| SW1 | Loopback1 OSPF BGP | 10.10.1.1/32 2001:10:10:1::1/128 |

| Loopback2 | 10.10.1.2/32 2001:10:10:1::2/128 | |

| Vlan10 | 10.10.11.1/24 2001:10:10:11::1/64 | |

| Vlan20 | 10.10.21.1/24 2001:10:10:21::1/64 | |

| Vlan30 | 10.10.31.1/24 2001:10:10:31::1/64 | |

| Vlan40 | 10.10.41.1/24 2001:10:10:41::1/64 | |

| Vlan50 | 10.10.51.1/24 2001:10:10:51::1/64 | |

| Vlan60 | 10.10.60.1/24 2001:10:10:60::1/64 | |

| Vlan70 | 10.10.70.1/24 2001:10:10:70::1/64 | |

| Vlan80 | 10.10.80.1/24 2001:10:10:80::1/64 | |

| Vlan90 | 10.10.90.1/24 2001:10:10:90::1/64 | |

| Vlan1021 | 10.10.255.14/30 | |

| Vlan1022 | 10.10.255.5/30 | |

| Vlan1026 | 10.10.255.1/30 | |

| Vlan1027 VPN | 10.10.255.1/30 | |

| SW2 | Loopback1 OSPF BGP | 10.10.2.1/32 2001:10:10:2::1/128 |

| Loopback2 | 10.10.2.2/32 2001:10:10:2::2/128 | |

| Vlan10 | 10.10.12.1/24 2001:10:10:12::1/64 | |

| Vlan20 | 10.10.22.1/24 2001:10:10:22::1/64 | |

| Vlan30 | 10.10.32.1/24 2001:10:10:32::1/64 | |

| Vlan40 | 10.10.42.1/24 2001:10:10:42::1/64 | |

| Vlan50 | 10.10.52.1/24 2001:10:10:52::1/64 | |

| Vlan60 | 10.10.60.2/24 2001:10:10:60::2/64 | |

| Vlan70 | 10.10.70.2/24 2001:10:10:70::2/64 | |

| Vlan80 | 10.10.80.2/24 2001:10:10:80::2/64 | |

| Vlan90 | 10.10.90.2/24 2001:10:10:90::2/64 | |

| Vlan1021 | 10.10.255.22/30 | |

| Vlan1022 | 10.10.255.9/30 | |

| Vlan1026 | 10.10.255.2/30 | |

| Vlan1027 VPN | 10.10.255.2/30 | |

| SW3 | Loopback1 OSPF BGP | 10.10.3.1/32 2001:10:10:3::1/128 |

| Vlan10 | 10.10.13.1/24 2001:10:10:13::1/64 | |

| Vlan20 | 10.10.23.1/24 2001:10:10:23::1/64 | |

| Vlan30 | 10.10.33.1/24 2001:10:10:33::1/64 | |

| Vlan50 | 10.10.53.1/24 2001:10:10:53::1/64 | |

| Vlan60 | 10.10.60.3/24 2001:10:10:60::3/64 | |

| Vlan70 | 10.10.70.3/24 2001:10:10:70::3/64 | |

| Vlan80 | 10.10.80.3/24 2001:10:10:80::3/64 | |

| Vlan90 | 10.10.90.3/24 2001:10:10:90::3/64 | |

| Vlan1021 | 10.10.255.6/30 | |

| Vlan1022 | 10.10.255.10/30 | |

| SW3模拟 办事处 | Loopback2 | 10.10.3.2/32 2001:10:10:3::2/128 |

| Vlan110 | 10.16.110.1/24 2001:10:16:110::1/64 | |

| Vlan120 | 10.16.120.1/24 2001:10:16:120::1/64 | |

| Vlan1015 | 10.10.255.46/30 | |

| SW3模拟 Internet | Loopback3 | 200.200.3.3/32 2001:200:200:3::3/128 |

| Vlan1017 | 200.200.200.1/30 | |

| Vlan1018 | 200.200.200.5/30 | |

| AC1 | Loopback1 OSPF | 10.10.8.1/32 2001:10:10:8::1/128 |

| Loopback2 RIP | 10.10.8.2/32 2001:10:10:8::2/128 | |

| Loopback3 | 10.10.8.3/32 2001:10:10:8::3/128 | |

| Vlan100 无线管理 | 10.17.100.1/24 2001:10:17:100::1/64 | |

| Vlan110 无线2.4G 产品网络 | 10.17.110.1/24 2001:10:17:110::1/64 | |

| Vlan120 无线5G 营销网络 | 10.17.120.1/24 2001:10:17:120::1/64 | |

| Vlan1001 | 10.10.255.42/30 | |

| RT1 | Loopback1 OSPF BGP MPLS | 10.10.4.1/32 2001:10:10:4::1/128 |

| Loopback2 RIP | 10.10.4.2/32 2001:10:10:4::2/128 | |

| Loopback3 ISIS | 10.10.4.3/32 2001:10:10:4::3/128 | |

| Loopback4 集团与办事处互联 | 10.10.4.4/32 2001:10:10:4::4/128 | |

| Loopback5 VPN财务 | 10.10.4.5/32 2001:10:10:4::5/128 | |

| G0/0 | 10.10.255.29/30 | |

| G0/1 | 10.10.255.21/30 | |

| G0/2 | 10.10.255.18/30 | |

| G0/3 | 10.10.255.25/30 | |

| S1/0 | 10.10.255.33/30 | |

| S1/1 | 10.10.255.37/30 | |

| RT2 | Loopback1 OSPF BGP MPLS | 10.10.5.1/32 2001:10:10:5::1/128 |

| Loopback2 RIP | 10.10.5.2/32 2001:10:10:5::2/128 | |

| Loopback3 ISIS | 10.10.5.3/32 2001:10:10:5::3/128 | |

| Loopback4 ipsecVPN | 10.10.5.4/32 2001:10:10:5::4/128 | |

| Tunnel4 ipsecVPN | 10.10.255.50/30 | |

| Loopback5 VPN财务 | 10.10.5.5/32 2001:10:10:5::5/128 | |

| G0/0 | 10.10.255.30/30 | |

| G0/1 | 10.10.255.41/30 | |

| G0/3 | 200.200.200.6/30 | |

| S1/0 | 10.10.255.38/30 | |

| S1/1 | 10.10.255.34/30 | |

| FW1 | Loopback1 OSPF trust | 10.10.6.1/32 2001:10:10:6::1/128 |

| Loopback2 RIP trust | 10.10.6.2/32 2001:10:10:6::2/128 | |

| Loopback4 ipsecVPN trust | 10.10.6.4/32 2001:10:10:6::4/128 | |

| Tunnel4 ipsecVPN VPNHUB | 10.10.255.49/30 | |

| E0/1 trust | 10.10.255.13/30 | |

| E0/2 trust | 10.10.255.17/30 | |

| E0/3 untrust | 200.200.200.2/30 | |

| FW2 | Loopback1 OSPF trust | 10.10.7.1/32 2001:10:10:7::1/128 |

| E0/1 trust | 10.10.255.45/30 | |

| E0/2 dmz | 10.10.255.26/30 |

- 交换配置

-

- 配置Vlan,SW1、SW2、SW3、AC1的二层链路只允许相应Vlan通过。

- SW1、SW2、SW3启用MSTP,实现网络二层负载均衡和冗余备份,创建实例Instance10和Instance20,名称为skills,修订版本为1,其中Instance10关联Vlan60和Vlan70,Instance20关联Vlan80和Vlan90。SW1为Instance0和Instance10的根交换机,为Instance20备份根交换机;SW2为Instance20根交换机,为Instance0和Instance10的备份根交换机;根交换机STP优先级为0,备份根交换机STP优先级为4096。关闭交换机之间三层互联接口的STP。

- SW1和SW2之间利用三条裸光缆实现互通,其中一条裸光缆承载三层IP业务、一条裸光缆承载VPN业务、一条裸光缆承载二层业务。用相关技术分别实现财务1段、财务2段业务路由表与其它业务路由表隔离,财务业务VPN实例名称为CW。承载二层业务的只有一条裸光缆通道,配置相关技术,方便后续链路扩容与冗余备份,编号为1,用LACP协议,SW1为active,SW2为passive;采用源、目的IP进行实现流量负载分担。

- 将SW3模拟为Internet交换机,实现与集团其它业务路由表隔离,Internet路由表VPN实例名称为Internet。将SW3模拟办事处交换机,实现与集团其它业务路由表隔离,办事处路由表VPN实例名称为Guangdong。

- SW1法务物理接口限制收、发数据占用的带宽分别为100Mbps、90Mbps,限制所有报文最大收包速率为100packets/s,如果超过了配置交换机端口的报文最大收包速率则关闭此端口,10分钟后恢复此端口;启端口安全功能,只允许的最大安全MAC地址数为10,当超过设定MAC地址数量的最大值,不学习新的MAC、丢弃数据包、发SNMP trap、同时在syslog日志中记录,端口的老化定时器到期后,在老化周期中没有流量的部分表项老化,有流量的部分依旧保留,恢复时间为10分钟;禁止采用访问控制列表,只允许IP主机位为20-30的数据包进行转发;禁止配置访问控制列表,实现端口间二层流量无法互通,组名称FW。

- 配置SW1相关特性实现报文上送设备CPU的前端整体上对攻击报文进行拦截,开启日志记录功能,采样周期10s一次,恢复周期为120s,从而保障CPU稳定运行。

- SW1配置SNMP,引擎id分别为1000;创建组Group2022,采用最高安全级别,配置组的读、写视图分别为:Skills_R、Skills_W;创建认证用户为User2022,采用aes算法进行加密,密钥为Pass-1234,哈希算法为sha,密钥为Pass-1234;当设备有异常时,需要用本地的环回地址Loopback1发送v3 Trap消息至集团网管服务器10.10.11.99、2001:10:10:11::99,采用最高安全级别;当法务部门对应的用户接口发生UP DOWN事件时禁止发送trap消息至上述集团网管服务器。

- 对SW1与FW1互连流量镜像到SW1 E1/0/1,会话列表为1。

- SW1和SW2 E1/0/21-28启用单向链路故障检测,当发生该故障时,端口标记为errdisable状态,自动关闭端口,经过1分钟后,端口自动重启;发送Hello报文时间间隔为15s;

- SW1和SW2所有端口启用链路层发现协议,更新报文发送时间间隔为20s,老化时间乘法器值为5,trap报文发送间隔为10s,配置三条裸光缆端口使能Trap功能。

-

- 路由配置

-

- 启用所有设备的ssh服务,防火墙用户名admin,明文密码Pass-1234,其余设备用户名和明文密码均为admin。

- 配置所有设备的时区为GMT+08:00,调整SW1时间为实际时间,SW1配置为NTP server,其他设备用SW1 Loopback1 IPv4地址作为NTP server地址,NTP client 请求报文时间间隔1分钟。

- 配置接口IPv4地址和IPv6地址,互联接口IPv6地址用本地链路地址。

- 利用VRRPv2和VRRPv3技术实现Vlan60、Vlan70、Vlan80、Vlan90网关冗余备份,VRRP id与Vlan id相同。VRRPv2 vip为10.10.VlanID.9(如Vlan60的VRRPv2 vip为10.10.60.9),VRRPv3 vip为FE80:VlanID::9(如Vlan60的VRRPv3 vip为FE80:60::9)。配置SW1为Vlan60、Vlan70的Master,SW2为Vlan80、Vlan90的Master。要求VRRP组中高优先级为120,低优先级为默认值,抢占模式为默认值,VRRPv2和VRRPv3发送通告报文时间间隔为默认值。当SW1或SW2上联链路发生故障,Master优先级降低30。

- AC1配置DHCPv4和DHCPv6,分别为SW1产品1段Vlan10和分公司Vlan100、Vlan110和Vlan120分配地址;IPv4地址池名称分别为poolv4-Vlan10、poolv4-Vlan100、poolv4-Vlan110、poolv4-Vlan120,IPv6地址池名称分别为poolv6-Vlan10、poolv6-Vlan100、poolv6-Vlan110、poolv6-Vlan120;IPv6地址池用网络前缀表示,排除网关;DNS分别为114.114.114.114和2400:3200::1;为PC1保留地址10.10.11.9和2001:10:10:11::9,为AP1保留地址10.17.100.9和2001:10:17:100::9,为PC2保留地址10.17.110.9和2001:10:17:110::9。SW1上中继地址为AC1 Loopback1地址。SW1启用DHCPv4和DHCPv6 snooping,如果E1/0/1连接DHCPv4服务器,则关闭该端口,恢复时间为10分钟。

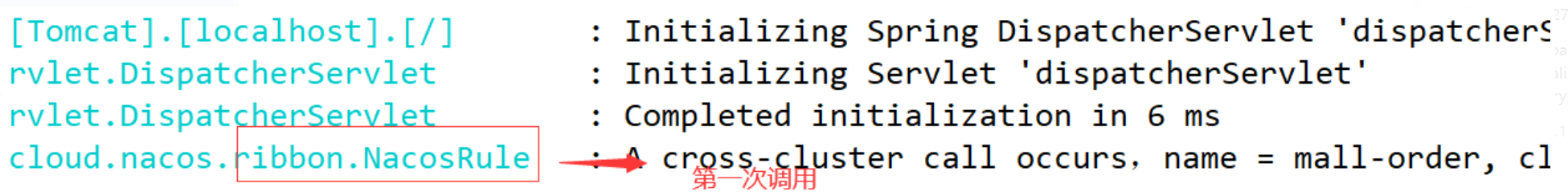

- SW1、SW2、SW3、RT1以太链路、RT2以太链路、FW1、FW2、AC1之间运行OSPFv2和OSPFv3协议(路由模式发布路由用接口地址,BGP协议除外)。

- SW1、SW2、SW3、RT1、RT2、FW1之间OSPFv2和OSPFv3协议,进程1,区域0,分别发布Loopback1地址路由和产品路由,FW1通告type1默认路由。

- RT2与AC1之间运行OSPFv2协议,进程1,NSSA no-summary区域1;AC1发布Loopback1地址路由、产品和营销路由,用prefix-list重发布Loopback3。

- RT2与AC1之间运行OSPFv3协议,进程1,stub no-summary区域1;AC1发布Loopback1地址路由、产品和营销。

- SW3模拟办事处产品(E1/0/11)和营销(E1/0/12)接口配置为Loopback,模拟接口up。SW3模拟办事处与FW2之间运行OSPFv2协议,进程2,区域2,SW3模拟办事处发布Loopback2、产品和营销。SW3模拟办事处配置IPv6默认路由;FW2分别配置到SW3模拟办事处Loopback2、产品和营销的IPv6明细静态路由,FW2重发布静态路由到OSPFv3协议。

- RT1、FW2之间OSPFv2和OSPFv3协议,进程2,区域2;RT1发布Loopback4路由,向该区域通告type1默认路由;FW2发布Loopback1路由,FW2禁止学习到集团和分公司的所有路由。RT1用prefix-list匹配FW2 Loopback1路由、SW3模拟办事处Loopback2和产品路由、RT1与FW2直连IPv4路由,将这些路由重发布到区域0。

- 修改OSPF cost为100,实现SW1分别与RT2、FW2之间IPv4和IPv6互访流量优先通过SW1_SW2_RT1链路转发,SW2访问Internet IPv4和IPv6流量优先通过SW2_SW1_FW1链路转发。

- RT1串行链路、RT2串行链路、FW1、AC1之间分别运行RIP和RIPng协议,FW1、RT1、RT2的RIP和RIPng发布Loopback2地址路由,AC1 RIP发布Loopback2地址路由,AC1 RIPng采用route-map匹配prefix-list重发布Loopback2地址路由。RT1配置offset值为3的路由策略,实现RT1-S1/0_RT2-S1/1为主链路,RT1-S1/1_RT2-S1/0为备份链路,IPv4的ACL名称为AclRIP,IPv6的ACL名称为AclRIPng。RT1的S1/0与RT2的S1/1之间采用chap双向认证,用户名为对端设备名称,密码为Pass-1234。

- RT1以太链路、RT2以太链路之间运行ISIS协议,进程1,分别实现Loopback3 之间IPv4互通和IPv6互通。RT1、RT2的NET分别为10.0000.0000.0001.00、10.0000.0000.0002.00,路由器类型是Level-2,接口网络类型为点到点。配置域md5认证和接口md5认证,密码均为Pass-1234。

- RT2配置IPv4 nat,实现AC1 IPv4产品用RT2外网接口IPv4地址访问Internet。RT2配置nat64,实现AC1 IPv6产品用RT2外网接口IPv4地址访问Internet,IPv4地址转IPv6地址前缀为64:ff9b::/96。

- SW1、SW2、SW3、RT1、RT2之间运行BGP协议,SW1、SW2、RT1 AS号65001、RT2 AS号65002、SW3 AS号65003。

- SW1、SW2、SW3、RT1、RT2之间通过Loopback1建立IPv4和IPv6 BGP邻居。SW1和SW2之间财务通过Loopback2建立IPv4 BGP邻居,SW1和SW2的Loopback2互通采用静态路由。

- SW1、SW2、SW3、RT2分别只发布营销、法务、财务、人力等IPv4和IPv6路由;RT1发布办事处营销IPv4和IPv6路由到BGP。

- SW3营销分别与SW1和SW2营销IPv4和IPv6互访优先在SW3_SW1链路转发;SW3法务及人力分别与SW1和SW2法务及人力IPv4和IPv6互访优先在SW3_SW2链路转发,主备链路相互备份;用prefix-list、route-map和BGP路径属性进行选路,新增AS 65000。

- 利用BGP MPLS VPN技术,RT1与RT2以太链路间运行多协议标签交换、标签分发协议。RT1与RT2间创建财务VPN实例,名称为CW,RT1的RD值为1:1,export rt值为1:2,import rt值为2:1;RT2的RD值为2:2。通过两端Loopback1建立VPN邻居,分别实现两端Loopback5 IPv4互通和IPv6互通。

- SW1、SW2、RT1、RT2、AC1运行PIM-SM,RT1 Loopback1为c-bsr和c-rp;SW1产品部门(PC1)启用组播,用VLC工具串流播放视频文件“1.mp4”,模拟组播源,设置此视频循环播放,组地址232.1.1.1,端口1234,实现分公司产品部门(PC2)收看视频。

-

- 无线配置

-

- AC1 Loopback1 IPv4和IPv6地址分别作为AC1的IPv4和IPv6管理地址。AP二层自动注册,AP采用MAC地址认证。配置2个ssid,分别为skills-2.4G和skills-5G。skills-2.4G对应Vlan110,用network 110和radio1(模式为n-only-g),用户接入无线网络时需要采用基于WPA-personal加密方式,密码为Pass-1234。skills-5G对应Vlan120,用network 120和radio2(模式为n-only-a),不需要认证,隐藏ssid,skills-5G用倒数第一个可用VAP发送5G信号。

- 当AP上线,如果AC中储存的Image版本和AP的Image版本号不同时,会触发AP自动升级。AP失败状态超时时间及探测到的客户端状态超时时间都为2小时。

- 配置Vlan110无线接入用户上班时间(工作日09:00-17:00)访问Internet https上下行CIR为1Mbps,CBS为20Mbps,PBS为30Mbps,exceed-action和violate-action均为drop。时间范围名称、控制列表名称、分类名称、策略名称均为Skills。

- 打开ap profile下所有AP逃生用户不下线功能。

- 配置ssid skills-2.4G信号相关参数开启拒绝弱信号客户端接入功能,当客户端阈值低于50时,拒绝客户端接入。

- 在AC上开启开启流量监测功能开关,静默时间和流量阈值都为默认值。

- 配置防止非法AP假冒合法SSID,开启AP威胁检测功能。配置检测网络中是否有未被管理的AP接入有线网络中的要求。

- 时空公平避免接入终端较多且有大量弱终端时,避免高速客户端被低速客户端“拖累”,让低速客户端不至于长时间得不到传输。

- 配置ssid skills-2.4G信号相关参数设置RTS的门限值为256字节,当MPDU的长度超过该值时,802.11MAC启动RTS/CTS交互机制。

- 配置AC开启自动强制漫游功能。

-

| 设备 | Vlan编号 | 端口 | 说明 |

| SW1 | Vlan10 | E1/0/1 | 产品1段 |

| Vlan20 | E1/0/2 | 营销1段 | |

| Vlan30 | E1/0/3 | 法务1段 | |

| Vlan40 | E1/0/4 | 财务1段 | |

| Vlan50 | E1/0/5 | 人力1段 | |

| Vlan60 | E1/0/6 | 产品管理 | |

| Vlan70 | E1/0/7 | 产品研发 | |

| Vlan80 | E1/0/8 | 产品生产 | |

| Vlan90 | E1/0/9 | 产品支持 | |

| SW2 | Vlan10 | E1/0/1 | 产品2段 |

| Vlan20 | E1/0/2 | 营销2段 | |

| Vlan30 | E1/0/3 | 法务2段 | |

| Vlan40 | E1/0/4 | 财务2段 | |

| Vlan50 | E1/0/5 | 人力2段 | |

| Vlan60 | E1/0/6 | 产品管理 | |

| Vlan70 | E1/0/7 | 产品研发 | |

| Vlan80 | E1/0/8 | 产品生产 | |

| Vlan90 | E1/0/9 | 产品支持 | |

| SW3 | Vlan10 | E1/0/1 | 产品3段 |

| Vlan20 | E1/0/2 | 营销3段 | |

| Vlan30 | E1/0/3 | 法务3段 | |

| Vlan50 | E1/0/5 | 人力3段 | |

| Vlan60 | E1/0/6 | 产品管理 | |

| Vlan70 | E1/0/7 | 产品研发 | |

| Vlan80 | E1/0/8 | 产品生产 | |

| Vlan90 | E1/0/9 | 产品支持 |

四、安全配置

说明:IP地址按照题目给定的顺序用“ip/mask”表示,IPv4 any地址用0.0.0.0/0,IPv6 any地址用::/0,禁止用地址条目,否则按零分处理。

-

-

- FW1配置IPv4 nat,实现集团产品1段IPv4访问Internet IPv4,转换ip/mask为200.200.200.16/28,保证每一个源IP产生的所有会话将被映射到同一个固定的IP地址;当有流量匹配本地址转换规则时产生日志信息,将匹配的日志发送至10.10.199的 UDP 514端口,记录主机名,用明文轮询方式分发日志;开启相关特性,实现扩展nat转换后的网络地址端口资源。

- FW1配置nat64,实现集团产品1段IPv6访问Internet IPv4,转换为出接口IP,IPv4转IPv6地址前缀为64:ff9b::/96。

- FW1和FW2策略默认动作为拒绝,FW1允许集团产品1段IPv4和IPv6访问Internet任意服务。

- FW2允许办事处产品IPv4访问集团产品1段https服务,允许集团产品1段和分公司产品访问办事处产品IPv4、FW2 Loopback1 IPv4、SW3模拟办事处Loopback2 IPv4。

- FW1与RT2之间用Internet互联地址建立GRE Over IPSec VPN,实现Loopback4之间的加密访问。

- FW1配置邮件内容过滤,规则名称和类别名称均为“DenyKey”,过滤含有“business”字样的邮件。

- FW1通过ping监控外网网关地址,监控对象名称为Track1,每隔5S发送探测报文,连续10次收不到监测报文,就认为线路故障,关闭外网接口。

- FW1要求内网每个IP限制会话数量为300。

- FW1开启安全网关的TCP SYN包检查功能,只有检查收到的包为TCP SYN包后,才建立连接,否则丢弃包;配置对TCP三次握手建立的时间进行检查,如果1分钟内未完成三次握手,则断掉该连接;配置所有的TCP数据包和TCP VPN数据包每次能够传输的最大数据分段为1460,尽力减少网络分片。

- FW1利用iQoS,实现集团产品1段访问Internet https服务时,上下行管道带宽为800Mbps,限制每IP上下行最小带宽2Mbps、最大带宽4Mbps、优先级为3,管道名称为Skills,模式为管制。

-

服务器配置及应用项目

- 云平台配置

-

- 网络信息表

- 实例类型信息表

- 实例信息表

-

- Windows服务配置

- 域服务

- 配置windows2为skills.com域控制器;安装dns服务,dns正反向区域在active directory中存储,负责该域的正反向域名解析。

- 把skills.com域服务迁移到windows1;安装dns服务,dns正反向区域在active directory中存储,负责该域的正反向域名解析。

- 配置windows6为skills.com林中的cnskills.com域控制器;安装dns服务,负责该域的正反向域名解析。

- 配置windows7为bj.cnskills.com域控制器;安装dns服务,负责该域的正反向域名解析。

- 把其他windows主机加入到skills.com域。所有windows主机(含域控制器)用skills\Administrator身份登陆。

- 在windows1上安装证书服务,为windows主机颁发证书,证书颁发机构有效期为10年,证书颁发机构的公用名为windows1.skills.com。复制“计算机”证书模板,名称为“计算机副本”,申请并颁发一张供windows服务器使用的证书,证书友好名称为pc,(将证书导入到需要证书的windows服务器),证书信息:证书有效期=5年,公用名=skills.com,国家=CN,省=Beijing,城市=Beijing,组织=skills,组织单位=system,使用者可选名称=*.skills.com和skills.com。浏览器访问https网站时,不出现证书警告信息。

- 在windows2上安装从属证书服务,证书颁发机构的公用名为windows2.skills.com。

- 启用所有windows服务器的防火墙。

- 在windows1上新建名称为manager、dev、sale的3个组织单元;每个组织单元内新建与组织单元同名的全局安全组;每个组内新建20个用户:行政部manager00-manager19、开发部dev00-dev19、营销部sale00-sale19,所有用户只能每天8:00-23:00可以登录,不能修改其口令,密码永不过期。manager00拥有域管理员权限。

- 组策略

- 在skills.com域中配置组策略(以下相同)。添加防火墙入站规则,名称为ICMPv4,启用源、目的地址IP地址是10.10.0.0/16的ICMPv4回显请求。

- 域中主机自动申请“ipsec”模板证书。自动注册“工作站身份验证”模板证书,该模板可用作“服务器身份验证”,有效期5年。windows3和windows4之间通信采用ipsec安全连接,采用windows1颁发的计算机证书验证。

- 为正在登录此计算机的所有用户设置漫游配置文件路径为windows1的C:\profiles,每个用户提供单独的配置文件文件夹。

- 每个用户的“文档”文件夹重定向到windows1的C:\documents,为每一用户创建一个文件夹。

- 登录时不显示上次登录,不显示用户名,无须按ctrl+alt+del。

- 在登录时不自动显示服务器管理器。

- 文件共享

- 在windows1的C分区划分2GB的空间,创建NTFS分区,驱动器号为D;创建用户主目录共享文件夹:本地目录为D:\share\home,共享名为home,允许所有域用户完全控制。在本目录下为所有用户添加一个以用户名命名的文件夹,该文件夹将设置为所有域用户的home目录,用户登录计算机成功后,自动映射驱动器H。禁止用户在该共享文件中创建“*.exe”文件,文件组名和模板名为skills。

- 创建目录D:\share\work,共享名为work,仅manager组和Administrator组有完全控制的安全权限和共享权限,其他认证用户有读取执行的安全权限和共享权限。在AD DS中发布该共享。

- Web服务

- 把windows3配置为asp网站,网站仅支持.NET CLR v4.0,站点名称为asp。

- http和https绑定本机与外部通信的IP地址,仅允许使用域名访问(使用“计算机副本”证书模板)。客户端访问时,必需有ssl证书(浏览器证书模板为“管理员”)。

- 网站目录为C:\iis\contents,默认文档index.aspx内容为"HelloASP"。

- 使用windows5测试。

- Ftp服务

- 把windows3配置为ftp服务器,ftp站点名称为ftp,站点绑定本机IP地址,站点根目录为C:\ftp。

- 站点通过active directory隔离用户,用户目录为C:\ftp,用户目录名称与用户名相同,使用manager00和manager01测试。

- 设置ftp最大客户端连接数为100,控制通道超时时间为5分钟,数据通道超时时间为1分钟。

- PowerShell脚本

- 在Windows6上编写C:\CreateFile.ps1的powershell脚本,创建20个文件C:\file\File00.txt至C:\file\File19.txt,如果文件存在,则首先删除后,再创建;每个文件的内容同文件名,如File00.txt文件的内容为“File00”。

- 域服务

- Linux服务配置

- Dns服务

- 所有linux主机启用防火墙,防火墙区域为public,在防火墙中放行对应服务端口。

- 利用chrony,配置linux1为其他linux主机提供NTP服务。

- 所有linux主机root用户使用完全合格域名免密码ssh登录到其他linux主机。

- 利用bind配置linux1为主dns服务器,linux2为备用dns服务器;为所有linux主机提供冗余dns正反向解析服务。

- 在linux1上安装ansible,作为ansible的控制节点。linux2-linux7作为ansible的受控节点。在linux1编写/root/skills.yaml剧本,实现在linux1创建文件/root/ansible.txt,并将该文件复制到所有受控节点的/root目录。

- 配置linux1为CA服务器,为linux主机颁发证书。证书颁发机构有效期10年,公用名为linux1.skills.com。申请并颁发一张供linux服务器使用的证书,证书信息:有效期=5年,公用名=skills.com,国家=CN,省=Beijing,城市=Beijing,组织=skills,组织单位=system,使用者可选名称=*.skills.com和skills.com。将证书skills.crt和私钥skills.key复制到需要证书的linux服务器/etc/ssl目录。浏览器访问https网站时,不出现证书警告信息。

- Rsyslog服务

- 配置Linux2为远程日志服务器,允许使用udp和tcp,为Linux3提供日志服务。

- 在Linux3上使用命令"logger 'Hello world 2022'",向日志服务器发送日志。

- Ftp服务

- 用vsftpd配置linux1为ftp服务器,新建本地用户test,能上传下载。

- 配置ftp虚拟用户认证模式,虚拟用户ftp1和ftp2映射用户为ftp;ftp1能上传下载,但禁止上传后缀名为.docx的文件;ftp2仅能下载。

- 所有用户登录ftp后的目录为/var/ftp/vdir/<$USERNAME>,$USERNAME表示用户名。

- 使用ftp命令在本机验证。

- Tomcat服务

- 配置linux2为nginx服务器,默认文档index.html的内容为“HelloNginx”;仅允许使用域名访问,http访问永久自动跳转到https。

- 利用nginx反向代理,实现linux3和linux4的tomcat负载均衡,通过https://tomcat.skills.com加密访问tomcat,http访问永久自动跳转到https。

- 配置linux3和linux4为tomcat服务器,网站默认首页内容分别为“TomcatThree”和“TomcatFour”,仅使用域名访问;linux3采用端口转发,8080端口转发到80端口,8443端口转发到443端口;linux4修改配置文件,用80端口访问http,443访问https,linux3和linux4用jks格式证书,证书路径为/etc/ssl/skills.jks。

- 配置linux1为tomcat服务器,用8080端口访问http,8443端口访问https,网站默认首页内容分别为“TomcatOne”,http访问自动跳转到https,用pfx格式证书,证书路径为/etc/ssl/skills.pfx。

- Postgresql服务

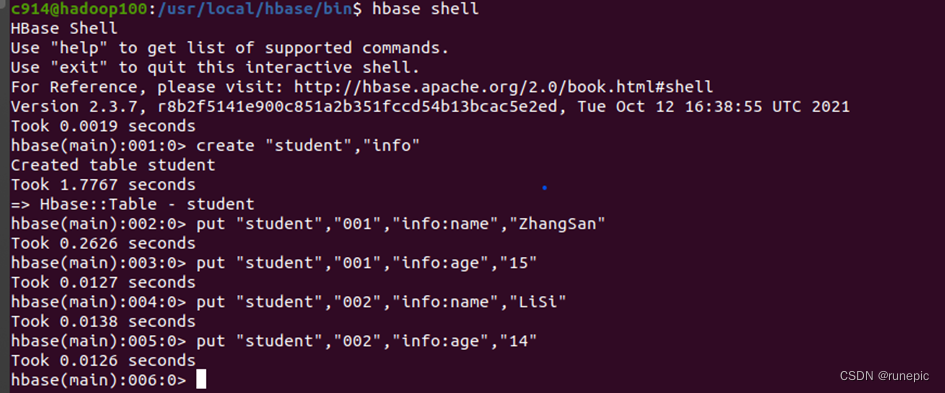

- 配置linux3为postgresql服务器,linux4为postgresql客户端。创建数据库userdb,在该数据库中创建表userinfo,表结构如下:

- 在表中插入2条记录,分别为(1,user1,2004-6-1,'男'),(2,user2,2004-7-1,'女'),password字段与name字段相同,password字段用md5加密。

- 新建/var/postgresql/users.txt文件,文件内容如下,将文件内容导入到userinfo表中,password字段用md5加密:

- Dns服务

| 网络名称 | Vlan | 子网名称 | 网关 | IPv4地址池 |

| network110 | 110 | subnet110 | 10.10.110.1 | 10.10.110.100-10.10.110.199 |

| network120 | 120 | subnet120 | 10.10.120.1 | 10.10.120.100-10.10.120.199 |

| 名称 | vcpu | 内存 | 磁盘 | 实例名称 | 镜像模板 |

| windows | 4 | 4096MB | 40GB | windows1-windows7 | windows2022 |

| rocky | 2 | 2048MB | 40GB | linux1-linux7 | rocky9 |

| 实例名称 | IPv4地址 | 完全合格域名 |

| windows1 | 10.10.110.101/24 | windows1.skills.com |

| windows2 | 10.10.110.102/24 | windows2.skills.com |

| windows3 | 10.10.110.103/24 | windows3.skills.com |

| windows4 | 10.10.110.104/24 | windows4.skills.com |

| windows5 | 10.10.110.105/24 | windows5.skills.com |

| windows6 | 10.10.110.106/24 | windows6.cnskills.com |

| windows7 | 10.10.110.107/24 | windows7.bj.cnskills.com |

| linux1 | 10.10.120.101/24 | linux1.skills.com |

| linux2 | 10.10.120.102/24 | linux2.skills.com |

| linux3 | 10.10.120.103/24 | linux3.skills.com |

| linux4 | 10.10.120.104/24 | linux4.skills.com |

| linux5 | 10.10.120.105/24 | linux5.skills.com |

| linux6 | 10.10.120.106/24 | linux6.skills.com |

| linux7 | 10.10.120.107/24 | linux7.skills.com |

| 字段名 | 数据类型 | 主键 |

| id | serial | 是 |

| name | varchar(10) | 否 |

| birthday | date | 否 |

| sex | varchar(5) | 否 |

| password | varchar(100) | 否 |

3,user3,2004-6-3,男,user3

4,user4,2004-6-4,男,user4

5,user5,2004-6-5,女,user5

6,user6,2004-6-6,女,user6

7,user7,2004-6-7,男,user7

8,user8,2004-6-8,女,user8

9,user9,2004-6-9,男,user9

- 设置可以直接在shell下操作数据库,然后备份数据库userdb(含创建数据库命令)到/var/postgresql/userdb.sql;备份数据表userinfo记录到/var/postgresql/userinfo.sql,字段之间用','分隔。

- Redis服务

- 利用linux5搭建redis cluster集群,使用端口9001-9003模拟主节点,9004-9006模拟从节点,让其他主机可以访问redis集群。

- Kubernetes服务

- 在linux6-linux7上安装containerd和kubernetes,linux6作为master node,linux7作为work node;containerd的namespace为k8s.io,使用containerd.sock作为容器runtime-endpoint和image-endpoint。

- master节点配置calico,作为网络组件。

- Python脚本

- 在 linux4 上编写/root/createfile.py 的 python3 脚本,创建 20 个文件/root/python/file101 至/root/python/file120,如果文件存在,则删除后再创建;每个文件的内容同文件名,如 file101 文件的内容为“file101”。

- Redis服务