❄️作者介绍:奇妙的大歪❄️

🎀个人名言:但行前路,不负韶华!🎀

🐽个人简介:云计算网络运维专业人员🐽

前言

PKI(公钥加密基础结构):通过使用公钥技术和数字签名来确保信息安全,并负责数字证书持有者的身份的一种技术,PKI由公钥加密技术、数字证书、认证机构(ca)、注册机构(ra)等组成。认证机构(ca)是PKI的核心,并负责管理PKI中所有用户的数字证书的生成、分发、验证和撤销。注册机构(ra)负责接受用户的请求为ca分担了部分任务。

目录

一.公钥加密技术

1.1 公钥和私钥的关系

1.2 对称加密和非对称加密

1.3 数据加密: 具有机密性

1.4 数字签名 :具有身份验证性、数据的完整性、操作的不可否认性

二.数字加密的过程

2.1 数字签名的过程

2.2 SSL(安全套接字层):即信息在传输过程中使用的安全通道

2.3 HTTPS:使用SSL来实现安全的通信

三.数字证书包含信息

3.1 证书服务器 (CA)的作用

四.操作步骤

4.1 申请证书

4.2 提交申请证书

4.3 颁发证书

4.4 配置Web证书

一.公钥加密技术

1.1 公钥和私钥的关系

公钥和私钥是成对出现的,互不相同,可以互相加密和解密。

不能根据一个密钥来推算出另一个密钥。

公钥对外公开,私钥只有持有人才知道。

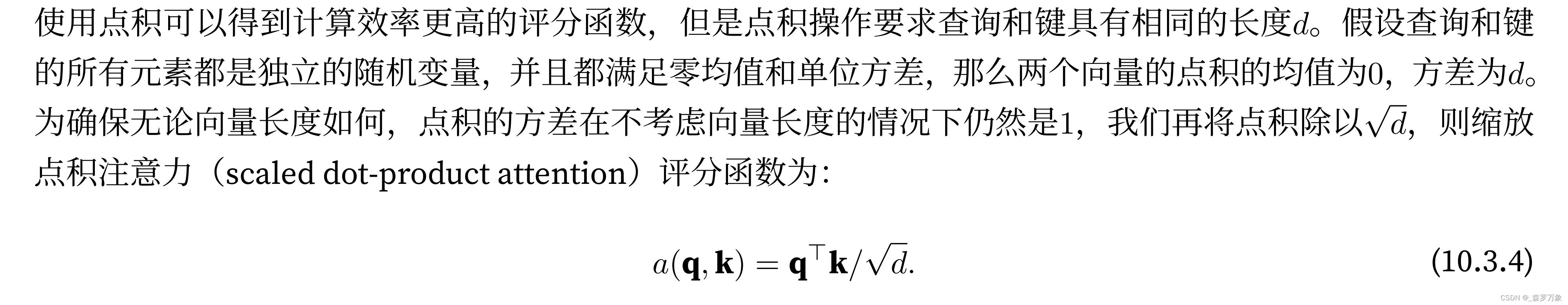

1.2 对称加密和非对称加密

对称加密:使用同一个密钥进行加密、解密。

非对称加密:使用公钥和私钥进行加解密、安全性更高。

1.3 数据加密: 具有机密性

1.4 数字签名 :具有身份验证性、数据的完整性、操作的不可否认性

消息由签名者即发送方自己签名发送,签名者不能也难于否认。

消息自签发到接受这段过程中是否发生过修改,签发的消息是否是真实的

二.数字加密的过程

发送方使用接收方的公钥加密数据

接收方使用自己的私钥解密数据

2.1 数字签名的过程

发送方

对原始数据执行HASH算法得到摘要值

发送方用自己私钥加密摘要值

将加密的摘要值与原始数据发送给接收方

2.2 SSL(安全套接字层):即信息在传输过程中使用的安全通道

认证用户和服务器,确保数据发送到正确的客户机和服务器

加密数据以防止数据中途被窃取

维护数据的完整性,确保数据在传输ds过程中不被改变

2.3 HTTPS:使用SSL来实现安全的通信

什么是证书?

证书用于保证密钥的合法性

证书的主体可以是用户、计算机、服务等

证书格式遵循X.509标准

三.数字证书包含信息

使用者的公钥值

使用者标识信息(如名称和电子邮件地址)

有效期(证书的有效时间)

颁发者标识信息

颁发者的数字签名

3.1 证书服务器 (CA)的作用

处理证书申请

发放证书

更新证书

接受最终用户数字证书的查询、撤销

产生和发布证书吊销列表(CRL)

数字证书归档

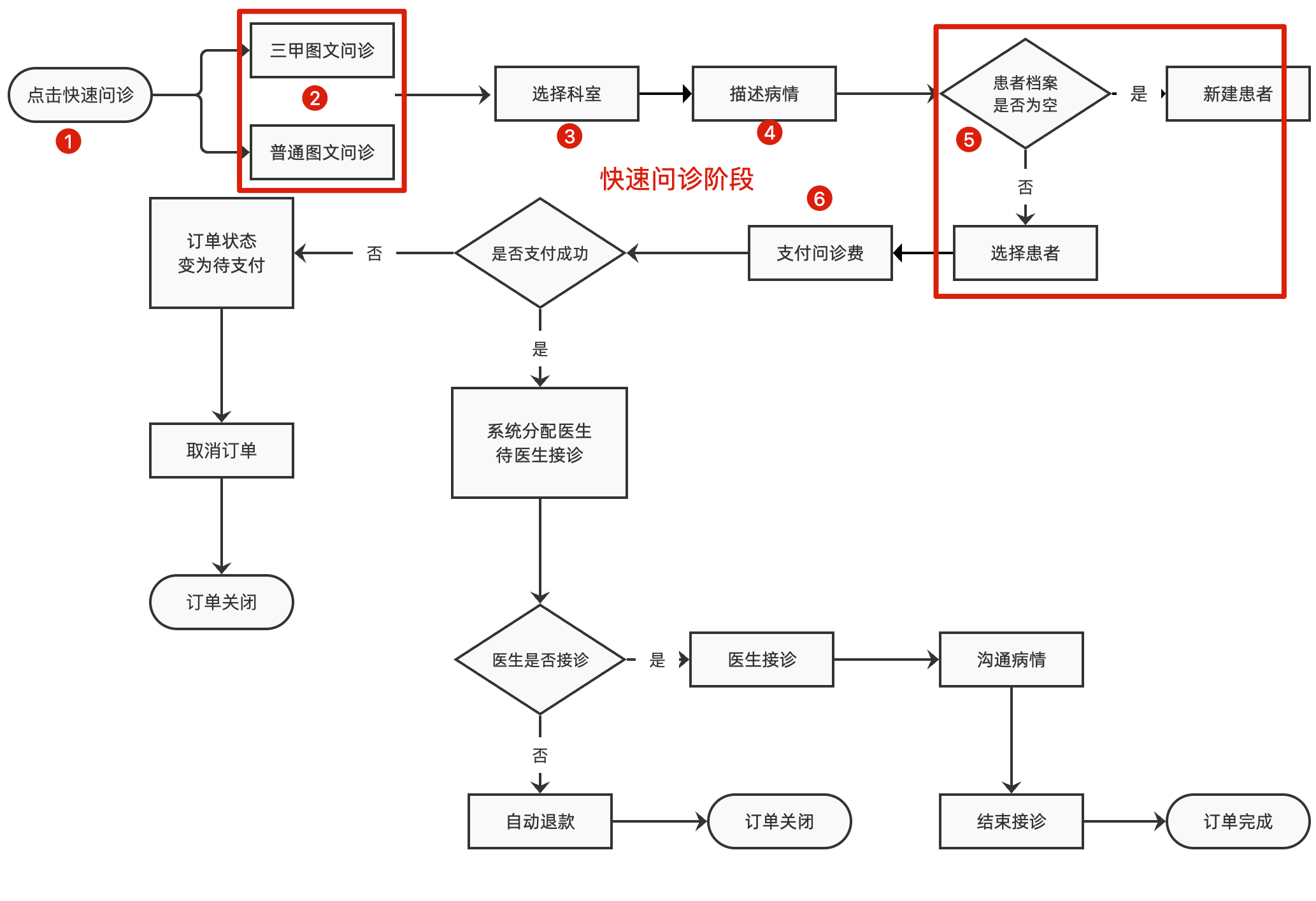

四.操作步骤

1. 在2003或08上添加Active Directory证书服务 2.选择角色服务 3.指定企业安装类型 4. 指定CA类型 5.新建私钥 6. 配置加密 7. 完成角色安装并测试

然后再用客户机加入域,(ca可以和域控制器安装在一起),用客户机输入ca服务器的ip地址,如:192.168.10.1/certsrv申请证书

4.1 申请证书

1.运行 Internet 信息服务管理器

2.创建证书申请

3.配置可分辨名称属性

4.指定证书文件名

5.证书文件内容

用客户机输入ca服务器的ip地址,如:192.168.10.1/certsrv申请证书

4.2 提交申请证书

1.访问证书服务器并申请证书

2.使用高级证书申请

3.使用Base64编码证书申请

4.提交证书申请

4.3 颁发证书

企业CA会自动颁发证书

独立CA颁发挂起的申请

下载证书

完成后还需在Web服务器上安装证书

完成证书申请

4.4 配置Web证书

2.编辑绑定

3.添加网站绑定

4.SSL设置

5.使用HTTPS协议访问网站,如://https;//192.168.10.1

🎀看都看到这里啦留个三连再走吧!!你们的支持就是我的动力!!!🎀🎀🎀