原创 | 文 BFT机器人

在过去的几十年里,创新和技术导致机器人技术不断发展。

机器人系统正在迅速变得更加多产、复杂、有能力、智能化和网络化,并被用于越来越多的任务。

最初,机器人技术领域仅限于制造领域,但现在机器人可以与人类一起执行复杂的工作,从而在更短的时间内提高生产力。它们与敏感任务及其用户的生活和可能性的集成度越高,它们作为攻击者目标的吸引力就越大。

与普通计算机一样,机器人也可能成为许多带有恶意的安全攻击的目标。据估计,机器人和自动化行业在未来十年内将从 620 亿美元增长到 1.2 万亿美元。因此,机器人专家必须考虑如何确保这些设备的安全。

机器人的网络安全漏洞将损害机器人技术,从而损害财务方面和声誉。被黑的服务机器人可用于伤害人或故意执行故障。

机器人系统中的网络安全只会随着机器人变得更加普遍、承担更重要的任务并获得更多自主权而增长。本文将研究机器人系统中的一些主要漏洞。

01

身体漏洞

通过物理访问或接触机器人或控制设备来利用物理漏洞。物理访问可能导致机器人组件被重新编程或接入机器人变得不可用或被修改以授予对手控制权。

例如,汽车中存在一些物理漏洞,包括机械师使用的诊断工具和用于完全控制汽车系统的设备。汽车中的被动无钥匙进入系统特别容易受到中继攻击,中继攻击会从汽车钥匙捕获信号并将其传输到靠近汽车的设备,通过假装是钥匙获得完全访问权限。

02

传感器漏洞

传感器容易受到对手操纵信号的影响。一个例子是 GPS 欺骗,它让 GPS 传感器使用虚假的 GPS 信号,从而导致错误的位置信息。

对手生成的信号会干扰传感器,导致无效或无输出。例如,汽车的自动制动系统可以从附着在轮胎上的磁性设备获取错误的轮速信息,从而导致模拟实验中发生碰撞。

03

通讯漏洞

许多机器人依赖于与用户或外界的通信,这些通信方法存在漏洞,尤其是在尝试时,并且没有遵循真正的安全措施。

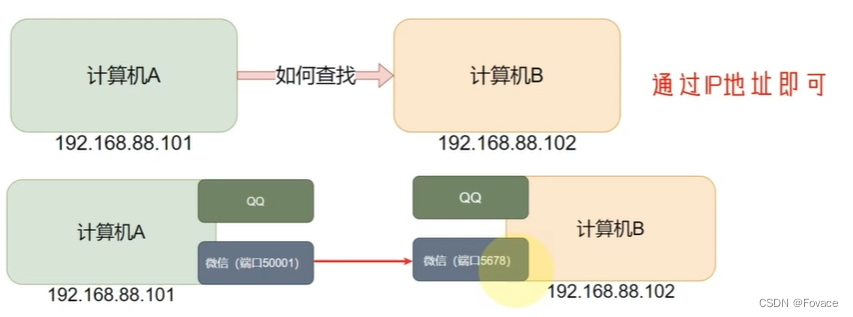

机器人采用多种通信方式:ad-hoc 网络或互联网、用于个人计算设备和电话的短距离连接的蓝牙、无线传感器(例如,汽车中的轮胎压力监测系统)以及用于无线通信的 RFID。

远程通信信道包括卫星和数字无线电以及交通状态信道,主要接收信息。其他渠道用于碰撞报告、防盗汽车跟踪、车辆诊断和用户便利(例如,通用汽车的 OnStar),这些都需要信息传输。未来的机器人系统可能具有类似的远程监控和通信能力。

-

被动对手漏洞——可以从通信渠道被动收集有关机器人的信息。这可以通过本地网络或 Internet 上的数据包拦截或注入来完成。可以想象,搜索引擎可以发现联网的机器人,就像网络摄像头所做的那样。通过拦截通信信道上的流量或窃听,对手可以获得更多信息,例如哪些机器人处于活动状态;他们在做什么;他们在哪里,或敏感的用户信息,如来自传感器的音频或视频数据或未加密的用户名和密码。

-

主动对手漏洞——许多通信漏洞涉及更活跃的对手,例如拦截合法网络流量和/或传输非法流量。丢弃的消息将被删除并且不会到达目的地。截获的消息可以稍后重新传输,这称为重放攻击。可以传输完全构造或修改的非法消息,这就是消息欺骗。伪装攻击涉及对手模仿授权方。当机器人接收方流量被拦截时,就会发生中间人攻击或双重伪装。还可以通过干扰或拒绝服务 (DoS) 攻击来关闭通信通道。DoS 攻击用消息淹没网络,阻止对合法流量的适当处理。

04

软件漏洞

任何软件都存在由于不良的编程实践或在设计过程中缺乏安全考虑而导致的漏洞。例如,汽车中的 CAN 总线,即不同组件之间的电子连接,在设计时并未关注安全性。后续的安全协议往往执行不力和被滥用。

ROS 也存在类似的设计问题。当具有相同名称的另一个(即非法)节点连接到 ROS 网络时,ROS 节点将被杀死。连接的节点还可以在未经任何身份验证或验证的情况下就发布的主题生成虚假消息。

05

系统级漏洞

随着机器人系统变得越来越复杂,集成了来自制造商和设计者的各种子系统,并增加了由于子系统交互而在接口处出现安全问题的机会,机器人系统中可能会出现安全漏洞。汽车就是如此。随着机器人系统变得更加复杂,这些困难也会出现。

06

用户漏洞

机器人的用户和环境会影响其安全性。对手可以在混乱、混乱的环境中离散地部署或修改机器人。有特殊需求的用户、老人或儿童很可能是服务机器人的早期用户,他们不太可能有安全经验,这使他们更容易受到攻击,而这些攻击对更有经验的用户来说是不会成功的。机器人与用户的交互,例如,机器人和用户如何从彼此那里获得反馈,是潜在的漏洞来源。对手可以在任一方向修改此行为,导致用户发出不必要或重复的命令,或者机器人行为异常或危险。

破坏机器人系统的最常见方式:

-

信息披露:厂商网站提供的技术资料,包括软件图片;

-

过时的软件:制造商应用的自定义补丁来更新软件,为攻击者利用软件漏洞创造机会;

-

默认身份验证:远程连接使攻击者能够通过空或“admin”默认密码破坏设备;

-

传输加密不佳:例如,用于 VPN 或基于 Web 的管理的对称密钥在 HTTPS 上不可用;

-

软件保护不佳:攻击者可以操纵制造商网站上提供的软件图像(例如,调试信息)。

-

模糊的安全性:关于机器人的信息不足可能导致安全性不明确

文章来源:

https://roboticsbiz.com/top-six-vulnerabilities-in-robotic-systems/

更多精彩内容请关注公众号:BFT机器人

本文为原创文章,版权归BFT机器人所有,如需转载请与我们联系。若您对该文章内容有任何疑问,请与我们联系,将及时回应。