目录

关于Session

关于Token

关于JWT

关于Session

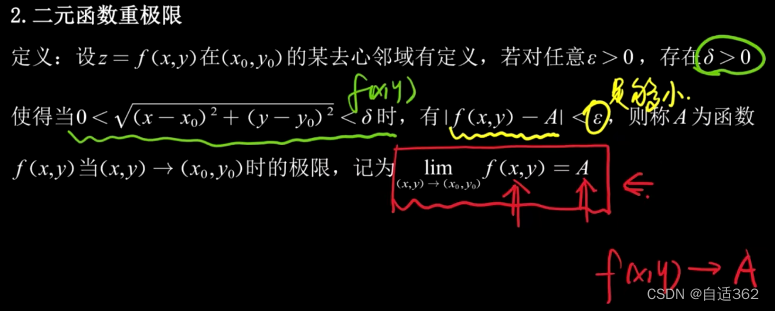

HTTP协议是一种无状态协议,即:当某个客户端向服务器发起请求,服务器端进行处理,后续,此客户端再次发起请求,服务器端并不能直接知道它就是此前来访过的客户端。

从软件技术上,可以使用Session机制来识别客户端的身份,当某个客户端第1次向服务器端发起请求,服务器端会生成一个随机的Session ID(本质上是一个UUID值)并响应给客户端,后续,客户端每次请求时,都会携带这个Session ID来访问服务器端,而服务器端的内存中,使用K-V结构记录每个客户端对应的数据,使用Session ID作为Key,所以,每个客户端在服务器端都有一份属于自己的数据,这个数据就是Session。

由于Session是保存在服务器端的内存中的数据,所以:

-

不适合存储特别大的数据

-

可以通过开发规范来解决

-

-

不便于应用到集群或分布式系统

-

可以通过共享Session的做法缓解此问题

-

-

不适合长期存储数据(存在内存里面资源紧张,如果时间有效期设置为一个星期,外一此时有很多人来访问,他们的session数据都不销毁,内存就会放不下了。清除机制清除太慢了)

-

无解

-

提示:Spring Security的SecurityContext默认情况下也是基于Session的。

Session不适合长期存储数据,但很多场景是需要长时间保存的,比如微信登录进去很长时间都不需要再次登录,Token可以很好的解决这个问题。

关于Token

Token:票据,令牌

当某个客户端第1次向服务器端发起请求,服务器端会生成Token并响应给客户端,后续,客户端每次请求时,都会携带这个Token来访问服务器端,与Session ID不同,Token本身是有意义的数据,例如,可以包含用户的ID,或用户名等(完全由你来设计),对于服务器端而言,只需要具备“验证并解读Token”的机制即可,并不需要在服务器端保存相关的数据。(好比我们做飞机,我们拿自己的身份证,机场有验证我身份证的机制就可以,对方就能识别我们的身份)

由于Token的机制决定了,它天生就适用于集群和分布式系统中,并且,可以非常长时间的保存用户的身份信息!

提示:虽然Token比Session能解决更多的问题,但是,Token的整个使用过程都需要自行编写代码来实现,而Session则简单很多,所以,如果开发特别小型的项目,对存储用户身份信息也没有“长时间”这样的要求,用Session其实更方便。

Token是一个很大的一个概念, 只要是使用一组数据去记录下你是谁,这个东西就可以叫Token,Token里面怎么去记数据,记多个数据的时候怎么去组织,是什么格式是有讲究的,目前主流的是JWT,它是Token的一种,Token是大概念,JWT是小概念。

关于JWT

JWT:JSON Web Token

JWT的官网:JSON Web Tokens - jwt.io

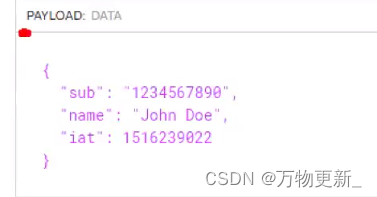

访问官网的主页,就可以看到JWT的数据表现格式 (下图红色框)。回头,当你的客户端尝试去找服务器做登录,然后服务器验证用户名密码什么的都没问题,然后就会生成一个这个JWT数据给到客户端,以后客户端每次提交请求都要把这个玩意给带上,然后服务器收到后去解析,解析出包含用户名,包含你的ID等等,就能够从中解读出你的身份来了,这就是JWT。

很显然这条数据是经过编码的一条数据,所谓编码就是通过一种算法把一组数据变成另外一组数据,比如加密也是编码的一种。在它的右边部分就是它的原始数据。

从它的原始数据可以看出,它包含三个部分,即

每个JWT数据都是由3大部分组成:

-

Header(头部):声明算法与Token类型(例如下图的算法用的是“HS256”,Token类型是JWT)

-

Payload(载荷):数据(这部分是你想放什么数据就放什么数据,比如用户名,用户ID等)

-

Verify Signature(验证签名)

这部分会算出一部分数据,主要是辨别这组JWT数据是否有效,或者是否伪造,因为我们说Token是一张票,你买票了以后,这个票就在自己手上,然后回头你去拿这张票,服务器就能识别你的身份。但是票在你手上,你是不是可以改啊,所以有某种机制能够识别出你这张票是真的还是假的。

以上是Token的三个部分,所以回头如果我们想生成一个Token就需要准备这三部分数据,才能得到最终编码后的一个数据。

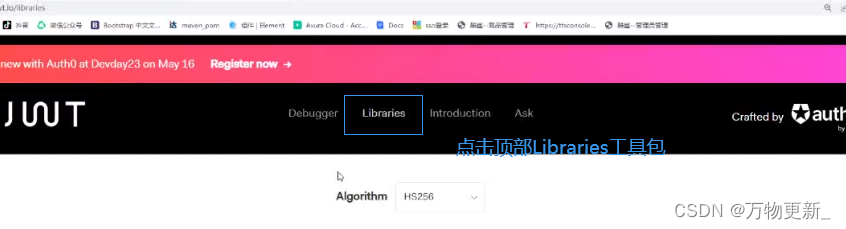

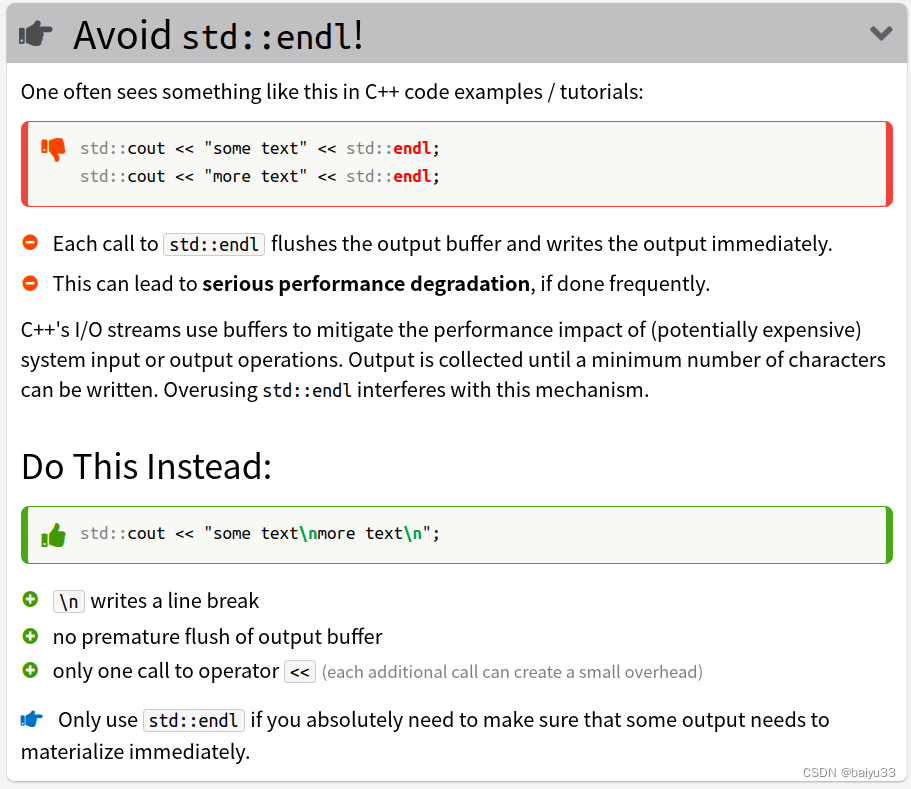

假设现在已经准备好了这三部分,怎么得到编码后的一个Token数据呢?需要用到一些工具包:

里面列举了各种编程语言的主流的工具包,我们选择java的:

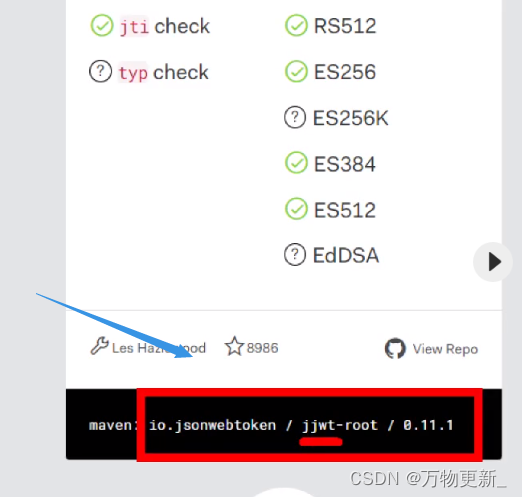

点进去以后能看到7个java的工具包库(有一些比如算法之间的不同),随便用一个。案例中用的下图这一个

使用它的需要的依赖项:

<jjwt.version>0.9.1</jjwt.version><!-- JJWT(Java JWT) -->

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>${jjwt.version}</version>

</dependency>

![[SpringBoot]Spring Security框架](https://img-blog.csdnimg.cn/b0e3e87e14c540e197f999a1f2411658.png)