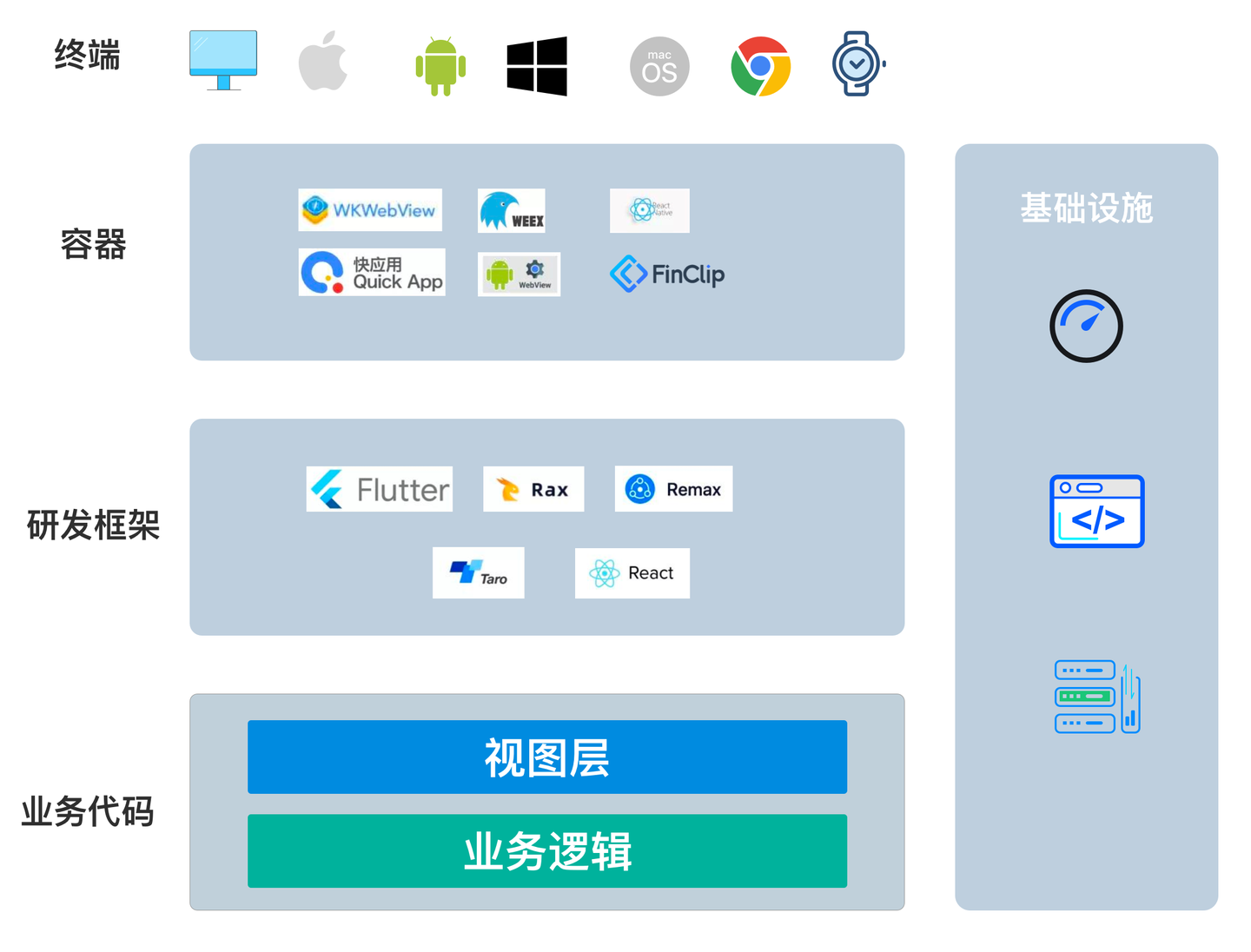

一、适用目标(校园网、企业网,windows系列的操作系统):

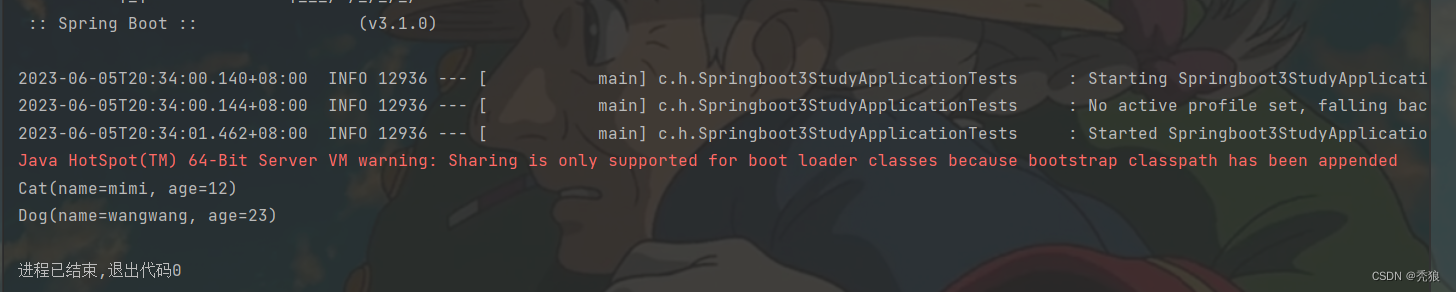

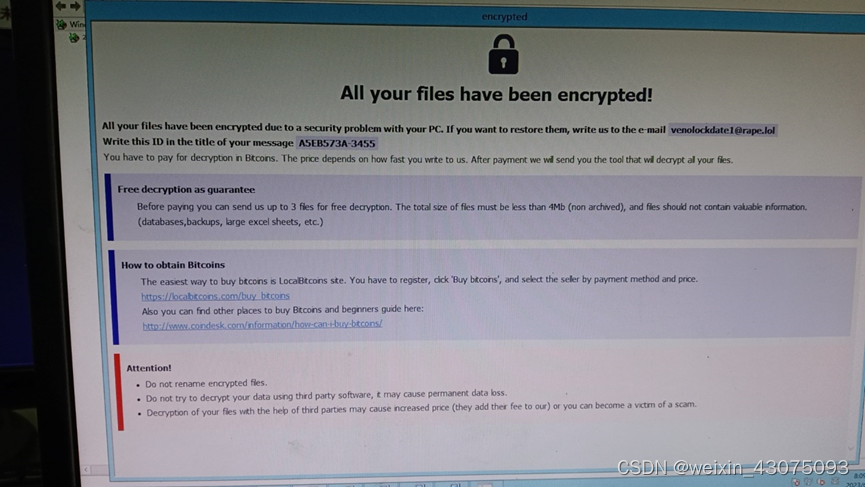

所有在校园内运行windows系统的电脑,并非只感染服务器操作系统,单机照样感染。会将你电脑中的所有文件全部加密,部分已感染案例有2个共同特征,开启了远程桌面并使用弱口令、系统防火墙已关闭,被感染后的状态如下图所示(本例以校园网中的电脑为例,前提是已经有硬件防火墙,且硬件防火墙上已经开启了对445端口的外网对内网防御的情况下):

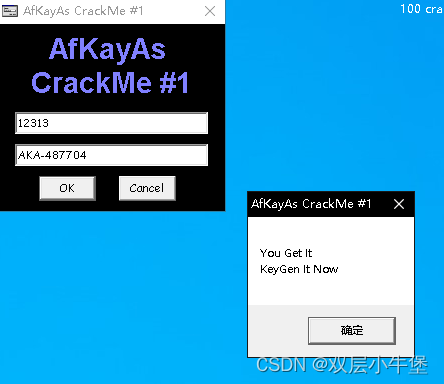

1、XXX系统服务器,长期开着向日葵远程,感染后,提示如下图:

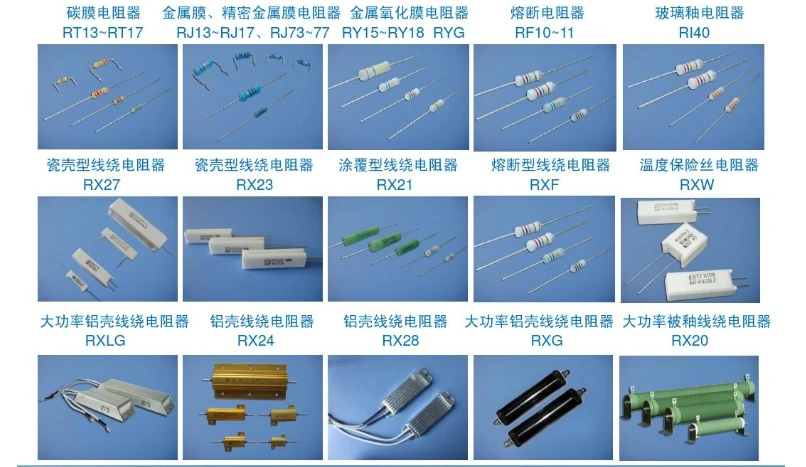

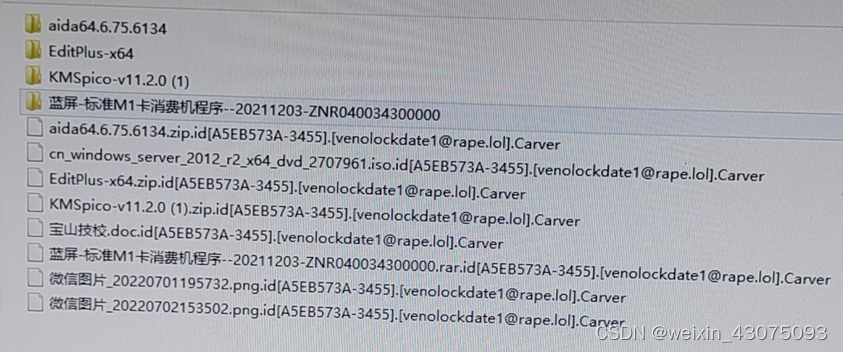

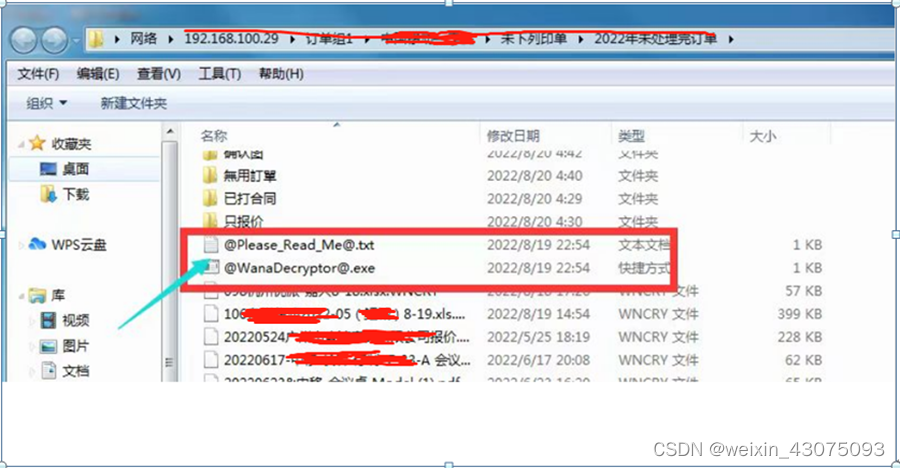

2、对电脑中的所有数据文件加密,含word、excel、pptx、数据库、网站文件……全部加密,如下图所示:

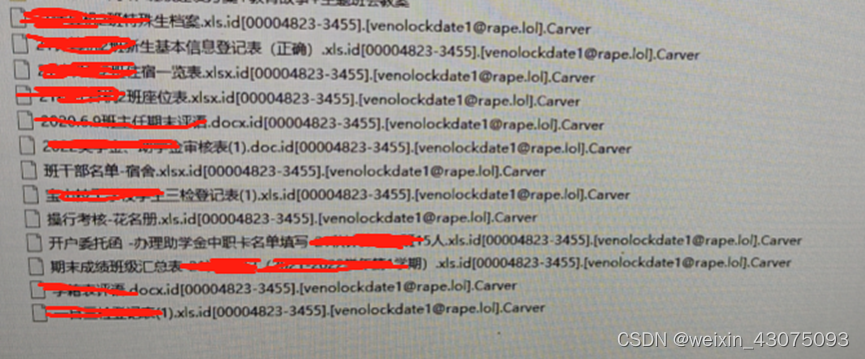

3、某win10单机上班级管理资料被加密,如下图所示:

4、某企业数据被加密,如下图所示:

二、win10操作系统开启防火墙和防勒索功能

(一)基础防御

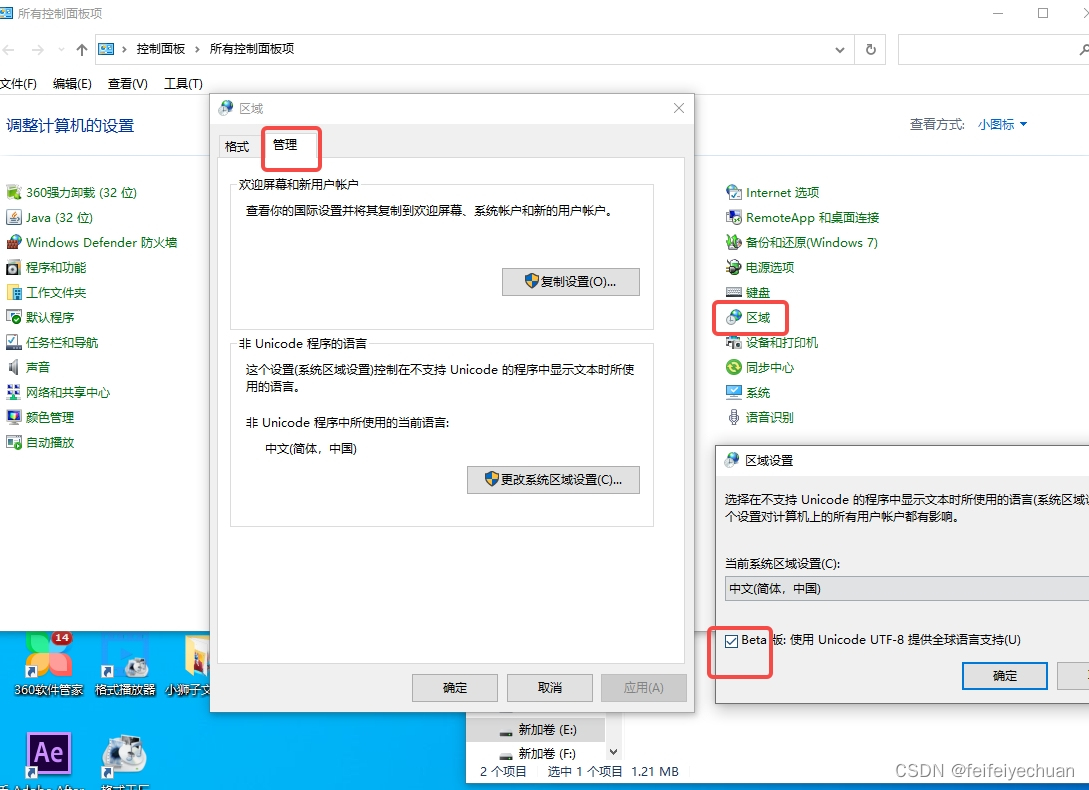

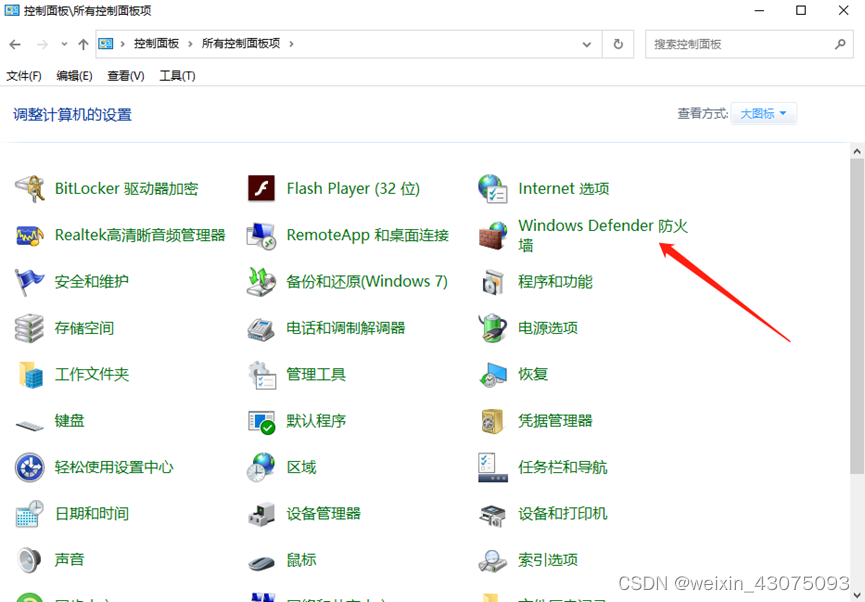

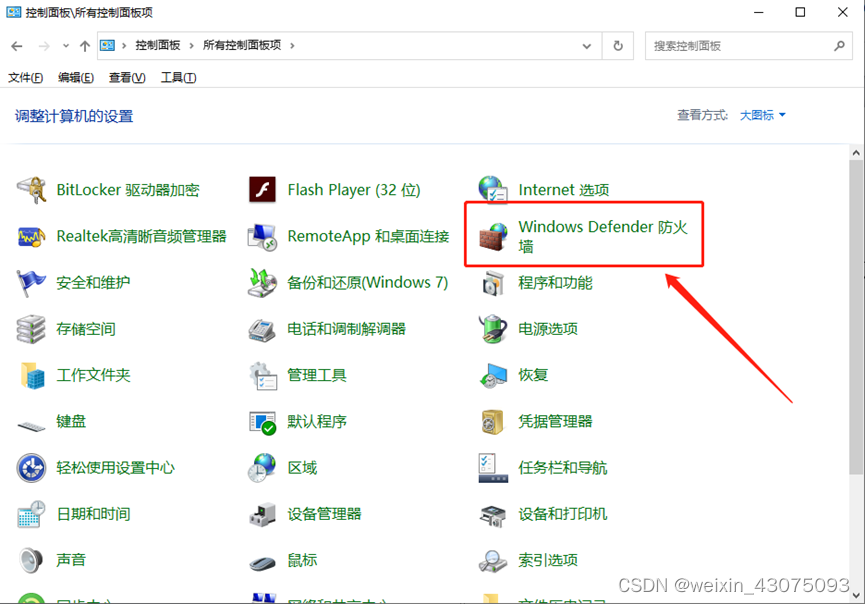

1、打开控制面板,设置为大图标显示,如下图:

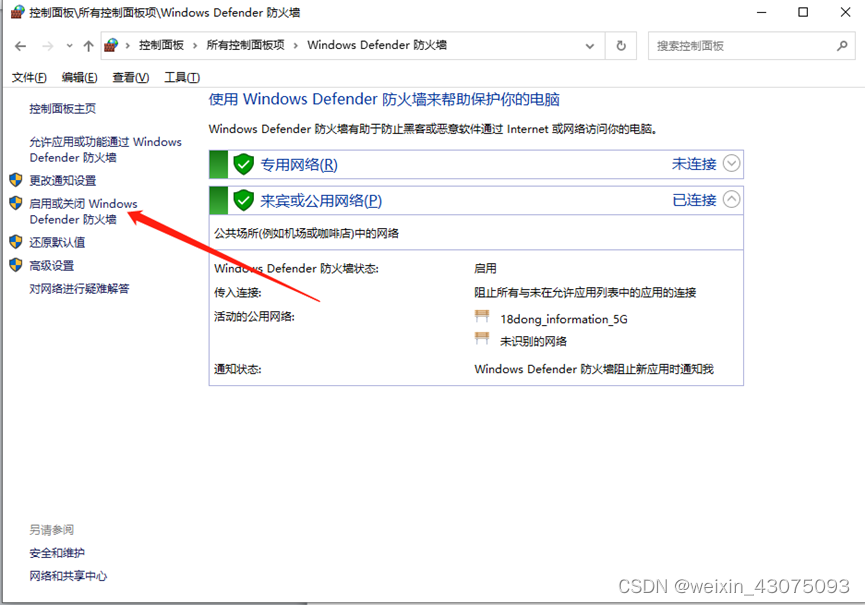

2、打开windows Defender防火墙,如下图:

3、点左侧的启用或关闭windows Defender防火墙,如下图:

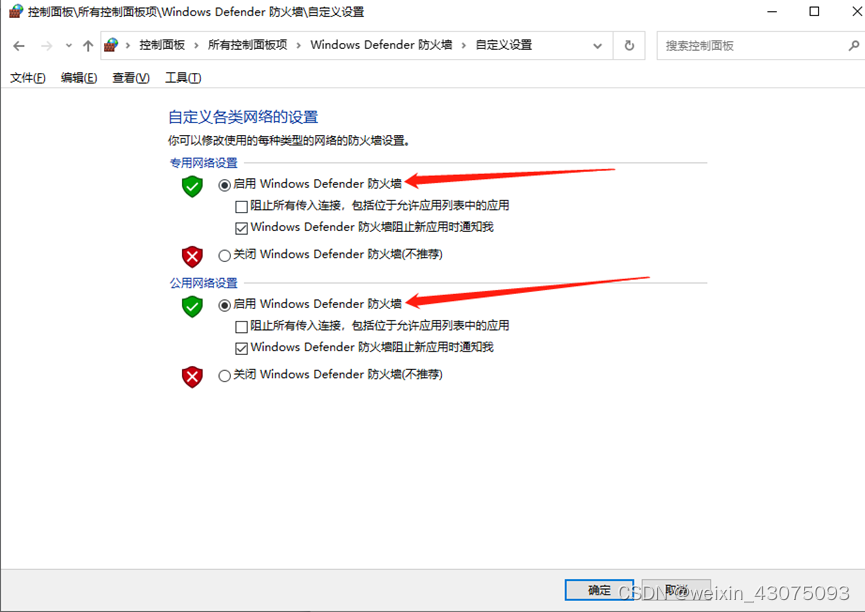

4、开启系统防火墙,如下图:

(二)加强防御

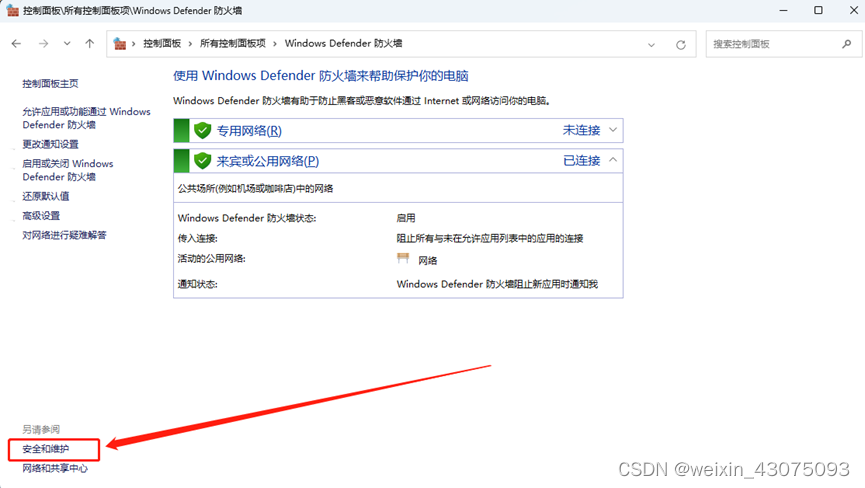

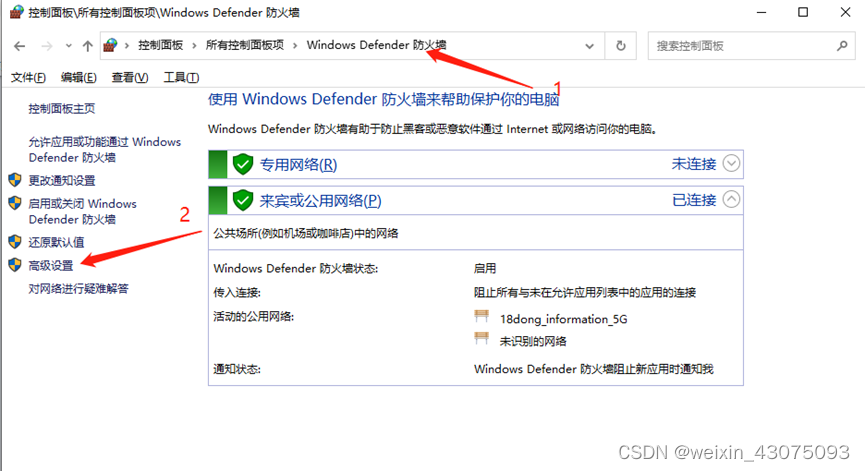

1、打开控制面板后,再打开windows Defender防火墙,如下图:

2、 打开“安全和维护”,如下图:

3、展开“安全”,点“在windows安全中心查看”,如下图

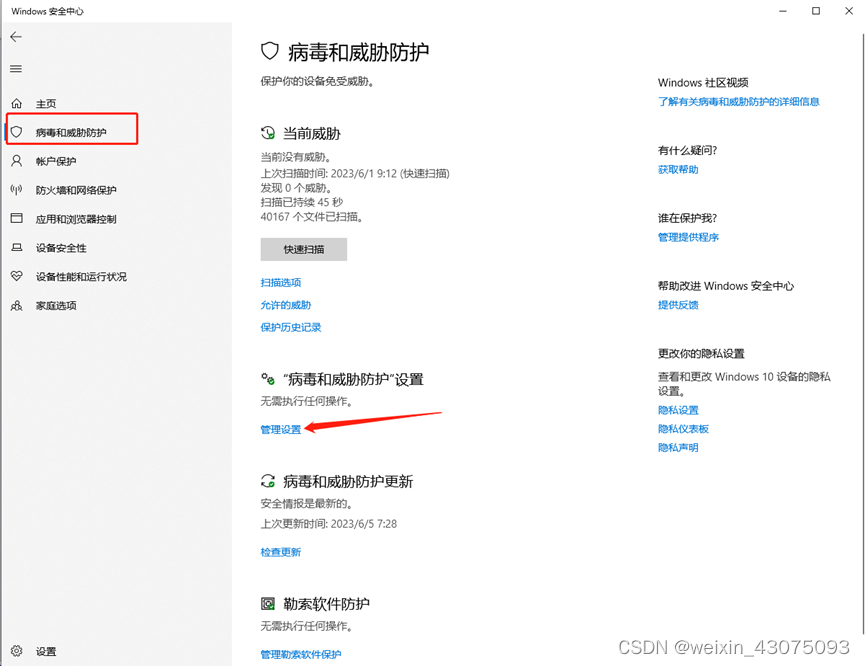

4、点左侧的“病毒和威胁防护”,如下图:

5、点“病毒和威胁防护”设置中的“管理设置”,如下图:

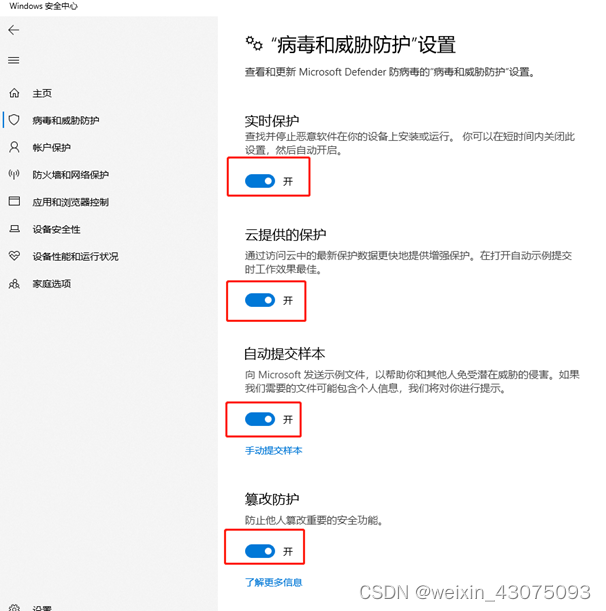

6、把以下4项都打开,如下图:

7、点左侧的“病毒和威胁防护”,返回到前一页,如下图:

8、 开启勒索软件防护,如下图:

三、win11操作系统开启防病毒功能

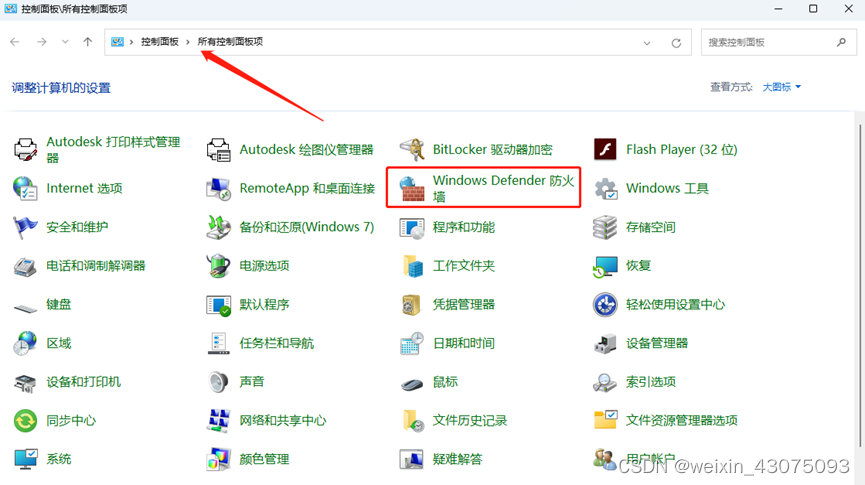

1、打开控制面板,点windows Defender防火墙,如下图:

2、点左下方的“安全和维护”,如下图:

3、点开安全和维护后,展开“安全”,如下图:

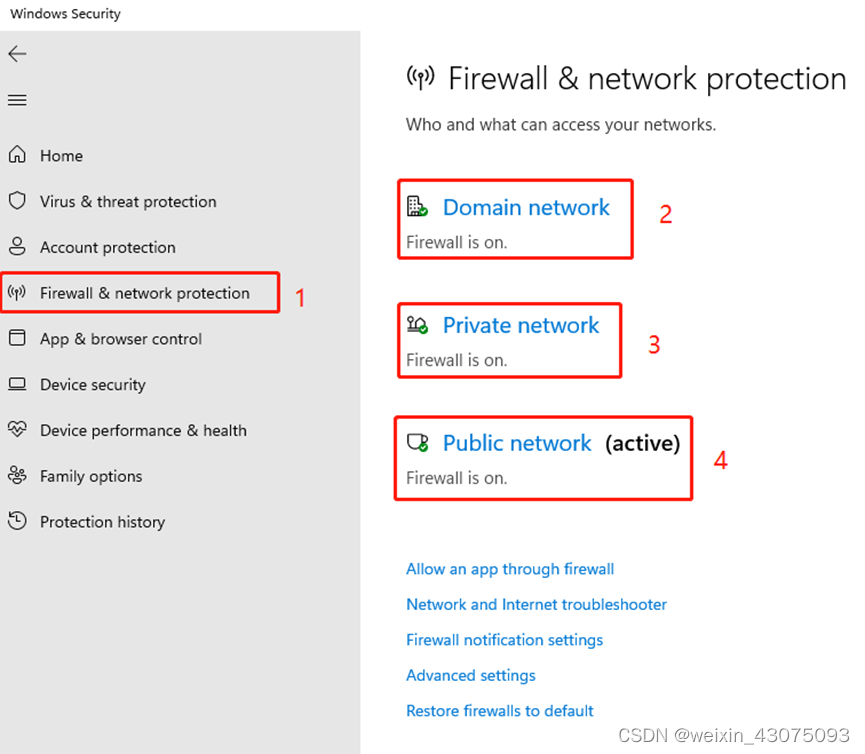

4、点“在windows安全中心中查看”,点 ”firewall & network protection “ ,将2、3、4设置状态为on,如下图:

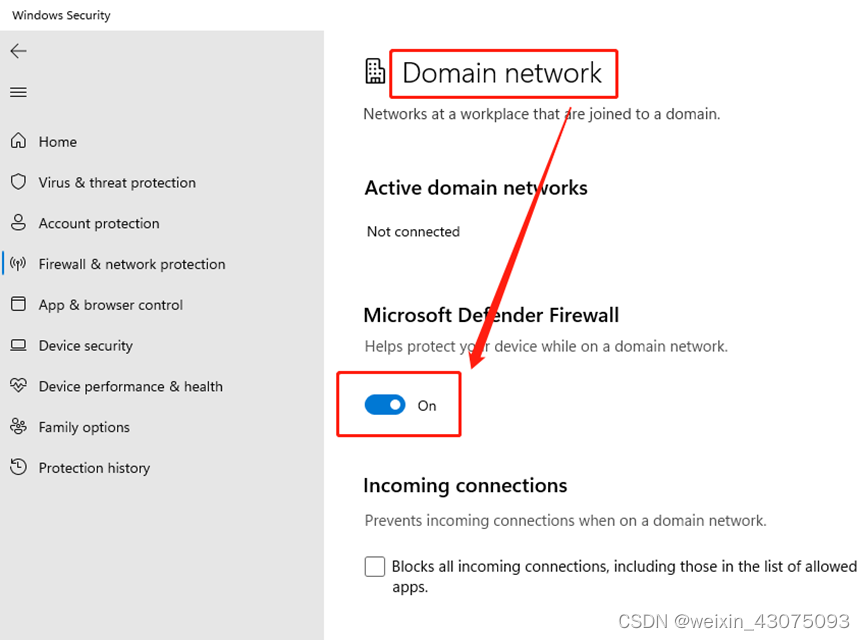

5、例如点“Domain network”后,做如下图的设置:

当第4步中的2、3、4均设置为on之后,win11的防护开启结束。

四、需要在家庭远程操作办公用的服务器或办公PC电脑的(无此需求的忽略以下操作)

建议(一)

使用向日葵、todesk、teamviewer这3类远程桌面控制软件之后,及时关闭服务端。以免长期开启后,留下远程端口的漏洞,被攻击方利用漏洞而加密服务器或PC中的文件,进而通过邮件勒索解密赎资。

建议(二)

推荐在需要被远程控制的电脑上安装splashtop,600元/年,再用客户端软件从家庭连接到服务器或办公PC电脑。

五、办公过程中,在校园范围内需要楼上楼下走动,对办公电脑的远程操作的修改远程桌面的端口号,无此需求的忽略以下操作)。

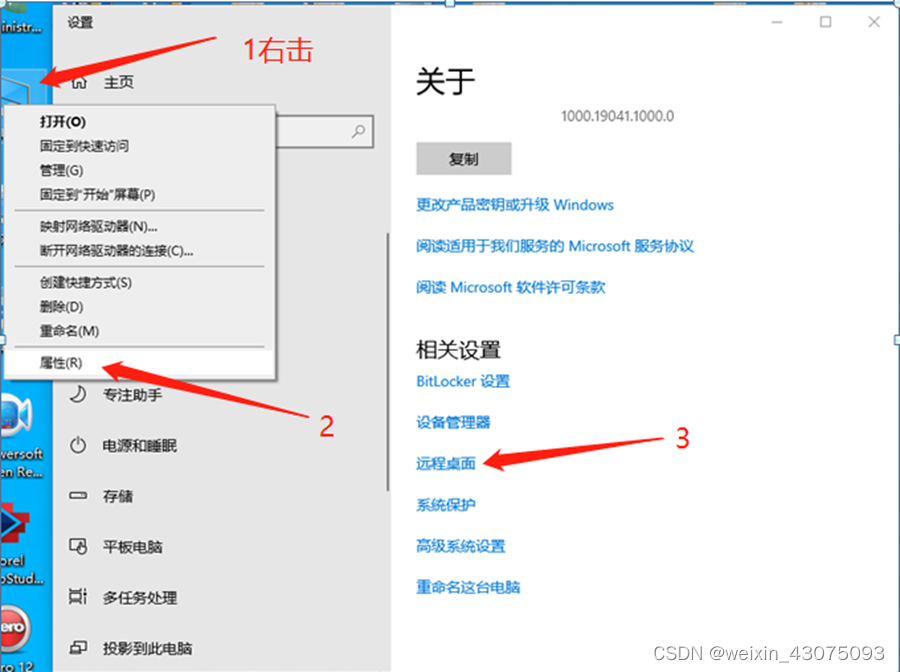

(一)在需要被远程控制的电脑上操作如下,前提是远程桌面功能已经安装并开启,如下图:

1、右击“此电脑”,“属性”,“远程桌面”

2、启用“远程桌面”,开启,再点“高级设置”,如下图:

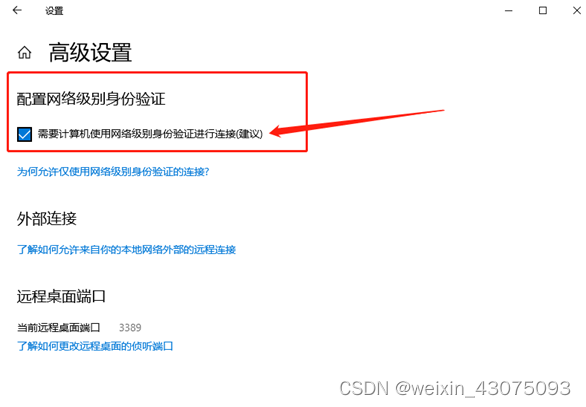

3、勾选“需要计算机使用网络级别身份验证进行连接”

4、给需要被远程控制的电脑用户administrator配置密码,如下图:

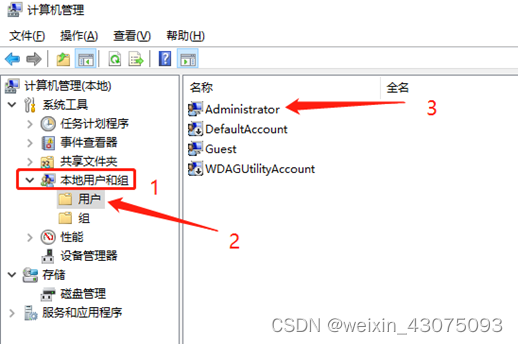

(1)右击“此电脑”,管理,如下图:

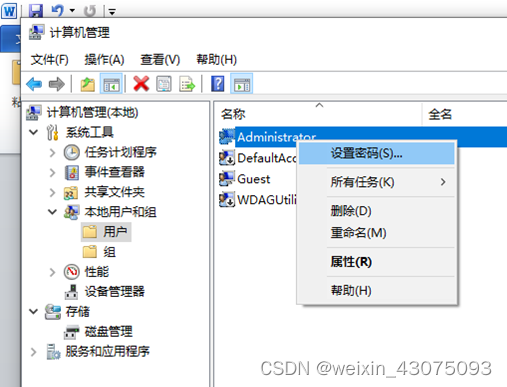

(2)点开“本地用户和组”,用户,右击administrator(注:家庭版的操作系统无被远程桌面控制的功能,但可以通过远程命令控制别的电脑)

(3)给将被远程桌面控制的电脑,设置管理员内置帐号administrator的密码,输入2遍

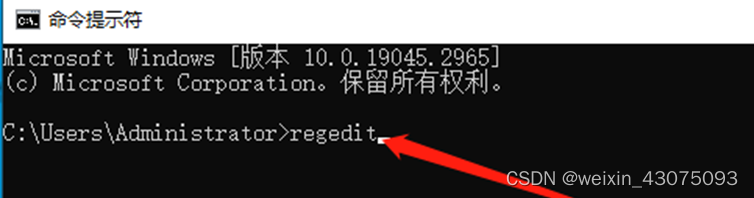

5、还是在这台电脑上继续操作,通过运行命令,打开注册表编辑器,如下图:

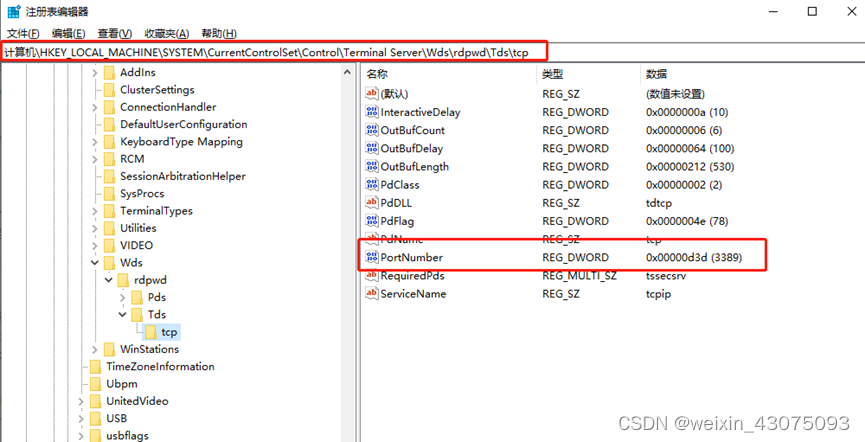

6、依次展开HKEY_local-Machine\system\currentcontrolset\teminal server\wds\rdpwd\tds\tcp

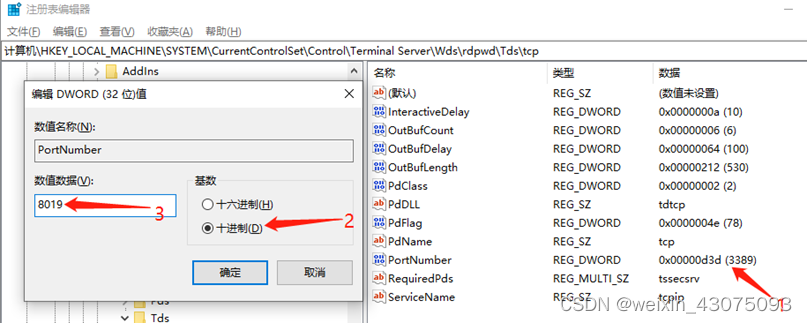

7、双击portnumber,默认是3389,修改值为1025-65535中的其中一个,自己知道就OK了,本例修改为8019,如下图:。

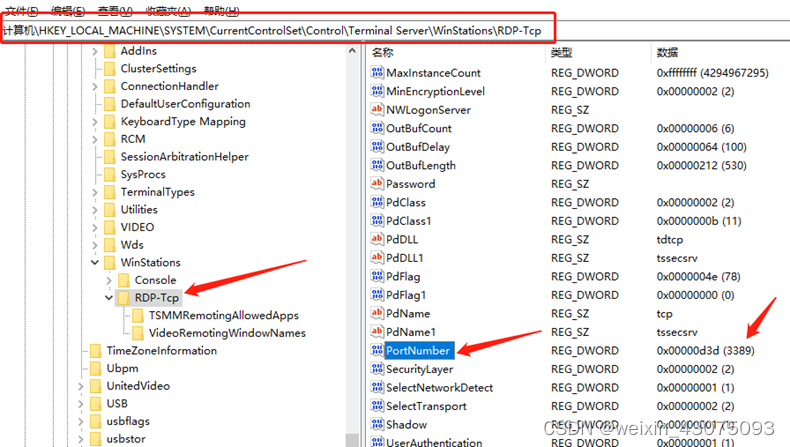

8、完成之后,继续展开注册表左侧的如下路径:

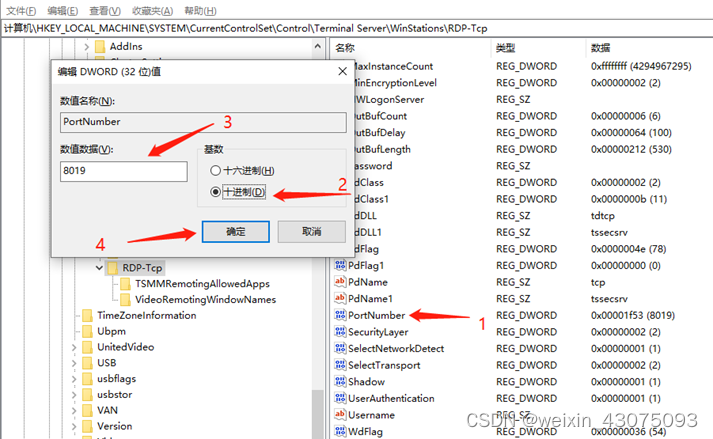

HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro1Set\Control\Tenninal Server\WinStations\RDP-Tcp

9、同样将3389修改为十进制的8019,与第7步一致。

10、在防火墙上开启8019端口号,操作如下:

(1)打开控制面板,windows Defender防火墙,高级设置,如下图:

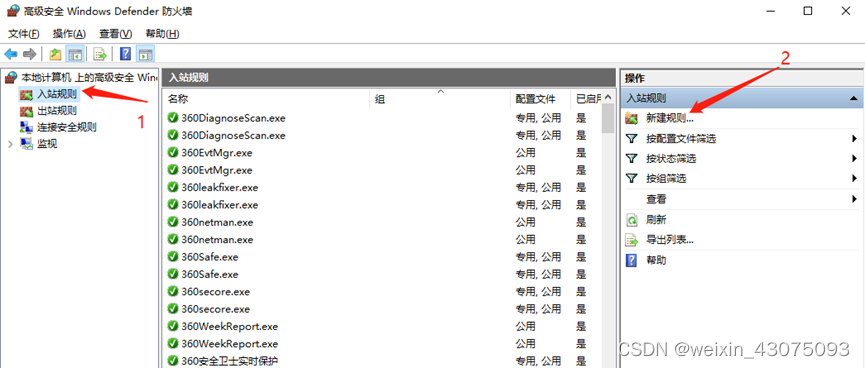

(2)在已经开启系统防火墙的情况下,对8019端口的访问放行,如下图:

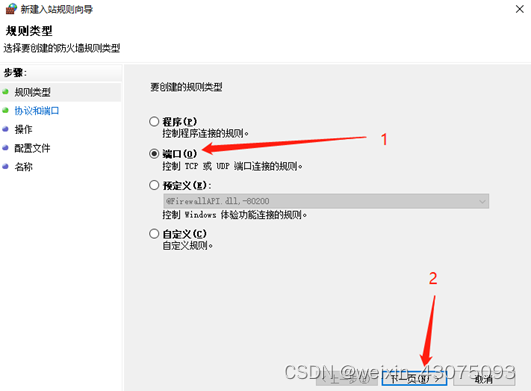

(3)选择端口,下一步,如下图:

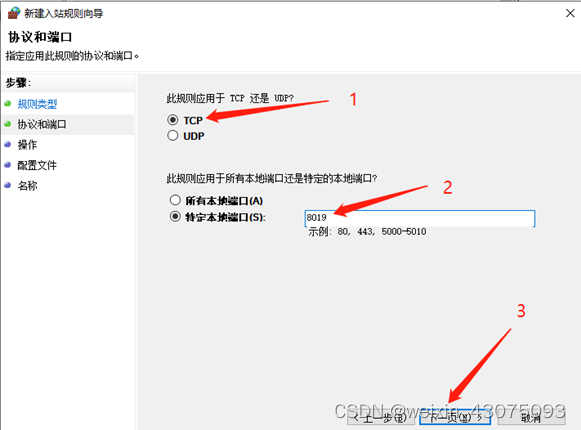

(4)选择TCP协议,再输入要在系统防火墙上开启的端口号8019,如下图:

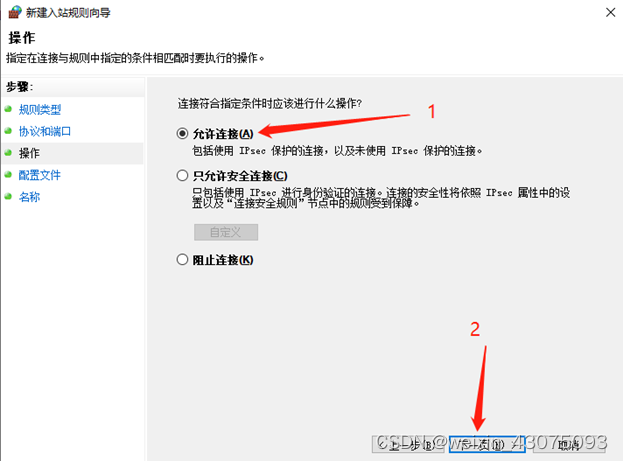

(5)选允许连接,下一步。(如果系统防火墙未开启,默认是1-65535范围内的所有端口都是打开状态,此处我们只开启1个8019端口号,相对安全)

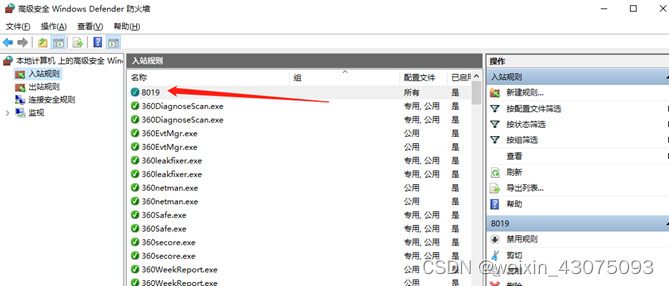

(6)继续下一步,取名称(本例就用8019为名),最后点完成,如下图:

11、重启这台刚刚已经修改过远程桌面端口号的电脑,使刚才的配置生效

(二)在控制端的电脑上执行以下操作:

更换办公室或到校园内的其他电脑上操作,远程控制刚刚配置过远程桌面端口号的电脑

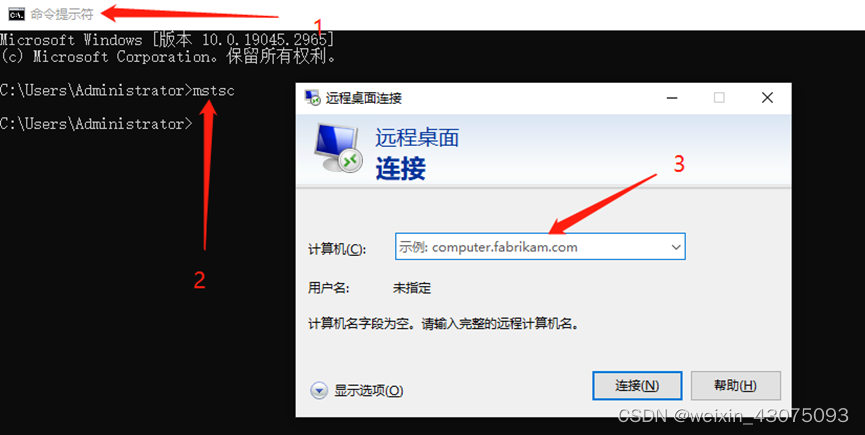

1、执行cmd后,再执行 mstsc指令,如下图:

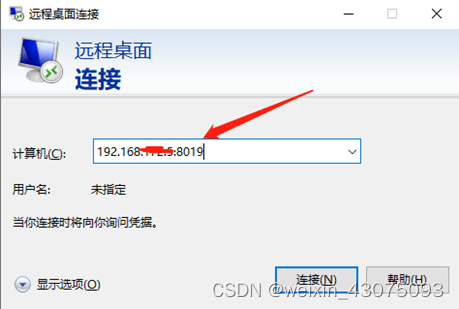

2、输入被控制电脑的ip地址和端口号,如下图:

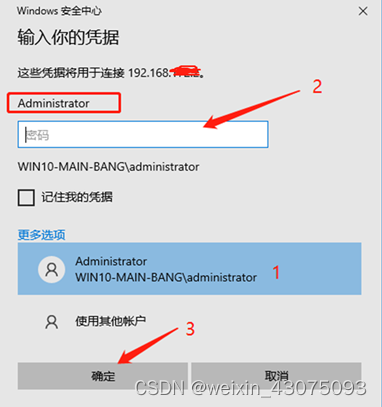

3、输入被控制电脑的用户名和密码

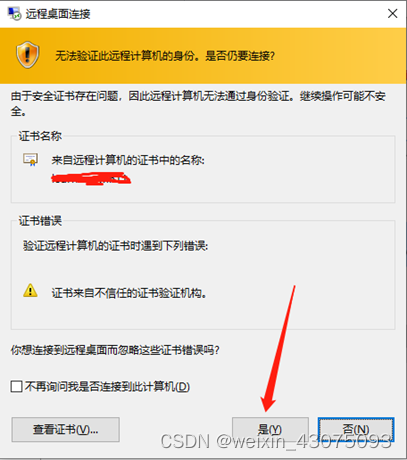

4、在输入正确的密码后,会弹出如下图的对话框,点是:

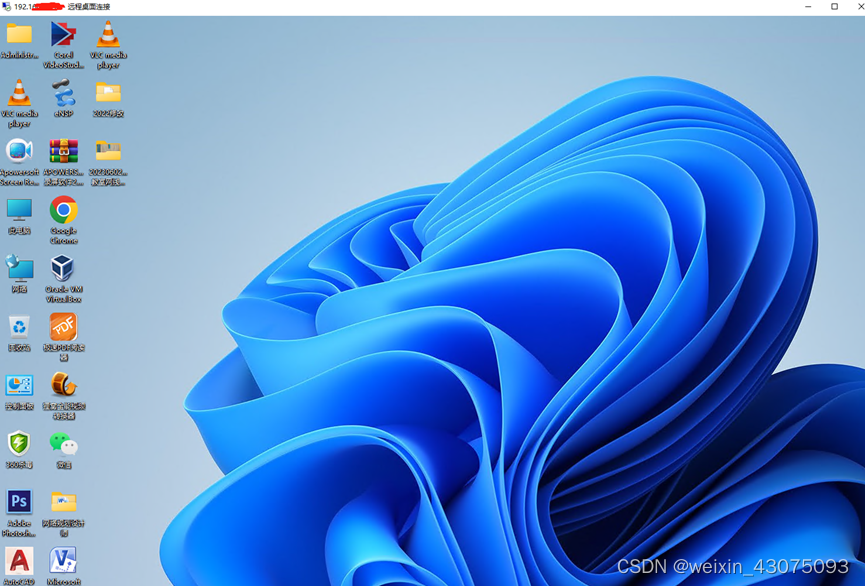

5、现在即可看到被远程的电脑上的桌面了,并且可以像操作自己的电脑窗口一样,如下图:

紧急防御方案至此结束,不足之处敬请批评指正。