APT(高级持续性威胁)

- 特点

- 攻击过程

- 防御策略

- 与APT相关的加密技术(学习侧重)

网络安全APT(Advanced Persistent Threat高级持续性威胁)是一种复杂的网络攻击,旨在长期潜伏在目标网络中,有组织的黑客或攻击者利用高级技术手段对目标系统进行持续的渗透和监视,以获取敏感信息、窃取数据或进行其他恶意攻击活动。下面是一些关于网络安全有关APT的介绍:

特点

隐蔽性:APT攻击以隐蔽的方式进行,尽量避免被检测和拦截。

持久性:APT攻击者试图长期存在于目标网络中,以持续地窃取信息或执行恶意操作。

目标性:APT攻击通常是有针对性的,针对特定的组织、行业或政府机构等目标。

先进性:APT攻击使用先进的技术和工具,包括零日漏洞、社交工程、定向攻击等。

攻击过程

这些攻击通常包括多个阶段,包括侦察、入侵、渗透和操控阶段。

-

侦察阶段:攻击者首先进行侦察,收集有关目标组织的相关信息,包括网络拓扑、员工信息、系统漏洞等。他们可能通过公开可用的信息、社交媒体、员工的在线活动等渠道来获取这些信息。

-

入侵阶段:在侦察阶段后,攻击者会尝试入侵目标网络。他们使用各种手段,如钓鱼邮件、恶意软件、远程攻击等,来获取目标系统的访问权限。常见的入侵技术包括:钓鱼攻击、恶意软件、勒索软件、漏洞利用、社交工程、密码攻击等。

-

渗透阶段:一旦攻击者获得了初始的访问权限,他们会深入目标网络并探索系统漏洞。攻击者会使用各种技术手段,如横向移动、提权、绕过防御等,以获取更高的权限和访问权。他们可能会在网络中植入后门、远程控制工具或其他恶意软件,以便长期控制和监视目标系统。

-

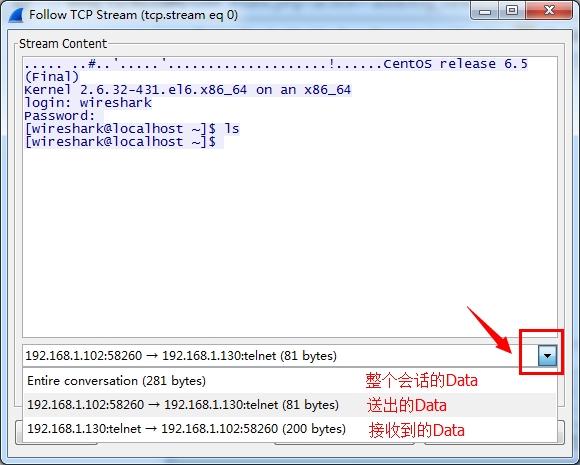

操作控制阶段:在渗透到目标网络后,攻击者开始操控目标系统,并执行各种恶意活动。这可能包括数据窃取、监视敏感信息、执行命令和控制、破坏目标系统等。攻击者通常会使用加密通信和隐蔽的方式来与受控系统进行通信,以避免被检测和追踪。

欢迎关注:https://blog.csdn.net/hanhanwanghaha

防御策略

为了防范APT攻击,可以采取以下措施:

- 安全意识培训:通过各种培训渠道加强员工的网络安全意识,警惕钓鱼邮件、社交工程等攻击手段。

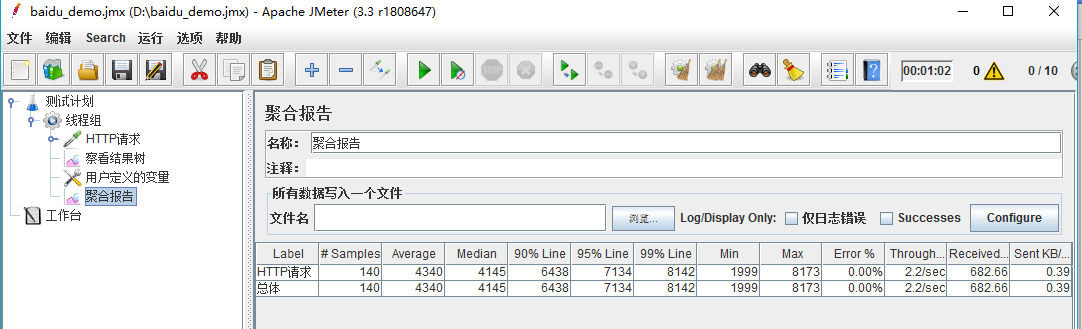

- 强化网络安全基础设施:部署防火墙、入侵检测系统(IDS)和入侵防御系统(IPS)等安全设备,及时检测和阻止入侵尝试。

- 漏洞管理和补丁更新:及时修复系统和应用程序的漏洞,减少攻击者利用的机会。

- 日志和监控:建立完善的日志记录和事件监控机制,借助一些工具(如奇安信天眼)及时发现异常活动并采取相应措施。

- 信息共享和合作:加强与其他组织(如深圳市网络安全协会)、安全厂商(如奇安信、深信服等)和相关机构的信息共享和合作,共同应对APT威胁。

总之,网络安全APT是一种具有高度隐蔽性和持久性的网络攻击,需要组织采取综合的安全措施来应对和防范。保持警惕、加强安全意识以及及时更新和加固网络安全基础设施是有效应对APT攻击的关键。

与APT相关的加密技术(学习侧重)

-

对称加密(Symmetric Encryption):对称加密使用相同的密钥来加密和解密数据。在APT中,对称加密常用于保护敏感数据的机密性,例如加密存储在受攻击系统中的重要文件或数据库。

-

非对称加密(Asymmetric Encryption):非对称加密使用一对密钥,即公钥和私钥。公钥用于加密数据,私钥用于解密数据。在APT中,非对称加密常用于实现身份验证、密钥交换和安全通信,例如使用公钥加密传输敏感信息或验证数字签名。

-

数字签名(Digital Signatures):数字签名使用非对称加密技术来验证数据的完整性和真实性。在APT中,数字签名可以用于验证软件、文件或通信的真实性,防止被篡改或冒充。

-

VPN加密(Virtual Private Network Encryption):VPN加密通过在公共网络上创建加密的隧道来保护远程访问和通信的安全。在APT中,VPN加密常用于保护敏感数据的传输,防止被拦截和窃听。

-

SSL/TLS加密(Secure Sockets Layer/Transport Layer Security Encryption):SSL/TLS是一种安全协议,用于在网络通信中提供加密和身份验证。在APT中,SSL/TLS加密常用于保护Web浏览器和服务器之间的通信,以防止中间人攻击和数据窃听。

-

文件和磁盘加密(File and Disk Encryption):文件和磁盘加密技术用于对存储在本地计算机或移动设备上的数据进行加密。在APT中,文件和磁盘加密可以保护敏感数据免受物理访问或设备丢失的威胁。

-

数据库加密(Database Encryption):数据库加密技术用于对存储在数据库中的数据进行加密保护。在APT中,数据库加密可以防止敏感数据在数据库泄露或被未经授权的访问时遭到窃取。

若有幸被APT大佬看到,还望指点。本人对APT有着强烈的兴趣,欢迎交流。

下一篇更新密码学~