讲解一下这个图片,用户在浏览器登陆银行界面发送一个请求,通过转账,转载的数据包假如是下面那串字符,黑客呢就自己一个网站或控制一个网站,去写入一个代码,这个代码就是请求这个数据包,刚好这个用户访问到这个黑客的网站,触发网站里面植入的代码,出发了那个数据包,用户在银行系统上面是登陆状态,就相当于模拟访问了一下转账数据包。

这个就是cs的攻击过程,比如说我在我个人博客上面插入一个代码,你访问我的博客,在浏览器里面就不知不觉产生一个付款数据包,此时付款网站已经授权登录就会造成csrf攻击,很多网站都已经有防御,还是有一些没用。

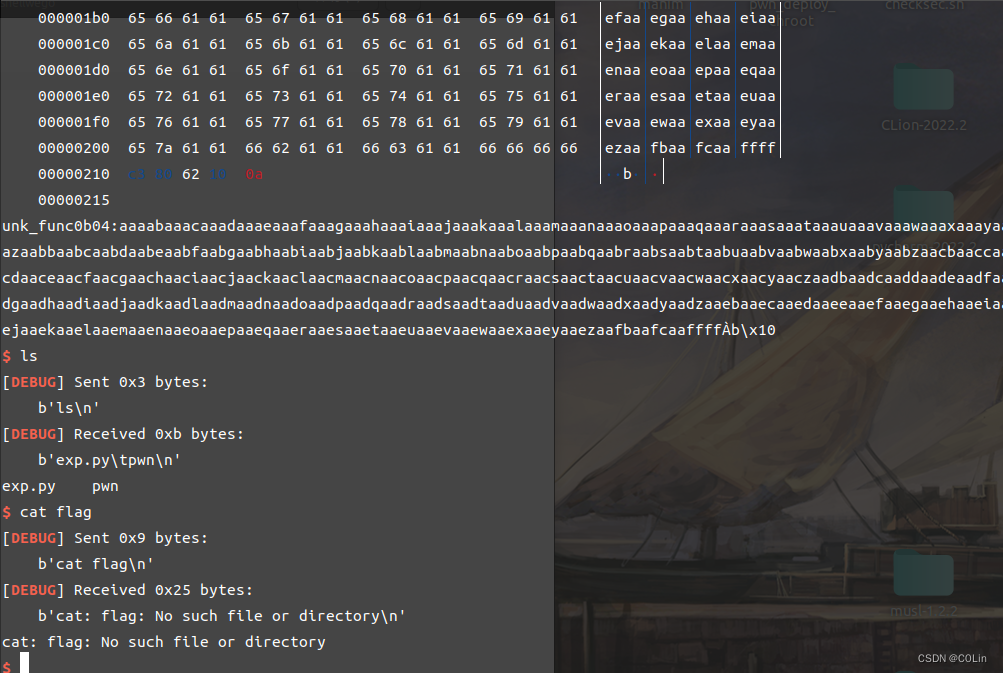

#演示一下,

打开pikachu靶场

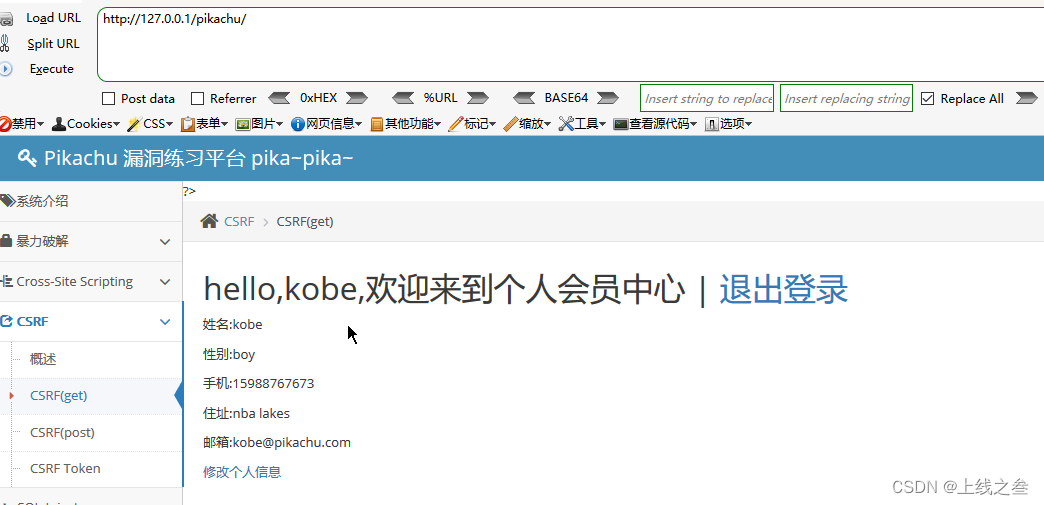

打开csrf,get提交方式的哪一个,然后输入账户kobe,密码123456,登陆进入这个界面

个人中心一般都有修规个人资料的权限

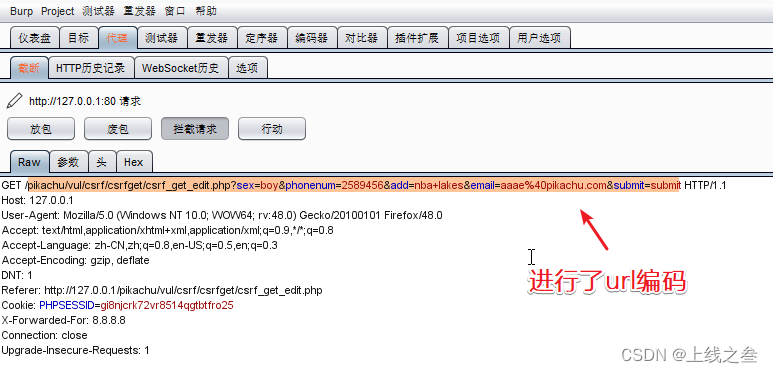

这时候访问这个地址,访问这个数据包的时候就会修改这个信息。

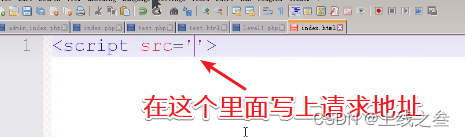

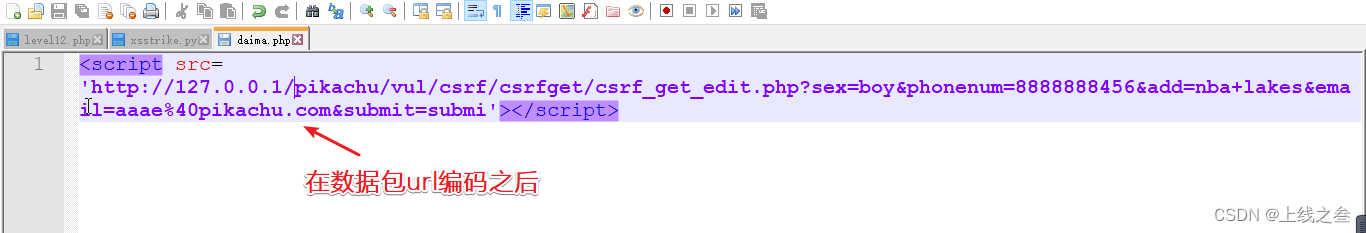

这时候随便一个,比如我自己的网站,或者服务器,打开他的源码,写上一串script代码,

这时候随便一个,比如我自己的网站,或者服务器,打开他的源码,写上一串script代码,

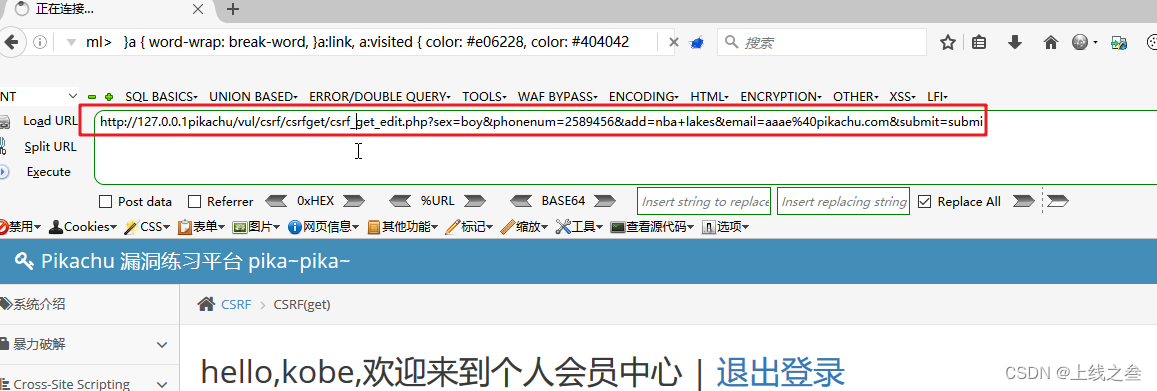

太长了没有全部显示出来,这个代码的做用就是别人访问到这个html代码的时候,会请求单引号阔i起来的地址。

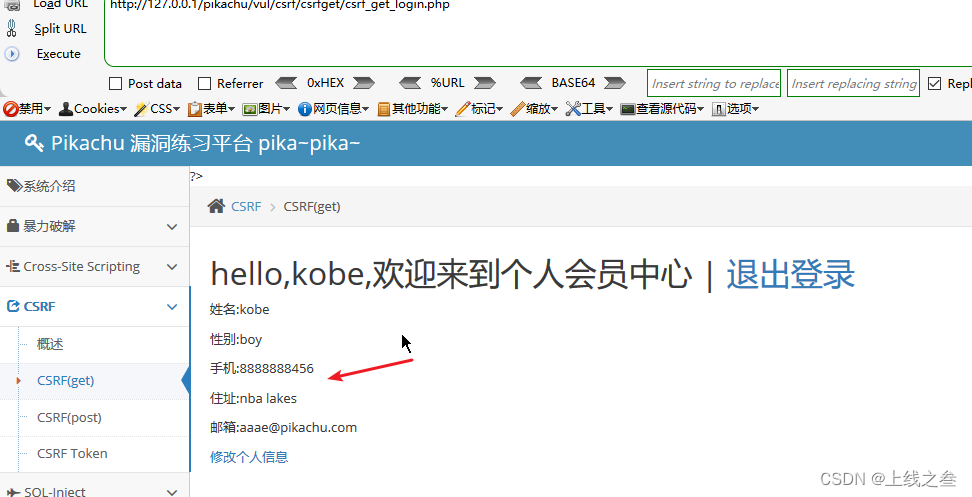

这个时候我们去访问一下这个攻击代码的网站

我们再去看一下我们原本的网站。我没有进行修改,网站访问玩那个网站信息就不知不觉被修改了

这就是一个典型的csrf攻击,那么同样的道理,如果是添加管理员的呢,假如你知道网站后台的一些情况,有他的cms或者源码,你在本地搭建之后,测试出在后台添加管理员账户密码的数据包,把它构造出来之后,这时候就可以放到自己的网址上去,然后引诱对面管理员去访问网址,出发数据包,如果刚好对面已经登陆了,就会自动添加一个管理员,就可以去登陆。