黑客在受感染的 Web 服务器上部署的名为 Legion 的商业恶意软件工具最近已更新,可以提取额外云服务的凭据以通过 SSH 进行身份验证。

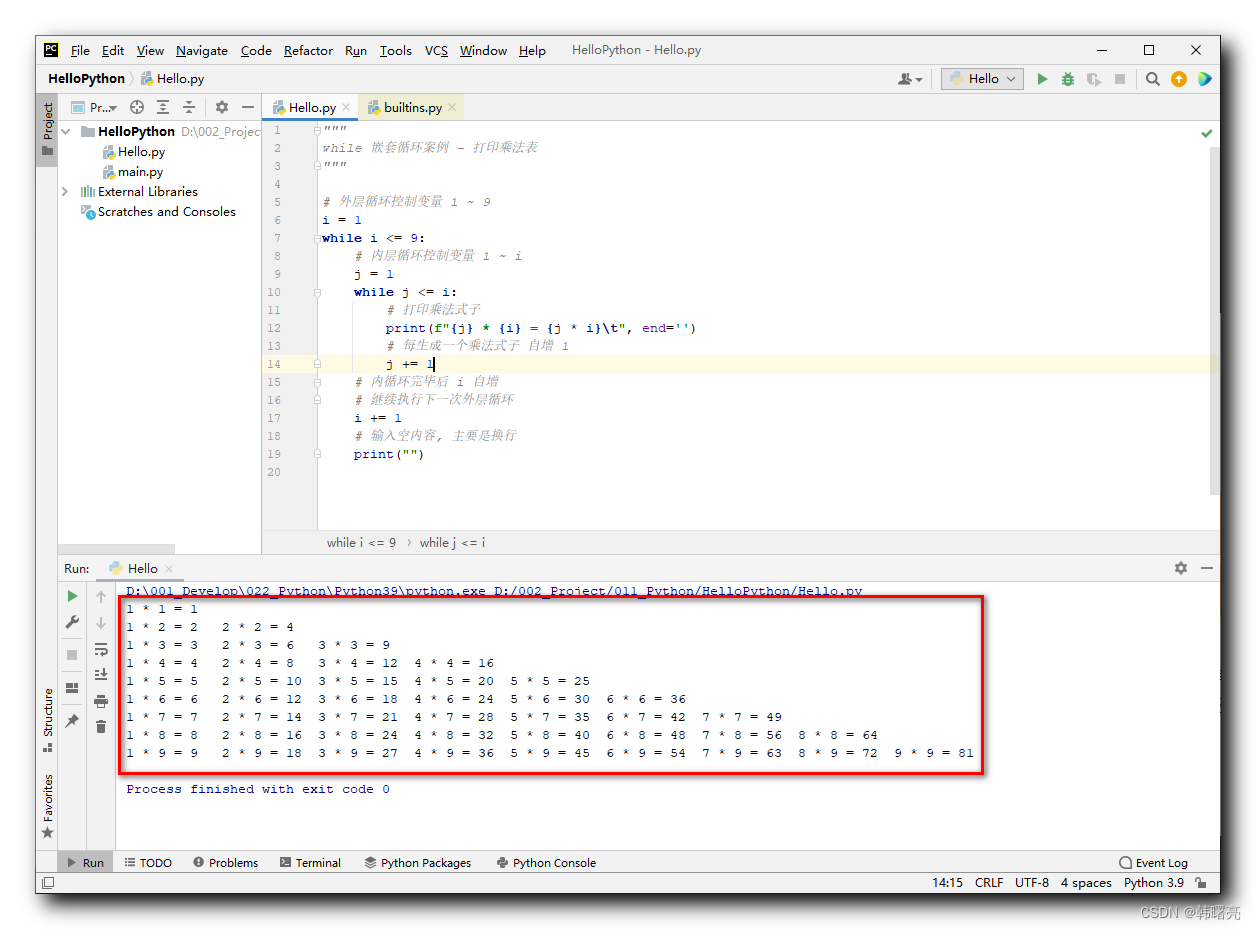

这个基于 Python 的脚本的主要目标是获取存储在电子邮件提供商、云服务提供商、服务器管理系统、数据库和支付系统的配置文件中的凭据。

这些被劫持的资源使攻击者能够发起电子邮件和短信垃圾邮件活动。

云取证和事件响应公司 Cado Security 的研究人员在一份新报告中表示:最近的更新展示了范围的扩大,具有新功能,例如能够破坏 SSH 服务器并从 Laravel 网络应用程序检索额外的 AWS 特定凭证。

很明显,开发人员针对云服务的目标在每次迭代中都在推进。

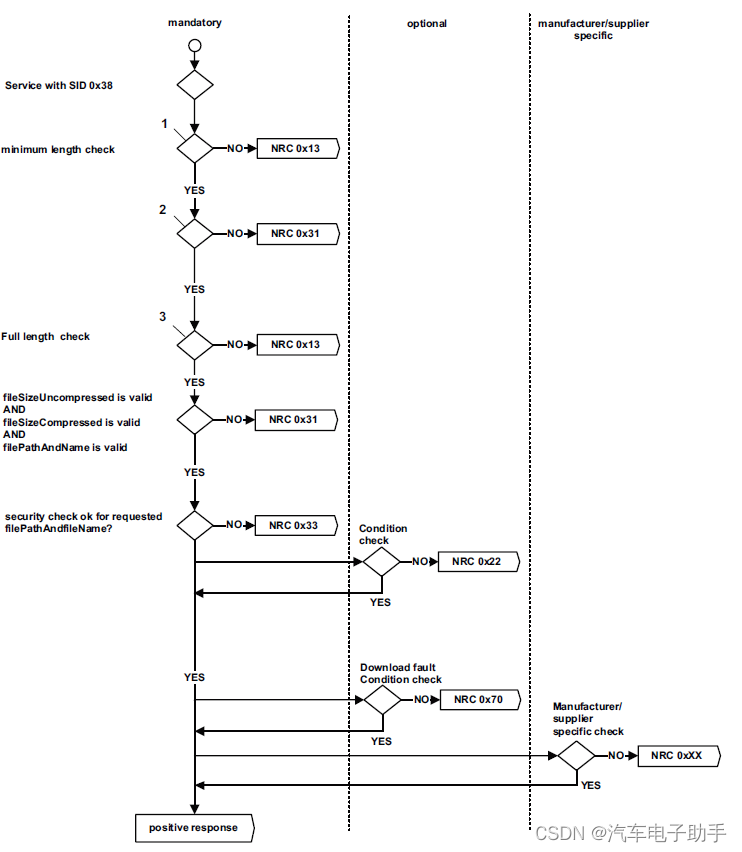

Legion 在一个私人 Telegram 群组上出售,并具有扩展其功能的附加模块,包括:

-

使用 Shodan API 查找目标

-

枚举易受攻击的 SMTP 服务器

-

启动针对 Web 应用程序的远程代码执行 (RCE) 攻击

-

利用易受攻击的 Apache 版本

-

暴力破解 cPanel 和 WebHost Manager (WHM) 帐户

-

部署 webshells其他滥用 AWS 服务的工具

研究人员上个月首次记录了 Legion 的功能,但该恶意软件似乎与 Lacework 的研究人员在 12 月分析并命名为 AndroxGh0st 的工具相似。

尽管如此,Cado 分析的新改进样本在多引擎扫描站点 Virus Total 上的检测为零,这意味着其开发人员精通规避检测。

从服务器劫持到垃圾邮件

使用 Legion 的攻击者的最终目标是使用被劫持的简单邮件传输协议 (SMTP) 凭据,通过电子邮件和 SMS 发起大规模垃圾邮件活动。

一些服务还通过 SMTP 提供电子邮件到 SMS 的功能,Legion 包含一个脚本,用于以这种方式向大多数美国移动运营商发送 SMS。

一些针对的云平台凭证似乎也与这个最终目标有关。例如,对收集的 AWS IAM 凭证进行测试以查看它们是否适用于 Amazon Simple Email Service (SES)。

该工具还尝试暴力破解电子邮件营销平台 SendGrid 的凭据。

Legion 凭证收集功能针对的其他服务包括 Twilio、Nexmo、Stripe/Paypal、AWS 控制台凭证、AWS SNS、S3 和 SES 特定凭证、Mailgun、Plivo、Clicksend、Mandrill、Mailjet、MessageBird、Vonage、Nexmo、Exotel、 Onesignal、Clickatel 和 Tokbox。

一些有针对性的凭据似乎并不直接与垃圾邮件相关联,但可用于支持攻击者的操作,例如数据库和网络托管管理面板。

观察到的新变体还增加了对提取 DynamoDB、Amazon CloudWatch 和 AWS Owl 凭证的支持,AWS Owl 是一种用于监控 AWS 账户更改的开源工具。

利用漏洞和错误配置

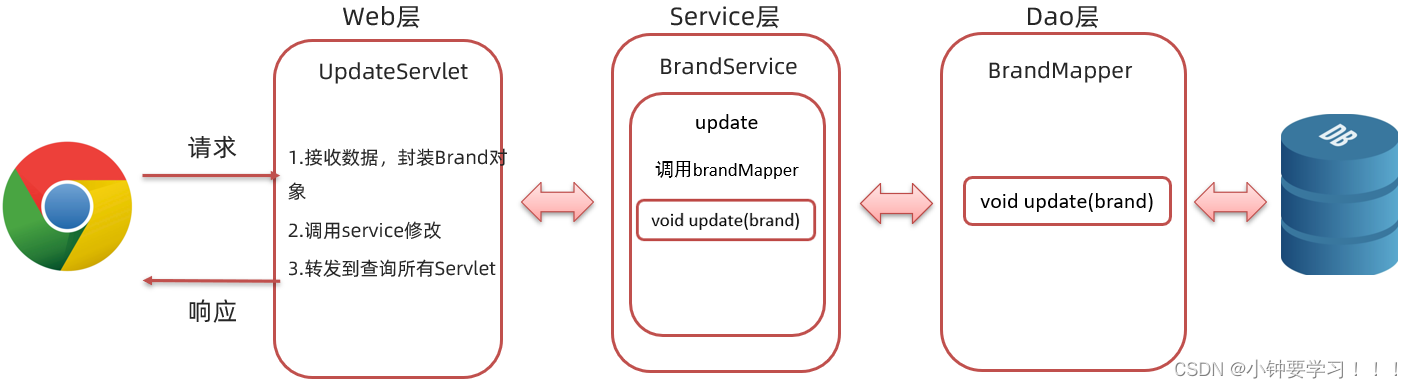

攻击者通过利用 PHP、Apache 或内容管理解决方案中的漏洞来部署 Legion,这些漏洞允许他们部署 Webshell 或在服务器上远程执行代码。

然后,Legion 利用 Web 服务器权限、PHP 应用程序或 PHP 框架(如 Laravel)中的常见错误配置来访问配置文件和包含攻击者知道存储在特定位置的环境变量的文件。

此类文件通常包含 Web 应用程序运行所需的数据库和服务的机密和凭证。

Legion 试图通过使用这些环境变量文件通常驻留的硬编码路径列表枚举目标服务器来访问这些 .env 文件。如果这些路径可以公开访问,由于配置错误,文件将被保存,并且一系列正则表达式会在其内容上运行。

新的 Legion 变体现在还尝试使用在配置文件中找到的任何数据库用户名和配对通过 SSH 访问服务器,假设数据库用户可能也存在于 Linux 系统上并且使用了相同的密码。

SSH 访问是通过名为 Paramiko 的 Python 库实现的,该库实现了 SSH 协议。这段代码也出现在以前版本的 Legion 中,但被注释掉了,所以它是不活跃的。

如果SSH登录成功,恶意软件会执行Linux uname -a shell命令,打印出服务器名称、CPU架构、操作系统版本等系统基本信息。

这告诉攻击者登录是有效的,并且可以用于将来对服务器的持久访问。

建议网络应用程序的开发人员和管理员定期审查对应用程序内部资源的访问,并寻找替代方法来将秘密存储在环境文件中。

如果恶意软件破坏了 AWS 账户,它会创建一个 IAM 用户,并将标签“Owner”设置为值“ms.boharas”。

研究人员表示,这可以作为帐户遭到入侵的标志,并可用于构建自动检测。