一、适用环境

1、外网链路有防火墙Firewall出口,外网也有路由器Router出口。

2、用户量大需要多条外网链路负载均衡,多条链路也可以互为主备。

3、有ip专线网络(上下行对称)与拨号光纤(上下行非对称)网络配合使用。

4、当外网链路故障时用户感知不到链路故障,提升用户体验效果。

二、原理与拓扑图

(一)ip-link的工作原理

1、ip-link的作用

IP-Link是指FW通过向指定的目的IP周期性地发送探测报文并等待应答,来判断链路是否发生故障。IP-Link主要用于业务链路正常与否的自动侦测,可以检测到与Firewall不直接相连的链路状态,保证业务持续通畅。

Firewall发送探测报文后,在三个探测周期(默认为15s)内未收到响应报文,则认为当前链路发生故障,IP-Link的状态变为Down。当链路从故障中恢复,Firewall能连续地收到3个响应报文(默认为15s),则认为链路故障已经消除,IP-Link的状态变为Up。

2、ip-link的应用场景联动方式

(1)ip-link与策略路由联动(本文实例)

(2)ip-link与静态路由联动(本文实例)

(3)ip-link与DHCP联动

(4)ip-link与双机热备联动

(二)healthcheck的工作原理

1、healthcheck健康检查的作用

Firewall通过健康检查功能探测本端出接口到指定目的地址的链路健康状态,保证流量不会被转发到故障链路上。健康检查可以对服务可用性、链路可用性或链路时延进行探测,并根据探测结果调整业务流量的分配,为网络服务质量提供必要保障。

Firewall通过健康检查结果实时感知到网络中发生的变化,并立即作出相应地调整,保证所使用的服务器或链路是可用的,提高服务的稳定性和可靠性。当多个服务器或链路可用时,Firewall可以根据服务类型选择性能最优的服务器处理业务流量,或根据链路时延大小选择网络时延最小的链路传输业务流量,从而提高用户的使用体验。

2、healthcheck健康检查的应用场景

(1)充分利用链路资源

当Firewall拥有多个出接口时,通过智能选路功能可以使流量按照链路带宽、质量、权重或优先级动态地选择出接口。

(2)提高流量转发的可靠性

智能选路功能可以配合健康检查功能一起使用,保证流量不被转发到故障链路上。当健康检查的结果显示链路故障时,对应的接口链路将不再参与智能选路,流量也就避免被转发到故障链路上。当链路状态恢复正常时,对应的接口链路重新参与智能选路,并转发分配到的流量。

3、healthcheck健康检查的配置注意事项

(1)配置健康检查的协议和端口时,要确认对端是否放开了相应的协议和端口,否则检测必然失败。如果对端是网络设备,建议使用icmp协议。

(2)健康检查的探测报文受安全策略控制,请配置相应的安全策略,否则探测报文无法通过。

(3)配置健康检查后,需要保证探测报文和回应报文的路由可达。

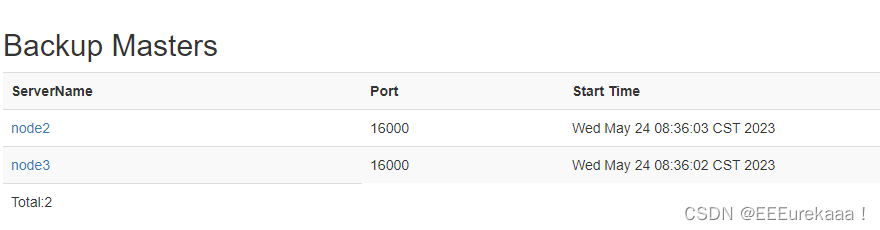

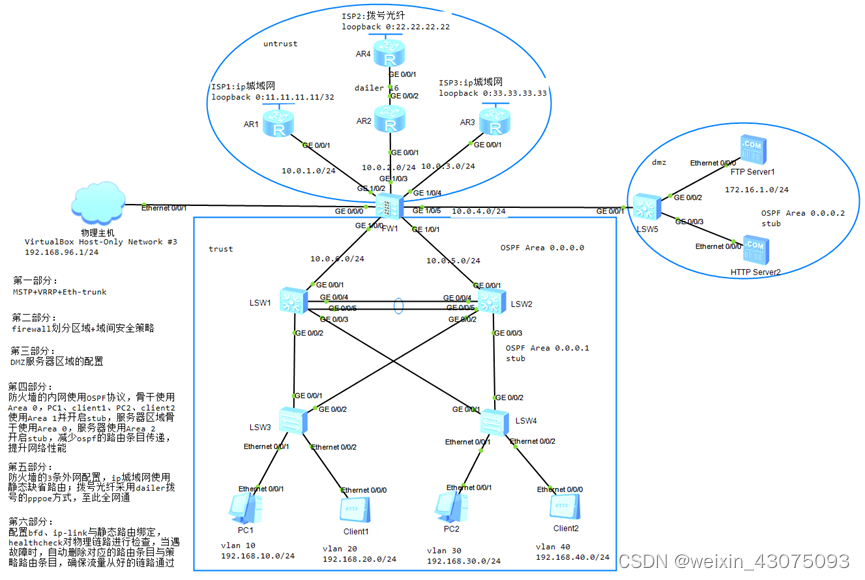

(三)本例拓扑图

三、配置过程(边配置边验证结果的正确性)

(一)配置MSTP+VRRP+Eth-trunk

思路:MSTP配置时vlan 10、vlan 20的流量从LSW1核心交换机走,对应实例instance 1,vlan 30、vlan 40的流量从LSW2核心交换机走,对应实例instance2。

VRRP配置要实现其中一台核心交换机故障后,网络仍然能正常运行,为确保用户端无故障感知,每个用户端的网关地址指向VRRP的virtual ip地址,当其中一台核心交换机设备故障后,用户也不需要修改终端的配置,同样能正常使用网络。

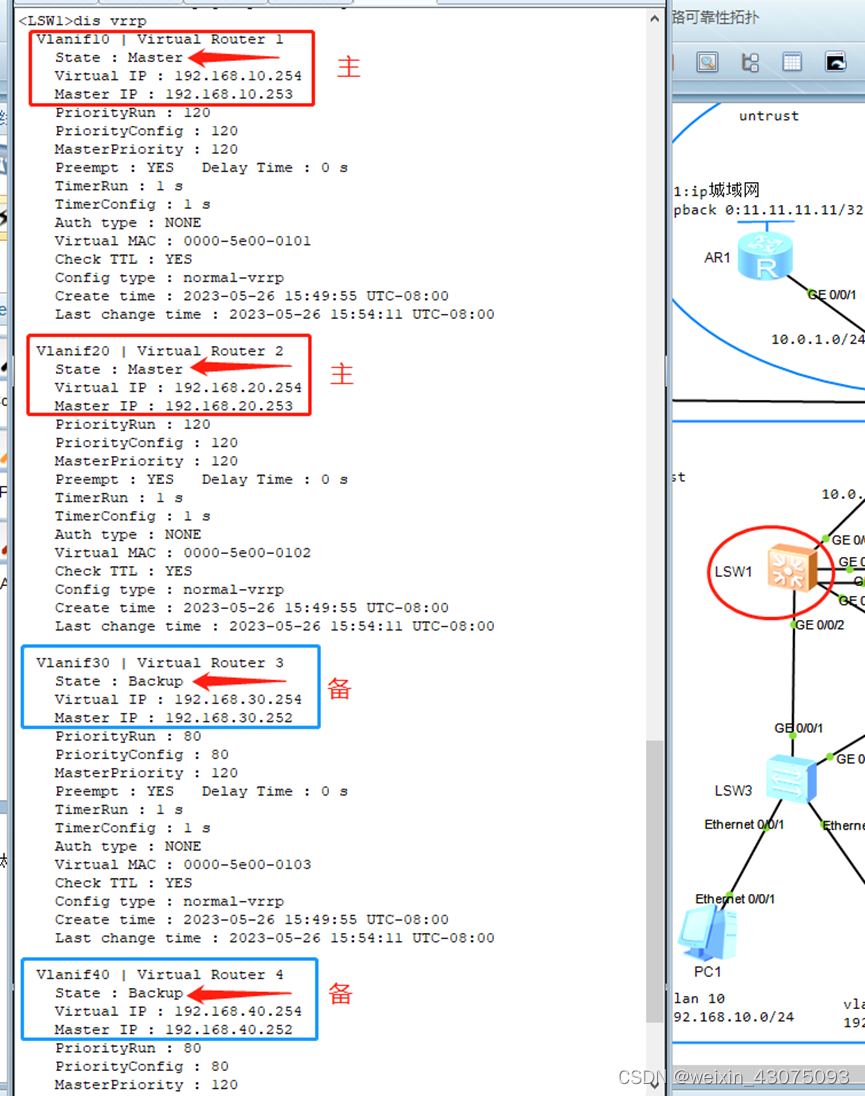

VRRP配置时,在LSW1上的vlan 10、vlan 20上配置优先级为120,分别为vrid 1与vrid 2,也配置vlan 30、vlan 40的优先级为80,分别为vrid 3与vrid 4,使vrid 1与vrid 2成为master,vrid 3与vrid 4成为backup。在LSW2上的vlan 10、vlan 20上配置优先级为80,分别为vrid 1与vrid 2;也配置vlan 30、vlan 40的优先级为120,分别为vrid 3与vrid 4,使vrid 1与vrid 2成为backup,vrid 3与vrid 4成为master。

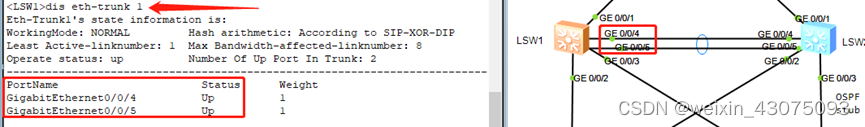

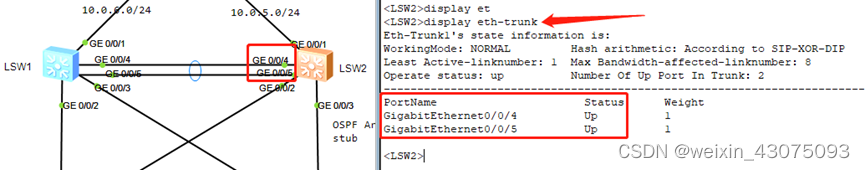

配置Eth-trunk链路聚合时,主要实现核心交换机之间的流量负载均衡,即当不同vlan之间相互访问时,可能会有成百上千个vlan,流量会较大,实际物理环境中,可根据流量的大小,确定捆绑的链路数目,最大为8条。当捆绑的链路其中一条故障时,也不影响网络的正常运行,本例只捆绑了2条成为逻辑的1条。

1、配置MSTP与基础网络,实现生成树切割环路+VLAN网络流量的负载均衡

(1)LSW1上的配置

System-view

sysname LSW1

vlan batch 10 20 30 40 100

stp instance 1 root primary

stp instance 2 root secondar

stp region-configuration

region-name MSTP1

revision-level 1

instance 1 vlan 10 20

instance 2 vlan 30 40

active region-configuration

interface Vlanif100

ip address 10.0.6.6 255.255.255.0

interface GigabitEthernet0/0/1

port link-type access

port default vlan 100

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 10 20

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 30 40

(2)LSW2上的配置

System-view

sysname LSW2

vlan batch 10 20 30 40 100

stp instance 1 root secondary

stp instance 2 root primary

interface Vlanif100

ip address 10.0.5.5 255.255.255.0

interface GigabitEthernet0/0/1

port link-type access

port default vlan 100

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 10 20

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 30 40

stp region-configuration

region-name MSTP1

revision-level 1

instance 1 vlan 10 20

instance 2 vlan 30 40

active region-configuration

(3)LSW3上的配置

System-view

sysname LSW3

vlan batch 10 20

interface Ethernet0/0/1

port link-type access

port default vlan 10

interface Ethernet0/0/2

port link-type access

port default vlan 20

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 10 20

stp region-configuration

region-name MSTP1

revision-level 1

instance 1 vlan 10 20

instance 2 vlan 30 40

active region-configuration

(4)LSW4上的配置

System-view

sysname LSW4

vlan batch 30 40

interface Ethernet0/0/1

port link-type access

port default vlan 30

interface Ethernet0/0/2

port link-type access

port default vlan 40

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 30 40

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 30 40

stp region-configuration

region-name MSTP1

revision-level 1

instance 1 vlan 10 20

instance 2 vlan 30 40

active region-configuration

(5)验证MSTP的正确性

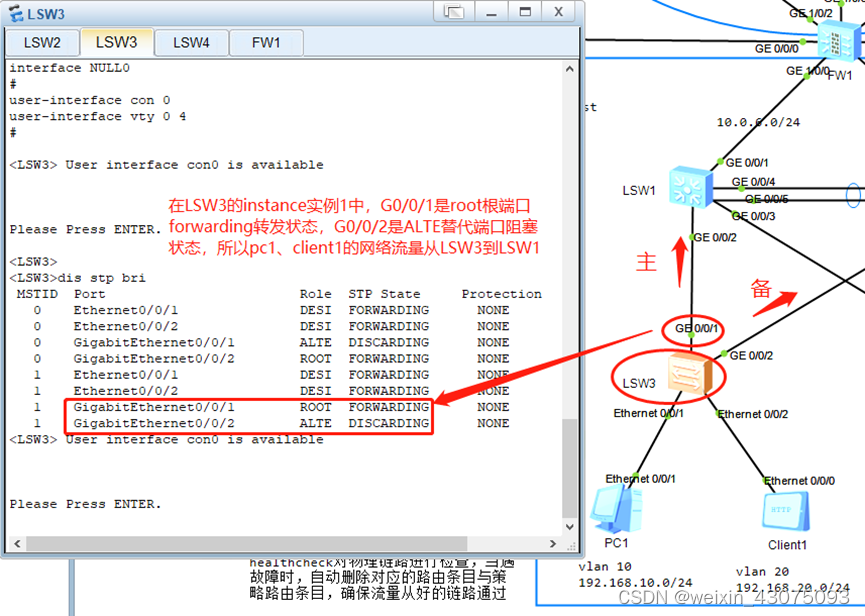

从LSW3上使用display stp brief命令查看生成树协议的工作状态与端口角色,root根端口是forwarding转发状态,ALTE替代端口是discarding阻塞状态,切割了网络环路的同时,还实现了vlan 10 vlan 20经LSW3有G0/0/1端口转发到LSW1,如下图:

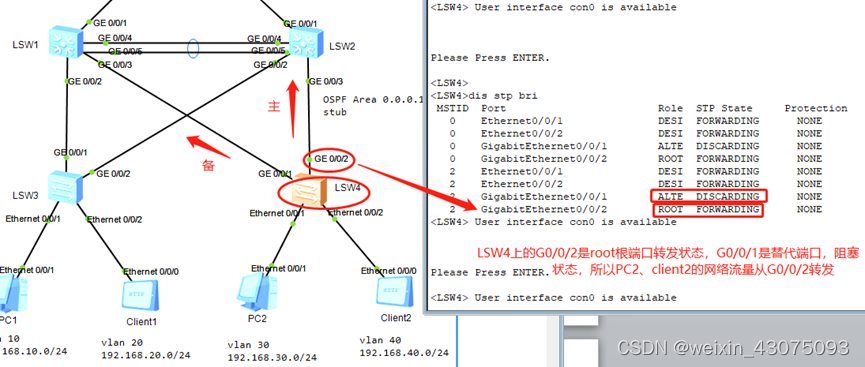

从LSW4上使用display stp brief命令查看生成树协议的工作状态与端口角色,如下图:

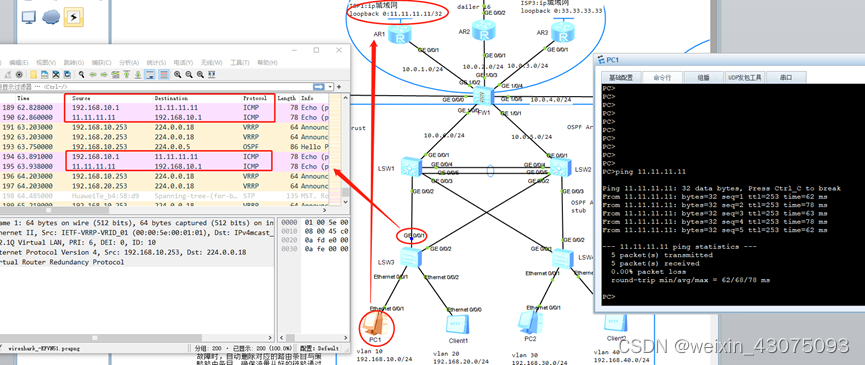

在LSW3的G0/0/1端口抓包分析,看PC1或client 1用ping ISP1的11.11.11.11测试时,有icmp包的流量从G0/0/1端口通过,说明实现了vlan 10、vlan 20按预定的计划从LSW1走的流量,如下图:

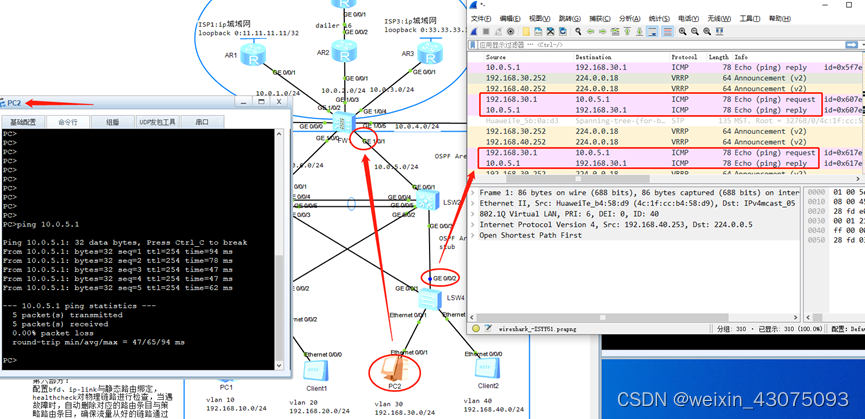

在LSW4的G0/0/2端口抓包,同样可以看出,PC2与client 2的流量从这个端口转发到LSW2,实现了vlan 30、vlan 40的网络流量从预定的计划走LSW2通过,不会与占用LSW1的带宽。实现了主备链路的冗余。

2、配置VRRP冗余路由网关协议,实现核心交换机的主备+负载均衡

(1)LSW1上的配置

System-view

interface Vlanif10

ip address 192.168.10.253 255.255.255.0

vrrp vrid 1 virtual-ip 192.168.10.254

vrrp vrid 1 priority 120

interface Vlanif20

ip address 192.168.20.253 255.255.255.0

vrrp vrid 2 virtual-ip 192.168.20.254

vrrp vrid 2 priority 120

interface Vlanif30

ip address 192.168.30.253 255.255.255.0

vrrp vrid 3 virtual-ip 192.168.30.254

vrrp vrid 3 priority 80

interface Vlanif40

ip address 192.168.40.253 255.255.255.0

vrrp vrid 4 virtual-ip 192.168.40.254

vrrp vrid 4 priority 80

(2)LSW2上的配置

System-view

interface Vlanif10

ip address 192.168.10.252 255.255.255.0

vrrp vrid 1 virtual-ip 192.168.10.254

vrrp vrid 1 priority 80

interface Vlanif20

ip address 192.168.20.252 255.255.255.0

vrrp vrid 2 virtual-ip 192.168.20.254

vrrp vrid 2 priority 80

interface Vlanif30

ip address 192.168.30.252 255.255.255.0

vrrp vrid 3 virtual-ip 192.168.30.254

vrrp vrid 3 priority 120

interface Vlanif40

ip address 192.168.40.252 255.255.255.0

vrrp vrid 4 virtual-ip 192.168.40.254

vrrp vrid 4 priority 120

(3)验证VRRP的主备,使用display vrrp查看结果如下图:

3、配置Eth-trunk链路聚合,实现双核心交换机之间的流量负载均衡+互为备份

(1)LSW1上的配置:

System-view

interface Eth-Trunk1

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

trunkport G0/0/4

trunkport G0/0/5

(2)LSW2上的配置:

System-view

interface Eth-Trunk1

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

trunkport G0/0/4

trunkport G0/0/5

(3)查看Eth-trunk链路聚合

(二)firewall划分区域+域间安全策略

1、防火墙firewall划分区域

(1)FW1上的配置:

System-view

sysname Firewall

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/0

add interface GigabitEthernet1/0/1

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/2

add interface GigabitEthernet1/0/3

add interface GigabitEthernet1/0/4

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/5

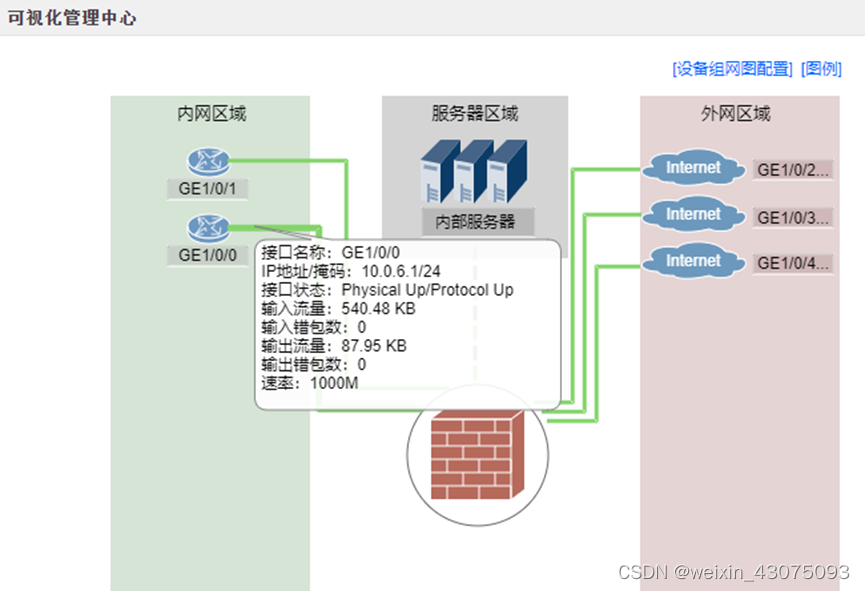

2、查看防火墙的各区域

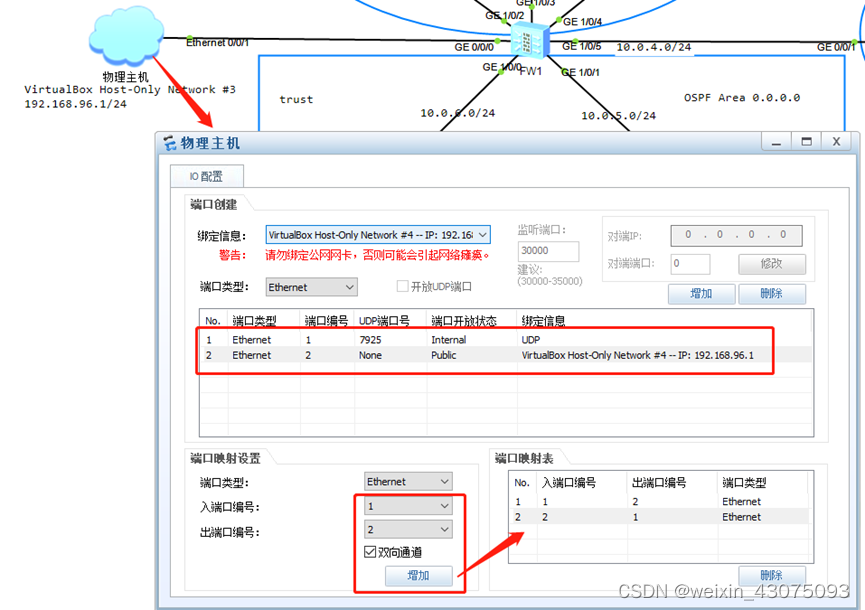

(1)配置clound,并连接clound与防火墙

(2)配置防火墙的G0/0/0接口的ip地址

FW1上的配置如下:

interface GigabitEthernet0/0/0

undo shutdown

ip binding vpn-instance default

ip address 192.168.96.100 255.255.255.0

alias GE0/METH

service-manage https permit

service-manage ping permit

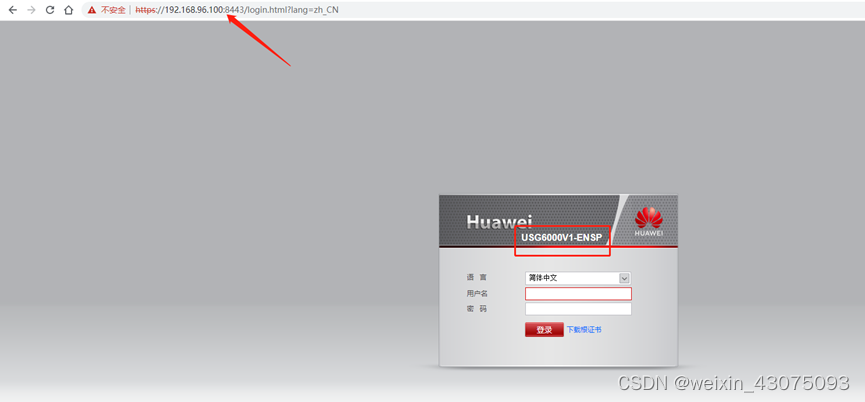

(3)在浏览器上输入地址:

https://192.168.96.100:8443

进入登录界面,输入防火墙的用户名和密码,登录

2、防火墙firewall配置域间安全策略

(1)FW1上的配置:

System-view

security-policy

rule name trust_untrust

source-zone trust

destination-zone untrust

action permit

rule name untrust_trust

source-zone untrust

destination-zone trust

action permit

rule name trust_dmz

source-zone trust

destination-zone dmz

action permit

rule name dmz_trus

source-zone dmz

destination-zone trust

action permit

rule name untrust_dmz

source-zone untrust

destination-zone dmz

action permit

rule name dmz_untrust

source-zone dmz

destination-zone untrust

action permit

rule name untrust_local

source-zone untrust

destination-zone local

action permit

rule name local_untrust

source-zone local

destination-zone untrust

action permit

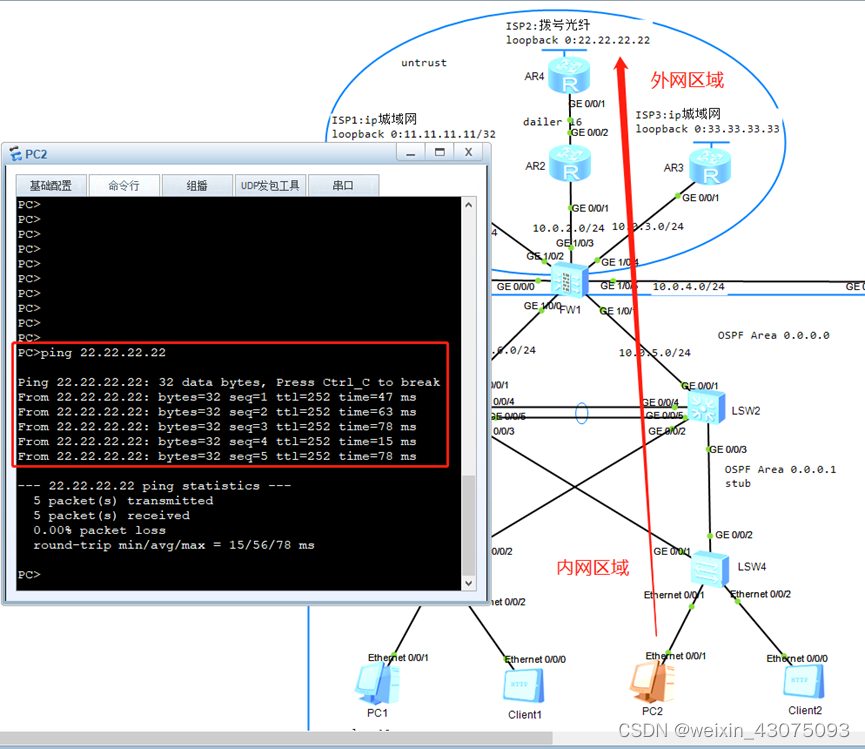

(2)验证安全策略内网trust-到外网untrust的连通性

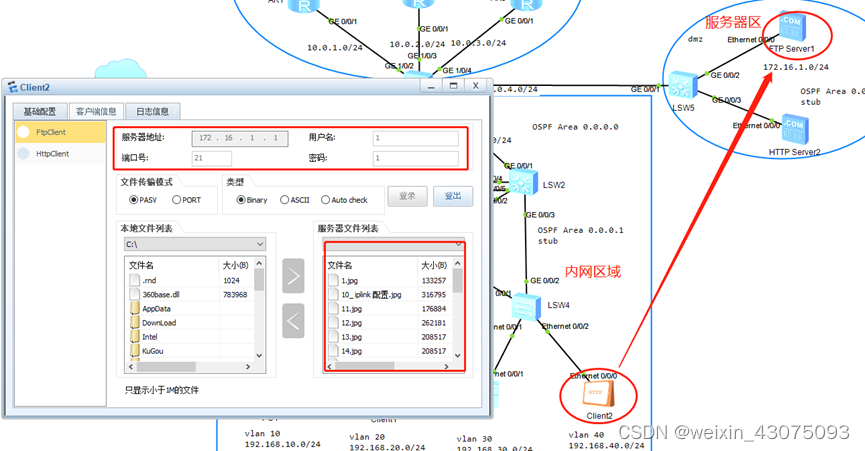

(3)验证安全策略内网trust到DMZ区域的FTP服务器连通性

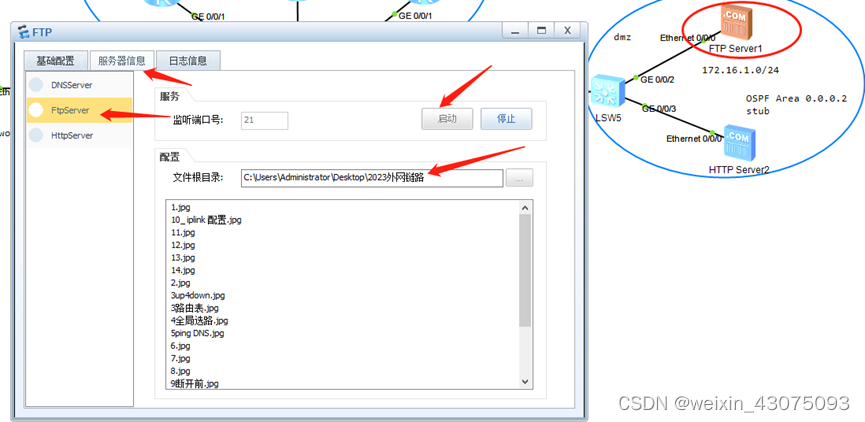

先配置FTP server,给服务器配置好ip地址172.16.1.1 255.255.255.0与网关172.16.1.254然后,配置文件目录,并启动服务,如下图:

(三)DMZ服务器区域的配置

1、配置LSW5的基础网络

sysname LSW5

vlan batch 100 172

interface Vlanif100

ip address 10.0.4.4 255.255.255.0

interface Vlanif172

ip address 172.16.1.254 255.255.255.0

interface MEth0/0/1

interface GigabitEthernet0/0/1

port link-type access

port default vlan 100

interface GigabitEthernet0/0/2

port link-type access

port default vlan 172

interface GigabitEthernet0/0/3

port link-type access

port default vlan 172

2、配置LSW5的OSPF路由协议

System-view

ospf 1 router-id 4.4.4.4

area 0.0.0.0

network 10.0.4.0 0.0.0.255

area 0.0.0.2

network 172.16.1.0 0.0.0.255

stub

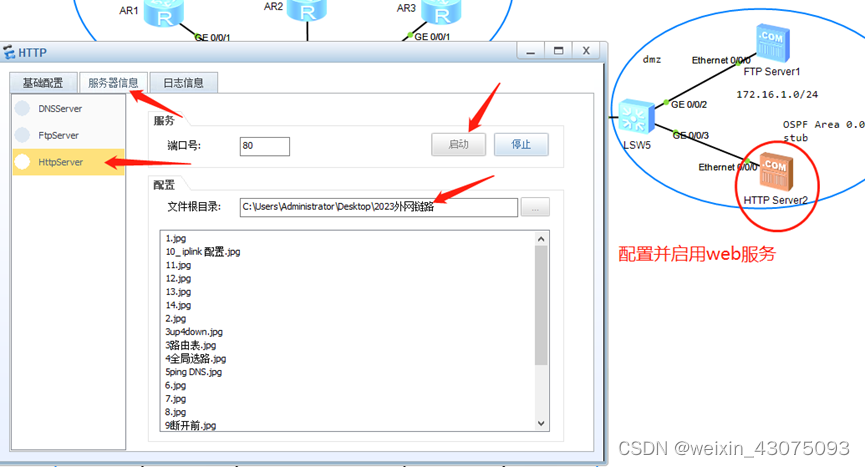

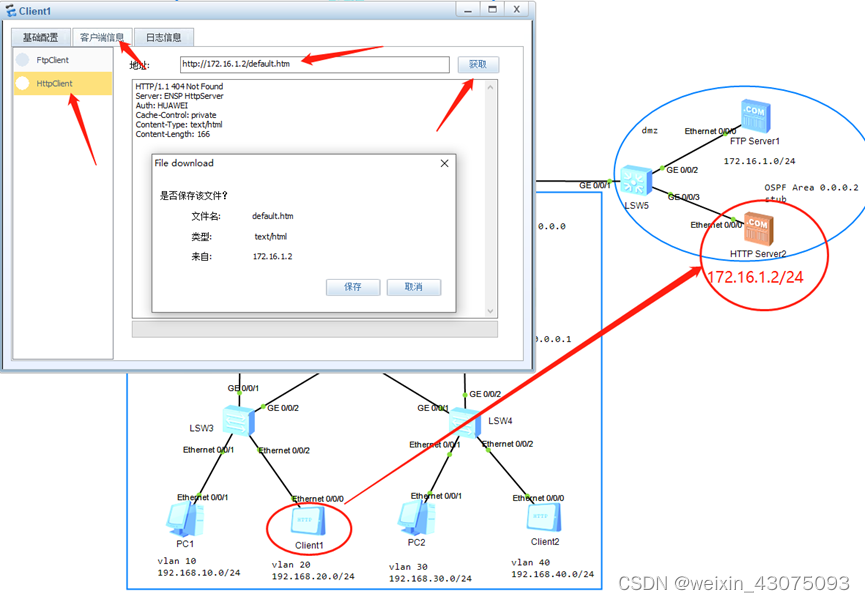

3、验证HTTP服务的正确性

(1)在http server2上完成以下基础设置

2、使用client 1访问http server2,出现保存default.htm的提示,说明,可以正常访问http的WEB服务了。

(四)配置路由协议

防火墙的内网使用OSPF协议,骨干使用Area 0,PC1、client1、PC2、client2使用Area 1并开启stub,服务器区域骨干使用Area 0,服务器使用Area 2开启stub,减少ospf的路由条目传递,提升网络性能

1、LSW1上配置OSPF路由协议:

System-view

ospf 1 router-id 2.2.2.2

area 0.0.0.0

network 10.0.6.0 0.0.0.255

area 0.0.0.1

network 192.168.10.0 0.0.0.255

network 192.168.20.0 0.0.0.255

network 192.168.30.0 0.0.0.255

network 192.168.40.0 0.0.0.255

stub

2、LSW2上配置OSPF路由协议:

ospf 1 router-id 3.3.3.3

area 0.0.0.0

network 10.0.5.0 0.0.0.255

area 0.0.0.1

network 192.168.10.0 0.0.0.255

network 192.168.20.0 0.0.0.255

network 192.168.30.0 0.0.0.255

network 192.168.40.0 0.0.0.255

stub

3、LSW5上配置OSPF路由协议:

ospf 1 router-id 4.4.4.4

area 0.0.0.0

network 10.0.4.0 0.0.0.255

area 0.0.0.2

network 172.16.1.0 0.0.0.255

stub

4、防火墙上配置OSPF路由协议:

ospf 1 router-id 1.1.1.1

import-route static

area 0.0.0.0

network 10.0.1.0 0.0.0.255

network 10.0.2.0 0.0.0.255

network 10.0.3.0 0.0.0.255

network 10.0.4.0 0.0.0.255

network 10.0.5.0 0.0.0.255

network 10.0.6.0 0.0.0.255

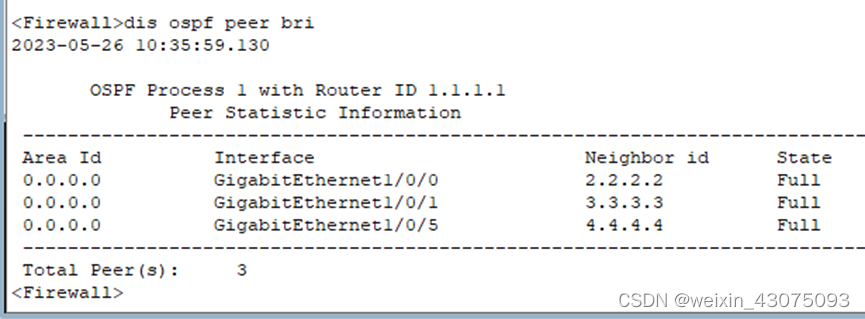

5、验证OSPF路由协议的邻居与邻接状态

1、查看防火墙上的邻居与邻接,防火墙是连接所有三层网络的设备,所以我们在FW上验证OSPF的邻居与邻接状态,如下图:

2、查看防火墙上的OSPF的路由表

dis ip routing-table

2023-05-26 10:37:01.460

Route Flags: R - relay, D - download to fib

Routing Tables: Public

Destinations : 27 Routes : 31

Destination/Mask Proto Pre Cost Flags NextHop Interface

0.0.0.0/0 Static 60 0 D 10.0.1.2 GigabitEthernet1/0/2

10.0.1.0/24 Direct 0 0 D 10.0.1.1 GigabitEthernet1/0/2 10.0.1.1/32 Direct 0 0 D 127.0.0.1 GigabitEthernet1/0/2

10.0.2.0/24 Direct 0 0 D 10.0.2.1 GigabitEthernet1/0/3

10.0.2.1/32 Direct 0 0 D 127.0.0.1 GigabitEthernet1/0/3

10.0.3.0/24 Direct 0 0 D 10.0.3.1 GigabitEthernet1/0/4

10.0.3.1/32 Direct 0 0 D 127.0.0.1 GigabitEthernet1/0/4

10.0.4.0/24 Direct 0 0 D 10.0.4.1 GigabitEthernet1/0/5

10.0.4.1/32 Direct 0 0 D 127.0.0.1 GigabitEthernet1/0/5

10.0.5.0/24 Direct 0 0 D 10.0.5.1 GigabitEthernet1/0/1

10.0.5.1/32 Direct 0 0 D 127.0.0.1 GigabitEthernet1/0/1

10.0.6.0/24 Direct 0 0 D 10.0.6.1 GigabitEthernet1/0/0

10.0.6.1/32 Direct 0 0 D 127.0.0.1 GigabitEthernet1/0/0

11.11.11.11/32 Static 60 0 D 10.0.1.2 GigabitEthernet1/0/2

22.22.22.22/32 Static 60 0 D 10.0.2.2 GigabitEthernet1/0/3

33.33.33.33/32 Static 60 0 D 10.0.3.3 GigabitEthernet1/0/4

127.0.0.0/8 Direct 0 0 D 127.0.0.1 InLoopBack0

127.0.0.1/32 Direct 0 0 D 127.0.0.1 InLoopBack0

172.16.1.0/24 OSPF 10 2 D 10.0.4.4 GigabitEthernet1/0/5

192.168.10.0/24 OSPF 10 2 D 10.0.5.5 GigabitEthernet1/0/1

OSPF 10 2 D 10.0.6.6 GigabitEthernet1/0/0

192.168.10.254/32 OSPF 10 2 D 10.0.6.6 GigabitEthernet1/0/0

192.168.20.0/24 OSPF 10 2 D 10.0.5.5 GigabitEthernet1/0/1

OSPF 10 2 D 10.0.6.6 GigabitEthernet1/0/0

192.168.20.254/32 OSPF 10 2 D 10.0.6.6 GigabitEthernet1/0/0

192.168.30.0/24 OSPF 10 2 D 10.0.5.5 GigabitEthernet1/0/1

OSPF 10 2 D 10.0.6.6 GigabitEthernet1/0/0

192.168.30.254/32 OSPF 10 2 D 10.0.5.5GigabitEthernet1/0/1

192.168.40.0/24 OSPF 10 2 D 10.0.5.5 GigabitEthernet1/0/1

OSPF 10 2 D 10.0.6.6 GigabitEthernet1/0/0

192.168.40.254/32 OSPF 10 2 D 10.0.5.5 GigabitEthernet1/0/1

(五)防火墙的3条外网配置

防火墙的3条外网配置,ip城域网使用静态缺省路由;拨号光纤采用dailer拨号的pppoe方式,至此全网通。

1、配置防火墙

(1)配置防火墙的3个接口

interface GigabitEthernet1/0/2

undo shutdown

ip address 10.0.1.1 255.255.255.0

alias ISP1

gateway 10.0.1.2

service-manage ping permit

bandwidth ingress 100000 threshold 90

bandwidth egress 100000 threshold 90

redirect-reverse next-hop 10.0.1.2

interface GigabitEthernet1/0/3

undo shutdown

ip address 10.0.2.1 255.255.255.0

alias ISP2

gateway 10.0.2.2

service-manage ping permit

bandwidth ingress 100000 threshold 90

bandwidth egress 10000 threshold 90

redirect-reverse next-hop 10.0.2.2

interface GigabitEthernet1/0/4

undo shutdown

ip address 10.0.3.1 255.255.255.0

alias ISP3

gateway 10.0.3.3

service-manage ping permit

redirect-reverse next-hop 10.0.3.3

ospf 1 router-id 1.1.1.1

import-route static

(2)配置防火墙的OSPF路由

area 0.0.0.0

network 10.0.1.0 0.0.0.255

network 10.0.2.0 0.0.0.255

network 10.0.3.0 0.0.0.255

network 10.0.4.0 0.0.0.255

network 10.0.5.0 0.0.0.255

network 10.0.6.0 0.0.0.255

(3)配置防火墙的静态路由

ip route-static 0.0.0.0 0.0.0.0 192.168.96.1

ip route-static 0.0.0.0 0.0.0.0 10.0.1.2

ip route-static 11.11.11.11 255.255.255.255 10.0.1.2

ip route-static 22.22.22.22 255.255.255.255 10.0.2.2

ip route-static 33.33.33.33 255.255.255.255 10.0.3.3

2、配置AR1与AR3的ip城域网路由

(1)配置AR1的ip城域网路由

sysname AR1

interface GigabitEthernet0/0/1

ip address 10.0.1.2 255.255.255.0

interface LoopBack0

ip address 11.11.11.11 255.255.255.255

ip route-static 192.168.0.0 255.255.0.0 10.0.1.1

(2)配置AR3的ip城域网路由

sysname AR3

interface GigabitEthernet0/0/1

ip address 10.0.3.3 255.255.255.0

interface LoopBack0

ip address 33.33.33.33 255.255.255.255

ip route-static 192.168.0.0 255.255.0.0 10.0.3.1

3、配置AR2到AR4的PPPOE拨号网络

(1)配置AR4的PPPOE server

System-view

Sysname ISP_AR4

dhcp enable

ip pool 1

gateway-list 1.1.1.1

network 1.1.1.0 mask 255.255.255.0

aaa

local-user user2@system password cipher a1234567

local-user user2@system privilege level 0

local-user user2@system service-type ppp

interface Virtual-Template0

ppp authentication-mode chap

remote address pool 1

ip address 1.1.1.1 255.255.255.0

interface GigabitEthernet0/0/1

pppoe-server bind Virtual-Template 0

interface LoopBack0

ip address 22.22.22.22 255.255.255.255

ip route-static 0.0.0.0 0.0.0.0 Virtual-Template0

(2)配置AR2的PPPOE client

System-view

sysname AR2

acl number 2000

rule 5 permit source 10.0.2.0 0.0.0.255

rule 6 permit source 192.168.0.0 0.0.255.255

interface Dialer16

link-protocol ppp

ppp ipcp default-route

ppp chap user user2@system

ppp chap password cipher %

%

r’1aXQFEv)Bc<}NSf)mB,2Gy%

%

mtu 1492

ip address ppp-negotiate

dialer user user2@system

dialer bundle 100

dialer-group 100

nat outbound 2000

interface GigabitEthernet0/0/1

ip address 10.0.2.2 255.255.255.0

interface GigabitEthernet0/0/2

pppoe-client dial-bundle-number 100

dialer-rule

dialer-rule 100 ip permit

ip route-static 0.0.0.0 0.0.0.0 Dialer16

ip route-static 10.0.0.0 255.255.0.0 10.0.2.1

ip route-static 192.168.0.0 255.255.0.0 GigabitEthernet0/0/1 10.0.2.1

(3)在AR2上验证pppoe拨号的结果正确

display interface Dialer 16

Dialer16 current state : UP

Line protocol current state : UP (spoofing)

Description:HUAWEI, AR Series, Dialer16 Interface

Route Port,The Maximum Transmit Unit is 1492, Hold timer is 10(sec)

Internet Address is negotiated, 1.1.1.254/32

Link layer protocol is PPP

LCP initial

Physical is Dialer

Current system time: 2023-05-26 19:12:30-08:00

Last 300 seconds input rate 0 bits/sec, 0 packets/sec

Last 300 seconds output rate 0 bits/sec, 0 packets/sec

Realtime 0 seconds input rate 0 bits/sec, 0 packets/sec

Realtime 0 seconds output rate 0 bits/sec, 0 packets/sec

Input: 0 bytes

Output:0 bytes

Input bandwidth utilization : 0%

Output bandwidth utilization : 0%

Bound to Dialer16:0:

Dialer16:0 current state : UP ,

Line protocol current state : UP

Link layer protocol is PPP

LCP opened, IPCP opened

Packets statistics:

Input packets:0, 0 bytes

Output packets:0, 0 bytes

FCS error packets:0

Address error packets:0

Control field control error packets:0

(4)在AR4上查看PPPOE server的状态已经UP

<ISP_AR4>display pppoe-server session all

SID Intf State OIntf RemMAC LocMAC

1 Virtual-Template0:0 UP GE0/0/1 00e0.fcc2.15b1 00e0.fcd5.6a1d

<ISP_AR4>

(六)配置bfd、ip-link与静态路由绑定,healthcheck对物理链路进行检查,当遇故障时,自动删除对应的路由条目与策略路由条目,确保流量从好的链路通过

1、配置BFD链路检测及调用

(1)防火墙配置BFD,与AR1和AR3进行外网链路的检测

System-view

bfd

ip address-set nei_lan type object

address 0 192.168.0.0 mask 16

time-range worktime

period-range 08:00:00 to 18:00:00 working-day

bfd 1 bind peer-ip 10.0.1.2 source-ip 10.0.1.1

discriminator local 10

discriminator remote 20

commit

bfd 2 bind peer-ip 10.0.3.3 interface GigabitEthernet1/0/4 source-ip 10.0.3.1

discriminator local 30

discriminator remote 40

commit

(2)AR1配置BFD,与防火墙对接的外网链路进行检测

System-view

Bfd

bfd 1 bind peer-ip 10.0.1.1 source-ip 10.0.1.2

discriminator local 20

discriminator remote 10

commit

(3)AR3配置BFD,与防火墙对接的外网链路进行检测

System-view

Bfd

bfd 2 bind peer-ip 10.0.3.1 interface GigabitEthernet0/0/1 source-ip 10.0.3.3

discriminator local 40

discriminator remote 30

commit

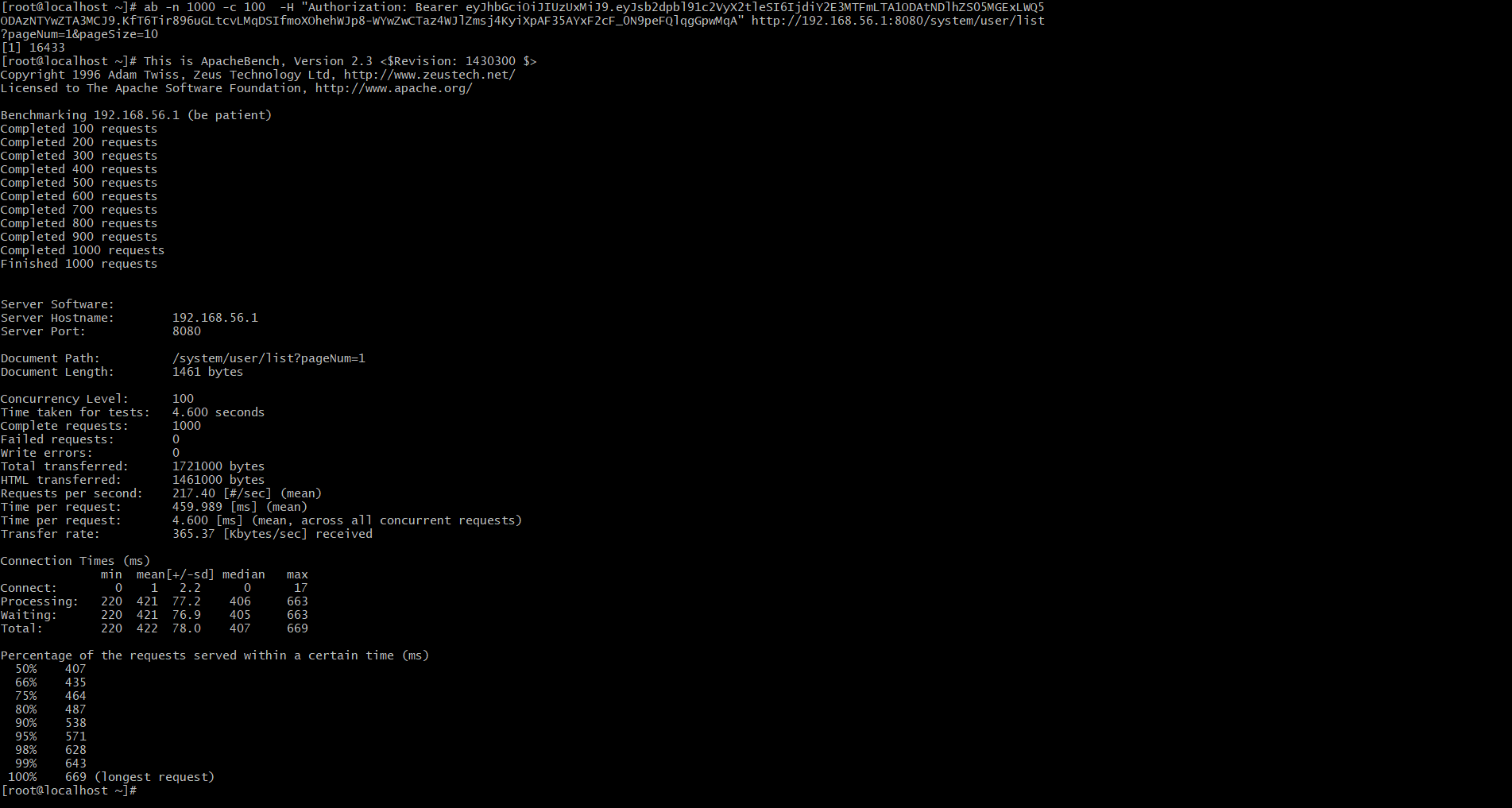

(4)验证防火墙上的BFD 1会话与BFD 2会话正常进行的状态,状态为UP即说明防火墙与AR1、AR3正常连接中。

dis bfd session all

2023-05-26 11:26:01.880

Local Remote PeerIpAddr State Type InterfaceName

10 20 10.0.1.2 Up S_IP_PEER -

30 40 10.0.3.3 Up S_IP_IF GigabitEthernet1/0/4

Total UP/DOWN Session

2、配置ip-link 链路检测及调用

(1)防火墙配置ip-link,检测防火墙与3条外网光纤的链路是否正常,并把ip-link的检测应用于静态路由调用,目的在于根据链路的好坏,决定是否生成该静态路由。

ip-link check enable

ip-link name isp1

source-ip 10.0.1.1

destination 11.11.11.11 interface G1/0/2 mode icmp next-hop 10.0.1.2

ip-link name isp3

destination 33.33.33.33 interface G1/0/4 mode icmp next-hop 10.0.3.3

ip-link name isp2

destination 22.22.22.22 interface G1/0/3 mode icmp next-hop 10.0.2.2

(2)防火墙配置静态路由调用ip-link与BFD

ip route-static 0.0.0.0 0.0.0.0 192.168.96.1

ip route-static 0.0.0.0 0.0.0.0 G1/0/2 10.0.1.2 track bfd-session 1

ip route-static 11.11.11.11 255.255.255.255 G1/0/2 10.0.1.2 track ip-link isp1

ip route-static 22.22.22.22 255.255.255.255 G1/0/3 10.0.2.2 track ip-link isp2

ip route-static 33.33.33.33 255.255.255.255 G1/0/4 10.0.3.3 track bfd-session 2

3、配置healthcheck物理链路检测及调用

(1)防火墙配置healthcheck进行物理链路检测,并根据链路的状态影响多链路出口的智能选路,让智能选路在工作时,根据链路状态确定内网访问外网时,是否走这条链路,智能选路主要用于多链路的主备与负载均衡,可根据链路权重、链路带宽、链路优先级、链路质量进行负载均衡。若某条链路故障后,智能选路中的该链路自动失效。

healthcheck enable

healthcheck name healthcheck1-isp1

source-ip 10.0.1.1

destination 11.11.11.11 interface G1/0/2 next-hop 10.0.1.2 protocol icmp

healthcheck name healthcheck-isp2

source-ip 10.0.2.1

destination 22.22.22.22 interface G1/0/3 next-hop 10.0.2.2 protocol icmp

healthcheck name healthcheck3-isp3

source-ip 10.0.3.1

destination 33.33.33.33 interface G1/0/4 next-hop 10.0.3.3 protocol icmp

四、结果验证

(一)验证链路故障后,网络正常运行

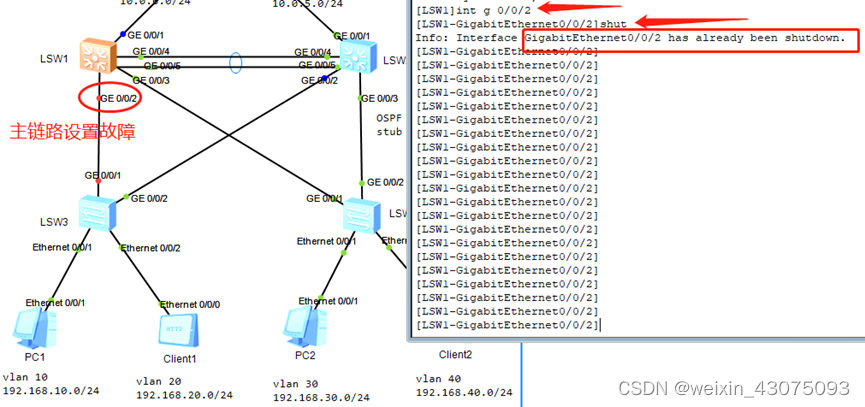

1、把LSW1的G0/0/2端口shutdown

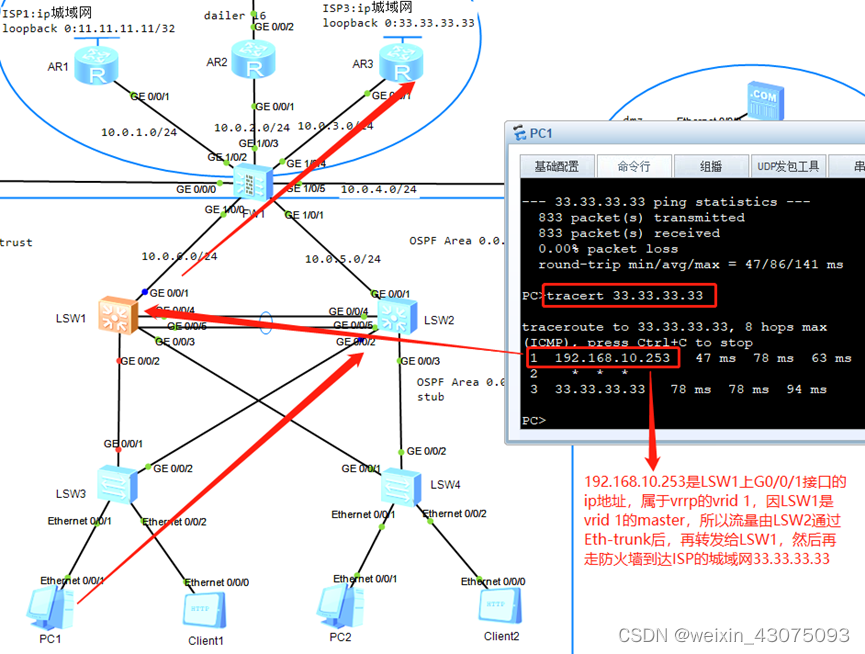

2、主链路设置故障后,PC1与Client 1从LSW3的备用链路到达LSW2后,再通过Eth-trunk转发到LSW1,然后经防火墙到达ISP的AR3路由器33.33.33.33/32

3、跟踪路由如下:

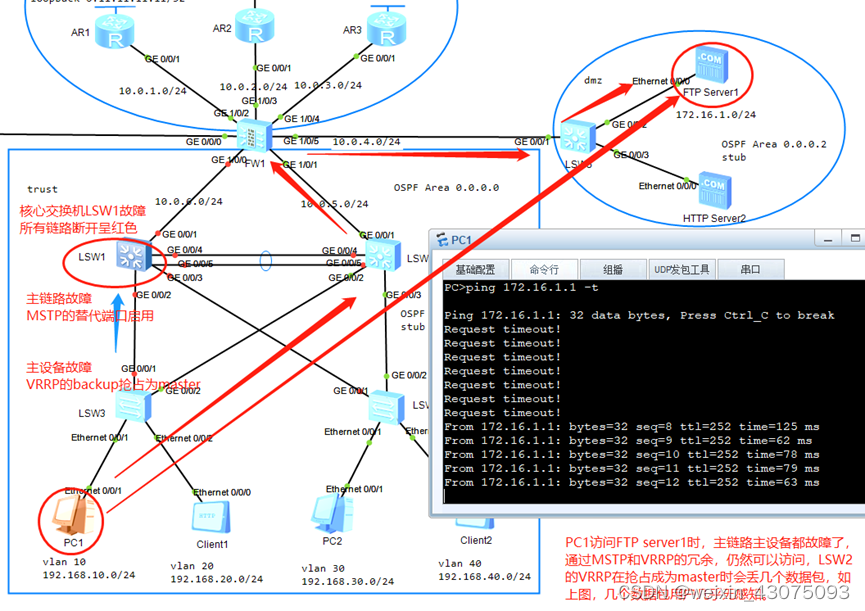

(二)验证其中一台核心交换机故障后,网络正常运行

1、将LSW1这台核心交换机设置为故障状态,停用它后,连接LSW1的所有链路都继开呈红色显示,此时MSTP与VRRP就起到主备切换与冗余的作用,PC1仍然可以访问服务器区的FTP Server 1,如下图所示,LSW2的VRRP在探测到LSW1的VRRP不在线时,执行vrid 1与vrid 2的backup状态抢占成为master状态,抢占过程中,会有掉几个数据包,但用户几乎无法感知,因为用户终端本身不用修改任何参数。

2、查看LSW2在执行抢占vrrp成为master后,原本vlan 10、vlan 20是backup状态,探测到LSW1的VRRP故障后,抢占成为master,而vlan 30、vlan 40的VRRP在LSW2上原本配置就是master状态,不用切换,最终LSW2的4个VLAN均成为master状态,如下图:

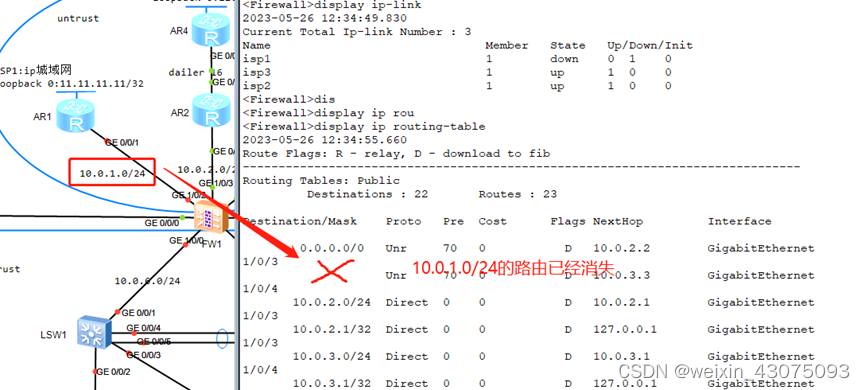

(三)验证外网区域中的1条链路故障后,内网的用户仍可通过好的外网链路转发到外网

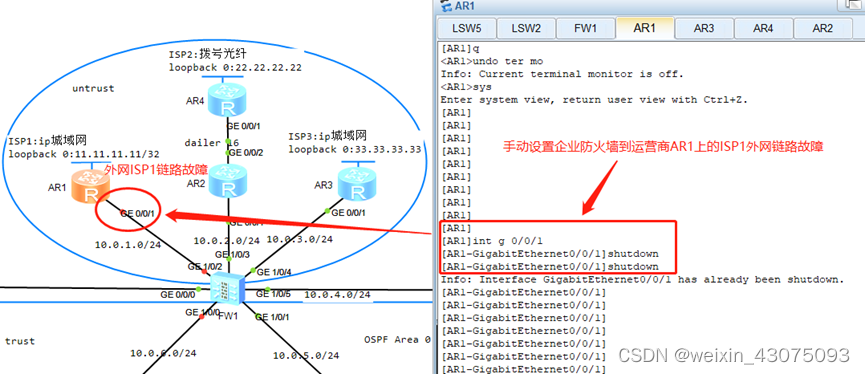

1、手动设置外网ISP1外网链路故障,如下图:

2、在防火墙上查看现在可用的链路

3、查看防火墙上的路由表,10.0.1.0/24的路由已经消失,说明数据包不会再经这条静态路由进行转发了。

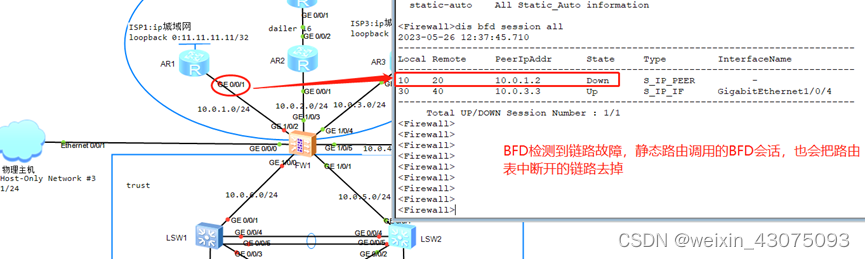

4、查看防火墙上的BFD会话

5、查看防火墙上的智能选路状态

从上图中可以看出,智能选路策略中的ISP1状态已经是红色,上行和下行的数据流量也已经变为0,加上前面已经从路由表中删除了这条路由,所以数据只会从另外2条链路进行转发。

本文至此结束,由于时间关系,未详细对每条命令进行注释,命令是基于完成某项功能而细分的,并没有按照一边配置一边验证的方式进行,比如有些路由的配置需要提前完成,才可以做相互访问。