打开一个常见的订单靶场,老师自己搭建的

这个是可以进行xss漏洞的测试,凡是有这种数据交互的地方,前端有一个数据的接受,后端是数据的显示,这个过程就符合漏洞产生的前提条件,将输入的数据进行个显示,

提交之后,后台就出现了提交的信息。我们先简要测试一下,随便x=写一个测试语句,实际中这个测试语句修在哪,还要根据情况判断,再提交完,后台点击订单的查信息的时候

弹窗1,这是刚刚写的跨站代码语句执行成功了,如果我们写一些可以盗取对方cookie的代码,获取到cookie之后再利用这个cookie去尝试登陆这个后台,可以得到后台的信息,同样后台里面如果说能够进行这个权限提升,我们说的文件上传,尝试文件上传操作拿到网站的webshell,这都是可以进行的后缀操作。现在先不详细说/。

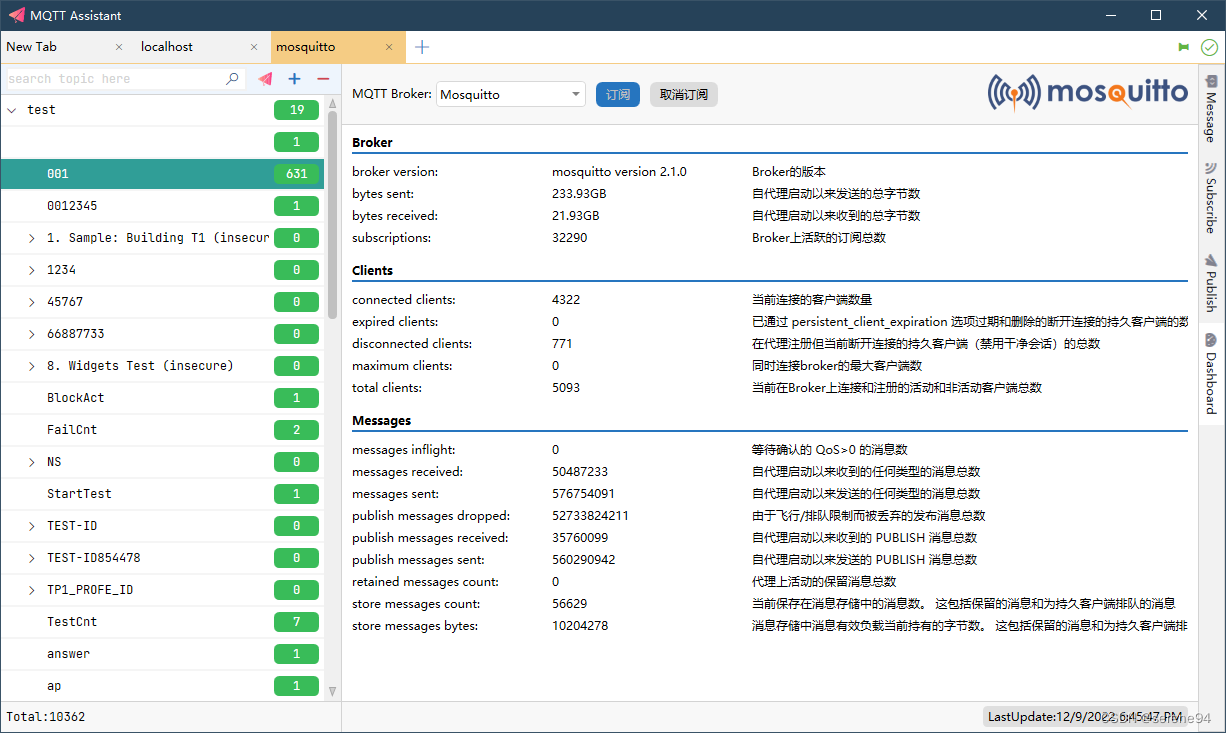

我们写好盗取cookie的跨站语句,在后台看一下订单,我们再回到我们xss跨站平台上来

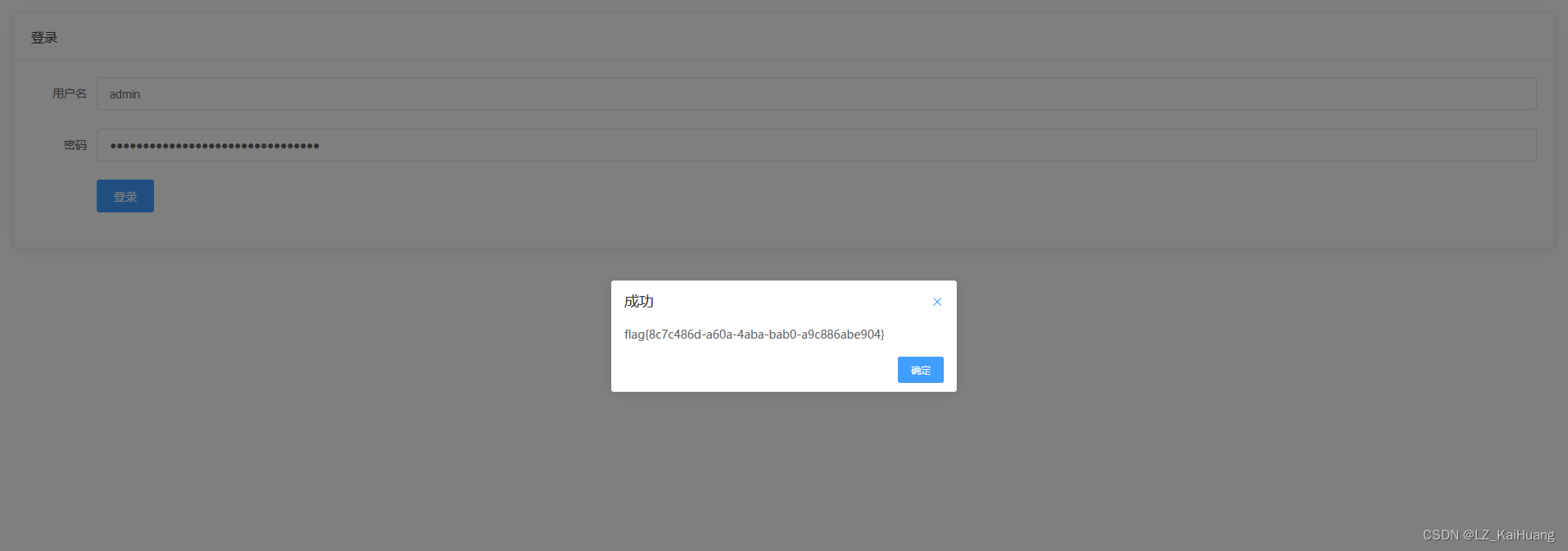

这里就成功获取到了cookie。和后台地址也出来了。

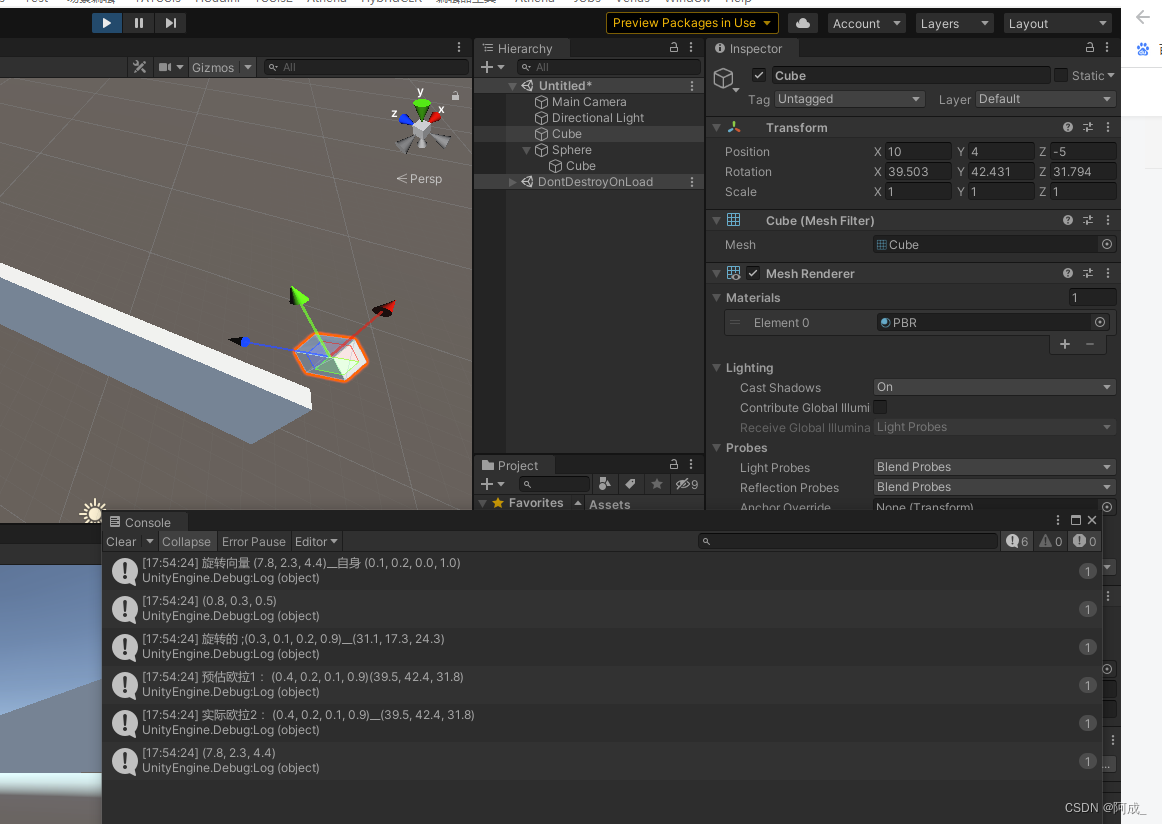

这里会利用到一款工具叫做 postman

这个cookie用得到网站的后台的cookie,不是在xss跨站平台上面获取的cookie,为什么不用,等下解释这个问题。如果要用其他数据入侵就换成别的名字。

就直接进入到了后台图形化页面,这就是一个整个的攻击流程,和跨站漏洞的应用场合。

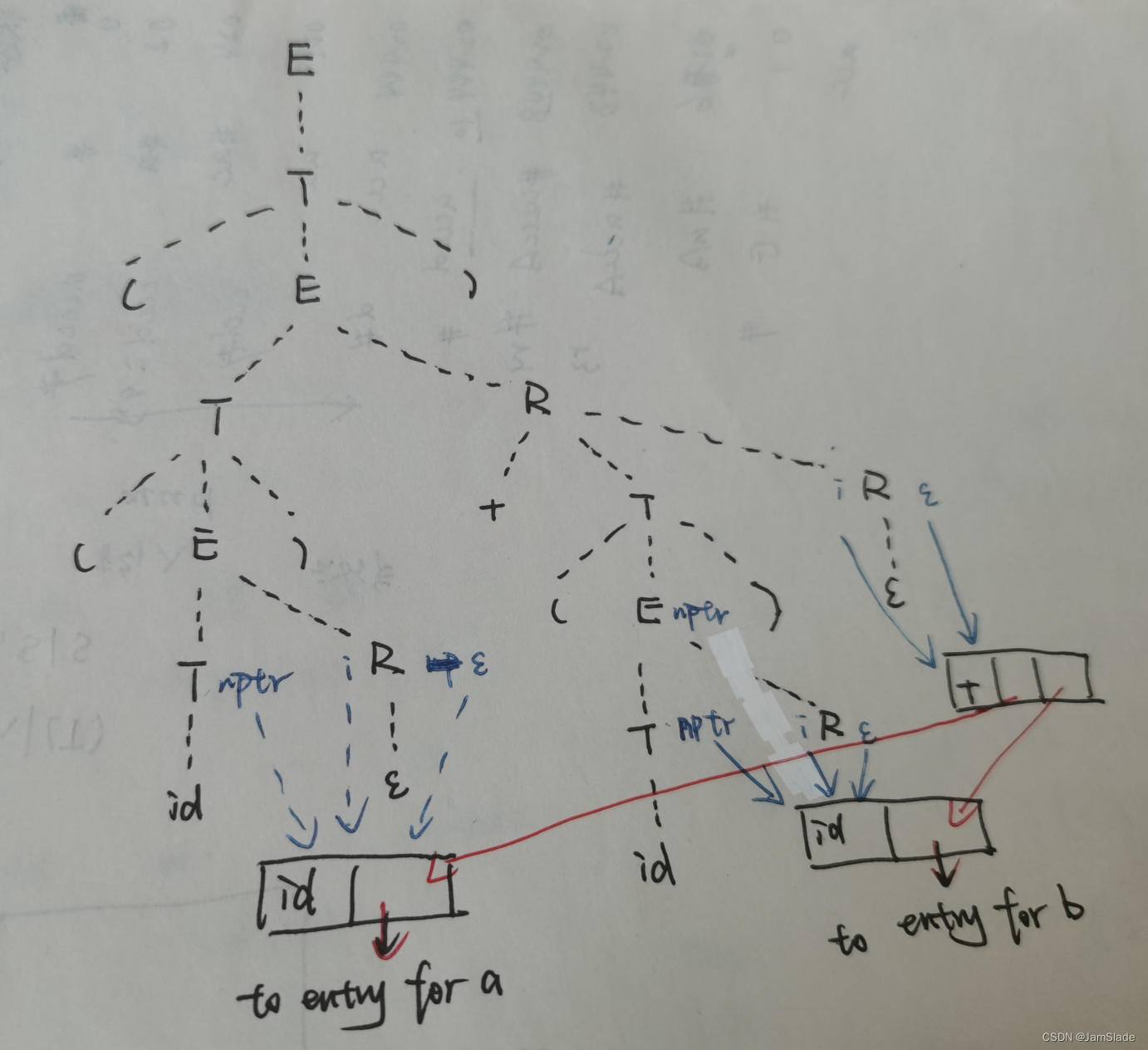

不用平台或者工具,用自己手写代码也是可以的

document.cookie

在和建立的链接地址上,搭建一个web服务器,写一个接受cookie的代码,

上面这个代码老师没有测试成功,但这个的代码肯定是更好更隐蔽的,可能是写法出问题了,然后老师换了一种不那么隐蔽的代码,在原先的提交网站上并没有成功,可能是因为有拦截,老师的目的只是将通这个过程和思路,且刚刚已经测试成功跨站漏洞,所以老师直接把代码写到了网站源码里面看执行效果,

不太推荐那个语句的原因,太明显了,重新访问一下

不用那个代码的原因会创建一个窗口,再去访问发送到那个地址,而那个建议的就会悄悄地,没有提示。

扩展

可以写个js文件,让他去执行那个js文件,然后再那个js文件在执行,