ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时

- 网络安全新防御

- 1. 针对人工智能

- 2. 针对5G和物联网

- 3. 针对云安全

- 4.针对社交工程

- 5. 针对加密技术

- 6. 针对多层次的安全控制

- 总结

ChatGPT(全名:Chat Generative Pre-trained Transformer),美国OpenAI 研发的聊天机器人程序,是人工智能技术驱动的自然语言处理工具。

基于其语言模型庞大、可控制、具有高度扩展性的特点,本文通过对话ChatGPT,浅谈网络安全攻击防御进行时。

目录索引:

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时之传统的网络安全

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时之网络安全新定义

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时之网络攻击新威胁

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时之网络安全新防御

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时之网络安全新总结

网络安全新防御

目前出现了一些新的防御姿势:

- Zero Trust 模型:

Zero Trust 模型认为所有网络交互都是不受信任的,需要在访问控制、密码管理、多因素身份验证等方面提供更多的保护。凭据泄露和数据破坏是提升网络安全的一个重要方面,而Zero Trust模型可以最大程度地降低这些风险。

- 模型混合防御:模型混合防御指的是使用多个安全防御方法来避免单点失效。以前,企业通常只使用防火墙和杀毒软件进行防御,但这种方法已经远远不够了。现在,企业需要使用多种技术,包括网络侦测和响应、行为分析、入侵检测、漏洞管理等,综合利用不同防御方法,以确保网络安全。

- 技术和管理一体化:目前许多企业正在尝试将安全技术和管理融为一体,并将其作为一项完整的管理流程来实施。这种方法的好处是可以确保安全性并且减少安全事故发生的风险,同时还可以加强内部协作和合规性。

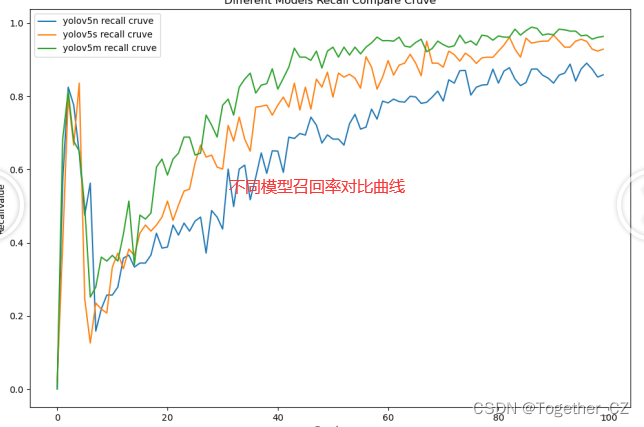

1. 针对人工智能

人工智能技术为黑客提供了更加高效、智能和隐蔽的攻击方式。在此背景下,防御者需要加强对人工智能模型的监控和检测,网络安全应用领域需要不断加强AI算法的监测和检测来提高网络的安全性。

针对黑客利用人工智能进行攻击的威胁,安全防御需要采取以下措施:

-

强化人工智能系统的安全性。在部署人工智能技术之前,需要确保相应的算法和模型具有强大的安全性和隐私性保护功能;同时也要加强对人工智能模型的监测和检测,及时发现并修复相关安全漏洞。

-

加强网络安全监控。采用自适应安全方案,通过多类型、多信号的数据源,开展安全情报整合与分析,实施网络行为监控、攻击检测、威胁预警等,增强对于人工智能攻击的识别能力。

部分攻击检测代码:

import re

from subprocess import PIPE, Popen

import tkinter.messagebox

import os

import time

# 根据获取到的IP网卡地址,获知对应的网卡名字

def ip_to_name(ip):

command1 = r'ipconfig'

interface_name1 = '' # 获取到网卡的名字

p = Popen(command1, stdout=PIPE, stderr=PIPE)

stdout1, stderr1 = p.communicate()

ipconfig = stdout1.decode('gbk')

a = ipconfig.split('网适配器')

del (a[0])

for i1 in a:

if '断开连接' not in i1 and ip in i1:

interface_msg = i1.split('子网掩码')[0] # 获取每个网卡的网络信息,断开连接的网卡不予展示

interface_name1 = interface_msg.split('连接特定的 DNS 后缀')[0].replace(':', '').strip() # 获取到网卡的名字

return interface_name1

def work():

desktop_path = os.path.join(os.path.expanduser("~"), 'Desktop') # 获取桌面路径

path_result = os.path.join(desktop_path, 'evil_arp.txt') # 用来存储终端中输出的内容到一个文本中,方便用户使用数据,此为文本路径

path_result1 = os.path.join(desktop_path, 'arp.txt') # 用来存储终端中输出的内容到一个文本中,方便用户使用数据,此为文本路径

evil_arp = '' # 用来记录所有的可疑arp表项

flag = 0

command = r'arp -a'

p = Popen(command, stdout=PIPE, stderr=PIPE)

stdout, stderr = p.communicate()

arp_form = stdout.decode('gbk')

arp_list = arp_form.split('接口:')

for i2 in arp_list: # 把ARP表按照网卡进行切分

ip_and_mac = {} # 用来存放arp小表中的IP和MAC地址

mac_list = [] # 用来存储一个ARP小表中的所有mac,借此检查有无重复的mac,进而得知ARP攻击

interface_arp = i2.split('---')[0].strip() # 获取每个ARP小表的网卡地址

# 从每一个ARP小表中提取出IP地址和MAC地址,将其绑定为字典

obj = re.compile(r"(?P<ip>(\d+\x2e){3}\d+)\s+(?P<mac>(\w\w-){5}\w\w)", re.S)

result = obj.finditer(i2)

for i3 in result:

# print(i3.group('ip'), i3.group('mac'), sep=' ')

ip_and_mac[i3.group('ip')] = i3.group('mac')

# 判断有误重复的MAC地址

for i4 in ip_and_mac.values():

if i4 == 'ff-ff-ff-ff-ff-ff':

pass

else:

if i4 not in mac_list:

mac_list.append(i4)

else:

flag = 1

interface_name = ip_to_name(interface_arp) # 获知网卡名字

repeat_ip = [k for k, v in ip_and_mac.items() if v == i4] # 获知重复MAC对应的IP

msg = ''

for ri in repeat_ip:

msg += ri + '\t' + i4 + '\n'

alert_msg = interface_name + '网卡 发现ARP攻击!\n' + msg

evil_arp += alert_msg + '\n'

tkinter.messagebox.showerror('ARP攻击!ARP记录已存放至桌面!', alert_msg)

# 导出结果

if flag:

# 导出所有的ARP记录

a = open(path_result, 'w', encoding='utf8')

for r in evil_arp:

a.write(r)

a.close()

# 导出可疑的ARP记录

arp_record = r'arp -a > ' + path_result1

os.system(arp_record)

if __name__ == '__main__':

'''

脚本功能:每隔一段时间查询一次ARP表,一旦发现ARP异常,就会导出结果到桌面

'''

while True:

work()

time.sleep(30*60) # 每隔30分钟运行一次

-

使用深度学习算法进行攻击检测。利用深度学习技术,构建人工智能防火墙和安全分析系统,检测恶意流量、欺诈行为、仿冒攻击和社交工程等安全威胁。

-

加强安全意识教育。针对社交工程攻击,加强员工的安全知识培训和身份认证管理,提高员工防范意识。

-

采用多层次安全策略。采用多种技术手段进行综合防御,包括加密、网络流量分析、用户行为分析和安全事件响应等,以提高网络的安全性。

总之,人工智能作为新一代技术,是一把双刃剑,其优势不仅仅服务于黑客攻击,也可以帮助安全防御方面更好地保障数据安全。

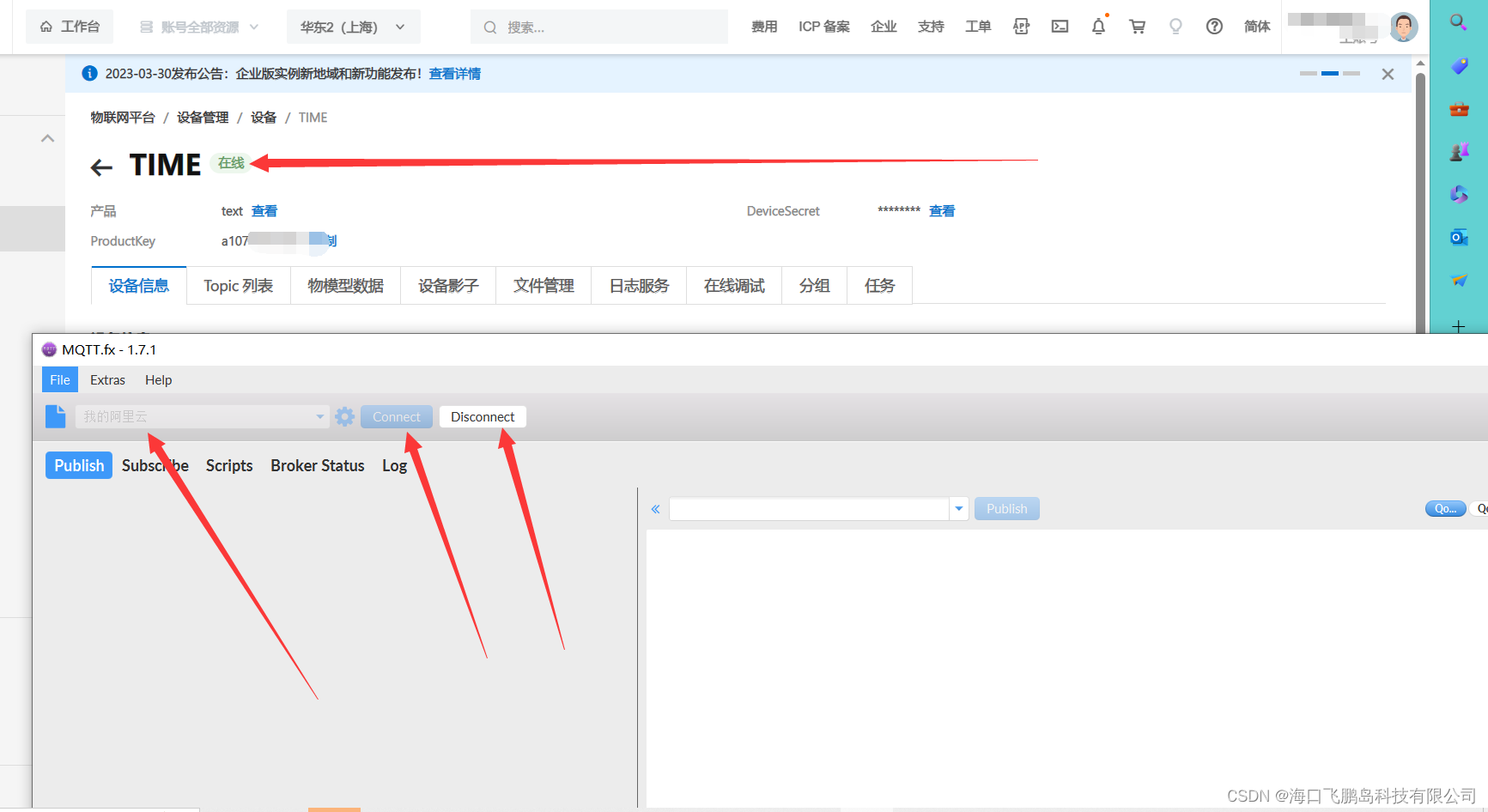

2. 针对5G和物联网

-

加强对IoT设备和5G网络的智能安全管理:利用人工智能技术,建立自适应的安全防御系统,及时检测并应对各种网络安全威胁。例如,通过机器学习算法和大数据分析,对IoT设备和5G网络进行智能监控。

-

引入边缘计算技术:在5G网络和物联网应用中,利用边缘计算技术,分散和分离网络节点,减少网络节点集中化带来的风险,提高网络的稳定性和安全性。

-

推广区块链技术:区块链技术可以增加数据的安全性、可追溯性和不可篡改性,成为保障5G网络和物联网数据安全的重要手段。

区块链技术部分代码:

package blockChain;

import java.util.ArrayList;

/**

* @author WuYongheng

* @date 2022/10/22

* @description 测试类

*/

public class TestBlockChain {

public static ArrayList<Block> blockchain = new ArrayList<Block>();

// 设置挖矿困难度为5,会体现在哈希值,以5个0开头,困难度越大,计算花的时间越多

public static int difficulty = 5;

/**

* 手动创建3个区块,将区块的内容以json的格式展示

* @param args

*/

public static void main(String[] args) {

System.out.println("Trying to Mine block 1... ");

// 创世块,前一个区块的哈希值为 0

addBlock(new Block("Hi im the first block", "0"));

System.out.println("Trying to Mine block 2... ");

addBlock(new Block("Yo im the second block", blockchain.get(blockchain.size() - 1).hash));

System.out.println("Trying to Mine block 3... ");

addBlock(new Block("Hey im the third block", blockchain.get(blockchain.size() - 1).hash));

String blockchainJson = StringUtil.getJson(blockchain);

System.out.println("\nThe block chain: ");

System.out.println(blockchainJson);

}

/**

* 创建新的区块

* @param newBlock

*/

private static void addBlock(Block newBlock) {

newBlock.mineBlock(difficulty);

blockchain.add(newBlock);

}

}

- 强化网络安全合作和信息共享:跨国、跨地区的网络攻击威胁需要全球范围内的应对。各国政府和企业需要加强合作,共同开发网络安全技术,分享关键信息,建立更加完善的网络安全防护体系。

-

加强物联网设备的固件管理:加密设备固件,实现设备固件身份校验、可信启动、固件安全升级等功能,提高设备安全性。

-

利用人工智能技术对网络攻击进行防御:建立基于机器学习和深度学习算法的智能安全系统,及时识别和阻止网络攻击。

-

针对特定领域的物联网设备开展独立的安全评估:例如对于医疗领域的物联网设备进行专业的安全审查和测试,以确保设备的稳定性和安全性

提问:针对oT设备的安全管理和监控,你有什么建议?

ChatGPT回答如下:

-

强化IoT设备的安全管理和监控:对IoT设备进行加密,限制设备访问权限,启用多因素身份验证,定期更新设备软件以修补漏洞等。

-

采用更加安全的通信协议:IoT设备之间的通信需要采用安全的协议,如TLS或SSH,以确保数据传输过程中不会被窃听或篡改。

-

采用分层架构设计:将IoT系统划分为不同的层次,并在每个层次上实施安全措施,以确保整个系统的安全性。例如,将物理层、网络层、应用层进行安全隔离等。

-

引入区块链技术:通过区块链技术实现IoT设备的身份认证,数据的可追溯性以及数据的完整性等,提高IoT安全性。

-

实施策略控制和访问控制:建立IoT设备访问控制策略,授权设备访问控制,防止未经授权的设备接入IoT网络。

-

建立应急响应计划:建立应急响应机制,及时处理安全事件,确保IoT设备和网络的安全性。定期进行演练,提高应急响应能力。

新网络攻击环境下ChatGPT对IoT设备的评价及建议如下:

IoT设备(物联网设备)是指连接至互联网的各种智能化物品,

包括传感器、家电、医疗设备、工业控制系统等。

这些设备不仅能够收集数据、实现远程控制,还能为用户提供更多便利和服务。

然而,由于其特殊的设计和功能,IoT设备通常具有以下几个安全风险:

1. 设备管理和身份验证不足:许多IoT设备缺乏安全管理、认证和授权机制,

容易被攻击者窃取或通过恶意软件攻击,导致用户隐私泄露或设备被控制。

2. 漏洞和缺陷:IoT设备的生命周期通常很长,难以及时更新和修复漏洞和缺陷,

这给攻击者留下了可乘之机,可能会导致数据泄露、设备损坏,甚至人身安全问题。

3. 缺乏标准和协议:由于IoT设备数量庞大,类型繁多,缺乏共同的标准和协议,

导致管理和维护难度增加,同时也容易给攻击者留下安全漏洞。

4. 数据安全和隐私保护:IoT设备收集和处理用户数据的同时,也涉及到用户隐私和敏感信息,

这需要设备厂商和服务提供商采取必要的安全措施,保障用户数据的安全性和隐私保护。

基于以上风险,对IoT设备进行安全加固和监控是非常重要的。具体来说,可以采取以下措施:

1. 提高设备安全性能:采用更加安全的协议、算法和加密技术,完善设备身份验证,

提高设备的安全可信性。

2. 关注漏洞和缺陷:加强固件的升级和修复,提高设备的安全性能和兼容性,同时建立安全漏洞监测和

应急响应机制。

3. 加强管理和监控:建立统一的设备管理平台,使用可视化工具进行设备监控和漏洞检测,

及时发现和修复安全问题。

4. 加强用户隐私和数据保护:加强隐私协议与合规性管理,对收集的用户数据进行最小化处理,

并加密存储,以确保用户的隐私安全。

3. 针对云安全

- 强化身份认证:对于从互联网进入云计算环境的用户,需要加强身份认证,例如配置多因素认证、设备识别等方式,限制非法用户的访问。

- 加密关键数据:对于涉及隐私数据的应用和数据存储,在传输和存储过程中需要采用加密技术确保数据安全,例如使用SSL协议、IPSec等安全通信协议。

部分IPSec代码:

// [IP] -> me

Runtime.getRuntime().exec(

"netsh ipsec static add filter filterlist="

+ FILTER_LIST_NAME

+ " srcaddr="

+ ipAddr

+" dstaddr=me protocol=ANY").waitFor();

System.out.println("已过滤" + ipAddr);

} else {

System.out.println(ipAddr + "不是合法的格式");

}

}

} catch (Exception e) {

e.printStackTrace();

} finally {

if (br != null) {

br.close();

br = null;

}

}

System.out.println("done!");

} else if (args[0].equals("-a")) {

if (ip_pattern.matcher(args[1]).matches()) {

// me -> [IP]

Runtime.getRuntime().exec(

"netsh ipsec static add filter filterlist="

+ FILTER_LIST_NAME + " srcaddr=me dstaddr="

+ args[1]

+ " protocol=ANY").waitFor();

// [IP] -> me

Runtime.getRuntime().exec(

"netsh ipsec static add filter filterlist="

+ FILTER_LIST_NAME + " srcaddr="

+ args[1]

+" dstaddr=me protocol=ANY").waitFor();

System.out.println("已过滤" + args[1]);

} else if(ip_port_pattern.matcher(args[1]).matches()) {

String ipAddrDetail[] = args[1].split(":");

// me -> [IP]:[port] TCP

Runtime.getRuntime().exec(

"netsh ipsec static add filter filterlist="

+ FILTER_LIST_NAME

+ " srcaddr=me dstaddr="

+ ipAddrDetail[0]

+ " dstport="

+ ipAddrDetail[1]

+ " protocol=TCP").waitFor();

// me -> [IP]:[port] UDP

Runtime.getRuntime().exec(

"netsh ipsec static add filter filterlist="

+ FILTER_LIST_NAME

+ " srcaddr=me dstaddr="

+ ipAddrDetail[0]

+ " dstport="

+ ipAddrDetail[1]

+ " protocol=UDP").waitFor();

- 建立完善的数据备份机制:定期备份数据,以便发现数据泄露或删除等问题时可以快速恢复,减少数据丢失和风险。

- 配置有效的防火墙和入侵检测系统:增强云计算环境的网络安全,及时监测和识别网络攻击行为。

- 采用容器化技术:利用容器化技术,将不同业务逻辑进行隔离,提高整个云计算系统的安全性。

- 利用人工智能技术进行实时监测和分析:利用人工智能技术,对云计算环境进行实时监测和分析,提高识别和应对网络攻击的能力。

4.针对社交工程

-

设计并制定有效的内部安全策略:组织需要制定实际可行的安全策略,例如限制员工的权限、清除过期账户、规范密码设置等,加强内部安全管理。

-

加强安全意识培训:组织需要加强对员工的安全意识培训,使其了解各种社交工程攻击的形式和特点,并掌握相应应对方法。

-

限制外部访问:通过加强网络安全控制,限制外部用户对内部网络的访问、限制员工对外泄漏机密信息。

-

实施安全日志监控:配置安全日志监控系统,记录用户的操作记录、网络事件和安全事件,便于及时发现恶意行为或异常行为。

- 设置哨兵节点:配置哨兵节点检测DMZ区域和公司内部网络的网络访问,根据安全策略来审计和限制访问,主动观察流量信息,阻止潜在的攻击。

- 使用防火墙、反病毒软件等安全产品:使用防火墙、反病毒软件等安全产品,可以帮助用户防范来自网络、网页、邮件等方面的安全威胁。

5. 针对加密技术

加密技术是保障数据安全的重要手段,但随着计算机和密码学技术的发展,一些传统的加密算法和协议可能已经不再满足实际需求。

提问:你怎么看待加密技术在未来的发展?

ChatGPT回答如下:

加密技术是计算机网络安全领域中非常核心和重要的技术,其发展对于保护个人隐私和商业机密等方面具有至关重要的作用。

加密技术是计算机网络安全领域中非常核心和重要的技术,其发展对于保护个人隐私和商业机密等方面具有至关重要的作用。

未来加密技术的发展将更加注重以下几点:

-

强化加密算法的安全性能:现有的加密算法可能存在安全漏洞,随着计算机算力的提升,攻击者有可能破解这些算法。未来加密技术将会更注重强化加密算法的安全性能,采用更复杂、更难以破解的算法,以确保数据的安全性。

-

面向量子计算机时代的研究:随着量子计算机的兴起,传统加密算法将变得易受攻击。因此,未来加密技术将注重针对量子计算机时代进行研究与开发,开发出基于量子科技的加密算法,以适应这一新时代。

-

加密技术的应用拓展:未来加密技术将会在更广泛的领域得到应用,如医疗健康、智能制造、物联网等领域,从而为更多的行业和用户提供更加完善和全面的安全保障。

-

强化加密技术对于人工智能和大数据的支持:未来随着人工智能和大数据技术的发展,加密技术也需要更加充分地支持这些新技术的应用和发展,以确保数据的安全性和隐私保护。

总之,未来加密技术将会更加注重安全性、适应新的技术环境以及扩大应用领域,为用户提供更加完善和全面的信息安全保障。

提问ChatGPT:接下来的防御措施可能会包括哪些?

ChatGPT回答如下:

- 引入更加安全的加密算法:对于已经被破解或安全性受到威胁的加密算法,需要引入更加安全的加密算法进行替代。例如,目前已经广泛应用的AES加密算法,其安全性仍处于比较可靠的水平。

目前使用最多的加密算法是Advanced Encryption Standard(AES)即高级加密标准。

它最核心的代码是算法的S-box,也称为Substitution Box,其核心思想是利用非线性变换和替换操作来增强加密算法的安全性,使得攻击者无法通过数学方式攻破加密算法。

以下是AES算法的S-box部分核心代码:

static const std::vector<uint8_t> sbox = {

0x63, 0x7c, 0x77, 0x7b, 0xf2, 0x6b, 0x6f, 0xc5,

0x30, 0x01, 0x67, 0x2b, 0xfe, 0xd7, 0xab, 0x76,

0xca, 0x82, 0xc9, 0x7d, 0xfa, 0x59, 0x47, 0xf0,

0xad, 0xd4, 0xa2, 0xaf, 0x9c, 0xa4, 0x72, 0xc0,

0xb7, 0xfd, 0x93, 0x26, 0x36, 0x3f, 0xf7, 0xcc,

0x34, 0xa5, 0xe5, 0xf1, 0x71, 0xd8, 0x31, 0x15,

0x04, 0xc7, 0x23, 0xc3, 0x18, 0x96, 0x05, 0x9a,

0x07, 0x12, 0x80, 0xe2, 0xeb, 0x27, 0xb2, 0x75,

//下面省略部分

}

uint8_t aes_sbox(uint8_t input) {

return sbox[input];

}

以上代码展示了AES算法的S-box核心代码,其中sbox数组就是AES算法中的S-box表。该表使用一个256字节的数组来实现非线性变换,并将每个输入字节映射到输出字节。函数aes_sbox即为S-box的核心函数,其输入为明文的一个字节,输出为该字节在S-box中经过非线性变换后得到的加密后的密文字节。

需要注意的是,上述代码是C++语言中的实现,而真正的AES算法实现要更加复杂和严谨。

- 推广量子安全技术:量子计算的出现可能会对当前使用的大多数加密算法构成威胁,因此需要推广量子安全技术,在保证高强度加密的同时,防止未来的量子计算攻击。

- 实现端到端加密:端到端加密是指在通信的两端进行加密和解密,即只有通信的发送方和接收方能够读取通信内容。这种方式可以避免数据在网络中途被窃取或篡改,提高数据传输的安全性。

- 应用零知识证明:零知识证明是一种新型加密技术,可以在不暴露实际证明内容的情况下证明某个陈述是真实的。可以应用于身份验证、数字签名等场景,提高加密技术的安全性。

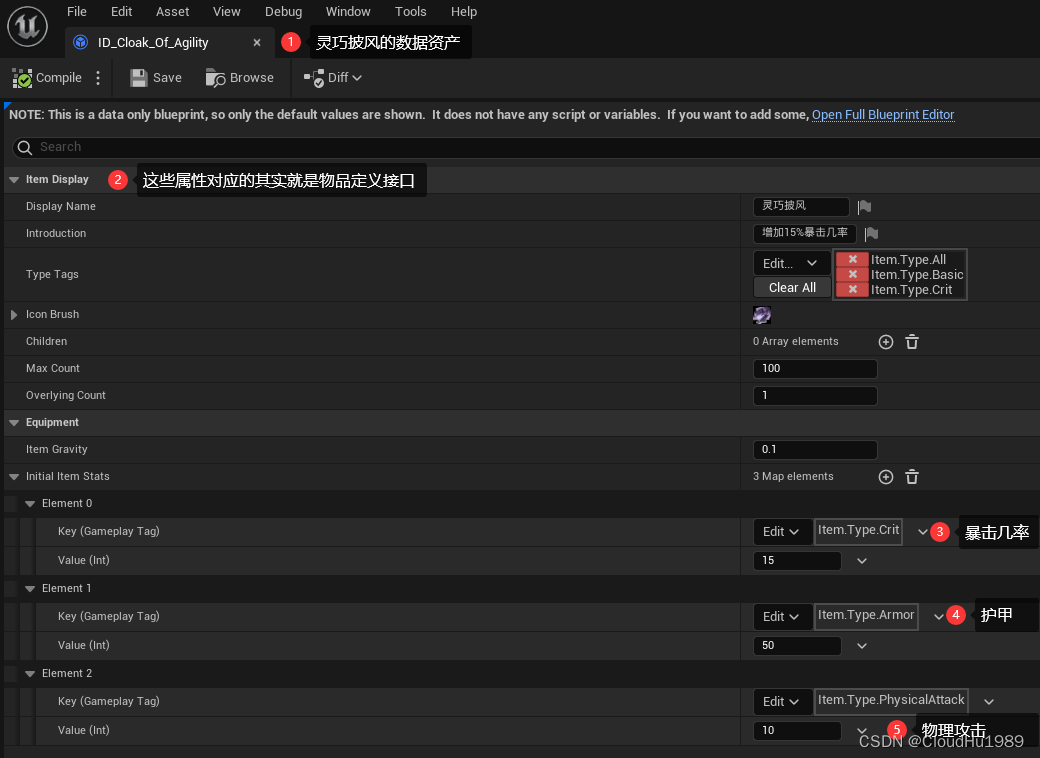

6. 针对多层次的安全控制

除了传统的防火墙和入侵检测等技术,防御者还需要采用多重安全措施,包括网络流量分析、用户行为分析和安全事件响应等,以提高网络的安全性。

在未来,网络流量分析、用户行为分析和安全事件响应等方面的发展,也将会不断推进和完善。

- 网络流量分析:网络流量分析未来将更加注重对大数据的分析和利用。基于机器学习和人工智能等技术,可以自动识别潜在的安全威胁和异常流量,提高有效检测率,同时能够对不同类型的网络流量进行更精细的分类和分析,以更好的保护网络安全。

- 用户行为分析:用户行为分析未来将更加注重对用户特征、行为模式和风险评估的精准分析。 支持基于深度学习、自然语言处理和图像识别等技术的智能化分析,在不影响正常业务的前提下,精准识别恶意行为和内部威胁,提高安全防御水平和反应速度。

- 安全事件响应:安全事件响应未来将更加注重快速、有序的协同响应和恢复。通过建立更加完善的攻击情报和紧急响应机制,多方面实现信息共享和加强协同工作,以提高响应效率和减少损失。同时,还需要不断增强安全事件的数据记录和分析能力,提高反馈机制的效率和精准度。

360信息安全校园行:

未来多层次的安全控制将会具备以下几个特点:

-

更加细粒度:随着信息系统的不断复杂化,多层次的安全控制需要更加灵活和细粒度,能够根据不同的安全需求和场景进行动态调整和适配。

-

更加自适应:多层次的安全控制需要具备自适应性,能够根据外部环境和内部状态进行自我调整和优化,以提高安全性和效率。

-

更加智能化:多层次的安全控制需要具备智能化,能够借助人工智能、机器学习等技术进行安全分析、威胁识别和预测等方面的工作,以实现更加高效和智能的安全保护。

-

更加协同化:多层次的安全控制需要具备协同性,能够协同不同的安全技术和措施,形成有机的安全防御网络,综合应对外部威胁和内部风险。

总结

以上为浅谈攻击防御进行时之网络安全新防御。

关注我,遇见攻击新姿势,吸纳网安新知识。

我是秋说,我们下次见。