| 一: SSL/TLS介绍 什么是SSL,什么是TLS呢?官话说SSL是安全套接层(secure sockets layer),TLS是SSL的继任者,叫传输层安全(transport layer security)。说白点,就是在明文的上层和TCP层之间加上一层加密,这样就保证上层信息传输的安全。如HTTP协议是明文传输,加上SSL层之后,就有了雅称HTTPS。它存在的唯一目的就是保证上层通讯安全的一套机制。它的发展依次经历了下面几个时期,像手机软件升级一样,每次更新都添加或去除功能,比如引进新的加密算法,修改握手方式等。 二: CA & SSL Server & SSL Client 介绍 如何保证安全呢?你说安全就安全吗,究竟是怎么实现的呢?绝对安全吗?

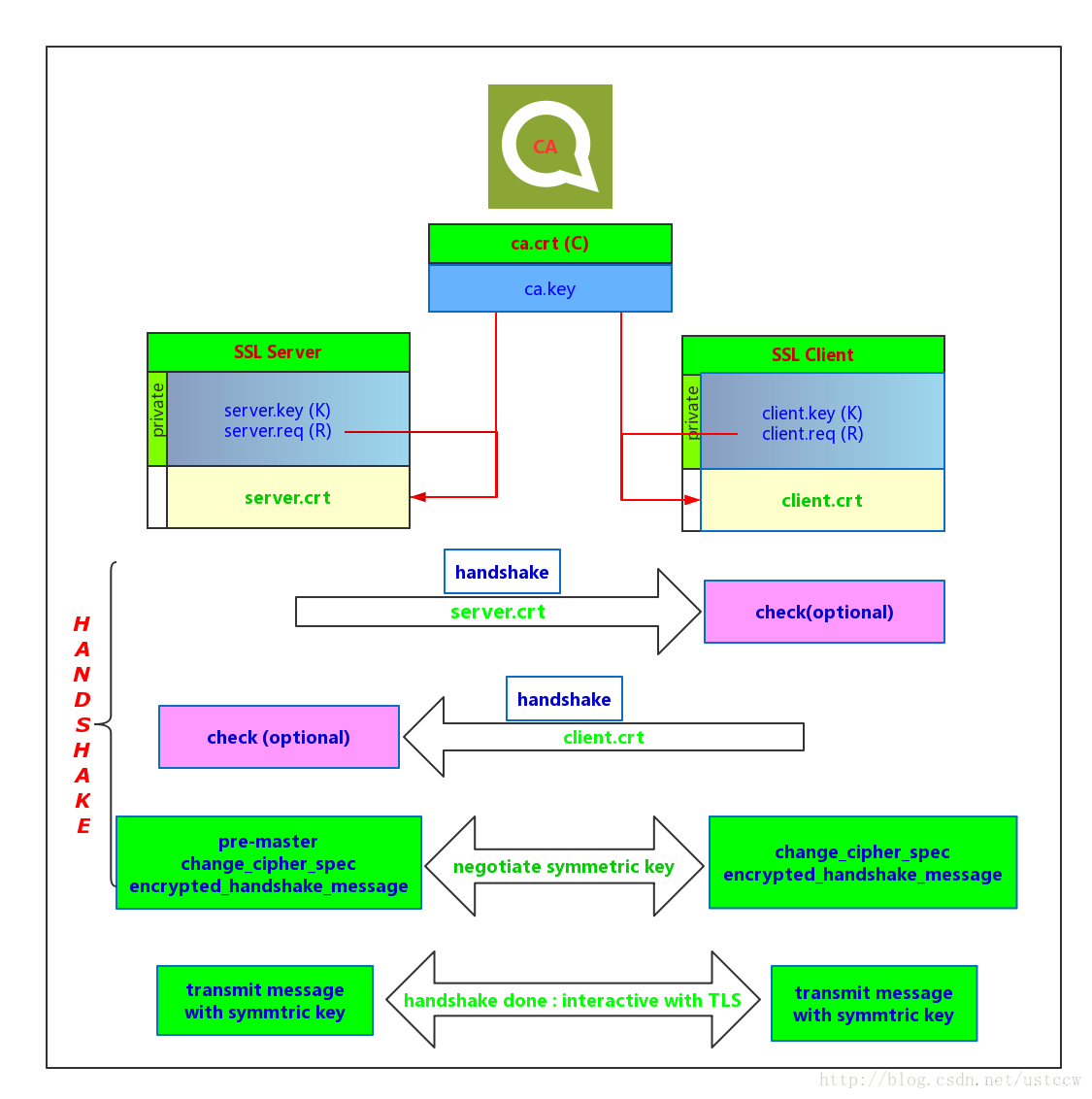

图一 SSL/TLS 工作流

CA 的证书 ca.crt 和 SSL Server的证书 server.crt 是什么关系呢? 2.2 单向认证双向认证 何为SSL/TLS单向认证,双向认证?

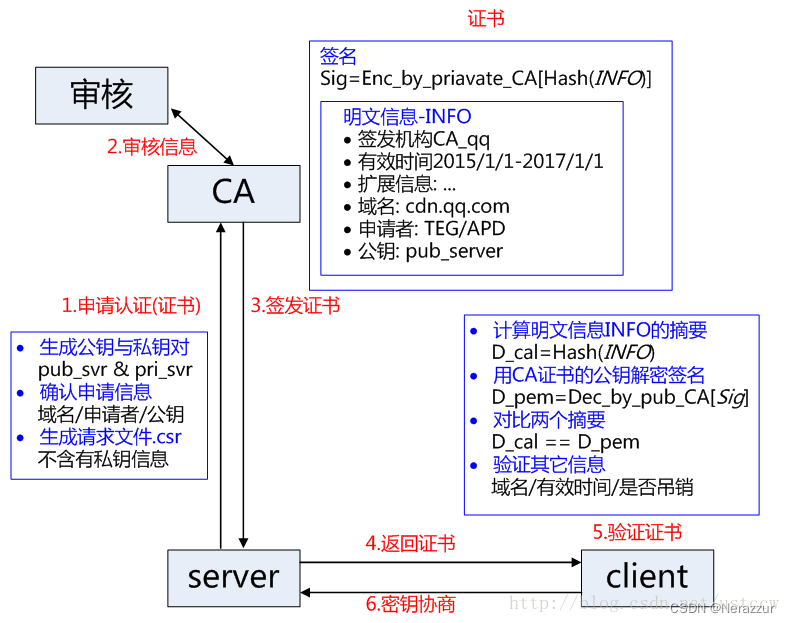

图二 证书详细工作流

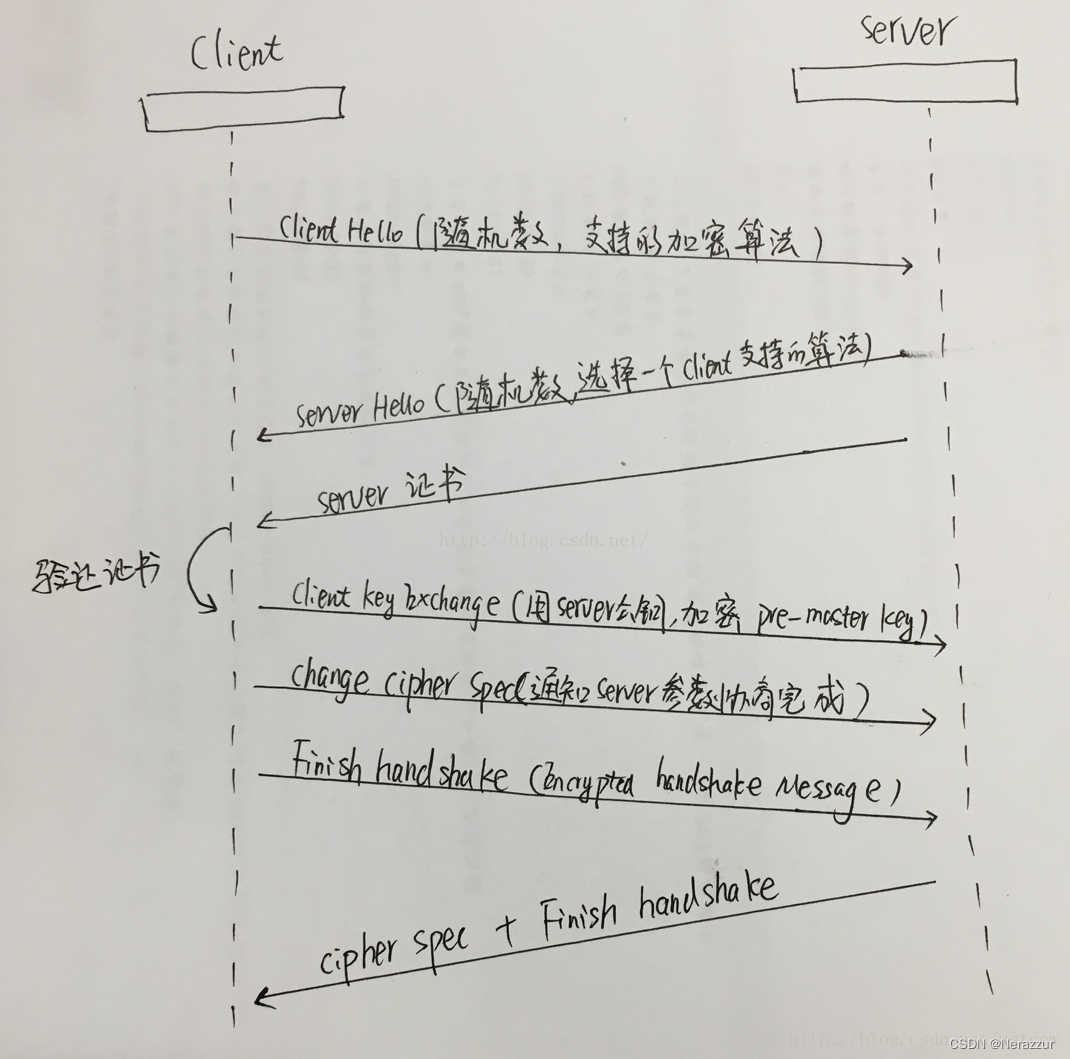

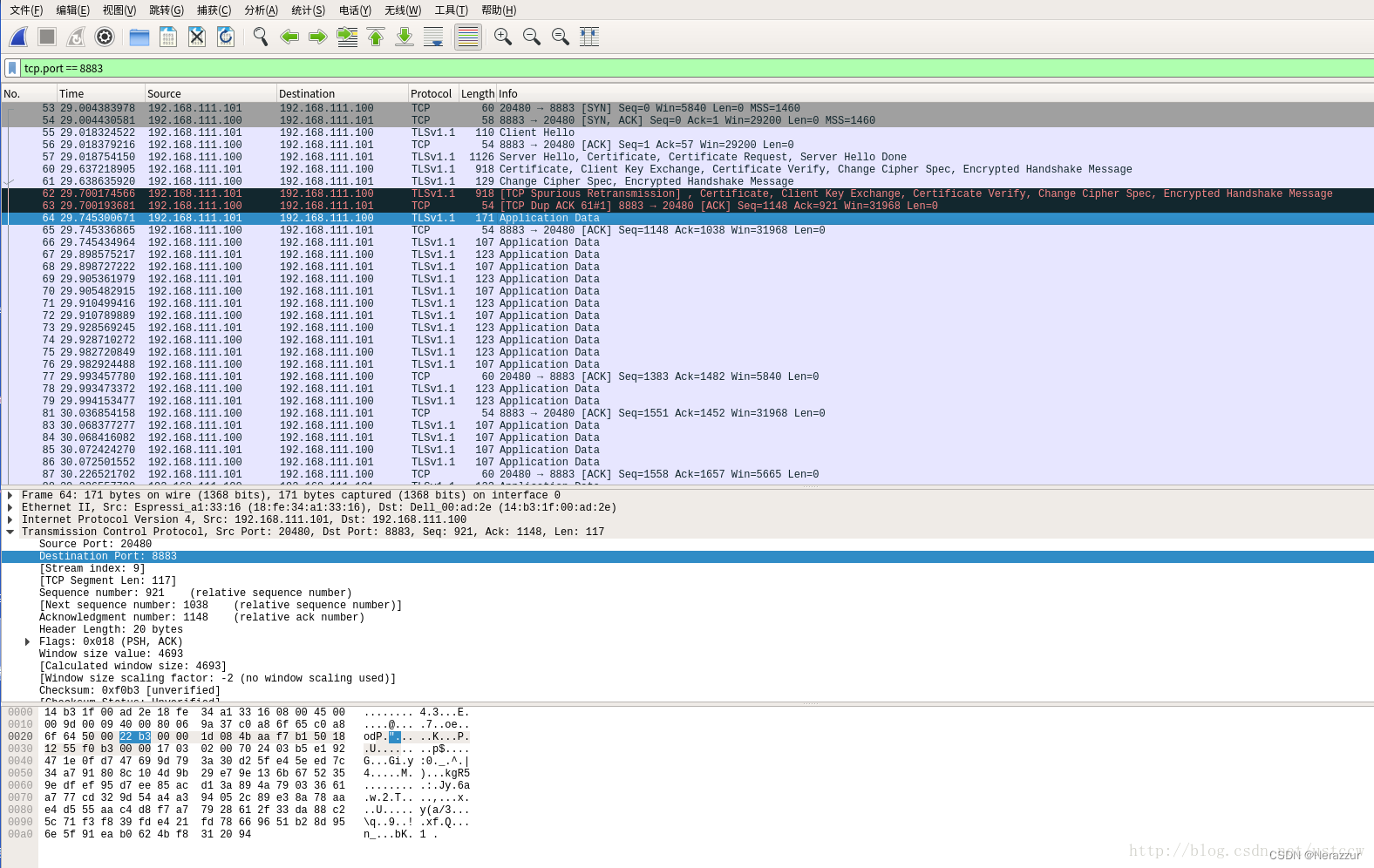

(1)client_hello 客户端发起请求,以明文传输请求信息,包含版本信息,加密套件候选列表,压缩算法候选列表,随机数,扩展字段等信息,相关信息如下:

(2).server_hello+server_certificate+sever_hello_done

(3).证书校验

(4).client_key_exchange+change_cipher_spec+encrypted_handshake_message

(5).change_cipher_spec+encrypted_handshake_message

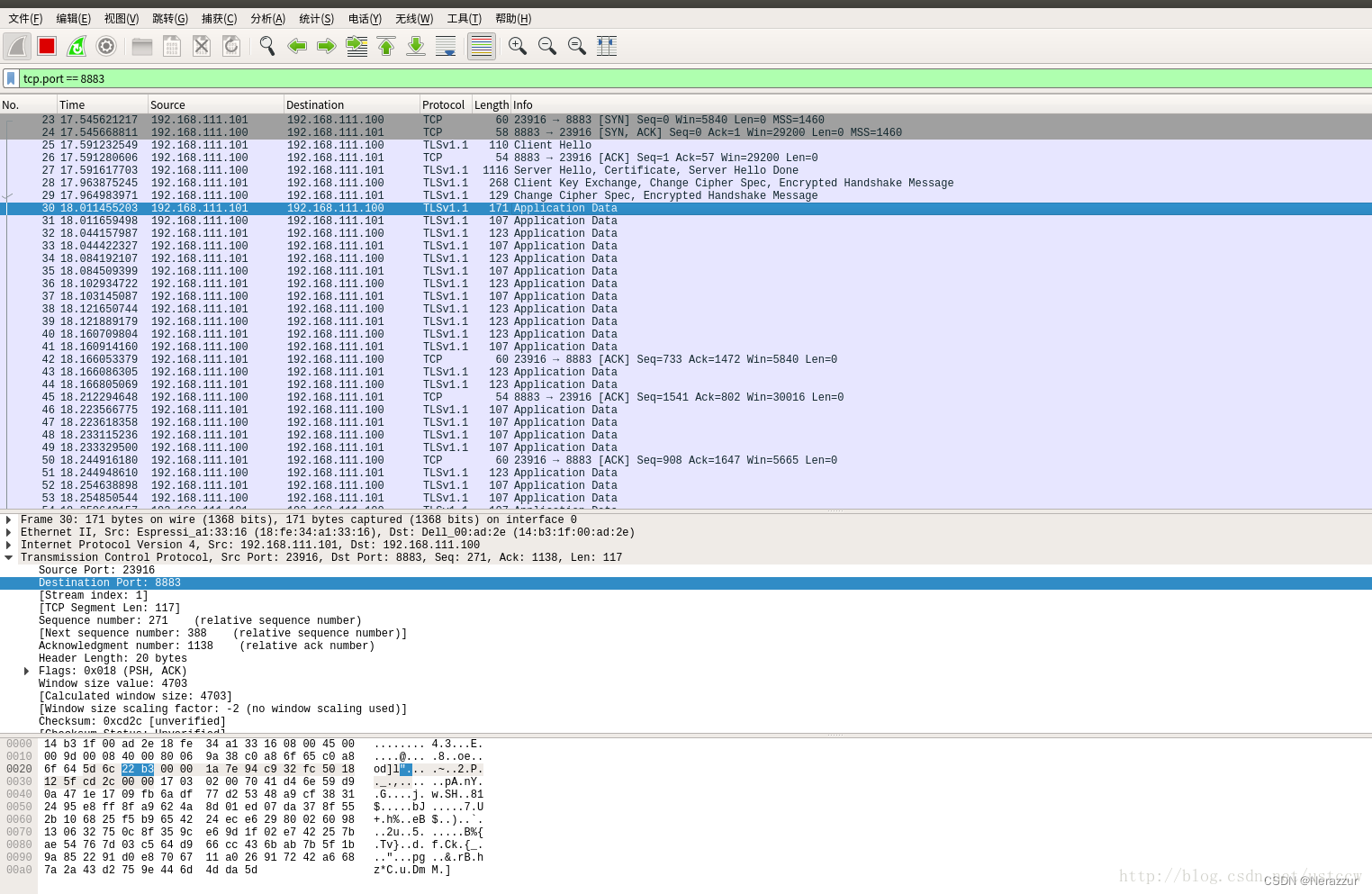

(6).握手结束 客户端计算所有接收信息的 hash 值,并采用协商密钥解密 encrypted_handshake_message,验证服务器发送的数据和密钥,验证通过则握手完成; (7).加密通信 开始使用协商密钥与算法进行加密通信。 2.5 实际wireshark分析

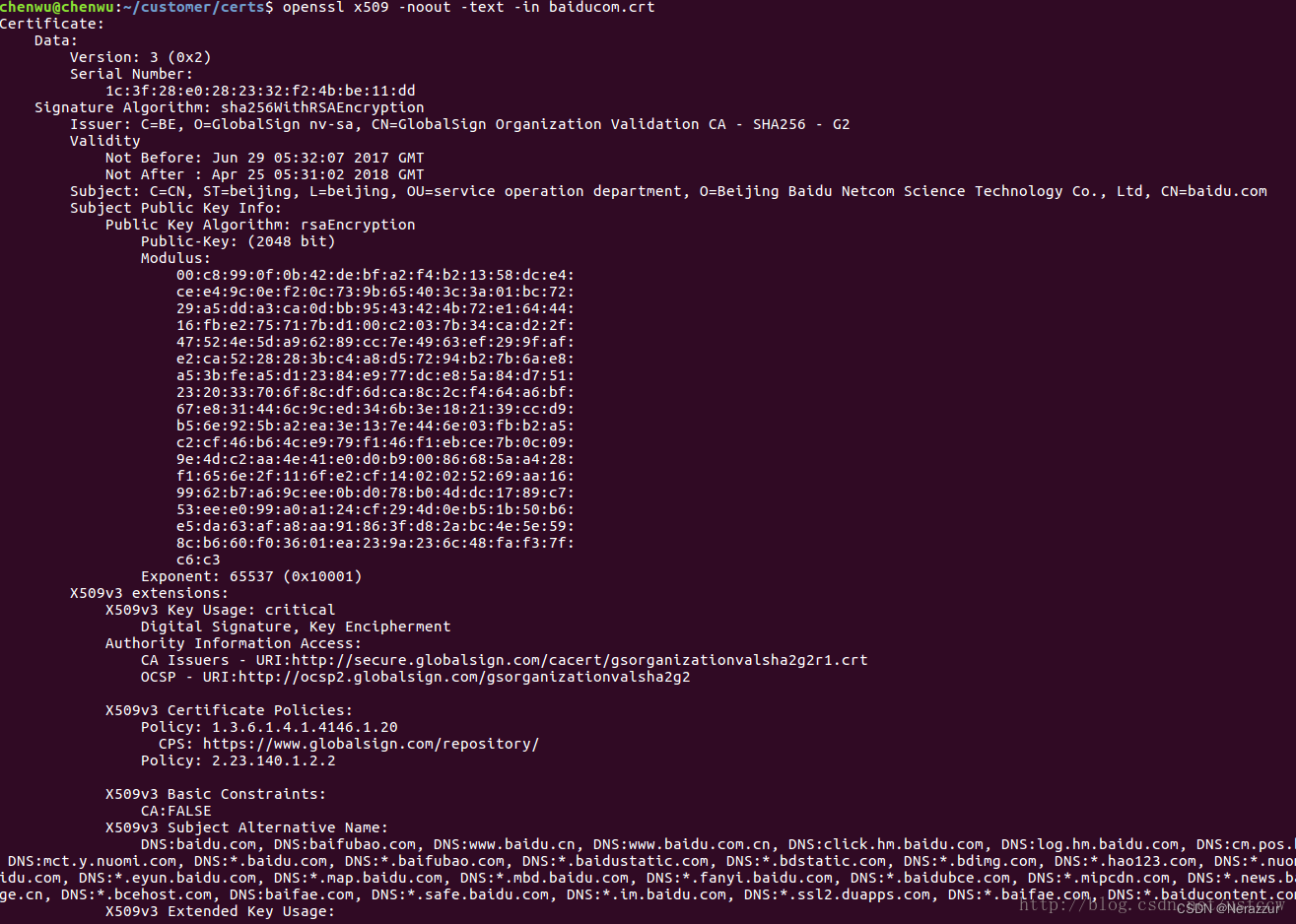

和单向认证几乎一样,只是在client认证完服务器证书后,client会将自己的证书client.crt传给服务器。服务器验证通过后,开始秘钥协商。 和单向认证一样: 2.7 证书等格式说明 crt/key/req/csr/pem/der等拓展名都是什么东东? openssl x509 -in ca.crt -outform DER -out ca.der //pem -> der openssl x509 -inform der -in ca.der -out ca.pem // der -> pem pem格式:经过加密的文本文件,一般有下面几种开头结尾: -----BEGIN RSA PRIVATE KEY----- -----END RSA PRIVATE KEY----- or: -----BEGIN CERTIFICATE REQUEST----- -----END CERTIFICATE REQUEST----- or: ----BEGIN CERTIFICATE----- -----END CERTIFICATE----- der格式: 经过加密的二进制文件。 2) 证书中含有 申请者公钥、申请者的组织信息和个人信息、签发机构 CA的信息、有效时间、证书序列号等信息的明文,同时包含一个签名。如查看百度证书详细信息。 b) 命令查看证书详细信息 openssl x509 -noout -text -in baiducom.crt

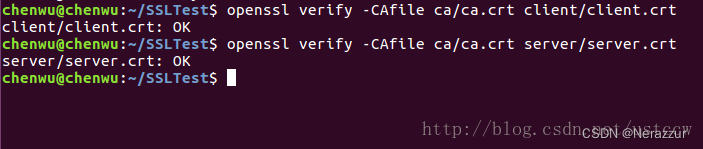

详细信息中,有一个字段: X509v3 Basic Constraints: CA: FALSE 3) 私钥加密,公钥解密! 2.8 SSL/TLS和 Openssl,mbedtls是什么关系? SSL/TLS是一种工作原理,openssl和mbedtls是SSL/TLS的具体实现,很类似于 TCP/IP协议和socket之间的关系。 三: 本地生成SSL相关文件 我们自己本地使用 makefile.sh 脚本建立一个CA(ca.crt + ca.key),用这个CA给server和client分别颁发证书。 makefile.sh # * Redistributions in binary form must reproduce the above copyright # notice, this list of conditions and the following disclaimer in the # documentation and/or other materials provided with the distribution. # * Neither the name of the axTLS project nor the names of its # contributors may be used to endorse or promote products derived # from this software without specific prior written permission. # # THIS SOFTWARE IS PROVIDED BY THE COPYRIGHT HOLDERS AND CONTRIBUTORS # "AS IS" AND ANY EXPRESS OR IMPLIED WARRANTIES, INCLUDING, BUT NOT # LIMITED TO, THE IMPLIED WARRANTIES OF MERCHANTABILITY AND FITNESS FOR # A PARTICULAR PURPOSE ARE DISCLAIMED. IN NO EVENT SHALL THE COPYRIGHT OWNER OR # CONTRIBUTORS BE LIABLE FOR ANY DIRECT, INDIRECT, INCIDENTAL, # SPECIAL, EXEMPLARY, OR CONSEQUENTIAL DAMAGES (INCLUDING, BUT NOT LIMITED # TO, PROCUREMENT OF SUBSTITUTE GOODS OR SERVICES; LOSS OF USE, # DATA, OR PROFITS; OR BUSINESS INTERRUPTION) HOWEVER CAUSED AND ON ANY THEORY # OF LIABILITY, WHETHER IN CONTRACT, STRICT LIABILITY, OR TORT (INCLUDING # NEGLIGENCE OR OTHERWISE) ARISING IN ANY WAY OUT OF THE USE OF # THIS SOFTWARE, EVEN IF ADVISED OF THE POSSIBILITY OF SUCH DAMAGE. # # # Generate the certificates and keys for testing. # PROJECT_NAME="TLS Project" # Generate the openssl configuration files. cat > ca_cert.conf << EOF [ req ] distinguished_name = req_distinguished_name prompt = no [ req_distinguished_name ] O = $PROJECT_NAME Dodgy Certificate Authority EOF cat > server_cert.conf << EOF [ req ] distinguished_name = req_distinguished_name prompt = no [ req_distinguished_name ] O = $PROJECT_NAME CN = 192.168.111.100 EOF cat > client_cert.conf << EOF [ req ] distinguished_name = req_distinguished_name prompt = no [ req_distinguished_name ] O = $PROJECT_NAME Device Certificate CN = 192.168.111.101 EOF mkdir ca mkdir server mkdir client mkdir certDER # private key generation openssl genrsa -out ca.key 1024 openssl genrsa -out server.key 1024 openssl genrsa -out client.key 1024 # cert requests openssl req -out ca.req -key ca.key -new -config ./ca_cert.conf openssl req -out server.req -key server.key -new -config ./server_cert.conf openssl req -out client.req -key client.key -new -config ./client_cert.conf # generate the actual certs. openssl x509 -req -in ca.req -out ca.crt -sha1 -days 5000 -signkey ca.key openssl x509 -req -in server.req -out server.crt -sha1 -CAcreateserial -days 5000 -CA ca.crt -CAkey ca.key openssl x509 -req -in client.req -out client.crt -sha1 -CAcreateserial -days 5000 -CA ca.crt -CAkey ca.key openssl x509 -in ca.crt -outform DER -out ca.der openssl x509 -in server.crt -outform DER -out server.der openssl x509 -in client.crt -outform DER -out client.der mv ca.crt ca.key ca/ mv server.crt server.key server/ mv client.crt client.key client/ mv ca.der server.der client.der certDER/ rm *.conf rm *.req rm *.srl 将上述代码保存为makefile.sh - 修改 CN 域中 IP 地址为你主机/设备的 IP 地址 将会看到: ca目录:保存ca的私钥ca.key和证书ca.crt 3.2 删除脚本 $./makefile.sh 删除脚本rmfile.sh: rm ca/ -rf rm certDER/ -rf rm client/ -rf rm server/ -rf 将上述代码保存为rmfile.sh,终端执行,将会删除产生过的目录和文件: $./rmfile.sh 我们可在本地使用 CA证书来分别校验由自己颁发的服务器证书 server.crt 和客户端证书 client.crt . $openssl verify -CAfile ca/ca.crt server/server.crt $openssl verify -CAfile ca/ca.crt client/client.crt

| |

SSL/TLS认证握手过程

news2026/2/13 22:58:10

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/560421.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

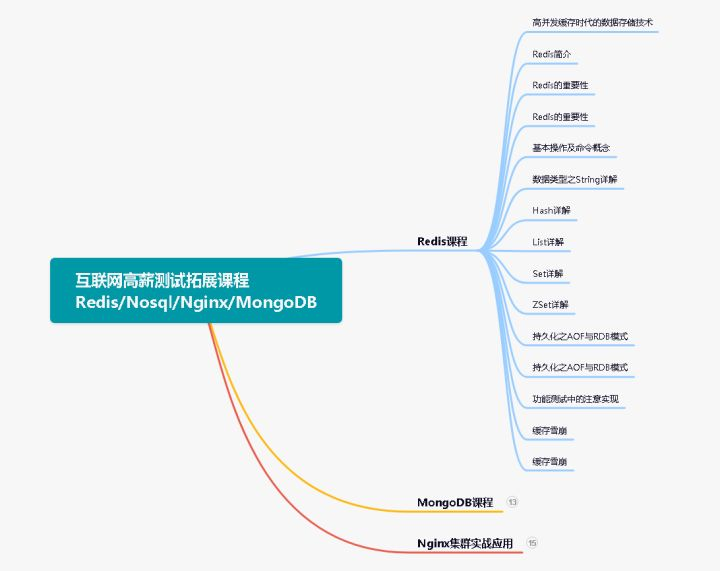

ACP(MaxCompute篇)-MaxCompute开发工具

创建MaxCompute项目 第一种创建项目方式

1.知道MaxCompute服务。 2.创建项目。 3.创建成功。 第二种创建项目的方式

1.进入DataWorks控制台。 2.创建工作空间。 3.创建的类型。 4.创建计算方式。 5.自定义选择。 6.创建成功。 MaxCompute开发工具简介 Odpscmd

安装配置 下…

java boot项目认识一下三种格式的配置文件

之前我们在 application.properties 中写了很多配置 但boot并不是只有这种配置方式 boot提供了三种配置方式给我们 话不多说 直接上代码 我们先将 resources下的 application.properties给他干掉 然后在下面创建一个 application.yml

在下面编写代码如下

server:port: 81这…

Hystrix底层核心原理

1、Hystrix资源隔离技术

hystrix github 官方文档:Home Netflix/Hystrix Wiki GitHub

hystrix可以完成隔离、限流、熔断、降级这些常用保护功能。

hystrix的隔离分为线程池隔离和信号量隔离 1.1、信号量隔离

信号量隔离就是hystrix的限流功能。虽然名字叫隔离…

企业应该如何选择一个靠谱的软件测试供应商?

人们的生活越来越离不开软件产品,随着选择越多,产品质量愈发重要,因此企业选择一个靠谱的软件测试供应商是一项关键任务,因为测试结果将直接影响到产品的质量、用户的体验和公司的声誉。以下是一些选择靠谱的软件测试供应商的技巧…

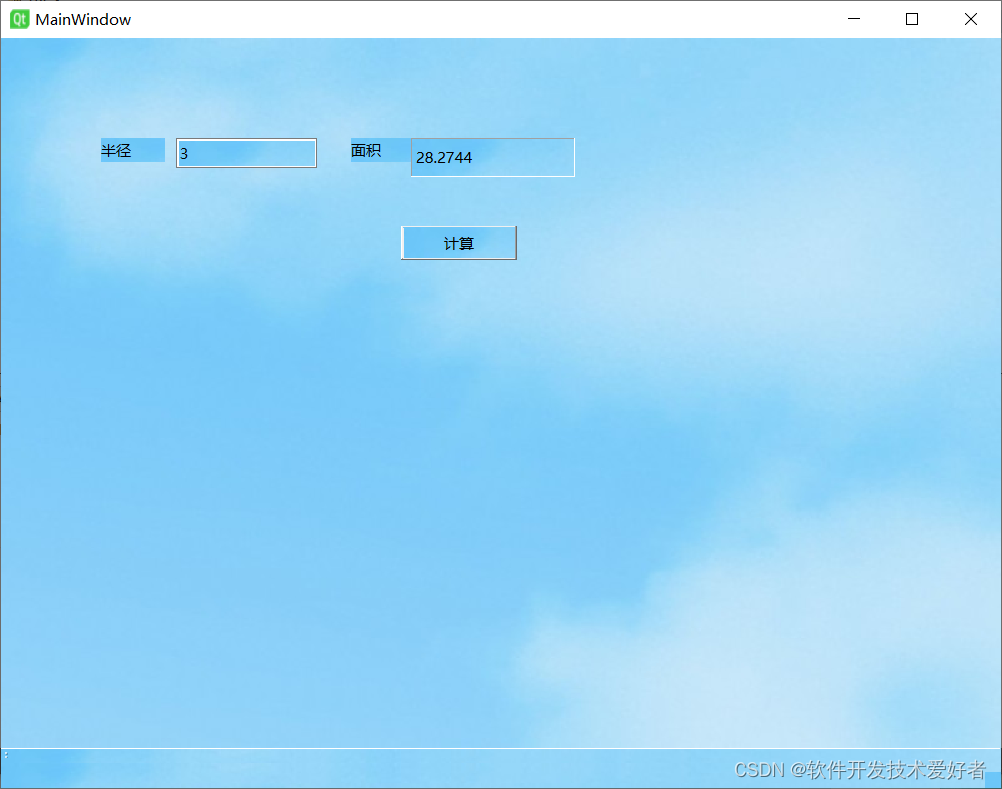

C++常用的支持中文的GUI库Qt 6之二:项目的结构、资源文件的使用

C常用的支持中文的GUI库Qt 6之二:项目的结构、资源文件的使用

上一篇Qt 6的下载、安装与简单使用https://mp.csdn.net/mp_blog/creation/editor/130730203,本文介绍Qt 6的项目的结构、资源文件的使用与发布。

基础

这一部分,初学时不明白是…

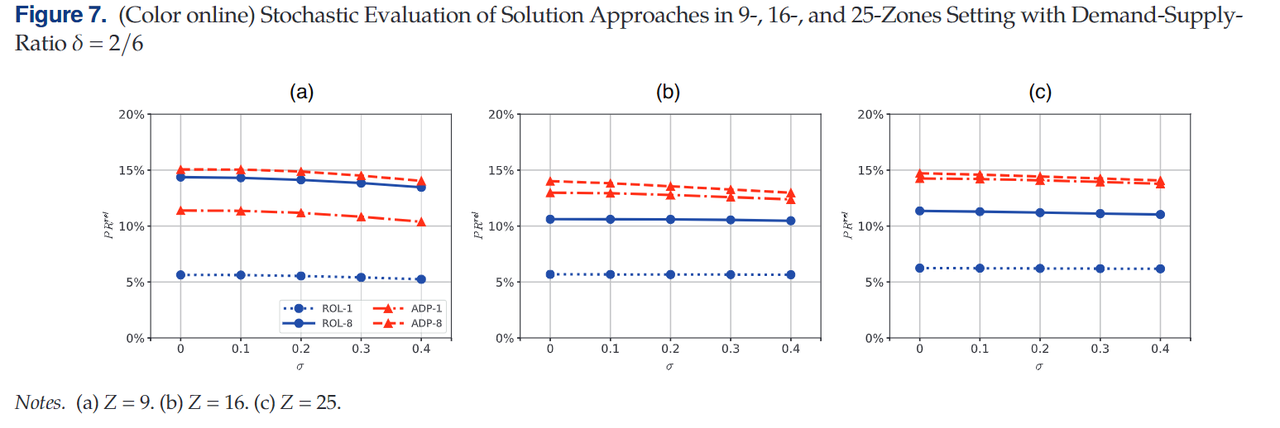

交通 | 考虑网络效应的共享出行差异化定价

封面图来源: https://www.pexels.com/zh-cn/photo/210182/

编者按:

本文考虑了单程式共享汽车的定价问题,在考虑顾客需求网络效应以及实现影响的场景下,根据空间以及时间确定汽车租赁的单价以实现系统利润最大化。

1.引言

在过…

【C++】unordered_map unordered_set 练习题

文章目录 unordered系列关联式容器unordered_mapunordered_map的文档介绍unordered_map的构造接口使用: unordered_multimapunorder_map&&unorder_multimap对比:unordered_setunordered_set的文档介绍unordered_set的构造接口使用 unordered_multisetOJ练习961.在长度2…

( 回溯算法) 27. 移除元素 ——【Leetcode每日一题】

❓27. 移除元素

难度:简单

给你一个数组 nums 和一个值 val,你需要 原地 移除所有数值等于 val 的元素,并返回移除后数组的新长度。

不要使用额外的数组空间,你必须仅使用 O(1) 额外空间并 原地 修改输入数组。

元素的顺序可以…

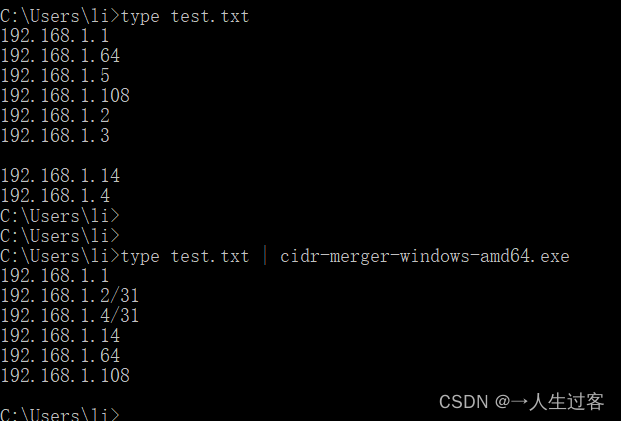

ip地址段分解与合并

1、为什么要分解和合并ip地址段

无他,工作需要嘛,谁没事去划分ip地址段 优点:可以节省大量的时间,减少算错的可能性

2、工具下载

下载链接: https://github.com/zhanhb/cidr-merger github在国内使用不太友好&#…

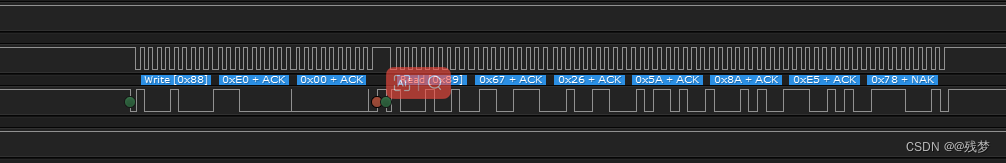

14、IIC主机控制--引脚软件模拟

时序图: 软件基于STM32 HAL库

IIC–定时器精确延时

软件用涉及到使用定时器做精确延时,可以参考我的文章–“CubeMx 定时器高精度延时” 延时使用的文件: tim.c

/*********************************************************************…

Linux基础内容(21)—— 进程消息队列和信号量

Linux基础内容(20)—— 共享内存_哈里沃克的博客-CSDN博客

目录

1.消息队列

1.定义

2.操作

2.信号量

1.定义

2.细节

3.延申

4.操作

3.IPC的特点共性 1.消息队列 1.定义 定义:是操作系统提供的内核级队列 2.操作 msgget:…

Java实现MQTT传输协议通信

Java实现MQTT传输协议通信 1. MQTT1.1 概述1.2 发布和订阅模型1.3 客户端1.4 服务器1.5 订阅、主题、会话1.6 协议中的方法2. Java使用MQTT2.1 添加 pom 依赖2.3 订阅方2.4 发布方2.4 MQTT 连接创建方式2.4.1 普通 TCP 连接2.4.2 TLS/SSL 连接1. MQTT

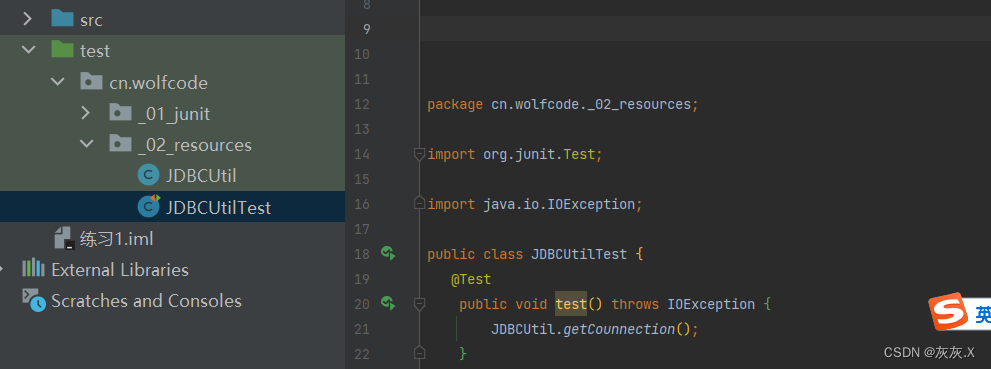

java_day01_单元测试_配置文件

一、软件的生命周期

**软件的可行性分析:**分析该软件是否值的研发,会消耗多少成本,能带来多少的利益等分析

**需求分析:**分析该软件具体该具备有那些功能,产品经理与客户一起讨论

**软件设计:**该软件应该使用什么样的架构,用什么样的数据库,每个模块的具体功能

**程序编…

2023年8大黑客编程语言

以下是2023年最适合黑客攻击的8种编程语言的列表。

道德黑客被定义为合法进入各种网络的做法,目的是识别黑客可能利用的潜在弱点来访问网络。此类黑客攻击旨在在任何漏洞进入危险攻击者手中之前发现它们,然后及时修复它们以防止攻击。让我们进入文章&am…

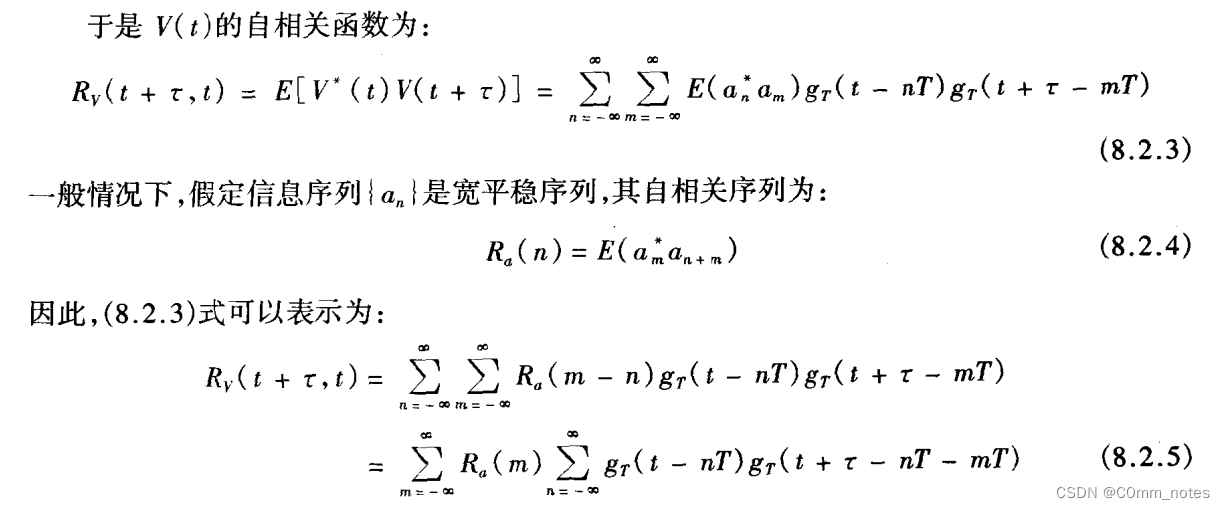

【数字通信】PAM基带信号的功率谱原理推导详解

PAM信号可以说是最简单的数字通信信号,很多理论最初都是由该信号的表达式推导得到并进行拓展的,纵观各类数字信号的表达式,或多或少都有PAM信号的“影子”,也就是说PAM信号相关的理论知识是最基本的,很有必要搞清楚,本博客主要讨论PAM基带信号的功率谱的原理及推导过程,…

我干了8年测试,告诉你现在软件测试还能不能找到工作!

观点:如果你还是以前的思维来学习测试,那你肯定是找不到工作!

我做测试工作有将近8年的时间,蚂蚁金服做过2年,因为加班太多离职了。目前在一家国企上市公司,一年能拿三四十个左右,对比头部互联…

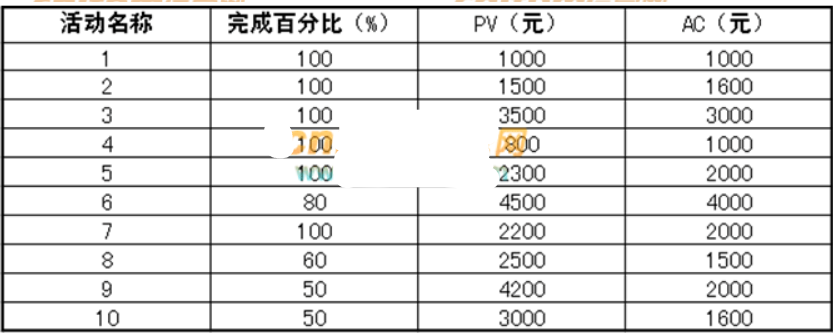

系统集成项目管理工程师 下午 真题 及考点(2018年下半年)

文章目录 一:第4章 项目管理一般知识,项目管理办公室的职责。第6章 项目整体管理二:第5章 项目立项管理。第14章 项目采购管理,采购文件。第13章 项目合同管理,按项目 付款方式 划分的合同分类三:第9章 项目…

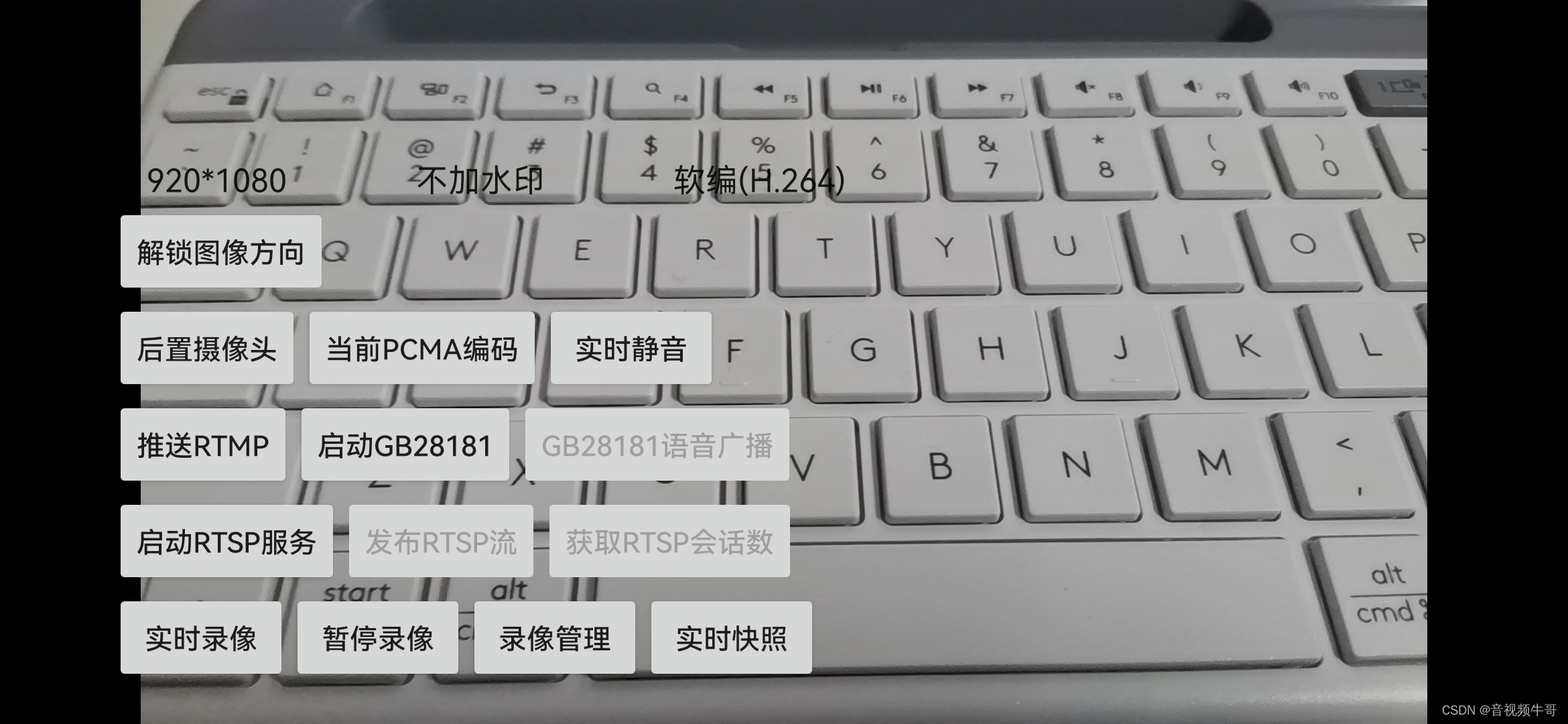

GB/T28181-2022针对H.265编码细化及技术实现

技术背景

新版国家标准GB/T28181-2022《公共安全视频监控联网系统信息传输、交换、控制技术要求》已于2022年12月30日发布,并将于2023年7月1日正式实施。

国家标准GB/T28181-2022《公共安全视频监控联网系统信息传输、交换、控制技术要求》规定了公共安全视频监控…

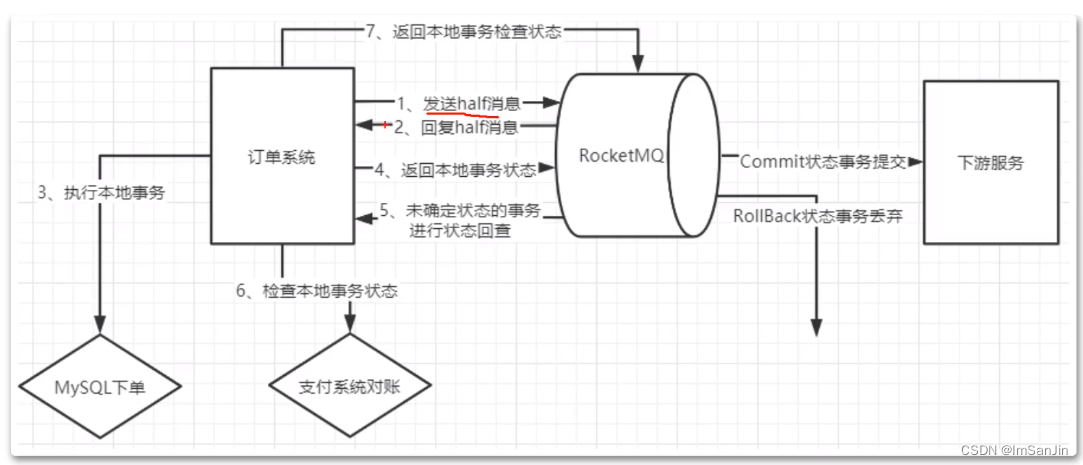

RocketMQ学习

各MQ 并发性能比较 吞吐量 kafka 17.3w/s rocketMQ 11.6w/s RabbitMQ 5.96w/s RocketMQ组件 broker 核心业务组件 nameServe 保存broker 的ip、端口、上下线信息等。 类似注册中心 启动nameServe 时会调用 runserver 启动broker ,会默认读取/conf/broker.conf …

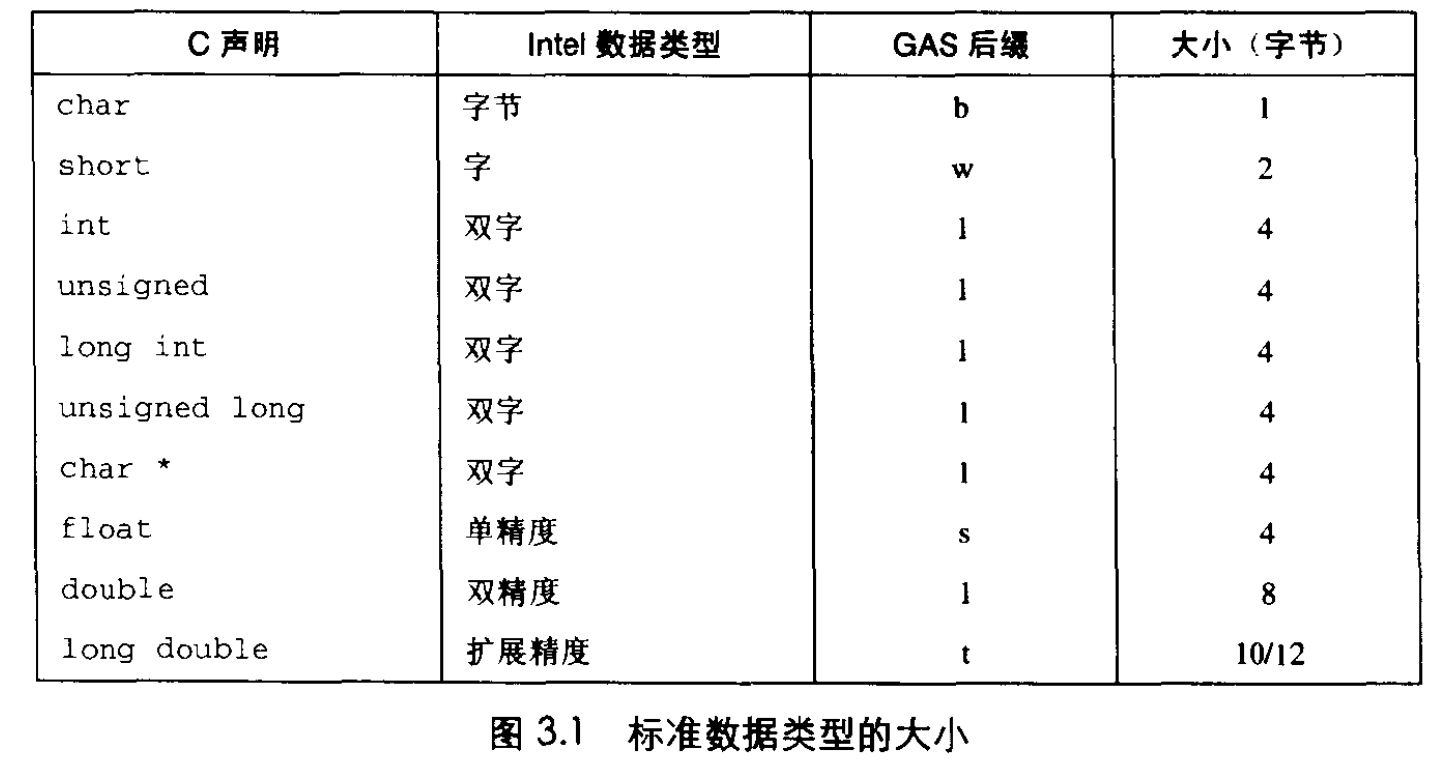

第3章“程序的机器级表示”:程序编码 和 数据格式

文章目录 3.2 程序编码3.2.1 机器级代码3.2.2 代码示例3.2.3 关于格式的注解 3.3 数据格式 3.2 程序编码

假设写一个 C 程序,有两个文件 p1.c 和 p2.c。然后用 Unix 命令行编译这段代码:

unix> gcc -O2 -o p p1.c p2.c命令 gcc 表明的就是 GNU C 编…