一、网络安全前景

网络安全行业细分岗位比较多,目前需求量比较大的几类网络安全岗位有渗透测试、安全运维、等保测评等,在岗位需求量和薪资待遇方面都比较可观。

这时很多人就会问,网络安全人才需求量这么大,进入行业的人就会越来越多,到后面会不会出现供过于求的局面。其实现在我们所谈的数字化、智能化、云端化等,都跟安全有关,安全已经渗透到各个行业,而且越来越深。试想一下,如果数据、账号一旦泄露,产品漏洞遭受黑客攻击,那么给企业带来的损失是毁灭性的。因此网络安全工程师在就业上还是具有比较大的优势的:

发展空间大:在企业内部,网络安全工程师基本处于双高地位,地位高、薪资高。就业面广,一专多能,实践经验适用于各个领域。

增值潜力大:网络安全工程师的工作的重点在于对企业信息化建设和维护,其中包含技术及管理等方面的工作,工作相对稳定,随着项目经验的不断增长和对行业背景的深入了解,会越老越吃香。

总而言之,无论现在还是未来,网络安全工程师的就业前景都是非常不错的,在企业中有着不可替代的作用。如果你想要从事网络安全相关工作,一定要抓紧时间入行,越早越好哦。

二、学到什么程度才算入门?

我一直好奇一个问题,就是网安学到什么程度算是入门 ?

会用扫描器,知道漏洞类型算入门么 ?

能写EXP ,写扫描器算入门么 ?

能做代码审计,分析应急,逆向分析 算入门么?

个人觉得“入门”这个界限就很模糊 ,其实仔细想来,”网络安全“ 本来就是一个很大类别不是么。

与其说某某在”网络安全入门“了 , 不如我们换个说法,给”入门“这个词语加个注解: 入门就是想要完成我们做某件事的最低难度 , 这样一来就清晰一些了:

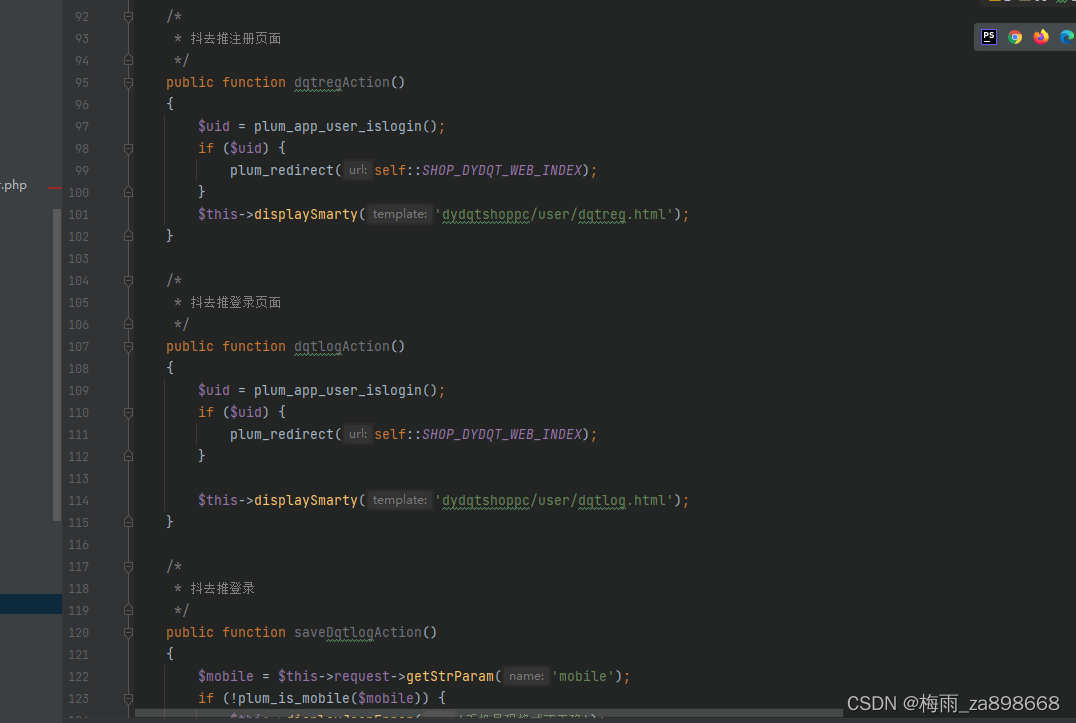

如果我们想要完成PHP代码审计: 那么会PHP,懂得常见漏洞类型,就算是入门了 ; 如果我们做等级保护:那么了解安全法规,明白常见问题也算是可以干活了 其他也是同理,先知道自己学习网络安全要做什么,才会更容易的界定“入门的界限”。

人云亦云的学习,很容易就陷入了迷茫区域:今天看大佬打CTF就学习分析,明天去看最新的1day , 后来又去分析XXX漏洞 ,每天都在学习,忙的不可开交,最后总结的时候感觉自己啥都会,但是啥都没有什么突出的亮点。

所以我建议不要给自己定义“入门”这种比较模糊的界限,定义一个明确且可执行的学习目标,并且向一个方向努力 :比如学习Java到面向对象,编写一个端口扫描器, 复现XXX漏洞环境与EXP,看完一个安全视频,通过一个个小目标的 来完成向一个大目标的跃进。

三、如何规划网络安全学习路线

如果你是一个安全行业的新人,我建议你先从网络安全或者Web安全/渗透测试这两个方向学起,一是市场需求量高,二则是发展相对成熟入门较为容易。

值得一提的是,学习网络安全,是先学网络后学安全;学Web安全,也是先学Web再学安全。

安全不是独立存在的,而是建立在其他技术基础之上的上层应用技术。脱离了这个基础,就很容易变成纸上谈兵,变成“知其然,不知其所以然”,在安全的职业道路上也很难走远。

如果你是原本从事网工运维,那么可以选择网络安全方向入门;如果你原本从事程序开发,推荐选择Web安全/渗透测试方向入门。

当然学到一定程度、或者有了一定工作经验,不同方向的技术耦合会越来越高,各个方向都需要会一点。

四、网络安全的知识多而杂,怎么科学合理安排?

第一部分:安全基础

1.1.网络安全行业与法规

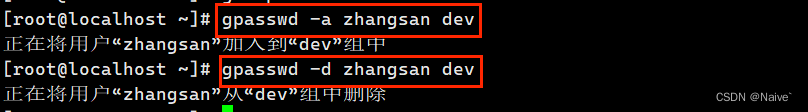

1.2.Linux操作系统

1.3.计算机网络基础

1.4.HTLM基础

1.5.JavaScript基础

1.6.PHP 入门

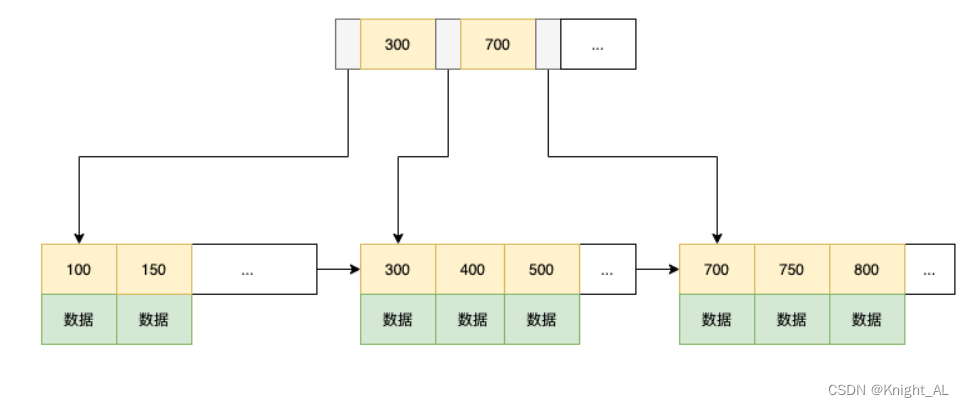

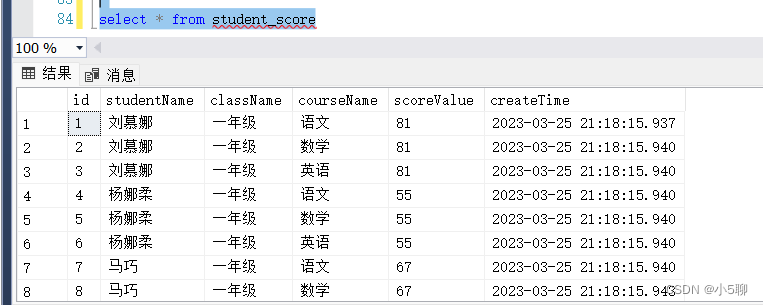

1.7.MYSQL基础

1.8.Python编程

第二部分:Web安全

2.1.信息收集

2.2.SQL 注入漏洞

2.3.CSRF 漏洞

2.4.XSS 漏洞

2.5.文件上传漏洞

2.6.文件包含漏洞

2.7.SSRF 漏洞

2.8.XXE 漏洞

2.9.远程代码执行漏洞

2.10.密码暴力猜解与防御

2.11.JWT 渗透与防御

2.12.逻辑漏洞

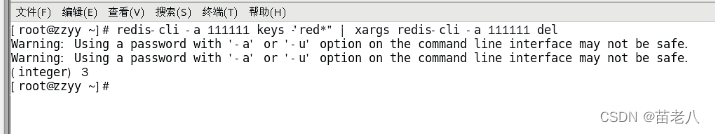

2.13.Redis 未授权访问漏洞

2.14.反序列化漏洞渗透与防御

2.15.AWVS 漏洞扫描

2.16.Appscan 漏洞扫描

2.17.Nessus 漏洞扫描

2.18.Burp Sui te 从入门到实战

第三部分:渗透实战

3.1.CVE 漏洞复现

3.2.vulnhub 靶场实战系列

3.3.挖漏洞项目实战

3.4.实战漏洞挖掘经验分享

3.5.2023HW 实战专题

3.6.网络安全面试就业指导课

第四部分: 企业安全体系建设

4.1.等级保护

4.2.应急响应

4.3.代码审计

4.4.风险评估

4.5.安全巡检

4.6.数据安全

第五部分:后渗透

5.1.MSF-Metasploit Fram ework

5.2.CS-CobaltStrike

5.3.内网渗透

5.4.系统权限提升渗透与防御

第六部分:代码审计

6.1.MSF-Metasploit Framework

6.2.CS-CobaltStrike

6.3.内网渗透

6.4.系统权限提升渗透与防御

第七部分:二进制安全

7.1.汇编语言程序设计

7.2.C 语言编程入门

7.3.C++编程入门

7.4.Windows 逆向进阶版

7.5.免杀-反杀毒技术

7.6.安卓逆向

7.7.Web Js逆向

第八部分:协议漏洞

8.1.DOS 与 DDOS 参透与防御

8.2.无线相关渗透与防御

8.3.ARP 渗透与防御

第九部分:编程进阶

9.1.HTML5+CSS3 零基础到实战

9.2.Shell 编程

9.3.Golang 语法精讲

第十部分:CTF

10.1.CTF 夺旗赛

10.2.密码学与网络安全

总的来说只需学习10部分 时间4-6个月即成功学会了网安

我下面也给大家整理了一些网络安全的资料,大家不想一个一个去找的话,可以参考一下这些资料哈,需要可以私聊我

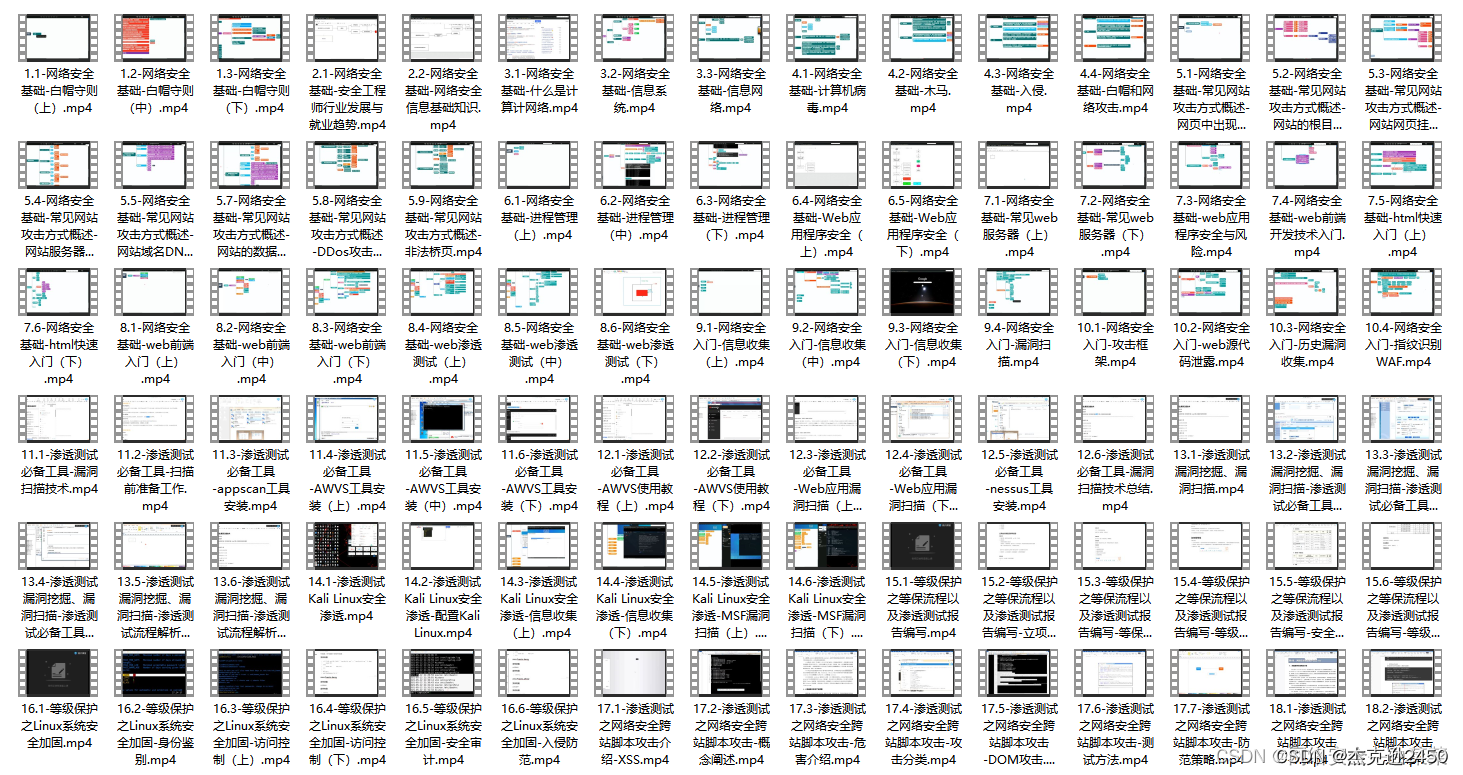

视频教程

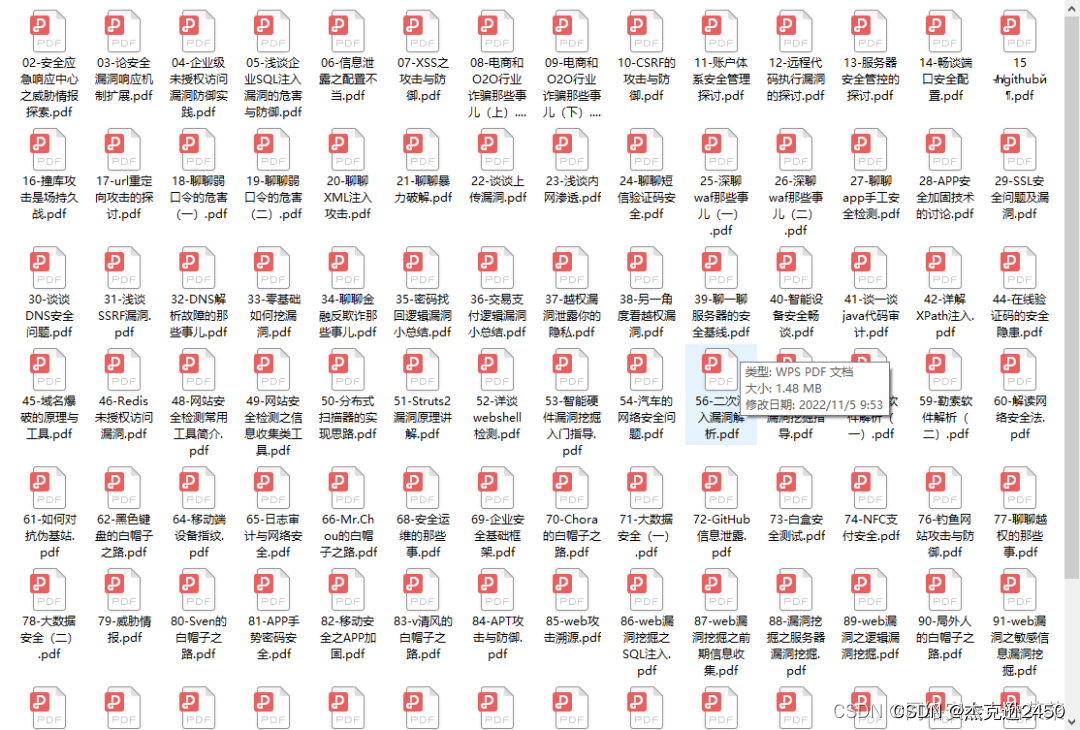

SRC&黑客技术文档

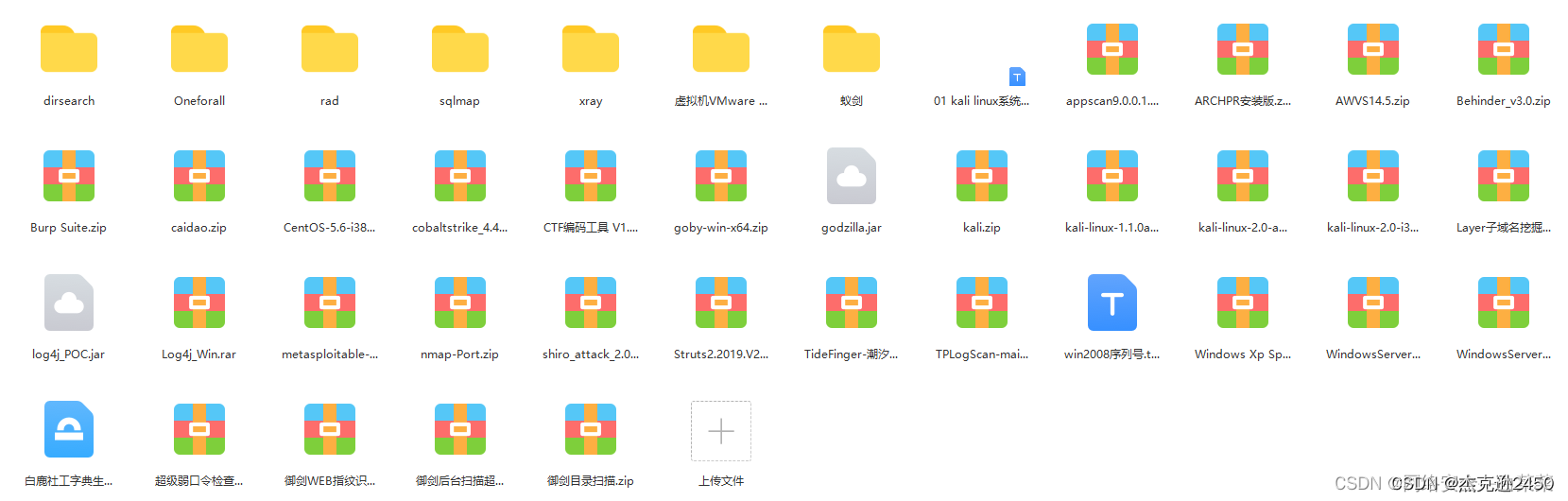

黑客工具合集

五、总结

基于以上原因,对于正在考虑入行网络安全的朋友,前景没什么好担心的,最该担心的是怎样让自己成为行业所需的合格人才。给小伙伴们的意见是想清楚,自学网络安全没有捷径,相比而言系统的网络安全是最节省成本的方式,能够帮大家节省大量的时间和精力成本。给自学的小伙伴们的意见是坚持住,既然已经走到这条路上,虽然前途看似困难重重,只要咬牙坚持,最终会收到你想要的效果。