(一)、子域名

子域名是父域名的下一级,比如“huiyuan.xxx.com”和“bbs.xxx.com”这两个域名是“xxx.com”的子域名,

企业可能有多个、几十个甚至更多的子域名应用,因为子域名数量多,企业子域名应用的防护可能会没有主站及时。攻击者在主站域名找不到突破口时,就可以进行子域名的信息收集,然后通过子域名的漏洞进行迂回攻击。

(二)、枚举发现子域名

可以通过枚举的方式对子域名进行收集(暴力破解)

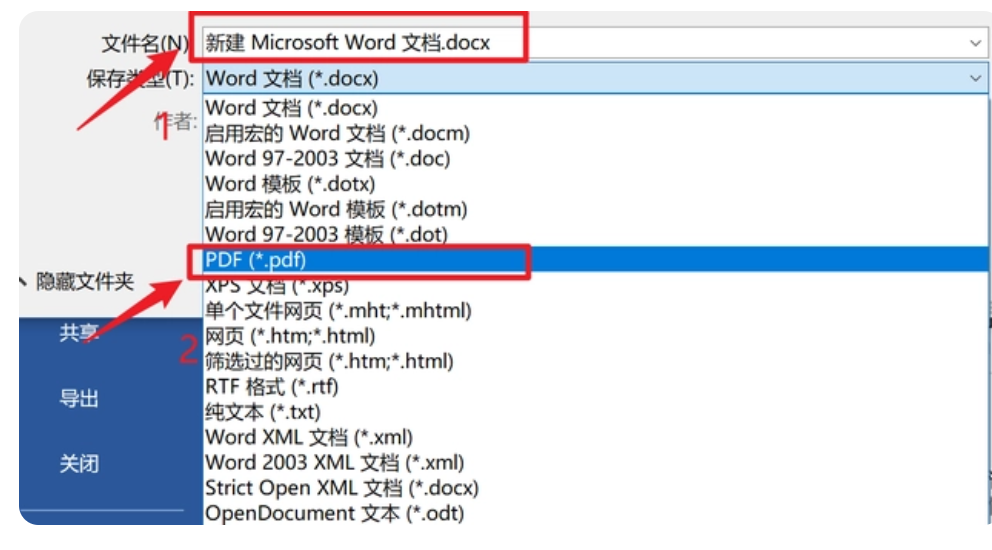

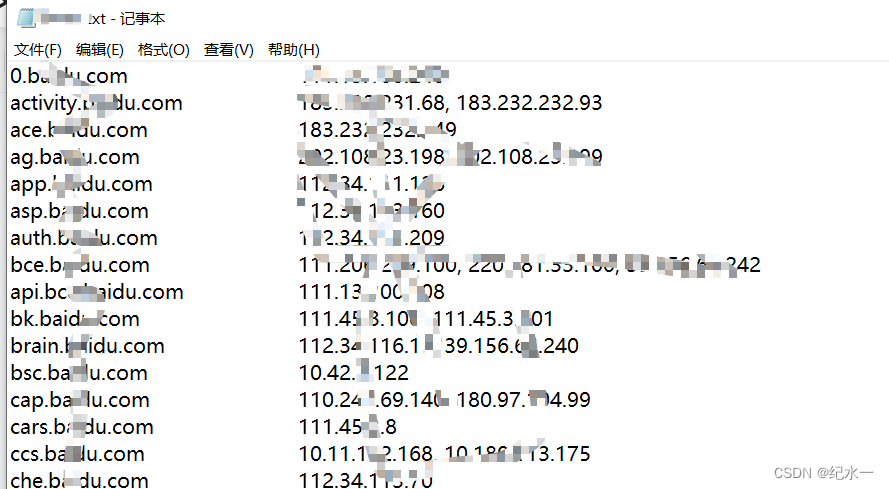

2.1使用Layer子域名挖掘机

“Layer子域名挖掘机”是图形化的工具,内置了很多常见的子域名字典,支持多线程,可以识别域名的真实IP,是子域名枚举常用的工具之一。

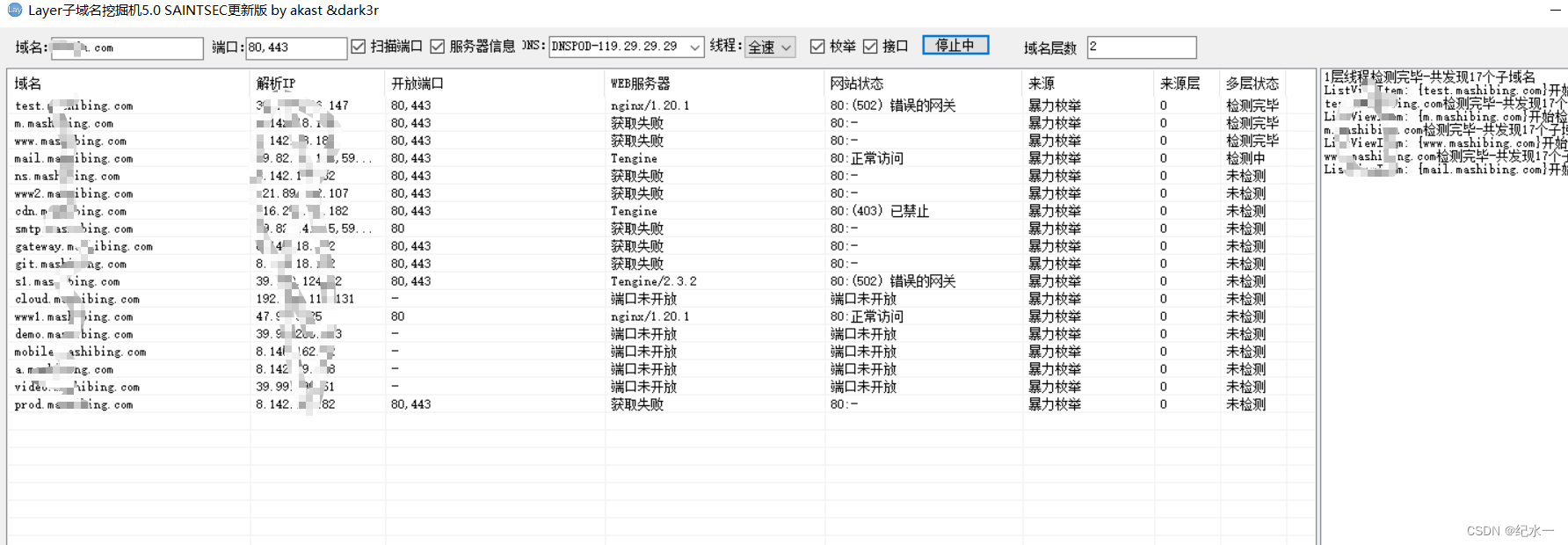

2.2使用subDomainsBrute

subDomainsBrute”工具用于渗透测试的目标域名收集,能够实现高并发DNS暴力枚举,发现其他工具无法探测到的域名,高频扫描每秒DNS请求数可超过1000次。

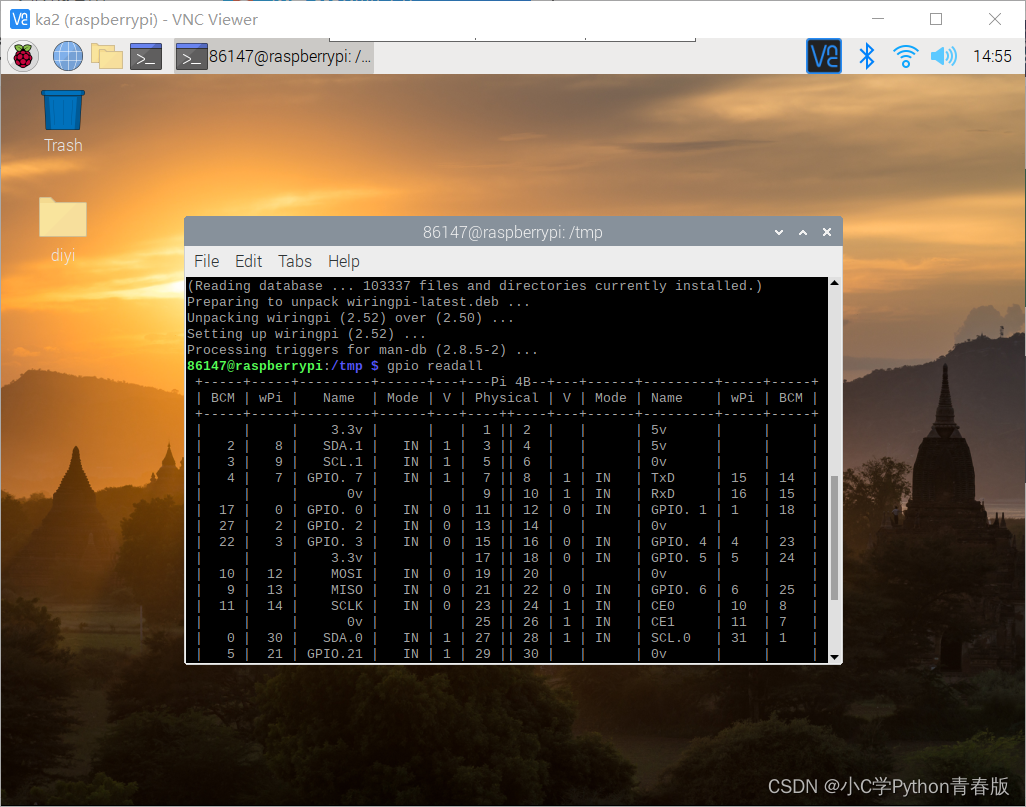

subDomainsBrute是python语言的脚本。在kali使用subDomainsBrute域名扫描:首先进入subDomainsBrute目录下,再进行扫描

扫描命令如下:

python subDomainsBrute.py [options] target.com

target.com是扫描目标域名

[options] 是扫描命令选项:

- --version :显示程序的版本号并退出

- -h, --help:显示此帮助消息并退出

- -f FILE :指定暴力猜解字典(默认使用subnames.txt)。

- --full:完全扫描,使用subnames_full.txt

- -i, --ignore-intranet :忽略指向专用IP的域

- -w, --wildcard :通配符测试失败后强制扫描

- -t THREADS, 指定扫描线程数,默认为500

- -p PROCESS, 指定扫描进程编号,默认为6

- --no-https :禁用从HTTPS证书获取域名,这可以节省一些时间

- -o OUTPUT:指定文件输出名,默认默认值为{target}.txt(目标扫描域名.txt)默认选项

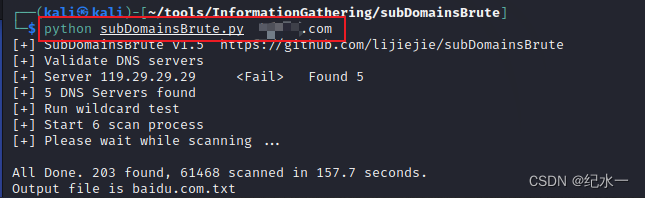

扫描结果:

(三)、搜索引擎发现子域名

site:xxx.com:找到与指定网站有联系的URL。

intitle:关键词:返回所有网页标题中包含关键词的网页。

inurl:关键词:只搜索网页链接含有关键词的页面。

intext:内容:只搜索网页正文部分含有关键词的页面。

可以联合使用,例如:

查找某个网站的后台地址:

- site:xxx.com intext:管理|后台|登录|登陆|用户名|密码|系统|账号|login|system|admin

- inurl:edu.cn intitle:管理

- site:xxx.com inurl:login|inurl:admin|inurl:admin_login|inurl:system

- site:xxx.com intitle:管理|后台|后台管理|登录|登陆

- inurl:login|admin|admin_login|login_admin|system|user

- site:xxx.com

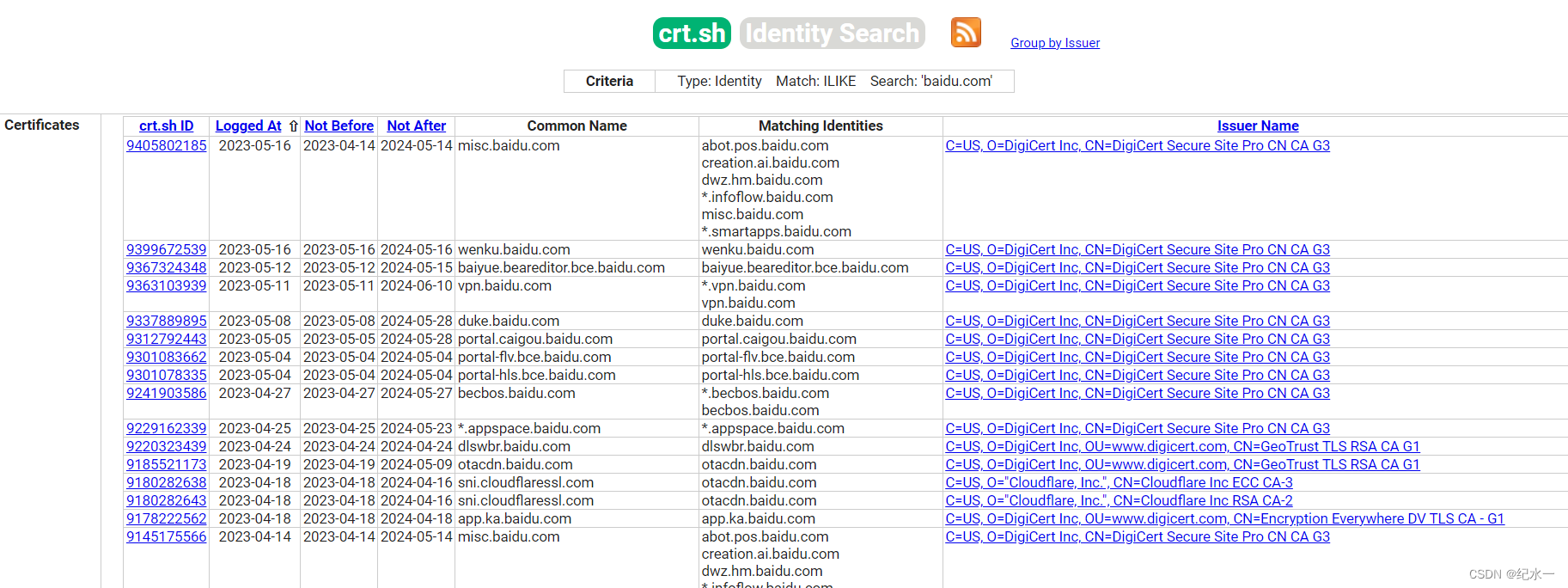

(四)、证书透明性信息发现子域名

1、crt:https://crt.sh/

结果:

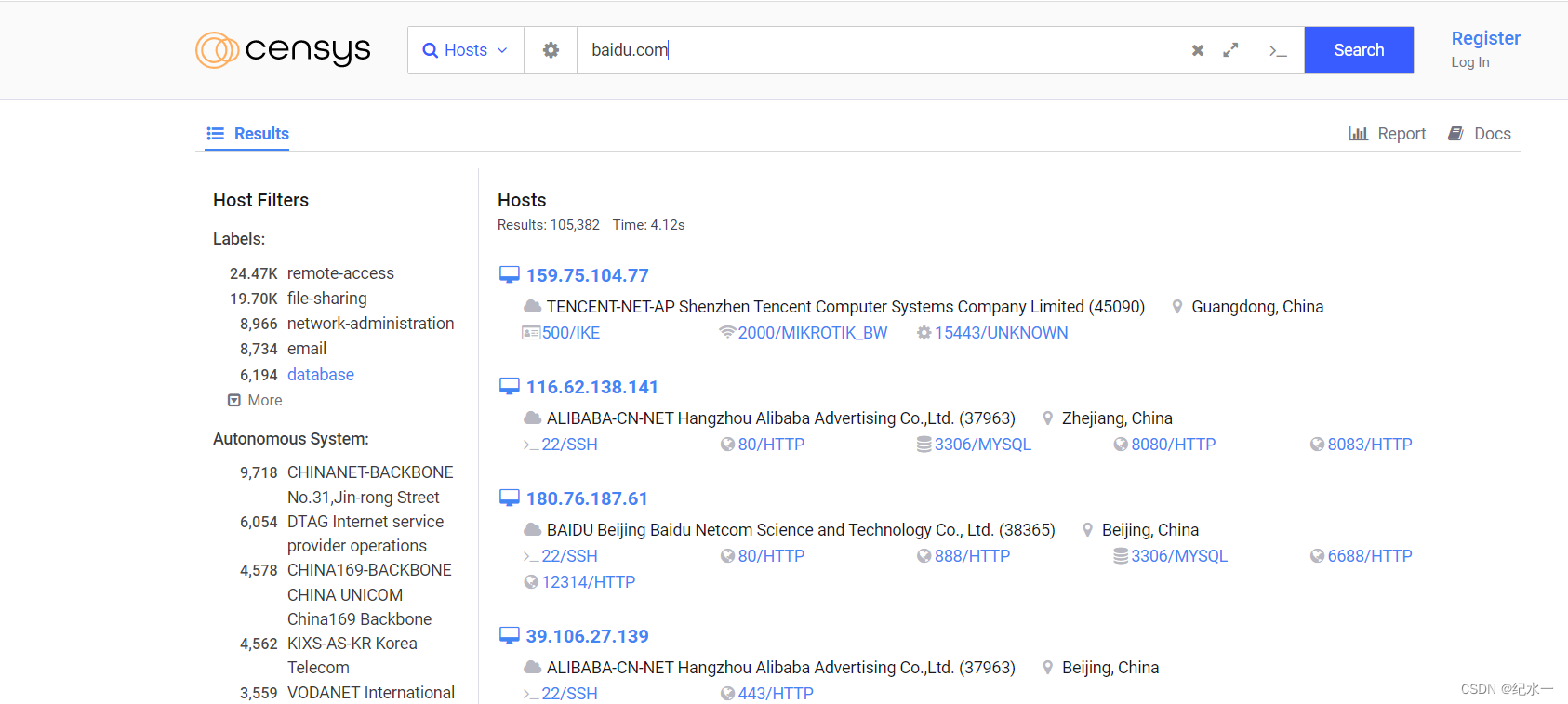

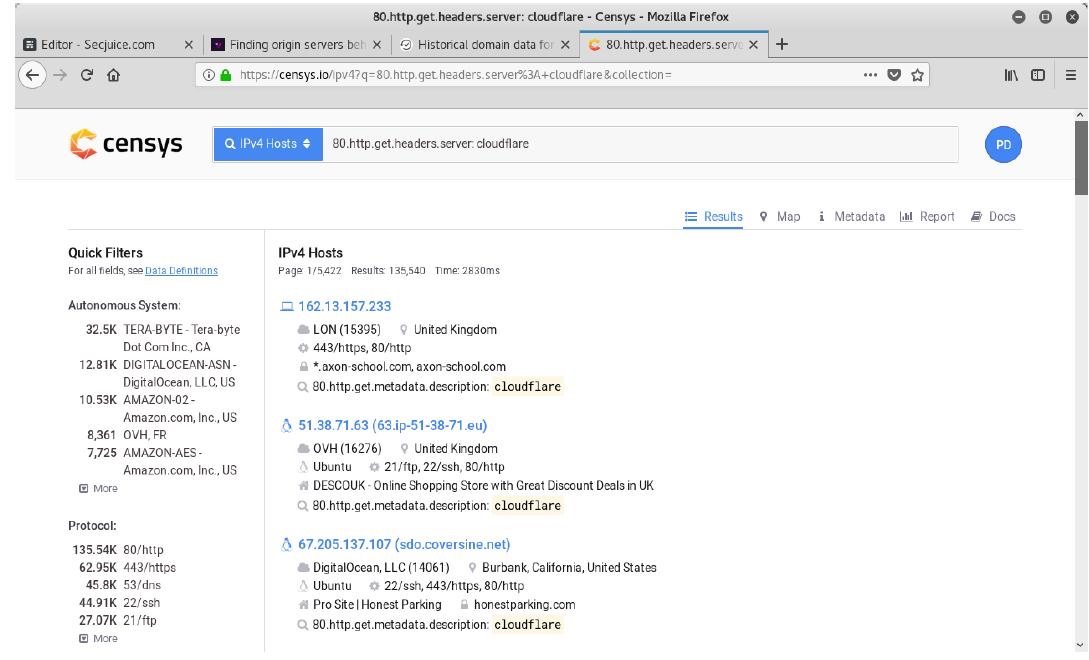

2、censys :https://search.censys.io/