2023年03月12日(周日)在杭州索菲特西湖大酒店 (浙江省杭州市上城区西湖大道333 号),中国南方Oracle用户组创始人之一:周亮(zhou liang)组织举办了主题为《大环境下的Oracle数据库的机遇与挑战》活动,大约有50名左右的人员参加了本次会议,大家反响热烈!

会议主要分为几个主题:

1、现在决定未来,谈谈Oracle的技术优势

2、深耕业 务 , 构建Oracle高可用

3、Oracle微服务如何服务企业级用户

4、数字化创新及Oracle相关解决方案

5、金融风控 Al SaaS 创新及 区块

6、Oracle 助力新医疗保障平台落地

同时,在圆桌会议上,讨论了若干议题:

1、数字化创新与Oracle数据库最佳实践应用场景

2、Oracle数据库微服务在某金融行业关键业务的应用

3、打造面向未来的医疗行业高可用核心系统

以下为中国南方Oracle用户组创始人活动部分照片:

中国南方Oracle用户组沙龙活动:大环境下的Oracle数据库的机遇与挑战

news2026/2/12 11:05:22

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/530547.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

YMatrix 5.0 故障自动转移功能新实现,运维更方便!

前言

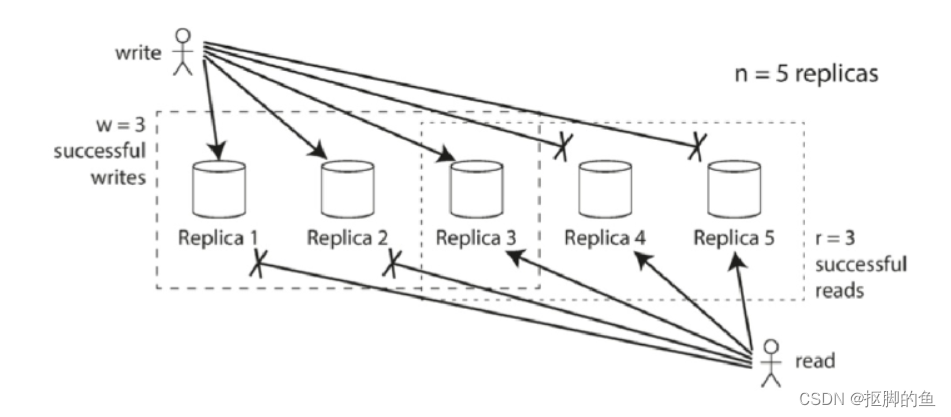

分布式数据库一般都实现了数据多副本的存储以保证数据的高可用性。在多副本存储的基础上,通过切换活跃的存储副本来实现故障转移,是常见的做法。

YMatrix 5.0 实现了在数据库集群所有数据分片上的故障自动转移,完全实现了数据库集群的…

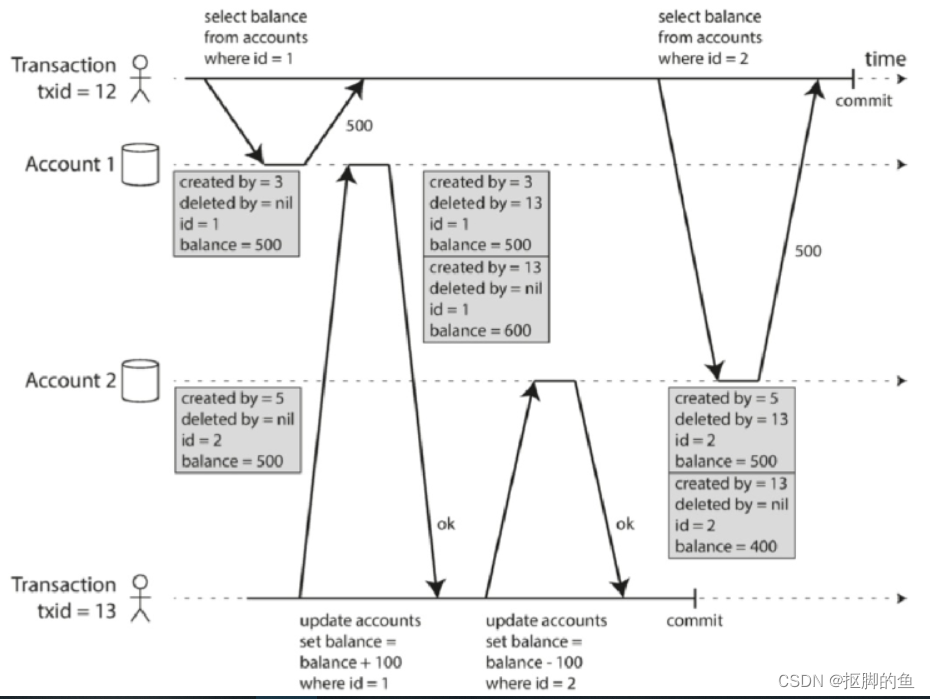

一文带你深入了解分布式数据的复制原理!!

在分布式数据系统中,复制是一种重要的能力。简单来说,复制就是将数据的副本存储在多个位置,通常是在不同的服务器或节点上。这样做有几个关键的优点:

使得数据与用户在地理上接近(从而减少延迟)࿰…

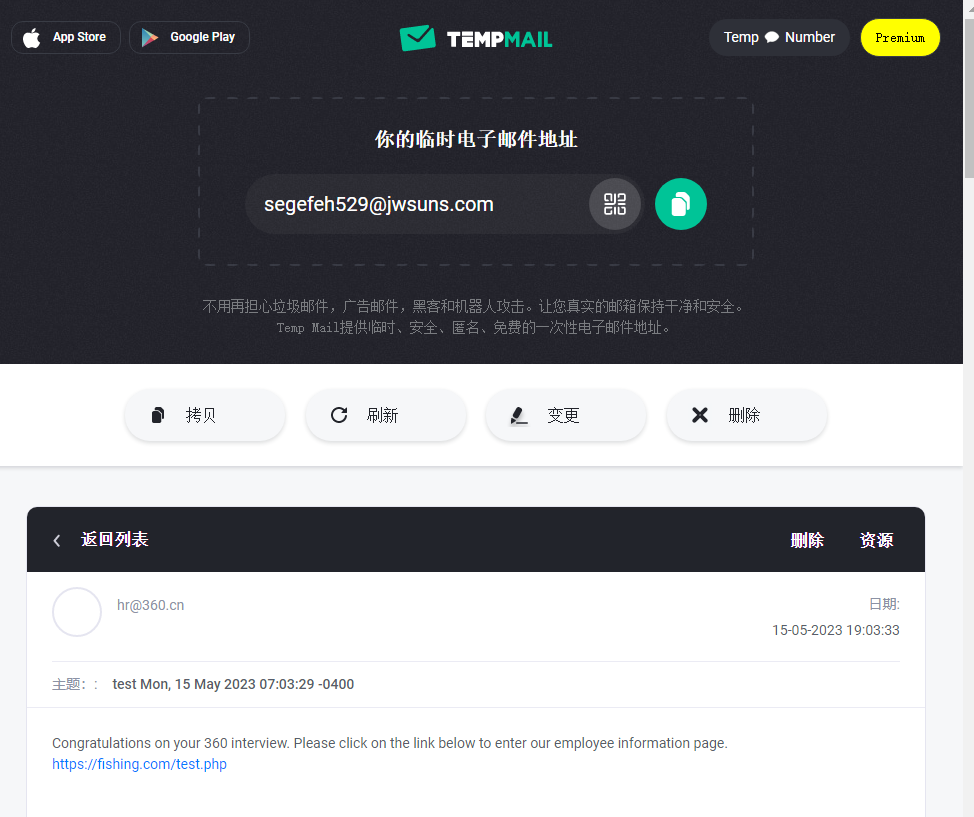

渗透测试--3.1嗅探欺骗攻击

目录

1.中间人攻击

2. 社会工程学攻击

SET使用实例——建立克隆钓鱼网站收集目标凭证

SET工具集之木马欺骗实战反弹链接

后渗透阶段

钓鱼邮件

总结 1.中间人攻击 中间人攻击(Man-in-the-middle attack,简称MITM)是一种常见的网络攻击…

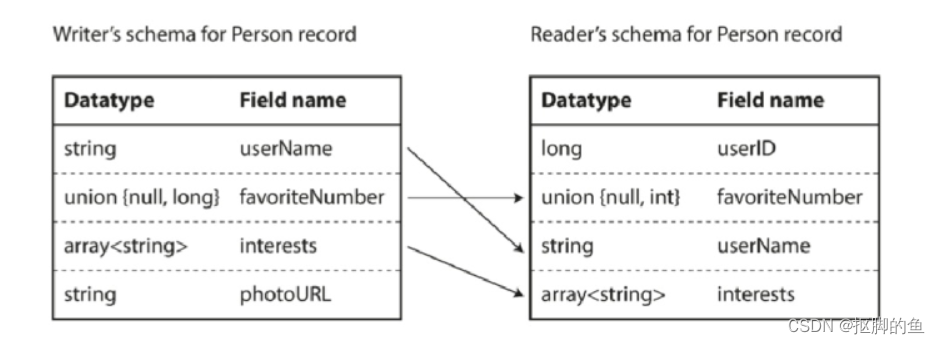

一文带你完整了解数据的编码!!

数据编码是将数据转换为计算机可读取和处理的二进制格式的过程。在数据存储中,正确的数据编码非常重要,因为它能够保证数据的完整性、可靠性和可读性。

数据编码可以确保数据在存储过程中不会发生错误。通过使用适当的数据编码规则,可以防止…

OPPO 关停“造芯”业务 ZEKU:一场大胆的尝试的结束

前言

近期,OPPO 关停了其“造芯”业务 ZEKU,结束了其自主研发处理器的尝试。本文将对这一事件进行探讨,分析其背后的原因及其对整个行业的影响。

1. ZEKU的成立与使命

在2019年,OPPO旗下的ZEKU研究所成立,标志着OPP…

Redis缓存穿透、缓存雪崩和缓存击穿

缓存穿透 缓存穿透,是指查询一个缓存和数据库中都没有的数据。正常的使用缓存流程大致是,数据查询先进行缓存查询,如果key不存在或者key已经过期,再对数据库进行查询,并把查询到的对象,放进缓存。如果数据库…

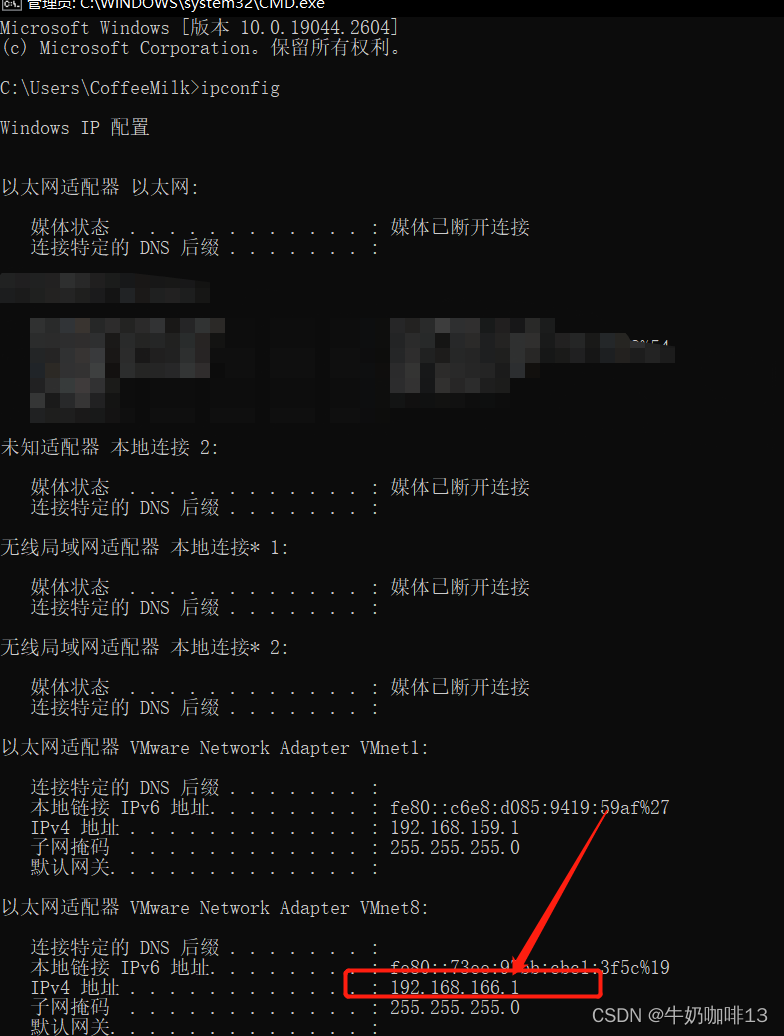

Centos和Windows之间通过主机名实现相互访问

一、业务需求 在内网环境中,我们想直接通过特定的主机名称去访问我们的服务器,而不用去记忆服务器的IP地址,且不想通过nginx等代理工具或域名配置内容来操作。

二、分析 通常我们可以直接在浏览器中输入【localhost】后按下回车键后就可以访问我们的主机80端口的内容了;那…

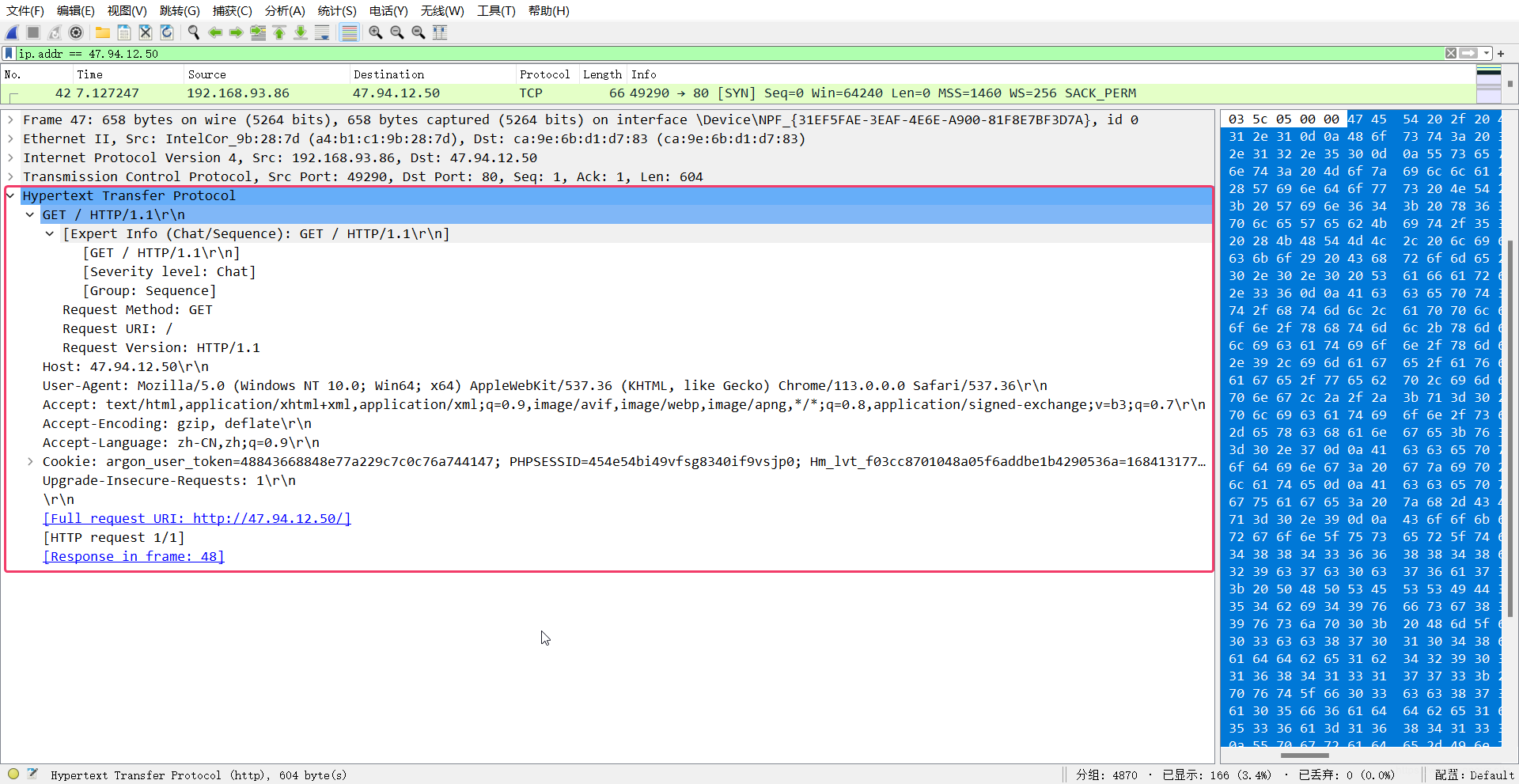

计算机网络大作业(Wireshark抓包分析)

实验要求

wireshark的深入学习与掌握,如过滤器的使用,归纳方法通过实验阐述ARP的工作原理利用实验结果分析 ICMP 协议的报文结构字段定义基于实验数据深入分析 TCP 协议的连接过程原理,报文的分片等功能从校园网发起向外网中某 Web 服务器的…

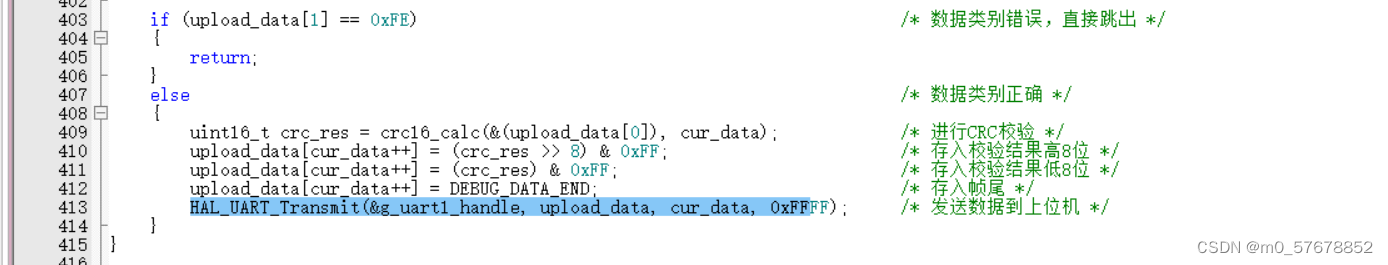

基于正点原子电机实验的pid调试助手代码解析(速度环控制)

这里写目录标题 下位机与PID调试助手传输的原理代码讲解(基于正点原子)解析数据接受和数据发送的底层函数数据接受数据帧格式环形数组以及怎么找到它的帧头位置crc校验 数据发送数据上传函数 通过前两节文章,我已经了解了基本的pid算法,现在在完成了电机…

MatrixGate 5.0 性能再升级,加载速度提升三倍!

前言

数据的加载速度在数据处理和分析领域一直是一个挑战,为应对这一挑战,YMatrix 数据库开发了 mxgate 高速数据加载工具。最近,随着 YMatrix 5.0 的 GA,新版 mxgate 与上一版本(4.8.1)相比,速…

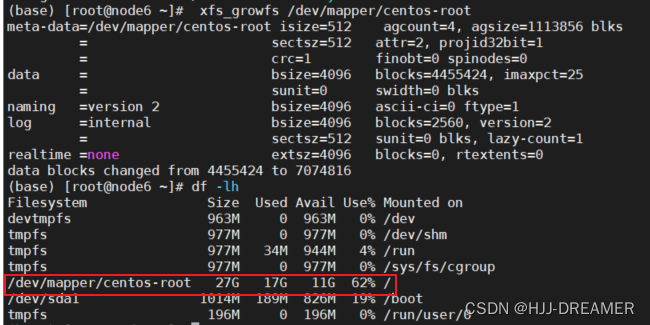

Linux 虚拟机 磁盘扩容

概述 在单台虚拟机上部署了过多服务,导致磁盘使用过度达到98%。 现在扩容提高磁盘容量,增加10G。 现象

df -h

df -ih

du -s具体步骤 VMware 扩容 关闭虚拟机的情况下执行,类似于生产环境下需要关闭服务器,从而添加硬盘等相关操作…

Liunx基础命令 - rm删除命令

rm命令 – 删除文件或目录

rm命令来自英文单词“remove”的缩写,中文译为“消除”,其功能是用于删除文件或目录,一次可以删除多个文件,或递归删除目录及其内的所有子文件。

rm也是一个很危险的命令,使用的时候要特别…

从BinDiff到0day 在IE中利用CVE-2019-1208

前言

如上所述,CVE-2019-1208是UAF漏洞,这类安全漏洞可以破坏有效数据、引发进程crash、并且可以精心利用最终导致任意代码执行。而对于本文介绍的CVE-2019-1208而言,成功利用此漏洞的攻击者可以获得系统当前用户权限。如果当前用户具有admi…

理解Java虚拟机——JVM

目录

一、初识JVM

二、JVM执行流程

三、内存区域划分(JVM运行时数据区)

3.1 本地方法栈(线程私有)

3.2 程序计数器(线程私有,无并发问题)

3.3 JVM虚拟机栈(线程私有࿰…

最全的分布式事务详情,它来啰~

我们首先得理解什么是分布式事务呢?分布式事务是指在分布式系统中,涉及多个计算机或服务器的操作序列,这些操作需要满足一致性和可靠性的要求。每个操作要么全部成功执行,要么全部回滚,以保持数据的一致性和完整性。

…

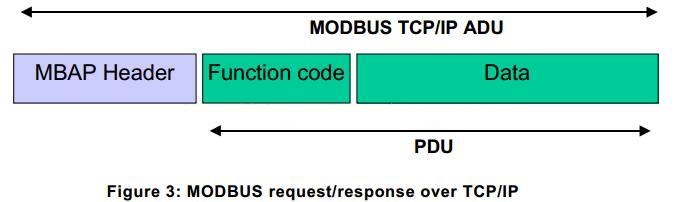

嵌入式通信协议【Modbus】Modbus TCP的帧格式

一、请求帧格式

Client request:例: 19 B2 00 00 00 06 06 03 00 27 00 02 1、头字节

上面是modbus客户端发出的报文内容,为modbus tcp/ip协议格式,其前面的六个字节为头字节( header handle);

19 B2 00 00 00 06

19 B2 00 00…

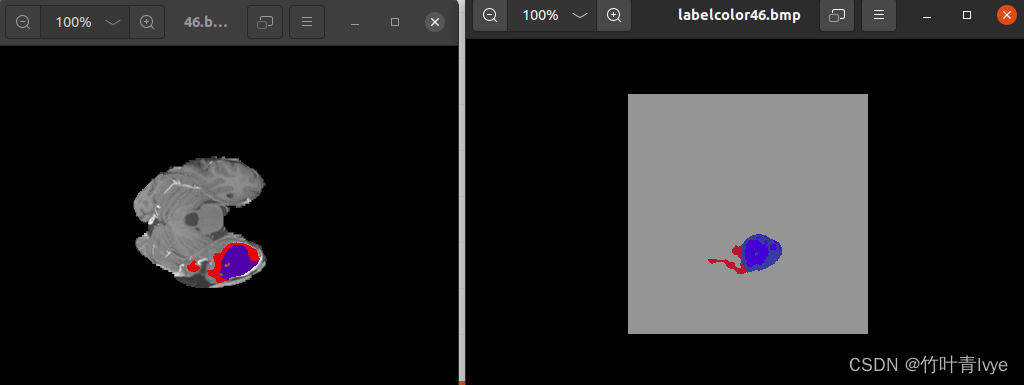

3D点云之语义分割(相关官方示例介绍)

之前在博客中提到,会考虑用深度学习来对3D点云进行处理,接下来迈出脚步,先整几个例子来熟悉它。例子原型来源于官网,博主在其基础上做了一些代码修改。

一. 例子参考

1. Keras中的资源

Code examples 2.openvinotoolkit

open_…

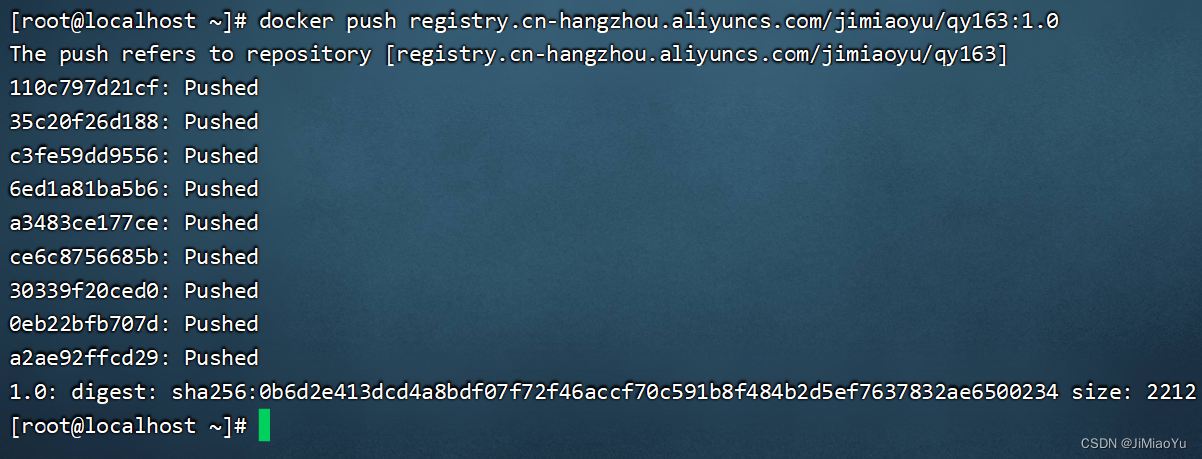

20230515在亚马逊Amazon扣费之后的申诉

20230515在亚马逊Amazon扣费之后的申诉 2023/5/15 22:56 缘起:使用Amazon的12个月的免费存储桶,然后调用S3功能翻译! 但是,被扣费了! 由于绑定的信用卡是工行的,要求和亚马逊解除绑定,工行给了一…

第十章创建模式—外观模式

文章目录 外观模式解决的问题概念结构 案例优缺点使用场景Tomcat 源码 结构型模式描述如何将类或对象按某种布局组成更大的结构,有以下两种: 类结构型模式:采用继承机制来组织接口和类。对象结构型模式:釆用组合或聚合来组合对象。…