0x00 免责声明

本文仅限于学习讨论与反诈知识的分享,不得违反当地国家的法律法规。对于传播、利用文章中提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本文作者不为此承担任何责任,一旦造成后果请自行承担!

0x01 前言

最近在某社交平台上看到一个求助帖,大致内容是:一名博主在电商平台下单了一个电子产品,卖家谎称快递员上门取件需要对这个电子产品设置保价,在平台的聊天窗口给博主发送了一个顺丰的二维码。博主无法通过电脑点击链接,于是使用手机点击二维码后,弹出了一个平台的快递保价二维码。如果快递员上门取件要设置保价似乎也很合理,并且这个链接确实是快递平台官网的保价系统。结果,刚支付完保价金额 5 元后,发现刚买的电子产品还没到手却被系统提示收货成功。这时博主才意识到事情的不对劲,试图退款时发现卖家已消失。

0x02 行为分析

为了帮助读者今后可以更好地判断和预防新型网络诈骗手段。以下通过详细的行为分析,对电商平台自动收货的诈骗行为深入了解,让读者对新型网络诈骗起到防范意识。

网络钓鱼(Phishing)是社会工程学的一种。类似于现实中的钓鱼,攻击者伪装成可信任的发件人,向受害者发送具有欺骗性质的消息,设下“诱饵”,诱导受害者点击恶意链接,并在攻击者仿冒的网页上提供敏感数据。利用获取到的信息,攻击者可以直接通过交易受害者的个人数据牟取经济利益,或借此发动下一步网络攻击。攻击者也有可能在钓鱼信息中附有恶意软件,在受害者在打开钓鱼信息的恶意附件后,攻击者的恶意软件就可趁虚而入,在受害者的系统中运行。除此之外,攻击者也可能误导受害者将资金或资产错误地转移给他人。

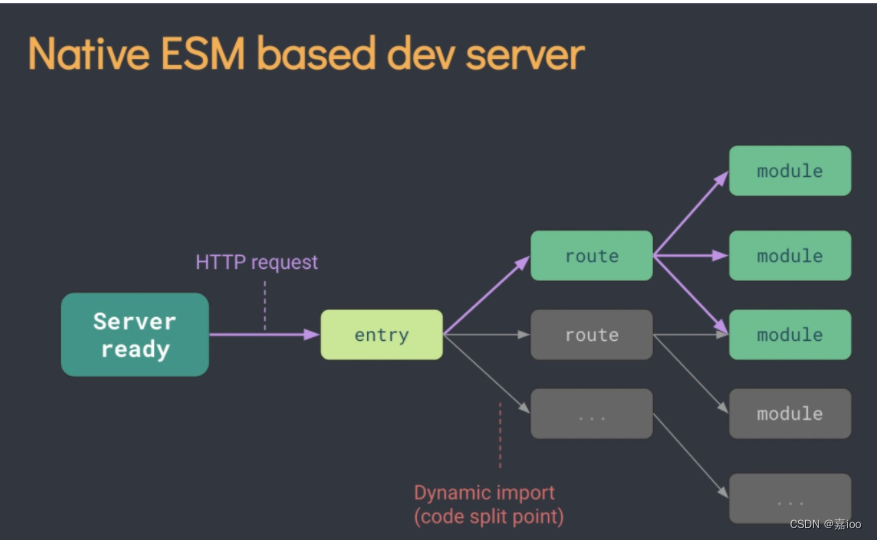

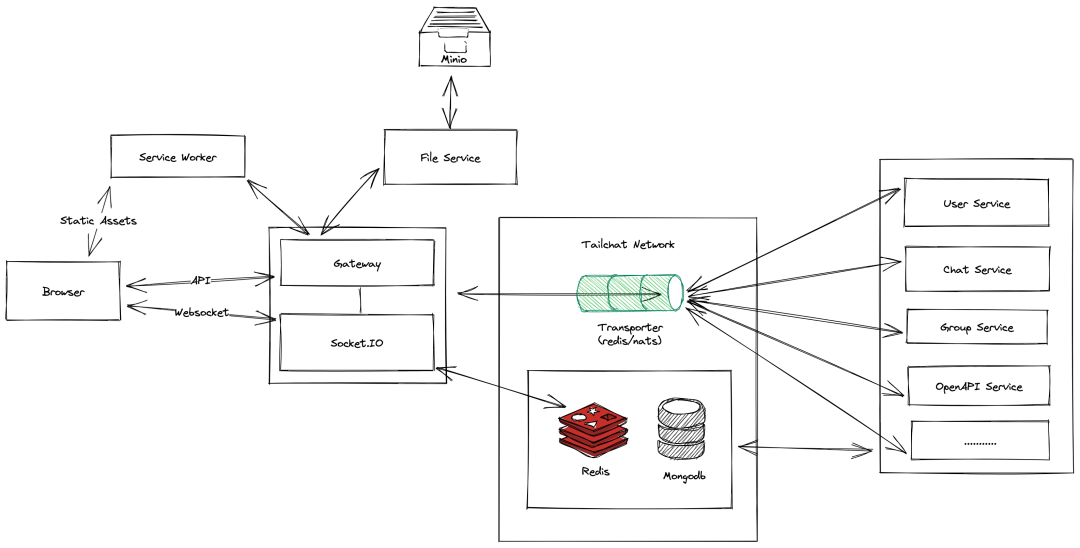

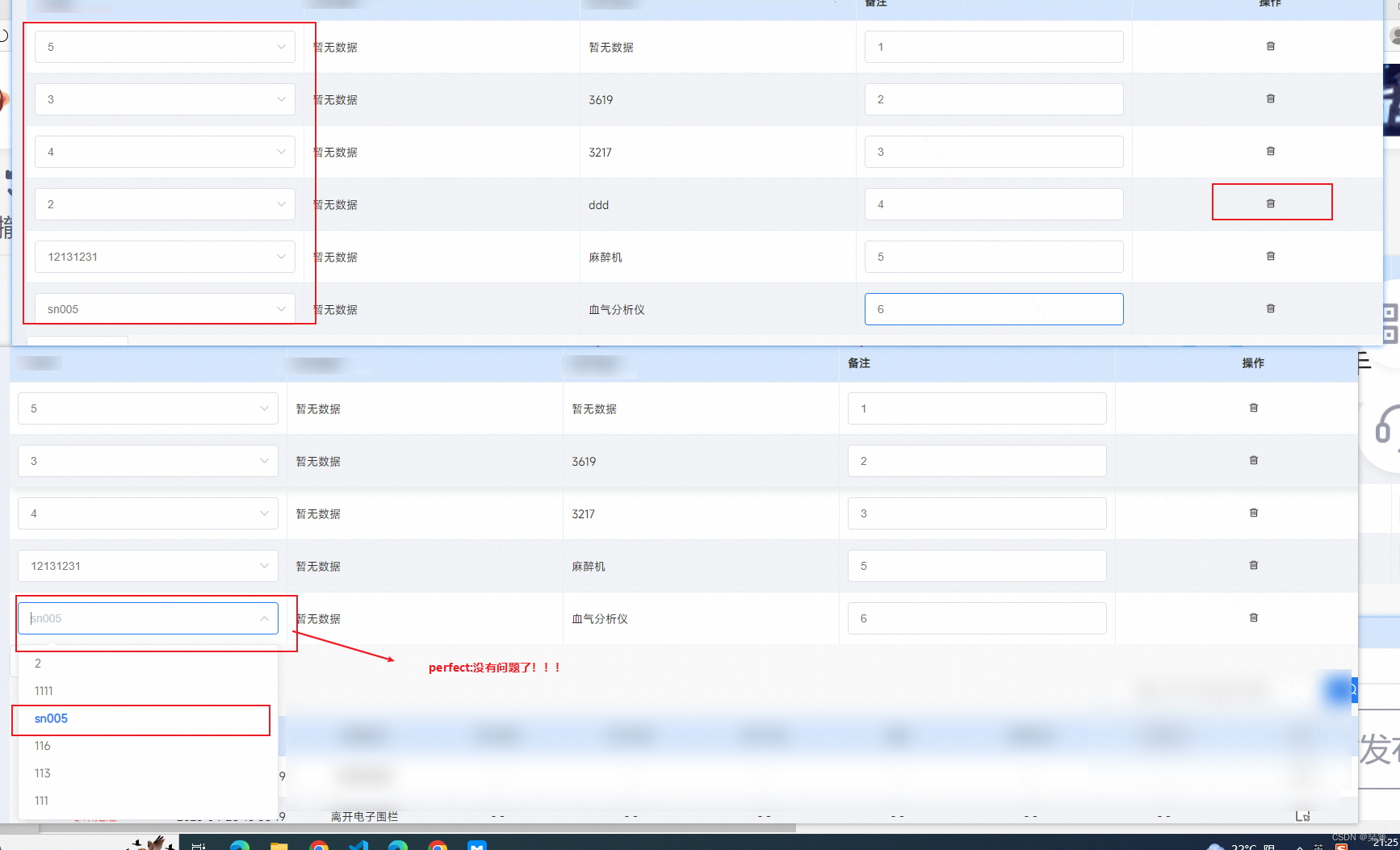

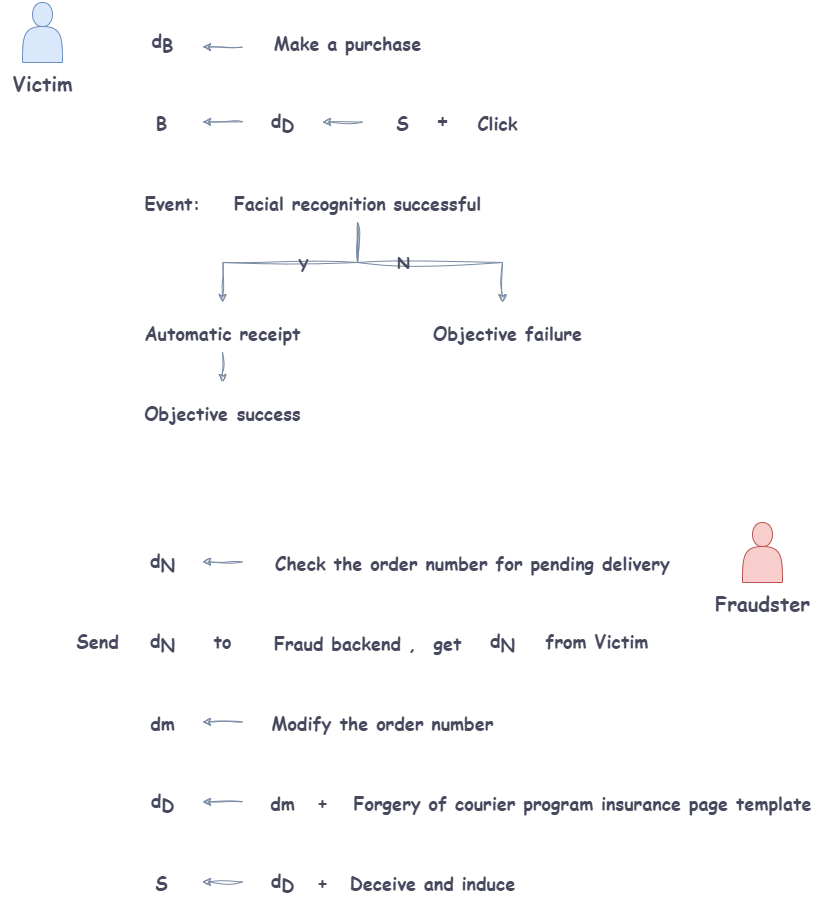

博主就是被诈骗分子发送的恶意链接诱导点击,从而被骗。查看诈骗手段行为流程图可以看到受害者行为。先进行下单,下单成功后会向电商平台返回支付数据 。这时电商平台接到数据后会向卖家(诈骗分子)发送下单成功的订单号。诈骗分子通过获取待发货的订单号,发送到诈骗系统后台,生成一个链接或者二维码。访问这个链接或者二维码便会跳转到诈骗分子伪造的快递平台的商品保价程序。

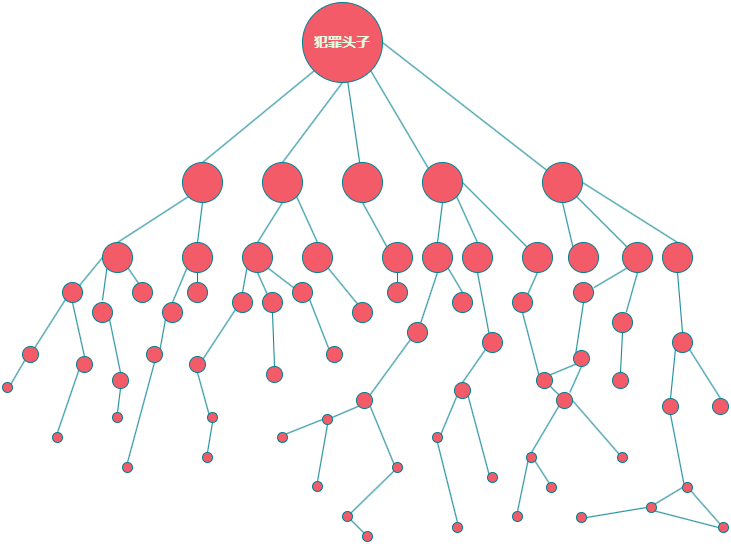

这种传播方式十分广泛,一个诈骗分子可以教唆或诱导多名潜在违法者。通过诈骗程序后台生成一个钓鱼链接或者是钓鱼二维码,组织犯罪传播给潜在违法者以及有犯罪意图的人。这些人在电商平台上发布价格远低于同类产品的商品,以引诱买家贪图低成本购买的心理。使用一些看似合理的话术诱导买家点击钓鱼链接或者二维码。这时,如果买家点击链接支付了保价金额,那么就会提示收货成功。

0x03 代码分析

分析不法分子发送的链接,检查源代码中发现一段 JS 代码,使用了自执行函数,这个方法可以立即执行函数中的内容。在 JS 代码中,函数可以作为参数传递给其他函数。代码中添加了 ready 函数可以让买家点击钓鱼链接或者钓鱼二维码后可以自动执行其中的代码块。

第三行的代码逻辑就是,伪造快递平台的网页中有一个点击按钮,当买家点击支付按钮时,代码中注册的 CSS 点击事件监听器就会被触发。那么接下来就可以看到代码的核心部分开始运行。

(function() {

ready(function() {

document.querySelector('.tradeno').addEventListener('click', function() {

AlipayJSBridge.call("tradePay", {

tradeNO: "0000000000000000000000000000" //此参数为支付宝交易号

}, function(result) {

//处理支付结果

});

});

});

})();

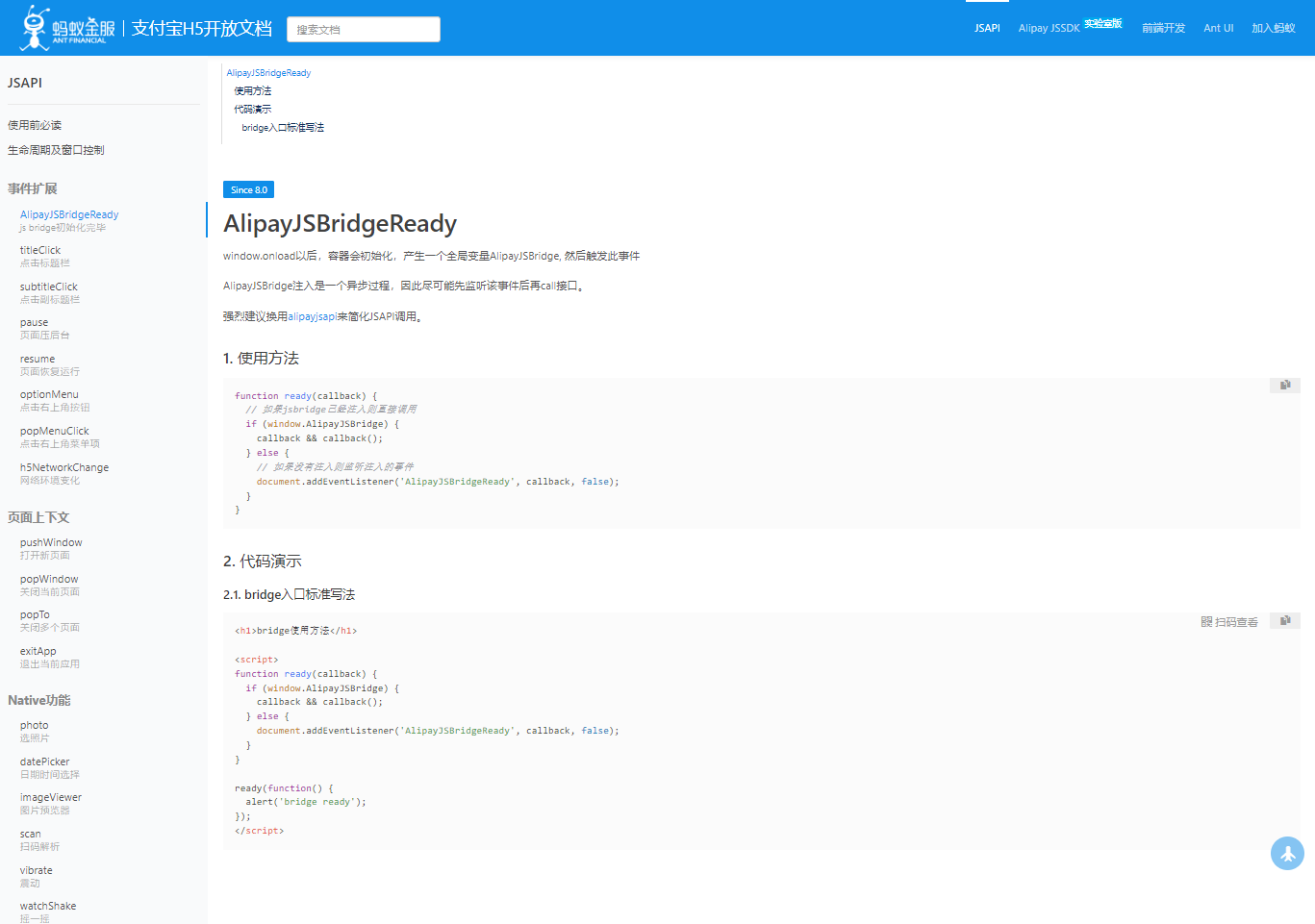

AlipayJSBridgeReady , window.onload 以后,容器会初始化,产生一个全局变量 AlipayJSBridge ,然后触发此事件 AlipayJSBridge 注入是一个异步过程,因此尽可能先监听该事件后再call接口。强烈建议换用 alipayjsapi 来简化 JSAPI 调用。

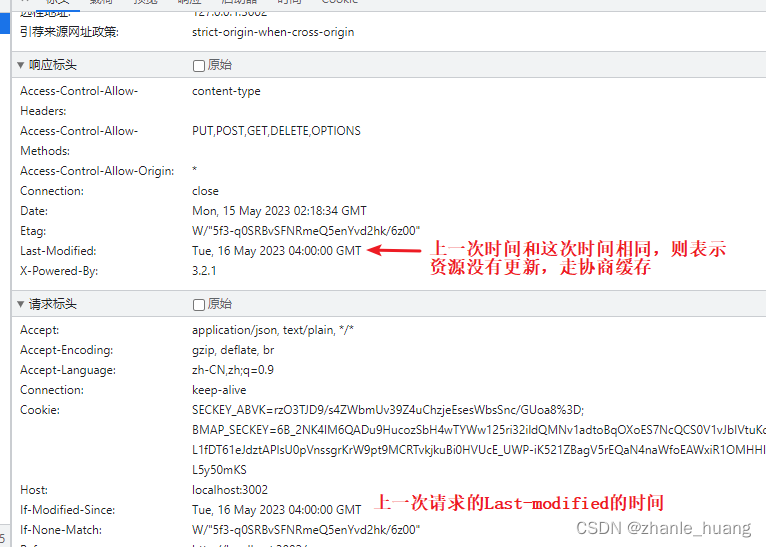

这部分便是问题所在,这是支付宝内部的接口调用。我们可以通过查看支付宝的 H5 开放文档,文档中的代码需要确定 JS 代码是否准备就绪。如果 AlipayJSBridge 事件已触发,则直接执行回调;如果尚未触发,则等待注入事件触发后执行回调。

function ready(callback) {

// 如果jsbridge已经注入则直接调用

if (window.AlipayJSBridge) {

callback && callback();

} else {

// 如果没有注入则监听注入的事件

document.addEventListener('AlipayJSBridgeReady', callback, false);

}

}

0x04 my.tradePay简介

在源代码中核心部分有这么一段代码,就是 tradeNO:"..." 。根据官方文档: my.tradePay 是用于发起支付的 API 。此 API 暂仅支持企业支付宝小程序使用。

tradeNO: "0000000000000000000000000000"

常见问题 FAQ

Q:web-view 中如何进行支付?

A:web-view 中也可以通过 my.tradePay API 进行支付,不支持 H5 网页支付。

上述内容为官方文档的常见问题解释说明,这也就可以解释为什么在电脑端无法访问不法分子发送的诈骗链接,使用此 API 调用支付接口时不支持 H5 网页支付。因为 my.tradePay 是支付宝内部定义的一个 API 接口。在任何非支付宝软件内调用 API 都是无效的,通过在支付宝小程序中操作似乎也增加了合理性,让买家用户认为这是支付宝内部的支付程序,并不是第三方的诈骗程序。

参数类型:

Object 类型,参数如下:

| 参数 | 类型 | 必填 | 描述 |

| tradeNO | String | 否(调用小程序支付时必填) | 接入小程序支付时传入此参数。此参数为支付宝交易号,注意参数有大小写区分。 |

| orderStr | String | 否(调用支付宝预授权时必填) | 完整的支付参数拼接成的字符串,从服务端获取。 |

| success | Function | 否 | 调用成功的回调函数。 |

| fail | Function | 否 | 调用失败的回调函数。 |

| complete | Function | 否 | 调用结束的回调函数(调用成功、失败都会执行)。 |

表格来源于[支付宝文档中心/my.tradePay]

也就是说,诈骗分子将用户下单的交易订单号传入此参数中,点击二维码支付保价金额时,就会调用这个支付宝内部的 API 接口。一旦买家支付成功,根据交易订单号就会判定买家已收货,并将钱款打给诈骗分子。

AlipayJSBridge.call("tradePay", {

tradeNO: "0000000000000000000000000000"

}, function(result) {

//处理支付结果

0x05 防范措施

Ⅰ需要有警惕心理,不轻信不盲从。对于卖家发送不明来源的信息、链接或要求要时刻警惕。如果实在无法辨别可以联系平台客服确认进行协助辨认。

Ⅱ切记只在平台内交易,不进入第三方沟通,同时可以检查对方身份信用程度,尽量避免购买信用程度较差的卖家产品。

Ⅲ如果发现任何可疑行为或受到钓鱼诈骗的损失,请及时向相关平台报告,并向当地的监管部门提交证据材料报案,申请协助调查。

0x06 参考文献

[1].朱思邈. 什么是网络钓鱼?[EB/OL]. [2023-05-15]. https://info.support.huawei.com/info-finder/encyclopedia/zh/%E7%BD%91%E7%BB%9C%E9%92%93%E9%B1%BC.html.

[2].Sugobet. 闲鱼/支付宝 自动收货诈骗套路分析[EB/OL]. [2023-05-15]. https://blog.csdn.net/qq_54704239/article/details/130522387.

[3].支付宝H5开放文档. AlipayJSBridgeReady[EB/OL]. [2023-05-15]. https://myjsapi.alipay.com/jsapi/events/alipay-js-bridge-ready.html.

[4].支付宝文档中心. my.tradePay[EB/OL]. [2023-05-15]. https://opendocs.alipay.com/mini/api/openapi-pay#function%20anchor()%20{%20[native%20code]%20}.

0x07 总结

罪犯无孔不入,警惕不可放松。由于作者水平有限,文中若有错误与不足欢迎留言,便于及时更正。