前言

我一个朋友老赵,老赵在一家大型互联网公司做高级网络安全工程师,从实习生到工程师整整待了六年。去年他们公司为了缩减成本,做了裁员,他也在其中,取而代之的是一个只有三年工作经验的 “新人” …

老赵想着,自己也有多年工作经验,找工作应该不难,结果这几个月却屡次碰壁,这让老赵一度陷入了自我怀疑,难道是中年危机到了,所以职业发展也变得艰难了吗?

网络安全工程师不得不面对的三个坎

1、大多网络安全工程师停留在入门阶段

网络安全工程师虽然不是谁都能干,但也属于入门职业。面对网络工程师的职业发展,很多人都是没想明白就糊里糊涂入了行。按部就班的做了许多年,当身上的担子越发沉重时才开始着急未来的发展,此时却已经错过了最好的时间。

2、高薪岗位少且要求很高

现在很难找到纯的网络安全工程师职位,即使你是纯技能网络构架师,技术纯熟,但就中国行情而言,大厂就那么几个,高薪岗位凤毛麟角,现在也不怎么缺人,对技术能力的要求也都很高。现状就是纯的高级网工很少,网工底层很多,苦逼的人很多。

3、职业晋升和涨薪困难

做纯网工不行,就只能转管理,但基层管理岗位也很尴尬,接触一线少了渐渐地技术能力就开始退化。管理能力是有所长进,但是跳槽资本降低,空降到其他公司做基层管理可能性不大,做回技术吧又忘的差不多。网工想涨薪,要么做到管理层,要么技术上几个台阶,不然就原地不动陷入困局。

如何才能避免“危机”

一、提早做规划

做纯网安全工太难,走网安工管理又进了死胡同,所以早做规划。规划时,问清楚自己几个问题:

- 会什么?——技术 or 能力…

- 有什么?——人脉 or 渠道 or 技术 or 能力…

- 想干什么?——行业,技术,能力…

- 能干什么?——行业,技术,能力…

- 喜欢什么?——行业,技术,能力…

- 还差什么?——技术,能力…

二、持续学习,抓住新技术

新技术新设备大厂通常都是最先使用的,所以不断学习,掌握新技术,新设备,增加更多技术背书,例如学习更多企业实战课程,不断跟进先进设备和先进技术,寻找更多模拟实战环境,为自己增加更多练手机会,这样面试大厂的时候就多了一层保障和优势。

三、考个证,为晋升加分

网安工管理晋升太难,但考个认证会让你的管理路变得简单。有认证资格的工程师工资高不说,也更容易受到大厂青睐,这一点从各大招聘网站的薪资水平就能看出来。

但是学习并不是盲目的跟潮,而是有理有据,系统性的为自己增值,为自己实现目标而赋能。同时要根据实际情况找到适合自己的学习形式和学习方法。

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费领取

网络安全工程师必备的十大技能

1、专业英语

计算机最早诞生于美国,天生自带“英文”属性。虽然我们普通人可以使用简体中文,但人和计算机的交互命令全部都是英文命令。如果你连英文都不过关,那基本就谈不上当网络安全工程师了,尤其是计算机专业英语。

同时,最新的计算机技术资料基本都是英文版本的。等到翻译成中文,需要延后蛮长一段时间(1个月到1年不等)。而对于计算机漏洞来说,从发现开始计时,越往后越无效。因为安全厂商早就开始全面修补漏洞了。所以,网络安全工程师的英文必须好,而且经常浏览国外有名的英文网站。

2、网络协议

网络安全工程师之所以叫做网络安全工程师,就是因为他们“隐身”于计算机网络世界中。他们对各种网络协议都非常精通,并且能够熟练使用各种网络工具。这里说的精通不是懂得配置和优化,而是非常精通其工作原理。比如:

- OSI七层网络模型中网络数据传输的各种封装,包括数据帧、数据包、报文段等。网络安全工程师经常需要通过网络扫描嗅探,也需要通过篡改数据来进行伪装。

- TCP传输的三次握手、传输窗口、重传机制。网络安全工程师可以利用这些机制的弱点来制造麻烦。目前安全防御最难对付的就是DDOS攻击。

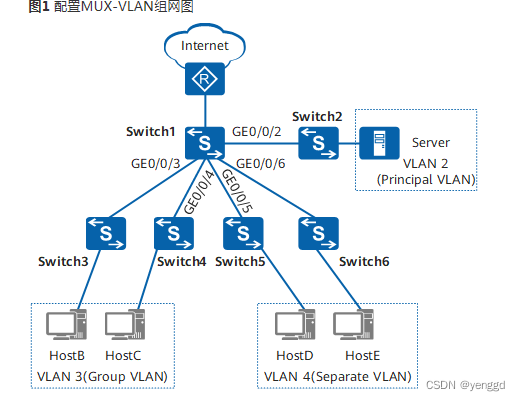

- MAC地址、ARP、静态路由、动态路由、VPN、VLAN、NAT等工作机制。网络安全工程师可以通过入侵网络设备来窃取重要的数据。

- IPv4、IPv6的规划、寻址技术,这是计算机在互联网上的身份证。网络安全工程师必须了解得明明白白。

- DHCP、DNS、RDP、SSH、FTP、telnet、SCP等常见的网络应用。网络安全工程师经常利用这些常见的网络应用的漏洞来达到入侵的目的。

- 其他网络技术

3、linux操作系统

操作系统是计算机的基础软件,而Linux系统又是服务器端使用较多的操作系统。作为一个合格的网络安全工程师,自然需要精通linux系统的基础知识。同时,由于linux的开放性,很多攻击性强的网络安全工程师工具都是在linux下开发出来的。网络安全工程师如果对linux不熟悉,就连驾驭网络安全工程师工具都比较费劲,更谈不上入侵了。当然,这里并不是说windows系统就不需要掌握,只是linux显得更为重要一点罢了。windows毕竟在桌面终端上使用也是很广泛的。

4、社会工程学

社会工程学是指通过各种社会机制(包括伪装身份沟通)来获得信息的手段。很多人觉得这个和网络安全工程师技术没啥关系,感觉更像是小偷、骗子之类的。其实不然,社会工程学是网络安全工程师攻击的常用手段。他们可以伪装成单位的维修电工,将机房的全部电力切断。也可以通过伪装维护人员致电来获取系统的远程登录账号、密码。这可比暴力破解密码来得轻松很多。所以,现在的网络安全也包括提高人们的安全意识。

5、数据库技术

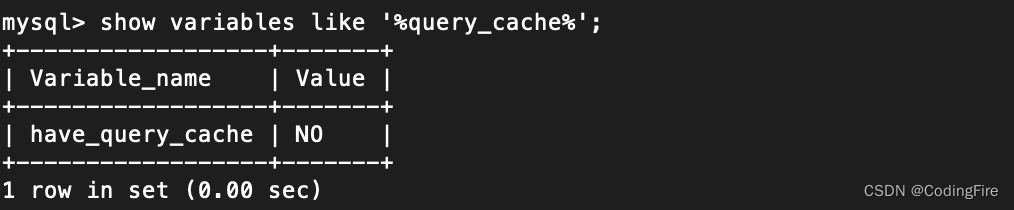

数据库是业务系统存储重要数据的场所,而很多网络安全工程师的攻击目的就是为了获取有用的数据。所以,网络安全工程师必须掌握市面上主流的数据技术,比如:oracle、db2、mysql、ms-sqlserver等等。同时,数据库周边的相关软件技术也是网络安全工程师需要掌握的,比如:备份软件。

6、web应用

web应用因为是对互联网提供服务,通常是网络安全工程师攻击的首要目标。因为它是完全公开暴露在互联网上的应用,所以比较容易被攻击。网络安全工程师攻击成功后,可以通过web服务器一步一步突防到核心业务系统。很多不注重安全的中小企业,经常会碰到网站被篡改、被挂马。这些都是网络安全工程师行为所致。网络安全工程师通常非常熟悉HTML、ASP、JSP、PHP等语言。

7、加解密

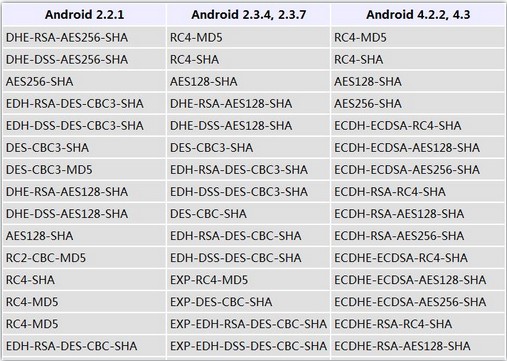

信息加密原本是“间谍”为了交换信息最常用的手段,但现在的网络中已经普遍使用加密传输、数据加密等技术。网络安全工程师们在长期的破解加密的过程中,也学会了利用加密系统。比如:这些年流行的勒索病毒就是网络安全工程师将用户的重要数据进行了高强度加密,导致用户无法读取这些数据不得不缴纳“解密费”。所以,网络安全工程师对加密和解密技术也是必须掌握的,不然很难突破用户的安全体系。包括:对称加密的DES、AES;非对称加密的RSA、DSA;散列算法SHA和MD5等。

8、编程技术

编程技术是计算机软件开发的必要技术。网络安全工程师们虽然不自己开发商业软件,但为了成功入侵系统,高级一点的网络安全工程师都会自己开发入侵工具。他们一般都擅长cgi、perl、php、python等脚本语言或者编程方法,可以轻松用这些工具来编写代码。

9、逆向工程

逆向工程通常用于破解商业软件,而网络安全工程师则可以通过逆向工程来发现软件的漏洞。当然,网络安全工程师也可以通过逆向工程对现有病毒或者恶意软件中的功能进行升级或者重构,形成新的强攻击力的恶意软件。

10、“隐身”技术

真正的网络安全工程师除了成功入侵系统外,还需要消除自己的入侵痕迹,做到网络“隐身”。因为,计算机系统、网络系统、安全设备都有完备的日志系统,他们会记录一切对系统的操作。网络安全工程师如果无法消除自己的访问痕迹,就算成功入侵了也很容易被安全部门抓获。所以,网络安全工程师必须非常清楚网络的数字取证技术,要知道如何规避自己被取证。

感谢每一个认真阅读我文章的人,礼尚往来总是要有的,虽然不是什么很值钱的东西,如果你用得到的话可以直接拿走:微信扫描下方CSDN官方认证二维码即可免费领取【保证100%免费】

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

![05- redis集群模式搭建(上) (包含云服务器[有坑])](https://img-blog.csdnimg.cn/9f6f10ec1a8c4c2385205c9f4cbd4039.png)