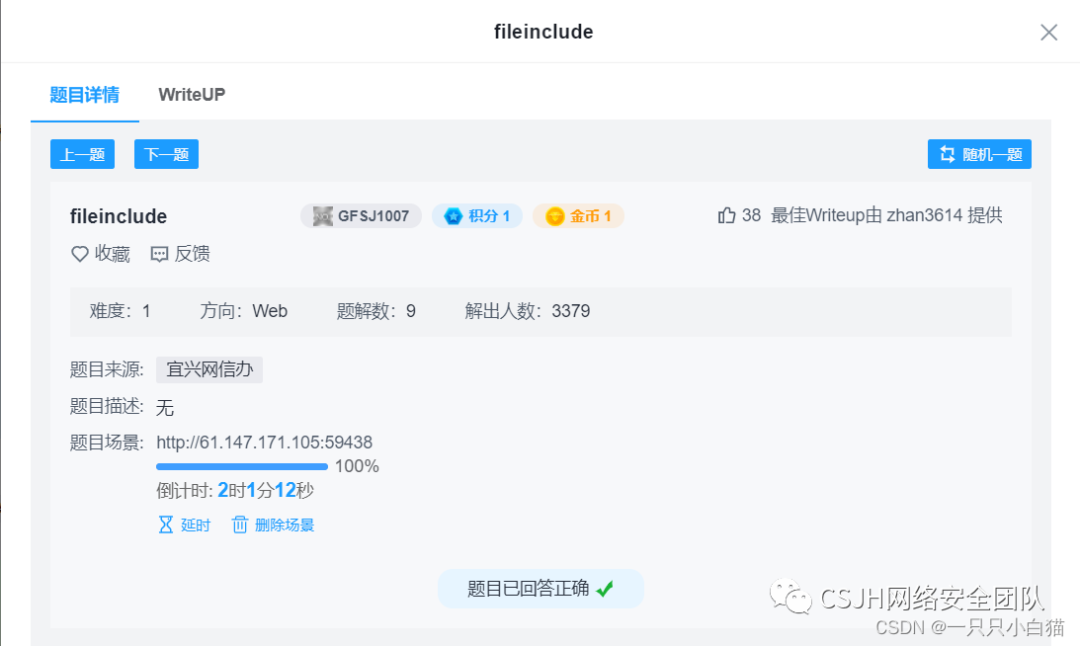

网络信息安全攻防学习平台 :http://hackinglab.cn/main.php

1、key在哪里?

进入环境之后,右击查看源代码,看到key再网页备注里面:

2、再加密一次你就得到key啦~

根据提示信息,在加密一次就能得到key,而且还知道加密后的密文大部分为字母,中间还掺夹着数字,这应该是ROT-13加密,

ROT-13是一种简单的替换密码,其中字母表中的每个字母都被替换为字母表中间距离它13个字母的另一个字母。例如,字母"A"被替换为字母"N",字母"T"被替换为字母"G"。这种加密算法最初被用于电报和古罗马时期的转换密码

ROT-13是凯撒密码的一种,偏移量是13,进入凯撒密码在线解码网页凯撒密码在线计算-ME2在线工具,进行再一次加密,获得key

3、猜猜这是经过了多少次加密?

根据提示,看到的密文是经过多次的加密,还看到再密文的结尾有”=“ 号,说明是base64加密

利用base64在线解密网站:在线Base64编码解码工具,进行解密,因为题目的密文是经过多次加密了,所以也需要多次解密,可以看到,经过每一次解密,密文的长度都在变短,直到得到明文

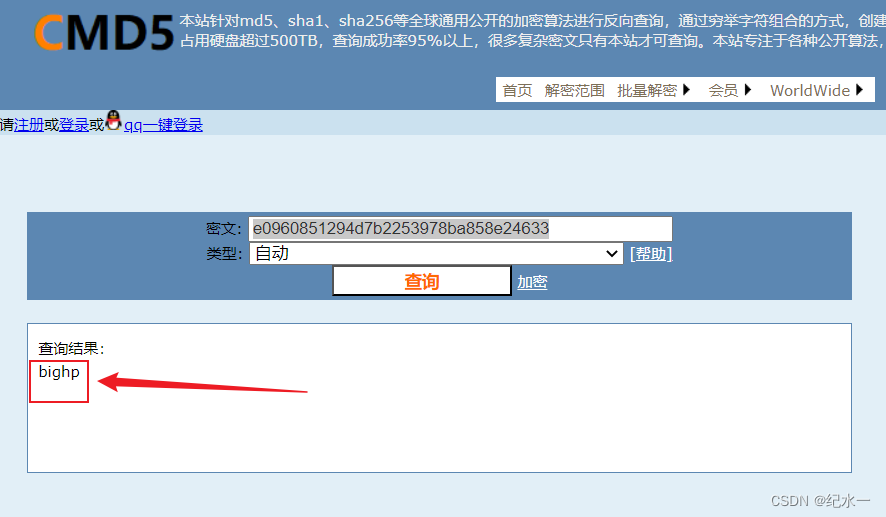

4、据说MD5加密很安全,真的是么?

根据提示,这应该是md5解密,利用md5在线解密网站:md5在线解密破解,md5解密加密,进行解密,结果:

5、 种族歧视

进入目标网站之后,看到:only for Foreigner(仅限外国人使用),能够进行识别的原理是,数据包中的语言应该是中文,需要进行更改语言,这里使用burpsuite进行抓包

浏览器设置代理,火狐浏览及,设置-常规-网络设置

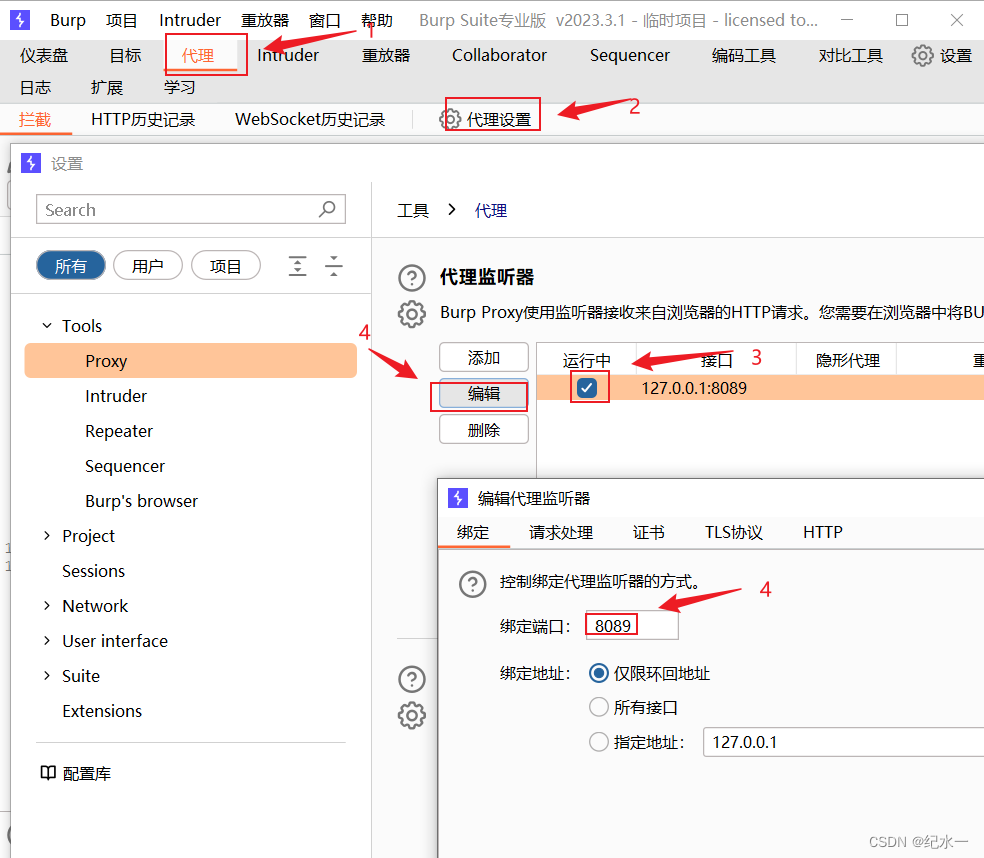

burpsuite设置代理:

点击通过地址,返回burpsuite查看发表情况,发现语言采用了中文

修改Accept-Language的值

修改前

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

修改后

Accept-Language: en-US,en;q=0.8,eh-TW;q=0.7,eh-HK;q=0.5,en-US;q=0.3,en;q=0.2

把zh-CN修改成en-US ,然后所有z都换成e修改做了之后,点击发送,查看响应的到key值

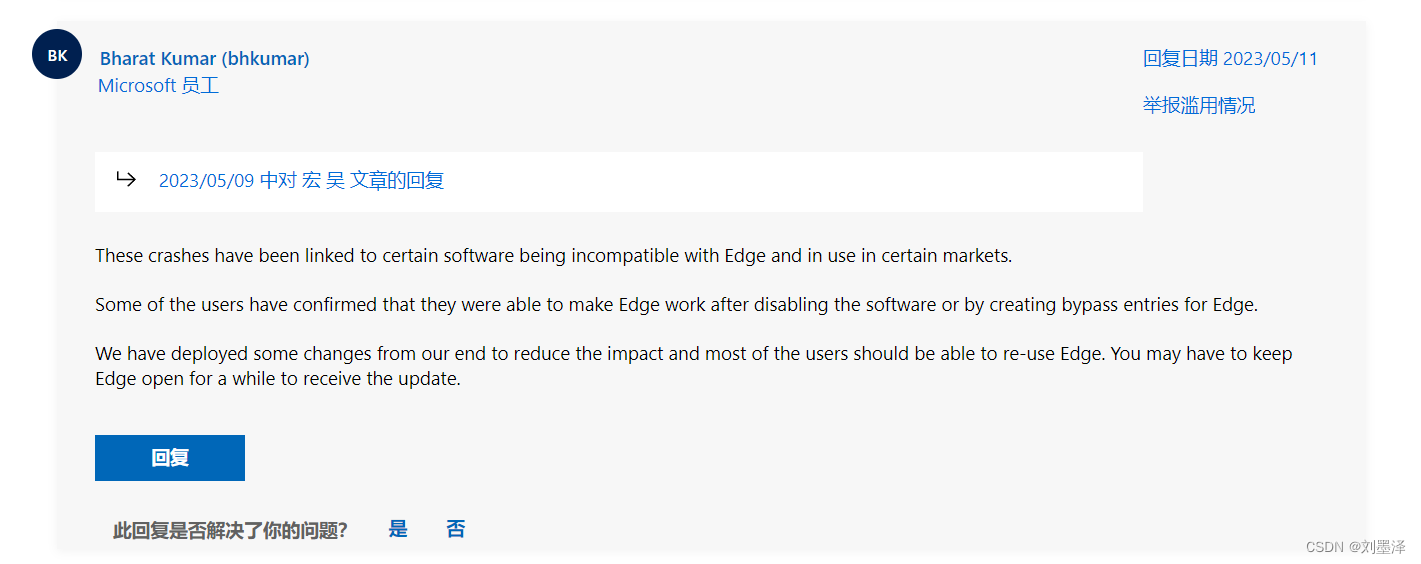

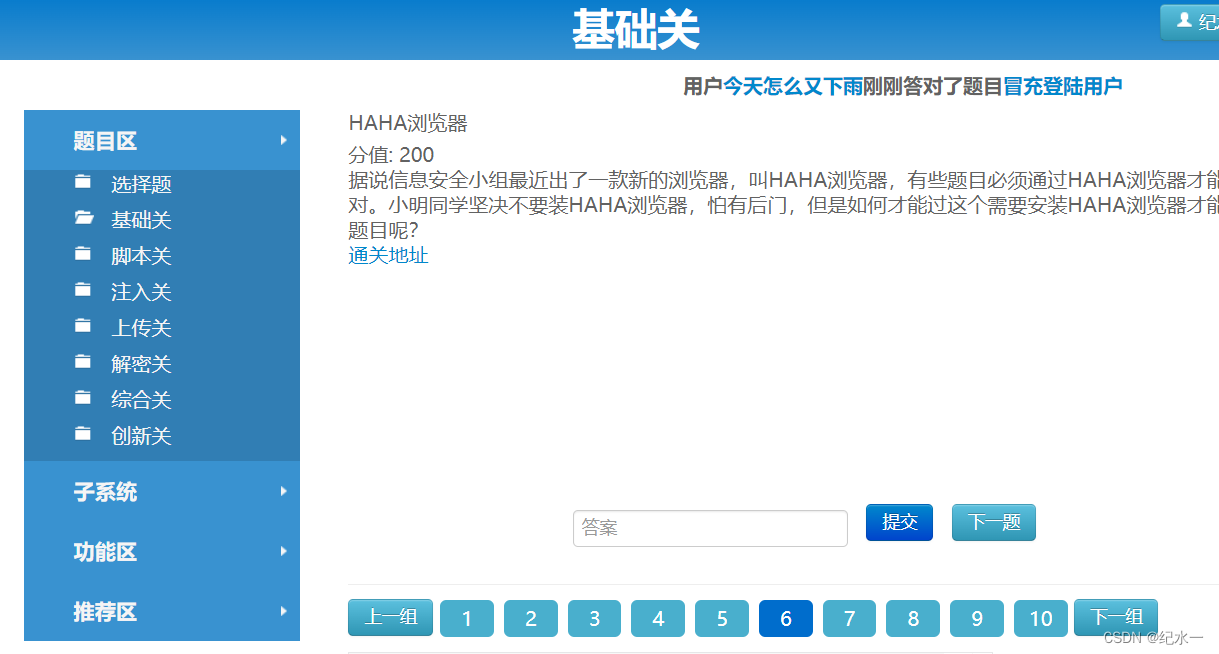

6、HAHA浏览器

进入目标地址,有一句话, “只允许使用HAHA浏览器,请下载HAHA浏览器访问”,我们可以设置代理为HAHA。利用burpsuite抓包,更换代理:

抓包结果如下,找到user-agent代理,把Firefox修改成HAHA,再重发送。得到key

7、key究竟在哪里呢?

进入目标网址,查看源代码,发现没有,进入开发者模式,火狐浏览器直接按F12,谷歌:更多工具-开发者工具

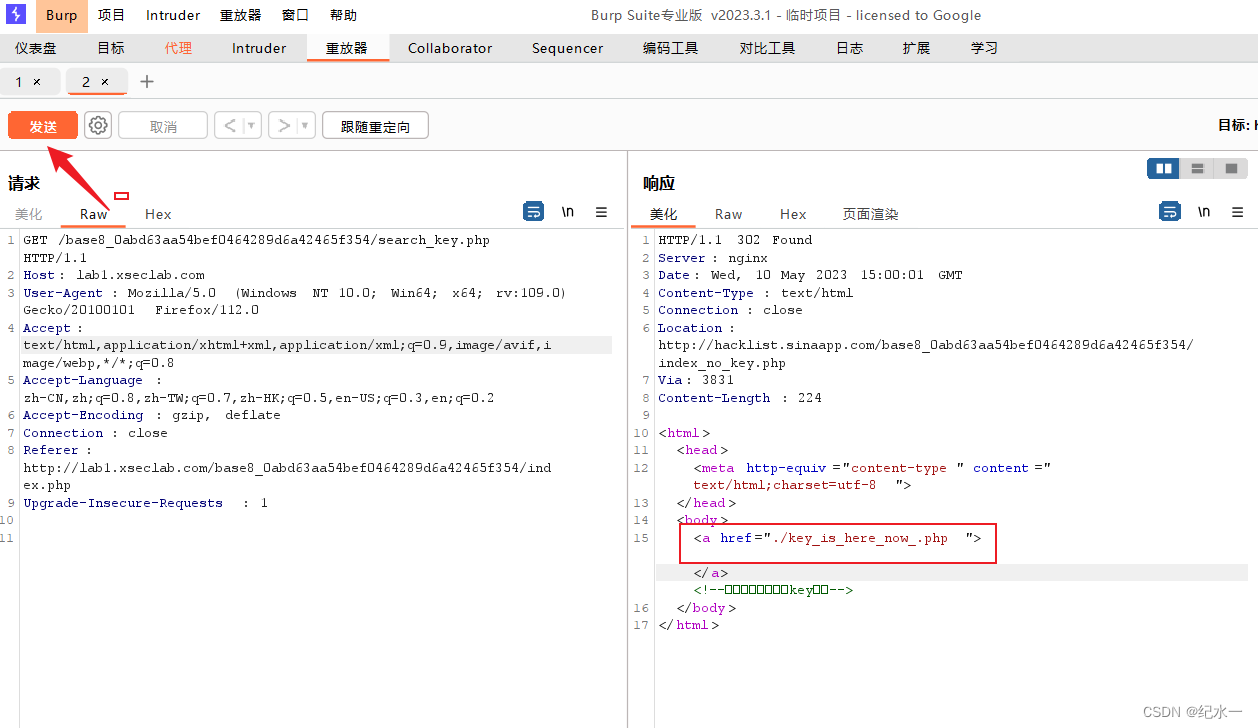

8、key又找不到了

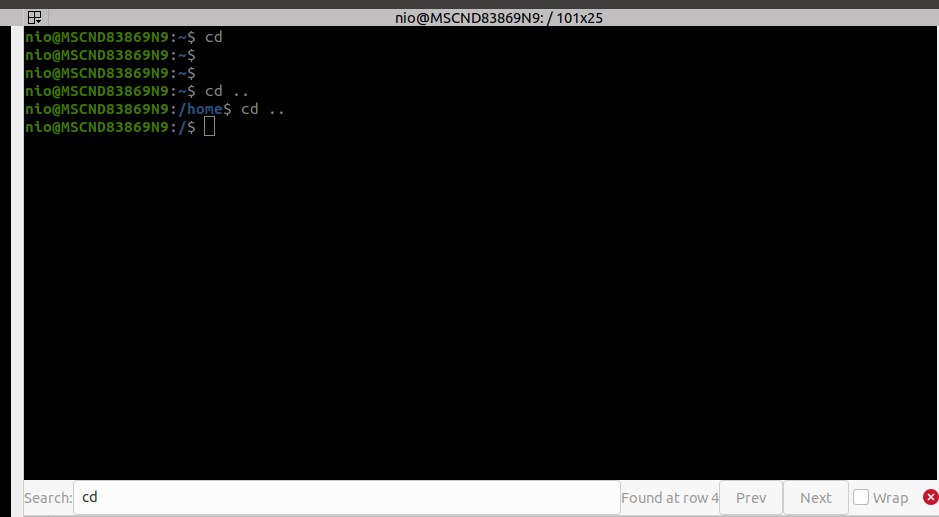

进入目标网页,查看源代码与开发者模式查看,都没有,尝试抓包,结果如下,重发送,看到一个连接地址

关闭代理尝试之后,把index_no_key.php替换成key_is_here_now_.php

9、 冒充登陆用户

进入目标网址,看到提示信息为“您还没有登陆呢!”,而页面中没有登录功能,进入开发者模式,查看cookie值,结果看到cookie的值为login=0

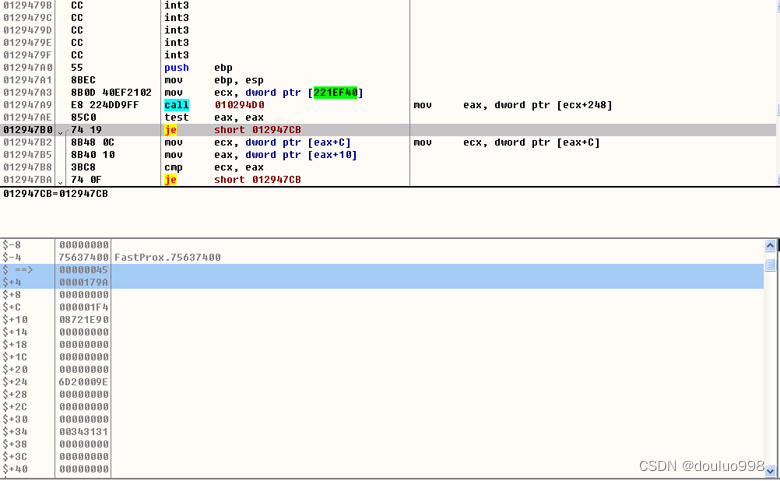

利用burpsuite抓包之后,把数据包发送到重发器,尝试修改login的值为非0值:1,重发送,结果看到key

10、比较数字大小

点击目标网址,尝试输入数字,发现最大只能输入三位数,输入三位数的最大值999,发现依旧不能成功,进入开发者模式,修改maxlength的值,尝试改为5,在输入,结果得到key

11、本地的诱惑

进入目标网页,查看源代码

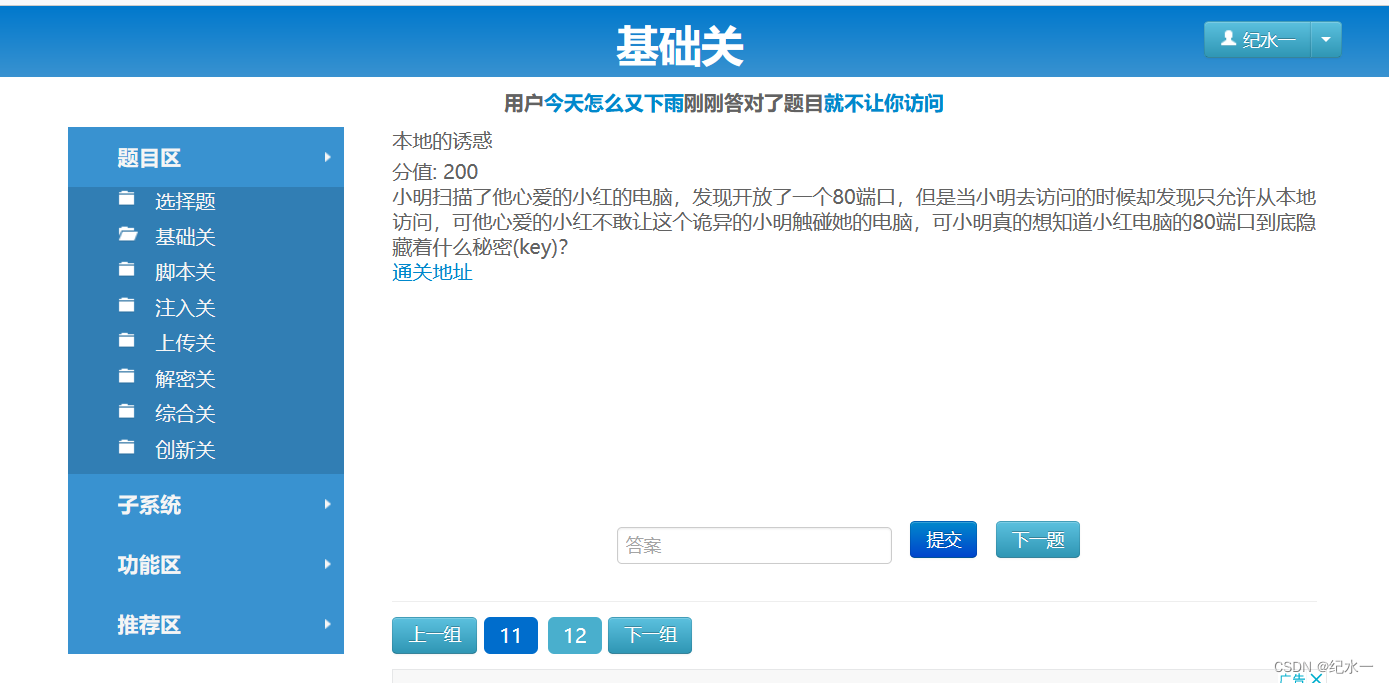

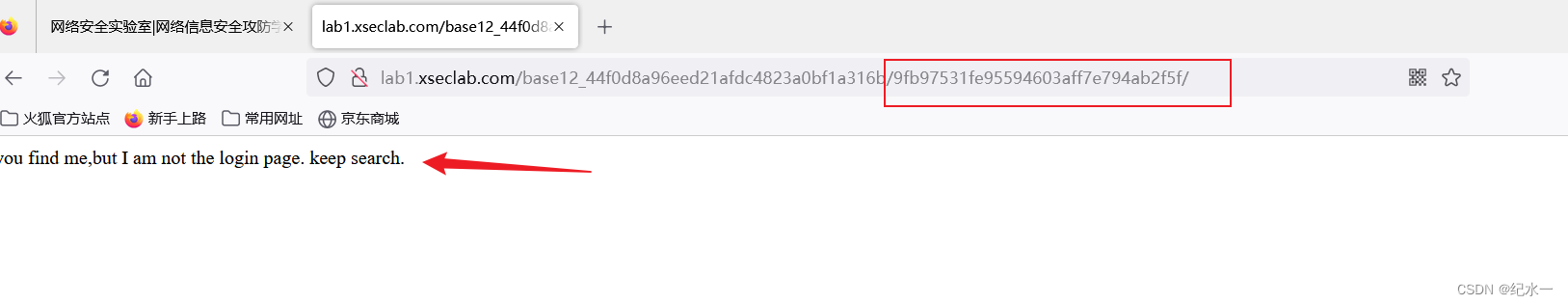

12、就不让你访问

进入目标网页,查看源代码与开发者模式,查看都是无发现,利用burpsuite抓包也无发现,在网页url后加入robots.txt, robots.txt是网站跟爬虫间的协议告诉搜索引擎抓取工具(蜘蛛)禁止或允许抓取网站的哪些内容。

发现一个不能访问网页

尝试访问该网页

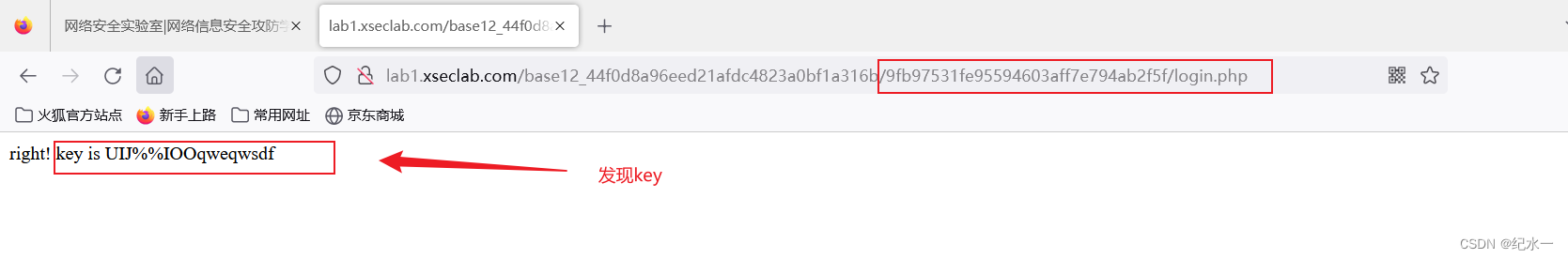

发现提示信息,尝试在后面输入login.php,得到key

![[学习笔记]python的web开发全家桶(ing)](https://img-blog.csdnimg.cn/0670ebb4053a4515a666cc669a4dc675.png)