U盘是我们日常生活中常用的存储设备,但是如果U盘被病毒感染,可能会导致文件被隐藏或丢失。被病毒隐藏的U盘文件给我们的生活、工作带来了很大的麻烦,因此必须马上采取行动来恢复这些文件。 而解决“u盘文件被病毒隐藏如何恢复正常”的问题原来有这三种方法。

方法一、显示被病毒隐藏的数据

u盘被病毒感染看不到文件时,可以尝试通过下面的方法显示隐藏的数据,然后将其恢复正常:

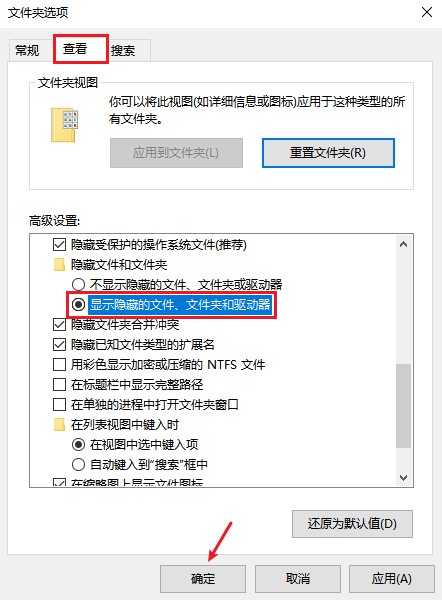

步骤1:鼠标右键单击“此电脑”,选择“打开”进入页面,选择上方的“查看”,单击“选项”。

步骤2:弹出窗口,切换到“查看”选项栏,下拉页面,选择“显示隐藏的文件、文件夹和驱动器”,点击“确定”。

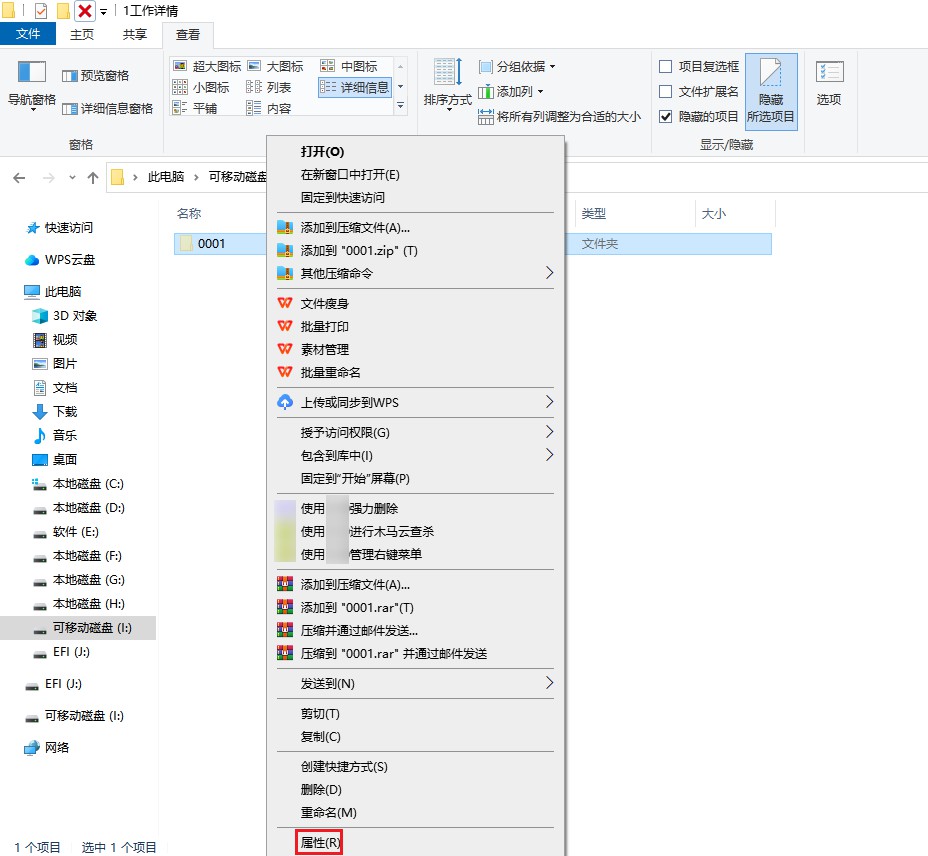

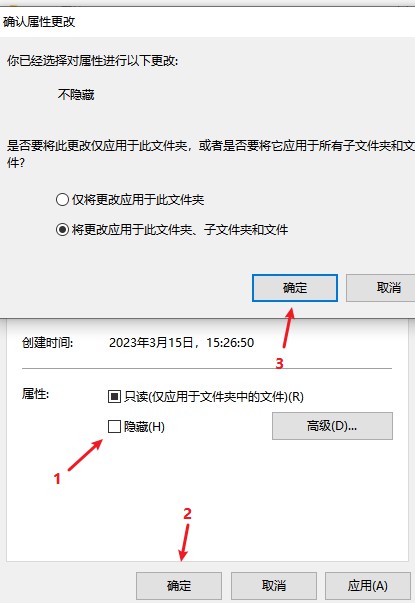

步骤3:然后进入已提前连接到电脑上的U盘界面,如果看到有透明状的文件即隐藏文件,右键单击它,选择“属性”。

步骤4:弹出窗口,去掉“隐藏”前面的勾,点击“确定”,再“确定”,即可将隐藏文件恢复正常。

请注意,如果文件被隐藏是由于恶意软件的操作导致的,那么在显示隐藏数据之前,推荐您先使用杀毒软件扫描整个目录,以确保您的电脑的安全。

方法二、杀毒软件中恢复被隔离数据

如果以上操作无法恢复文件,可能是u盘杀毒过程中,u盘文件被杀毒软件隔离了,我们可以查看杀毒软件中是否有隔离的文件,然后将其恢复正常:

步骤1:在杀毒软件主界面中,找到“隔离区”选项。有些杀毒软件可能将其称为“恢复区”或“查看隔离文件”等。

步骤2:在隔离区界面中,查找被隔离的文件。您可以在列表中查找文件,或者通过搜索功能查找文件。

步骤3:找到被隔离的文件后,即可选择将其“恢复”到原来的目录中,某些杀毒软件可能需要您手动选择恢复位置。

请注意,不同的杀毒软件的隔离区位置不同,您可以查阅杀毒软件的使用手册,以了解隔离区的位置。

方法三、数据恢复软件恢复丢失的数据

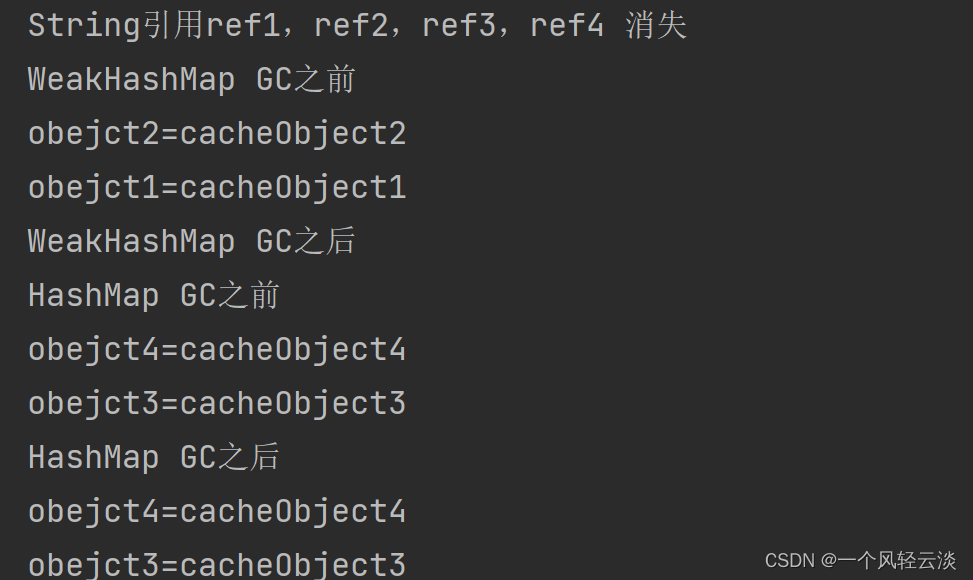

如果上述方法都无法找回u盘文件,那么u盘被病毒感染删除了文件的概率会很大,这时我们可以通过专业的数据恢复软件——云骑士数据恢复软件恢复数据。

选用该专业软件的优势:

★适用于不同场景。如误删除、误格式化、误清空回收站、病毒感染等。

★支持多种文件格式。如常见的图片格式、音频格式、文档格式等。

★支持各种存储设备。如电脑、硬盘、u盘、内存卡、移动硬盘等。

简单四个步骤高效安全恢复:

步骤1:下载云骑士数据恢复软件并安装在XP/Win7/Win8/Win10/win11电脑上,恢复u盘数据可选用“u盘/内存卡恢复”选项。

步骤2:如果已提前将u盘连接到电脑上,在未出现物理性故障的情况下,软件通常会自动识别成功,勾选它并点击“开始扫描”。

步骤3:软件自动执行扫描程序,它可帮助查找隐藏、丢失甚至删除的数据,等待扫描完成后,根据文件类型等特征找到所需文件。

步骤4:如果在该扫描下未找到数据,还可进行“深度扫描”以找到更多数据,最后将数据另存到其他磁盘中,等待导出完成即可查看。

请注意:软件扫描不会对数据进行修改,也无法对文件进行修复工作,如果恢复出来的文件出现无法打开等情况,可能与u盘文件被病毒损坏、u盘文件被覆盖了等原因有关。

知识普及:u盘如何预防文件被病毒隐藏

规范使用U盘可以有效预防因病毒感染导致文件隐藏、文件丢失等问题。以下是规范使用U盘的一些建议:

★不要随意插拔:不要随意插拔U盘,以避免U盘中的文件在读写过程中出现错误,或出现文件损坏等问题。

★未知场合不用:不要在未知的公共场合,如网吧等地方使用U盘,避免U盘感染病毒。

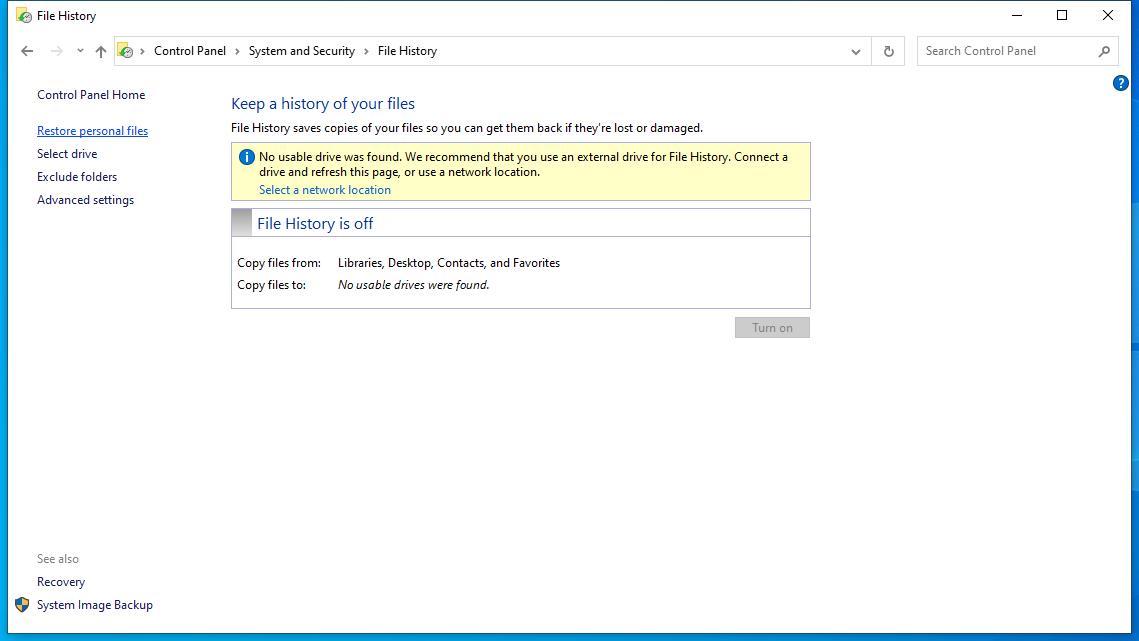

★定期备份文件:定期备份U盘中的重要文件可以避免文件不小心被删除或丢失,并提高数据的安全性。

★及时扫描病毒:使用杀毒软件及时对U盘进行病毒扫描,发现病毒及时清理,防止病毒感染导致文件被隐藏或丢失。

★设置只读属性:将U盘中的文件设置为只读属性,可以避免恶意软件对文件进行修改和删除操作。

结论

在使用U盘时,我们经常会遇到文件被病毒隐藏的情况,这时候,我们无法看到被隐藏的文件,更无法打开它们。但是,不要担心,我们可以使用上述提供的三种方法进行解决。

延伸阅读

电脑c盘满了变成红色了怎么清理?看看这7个方法![]() https://blog.csdn.net/yqssjhf/article/details/130480871

https://blog.csdn.net/yqssjhf/article/details/130480871

移动硬盘修复后文件丢失恢复方法![]() https://blog.csdn.net/yqssjhf/article/details/130470081

https://blog.csdn.net/yqssjhf/article/details/130470081

![windows下Ubuntu保姆级安装教程 [附VMware资源]](https://img-blog.csdnimg.cn/45d82d890f154f76b51780f8d6524666.png)