预计更新

第一章 入门

1.1 什么是Kali Linux?

1.2 安装Kali Linux

1.3 Kali Linux桌面环境介绍

1.4 基本命令和工具

第二章 信息收集

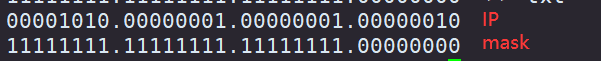

1.1 网络扫描

1.2 端口扫描

1.3 漏洞扫描

1.4 社交工程学

第三章 攻击和渗透测试

1.1 密码破解

1.2 暴力破解

1.3 漏洞利用

1.4 特权升级

1.5 远程访问

1.6 数据包嗅探和欺骗

1.7 渗透测试方法论

第四章 安全审核

1.1 Web应用程序安全

1.2 移动设备安全

1.3 无线网络安全

1.4 云安全

第五章 高级话题

1.1 Kali Linux配置和优化

1.2 将Kali Linux打造成渗透测试平台

1.3 自定义脚本和工具

1.4 对抗技术和反制措施

1.5 法律和道德问题

第六章 附录

1.1 常见漏洞和攻击示例

1.2 参考资源

1.3 术语表

第六章 附录

1.1 常见漏洞和攻击示例

1.2 参考资源

1.3 术语表

常见漏洞和攻击示例

Kali Linux是一款广泛使用的渗透测试和安全评估工具,它可以帮助安全专家、黑客和其他人员检测和利用网络系统中的漏洞。在本文中,我们将介绍Kali Linux中的一些常见漏洞和攻击示例,帮助您更好地理解如何使用这个强大的工具。

- SQL注入攻击

SQL注入攻击是指攻击者通过构造恶意SQL查询语句,从而执行不受控制的数据库操作。这种攻击方式非常常见,可以导致机密信息泄露、数据破坏等严重后果。在Kali Linux中,有许多工具可以用于检测和利用SQL注入漏洞,例如sqlmap、sqlninja、havij等。

- XSS攻击

XSS(跨站脚本)攻击是指攻击者通过植入恶意JavaScript代码或HTML标记,以获取用户敏感信息或执行其他恶意操作。在Kali Linux中,有许多工具可以用于检测和利用XSS漏洞,例如XSSer、BeEF、Burp Suite等。

- 社会工程学攻击

社会工程学攻击是指通过欺骗、诱骗等手段,获取目标计算机系统中的敏感信息。这些攻击通常不涉及任何技术漏洞,而是利用人类的弱点进行攻击。在Kali Linux中,有许多工具可以用于模拟社会工程学攻击,并帮助渗透测试人员评估组织的安全性,例如Social-Engineer Toolkit、Maltego等。

- 暴力破解攻击

暴力破解攻击是指通过尝试所有可能的密码组合来猜测用户密码。这种攻击方式非常耗时,在实践中往往需要使用字典攻击等技术手段来提高成功率。在Kali Linux中,有许多工具可以用于执行暴力破解攻击,例如John the Ripper、Hydra、Medusa等。

- 端口扫描和漏洞扫描

端口扫描和漏洞扫描是渗透测试过程中最基本的步骤之一。端口扫描是检测目标计算机上开放的网络端口,而漏洞扫描是检测系统中存在的已知漏洞。在Kali Linux中,有许多工具可以用于执行端口扫描和漏洞扫描,例如Nmap、OpenVAS、Metasploit等。

- 远程文件包含(RFI)攻击

远程文件包含攻击是指攻击者通过利用目标系统中允许动态包含外部资源的功能,来执行任意代码。这种攻击通常可以导致恶意文件的添加和执行,以及敏感信息的泄露等后果。在Kali Linux中,有许多工具可以用于检测和利用RFI漏洞,例如LFI Suite、ExploitPack等。

- 无线网络攻击

无线网络攻击是指攻击者利用无线网络中的漏洞,从而获得未经授权的访问权限。这种攻击方式涉及到多种嗅探、欺骗和拒绝服务(DoS)技术,可导致网络中断、数据泄露等后果。在Kali Linux中,有许多工具可以用于执行无线网络攻击,例如Aircrack-ng、Fluxion、Wifite等。

- 缓冲区溢出攻击

缓冲区溢出攻击是指攻击者通过向程序输入超过其预期大小的数据,以覆盖缓冲区之外的内存空间。这种攻击方式可以导致程序崩溃、系统崩溃以及未授权代码执行等后果。在Kali Linux中,有许多工具可以用于检测和利用缓冲区溢出漏洞,例如Metasploit、Immunity Debugger、IDA Pro等。

- 远程代码执行攻击

远程代码执行攻击是指攻击者通过利用远程应用程序中存在的漏洞来执行任意代码。这种攻击方式可以导致系统被完全接管或者敏感信息泄露等后果。在Kali Linux中,有许多工具可以用于检测和利用远程代码执行漏洞,例如Metasploit、ExploitDB、OWASP ZAP等。

- 恶意软件攻击

恶意软件攻击是指攻击者通过向目标计算机中安装恶意软件,从而获得对系统的控制权。这种攻击方式可以导致敏感信息泄露、系统瘫痪等后果。在Kali Linux中,有许多工具可以用于检测和利用恶意软件漏洞,例如Malwarebytes、ClamAV、Metasploit等。

总结

以上介绍了Kali Linux中一些常见的漏洞和攻击示例,展示了这个强大的渗透测试工具的功能和用途。需要注意的是,这些工具只应该用于合法目的,并遵守相关法律法规,以免因非法操作而导致不良后果。

参考资源

Kali Linux是一款功能强大的渗透测试和安全评估工具。虽然它包含了许多内置的工具和脚本,但很多人仍然需要参考不同的资源,以便更好地掌握Kali Linux的使用技巧和方法。在本文中,我们将介绍一些Kali Linux的参考资源。

- Kali Linux官方文档

Kali Linux官方文档是学习Kali Linux的最佳参考资源之一。该文档包含了大量有关Kali Linux的信息,包括安装、配置、使用、常见问题等方面。此外,官方文档还提供了许多有用的链接和资源,以帮助用户进一步深入探索Kali Linux的各个方面。

- Kali Linux官方网站

Kali Linux官方网站是获取有关Kali Linux的最新信息和下载的主要来源。该网站提供了各种版本的Kali Linux、更新、安全公告和社区支持等资源。在Kali Linux官方网站上,您还可以找到有关Kali Linux基础知识、安装和更新的详细信息。

- Kali Linux中的帮助文档

Kali Linux中包含了许多帮助文档和手册,这些文档可以通过命令行或菜单系统直接访问。Kali Linux中的帮助文档包括man页面、info页面和help命令,这些文档提供了关于Kali Linux各个方面的详细信息,包括特定工具的使用方法和示例。

- Kali Linux社区

Kali Linux社区是一个活跃的渗透测试和安全评估专业人士组成的社区。在这里,您可以与其他用户交流,分享经验和资源,并在问题上得到帮助。此外,Kali Linux社区还提供了许多安全工具、脚本和插件,供用户下载和使用。

- 渗透测试和安全评估博客

渗透测试和安全评估博客是另一种获取有关Kali Linux的有用信息的方式。许多安全专家和黑客会发布有关渗透测试和安全评估的新闻、技巧、工具和漏洞分析等内容。通过关注这些博客,您可以了解最新的安全趋势和技术发展,从而更好地掌握Kali Linux的使用方法。

- YouTube视频教程

YouTube视频教程是学习Kali Linux的另一种有用资源。许多安全专家和黑客会在YouTube上发布有关Kali Linux的视频教程,其中包括安装、配置、使用和开发方面的信息。通过观看这些视频,您可以更好地了解Kali Linux的使用方法和技巧,并获得大量实用的示例。

- 社交媒体

社交媒体是另一种获取Kali Linux相关信息的方式。许多安全专家、黑客和社区都在社交媒体上发布有关Kali Linux的信息和资源。例如,在Twitter上,您可以跟踪Kali Linux官方账户以及其他渗透测试和安全评估专业人士,以便了解最新的安全趋势和工具。

总结

以上是Kali Linux的一些常见参考资源。这些资源提供了各种有关Kali Linux的信息,包括安装、配置、使用、漏洞利用等方面。通过阅读这些资源,您可以更好地掌握Kali Linux的使用方法和技巧,从而更有效地进行渗透测试和安全评估。需要注意的是,在使用Kali Linux时,请遵守相关法律法规,并不要将其用于非法用途。

术语表

Kali Linux是一个功能强大的渗透测试和安全评估工具,其中包含了许多专业术语。在学习和使用Kali Linux时,了解这些术语是非常重要的。在本文中,我们将介绍一些Kali Linux中常见的术语及其含义。

- 渗透测试

渗透测试是指通过模拟攻击者的方式来评估计算机网络系统的安全性。渗透测试可以帮助组织发现潜在的漏洞并优化其安全性。通常,渗透测试需要综合使用各种技术和工具来模拟攻击,并检测目标系统中存在的弱点。

- 恶意软件

恶意软件是指对计算机系统造成威胁或危害的任何程序或代码。恶意软件可以采取多种形式,如病毒、木马、间谍软件、僵尸网络等。使用Kali Linux可以帮助检测和清除恶意软件,并防止未来的攻击。

- 嗅探

嗅探是指通过监听网络流量来分析并捕获数据包的行为。嗅探可以用于网络故障排除、网络流量分析、网络监视等场景。在渗透测试中,嗅探可以用于监视网络中的敏感信息和漏洞。

- 逆向工程

逆向工程是指通过分析程序或设备来了解其内部运行方式和机制的过程。逆向工程可以帮助渗透测试人员发现漏洞并开发漏洞利用程序。在Kali Linux中,有许多逆向工具可供使用,如IDA Pro、OllyDbg等。

- 缓冲区溢出攻击

缓冲区溢出攻击是指利用程序中的缓冲区错误,从而实现未授权访问或执行任意代码的攻击方式。这种攻击通常在输入数据时发生,攻击者通过注入超出预期的数据来破坏程序的内存结构。在Kali Linux中,有许多工具可供检测和利用缓冲区溢出漏洞,如Metasploit、GDB等。

- 社会工程学攻击

社会工程学攻击是指利用人类心理学和社交工程学来欺骗目标用户以获得敏感信息或访问权限。这种攻击通常不涉及技术漏洞,而是利用人类弱点进行攻击。在Kali Linux中,有一些社会工程学工具,如Social-Engineer Toolkit、Maltego等。

- 字典攻击

字典攻击是指通过尝试使用字典中的单词和短语猜测密码来破解密码的攻击方式。字典攻击通常可以通过各种暴力破解工具来实现,如John the Ripper、Hashcat等。

- 嗅探器

嗅探器是一种用于捕获网络流量并分析数据包的工具。嗅探器可以帮助渗透测试人员监视目标系统中的敏感信息和漏洞。在Kali Linux中,有许多嗅探工具可供使用,如Wireshark、Tcpdump等。

- 漏洞利用

漏洞利用是指利用系统或应用程序中已知或未知漏洞,以获取未经授权的访问或执行任意代码的攻击方式。漏洞利用需要对目标系统进行深入分析和测试,并开发相应的漏洞利用程序。在Kali Linux中,有许多工具可供检测和利用漏洞,如Metasploit、ExploitDB等。

- 网络钓鱼

网络钓鱼是指通过伪装成合法实体来欺骗用户提供敏感信息的攻击方式。这种攻击通常涉及欺骗邮件、假冒网站、社交媒体等途径。在Kali Linux中,有一些网络钓鱼工具,如Phishing Frenzy、SET等。

- 加密破解

加密破解是指通过各种算法和技术来破解加密密码的过程。加密破解可以帮助渗透测试人员获取目标系统中的敏感信息。在Kali Linux中,有许多加密破解工具可供使用,如John the Ripper、Hashcat等。

- 暴力破解

暴力破解是指通过尝试使用各种可能的组合猜测密码来破解密码的攻击方式。暴力破解通常需要大量时间和计算资源,但在某些情况下仍然是有效的攻击方式。在Kali Linux中,有许多暴力破解工具可供使用,如John the Ripper、Hydra等。

- 远程执行代码

远程执行代码是指通过利用远程应用程序中存在的漏洞来执行本地系统上的代码的攻击方式。这种攻击可以导致未经授权的访问和信息泄露等后果。在Kali Linux中,有许多工具可供检测和利用远程执行代码漏洞,如Metasploit、ExploitDB等。

- 操作系统

操作系统是计算机系统中负责管理硬件资源和提供各种服务的软件。常见的操作系统包括Windows、Linux、Unix等。在渗透测试中,了解目标系统的操作系统类型和版本是非常重要的。

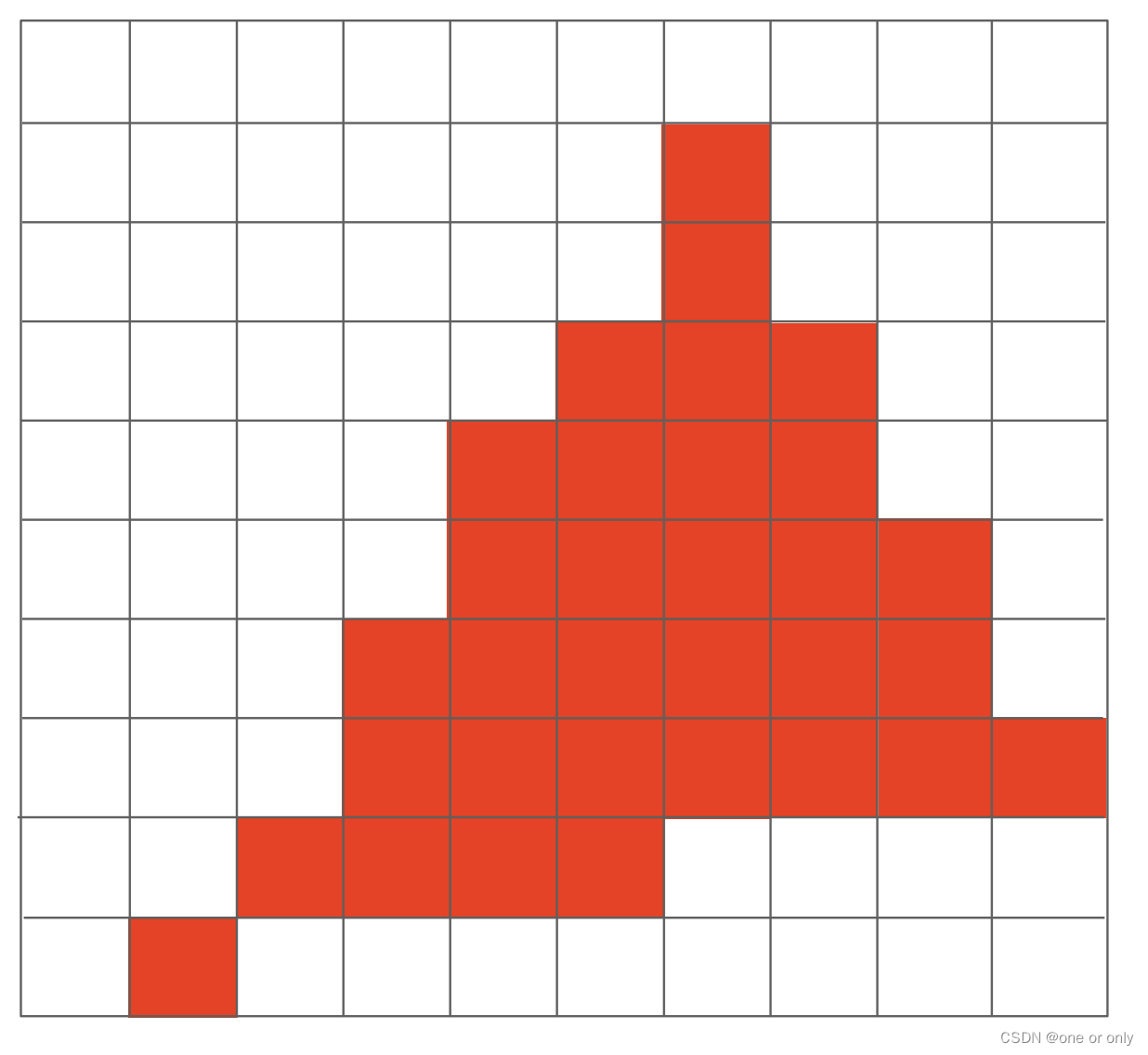

- 端口扫描

端口扫描是指通过扫描目标计算机的网络端口来确定开放或关闭的端口,并检测潜在的漏洞和安全风险。在Kali Linux中,有许多端口扫描工具可供使用,如Nmap、Masscan等。

总结

以上是Kali Linux中常见的一些术语及其含义。这些术语包括渗透测试、恶意软件、嗅探、逆向工程、缓冲区溢出攻击等方面。了解这些术语可以帮助渗透测试人员更好地理解Kali Linux中的工具和技术,从而更有效地进行渗透测试和安全评估。