安全研究人员警告说,一种新的恶意软件加载程序被用作 Aurora 信息窃取程序感染链的一部分。

加载程序使用反虚拟机 (VM) 和不寻常的编译技术,这些技术似乎使其非常成功地避免了安全解决方案的检测。

Aurora 信息窃取器是用 Go 编写的,作为恶意软件即服务平台运行,在俄语网络犯罪论坛上做广告。

它在去年年底开始受到网络犯罪分子的欢迎,因为它是模块化的,除了从多个网络浏览器、加密货币钱包和本地窃取数据和凭据的核心功能外,还可以用作恶意软件下载器来部署额外的有效负载。

网络罪犯以多种方式分发 Aurora,但最近的趋势是以安装破解软件和游戏黑客的教程形式发布 AI 生成的视频。

这是多个信息窃取程序的更普遍的分布趋势,通常涉及侵入现有 YouTube 帐户并立即发布一批五六个流氓视频。

YouTube 帐户使用旧数据泄露者的凭据接管或由信息窃取程序本身收集。这些视频是使用专门的基于人工智能的视频平台(如 D-ID 或 Synthesia)生成的,涉及人物角色通过脚本并告诉用户从描述中的链接下载软件。

攻击者还通过向视频添加大量标签来使用搜索引擎优化 (SEO) 技术,使其覆盖更广泛的受众。

安全公司 Morphisec 的研究人员最近调查了几个导致 Aurora 感染的 YouTube 活动。

然而,感染链中的第一步是一个新的恶意软件加载程序,他们将其命名为“in2al5d p3in4er”,该程序以在其代码中用作解密密钥的字符串命名。

p3in4er 加载器是可执行文件,用户可以从 YouTube 教程视频的流氓描述中发布的网站下载。

这些网站是通过一种服务生成的,该服务可以创建合法网站的克隆,使用所有品牌元素和应用程序徽标和图标来提高它们的可信度。

P3in4er 在 VirusTotal 上的检测率异常低,特别擅长规避在虚拟机或沙箱中执行文件以观察其行为的解决方案。这是因为恶意可执行文件使用 dxgi.dll 库的 CreateDXGIFactory 函数来提取系统上存在的显卡的供应商 ID。

然后代码检查这些供应商 ID 是否与 Nvidia、AMD 或 Intel 匹配,如果不匹配,代码将停止执行。换句话说,这本质上是一种检查系统是否有物理显卡的方法,因为虚拟机和沙箱通常没有。

如果检查通过,恶意软件将使用进程挖空技术将恶意代码块注入 sihost.exe(微软的 Shell Infrastructure Host)。

在注入过程中,所有加载程序样本动态解析必要的 Win API,并使用 XOR 密钥解密这些名称:in2al5d p3in4er(无效打印机)。

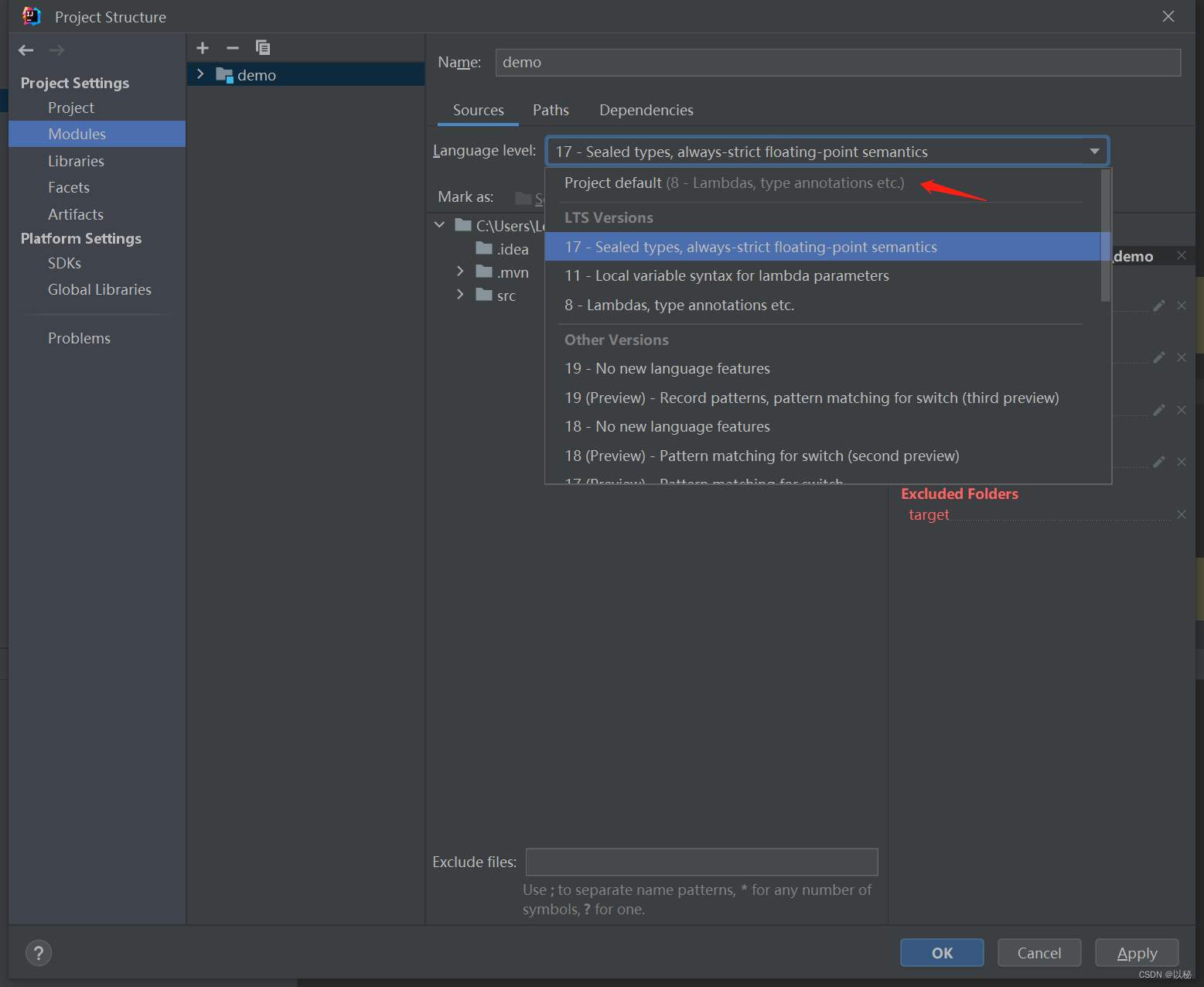

最后,这个加载器的另一个不寻常的特征是它是使用 Embarcadero RAD Studio 生成的,这是一个用于编写本机跨平台应用程序的集成开发环境。各种样本表明创作者正在试验 RAD Studio 的编译选项。

那些在 VirusTotal 上检测率最低的病毒是使用‘BCC64.exe’编译的,这是一种来自 Embarcadero 的新的基于 Clang 的 C++ 编译器。

该编译器使用不同的代码库,例如‘标准库’(Dinkumware) 和‘运行时库’(compiler-rt),并生成优化代码,更改入口点和执行流程。这破坏了安全供应商的指标,例如签名由恶意/可疑代码块组成。

Morphisec 报告包含文件哈希和其他妥协指标。尽管这个加载器目前的检测率很低,但抵御此类攻击的第一道防线并不是一开始就落入社会工程学的陷阱。

公司应该培训员工如何发现不寻常的 URL 或虚假网站,当然,永远不要在他们的计算机上下载破解软件或游戏黑客,即使他们使用个人计算机工作。