当算法用于同时保护数据的机密性和完整性时,应选取合适的可鉴别加密工作模式,例如OCB、CCM、KeyWrap、EAX和GCM等工作模式。以下总结来自GBT36624-2018国标文本。

在可鉴别加密工作模式之前,先来说说分组密码的工作模式可参考GBT17964-2021版本,标准共介绍9种分组密码工作模式(ECB、CBC、CFB、OFB、CTR、XTS、HCTR、BC、OFBNLF)仅用来保密数据的机密性。

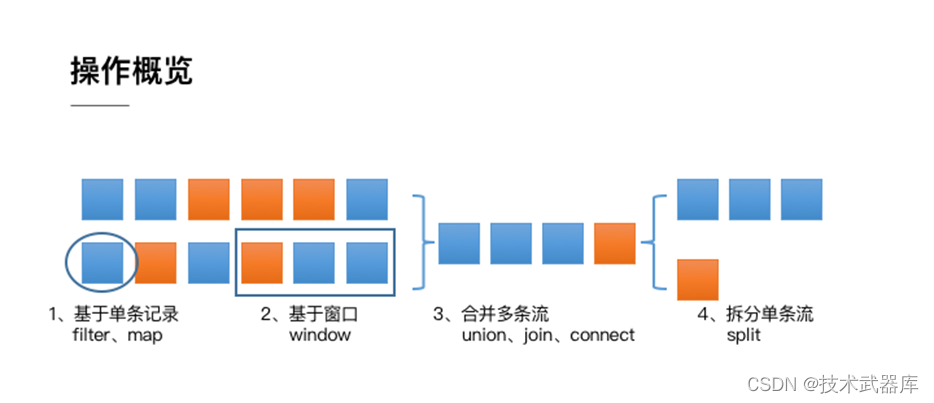

(1)电码本工作模式(electronic codebook)

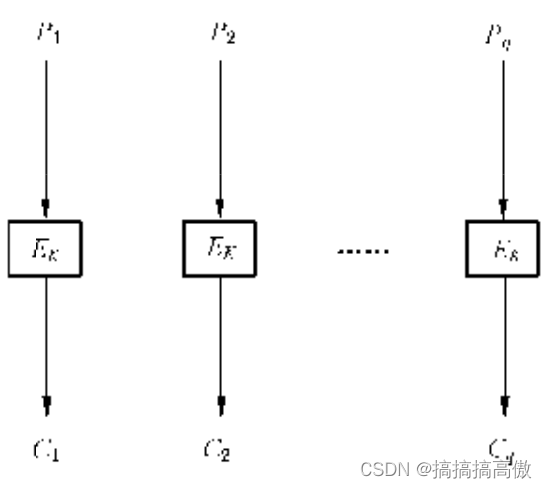

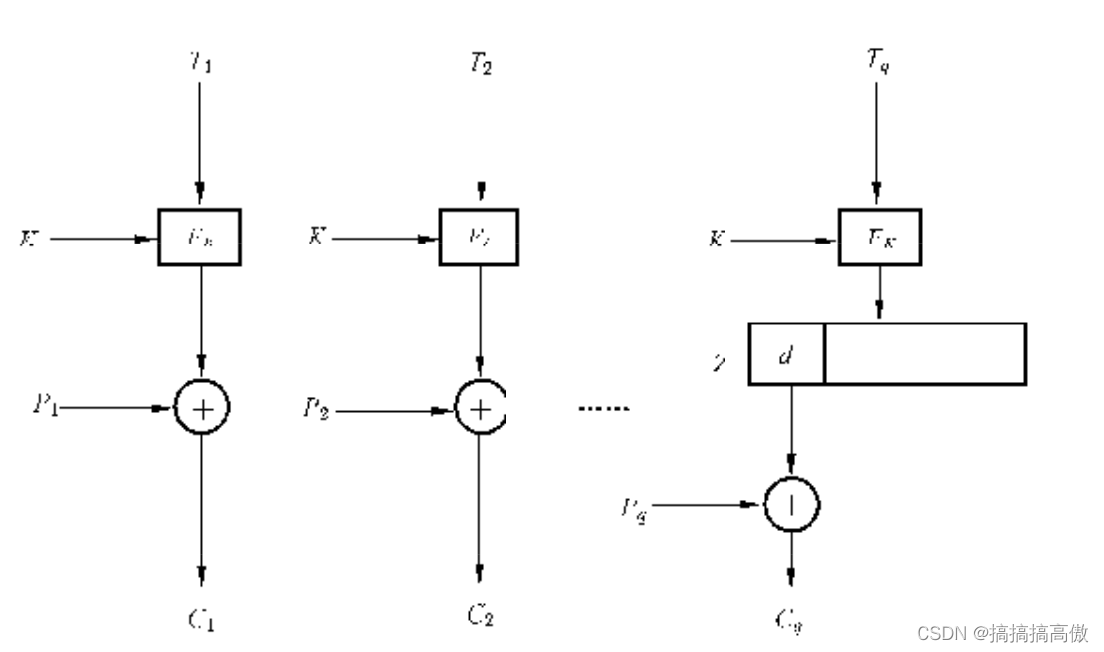

ECB加密过程:

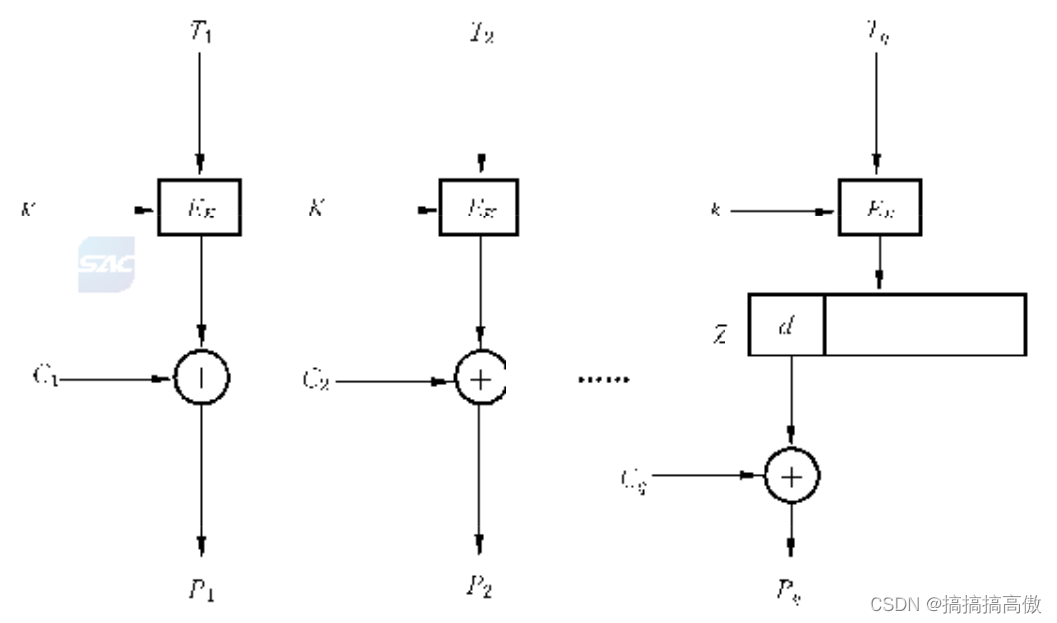

ECB解密过程:

很容易发现,若使用相同的密钥情况下,ECB模式相同的文明会加密得到相同的密文,很容易遭受“字典攻击”,对于超过一个分组长度的明文一般建议不使用ECB模式。

ECB模式需要填充明文至分组长度的整数倍。如果一个密文分组中存在一个或多个比特的差错,则只会影响该密文分组的解密。若分组边界丢失,则所以解密操作的结果都不对。

(2)密码分组链接模式(cipher block chaining)

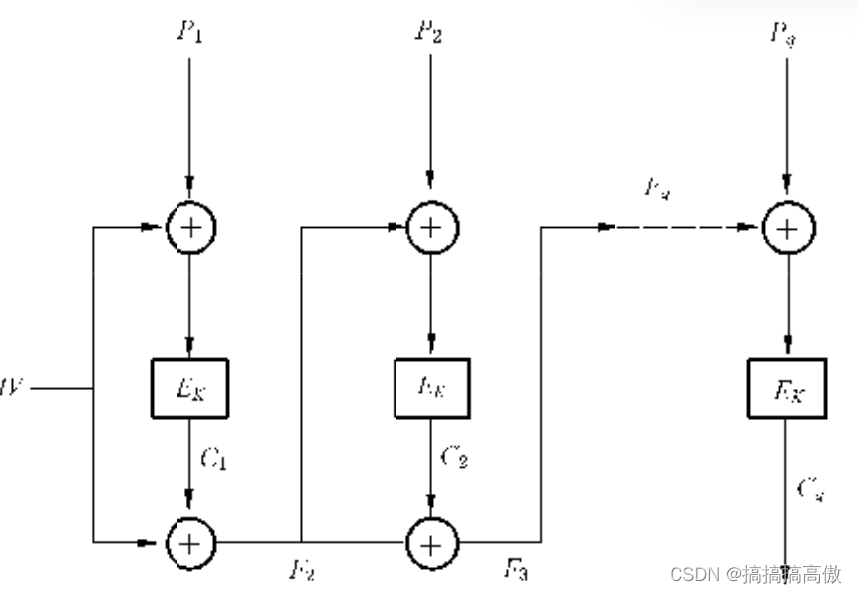

CBC加密过程:

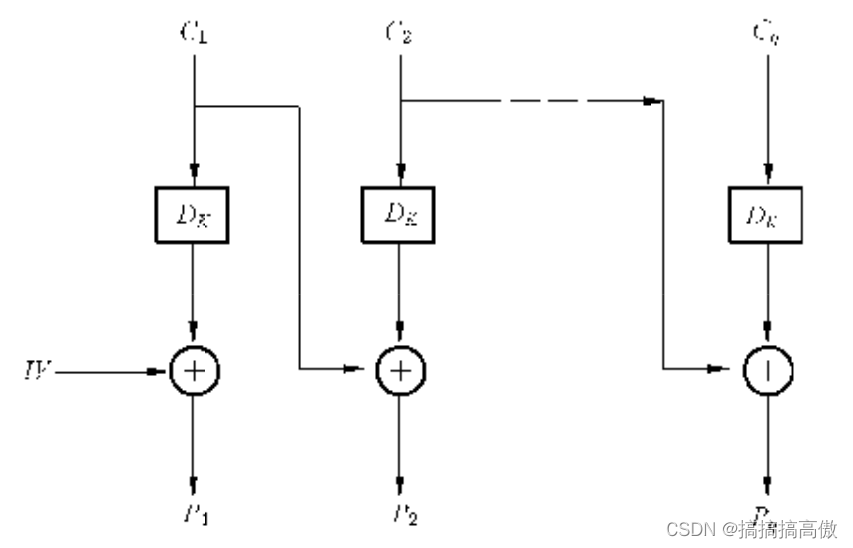

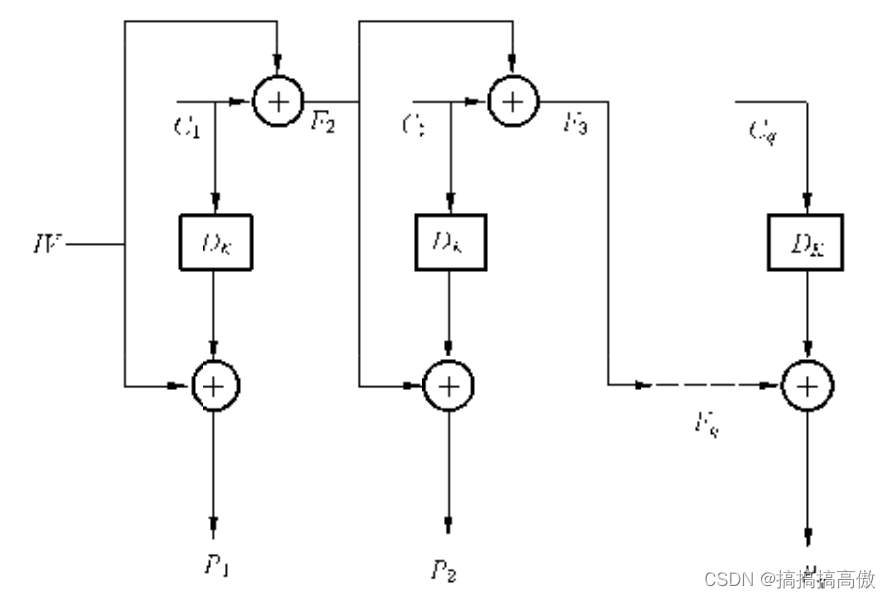

CBC解密过程:

CBC模式下使用相同的IV和密钥对相同的明文进行加密,则会生成相同的密文。若要避免这也的情况发生,则可以每次使用不同的IV值或将一个唯一的标识符加到每个CBC消息的起始位置。

CBC模式需要填充明文至分组长度的整数倍。若明文不能被填充,则可以按照OFB模式处理不完整的明文分组或者密文挪用(涉及最后2个明文分组)。一个密文分组中的差错会影响两个分组的解密(差错本身的分组和随后的分组)。若分组边界丢失,则所以解密操作的结果都不对。

(3)密文反馈模式(Cipher feedback)

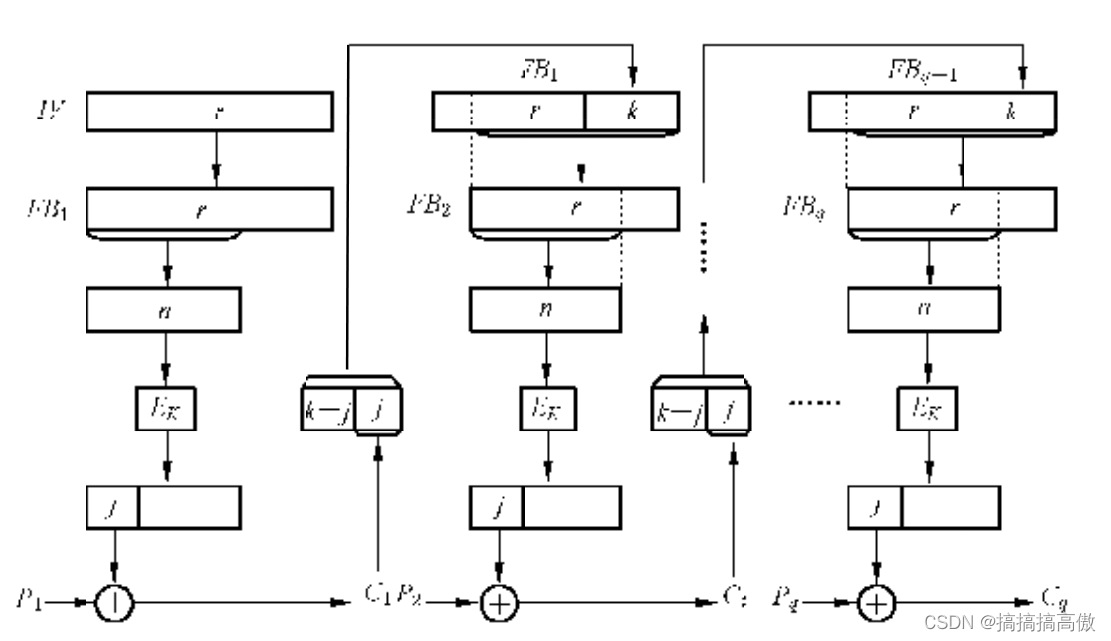

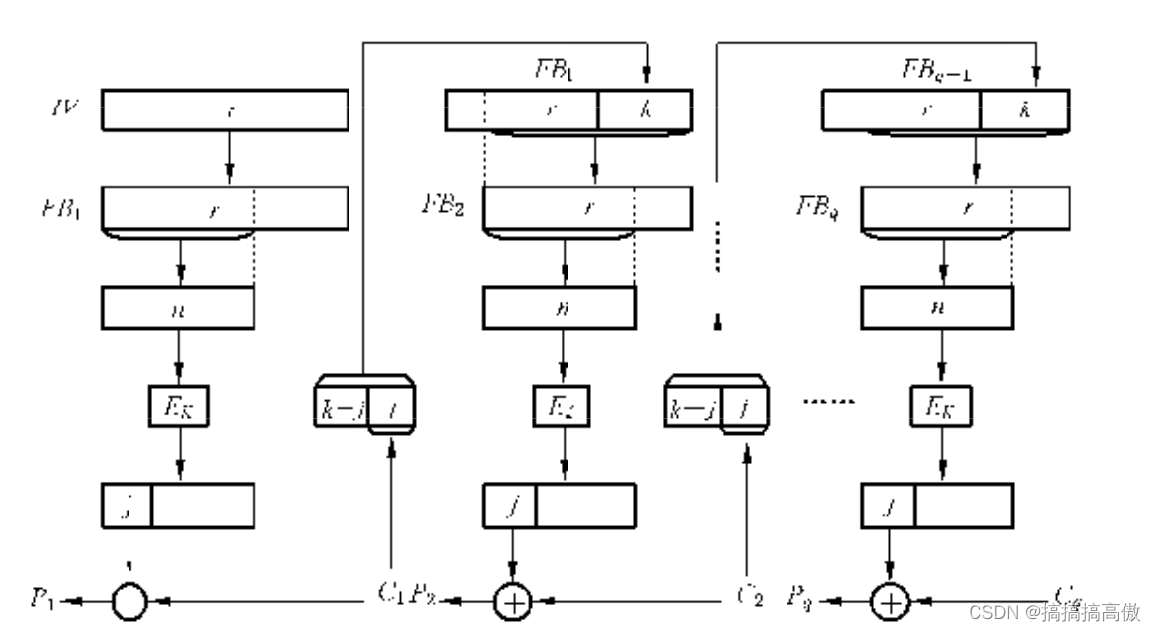

CFB加密过程:

CFB解密过程:

和CBC模式一样,如果使用相同的IV、密钥和明文则产生相同的密文。应使用不同的IV防止同一明文加密成同一密文。可以看到CFB的加密和解密过程都只使用分组密码的加密操作。当j=k时,CFB模式的强度最大。

可以通过选择j的大小使得明文无需进行填充,例如对于明文的最后部分可以修改j值。任一j比特密文的差错都将影响随后密文的解密,直到出错的比特移出反馈缓存为止。

(4)输出反馈模式(output feedback)

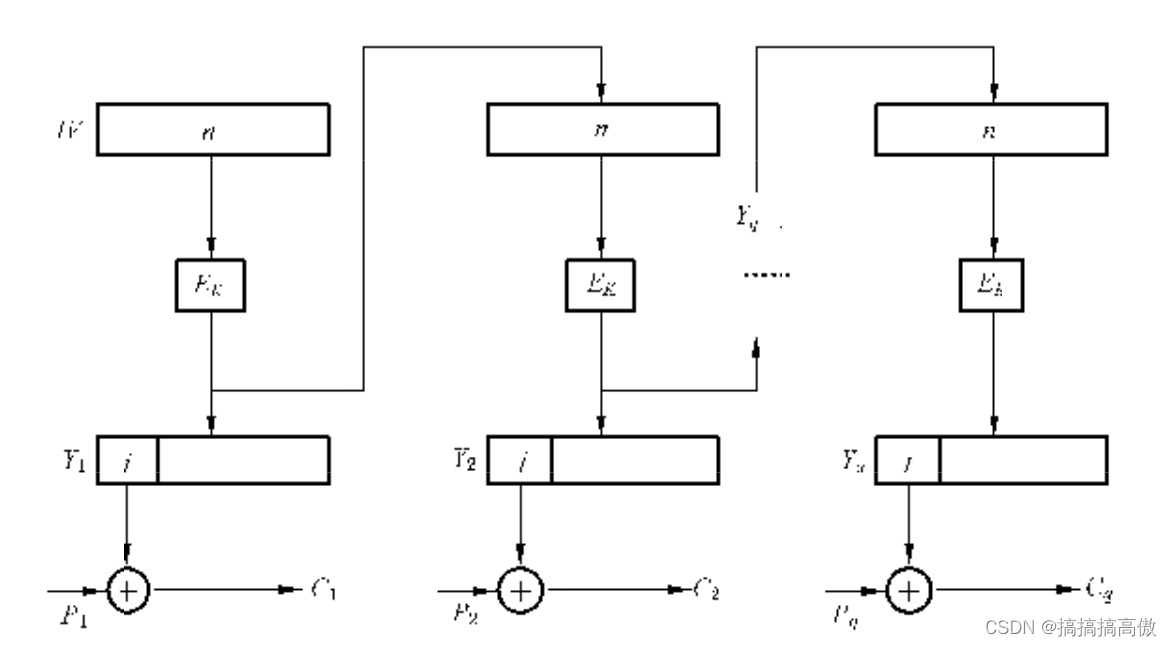

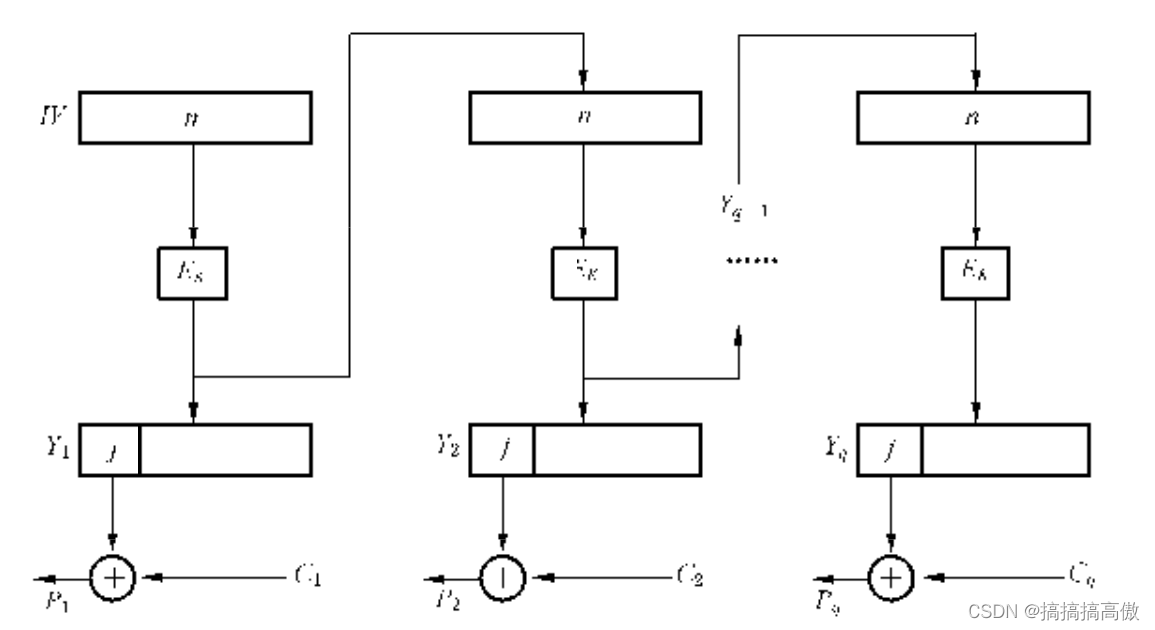

OFB加密过程:

OFB解密过程:

OFB若使用相同的IV则将产生相同的密钥流,所以对于一个给定的密钥,一个特定的IV只能使用一次,因为OFB模式不依赖明文来生成用于对明文进行异或运算的密钥流。

和CFB一样,OFB也可以通过选择j的大小使得明文无需进行填充。同时,密文中每一差错比特只会引起明文中同一位置出现一个差错比特,不影响明文其他位置。

(5)计数器模式(counter)

CTR 模式加密过程:

CTR模式解密过程:

CTR模式使用序列号作为算法的输入,每一个分组完整加密后,计数器都要增加某个常数,典型值是1。计数器模式不需要填充明文,可以处理任意长度的明文。

CTR模式密文中每一差错比特只会引起解密后的明文中出现一个差错比特。

(6)带密文挪用的XEX可调模式(XTS)-涉及比较少,此处略。

(7)带泛杂凑函数的计数器模式(HCTR)-涉及比较少,此处略。

(8)分组链接模式(block chaining)

BC模式加密过程:

BC模式解密过程:

BC模式的反馈过程具有扩散明文错误的性质,也就是密文分组的解密依赖于所有前面的密文分组。

(9)带非线性函数的输出反馈模式(OFBNLF)

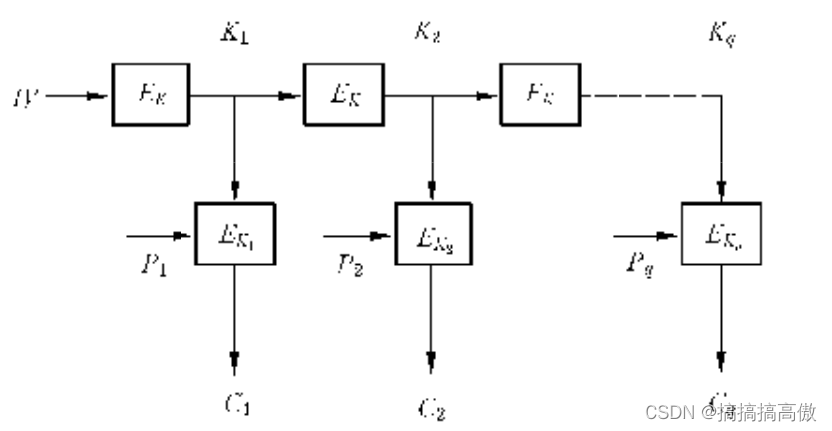

OFBNLF模式加密过程:

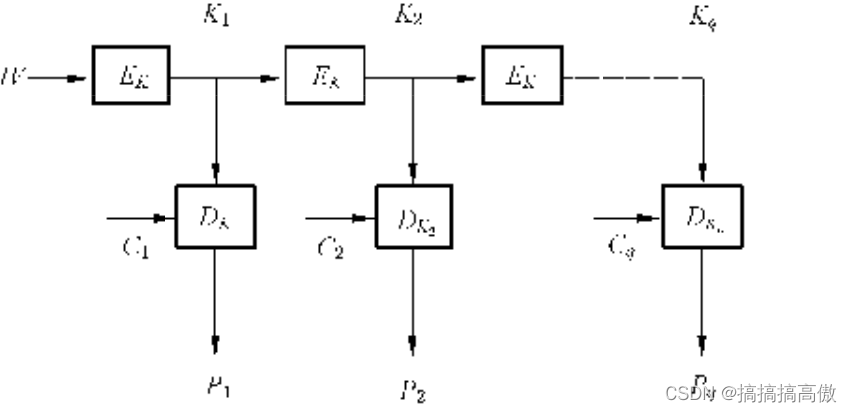

OFBNLF模式解密过程:

OFBNLF是OFB和ECB的一个变体,不同的是每一个分组的密钥都不一样。对于一个给定的密钥K,一个特定的IV只能使用一次。