一、nginx 修复TLS1.0,TLS1.1协议漏洞

1、漏洞描述

| 服务 | 端口 | 漏洞名称 | 加固建议 |

|---|---|---|---|

| nginx | 443 | TLS版本1.0协议检测 | 启用对TLS 1.2或1.3的支持,并禁用对TLS 1.0的支持。 |

| nginx | 443 | TLS版本1.1协议检测 | 启用对TLS 1.2或1.3的支持,并禁用对TLS 1.1的支持。 |

2、漏洞修复

修改nginx配置:

# 原始配置

#ssl_protocols TLSv1 TLSv1.1 TLSv1.2 ;

# 修复配置

ssl_protocols TLSv1.2 ;

二、安全扫描5353端口mDNS服务漏洞问题

1、问题描述

安全扫描时,发现DNS服务器上有5353端口mDNS的服务漏洞,但是系统上找不到这个服务,无法关闭端口。

2、mDNS介绍

5353端口是mDNS服务,通常是帮助程序在不需要进行手动网络配置的情况下,在一个本地网络中发布和获知各种服务和主机。例如,当某用户把他的计算机接入到某个局域网时,如果他的机器运行有Avahi服务,则Avahi程式自动广播,从而发现网络中可用的打印机、共享文件和可相互聊天的其他用户。

3、漏洞修复

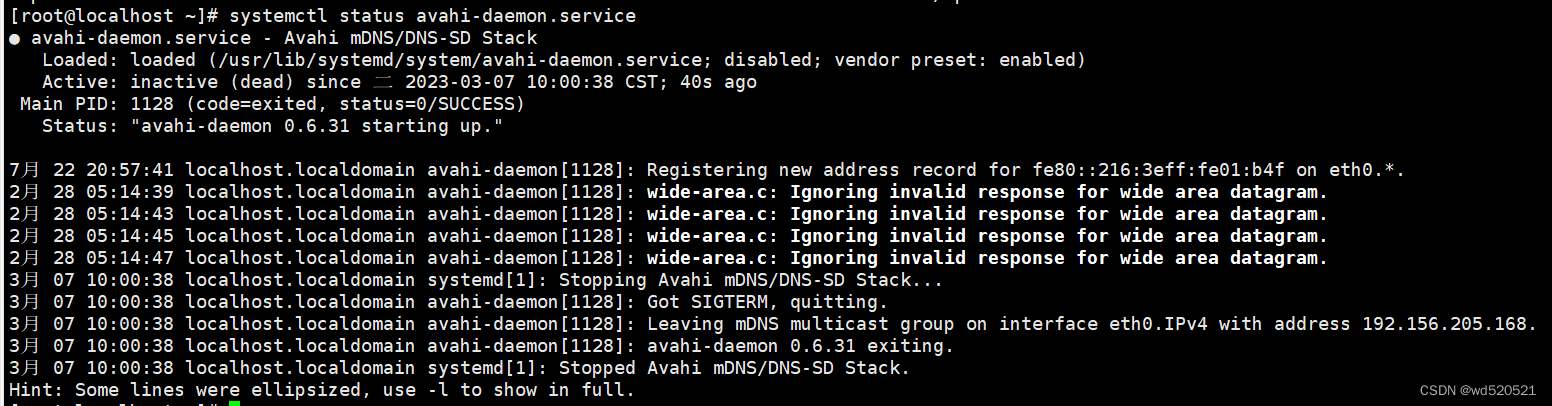

(1)停止avahi-daemon服务

systemctl stop avahi-daemon.service(2)停止avahi-daemon.socket服务

systemctl stop avahi-daemon.socket(3)关闭开机自启

systemctl disable avahi-daemon.service avahi-daemon.socket(4)查看网络端口是否还有5353端口

netstat -tlunp(5) 查看avahi-daemon状态

systemctl list-units --all | grep avahi-daemonsystemctl status avahi-daemon.service