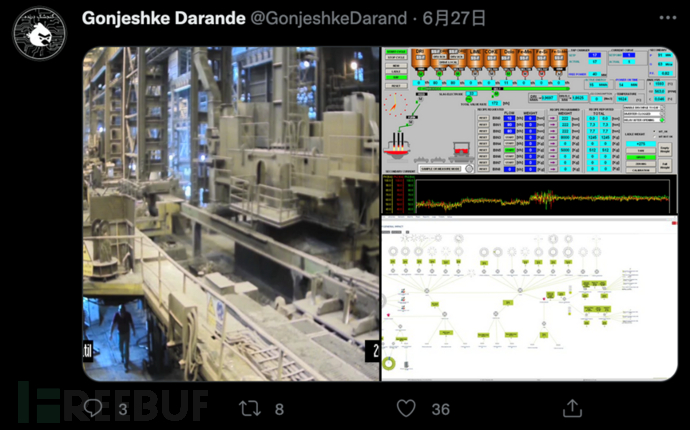

2022年6月27日,名为Gonjeshke

Darande的黑客组织声称对隶属于伊朗革命卫队(IRGC)和伊朗巴斯杰民兵组织(Basij)的Khouzestan、Mobarakeh、Hormozgan三家钢铁公司开展了网络攻击,致使Khouzestan钢铁厂一台重型机械出现故障引发了大火被迫停产。事件发生后,受到国内外的广泛关注,而网络攻击局势无疑变得更加紧张。

烽台科技高级合伙人訾立强(钢铁事业部负责人),联合钢铁行业知名机构、院所、多家钢铁企业自动化部、信息化部、生产管理部等专家

对本次事件入侵过程、入侵路径进行了详细分析和推演 ,希望对国内钢铁企业生产数字化转型及网络安全建设提供参考。

钢铁行业基础知识

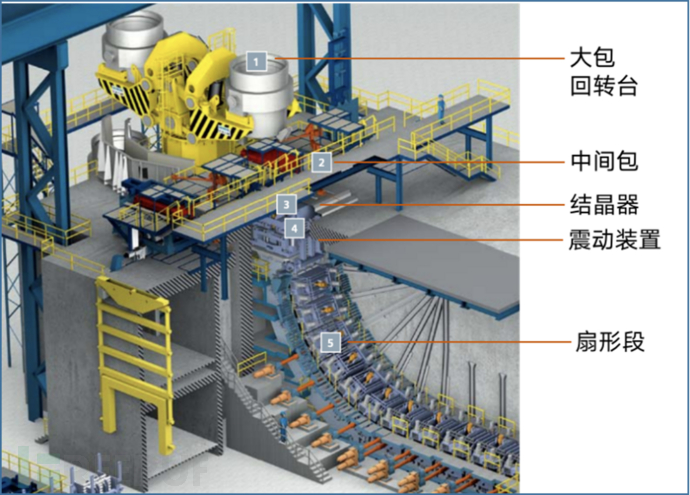

钢材从最初的铁矿石(矿粉),经过烧结冶炼,轧制、热处理及机械加工,最终得到成品。因此钢铁厂的组成有烧结、球团、高炉、脱硫、转炉、精炼、连铸、热轧、冷轧等工艺环节。本次事件发生于连铸工艺段。

连铸工艺是将装有精炼好钢水的钢包运至回转台,回转台转动到浇注位置后,将钢水注入中间包,中间包再由水口将钢水分配到各个结晶器中去。结晶器使铸件成形并迅速凝固结晶,拉矫机与结晶振动装置共同作用,将结晶器内铸件拉出,送至轧钢工序进行各形状钢坯制作。连铸工艺部分设备构成如下图:

一、伊朗钢铁厂攻击事件深度分析

1.1. 工厂监控的故障画面分析

本次事件视频监控画面中对应工序为钢水浇注环节,正常的浇注工作流程大致可以概括为:

1、大包在回转台中就绪,落至低限位,等待开浇;

2、开浇过程中滑动水口全部打开,开流5分钟内根据中间包液面调节钢流;

3、大包变流后马上关闭大包;

若大包关闭失败,需要升起大包转台,紧急回转大包转台180度,让钢水漏入事故包内,并通知天车吊走。浇注过程中,按前、中、后期测温3-4次,在开浇10分钟和20分钟分别取样。

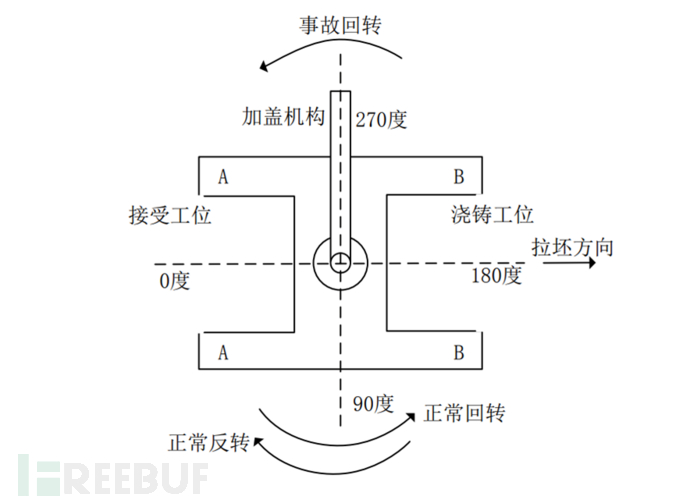

黑客组织提供现场视频画面中可看到,本次事故发生于大包回转台,大包回转台主要作用是承托钢包并将其运载至浇注处,其主要结构包括事故驱动装置、锁定机构、回转支撑、回转臂、驱动装置以及底座等。钢水罐回转台旋转工位图及旋转方向如下。旋转控制过程,利用PLC程序对停止限位、变速限位进行判断,从而实现系统在旋转过程中高低速的到位停车以及自动切换。

事故发生过程中视频画面中可以看到主要由于钢水罐回转台非正常旋转导致漏钢事故发生。事故发生过程如下:

本次事故第2阶段,按照正常操作规程,大包滑动水口每次使用前都会进行清理、检查,并调试合格,

因此推测本次事故并非滑动水口机械故障造成,而是由于滑动水口自动控制系统原因导致滑动水口失控,钢流无法控制。

本次事故第3阶段、第4阶段,大包漏钢过程伴随回转台由90度旋转至100度直至钢水漏完。通过视频中人员情况(未见到人员触发紧急回转按钮)、回转台旋转角度(紧急回转大包转台180度)、高低位置(正常旋转为高位旋转,事故旋转在低位旋转)等信息综合判断,旋转过程不属于触发紧急回转条件的事故回转,而是由于回转台控制设备自发控制的操作。因此

推测此过程为黑客通过组态软件控制现场PLC对回转台进行操作。

通过黑客组织公布的组态画面判断,

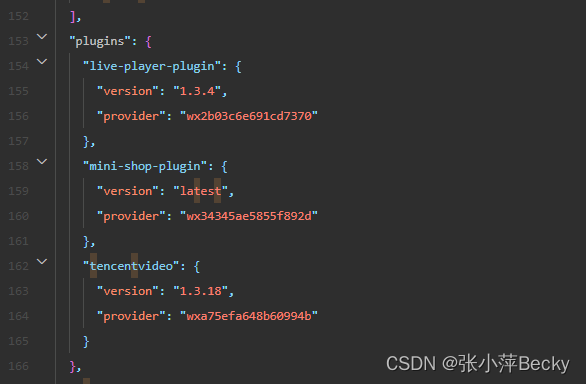

组态软件为西门子WinCC,推测胡齐斯坦钢铁厂连铸系统整体方案采用西门子自动控制系统,因此下文参考西门子奥钢联连铸方案进行事故的进一步分析。

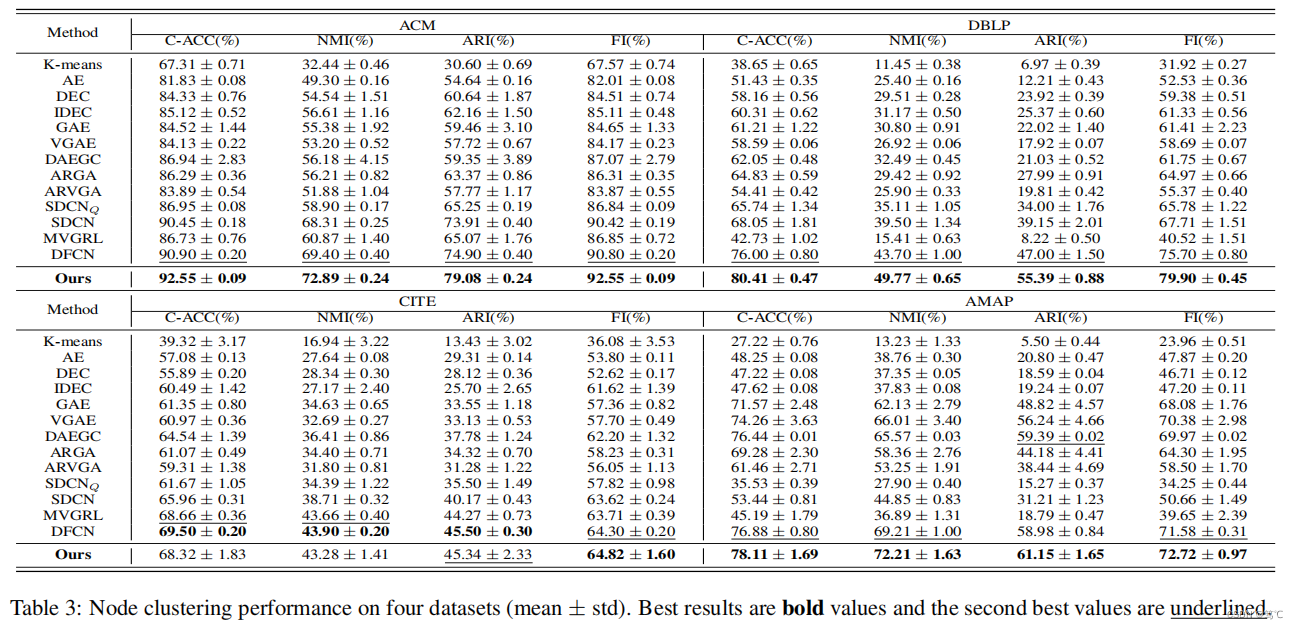

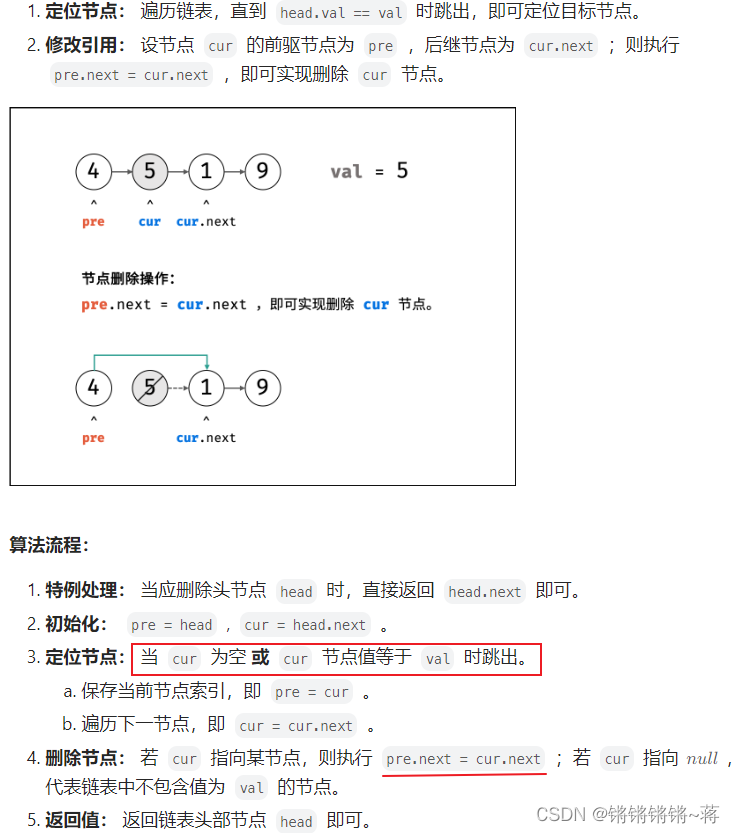

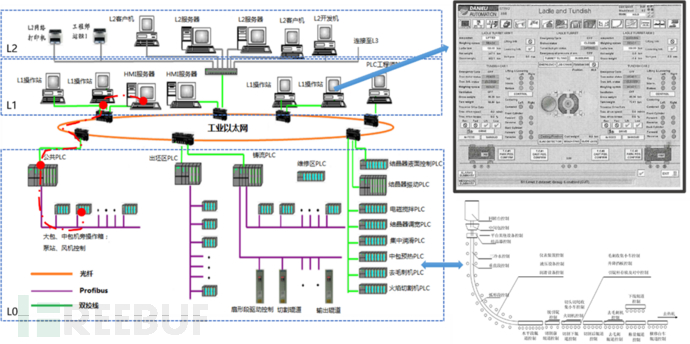

1.2. 连铸自动控制系统分析

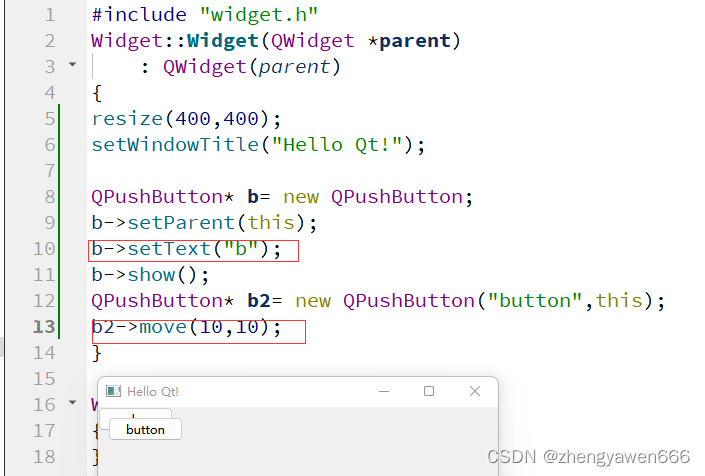

典型连铸自动控制系统L0-L2层如下图所示(工业控制系统包括五层,分别是L0现场设备层,L1现场控制层,L2过程控制层,L3生产管理层、L4企业资源层),现场设备层包括了出事故的回转台、钢水包以及结晶器、仪表、切割等控制执行机构,现场控制层包括HMI组态软件和操作站,现场设备接收的指令信息一般从操作员站经过工业以太网发送到对应的PLC上再控制相应的执行模块,回转台控制的组态界面中上可以看到系统支持手动调整回转台到指定的转动位置。

1.3. 事件原因追溯

本节内容中通过黑客组织公布信息、胡齐斯坦钢铁厂技术人员信息、官网相关域名信息进行“拼图”,推测事件发生可能的攻击路径。

1.3.1. 黑客组织公布信息分析

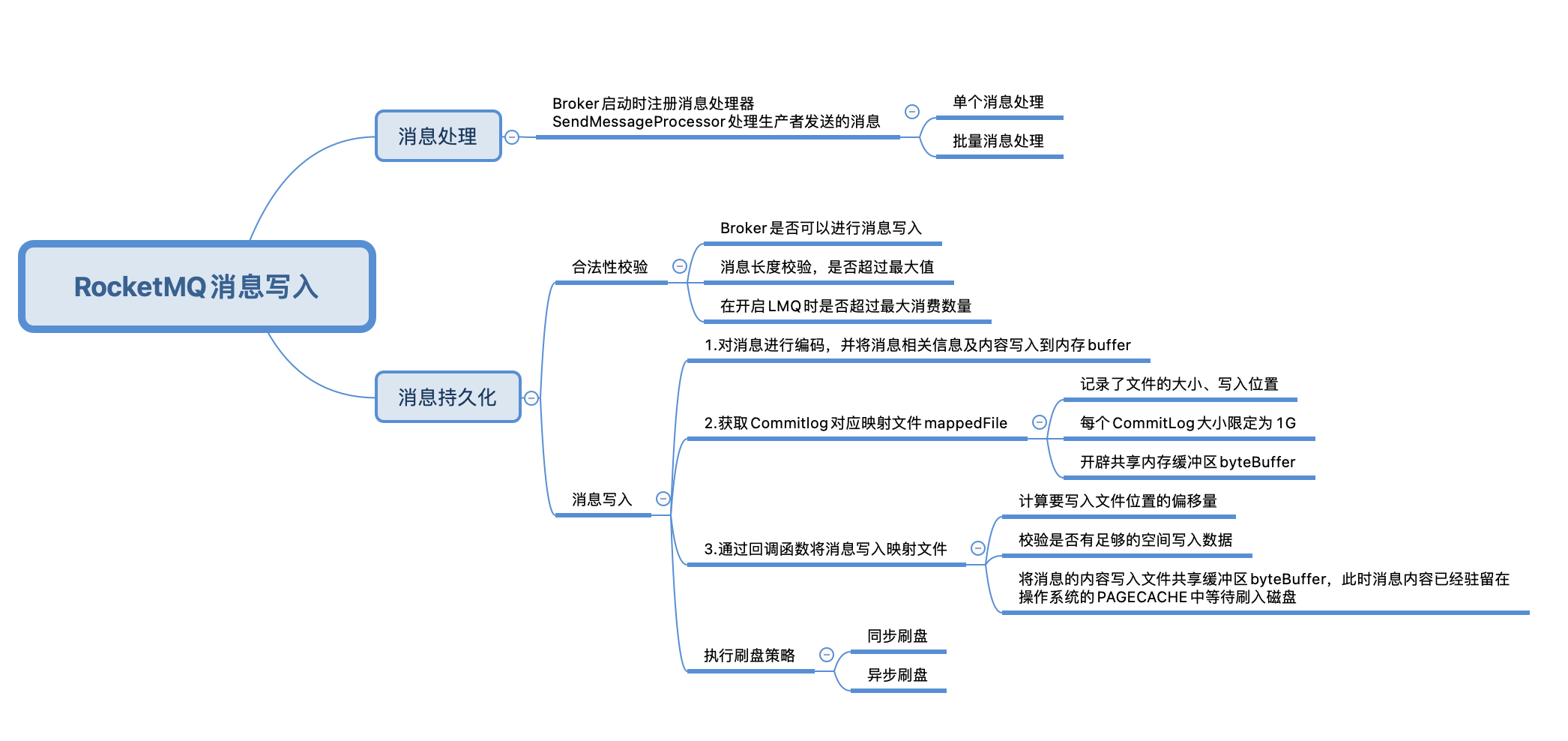

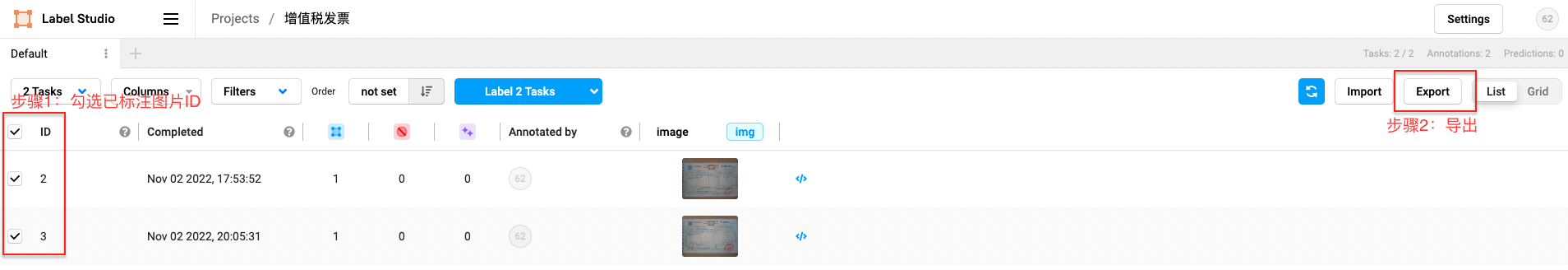

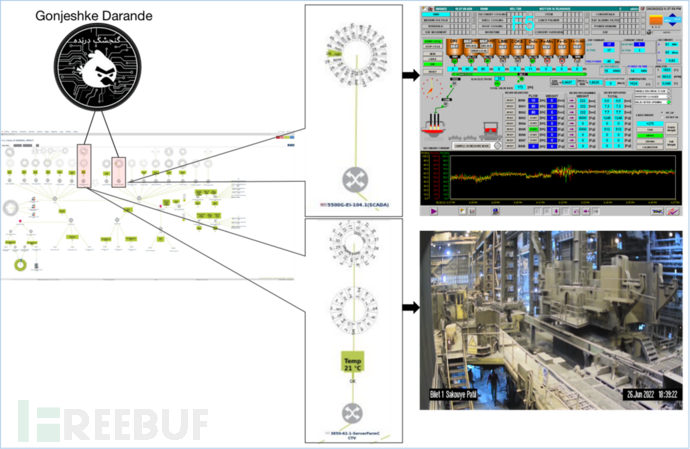

黑客组织在社交媒体个人主页公布的3张图片中,分别为现场监控画面、组态软件WinCC界面和网络监控软件PRTG界面截图。

PRTG界面截图完整显示了出事故钢铁公司的总体网络拓扑结构, 通过图中部分设备标识可得出如下信息:

胡齐斯坦钢铁厂总体设备数量585台,暂停设备68台,其中网络设备主要以Cisco和MikroTik

品牌为主,通过图中推测主要网络设备型号如下:涉及型号包括Cisco 4948、Cisco 3850(无线)、Cisco 3750、Cisco

3020、Cisco 5500(无线),MikroTik CCR1009 。

网络安全设备包括:Sophos Firewall UTM XG430 分别部署于互联网及私有云边界。

黑客组织公布组态画面应属于接入标识为5500G-E1-104.1(SCADA)交换机的众多设备中的其中一台(如上图上半部分标示位置)。黑客组织公布视频画面应属于接入标识为3850-62.1-Serverfarm

CCTV交换机的众多设备中的其中一台。

经过分析,黑客公布的组态画面其实属于炼钢工艺中的原料控制工序,并不是直接实现所公布视频中回转台控制的组态画面。

由此判断, 黑客至少远程进入内网后,已经获得内网2个区域(CCTV和SCADA)的访问权限,并拿到至少3台主机控制权限

。但还不能推测黑客已经获取内网大量设备权限,所有被攻击设备均可以通过无线网络设备连接。因此事故钢铁公司首席执行官对外发言声称的“部分系统和设备遭到网络攻击,在及时采取措施和警惕的情况下,袭击没有成功”具有一定可信度。

以上黑客公布信息对事件分析仅限于上述信息,以此推测出完整的攻击路径难度较大。因此需要寻找更多信息进一步完成事件过程“拼图”。下一节

从相关钢厂相关人员进一步挖掘。

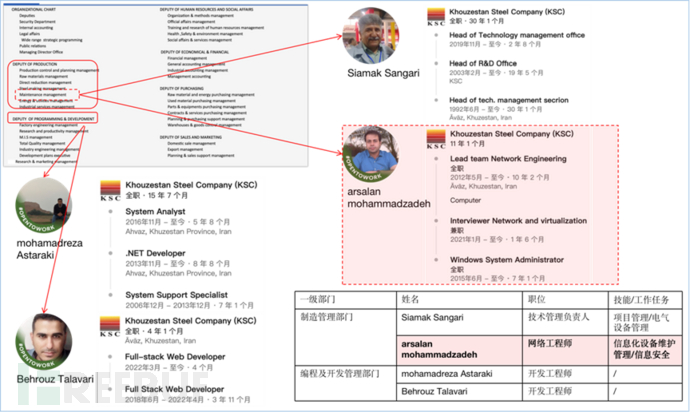

1.3.2. 事件钢企员工的领英分享

通过查阅胡齐斯坦钢铁厂官网组织结构图,本次事故发生涉及到安全管理、生产管理、设备运维管理(自动化、信息化维护)等部门相关人员。通过社交媒体,找到与本次事件可能相关联的部分人员信息,根据工作经历描述、社交媒体分享信息,结合胡齐斯坦钢铁厂组织结构图分析,公司制造管理部门(DEPUTY

OF PRODUCTION)的运维管理科(Maintenance

management)可能负责日常机械设备、自控设备、仪器仪表、计算机及网络管理。而公司编程及开发管理部门(DEPUTY OF PROGRAMMING &

DEVELPOMENT),负责质量、研究与生产效率等不同方向系统开发工作。

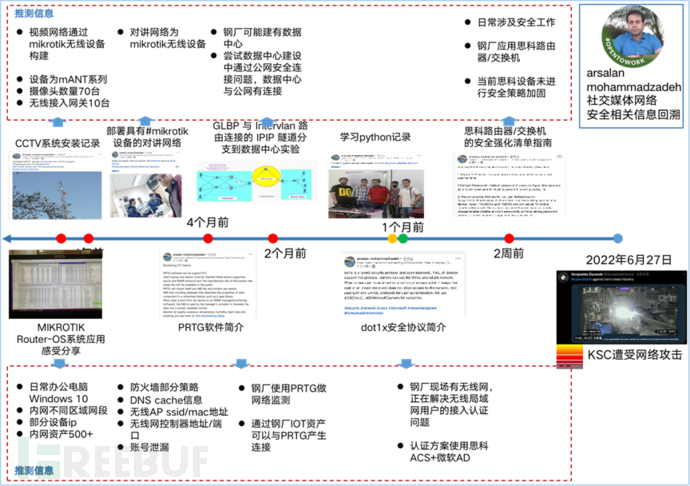

其中arsalan

mohammadzadeh隶属于网络工程领导团队,在事故钢铁厂工作时间11年,通过其社交媒体动态分析,发现其日常技能学习、项目经历、工作职责与钢厂的网络维护、信息化设备维护、网络安全建设直接相关,且其社交媒体部分动态所泄漏信息有可能为黑客入侵过程中信息收集阶段提供帮助,因此将这些内容作为推测本次事故攻击路径的部分“拼图”。具体信息如下:

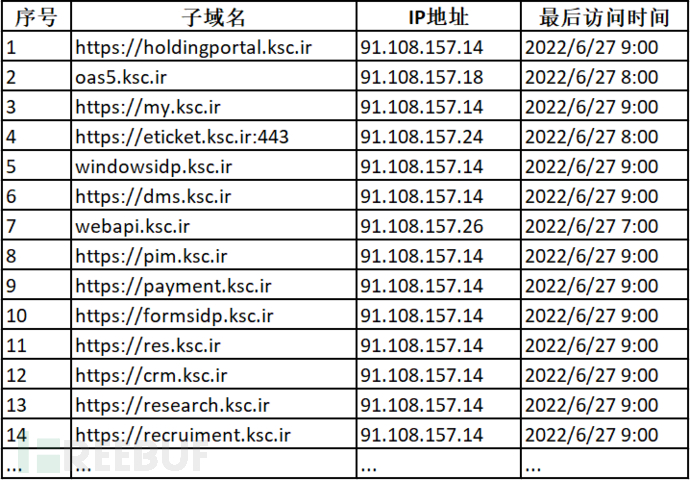

1.3.3. 官网相关域名信息分析

当前,胡齐斯坦钢铁厂对外仅有官方网站www.ksc.ir(IP地址185.192.112.14)可正常访问,通过官网相关子域名查询发现,有众多以ksc.ir结尾的子域名,具体列表如下:

所有子域名服务器最后访问时间均为2022年6月27日,事故发生前,各子域名均处于活跃状态,可通过公网访问,为企业内外部相关组织(人员)提供产品信息管理(pim)、客户关系管理(crm)、电子票(eticket)、支付系统(payment)、人员招聘(recruiment)、研究(research)等各类线上应用。根据典型网络结构设计,推测91.108.157.14、91.108.157.24、185.192.112.14均部署于DMZ区。

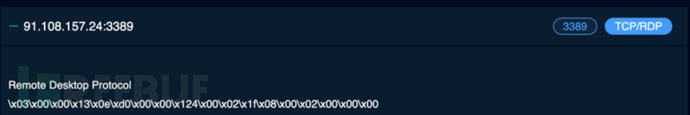

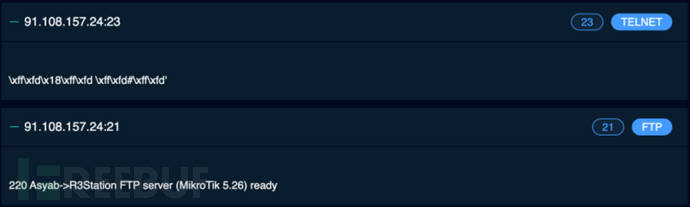

根据网络空间探测平台中的几台服务器历史指纹数据记录可发现,服务器关闭前面向公网开放3389、21、23、1433等高风险端口容易被黑客利用,从而通过公网,通过密码猜解、漏洞利用等多种方式获取服务器权限。

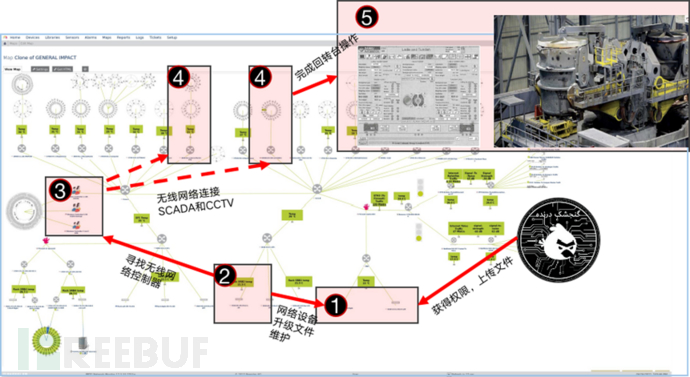

1.4. 攻击路径分析推测

根据本章1.1-1.3中目前获得证据, 推测黑客组织可能的攻击路径如下图 :

第1步:攻击入口分析

黑客组织通过公网访问DMZ区服务器,对91.108.157.18、91.108.157.14、

91.108.157.2491.108.157.26等进行攻击,并获取其中一台或几台服务器权限。根据历史数据分析,发现91.108.157.24提供FTP服务,且留存记录中看到信息显示Mikro

Tik 5.26 FTP服务已经就绪,说明网络中使用的均为Mikro设备。

第2步:利用被感染Mikro Tik 网络设备进行内网探测

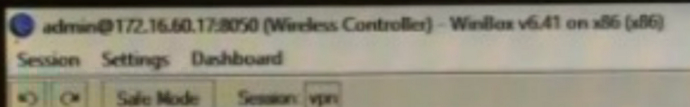

由于网络工程师社交账号展示无线控制器(wireless

controller)控制画面中泄漏当前用户账号admin@172.16.60.17:8050,因此入侵者掌握用户名命名规则(admin+@+IP:端口)可以在内网中寻找无线控制器,通过密码猜解或漏洞利用等方式获得无线控制器权限,尝试获取核心网络管理权限。

第3步:核心生产网攻击探测

通过无线控制器进行无线设备探测,这一阶段陆续发现CCTV及SCADA对应无线路由。其中CCTV无线网络在网络工程师社交账号发布信息中已经明确说明设备型号,属于Mikrotik

MANT系列无线设备,对入侵者在网络探测、密码猜解、漏洞利用等工作均有一定帮助。

第4步:核心生产网攻击攻击

入侵者通过无线进入CCTV网络及SCADA网络后,在网络内部进一步对监控系统、操作员站进行渗透。由于工业控制现场设备老旧、系统漏洞较多,获得权限比较容易。这一阶段黑客对厂区内视频画面进行监视或控制。对合适的攻击时间、地点进行选择,等待时机。因此黑客公布的图片时间为6月26日,视频图片摄像头位置与27日事故位置一致,26日操作员站组态画面(转炉原料控制)与事故发生工艺(连铸大包回转台控制)并不相符。

第5步:攻击完成

根据黑客组织发送的图片中可以发现生产管理系统使用的账号为admin,入侵者选择合适时机通过上位机在组态软件直接控制PLC设备等方式直接下发指令,通过现场PLC控制变频器驱动电机进行滑动水口和回转台控制操作,滑动水口无法控制钢流、回转台转至100度,漏钢事故发生,入侵者完成攻击。

二、事件对国内钢铁公司启示

2.1. 国际局势紧张为钢企带来更多安全威胁

在前期资料信息收集和分析过程中,烽台科技发现,尽管声称对此次攻击负责的黑客组织Gonjeshke

Darande表示发起攻击只是因为对政府不满,但是三家遭受攻击的伊朗钢铁公司早在2年前已经出现在美国商务部制裁清单上,清单中甚至包含一家与伊朗钢铁企业有贸易往来的中国公司(庞潮贸易(北京)有限责任公司)。

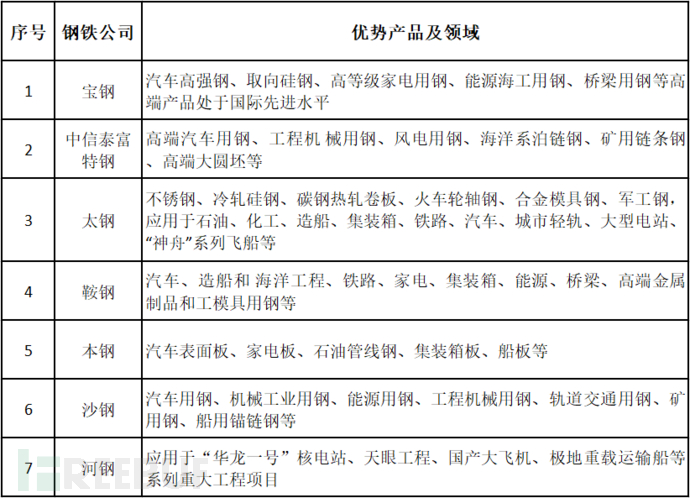

中国正在由钢铁大国向钢铁强国迈进,以宝武、鞍钢、中信泰富特钢、沙钢、太钢、马钢等为首的一批优秀钢铁企业纷纷发力高端市场,突破一项项“卡脖子”技术,研发出支撑航空航天、先进轨道交通、海洋工程及高技术船舶、电力装备、汽车、能源石化、高档机床、信息技术等领域国际领先产品,抢占高端市场,替代进口,并反向出口日韩欧美高端市场。

在近几年复杂多变的国际形势背景下, 网络入侵可能成为一种较为隐蔽的制裁方式,国内钢铁企业应引以为鉴。

军事、经济等各领域的竞争都为钢铁企业增加更多潜在安全威胁,下表中列出了部分国内钢铁企业在国际领先的优势产品,相关产品生产单位应提高安全防护水平。

2.2. 重点排查应用同款控制设备的生产基地安全隐患

本次事件遭受攻击的伊朗钢铁公司所使用的西门子设备在国际上应用广泛,西门子公司公开的案例中能够看到多个国内外知名钢铁公司赫然在列(清单附后)。作为使用西门子设备的用户,世界范围内各钢铁生产企业都应该对此事件予以关注,避免遭受同样的网络攻击,影响工业控制系统运行,造成停产等负面影响。使用西门子公司设备的公司涉及意大利、俄罗斯、中国、奥地利林茨、美国、比利时、韩国、法国、芬兰、巴西、日本等众多国家。

西门子公司设备应用涉及连铸设备包括薄板柸连铸机,单流高性能板柸连铸机、单流板柸连铸机、单流不锈钢板柸连铸机、单流宽板柸连铸机、单流宽中厚板柸连铸机、双流碳钢板柸连铸机、单流(双流)组合板柸连铸机、单流(双流)不锈钢板柸连铸机等。

由于黑客组织尚未公布本次事件完整的攻击过程, 已经应用西门子连铸相关设备的钢铁企业可根据本文推测的攻击过程,重点排查各环节网络安全隐患 。

2.3. 钢铁智能制造产业链上游企业提高产品安全水平

国内钢铁数字化转型效果显著,以本次事件相关的连铸领域举例,早在2019年,韶钢应用的方案已经实现了无人化浇钢,此方案由湖南镭目提供,方案通过3个应用工业机器人替代人工,实现自动装拆大包长水口、自动装拆滑板油缸、中包自动测温取样等12项功能。除湖南镭目外,宝钢工程等钢铁智能制造上游供应商也完成了连铸无人浇钢技术的自主研发,并在沙钢实现了落地应用。

此外,钢铁生产中烧结、球团、高炉、脱硫、转炉、精炼、连铸、热轧、冷轧等各工艺环节也都有大量智能制造装备、智能控制系统、无人化生产方案的应用。作为钢铁企业数字化转型产业链上游,仪器仪表、自动控制、信息化等软硬件设备方案的供应商,在产品设计、研发阶段应充分考虑安全机制,提高自身产品鲁棒性、健壮性。

2.4. 钢企数字化转型应加强网络安全能力建设

随着钢铁行业智能制造工作的不断深化,部分钢铁企业充分发挥优势,积聚前期其他钢铁企业智能装备改造、部分工艺数字化转型经验,化零为整,在老厂搬迁、新厂建设等项目中进行完整的智能工厂规划,而网络安全能力需要从智能工厂的技术、管理、人员各个维度全面规划,才能围绕智能工厂形成体系化的安全保障能力。

- 钢企数字化转型应加强网络安全能力建设**

随着钢铁行业智能制造工作的不断深化,部分钢铁企业充分发挥优势,积聚前期其他钢铁企业智能装备改造、部分工艺数字化转型经验,化零为整,在老厂搬迁、新厂建设等项目中进行完整的智能工厂规划,而网络安全能力需要从智能工厂的技术、管理、人员各个维度全面规划,才能围绕智能工厂形成体系化的安全保障能力。

最后

分享一个快速学习【网络安全】的方法,「也许是」最全面的学习方法:

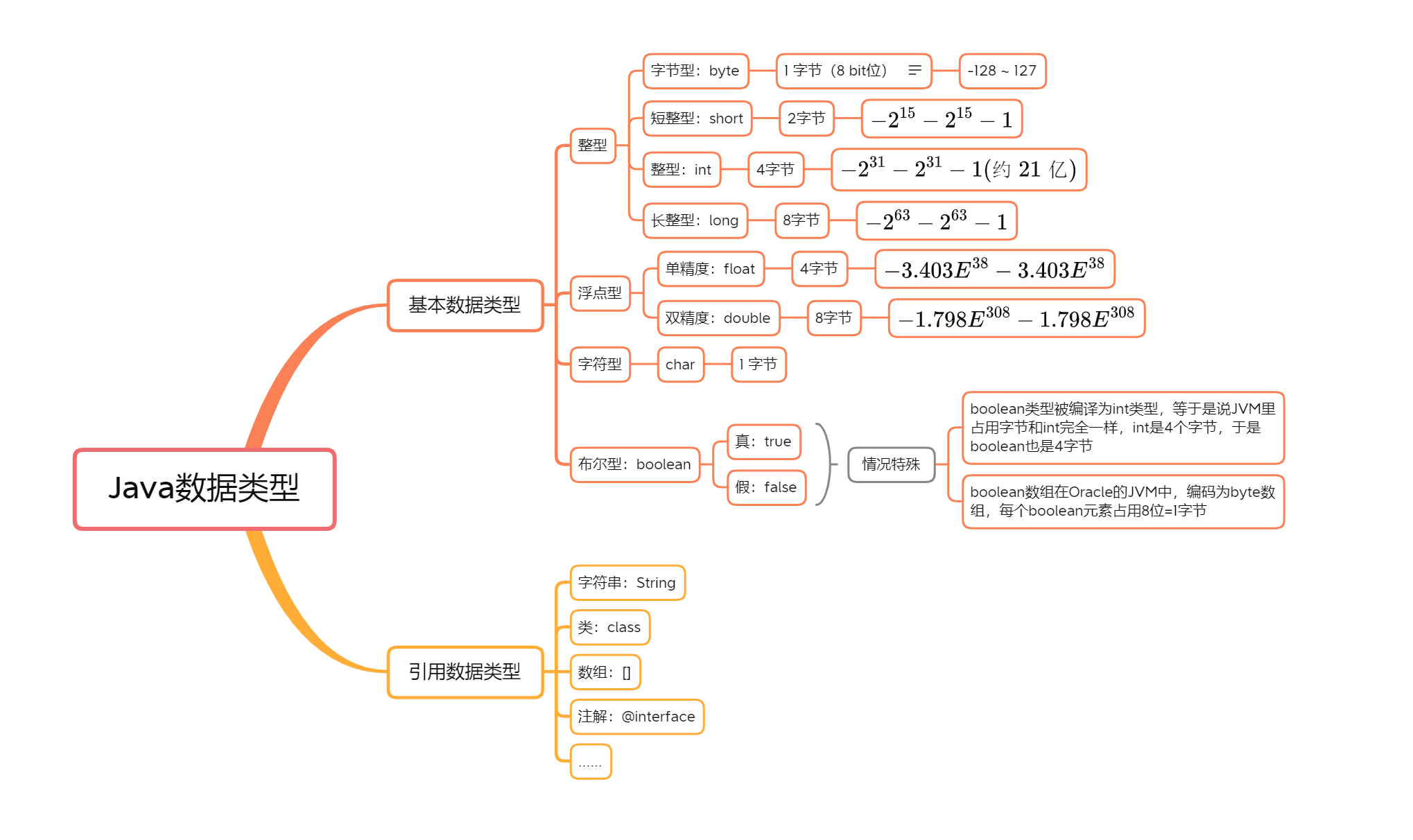

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

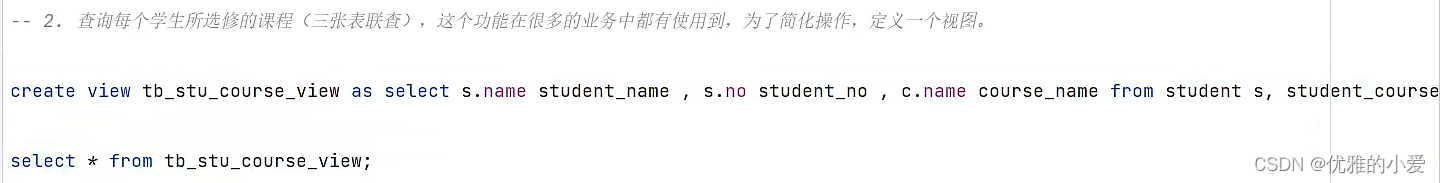

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k。

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

想要入坑黑客&网络安全的朋友,给大家准备了一份:282G全网最全的网络安全资料包免费领取!

扫下方二维码,免费领取

有了这些基础,如果你要深入学习,可以参考下方这个超详细学习路线图,按照这个路线学习,完全够支撑你成为一名优秀的中高级网络安全工程师:

高清学习路线图或XMIND文件(点击下载原文件)

还有一些学习中收集的视频、文档资源,有需要的可以自取:

每个成长路线对应板块的配套视频:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,需要的可以【扫下方二维码免费领取】